Выявляем источник блокировки учетной записи пользователя в Active Directory

В этой статье мы покажем, как отслеживать события блокировки учеток пользователей на котроллерах домена Active Directory, определять с какого компьютера и из какой конкретно программы постоянно блокируется учетная запись пользователя. Для поиска источника блокировки аккаунтов пользователей можно использовать журнал безопасности Windows, скрипты PowerShell или утилиту Account Lockout and Management Tools (Lockoutstatus.exe).

Учетная запись пользователя заблокирована и не может быть использована для входа в сеть

Политика безопасности учетных записей в большинстве организаций требует обязательного блокирования учетной записи пользователя в домене Active Directory, если он несколько раз подряд ввел неправильный пароль. Обычно учетная запись блокируется контроллером домена на несколько минут (5-30), в течении которых вход пользователя в домен невозможен. Через определение время (задается в политике безопасности домена), учетная запись пользователя автоматически разблокируется. Временная блокировка учетной записи позволяет снизить риск подбора пароля (простым брутфорсом) к учетным записям пользователей AD.

Если учётная запись пользователя в домене заблокирована, то при попытке входа в Windows появляется предупреждение:

Как проверить, что аккаунт пользователя AD заблокирован?

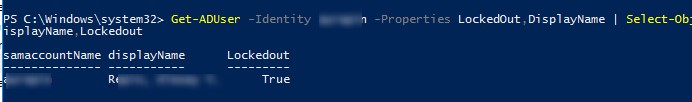

Вы можете проверить, что аккаунт заблокирован в графический консоли ADUC или с помощью комнадлета Get-ADUser из модуля Active Directory для PowerShell:

Get-ADUser -Identity aaivanov -Properties LockedOut,DisplayName | Select-Object samaccountName, displayName,Lockedout

Учетная запись сейчас заблокирована и не может быть использована для авторизации в домене (Lockedout = True).

Можно вывести сразу все заблокированные аккаунты в домене с помощью Search-ADAccount:

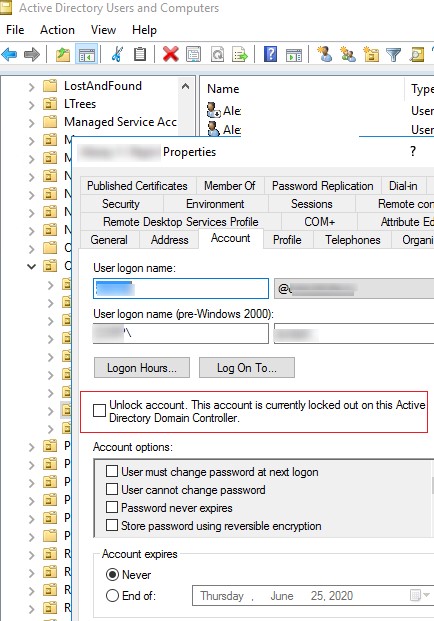

Вы можете вручную снять блокировку учетной записи с помощью консоли ADUC, не дожидаясь автоматической разблокировки. Для этого в свойствах учетной записи пользователя на вкладке Account, включите опцию Unlock account. This account is currently locked out on this Active Directory Domain Controller (Разблокируйте учетную запись. Учетная запись на этом контроллере домена Active Directory на данный момент заблокирована) и сохраните изменения.

Также можно немедленно разблокировать учетную запись с помощью следующей команды PowerShell:

Get-ADUser -Identity aaivanov | Unlock-ADAccount

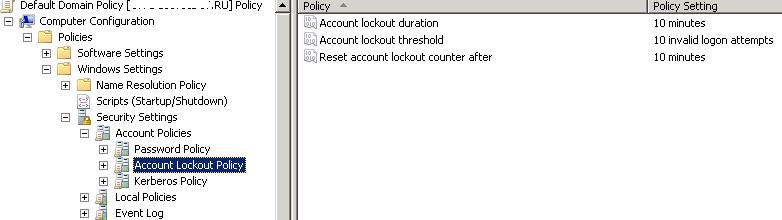

Политики блокировки учетных записей в домене

Политики блокировки учетных записей и паролей обычно задаются сразу для всего домена политикой Default Domain Policy в консоли gpmc.msc. Интересующие нас политики находятся в разделе Computer Configuration -> Windows Settings -> Security Settings -> Account Policy -> Account Lockout Policy (Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политики блокировки учетных записей). Это политики:

- Accountlockoutthreshold (Пороговое значение блокировки) – через сколько неудачных попыток набора пароля учетная запись должна быть заблокирована;

- Account lockout duration (Продолжительность блокировки учетной записи) – на какое время будет заблокирована учетная запись (по истечении этого времени блокировка будет снята автоматически);

- Reset account lockout counter after (Время до сброса счетчика блокировки)– через какое время будет сброшен счетчик неудачных попыток авторизации.

Ситуации, когда пользователь забыл свой пароль и сам вызвал блокировку своей учетки случаются довольно часто. Но в некоторых случаях блокировка учеток происходит неожиданно, без каких-либо видимых причин. Т.е. пользоваться “клянется”, что ничего особого не делал, ни разу не ошибался при вводе пароля, но его учетная запись почему-то заблокировалась. Администратор по просьбе пользователя может вручную снять блокировку, но через некоторое время ситуация повторяется.

Чтобы решить проблему самопроизвольной блокировки учетной записи пользователя, администратору нужно разобраться с какого компьютера и какой программой была заблокирован аккаунт пользователя Active Directory.

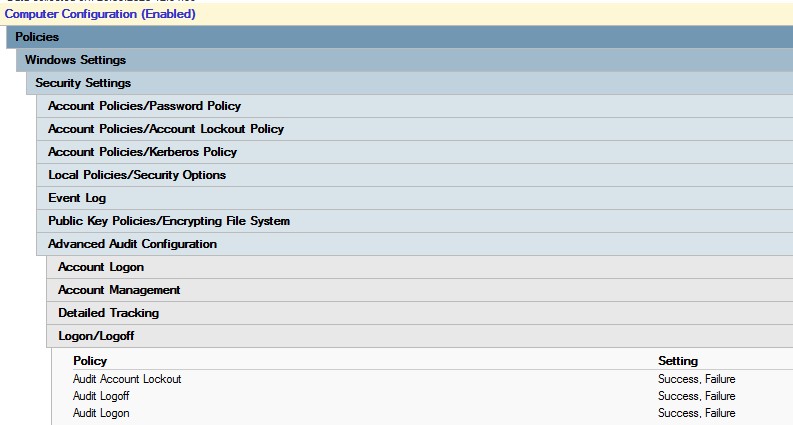

Политики аудита входа на DC

Чтобы в журналах контроллеров домена записывались события блокировки учетных записей, нужно включить следующие подкатегории аудита на контроллерах домена в секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Advanced Audit Policy -> Logon/Logoff:

- Audit Account Lockout

- Audit Logon

- Audit Logoff

Проще всего включить эту политику через консоль gpmc.msc, отредактировав политику Default Domain Controller Policy, либо на уровне всего домена с помощью Default Domain Policy.

EventID 4740: событие блокировки учетной записи

В первую очередь администратору нужно разобраться с какого компьютера/сервера домена происходят попытки ввода неверных паролей и идет дальнейшая блокировка учетной записи.

Если пользователь ввел неверный пароль, то ближайший к пользователю контроллер домена перенаправляет запрос аутентификации на DC с FSMO ролью эмулятора PDC (именно он отвечает за обработку блокировок учетных записей). Если проверка подлинности не выполнилась и на PDC, он отвечает первому DC о невозможности аутентификации. Если количество неуспешных аутентификаций превысило значение, заданное для домена в политике Account lockout threshold, учетная запись пользователя временно блокируется.

При этом в журнале обоих контроллеров домена фиксируются событие с EventID 4740 с указанием DNS имени (IP адреса) компьютера, с которого пришел первоначальный запрос на авторизацию пользователя. Чтобы не анализировать журналы на всех DC, проще всего искать это события в журнале безопасности на PDC контроллере. Найти PDC в домене можно так:

Событие блокировки учетной записи домена можно найти в журнале Security (Event Viewer > Windows Logs) на контролере домена. Отфильтруйте журнал безопасности (Filter Current Log) по событию с Event ID 4740. Должен появиться список последних событий блокировок учетных записей контроллером домена. Переберите все события, начиная с самого верхнего и найдите событие, в котором указано, что учетная запись нужного пользователя (имя учетной записи указано в строке Account Name) заблокирована (A user account was locked out).

Откройте данное событие. Имя компьютера (или сервера), с которого была произведена блокировка указано в поле Caller Computer Name. В данном случае имя компьютера – TS01.

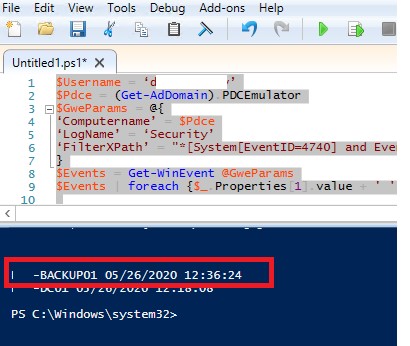

Поиск компьютера/сервера, с которого блокируется пользователь с помощью PowerShell

Можно воспользоваться следующим PowerShell скриптом для поиска источника блокировки конкретного пользователя на PDC. Данный скрипт вернет дату блокировки и компьютер, с которого она произошла:

$Username = ‘username1’

$Pdce = (Get-AdDomain).PDCEmulator

$GweParams = @<

‘Computername’ = $Pdce

‘LogName’ = ‘Security’

‘FilterXPath’ = «*[System[EventID=4740] and EventData[Data[@Name=’TargetUserName’]=’$Username’]]»

>

$Events = Get-WinEvent @GweParams

$Events | foreach

$Username = ‘username1’

Get-ADDomainController -fi * | select -exp hostname | % <

$GweParams = @<

‘Computername’ = $_

‘LogName’ = ‘Security’

‘FilterXPath’ = «*[System[EventID=4740] and EventData[Data[@Name=’TargetUserName’]=’$Username’]]»

>

$Events = Get-WinEvent @GweParams

$Events | foreach <$_.Computer + " " +$_.Properties[1].value + ' ' + $_.TimeCreated>

>

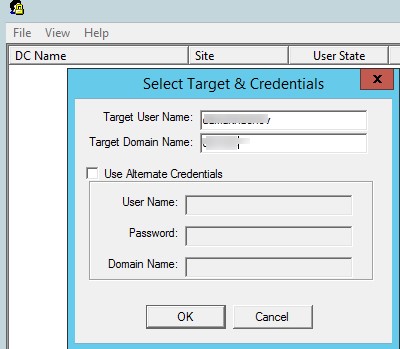

Утилита Microsoft Account Lockout and Management Tools

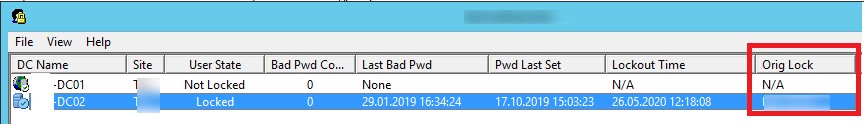

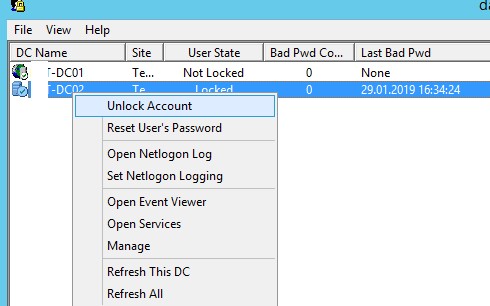

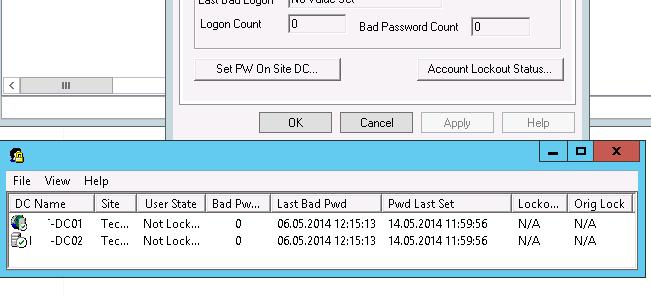

Для поиска источника блокировки пользователя можно использовать графическую утилиту Microsoft Account Lockout and Management Tools — Lockoutstatus.exe (скачать ее можно тут). Данная утилита проверяет статус блокировки учетной записи на всех контроллерах домена.

Запустите утилиту Lockoutstatus.exe, укажите имя заблокированной учетной записи (Target User Name) и имя домена (Target Domain Name).

В появившемся списке будет содержаться список DC и состояние учетной записи (Locked или Non Locked). Дополнительно отображается время блокировки и компьютер, с которого заблокирована данная учетная запись (Orig Lock).

Прямо из утилиты Lockoutstatus можно разблокировать пользователя, или сменить его пароль.

Основной недостаток утилиты LockoutStatus – она довольно долго опрашивает все контроллеры домена (некоторые из них могут быть недоступны).

Как определить программу, из которой блокируется учетной запись пользователя?

Итак, мы определили с какого компьютера или устройства была заблокирована учетная запись. Теперь нужно понять, какая программа или процесс выполняет неудачные попытки входа и является источником блокировки.

Часто пользователи начинают жаловаться на блокировку своей учетной записи в домене после плановой смены пароля. Чаще всего это значит, что старый (неверный) пароль сохранен в некой программе, скрипте или службе, которая периодически пытается авторизоваться в домене с устаревшим паролем. Рассмотрим самые распространенные места, в которых пользователь мог сохранить свой старый пароль:

- Монтирование сетевого диска через net use (Map Drive);

- В заданиях планировщика Windows (Task Scheduler);

- В службах Windows, которые настроены на запуск из-под доменной учетной записи;

- Сохранённые пароли в менеджере паролей в панели управления (Credential Manager);

- Браузеры;

- Мобильные устройства (например, использующееся для доступа к корпоративной почте);

- Программы с автологином или настроенный автоматический вход в Windows;

- Незавершенные сессии пользователя на других компьютерах или терминальных серверах (поэтому желательно настраивать лимиты для RDP сессий);

- Если пользователь недавно сменил пароль и забыл его, вы можете сбросить его.

Для более детального аудита блокировок на найденном компьютере необходимо включить ряд локальных политик аудита Windows. Для этого на локальном компьютере, на котором нужно отследить источник блокировки, откройте редактор групповых политик gpedit.msc и в разделе Compute Configurations -> Windows Settings -> Security Settings -> Local Policies -> Audit Policy включите политики:

- Audit process tracking: Success , Failure

- Audit logon events: Success , Failure

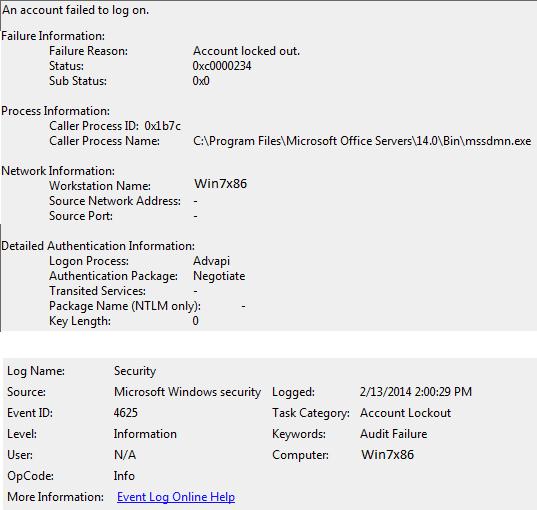

Дождитесь очередной блокировки учетной записи и найдите в журнале безопасности (Security) события с Event ID 4625. В нашем случае это событие выглядит так:

Из описания события видно, что источник блокировки учетной записи – процесс mssdmn.exe (является компонентом Sharepoint). Осталось сообщить пользователю о том, что ему необходимо обновить свой пароль на веб-портале Sharepoint.

После окончания анализа, выявления и наказания виновника не забудьте отключить действие включенных групповых политик аудита.

Если вы так и не смогли найти причину блокировки учетной записи на конкретном компьютере, попробуйте просто переименовать имя учетной записи пользователя в Active Directory. Это как правило самый действенный метод защиты от внезапных блокировок определенного пользователя, если вы не смогли установить источник блокировки.

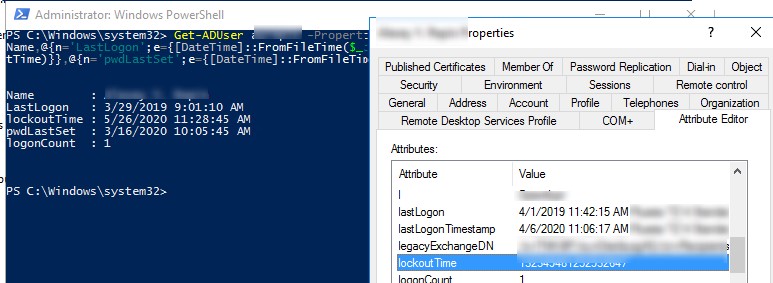

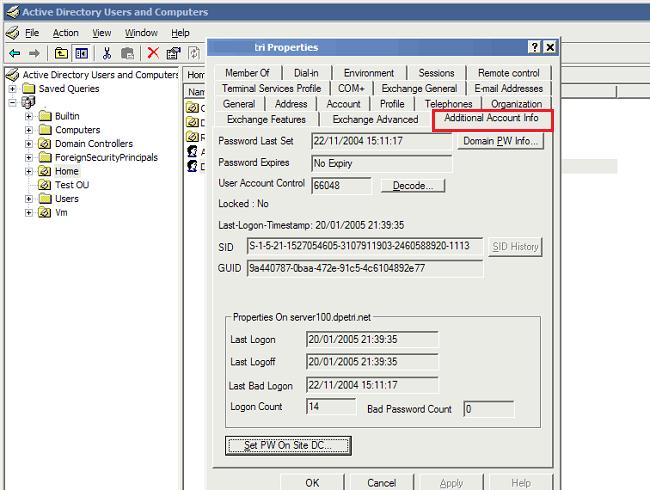

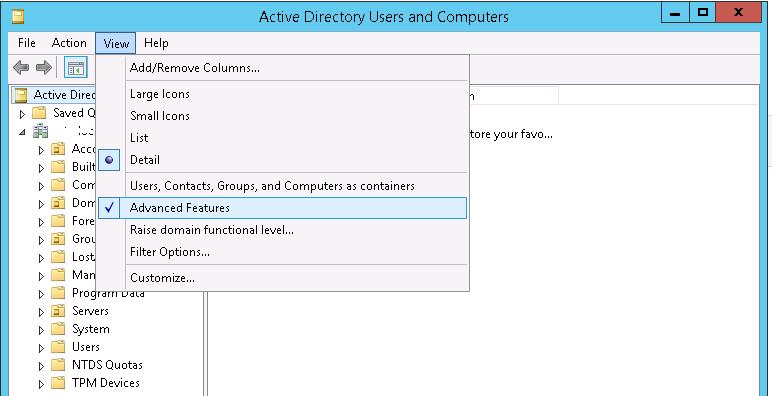

Вкладка Additional Account Info в консоль ADUC

В комментариях к одной из предыдущиз статей наша читательница sveta спрашивала, можно ли вернуть вкладку Additional info в консоли ADUC для домена на базе Win2008R2. Попробуем вспомнить, что это за вкладка и можно ли ее использовать в последних версиях Windows.

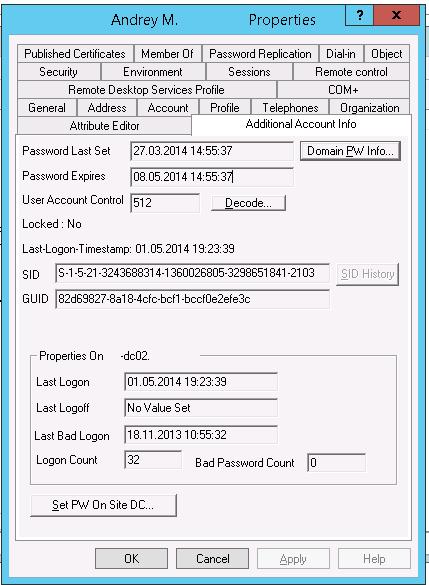

Многим администраторам вкладка Additional Account Info знакома еще со времен домена на базе Windows Server 2003. Напомним, чтобы в свойствах пользователя в консоли Active Directory Users and Computers (ADUC) появилась вкладка Additional Account Info, нужно было скачать Windows 2003 Resource Kit и зарегистрировать в системе специальную библиотеку Acctinfo.dll. После этого при открытии окна свойств любого пользователя AD, можно увидеть новую вкладку, содержавшей различную полезную для администратора домена информацию, в частности:

- Password Last Set — когда был изменен пароль пользователя

- Password Expires – когда истекает срой действия пароля пользователя

- User Account Control / Locked – статус учетной записи (активна, отключена, заблокирована и т.д.)

- Last logon (logoff) — время последней регистрации (выхода) пользователя на контроллере домена

- Информацию по счетчикам неудачных/удачных входов в систему

- Информацию о SID, GUID и SID History

- и т.д.

Итак, чтобы добавить Acctinfo.dll в консоль Active Directory Users and Computers в x64 версии Windows (Windows 7, Windows 8, Windows Server 2008 R2, Windows Server 2012) нужно:

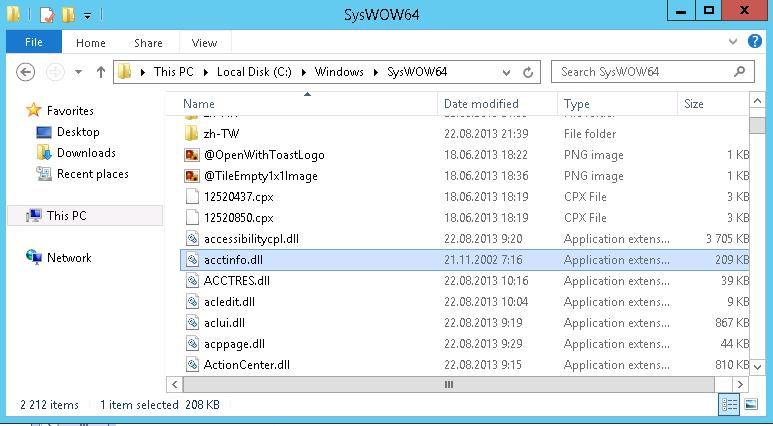

- Скачать пакет Account Lockout and Management Tools с сайта Microsoft (архив от 8/22/2012, содержит самораспаковывающий архив ALTools.exe, размеров 850 KB) и распаковать его.

- Скопировать файл библиотеки acctinfo.dll в каталог C:\Windows\SysWOW64

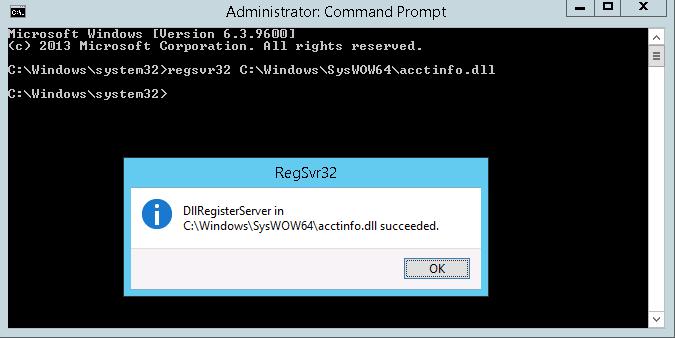

- Запустить командную строку с правами администратора и зарегистрировать библиотеку в системе:

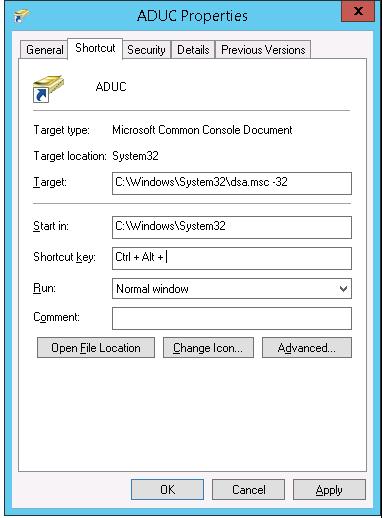

Создать ярлык для оснастки Active Directory Users and Computer (dsa.msc), указав в свойствах ярлыка, что нужно запускать консоль в 32 битном режиме:

Возможности этой вкладки также можно расширить, интегрировав в нее отдельную кнопку Account Lockout Status, позволяющей непосредственно из консоли ADUC запускать утилиту LockoutStatus.exe (Microsoft Account Lockout Status). Данная утилита может анализировать журналы контроллеров домена AD и определять на каком из контроллеров домена произошла блокировка учетной записи (мы вспоминали про эту утилиту в статье про поиск источника блокировки учётной записи пользователя в домене AD).

Все что нужно сделать – скопировать файл lockoutstatus.exe (из того же архива) в каталог %systemroot%\syswow64\ и перезапустить консоль ADUC. На скриншоте ниже видно, что на вкладке Additional Account Info появилась новая кнопка Account Lockout Status, нажатие на которую запускает утилиту LockoutStatus.exe, которой в качестве аргумента будет передано имя соответствующего пользователя.

Чтобы удалить вкладку Additional Account Info в консоли ADUC, нужно отменить регистрацию библиотеки в системе и удалить соответствующие файлы: