Способы обновления групповых политик Windows на компьютерах домена

В этой статье мы рассмотрим особенности обновления параметров групповых политик на компьютерах домена Active Directory: автоматическое обновление политик, команду GPUpdate , удаленное обновление через консоль Group Policy Management Console ( GPMC.msc ) и командлет PowerShell Invoke-GPUpdate .

Интервал обновления параметров групповых политик

Чтобы новые настройки, которые вы задали в локальной или доменной групповой политике (GPO) применились на клиентах, необходимо, чтобы служба Group Policy Client перечитала политики и внесла изменения в настройки клиента. Это процесс называется обновление групповых политик. Настройки групповых политик обновляются при загрузке компьютере и входе пользователя, или автоматически в фоновом режиме раз в 90 минут + случайное смещение времени (offset) в интервале от 0 до 30 минут (т.е. политики гарантировано применятся на клиентах в интервале 90 – 120 минут после обновления файлов GPO на контроллере домена).

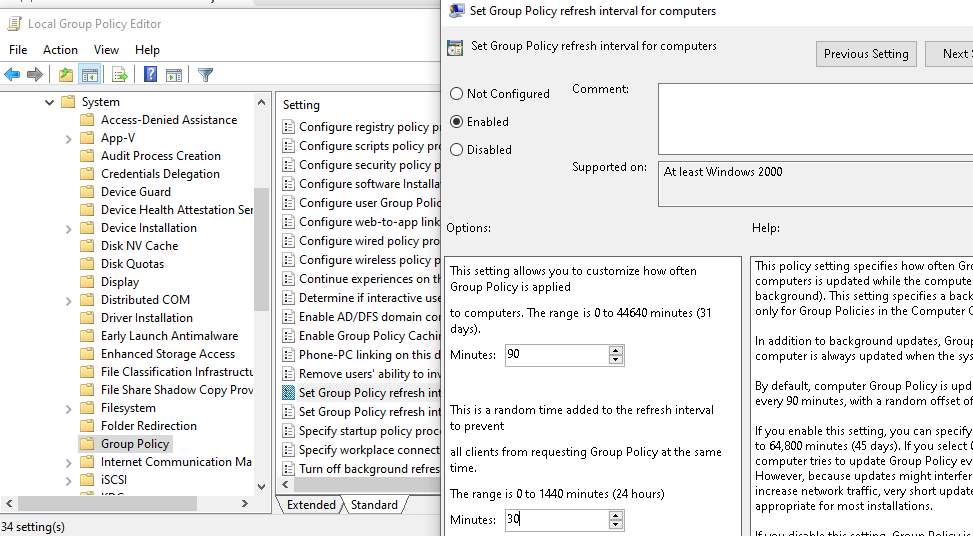

Вы можете изменить интервал обновления настрое GPO с помощью параметра Set Group Policy refresh interval for computers, который находится в секции GPO Computer Configuration -> Administrative Templates -> System -> Group Policy.

Включите политику (Enabled) и задайте время (в минутах) в следующих настройках:

- This setting allow you to customize how often Group Policy is applied to computer (от 0 до 44640 минут) – как часто клиент должен обновлять настройка GPO (если указать тут 0 – политики начнут обновляться каждые 7 секунд – не стоит этого делать);

- This is a random time added to the refresh interval to prevent all clients from requesting Group Policy at the same time (от 0 до 1440 минут) – максимальное значение случайного интервал времени, которые добавляется в виде смещения к предыдущему параметру (используется для уменьшения количества одновременных обращений к DC за файлами GPO от клиентов).

GPUpdate.exe – команда обновления параметров групповых политики

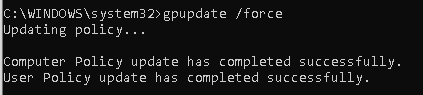

Всем администраторов знакома команда gpupdate.exe, которая позволяет обновить параметры групповых политик на компьютере. Большинство не задумываясь используют для обновления GPO команду gpupdate /force . Эта команда заставляет компьютер принудительно перечитать все политики с контроллера домена и заново применить все параметры. Т.е. при использовании ключа force клиент обращается к контроллеру домена и заново получает файлы ВСЕХ нацеленных на него политик. Это вызывает повышенную нагрузку на сеть и контроллер домена.

Простая команда gpudate применяет только новые/измененные параметры GPO.

Если все OK, должны появится следующие строки:

Можно отдельно обновить параметры GPO из пользовательской секции:

или только политики компьютера:

gpupdate /target:computer /force

Если некоторые политики нельзя обновить в фоновом режиме, gpudate может выполнить logoff текущего пользователя:

gpupdate /target:user /logoff

Или выполнить перезагрузку компьютера (если изменения в GPO могут применится только во время загрузки Windows):

Принудительно обновление политики из консоли Group Policy Management Console (GPMC)

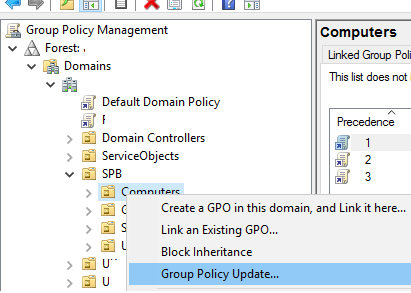

В консоли GPMC.msc (Group Policy Management Console), начиная с Windows Server 2012, появилась возможность удаленного обновления настроек групповых политик на компьютерах домена.

Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools

Теперь после изменения настроек или создания и прилинковки новой GPO, вам достаточно щелкнуть правой клавишей по нужному Organizational Unit (OU) в консоли GPMC и выбрать в контекстном меню пункт Group Policy Update. В новом окне появится количество компьютеров, на которых будет выполнено обновление GPO. Подтвердите принудительное обновление политик, нажав Yes.

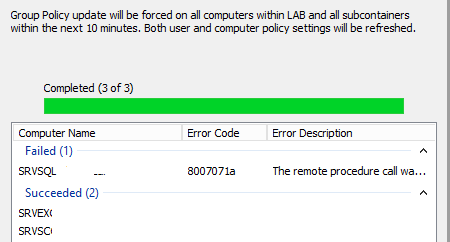

Затем GPO по очереди обновяться на каждом компьютере в OU и вы получите результат со статусом обновления политик на компьютерах (Succeeded/Failed).

Данная команда удаленно создает на компьютерах задание планировщика с командой GPUpdate.exe /force для каждого залогиненого пользователя. Задание запускается через случайный промежуток времени (до 10 минут) для уменьшения нагрузки на сеть.

- Открыт порт TCP 135 в Windows Firewall;

- Включены службы Windows Management Instrumentation и Task Scheduler.

Если компьютер выключен, или доступ к нему блокируется файерволом напротив имени такого компьютера появится надпись “The remote procedure call was cancelled”.

По сути этот функционал дает тот же эффект, если бы вы вручную обновили настройки политик на каждом компьютере командой GPUpdate /force .

Invoke-GPUpdate – обновление GPO из Powershell

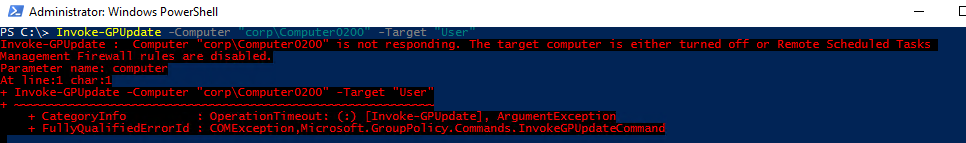

Также вы можете вызвать удаленное обновление групповых политик на компьютерах с помощью PowerShell комнадлета Invoke-GPUpdate (входит в RSAT). Например, чтобы удаленно обновить пользовательские политики на определенном компьютере, можно использовать команду:

Invoke-GPUpdate -Computer «corp\Computer0200» -Target «User»

При запуске командлета Invoke-GPUpdate без параметров, он обновляет настройки GPO на текущем компьютере (аналог gpudate.exe).

В сочетании с командлетом Get-ADComputer вы можете обновить групповые политики на всех компьютерах в определенном OU:

Get-ADComputer –filter * -Searchbase «ou=Computes,OU=SPB,dc=winitpro,dc=com» | foreach

или на всех компьютерах, которые попадают под определенный критерий (например, на всех Windows Server в домене):

При удаленном выполнении командлета Invoke-GPUpdate или обновления GPO через консоль GPMC на мониторе пользователя может на короткое время появиться окно консоли с запущенной командой gpupdate .

Этап 5. Настройка обновлений клиентов

В Windows Server Update Services 3.0 (WSUS 3.0) с пакетом обновления 2 (SP2) программа установки WSUS автоматически настраивает IIS на распространение последней версии службы автоматического обновления на каждый клиентский компьютер, подключающийся к серверу WSUS.

Оптимальный способ настройки службы автоматического обновления зависит от сетевой среды. В среде, использующей службу каталогов Active Directory®, можно использовать существующий объект групповой политики для домена или создать новый. Если служба каталогов Active Directory не развернута, применяются объекты локальной групповой политики. На этом этапе выполняется настройка службы автоматического обновления, затем задайте сервер WSUS для клиентских компьютеров.

В дальнейших действиях предполагается, что в сети работает служба каталогов Active Directory. Кроме того, предполагается, что администратор хорошо знаком с групповыми политиками и применяет их для управления сетью.

Дополнительные сведения о групповых политиках см. на странице Tech Center (http://go.microsoft.com/fwlink/?LinkID=47375) (на английском языке).

Этап 5. Процедуры

На этапе 4 была завершена настройка обновлений для загрузки. Используйте данный набор процедур для настройки службы автоматического обновления на клиентских компьютерах.

- Настройте службу автоматического обновления с помощью групповой политики.

- Задайте сервер WSUS для клиентских компьютеров.

- Запустите обнаружение на сервере WSUS вручную.

Первые две процедуры можно выполнить на объекте групповой политики для домена по выбору, а третью — в командной строке на клиентском компьютере.

Чтобы настроить автоматические обновления

В консоли управления групповыми политиками выберите объект групповой политики, для которого необходимо настроить WSUS, затем нажмите кнопку Изменить.

В консоли управления групповыми политиками разверните узлы Конфигурация компьютера, Административные шаблоны, Компоненты Windows и выберите Центр обновления Windows.

В области сведений дважды щелкните компонент Настройка автоматического обновления.

Установите режим Включено и выберите один из следующих вариантов:

- Уведомлять перед загрузкой обновлений и уведомлять повторно перед их установкой. Перед загрузкой и перед установкой обновлений вошедшему в систему пользователю с правами администратора выдается уведомление.

- Загружать автоматически и уведомлять перед установкой. Загрузка обновлений начинается автоматически, а перед их установкой вошедшему в систему пользователю с правами администратора выдается уведомление.

- Загружать автоматически и устанавливать по заданному расписанию. Загрузка обновлений начинается автоматически, установка обновлений выполняется в указанные день и время.

- Лок. админ. может менять параметр. Этот вариант позволяет локальным администраторам устанавливать конфигурацию по своему усмотрению с помощью окна «Автоматическое обновление» в панели управления. Например, они могут выбрать свое расписание для установки. Локальные администраторы не могут отключить автоматическое обновление.

Нажмите кнопку ОК.

Задание сервера WSUS для клиентских компьютеров

В области сведений Центра обновления Windows дважды щелкните значок Указать размещение службы обновлений Майкрософт в интрасети.

Установите режим Включено и введите URL-адрес сервера WSUS в оба поля Укажите службу обновлений в интрасети для поиска обновлений и Укажите сервер статистики в интрасети. Например, введите в оба текстовых поля http://имя_сервера и нажмите кнопку ОК.

.gif) Примечание Примечание |

|---|

| Если сервер WSUS для компьютера задан с помощью объекта локальной групповой политики, то этот параметр немедленно вступит в силу, а сам компьютер вскоре появится в административной консоли WSUS. Можно ускорить процесс, запустив цикл обнаружения вручную. |

Через несколько минут после настройки клиентского компьютера он появится на странице Компьютеры в консоли администрирования WSUS. Если для настройки клиентских компьютеров используются объекты групповой политики для доменов, то на это может потребоваться около 20 минут с момента обновления службы групповой политики (то есть вступления в силу новых параметров на клиентском компьютере). По умолчанию групповая политика обновляется в фоновом режиме через каждые 90 минут со случайным смещением от 0 до 30 минут. Если необходимо обновить групповую политику быстрее, на клиентском компьютере можно ввести в командной строке команду gpupdate /force.

На клиентских компьютерах, настроенных с помощью локальных объектов групповой политики, новые параметры политики вступают в силу немедленно, а обновление занимает около 20 минут.

В этом случае не нужно будет ждать 20 минут, чтобы клиентский компьютер подключился к серверу WSUS.

Запуск обнаружения сервером WSUS вручную

На клиентском компьютере нажмите кнопку Пуск и выберите команду Выполнить.

В поле Открыть введите cmd и нажмите кнопку ОК.

Обновление членства в группах AD без перезагрузки/перелогина

Все администраторы Windows знают, что после добавления компьютера или пользователя в группу безопасности Active Directory новые полномочия доступа к ресурсам домена или новые GPO применяются не сразу. Для обновления членства в группах и применения назначенных прав/политик, нужно перезагрузить компьютер (если в доменную группу добавлялась учетная запись компьютера) или перелогиниться в систему (для пользователя). Это связано с тем, что членство в группах AD обновляется при создании билета Kerberos, которое происходит при загрузке системы или при аутентификации пользователя во время входа в систему.

В некоторых случаях перезагрузка компьютера/сервера или logoff пользователя невозможно выполнить немедленно по производственным причинам. А воспользоваться полученным правами, доступом или применить новые политики нужно уже сейчас. В таких случаях вы можете обновить членство учетной записи в группах AD без перезагрузки компьютера или перелогина пользователя с помощью утилиты klist.exe .

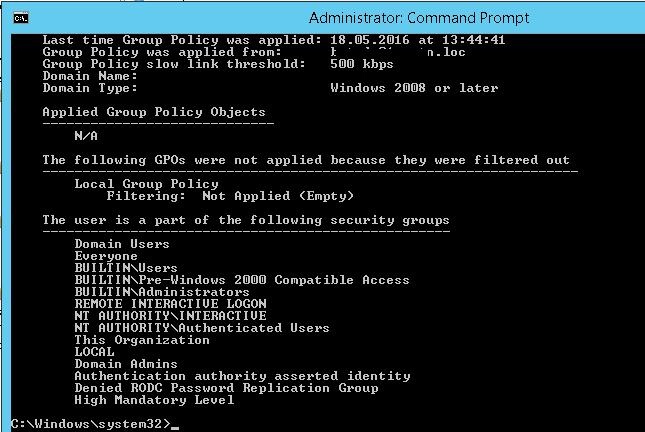

Вы можете вывести список групп безопасности домена, в которых состоит текущий пользователь с помощью команды:

Список групп, в которых состоит пользователь указан в разделе “The user is a part of the following security groups”.

Сбросить текущие тикеты Kerberos без перезагрузки может утилита klist.exe. Klist включена в ОС Windows, начиная с Windows 7. Для XP и Windows Server 2003 klist устанавливается в составе Windows Server 2003 Resource Kit Tools.

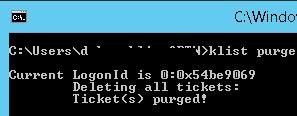

Сброс тикета Kerberos компьютера и обновление групп без перезагрузки

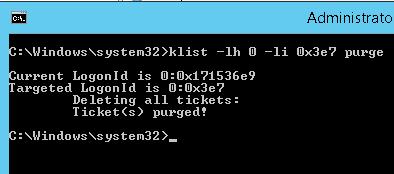

Чтобы сбросить весь кэш тикетов Kerberos компьютера (локальной системы) и обновить членство компьютера в группах AD, нужно в командной строке с правами администратора выполнить команду:

klist -li 0:0x3e7 purge

После выполнения команды и обновления политик к компьютеру (можно обновить настройки групповых политик командой gpupdate /force ) будут применены все политики, назначенные группе AD через Security Filtering.

Если нужно запустить консольную сессию от имени NT-Authority\System. Проще всего это сделать с помощью утилиты psexec:

psexec -s -i -d cmd.exe – запуск cmd.exe от имени System

klist purge – сброс тикета компьютера

gpupdate /force – обновление GPO

Klist: сброс тикета Kerberos для текущего пользователя

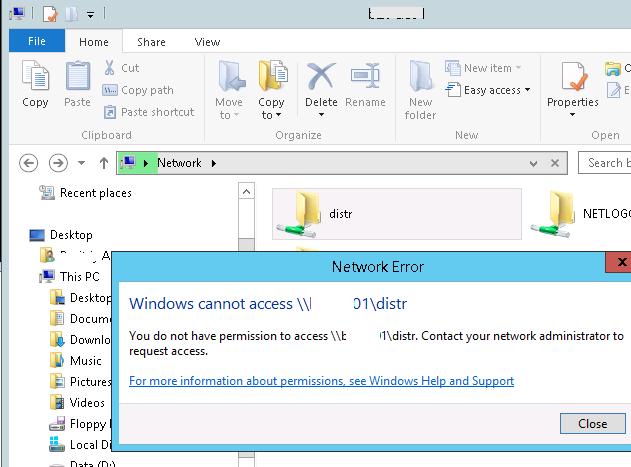

Для обновления назначенных групп безопасности пользователя домена в его сессии используется другая команда. Например, доменная учетная запись пользователя была добавлена в группу Active Directory для доступа к файловому ресурсу. Пользователь не сможет получить доступ к данному сетевому каталогу без выполнения logoff+logon.

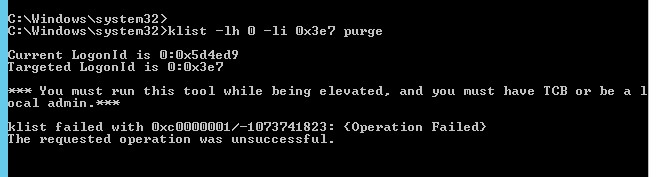

Чтобы сбросить у пользователя кэш выданных ему тикетов Kerberos, воспользуйтесь командой:

Чтобы увидеть обновлённый список групп, нужно запустить новое окно командной строки с помощью runas (чтобы новый процесс был создан с новым токеном безопасности).

Get-WmiObject Win32_LogonSession | Where-Object <$_.AuthenticationPackage -ne 'NTLM'>| ForEach-Object

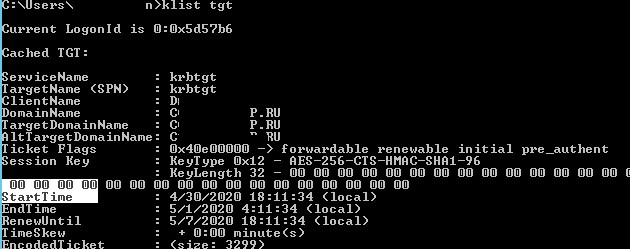

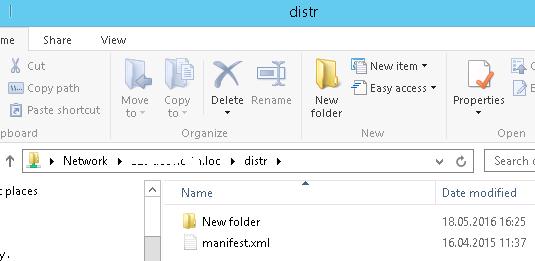

Допустим, пользователь был добавлен в группу AD для получения доступа к сетевому каталогу. Попробуйте обратиться к нему по FQDN (. это важно) имени (к примеру, \\msk-fs1.winitpro.loc\distr). В этот момент для пользователя выдается новый тикет Kerberos. Вы можете проверить, что TGT тикет был обновлен:

(см. значение Cached TGT Start Time )

Сетевой каталог, к которому был предоставлен доступ через группу AD, должен открыться без перелогина пользователя.

Вы можете проверить, что пользователь, не выходя из системы получил новый TGT с обновленными группами безопасности с помощью команды whoami /all .

Еще раз напомним, что данная возможность обновления групп безопасности будет работать только для сервисов, поддерживающих Kerberos. Для сервисов с NTLM аутентификацией нужна перезагрузка или ре-логин для обновления токена.