Robert Smit MVP Blog Azure and Microsoft Windows Insider Server Cloud Blog

Windows Server 2012 R2 Best Practices Analyzer #BPA #winserv 4 comments

Did you know that the BPA is build-in in windows server 2012. In the old days you need to download al the BPA

But now in 2012 the BPA is build-in this is a great feature but did you know this I see al lot of items and some IT admins did not know the BPA feature.

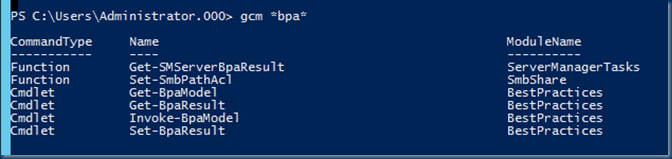

You can check the BPA in powershell or in the GUI

Go to the service manager and check local server ( this is my test demo server so plenty of errors here )

Click on task ans click the BPA scan. and the output will be a nic listing of config items.

But there is more did you know you can do this with powershell .

Find the BPA Models are available

Get-BpaModel | Select Id

Id

—

Microsoft/Windows/ADRMS

Microsoft/Windows/CertificateServices

Microsoft/Windows/DHCPServer

Microsoft/Windows/DirectoryServices

Microsoft/Windows/DNSServer

Microsoft/Windows/FederationServices

Microsoft/Windows/FileServices

Microsoft/Windows/Hyper-V

Microsoft/Windows/LightweightDirectoryServices

Microsoft/Windows/NPAS

Microsoft/Windows/RemoteAccessServer

Microsoft/Windows/TerminalServices

Microsoft/Windows/UpdateServices

Microsoft/Windows/VolumeActivation

Microsoft/Windows/WebServer

SO all these models can be run on your server build-in easy and quick some scans are quick and some take a little time.

View a summary of the BPA results by Severity

Get-BpaResult Microsoft/Windows/DNSServer| Group Severity

View the details for all results with “Warning” severity level :

Get-BpaResult Microsoft/Windows/DNSServer| ? Severity -eq «Warning»

and if you want to exclude items

Set-BPAResult -IdSpecified Model Id-Exclude $true

these are just samples on how to start more options are available

yes easy if you know all the Command lets.

it is not that hard to start

these are all the commands you can use for BPA.

Cmdlet Get-BpaModel BestPractices

Cmdlet Get-BpaResult BestPractices

Cmdlet Invoke-BpaModel BestPractices

Cmdlet Set-BpaResult BestPractices

But what about remote computer ?

Enter-PSSession Yourcomputer -Credential administrator

the line is change now and will start with the server you used.

[mvpdc01]: PS C:\Users\Administrator.000\Documents> Get-BpaModel5 бесплатных утилит от Microsoft для мониторинга здоровья Active Directory

Заинтересованных приглашаем под кат.

Оценка здоровья AD уже сама по себе является проблемой, особенно для малых и средних компаний, которые не могут позволить себе приобрести дорогостоящие сторонние решения или же нанять на работу администратора, который бы занимался только администрированием AD.

Первым проявлением “больной” Active Directory является нарастающий поток обращений в службу поддержки, что свидетельствует о назревающем кризисе. К счастью, Active Directory может сама “восстановиться” и даже не будучи на 100% здоровой, она все продолжает работать. Однако именно из-за этого возникшие проблемы могут игнорироваться, и IT-служба переключается на решение более важных задач.

Я вспоминаю как пару лет назад, как один из сотрудников сказал мне, что контроллер домена не хочет реплицироваться. После анализа логов, выяснилось, что этот КД не реплицировался почти три года.

Поэтому я решил собрать здесь 5 базовых инструментов, которые помогают мне в проведении базовой оценки здоровья Active Directory. Все они бесплатны и относительно просты в использовании.

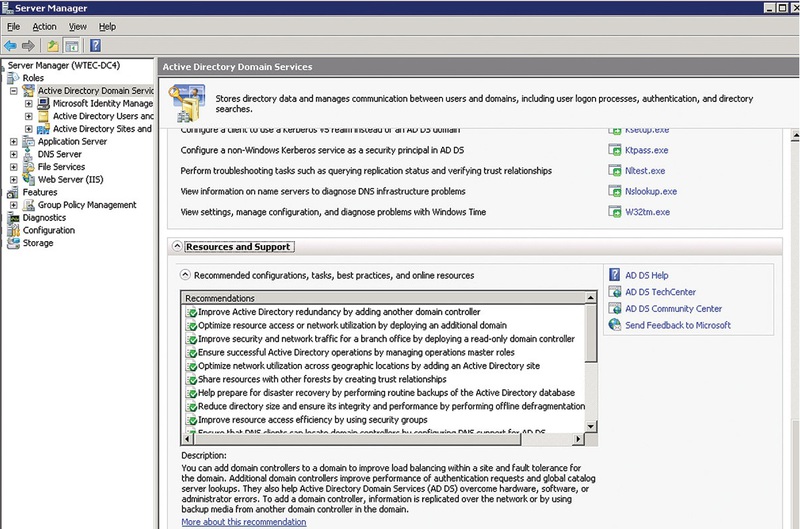

1. Active Directory Best Practices Analyzer

Выпустив утилиту Active Directory Best Practices Analyzer (ADBPA), которая присутствует в Windows Server 2008 R2, Microsoft открыла доступ к обширной информации о здоровье Active Directory. Многим администраторам известна утилита Exchange Best Practices Analyzer (ExBPA). Я ожидал от ADBPA такого же уровня детальности отчетов и глубокого анализа лучших практик AD, как от ExBPA, в части решения возникающих проблем. ADBPА, конечно, предоставляет полезную информацию, но хотелось бы чтобы ее все же было больше. ADBPA доступна под ролью Active Directory Domain Services в Server Manager, как показано на рисунке 1.

Обратите внимание, что Вы можете получить описание каждой записи, просто кликнув на нее. В данном примере показано, что все контроллеры домена, отмеченные зеленым, соответствуют списку лучших практик AD. Также показываются ошибки и предупреждения. Что проверяется: все липервичные контроллеры домена сконфигурированы к валидному источнику времени (? – valid time source), все домены имеют два функционирующих КД, все OU защищены от случайного удаления, когда были сделаны последние бекапы; правильно ли настроен DNS, работают ли репликации Group Policy и FRS.

ADBPA подходит для первичного обзора здоровья AD, но все же хотелось бы получать больше информации. Например, она не показывает информацию о репликации Active Directory или имеются ли КД, которые не реплицировались в течение определенного периода времени (например, в течение времени жизни tombstone-объектов). Утилита показывает, работает ли DNS таким образом, что позволяет клиентам подключаться, ничего не свидетельствует о том, что DNS сервер может быть некорректно настроен.

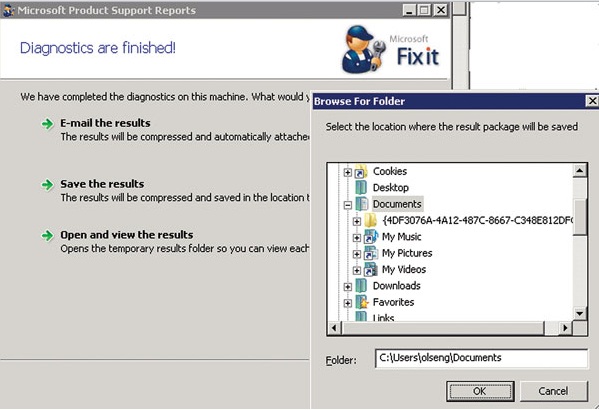

2. MPS Reports

В стародавние времена Windows 2000, Microsoft выпустила Microsoft Product Support (MPS) Reports — скрипт для диагностики AD. Сначала он был выпущен для партнеров Microsoft, а затем для всех желающих. Для меня эта утилита является ключевым инструментом оценки здоровья AD или разрешения возникающих проблем. Утилиту можно скачать здесь. Необходимо выбрать либо x86, либо x64 версию установщика. При запуске MPSReports.exe появляется диалоговое окно, показанное на рисунке 2. Обратите внимание, что MPS Reports требует прав администратора, чтобы собирать корректную информацию, и требует, чтобы были установлены следующие компоненты: Microsoft .NET Framework 2, Windows PowerShell 1.0, Windows Installer 3.1 и Microsoft Core XML Services 6.0.

На рисунке 3 показано запущенное меню диагностики. Раньше существовало несколько версий MPS Reports для Networking, SQL, Exchange, Active Directory и других компонентов. Сейчас все включено в один пакет и Вы просто выбираете то, что Вам необходимо. Для решения проблем с AD, отметьте General, Internet and Networking, Business Networks, Server Components и Exchange Servers.

Выберите «Link to more info» и Вы увидите те файлы, в которые утилита собирает информацию. Нажмите “Next”, чтобы начать сбор данных для диагностики – она займет какое-то время.

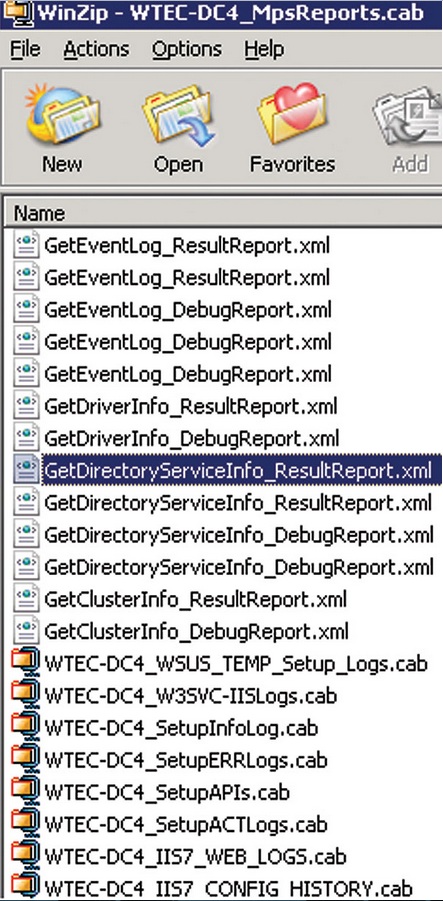

Полезность MPS Reports заключается в том, что утилита запускает ряд инструментов и процедур командной строки и выдает результаты в виде простого файла, в котором просто найти информацию. Например, журналы событий могут собираться в txt, ectx и cvs форматы. Мне больше всего нравится cvs формат. Вы можете в открыть его в Excel и легко что-либо найти или отсортировать, например, по тексту ошибки, ID события и т.п. Наряду с txt версией, cvs отображает описание события для приложений – так что когда Вы читаете их на Вашем компьютере, Вы можете видеть описание событий без загрузки приложения (например, Exchange и SQL).

MPS Reports позволяют сохранять CAB файл к любое место, или Вы можете открыть его сразу же (рис. 4). В CAB файле будет один или несколько XML файлов (рис. 5), которые показывают различные отчеты, так что Вам не нужно будет запускать микро-отчеты один за другим.

3. Repadmin и Replsum

Repadmin — мощный инструмент командной строки для решения проблем с Active Directory. Опция Replication Summary, или команда Replsum, позволяет получить информацию о статусе репликации всех контроллеров доменов во всех доменах в лесе. Оценивая здоровья Active Directory, крайне важно знать, все ли контроллеры домена реплицируются – а для тех, которые нет, Вы несомненно заходите узнать последнее время, когда осуществлялась репликация и почему она стала неудачной.

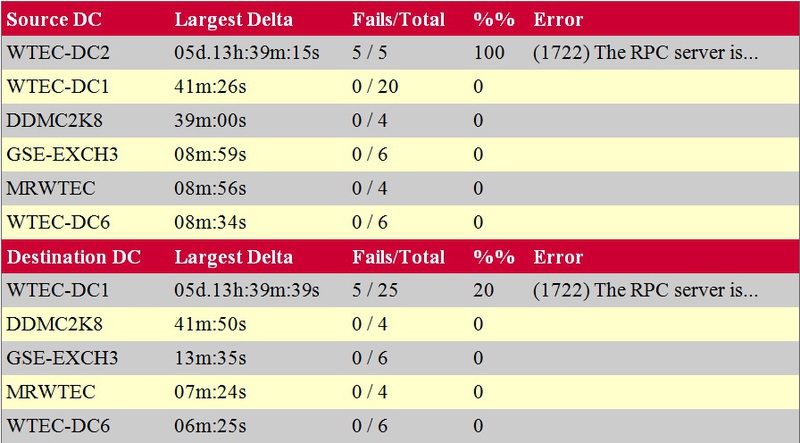

Repadmin позволяет быстро получить ответы на эти вопросы. К его помощью можно сэкономить кучу времени, в противоположность широко используемому Repadmin/showrepl, который показывает все контроллеры домена в виде длинного списка. Опция Replsum анализирует все контроллеры доменов во всех доменах в лесе и помещает информацию о них в таблицу, легкую для чтения. Используйте следующую команду:

Repadmin /bysrc /bydest sort:Delta >repadmin.txt

Также существуют другие варианты и форматы для этой команды, но я использую лишь эту и она работает замечательно. В таблице 1 показан пример того, что мы получаем на выходе.

Обратите внимание, что список Исходный контроллер домена (Source DC) показывает исходящую репликацию (outbound replication) и Destination DC – показывает входящую репликацию. Например, вверху списка, WTEC-DC2 является исходным контроллером домена и он не реплицировался более чем пять дней. Это исходящая репликация, потому что WTEC-DC2 является источником, когда мы получаем сообщение об ошибке. Также WTEC-DC1 не осуществил входящую репликацию в нижнем списке, так как он является конечным контроллером домена. (Destination DC). Причина этого обозначена event id 1722: RPC сервер недоступен. Эта ошибка обычно обозначает, что наличествует ошибка связи на физическом уровне в этом контроллере домена.

Вот мой совет: если репликация не произошла в течение срока жизни tomstone, запись значения “the largest delta” будет отображена >60 дней. Это обозначает, что контроллер домена не должен быть возвращен онлайн, потому что он может ввести активные объекты (introduce lingering objects). Необходимо вручную понизить, а затем снова повысить контроллер домена.

4. DCDiag /Test:DNS

Помимо репликации, другой наиболее частой причиной проблем с AD является DNS. DNS часто является причиной неудачной репликации. Проблема заключается в том, что в большом количестве сред DNS серверы устанавливаются на всех контроллеры доменов AD, а это ведет к тому, что повышается вероятность того, что DNS может упасть. Исследование каждого из них может отнимать очень много времени. В Windows Server 2003 была добавлена /Test:DNS к команде DC diag. Выполните следующую команду:

DCDiag /Test:DNS /e /v >DcdiagDNS.txt

Эта команда проанализирует каждый DNS сервер в сети и протестирует аутентификацию DNS сервера, базовое подключение, конфигурацию отправителей, делегирование, динамическую регистрацию и регистрацию записи ресурсов (resource record registration). Для последнего обозначенного, DCDiag создает тестовую Запись ресурса (resource record) и пытается ее зарегистрировать. Если этого не удается сделать, новые записи не могут быть зарегистрированы (что приведет к другим проблемам).

Команда выводит три потенциальных результата: Pass (Пропуск), Fail (Неудача) и Warn (Предупреждение). Предупреждение еще не является проблемой, а скорее поводом провести дополнительный анализ. Например, Warn в колонке Dynamic Registration (DYN) означает, что защищенные динамические обновления не активированы. Это не свидетельствует о неудаче (fail), но Вы должны быть на 100% уверены, что хотите, чтобы все осталось так как есть.

В таблице 2 показаны типичные результаты команды.

В таблице 2 демонстрируется полный и точный отчет по всем DNS серверам во всех доменах в сети. Таким образом, мы можем проверить здоровье DNS. Эта таблица появляется в конце вывода DCDiag. Детали этих тестов для каждого сервера включаются в отчет DCDiag до вывода конечной итоговой таблицы. Если пользователь, который запустил команду, не обладает правами в этом домене, тесты будут неудачными.

В приведенном случае, тесты домена EMEA оказались неудачными, так как пользователь, который запустил DCDiag, не обладал необходимыми правами. “N/A” появляется, когда предыдущие тесты оказались неудачными, поэтому и оставшиеся тесты будут зависеть от этой “неудачи”. Например, в домене EMEA-DC03, неудачными оказались тесты Auth и Basc. Оставшиеся тексты показаны как N/A. DCDiag не осуществляет дальнейшие тесты, а лишь помещает N/A в каждый столбец. Столбец Ext – пятый тест для проверки внешнего подключения. DCDiag /Test:DNS по умолчанию не проверяет его.

Поэтому совет: Список доменов и КД в таблице – удобной отображение всех доменов в лесе и всех КД (которые являются DNS серверами) в каждом домене. Таким образом, мы получаем карту структуры доменов и КД. В большинстве сред все КД являются DNS серверами, поэтому это удобный способ увидеть структуры домена и КД.

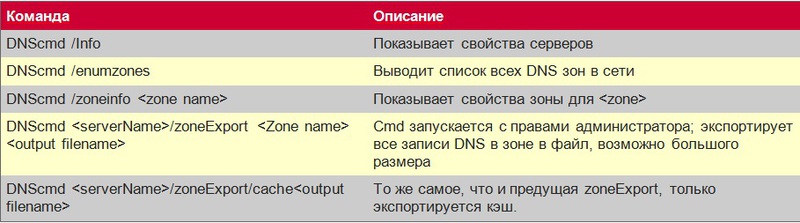

5. Инструмент командной строки DNSCMD

Если Вы работаете на удаленной системе в среде, с которой Вы не знакомы, или если Вы просто хотите получить информацию о DNS среде, с которой Вы работаете – команда DNSCMD даст Вам всю необходимую информацию. Обратите внимание, что мне необходим этот уровень детальности, потому что я диагностирую проблемы без доступа к среде, и поэтому я завишу от отчетов, которые могли бы дать мне полную картину. Те команды, которые я использую, представлены в таблице 3. Я бы рекомендовал использовать их даже в том случае, если Вы можете получить доступ к DNS серверу — ведь иногда гораздо проще посмотреть необходимую информацию в отчете, нежели “бродить” по интерфейсу DNS. Также эти отчеты периодически сохраняются в файлы, поэтому можно провести анализ изменений – особенно если кто-то изменил config, и Вы хотите знать, какие параметры были до этого. И, конечно, эти команды можно представить в виде таблицы.

Есть и другие инструменты, например Group Policy Management Console (GPMC), которая замечательно подходит для анализа групповых политик. GPMC также позволяет сохранять отчет об объектах групповых в виде HTML, чтобы впоследствии отправить его в службу поддержки для анализа. GPMC не включена в MPS Reports.

Staying healthy!

Вышеперечисленные инструменты позволяют быстро формировать отчеты о здоровье Active Directory, и указывают на наличие проблем. Конечно, администратор должен приложить некоторые усилия, чтобы запускать их, но сам процесс прост – особенно, если Вы используете MPS Reports. В заключение, мои советы:

1. Используйте ADPBA в качестве инструмента самого широкого взгляда на здоровье AD

2. Скачайте и запустите MPS Reports, чтобы глубже покопаться в решении проблемы

3. Запустите DCDiag /Test:DNS, Repadmin и Replsum как было описано выше, чтобы получить быстрый и простой для понимания снимок (snapshot) репликации и конфигурации DNS для всего здоровья Active Directory и выделить проблемные места.

4. Используйте DNSCMD, чтобы получить детальную информацию о конфигурации DNS для оффлайн-анализа и сравнения с предыдущими конфигурации.

Никто не говорит, что управление Active Directory – простое дело. Но применение описанных рекомендаций должно дать лучший мониторинг и управление Active Directory, обеспечивая более защищенную среду для администрирования.