Как настроить IPSec в Windows

Существует множество приложений, которые будут реализовывать аутентификацию и шифрование сетевого трафика через отдельную стороннюю программу.

Тем не менее, операционная система Microsoft может также реализовать это через конфигурацию IPSEC. В этой статье мы рассмотрим, что такое IPSEC, и простой пример реализации.

Что такое IPSEC?

Internet Protocol Security или IPSEC — это протокол, используемый для аутентификации и шифрования IP-коммуникаций. Это достигается путем взаимной аутентификации между агентами, а также обмена криптографическими ключами в начале сеанса.

IPSEC также позволит добавлять ограничения IP и шифрование на уровне TCP / UDP к приложениям, которые иначе не могут его поддерживать. IPSEC использует IP-протокол 50 (ESP), IP-протокол 51 (AH) и UDP-порт 500.

Внедрение IPSEC

В этом примере мы настроим IPSEC для шифрования связи между двумя компьютерами Windows. Первый компьютер, сервер Windows 2012 будет выступать в качестве сервера VPN.

Второй компьютер, клиент Windows 10, будет действовать как клиент VPN. LT2P IPSEC VPN может обмениваться либо предварительным общим ключом, либо сертификатом. В этом примере мы будем обмениваться предварительным общим ключом.

Настройка VPN-сервера

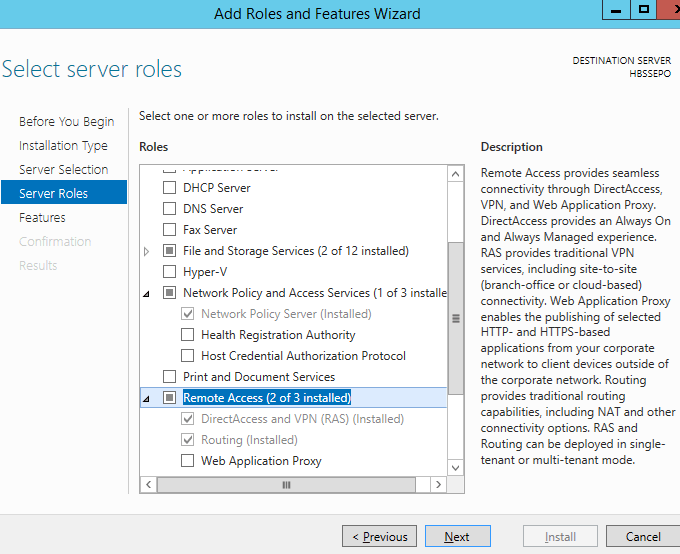

На компьютере с Windows 2012 нам потребуется установить функции маршрутизации и удаленного доступа. Для этого перейдите в диспетчер серверов и добавьте роли и компоненты . Выберите установку на основе ролей или функций . Выберите локальный сервер. Выберите для установки следующие роли сервера.

Сетевая политика и службы доступа

Сервер сетевой политики

Удаленный доступ

Прямой доступ и VPN (RAS)

После установки этих новых функций вам потребуется оснастка для управления ими. Откройте mmc.exe с правами администратора. Перейти к файлу | Добавить / удалить оснастку. Добавьте оснастку маршрутизации и удаленного доступа .

Эта оснастка позволяет настраивать многопротокольные службы маршрутизации LAN-to-LAN, LAN-to-WAN, виртуальная частная сеть (VPN) и трансляция сетевых адресов (NAT).

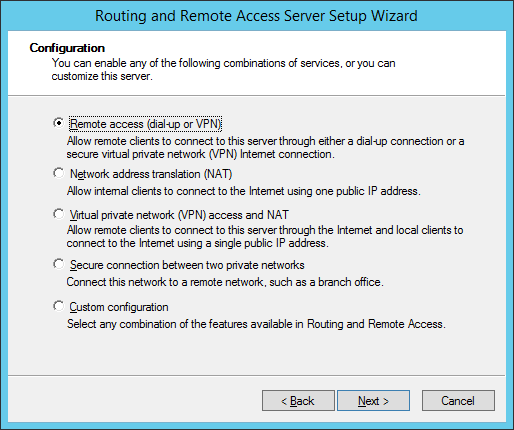

В консоли MMC щелкните правой кнопкой мыши на маршрутизации и удаленного доступа и выберите, чтобы добавить сервер. Выберите локальную машину. Затем щелкните правой кнопкой мыши на только что созданном компьютере и выберите «Настроить и включить маршрутизацию и удаленный доступ» . Выберите Удаленный доступ (Dial Up или VPN).

Затем проверьте параметр VPN . У вас должно быть как минимум две сетевые карты, чтобы это работало. Одним из них может быть петля. Укажите диапазон адресов, которые будут предоставлены для входящего соединения. Убедитесь, что они не конфликтуют с другими адресами, выделенными в вашей существующей сети. В этом примере мы не будем использовать радиус-сервер.

Далее попытайтесь запустить службу маршрутизации и удаленного доступа. Следующий ключ реестра может потребоваться удалить, чтобы запустить службу.

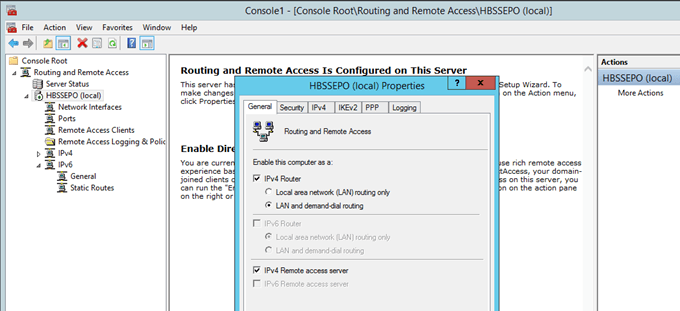

В консоли mmc.exe щелкните правой кнопкой мыши на имени компьютера и перейдите в Свойства. Измените эти свойства на вкладке безопасности.

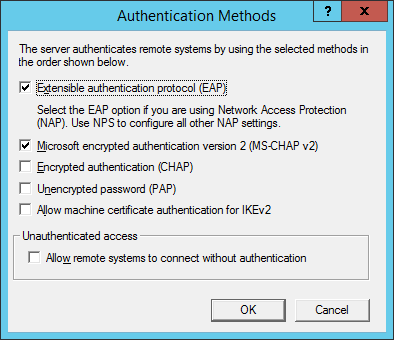

Выберите методы аутентификации, как показано ниже.

Установите флажок, чтобы разрешить настраиваемую политику IPSEC для соединения L2TP / IKEv2. Добавьте предварительный общий ключ.

Наконец, вам нужно будет изменить пользователя, чтобы получить доступ к VPN. Откройте compmgmt.msc, перейдите в раздел «Локальные пользователи и группы» и выберите свойства пользователя, которого вы хотите использовать для VPN.

Перейдите на вкладку Dial Up. Выберите Разрешить доступ и нажмите Применить . На вашем компьютере потребуется перезагрузка. После перезагрузки вы будете готовы протестировать свой первый клиент.

Настройка машины с Windows 10

На компьютере с Windows 10 откройте «Настройки сети и Интернета». Выберите VPN на левой панели и добавьте VPN-соединение. Отредактируйте дополнительные параметры.

Разместите IP-адрес вашего VPN-сервера под именем или адресом сервера. Выберите L2TP/IPSEC с параметром предварительного общего ключа в разделе Тип VPN. Добавьте предварительно общий ключ и имя пользователя и пароль.

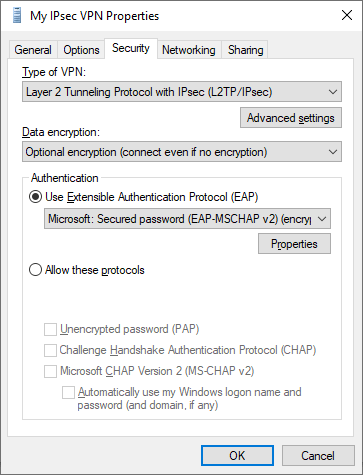

Свойства безопасности для VPN должны быть изменены под сетевым адаптером. На адаптере VPN выберите «Свойства» и перейдите на вкладку «Безопасность». Установите переключатель EAP и выберите Microsoft: защищенный пароль (EAP-MSCHAPv2) (шифрование включено).

Наконец, снова щелкните правой кнопкой на адаптере для подключения. Поздравляем! Вы создали VPN-туннель IPSEC.

Установить Cisco VPN Client

Что вы узнаете из обзора:

О программе

Cisco VPN Client – утилита, предназначенная для организации и последующего обеспечения безопасности IPSec-туннеля. Компания «Cisco», являющаяся крупнейшим в мире производителем промышленного сетевого оборудования, разработала программное обеспечение, позволяющее контролировать трафик и его передачу между владельцем ПК и сервером на другой стороне созданного канала. Приложение обеспечивает защиту канала с транслируемой информацией и загружает ее на удаленный сервер. Скачать Cisco VPN Client на компьютер можно совершенно бесплатно.

Функционал

Cisco VPN Client применяет технологию «VPN» и обеспечивает обход блокировки к сайту через настроенную виртуальную сеть. С помощью этой утилиты можно настроить маршрутизаторы, свитчи и прочую технику для работы с Сетью в обход установленного файервола. Виртуальная сеть формируется в автоматическом режиме, поэтому владельцу компьютера или ноутбука не потребуется устанавливать дополнительные настройки или параметры.

С помощью утилиты обеспечивается удаленная работа с сервером. В программе присутствуют функции настройки устройства с поддержкой Unified Client Framework. В графическом интерфейсе отсутствует меню или сложные установки, мешающие качественной настройке и обеспечению безопасности оборудования.

Утилита содержит настройки для всех устройств, находящихся в Сети. Для управления маршрутизаторами, роутерами и другим оборудованием используется качественный менеджер, выполняющий вход в автоматическом режиме, поддерживающий двухфакторную авторизацию и управляющий сертификатами пользователей.

Визуальная оболочка программы имеет простое и понятное меню и будет удобна не только для опытных, но и для начинающих пользователей даже несмотря на отсутствие русского языка.

Утилита используется для установки ключей на USB-носителях и смарт-картах. USB-ключи позволяют защитить данные на удаленных серверах. Загрузка конфигурации «VPN» из центрального шлюза обеспечивается свежими сборками Cisco VPN Client. Благодаря этой функции система действует просто и безопасно.

Утилита работает на ОС Windows от XP, чтобы скачать Cisco VPN Client на ПК программу и установить, пользователю могут потребоваться права администратора. Утилита была разработана в то время, когда были актуальны XP и 7, поэтому при инсталляции на Windows 10 могут обнаруживаться проблемы с совместимостью.

Проблема решена сторонними разработчиками. Программа работает на Windows 10.

Плюсы и минусы

Cisco VPN Client входит в число VPN-клиентов с широкими функциональными возможностями и высокой степенью защиты информации и при этом остается абсолютно бесплатной утилитой. Ее интерфейс прост и понятен, даже несмотря на то, что создан на английском языке. Благодаря этому, а также настройке виртуальных сетей в автоматическом режиме с минимальным участием человека, использовать программу смогут даже начинающие пользователи.

Cisco VPN Client работает с большинством моделей маршрутизаторов, роутеров и другого сетевого оборудования и поддерживает большинство версий Windows, начиная от XP. Предусмотрена возможность удаленного обслуживания техники.

К недостаткам программы относится отсутствие русификации. К этому можно привыкнуть, но поначалу это будет неудобством для пользователей, не владеющих английским языком.

Как установить Cisco VPN Client на ПК

Для установки ВПН клиент Cisco на Windows 7, 8 не требуется дополнительных действий. Скачайте Cisco VPN Client по ссылкам ниже и запустите инсталятор. Если у вас Windows 10, то потребуются некоторые дополнения, так как программа не поддерживаться разработчиками с 2016 года (проблема решена и программа работает на системе 10).

Обычный процесс такой: скачиваем установочный файл и запускаем его — «Мастера установки» — кликаем «Next». Далее принимаем соглашение. Далее указываем папку для инсталляции — «Browse» — выбираем каталог. Затем — «Next». По окончании на экране появится сообщение о завершении, кликаем -«Finish».

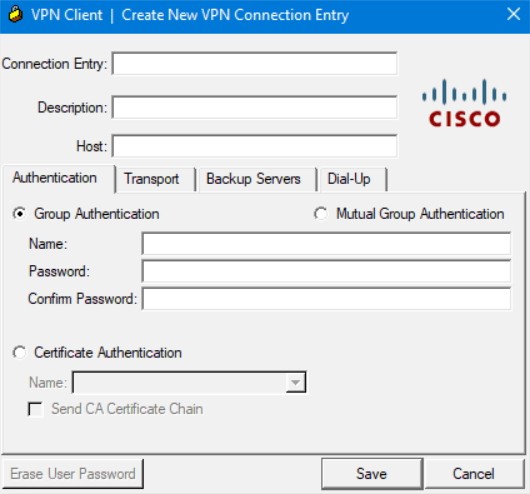

- «Connection Entry» — имя подключения;

- «Host» — поставить IP-адрес удаленного сервера;

- «Name» — указать имя лица, от которого будет подключение;

- «Password» — указать пароль от группы;

- «Confirm Password» — повторно пароль.

Далее кликаете «Save». Выбираете из списка и нажимаете «Connect». Если процесс подключения пройдет успешно, вы увидите соответствующее уведомление и иконку в трее. VPN готов к использованию!

Видео обзор

Системные требования

Похожие программы

Скачать Cisco VPN Client

Скачать Cisco VPN Client бесплатно рекомендуется тем пользователям, кому нужен мощный и удобный в работе VPN-клиент на компьютер.

Утилита имеет простой и понятный, но нерусифицированный интерфейс, поддерживает большинство известных моделей сетевого оборудования, а в настройках имеются параметры для работы через удаленный сервер.

Важное достоинство утилиты – мощная система защиты информации, проходящей через VPN каналы.

ИТ База знаний

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Настройка GRE туннеля на Cisco

Настройка Cisco Port-Security

Настройка Router-on-a-Stick на Cisco

Обновляем Cisco IOS

Как скачать и установить Cisco Packet Tracer

Базовая настройка коммутатора Cisco — часть 1

Настройка DHCP Snooping и Dynamic Arp Inspection на Cisco

Yeastar TA400

Еженедельный дайджест

Настройка Site-To-Site IPSec VPN на Cisco

Защищенный туннель между офисами

Привет! Сегодня мы расскажем про то как настроить Site-To-Site IPSec VPN туннель между роутерами Cisco. Такие VPN туннели используются обеспечения безопасной передачи данных, голоса и видео между двумя площадками (например, офисами или филиалами). Туннель VPN создается через общедоступную сеть интернет и шифруется с использованием ряда продвинутых алгоритмов шифрования, чтобы обеспечить конфиденциальность данных, передаваемых между двумя площадками.

В этой статье будет показано, как настроить и настроить два маршрутизатора Cisco для создания постоянного безопасного туннеля VPN типа «сеть-сеть» через Интернет с использованием протокола IP Security (IPSec) . В рамках статьи мы предполагаем, что оба маршрутизатора Cisco имеют статический публичный IP-адрес.

ISAKMP (Internet Security Association and and Key Management Protocol) и IPSec необходимы для построения и шифрования VPN-туннеля. ISAKMP, также называемый IKE (Internet Key Exchange) , является протоколом согласования (negotiation protocol), который позволяет двум хостам договариваться о том, как создать сопоставление безопасности IPsec. Согласование ISAKMP состоит из двух этапов: фаза 1 и фаза 2.

Во время фазы 1 создается первый туннель, который защищает последующие сообщения согласования ISAKMP. Во время фазы 2 создается туннель, который защищает данные. Затем в игру вступает IPSec для шифрования данных с использованием алгоритмов шифрования и предоставляющий аутентификацию, шифрование и защиту от повторного воспроизведения.

Требования к IPSec VPN

Чтобы упростить понимание настройки разделим его на две части:

- Настройка ISAKMP (Фаза 1 ISAKMP)

- Настройка IPSec (Фаза 2 ISAKMP, ACL, Crypto MAP)

Делать будем на примере, который показан на схеме – два филиала, оба маршрутизатора филиалов подключаются к Интернету и имеют статический IP-адрес, назначенный их провайдером. Площадка №1 имеет внутреннею подсеть 10.10.10.0/24, а площадка №2 имеет подсеть 20.20.20.0/24. Цель состоит в том, чтобы безопасно соединить обе сети LAN и обеспечить полную связь между ними без каких-либо ограничений.

Настройка ISAKMP (IKE) — ISAKMP Phase 1

IKE нужен только для установления SA (Security Association) для IPsec. Прежде чем он сможет это сделать, IKE должен согласовать отношение SA (ISAKMP SA) с одноранговым узлом (peer).

Начнем с настройки маршрутизатора R1 первой площадки. Первым шагом является настройка политики ISAKMP Phase 1:

Приведенные выше команды означают следующее:

- 3DES — метод шифрования, который будет использоваться на этапе 1

- MD5 — алгоритм хеширования

- Pre-Share — использование предварительного общего ключа (PSK) в качестве метода проверки подлинности

- Group 2 — группа Диффи-Хеллмана, которая будет использоваться

- 86400 — время жизни ключа сеанса. Выражается либо в килобайтах (сколько трафика должно пройти до смены ключа), либо в секундах. Значение установлено по умолчанию.

Мы должны отметить, что политика ISAKMP Phase 1 определяется глобально. Это означает, что если у нас есть пять разных удаленных площадок и настроено пять разных политик ISAKMP Phase 1 (по одной для каждого удаленного маршрутизатора), то, когда наш маршрутизатор пытается согласовать VPN-туннель с каждой площадкой, он отправит все пять политик и будет использовать первое совпадение, которое принято обоими сторонами.

Далее мы собираемся определить Pre-Shared ключ для аутентификации с нашим партнером (маршрутизатором R2) с помощью следующей команды:

Pre-Shared ключ партнера установлен на merionet, а его публичный IP-адрес — 1.1.1.2. Каждый раз, когда R1 пытается установить VPN-туннель с R2 (1.1.1.2), будет использоваться этот ключ.

Настройка IPSec – 4 простых шага

Для настройки IPSec нам нужно сделать следующее:

- Создать расширенный ACL

- Создать IPSec Transform

- Создать криптографическую карту (Crypto Map)

- Применить криптографическую карту к общедоступному (public) интерфейсу

Давайте рассмотрим каждый из вышеперечисленных шагов.

Шаг 1: Создаем расширенный ACL

Нам нужно создать расширенный access-list (про настройку Extended ACL можно прочесть в этой статье) и в нем определить какой траффик мы хотим пропускать через VPN-туннель. В этом примере это будет трафик из одной сети в другую с 10.10.10.0/24 по 20.20.20.0/24. Иногда такие списки называют crypto access-list или interesting traffic access-list.

Шаг 2: Создаем IPSec Transform

Следующим шагом является создание набора преобразования (Transform Set), используемого для защиты наших данных. Мы назвали его TS.

Приведенная выше команда определяет следующее:

- ESP-3DES — метод шифрования

- MD5 — алгоритм хеширования

Шаг 3: Создаем Crypto Map

Crypto Map является последнем этапом нашей настройки и объединяет ранее заданные конфигурации ISAKMP и IPSec:

Мы назвали нашу криптографическую карту CMAP. Тег ipsec-isakmp сообщает маршрутизатору, что эта криптографическая карта является криптографической картой IPsec. Хотя в этой карте (1.1.1.2) объявлен только один пир, существует возможность иметь несколько пиров.

Шаг 4: Применяем криптографическую карту к общедоступному интерфейсу

Последний шаг — применить криптографическую карту к интерфейсу маршрутизатора, через который выходит траффик. Здесь исходящим интерфейсом является FastEthernet 0/1.

Обратите внимание, что интерфейсу можно назначить только одну криптокарту.

Как только мы применим криптографическую карту к интерфейсу, мы получаем сообщение от маршрутизатора, подтверждающее, что isakmp включен: “ISAKMP is ON”.

На этом этапе мы завершили настройку IPSec VPN на маршрутизаторе Площадки 1.

Теперь перейдем к маршрутизатору Площадки 2 для завершения настройки VPN. Настройки для R2 идентичны, с отличиями лишь в IP-адресах пиров и ACL.

Трансляция сетевых адресов (NAT) и VPN-туннели IPSec

В реальной схеме трансляция сетевых адресов (NAT), скорее всего, будет настроена для предоставления доступа в интернет внутренним хостам. При настройке VPN-туннеля типа «Site-To-Site» обязательно нужно указать маршрутизатору не выполнять NAT (deny NAT) для пакетов, предназначенных для удаленной сети VPN.

Это легко сделать, вставив оператор deny в начало списков доступа NAT, как показано ниже:

Для первого маршрутизатора:

Для второго маршрутизатора:

Инициализация и проверка VPN-туннеля IPSec

К этому моменту мы завершили нашу настройку, и VPN-туннель готов к запуску. Чтобы инициировать VPN-туннель, нам нужно заставить один пакет пройти через VPN, и этого можно достичь, отправив эхо-запрос от одного маршрутизатора к другому:

Первое эхо-сообщение icmp (ping) получило тайм-аут, но остальные получили ответ, как и ожидалось. Время, необходимое для запуска VPN-туннеля, иногда превышает 2 секунды, что приводит к истечению времени ожидания первого пинга.

Чтобы проверить VPN-туннель, используйте команду show crypto session:

Готово! Мы только что успешно подняли Site-To-Site IPSEC VPN туннель между двумя маршрутизаторами Cisco!

Было полезно?

Почему?

😪 Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

😍 Полезные IT – статьи от экспертов раз в неделю у вас в почте. Укажите свою дату рождения и мы не забудем поздравить вас.