Блокировщик рабочего стола [Windows Desktop locker]

| [Здравствуйте, любители нестандартного программирования ( ну и ты — малыш, заходи ) ! |

Программа «Protpix» будет полезна для отлынивания от работы или

просто мгновенно заблокировать рабочий стол. После этого, чтобы

выйти из блокировки потребуется ввести волшебную комбинацию

клавиш. Компьютер блокируется железно!

P.S. не сказал как это выглядит, как телевизор работающий без антенны

— «снег» на экране; снятие блокировки: волшебная комбинация

[[B]Alt[/B]+»[B]-[/B]»], затем: нажать три весёлых буквы контральтделите

и — вы снова в зоне доступа. Пожелания, баг-репорты — приветствуется!

Вложения

| Protpix.zip (27.0 Кб, 520 просмотров) |

| Процесс прав администратора не требует. Убивается из диспетчера задач без проблем. | |

Запись от Croessmah размещена 24.02.2020 в 08:05  |

| Процесс прав администратора не требует. Убивается из диспетчера задач без проблем.[/QUOTE] Благодарю, что ответили за меня. Avazart, неродное мышление единомышленников по-хобби: Это не ransomware, но в любом случае может «захватить» Ваш серверНа этой неделе мы рассмотрим «вымогателя» (ransomware), который на самом деле не является таковым. И даже не является вредоносной программой. Но он способен «захватить» Ваш сервер. Несколько дней назад мы видели типичную RDP-атаку через удаленный рабочий стол, которая навела нас на мысль, что она была подобна той атаке, о которой мы рассказывали несколько месяцев назад и которую кибер-преступники использовали для заражения устройств с помощью шифровальщика. Но мы сильно заблуждались. Прежде всего, потому, что вместо шифрования данных этот «зловред» блокировал рабочий стол с помощью пароля, который жертва не знает. Во-вторых, он не требует выкупа (!) в обмен на ключ или пароль, а скорее стремится как можно дольше удерживать устройство в заблокированном виде, чтобы как можно дольше использовать его для майнинга биткоинов. И, в-третьих, он не использует вредоносные программы как таковые. После того как хакеры получили доступ к Вашей машине с помощью метода «brute force» (например, в рассматриваемом случае сервер получал 900 попыток в день), хакеры копируют файл под названием BySH01.zip. Он, в свою очередь, содержит следующие файлы: 1. BySH01.exe (исполняемый файл через AutoIt)

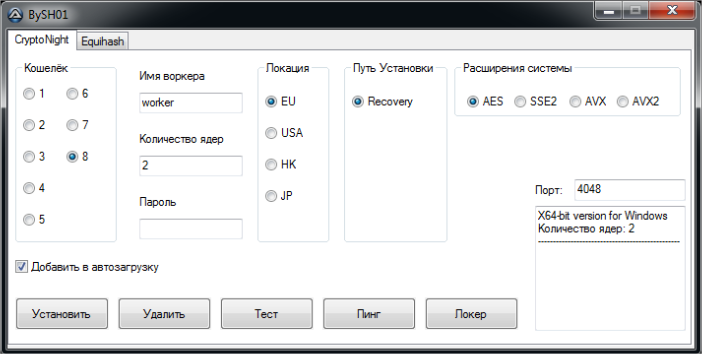

Хакер запускает файл BySH01.exe, и появляется следующий интерфейс: По сути, приложение для майнинга биткоинов использует этот интерфейс для настройки того, сколько использовать ядер, на какой кошелек отправлять биткоины и пр. После того, как нужные настройки выбраны, хакер нажимает на кнопку «Установить» для установки и запуска приложения по майнингу биткоинов. Приложение называется CryptoNight, и оно разработано для майнинга биткоинов с использованием процессоров. Затем он нажимает на кнопку Локер, которая устанавливает и запускает приложение по блокировке рабочего стола. Это коммерческое приложение Desktop Lock Express 2, измененное только таким образом, что информация, показываемая в свойствах файла, точно такая же, как у системного файла svchost.exe. Наконец, он удаляет все файлы, использованные для атаки, за исключением CryptoNight и Desktop Lock Express 2.

Мы обнаружили и заблокировали несколько атак в различных странах. Подобные примеры еще раз показывают, как кибер-преступники используют преимущества слабых паролей, которые можно подобрать с помощью метода «brute force» за определенный период времени. Больше не требуется вредоносной программы, чтобы получить доступ к системе, так что обратите внимание на то, чтобы использовать сложный пароль и защититься от нежелательных посетителей. Советы для системных администраторов В дополнение к использованию решений, подобных Adaptive Defense, которые обнаруживают и предотвращают такой тип атак, приведем пару советов для всех сисадминов, которые вынуждены открывать RDP:

Способ обойти экран блокировки Windows на сеансах RDPНа днях исследователь безопасности раскрыл детали новой уязвимости в протоколе удаленного рабочего стола Microsoft Windows (RDP). Уязвимость CVE-2019-9510 позволяет злоумышленникам на стороне клиента обойти экран блокировки в сеансах удаленного рабочего стола. Джо Таммариелло (Joe Tammariello) из Института разработки программного обеспечения Университета Карнеги-Меллона обнаружил данную уязвимость. Для использования уязвимости необходимо, чтобы для аутентификации RDP использовался Network Level Authentication (NLA). Кстати, именно NLA недавно сами Microsoft рекомендовали для защиты от уязвимости BlueKeep RDP (CVE-2019-0708). Как подтверждает Уилл Дорманн (Will Dormann), аналитик из CERT / CC, если аномалия сети вызывает временное разъединение RDP, когда клиент уже был подключен к серверу, но экран входа в систему заблокирован, то «после переподключения сеанс RDP будет восстановлен до предыдущего состояния (с разблокированным окном), независимо от того, как удаленная система была оставлена». «Начиная с Windows 10 1803 и Windows Server 2019, обработка RDP сеансов на основе NLA изменилась таким образом, что это может привести к неожиданному поведению в отношении блокировки сеансов», — объясняет Дорманн в своей статье. «Системы двухфакторной аутентификации, которые интегрируются с экраном входа Windows, такие как Duo Security MFA, также могут обходиться с помощью этого механизма. Любые баннеры входа в систему, применяемые организацией, также будут обойдены». Proof of ConceptВидео от Леандро Веласко из исследовательской группы KPN Security, демонстрирующее, как легко использовать эту уязвимость. CERT описывает сценарий атаки следующим образом:

Это означает, что использование этой уязвимости очень тривиально, поскольку злоумышленнику просто нужно прервать сетевое подключение целевой системы. Таммариелло уведомил Microsoft об этой уязвимости 19 апреля, но компания ответила, что «поведение не соответствует Microsoft Security Servicing Criteria для Windows», что означает, что технический гигант не планирует исправлять проблему в ближайшее время. Однако пользователи могут защитить себя от возможного использования этой уязвимости, блокируя локальную систему вместо удаленной системы и отключая сеансы удаленного рабочего стола вместо простой блокировки. |