Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Fern Wifi Cracker

Описание Fern Wifi Cracker

Fern Wifi Cracker — это программное обеспечение для аудита беспроводной безопасности, написано с использованием языка программирования Python и библиотеки Python Qt GUI. Программа способна взламывать и восстанавливать WEP/WPA/WPS ключи и также запускать другие сетевые атаки на беспроводные или проводные сети.

Fern Wifi Cracker в настоящее время поддерживает следующие функции:

- Взлом WEP с использованием фрагментационной, чоп-чоп, кофе Латте, Hirte, воспроизведение запросов ARP или WPS атак

- Взлом WPA/WPA2 по словарю или основанными на WPS атаками

- Автоматическое сохранение ключей в базе данных при успешном взломе

- Автоматизированная система атаки точки доступа

- Перехват сессий (Hijacking) (Пассивный и Ethernet режимы)

- Геолокационный трекинг MAC адреса точки доступа

- Внутренний движок MITM (человек-посередине)

- Брутфорс атаки (HTTP,HTTPS,TELNET,FTP)

- Поддержка обновлений

Автор: Saviour Emmanuel Ekiko

Справка по Fern Wifi Cracker

Справка отсутствует, поскольку эта программа имеет только графический пользовательский интерфейс.

Руководство по Fern Wifi Cracker

Страница man отсутствует.

Примеры запуска Fern Wifi Cracker

Запуск в Kali Linux

Запуск в BlackArch

Установка Fern Wifi Cracker

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Fern Wifi Cracker: стресс-тест беспроводной сети в картинках

Привет! В этой статья в очередной раз мы рассмотрим неплохую программу для аудита безопасности своей сети – Fern Wifi Wireless Cracker. Любителям чистого Linux с приятным интерфейсом посвящается.

Если у вас есть дополнение или появился вопрос – обратите внимание на комментарии к этой статье. Мы всегда рады обратной связи и помощи нашим читателям.

WiFiGid и его дружная команда не призывают никого творить злодейства. Обзор выполнен исключительно в целях повышения уровня личной информационной безопасности и аудита собственных сетей.

Что за зверь?

Программа является швейцарским ножом с красивым графическим интерфейсом, которая применяет много знакомых уже нам утилит в среде безопасников. Основная ее задача – попробовать «слямзить» пароль и протестировать сеть на предмет утечек (в духе кражи сессий и кукис). Для большего ознакомления рекомендуется непосредственно приложить к ней руку и протестировать свою сеть на дыры.

Написана на Python, рисуется на QT. По большей части является оболочкой для Aircrack-NG и Reaver. Но не все так просто, здесь есть и свои вкусности. Итого примерный список ее возможностей:

- Перехват сессий и кук

- Атаки на WEP – Fragmentation, Chop-Chop, Caffe-Latte, Hirte, ARP Request Replay

- Атаки на WAP – брут по словарю

- Атаки на WPS

- Сохранение найденных паролей в свою базу

- Трекинг геопозиции точки доступа по MAC-адресу

- Умеет брутить протоколы – можно проверить свой роутер на доступ к админке.

- Есть свои расширенные фичи для проведения MITM атак.

Использование

На следующем видео показана одна из возможностей Fern Wifi Cracker – перехват кук:

Как видите – все что нужно сделать, подключиться к сети, выбрать инструмент перехвата и просто ждать. Ничего сложного. По аналогии брут роутера:

Установка

Программа поставляется только для Linux. Любители Windows на этот раз с грустью проходят мимо. Скачать ее можно с официального репозитория:

Программа написана на Питоне и при наличии всех необходимых пакетов успешно работает на Ubuntu, BackTrack, BackBox и им подобным Debian системам.

Т.к. приложение является по большей части интерфейсом для других утилит, для полноценной работы потребуется их наличие:

- Aircrack-NG

- Python-Scapy

- Python Qt4

- Python

- Subversion

- Xterm

- Reaver (для атак на WPS)

- Macchanger

Взглянув на этот список, сразу видно – используются все те же привычные утилиты только на «иксах».

Можно просто скачать программу и запустить ее (там обычный скрипт на Питоне). В некоторых же системах она уже предустановлена и хорошо знакома многим.

Для запуска в Kali Linux:

Для запуска в Black Arch:

При запуске программа проверяет наличие обновлений и, при вашем согласии, обновляется без головных болей и танцев с бубнами.

Надеюсь, этот очень краткий обзор был вам полезен, и вы нашли ответ на свой вопрос. Если же все еще остались вопросы – оставляйте комментарий и получайте свой ответ.

Kali linux: Взламываем WI-FI (WEP) с помощью Fern WIFI cracker

Оговорюсь сразу, тем кто хочет понимать и разобраться как взламывать wi-fi сети и использовать для этого утилиты типа Aircrack-ng, данная статья не подходит. В данной статье будет описана методика взлома wi-fi с помощью простой GUI-утилиты для Aircrack-ng — Fern WIFI cracker.

Начнем с того, что установим Fern:

dpkg -i Fern-Wifi-Cracker_1.2_all.deb

Для запуска утилиты используем следующий путь:

При первом запуске, необходимо будет обновить Fern с 1.2 до последней версии, слева будет сообщение о доступности новой версии:

После обновление необходимо перезапустить программу.

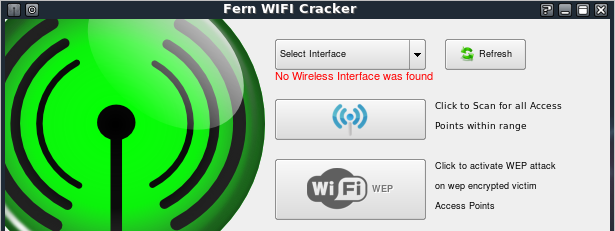

Приступаем, первым делом выбираем беспроводной сетевой интерфейс, для этого в самом верхнем поле «Select interface» выставляем свой wlan интерфейс.

Примерно через минуту появится окно с подсказкой, просто жмем «Ок»

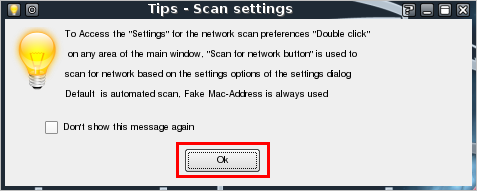

Далее, двойным кликом в любой части окна утилиты вызываем настройки поиска точек доступа. В открывшемся окне ставим галку «Enable XTerms» и жмем «Ок».

Начинаем снифать доступные точки. Для начала сканирования кликаем по кнопке с изображением антенны точки доступа.

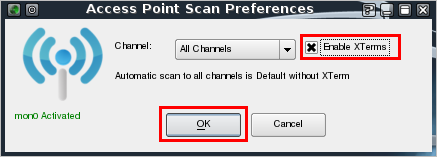

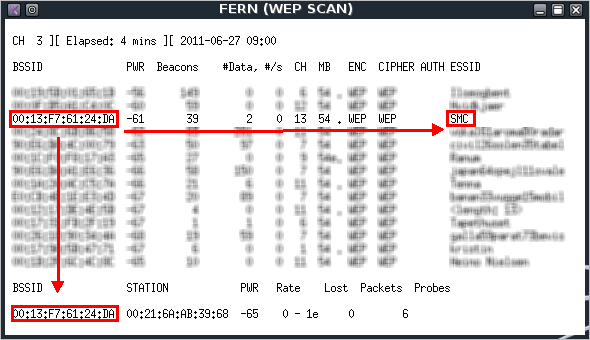

Если вы установили галку «Enable XTerms» шагом ранее, то откроется два окна с сетями WEP и WPA, в данной статьей мы рассматриваем только взлом WEP, так, что можно закрыть окно WPA (уверен, что после прочтения этой статьи вы разберетесь и с WPA).

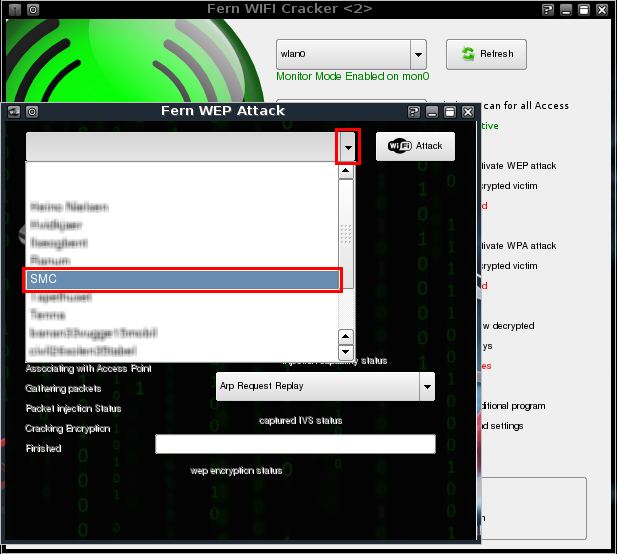

Перед нами остается окно с доступными WEP сетями, в верхней его части перечислены все доступные точки и информация о них, а в нижней части перечислены точки у которых есть подключенные клиенты(точка с именем SMC на скриншоте), именно они нас и интересуют.

Закрываем это окно и кликаем по кнопке WEP в главном меню Fern. Откроется окно с настройками «атаки» на сеть. В выпадающем списке выбираем сеть SMC.

Жмем кнопку «Attack» и наслаждаемся процессом.

Т.к. мы включили XTerms то появится пара дополнительных окон, не закрывайте их.

После того как ключ к сети будет подобран, он отобразиться внизу окна атаки.

Лучшие инструменты беспроводной атаки в Kali Linux 2020.1

Устройство Wi-Fi очень уязвимо для взлома, потому что сигналы генерируемые устройством Wi-Fi могут быть обнаружены кем угодно. Многие маршрутизаторы содержат уязвимости которые могут быть использованы с помощью программных средств присутствующих в операционной системе Kali Linux. Интернет-провайдеры и маршрутизаторы имеют WPS-безопасность включенную по умолчанию, что делает эти устройства склонными к беспроводным атакам. Устройства Bluetooth подвергаются такому же риску как и устройства Wi-Fi, поскольку сигналы Bluetooth также могут быть выбраны кем угодно. Это делает беспроводную безопасность и пентестинг важной вещью. Некоторые из лучших инструментов беспроводной атаки описаны здесь.

Bully:(Хулиган:)

Инструмент на языке Си, реализующий атаку грубой силы WPS, использующий недостатки конструкции защищенного устройства WPS. Это отражается как улучшенный инструмент чем исходный код Reaver, поскольку он включает в себя ограниченные зависимости повышенную производительность процессора и памяти, точное управление ошибками и широкий спектр решений. Она включает в себя различные усовершенствования в обнаружении и обработке аномальных ситуаций. Он тестируется на нескольких поставщиках Wi-Fi, которые имели различные настройки конфигурации с успешными результатами. Он является открытым исходным кодом и специально разработан для операционных систем Linux.

Reaver (Похититель:)

Чтобы восстановить парольные фразы WPA / WPA2, Reaver использует грубую силу против контактов регистратора Wi-Fi Protected Setup (WPS). Reaver построен чтобы быть надежным и эффективным инструментом атаки WPS и тестируется против широкого спектра точек доступа и фреймворков WPS.

Reaver может восстановить нужный пароль точки доступа WPA/WPA2 secured за 4-10 часов, в зависимости от точки доступа. Но на практике это время может быть сокращено вдвое.

Fern wifi cracker (Папоротник wifi крекер:)

Программный инструмент Python, который использует библиотеку Python Qt GUI для выполнения атак беспроводной безопасности и аудита. Fern wifi cracker может взломать и восстановить потерянные ключи WPA / WEP и WPS. Он также может запускать сетевые атаки на ethernet или беспроводные сети. Он имеет графический интерфейс пользователя и очень прост в использовании.

Он поддерживает взлом ключа WEP со многими атаками, такими как ARP request replay, fragment attacks, caffe-latte attacks или Chop-chop attacks. Он также может запустить атаку на основе словаря или WPS-атаку для взлома ключа WPA / WPA2. После успешной атаки восстановленный ключ хранится в базе данных. Он имеет автоматическую систему атаки точки доступа (AP) и может перехватывать сеансы в различных режимах ethernet. Ферн также может отслеживать Mac-адрес AP и географическое местоположение. Он может запускать грубую силу и внутренние атаки man-in-the-middle engine на HTTP, HTTPS, TELNET и FTP-серверы.

Spooftooph:

Spooftooph-это инструмент автоматического подмены и клонирования устройства Bluetooth, и он заставляет устройство Bluetooth исчезнуть клонируя его. Он может клонировать и сохранять информацию об устройстве Bluetooth. Он генерирует новый случайный профиль Bluetooth на основе поддельной информации и профили меняются через определенное время. Все что вам нужно сделать это перечислить информацию об устройстве для интерфейса Bluetooth и клонировать устройство выбранное из журнала сканирования.

Aircrack-ng:(Воздушная трещина-НГ:)

Aircrack-ng является одним из самых популярных наборов инструментов в Kali Linux и широко используется в других дистрибутивах. Это утилита для взлома ключей для Wi-Fi 802.11 WEP и WPA-PSK, и через захват пакетов данных ключи восстанавливаются. Он запускает атаку Fluhrer, Mantin и Shamir (FMS) с оптимизационными атаками такими как PTW attack и KoreK attacks что в свою очередь делает этот инструмент взлома ключей WEP быстрее чем другие инструменты.

Kismet (Судьба:)

Он обнаруживает, обнюхивает беспроводную сеть 802.11, а также работает как система обнаружения вторжений. Он работает на уровне 2 беспроводной сети, но может работать только с теми беспроводными картами которые могут поддерживать режим rfmon. Он нюхает трафик данных 802.11 a/b/g / n. Kismet может использовать различные другие программы для воспроизведения звуковых сигналов тревоги для считывания сетевых сводок, событий или доставки координат местоположения GPS. Kismet имеет три различных инструмента для ядра клиента и сервера.

PixieWPS:

PixieWPS-это инструмент языка Си, который использует атаки грубой силы для отключения pin-кода WPS и использует низкую энтропию некоторых точек доступа и эта атака называется pixie dust attack. Это инструмент с открытым исходным кодом, который может выполнять оптимизацию контрольной суммы, производить небольшие ключи Диффи-Хеллмана во время работы с инструментом Reaver. Он может уменьшить уровень энтропии некоторых семян точки доступа с 32 до 25 бит и это делается для достижения требования c LCG псевдослучайной функции.

Wifite:

Wifite — это высоко настраиваемый инструмент с несколькими аргументами который используется для атаки сетей зашифрованных ключами WEP, WPA и WPS одновременно. Он также известен как инструмент аудита беспроводных сетей” set it and forget it». Он находит цели по их силе сигнала, которая измеряется в децибелах (дБ) и первым начинает взламывать ближайший АП. Он де-аутентифицирует клиентов в скрытой сети чтобы автоматически показывать их SSID. Он содержит несколько фильтров для определения цели атаки. Он может изменить MAC-адрес на уникальный случайный адрес перед атакой и когда он закончит атаку, исходный MAC-адрес будет восстановлен. При выходе на экран выводится сводка сеанса с взломанными ключами, а взломанные пароли сохраняются в локальном файле cracked.формат txt.

Вывод:

Это” обязательные » инструменты при выполнении беспроводных атак в Kali Linux. Все эти инструменты являются открытым исходным кодом и включены в версию Kali Linux 2020.1.

Данная стать написана исключительно в развлекательных целях и для тестирования на проникновение исключительно свои собственные wifi сети.

За преступления в сфере компьютерной информации Уголовным кодексом РФ (далее — УК РФ) предусмотрена ответственность по статьям 272, 273 и 274 УК РФ.

За взлом wi-fi лицо подлежит уголовной ответственности по ст. 272 УК РФ только если последствиями данного взлома будет уничтожение, блокирование, модификация либо копирование компьютерной информации.