GPUPDATE – выполнение обновления групповых политик для пользователя и компьютера.

Команда GPUPDATE используется для обновления групповых политик для пользователя и/или компьютера .

Формат командной строки:

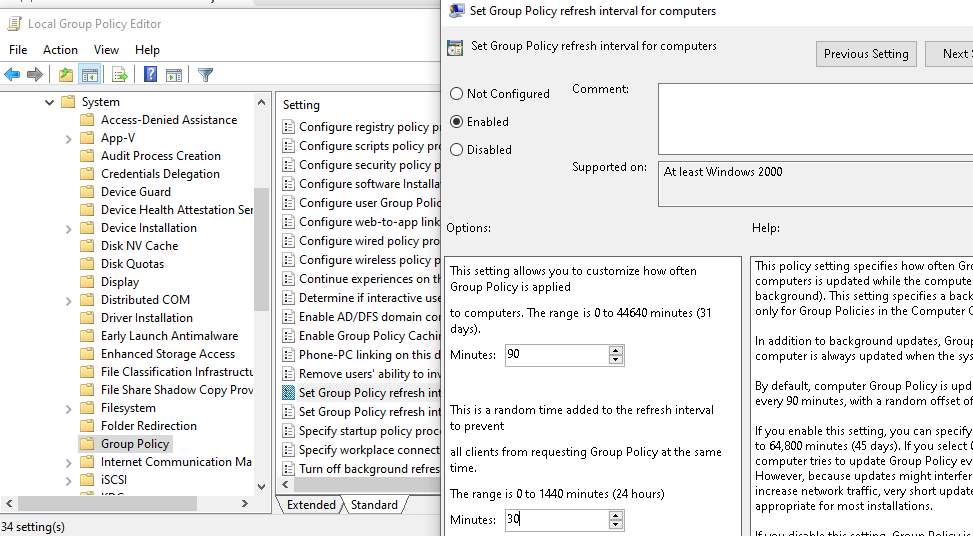

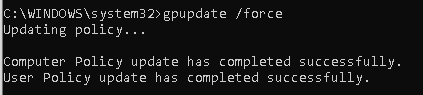

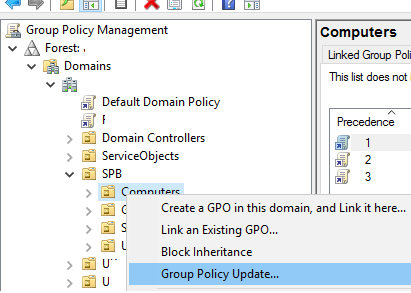

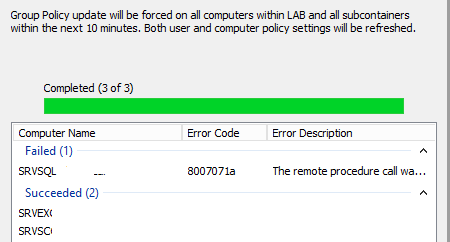

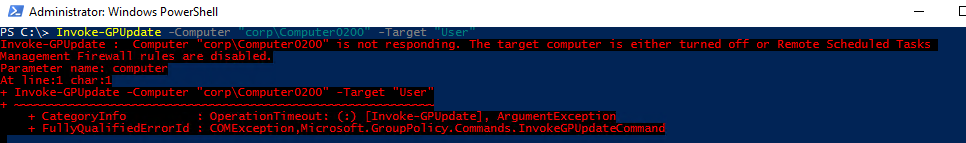

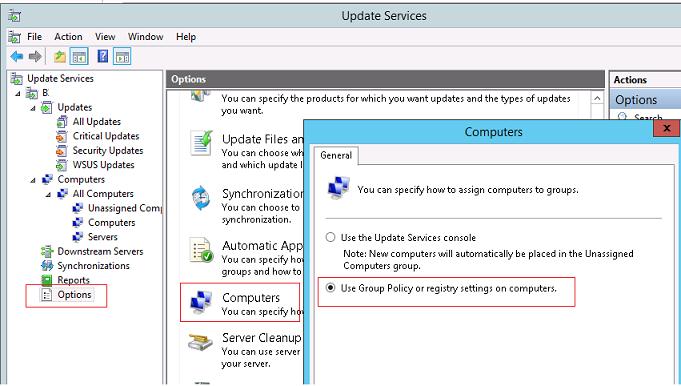

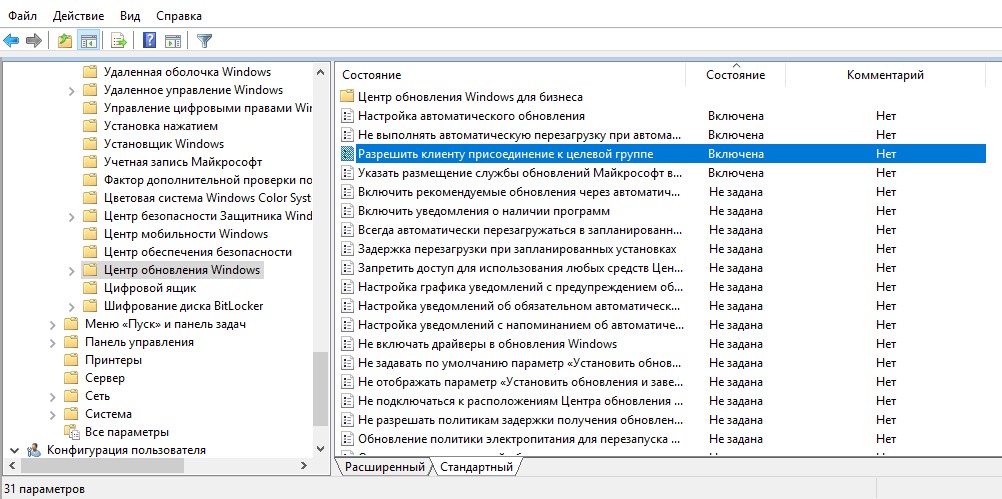

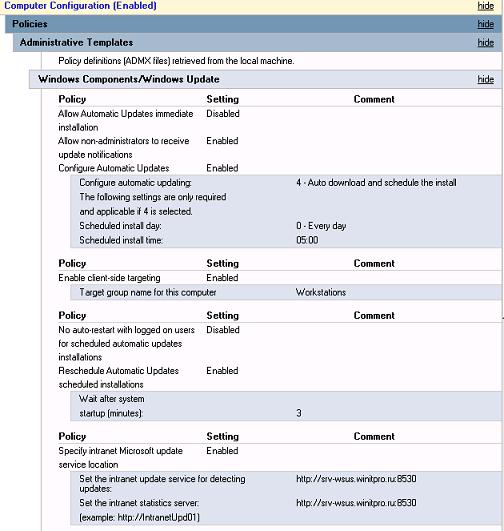

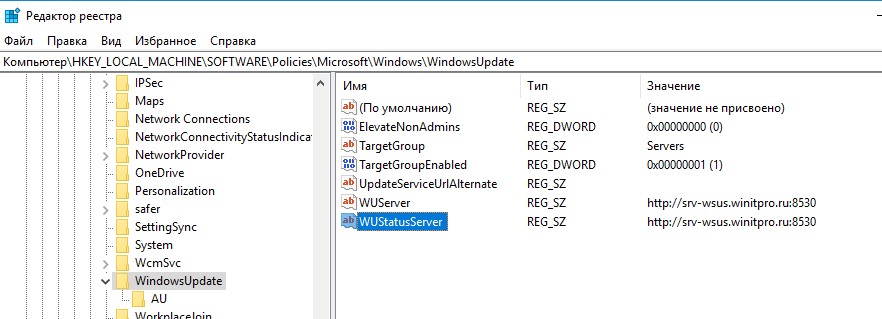

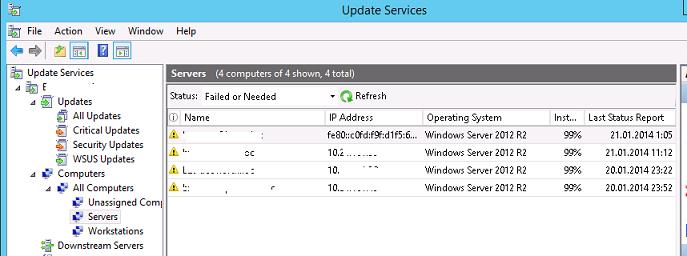

GPUpdate [/Target: Параметры командной строки: /Target: /Force — Применение всех параметров политики. Если не указано, применяются только изменившиеся параметры политики. /Wait:значение — Время ожидания (в секундах) завершения обработки политики. По умолчанию — ожидание 600 секунд. Значение ‘0’ — без ожидания. Значение ‘-1’ — ожидание не ограничено. В случае превышения времени ожидания вновь активизируется окно командной строки, но обработка политики продолжается. /Logoff — Выполнение выхода после обновления параметров групповой политики. Требуется для тех клиентских расширений групповой политики, которые не обрабатывают политику в фоновом режиме, а обрабатывают ее только при входе пользователя, таких, например, как установка программ для пользователя или перенаправление папок. Этот параметр не оказывает влияния, если не вызываются расширения, требующие выхода пользователя. /Boot — Выполнение перезагрузки после применения параметров групповой политики. Требуется для тех клиентских расширений групповой политики, которые не обрабатывают политику в фоновом режиме, а обрабатывают ее только при запуске, таких, например, как установка программ для компьютера. Этот параметр не оказывает влияния, если не вызываются расширения, требующие перезапуска системы. /Sync — Следующее активное применение политики должно выполняться синхронно. Активные применения политики происходят при перезагрузке компьютера или при входе пользователя в систему. Можно использовать этот параметр для пользователя, компьютера или для обоих, задав параметр /Target. При этом параметры /Force и /Wait, если они указаны, пропускаются. gpupdate /? — отобразить подсказку по использования команды. gpupdate — выполняется обновление политик компьютера и политик пользователя. Применяются только изменившиеся политики. gpupdate /Target:computer — выполняется обновление политик только для компьютера. gpupdate /Force — выполняется обновление всех политик. gpupdate /Boot — обновление групповых политик с перезагрузкой компьютера. В этой статье мы рассмотрим особенности обновления параметров групповых политик на компьютерах домена Active Directory: автоматическое обновление политик, команду GPUpdate , удаленное обновление через консоль Group Policy Management Console ( GPMC.msc ) и командлет PowerShell Invoke-GPUpdate . Чтобы новые настройки, которые вы задали в локальной или доменной групповой политике (GPO) применились на клиентах, необходимо, чтобы служба Group Policy Client перечитала политики и внесла изменения в настройки клиента. Это процесс называется обновление групповых политик. Настройки групповых политик обновляются при загрузке компьютере и входе пользователя, или автоматически в фоновом режиме раз в 90 минут + случайное смещение времени (offset) в интервале от 0 до 30 минут (т.е. политики гарантировано применятся на клиентах в интервале 90 – 120 минут после обновления файлов GPO на контроллере домена). Вы можете изменить интервал обновления настрое GPO с помощью параметра Set Group Policy refresh interval for computers, который находится в секции GPO Computer Configuration -> Administrative Templates -> System -> Group Policy. Включите политику (Enabled) и задайте время (в минутах) в следующих настройках: Всем администраторов знакома команда gpupdate.exe, которая позволяет обновить параметры групповых политик на компьютере. Большинство не задумываясь используют для обновления GPO команду gpupdate /force . Эта команда заставляет компьютер принудительно перечитать все политики с контроллера домена и заново применить все параметры. Т.е. при использовании ключа force клиент обращается к контроллеру домена и заново получает файлы ВСЕХ нацеленных на него политик. Это вызывает повышенную нагрузку на сеть и контроллер домена. Простая команда gpudate применяет только новые/измененные параметры GPO. Если все OK, должны появится следующие строки: Можно отдельно обновить параметры GPO из пользовательской секции: или только политики компьютера: gpupdate /target:computer /force Если некоторые политики нельзя обновить в фоновом режиме, gpudate может выполнить logoff текущего пользователя: gpupdate /target:user /logoff Или выполнить перезагрузку компьютера (если изменения в GPO могут применится только во время загрузки Windows): В консоли GPMC.msc (Group Policy Management Console), начиная с Windows Server 2012, появилась возможность удаленного обновления настроек групповых политик на компьютерах домена. Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools Теперь после изменения настроек или создания и прилинковки новой GPO, вам достаточно щелкнуть правой клавишей по нужному Organizational Unit (OU) в консоли GPMC и выбрать в контекстном меню пункт Group Policy Update. В новом окне появится количество компьютеров, на которых будет выполнено обновление GPO. Подтвердите принудительное обновление политик, нажав Yes. Затем GPO по очереди обновяться на каждом компьютере в OU и вы получите результат со статусом обновления политик на компьютерах (Succeeded/Failed). Данная команда удаленно создает на компьютерах задание планировщика с командой GPUpdate.exe /force для каждого залогиненого пользователя. Задание запускается через случайный промежуток времени (до 10 минут) для уменьшения нагрузки на сеть. Если компьютер выключен, или доступ к нему блокируется файерволом напротив имени такого компьютера появится надпись “The remote procedure call was cancelled”. По сути этот функционал дает тот же эффект, если бы вы вручную обновили настройки политик на каждом компьютере командой GPUpdate /force . Также вы можете вызвать удаленное обновление групповых политик на компьютерах с помощью PowerShell комнадлета Invoke-GPUpdate (входит в RSAT). Например, чтобы удаленно обновить пользовательские политики на определенном компьютере, можно использовать команду: Invoke-GPUpdate -Computer «corp\Computer0200» -Target «User» При запуске командлета Invoke-GPUpdate без параметров, он обновляет настройки GPO на текущем компьютере (аналог gpudate.exe). В сочетании с командлетом Get-ADComputer вы можете обновить групповые политики на всех компьютерах в определенном OU: Get-ADComputer –filter * -Searchbase «ou=Computes,OU=SPB,dc=winitpro,dc=com» | foreach или на всех компьютерах, которые попадают под определенный критерий (например, на всех Windows Server в домене): При удаленном выполнении командлета Invoke-GPUpdate или обновления GPO через консоль GPMC на мониторе пользователя может на короткое время появиться окно консоли с запущенной командой gpupdate . В одной из предыдущих статей мы подробно описали процедуру установки сервера WSUS на базе Windows Server 2012 R2 / 2016. После того, как вы настроили сервер, нужно настроить Windows-клиентов (сервера и рабочие станции) на использование сервера WSUS для получения обновлений, чтобы клиенты получали обновления с внутреннего сервера обновлений, а не с серверов Microsoft Update через Интернет. В этой статье мы рассмотрим процедуру настройки клиентов на использование сервера WSUS с помощью групповых политик домена Active Directory. Групповые политики AD позволяют администратору автоматически назначить компьютеры в различные группы WSUS, избавляя его от необходимости ручного перемещения компьютеров между группами в консоли WSUS и поддержки этих групп в актуальном состоянии. Назначение клиентов к различным целевым группам WSUS основывается на метке в реестре на клиенте (метки задаются групповой политикой или прямым редактированием реестра). Такой тип соотнесения клиентов к группам WSUS называется client side targeting (Таргетинг на стороне клиента). Предполагается, что в нашей сети будут использоваться две различные политики обновления — отдельная политика установки обновлений для серверов (Servers) и для рабочих станций (Workstations). Эти две группы нужно создать в консоли WSUS в секции All Computers. В первую очередь необходимо указать правило группировки компьютеров в консоли WSUS (targeting). По умолчанию в консоли WSUS компьютеры распределяются администратором по группам вручную (server side targeting). Нас это не устраивает, поэтому укажем, что компьютеры распределяются в группы на основе client side targeting (по определенному ключу в реестре клиента). Для этого в консоли WSUS перейдите в раздел Options и откройте параметр Computers. Поменяйте значение на Use Group Policy or registry setting on computers (Использовать на компьютерах групповую политику или параметры реестра). Теперь можно создать GPO для настройки клиентов WSUS. Откройте доменную консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy. Начнем с описания серверной политики ServerWSUSPolicy. Настройки групповых политик, отвечающих за работу службы обновлений Windows, находятся в разделе GPO: Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows). В нашей организации мы предполагаем использовать данную политику для установки обновлений WSUS на сервера Windows. Предполагается, что все попадающие под эту политику компьютеры будут отнесены к группе Servers в консоли WSUS. Кроме того, мы хотим запретить автоматическую установку обновлений на серверах при их получении. Клиент WSUS должен просто скачать доступные обновления на диск, отобразить оповещение о наличии новых обновлений в системном трее и ожидать запуска установки администратором (ручной или удаленной с помощью модуля PSWindowsUpdate) для начала установки. Это значит, что продуктивные сервера не будут автоматически устанавливать обновления и перезагружаться без подтверждения администратора (обычно эти работы выполняются системным администратором в рамках ежемесячных плановых регламентных работ). Для реализации такой схемы зададим следующие политики: Мы предполагаем, что обновления на клиентские рабочие станции, в отличии от серверной политики, будут устанавливаться автоматически ночью сразу после получения обновлений. Компьютеры после установки обновлений должны перезагружаться автоматически (предупреждая пользователя за 5 минут). В данной GPO (WorkstationWSUSPolicy) мы указываем: В Windows 10 1607 и выше, несмотря на то, что вы указали им получать обновления с внутреннего WSUS, все еще могут пытаться обращаться к серверам Windows Update в интернете. Эта «фича» называется Dual Scan. Для отключения получения обновлений из интернета нужно дополнительно включать политику Do not allow update deferral policies to cause scans against Windows Update (ссылка). Следующий шаг – назначить созданные политики на соответствующие контейнеры (OU) Active Directory. В нашем примере структура OU в домене AD максимально простая: имеются два контейнера – Servers (в нем содержаться все сервера организации, помимо контроллеров домена) и WKS (Workstations –компьютеры пользователей). Чтобы назначить политику на OU, щелкните в консоли управления групповыми политиками по нужному OU, выберите пункт меню Link as Existing GPO и выберите соответствующую политику. Точно таким же способом нужно назначить политику WorkstationWSUSPolicy на контейнер AD WKS, в котором находятся рабочие станции Windows. Осталось обновить групповые политики на клиентах для привязки клиента к серверу WSUS: Все настройки системы обновлений Windows, которые мы задали групповыми политиками должны появится в реестре клиента в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate. Данный reg файл можно использовать для переноса настроек WSUS на другие компьютеры, на которых не удается настроить параметры обновлений с помощью GPO (компьютеры в рабочей группе, изолированных сегментах, DMZ и т.д.) Windows Registry Editor Version 5.00 Также удобно контролировать применённые настройки WSUS на клиентах с помощью rsop.msc. И через некоторое время (зависит от количества обновлений и пропускной способности канала до сервера WSUS) нужно проверить в трее наличие всплывающего оповещений о наличии новых обновлений. В консоли WSUS в соответствующих группах должны появиться клиенты (в табличном виде отображается имя клиента, IP, ОС, процент их «пропатченности» и дата последнего обновлений статуса). Т.к. мы политиками привязали компьютеры и серверы к различным группам WSUS, они будут получать только обновления, одобренные к установке на соответствующие группы WSUS. Также иногда приходится принудительно перерегистрировать клиента на сервере WSUS: wuauclt /detectnow /resetAuthorization В особо сложных случаях можно попробовать починить службу wuauserv так. При возникновении ошибки 0x80244010 при получении обновлений на клиентах, попробуйте изменить частоту проверки обновлений на сервере WSUS с помощью политики Automatic Update detection frequency. В следующей статье мы опишем особенности одобрения обновлений на сервере WSUS. Также рекомендуем ознакомиться со статьей о переносе одобренных обновлений между группами на WSUS сервере.Способы обновления групповых политик Windows на компьютерах домена

Интервал обновления параметров групповых политик

GPUpdate.exe – команда обновления параметров групповых политики

Принудительно обновление политики из консоли Group Policy Management Console (GPMC)

Invoke-GPUpdate – обновление GPO из Powershell

Настройка клиентов WSUS с помощью групповых политик

Групповая политика WSUS для серверов Windows

Политика установки обновлений WSUS для рабочих станций

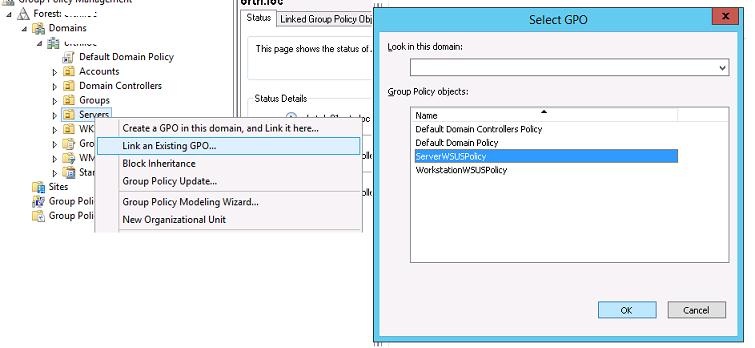

Назначаем политики WSUS на OU Active Directory

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]«WUServer»=»http://srv-wsus.winitpro.ru:8530»

«WUStatusServer»=»http://srv-wsus.winitpro.ru:8530»

«UpdateServiceUrlAlternate»=»»

«TargetGroupEnabled»=dword:00000001

«TargetGroup»=»Servers»

«ElevateNonAdmins»=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]«NoAutoUpdate»=dword:00000000 –

«AUOptions»=dword:00000003

«ScheduledInstallDay»=dword:00000000

«ScheduledInstallTime»=dword:00000003

«ScheduledInstallEveryWeek»=dword:00000001

«UseWUServer»=dword:00000001

«NoAutoRebootWithLoggedOnUsers»=dword:00000001