Microsoft берёт пример с Linux? Новый терминал Windows 10 с открытым исходным кодом.

Командная стока в Windows всегда оставалась какой-то ущербной по сравнению с терминалом Linux и даже Windows PowerShell, лишь отдалённо мог претендовать на аналогичную роль в операционной системе от Microsoft. Но пришло время для нового, свежего подхода и на прошедшей недавно конференции разработчиков Build 2019, Microsoft представила новое мощное приложение командной строки для Windows 10, получившее название Windows Terminal .

Приложение предназначено для доступа к таким средам, как PowerShell, Cmd и WSL (подсистемы Linux в Windows 10). Предварительная версия утилиты уже доступна в Windows Store и не привязана к какой-то определённой сборке.

Кроме того, Windows Terminal позиционируется как приложение с открытым исходным кодом (!) и доступно на GitHub по адресу https://github.com/Microsoft/Terminal , где любой желающий может принять участие не только в тестировании, но и в разработке. Подождите . я правда вслух сказал про открытый исходный код, подразумевая Microsoft?

Ключевые особенности нового терминала в Windows 10

Без сомнения, это одна из наиболее востребованных функций терминала. Теперь можно открывать любое количество вкладок, каждая из которых содержит приложение по вашему выбору, например, классическую командную строку, PowerShell, Ubuntu на WSL, Raspberry Pi через SSH и т.д.

- Оформление текста через графический ускоритель

Терминал Windows для отрисовки символов использует графический ускоритель DirectX. Новый механизм рендеринга текста способен намного быстрее отображать текстовые символы, эмодзи, символы powerline, значки, программные лигатуры и т.д., чем движок GDI предыдущей консоли.

Для улучшения внешнего вида Терминала создаётся новый моноширинный шрифт. Он также будет иметь открытый исходный код и собственный репозиторий.

- Индивидуальные настройки и конфигурирование

Будет доступно множество параметров настройки и конфигурирования «под себя», что даст больший контроль над внешним видом терминала и каждой из оболочек/профилей, которые используются в качестве новых вкладок. Настройки хранятся в структурированном текстовом файле в формате JSON.

Используя механизм настройки терминала, можно создать несколько «профилей» для каждой оболочки/приложения/инструмента, которые вы хотите использовать, будь то PowerShell, Командная строка, Ubuntu или SSH-соединение с устройствами Azure или IoT. Эти профили могут иметь свою собственную комбинацию стилей и размеров шрифтов, цветовых тем, уровней размытия/прозрачности фона и т.д.

Остаётся вопрос почему в Microsoft просто не улучшили существующую консоль Windows, а решили выпустить новое приложение? И что станет с предыдущими инструментами командной строки?

Тут нас заверили, что полная обратная совместимость с существующими средствами командной строки и скриптами сохранится, а дальнейшие значимые улучшения пользовательского интерфейса без кардинальных изменений был бы попросту невозможен.

Подписывайтесь на канал Яндекс.Дзен и узнавайте первыми о новых материалах, опубликованных на сайте.

ЕСЛИ СЧИТАЕТЕ СТАТЬЮ ПОЛЕЗНОЙ,

НЕ ЛЕНИТЕСЬ СТАВИТЬ ЛАЙКИ И ДЕЛИТЬСЯ С ДРУЗЬЯМИ.

Windows Terminal эмулятор терминала для Windows 10

Windows Terminal эмулятор терминала для Windows 10

Windows Terminal доступно для скачивания из Microsoft Store ссылка и репозитория на GitHub https://github.com/microsoft/terminal

Терминал Windows современное, мощное и эффективное приложение терминала для пользователей средств командной строки и оболочек, таких как cmd, PowerShell, WSL. В число основных функций входят множество вкладок, панелей. Присудствует поддержка символов Юникода и UTF-B, модуль отрисовки текста с использованием графического ускорителя, пользовательские темы, стили, конфигурации, цветовые схемы, шрифты, горячие клавиши.

Мой пример «Windows PowerShell» :

// Make changes here to the powershell.exe profile.

«guid»: «<61c54bbd-c2c6-5271-96e7-009a87ff44bf>«,

«name»: «Windows PowerShell»,

«colorScheme» : «Ubuntu»,

«fontFace»: «Cascadia Code PL»,

«commandline»: «powershell.exe»,

«cursorColor»: » # ffea4f»,

«cursorShape»: «emptyBox»,

«fontSize» : 12,

«fontWeight»: «normal»,

«padding» : «8, 8, 8, 8»,

«hidden»: false

Примечание: там где « cursorColor «: вместо звёздочки используйте решетку ( Яндекс.Дзен не даёт вставить решетку).

Мой пример Командной строки:

// Make changes here to the cmd.exe profile.

«guid»: «<0caa0dad-35be-5f56-a8ff-afceeeaa6101>«,

«name»: «Грюндик»,

«backgroundImage» : «ms-appdata:///roaming/oleglavmusic.gif»,

«backgroundImageOpacity» : 0.75,

«backgroundImageStrechMode» : «iformToFill»,

«commandline»: «cmd.exe»,

«fontWeight»: «normal»,

«hidden»: false

Примечание: Всё можно поменять на свой вкус.

Держим путь до папки RoamingState:

%LOCALAPPDATA%\Packages\Microsoft.WindowsTerminal_8wekyb3d8bbwe\RoamingState

Помещаем в эту папку мою гифку oleglavmusic.gif: https://yadi.sk/i/50AW98s86iEtTw

«useAcrylic»: true,

«acrylicOpacity»: 0.5

Режим киоска терминала Windows 10 — ограниченный доступ к компьютеру kiosk mode

Осеннее накопительное обновление October 2018 Update для Windows 10 Версия 1809 пополнило штат системы новыми возможностями, в числе которых — появившийся в параметрах учётных записей режим киоска.

Видео video How to Make a Windows 10 PC into Kiosk Mode With Assigned Access https://www.youtube.com/watch?v=B-AEZUJx9Bg

https://technet.microsoft.com/ru-ru/library/mt219051(v=vs.85).aspx

https://blogs.technet.microsoft.com/askpfeplat/2013/10/27/how-to-setup-assigned-access-in-windows-8-1-kiosk-mode/

Режим киоска – это ранее существовавшая в системе настройка ограниченного доступа для отдельных *ЛОКАЛЬНЫХ учётных записей в виде возможности запуска всего лишь одного приложения из числа UWP. Универсальная платформа Windows (англ. Universal Windows Platform)

Идея существования пользовательской учётной записи, ограниченной запуском только одного приложения. Публичный компьютер

Пользователю должно быть доступно только одно приложение в полноэкранном режиме и ничего иного кроме этого.

Единственная оговорка — режим киоска Windows 10 работает только с плиточными приложениями приложения из магазина. С традиционными настольными приложениями он работать не умеет!

Режим киоска, как и ранняя его реализация в виде настройки ограниченного доступа для отдельных учётных записей, недоступна в Windows 10 Home Домашняя. Доступна только в редакциях, начиная с Pro редакций профессиональная, корпоративная и для образовательных учреждений..

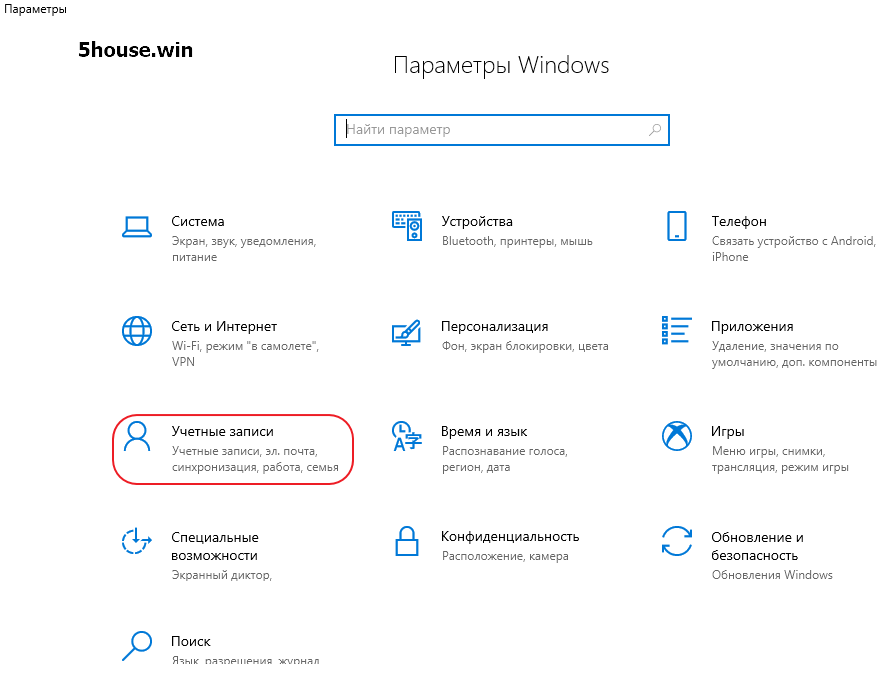

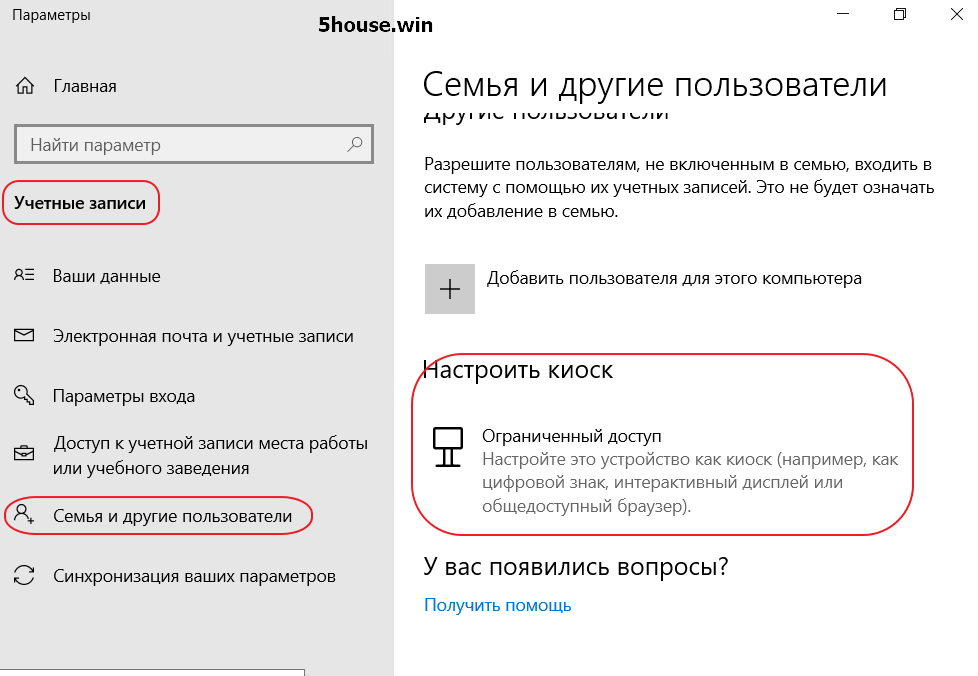

1)Настраивается киоск в Параметры Windows (клавиши Win+I) \ параметрах учётных записей семьи и других пользователей. Здесь добавился новый пункт «Настроить киоск». Кликаем этот пункт. (В открывшемся окне Вам будет предложено ввести адрес электронной почты пользователя, имеющего учётную запись Майкрософт или его телефон. Мы же кликаем на ссылку «У меня нет данных для входа этого человека». Нажимаем на кнопку «Далее».)

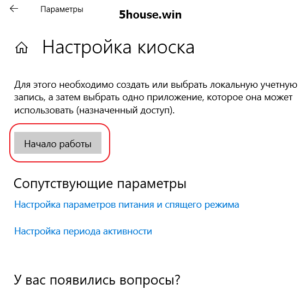

2)И для создания киоска жмём «Начало работы»

3)Вводим имя, это может быть имя пользователя, который будет работать в рамках ограниченной учётной записи. Жмём «Далее».

(В следующем окне кликаем на ссылку «Добавить пользователя без учетной записи Майкрософт».)

4)Теперь выбираем приложение из числа UWP, включая Microsoft Edge . Приложения можно скачать в Microsoft Store Магазин

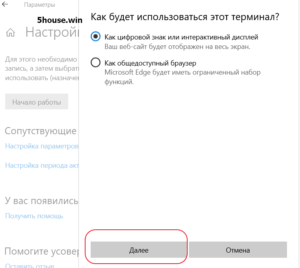

5)На примере браузера интернет обозревателя Microsoft Edge есть выбор Как будет использоваться этот терминал ?

5.1)Как цифровой знак или интерактивный дисплей — только одни URL адрес к примеру http://5house.win и его отображение по типу веб-приложения на весь экран F11 полноэкранный режим;

5.2)Как общедоступный браузер

Microsoft Edge будет иметь ограниченный набор функций можно вводить любой URL адрес сайта

6)Готово выход из режима киоска осуществляется клавишами Ctrl+Alt+Del.

7)Для удаления киоска в его настройках кликаем имя пользователя и жмём «Удалить киоск».

8)Если вы хотите установить эти настройки на нескольких компьютерах или просто любите Windows Powershell, эту конфигурацию также можно выполнить с помощью

If you want to set this up on multiple machines or simply love Windows Powershell, this configuration can also be scripted using Set-AssignedAccess

A typical command would be

ps

9)Установим пароль на bios uefi , и отключи загрузку с внешних устройств usb/cd/dvd/fdd

10)gpedit.msc Отключите съемные носители.

Перейдите в меню Редактор групповой политики > Конфигурация компьютера > Административные шаблоны\Система\Установка устройств\Ограничения на установку устройств. Проверьте параметры политики, отображаемые в разделе Ограничения на установку устройств, чтобы найти параметры, подходящие для вашей ситуации.

11)Браузер Google Chrome режим информационного киоска:

1. Создаем ярлык на браузер (у меня по умолчанию установлен тут: «C:\Program Files (x86)\Google\Chrome\Application\chrome.exe») и указываем после кавычек ключ и ссылку на наш сайт в виде —kiosk .

В полном варианте я получаю: «C:\Program Files (x86)\Google\Chrome\Application\chrome.exe» —kiosk http://5house.win

2. Добавляем созданный ярлык в автозагрузку. https://support.google.com/chrome/a/answer/6137028?hl=ru

12)Если компьютер в домене то используя GPO Управление групповой политикой (команда gpedit.msc)

настройка «интерактивный вход в систему» разрешим вход только пользователям входящих в доменную глобал группу (Ограничение входа на рабочую станцию в домене)

12.1)Доменная политика назначается на конкретный OU или используя фильтр по имени компьютера

Конфигурация компьютера \ Политики \ Конфигурация Windows \ Параметры безопасности \ Локальные политики \ Назначение прав пользователя.

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignment.

Локальный вход в систему

Разрешение на вход в систему через службу удаленных рабочих столов

Добавляем доменную группу AllowInteractiveLogon с Администратором и пользователями или доменного пользователя User1 , другие группы удаляем.

12.2)Локальная gpedit.msc политика на самом компьютере в домене позволяет использовать доменные и локальные учетные записи и группы.

обновляем политику cmd

gupdate /force /boot /boot

13)Дополнительно на сетевом оборудовании Cisco можно привязать MAC МАК адрес компьютера

Cisco Port Security — это функция канального уровня, которая создана для предотвращения несанкционированной смены MAC адреса сетевого подключения. Также, данная функция ограждает коммутатор от атак, которые могут быть направлены на переполнение таблицы MAC адресов.

С помощью Port Security можно ограничить (на канальном уровне) количество подключений (MAC адресов) на интерфейсе, а так же, при необходимости, ввести безопасные MAC адреса вручную (статические MAC адреса).

Пример настройки Port Security на интерфейсе коммутатора cisco:

Пример распространенное подключение устройств в больших организациях. Как правило к порту подключаются два устройства: IP телефон и компьютер пользователя. Пример конфига интерфейса коммутатора с использованием Port Security:

На выше приведенном конфиге видно, что 10 влан настроен для компьютеров, 2 влан используется для IP телефонии. Далее, по фукнциям Port Security:

— «switchport port-security» означает, что мы включили Port Security на данном интерфейсе;

— «switchport port-security maximum 2» говорит о том, что только 2 MAC адреса, могут «светиться» на интерфейсе одновременно (MAC адрес телефона и компьютера);

— «switchport port-security violation restrict» указывает режим реагирование на нарушение. Таким образом, если на данном интерфейсе одновременно «засветится» третий (неизвестный) MAC адрес, то все пакеты с этого адреса будут отбрасываться, при этом отправляется оповещение – syslog, SNMP trap, увеличивается счетчик нарушений (violetion counter).

Немного расскажу о режимах реагирования на нарушение безопасности. Существует три способа реагирование на нарушение безопасности:

Команду «switchport port-security violation restrict» я описал выше.

Вторая команда — «switchport port-security violation shutdown» при выявлении нарушений переводит интерфейс в состояние error-disabled и выключает его. При этом отправляется оповещение SNMP trap, сообщение syslog и увеличивается счетчик нарушений (violation counter). Кстати, если интерфейс находится в состоянии error-disabled, то самым легким путем разблокировать его, является выключить и включить интерфейс (ввести в настройках интерфейса команду — «shutdown», а потом — «no shundown»).

Если же на интерфейсе введена команда — «switchport port-security violation protect», то при нарушениях, от неизвестного MAC адреса пакеты отбрасываются, но при этом никаких сообщений об ошибках не генерируется.

Какой именно способ выбрать дело каждого, но как мне кажется, «switchport port-security violation restrict» является оптимальной для большинства случаев.

Идем дальше. Если необходимо, то можно статически ввести MAC адреса, тогда конфиг будет иметь вид: