Как ограничить права учетной записи пользователя в Windows 10

Когда доступ компьютеру имеется домочадцев либо коллег по работе, стоит позаботиться самой системы. учётной записи присваиваются дополнительные ограничения касательно использования ресурсов ПК. несколько эффективных способов осуществить данную процедуру.

Использование окна «Параметры»

Самым очевидным методом является создание стандартного пользователя, который право работать ОС системные файлы. что касается приложений, для открытия которых разрешения системы защиты UAC, такому юзеру доступно, включая выход интернета. Следующий алгоритм действий вводит стандартную запись:

- ● После ввода комбинации клавиш Win+I откроется окно параметров.

- ● На вкладке «Учётные записи» нужно выбрать раздел «Семья» «Добавить».

- ● В следующем окне клацаем по ссылке «У меня нет данных», появится вкладка создания записи Майкрософт.

- ● Нажимаем «Добавить пользователя без учётной записи», вводим имя

Также есть вариант присвоения запрета всем, кроме админа, касательно установки программ разработчиков. «Приложения» окна параметров нажимаем «Приложения «Разрешать использование программ только

Активация родительского контроля потребуется для ограничения прав учётной записи ребёнка. использовать несколько уровней блокировки действий:

- ● Запрет определённых страничек

- ● Конструирование графика использования интернета и ПК.

- ● Отслеживание всех операций пользователя.

- ● Блокировка активации некоторых программ.

Во вкладке «Учётные записи» заходим «Семья»

Нужно указать, что требуется учётная запись ребёнка его После этого придёт ссылка которая позволит присоединиться выбранному аккаунту записи появится доступ родительского контроля.

Чтобы активировать назначенный доступ (разрешение лишь одного приложения), нужно учётных записей «Семья пользователи» выбрать «Блокировка» «Настройки ограниченного доступа». Затем потребуется указать аккаунт программу.

Настройка разрешений через PowerShell

Специальный апплет позволяет получать доступ подсистемам Windows через командные запросы. Пуск есть папка «Windows PowerShell», нужно запустить программу администратора. потребуется нажать правой кнопкой мыши по файлу, поставить курсор на «Дополнительно» «Запуск Следующий алгоритм ограничивает права юзера:

- ● Вводим: Get–AppxPackage.

- ● Появится список находим нужное и PackageFullName копируем всё, что после двоеточия.

- ● Далее следует команда: Set—AssignedAccess—AppUserModelId!app—UserName , где

нужно заменить скопированной строкой, вписать наименование учётной записи, для которой создаётся ограничение.

Выйти ограниченного доступа можно при помощи комбинации Ctrl+Alt+Del. Таким образом, после следующего входа под указанным аккаунтом будет запущена та самая программа, которую Администратор разрешил использовать. функциям ОС доступа

Общий доступ к папкам и дискам в Windows 10

В этой инструкции подробно о том, как настроить общий доступ к папкам в Windows 10 (то же самое подойдет и для дисков), о том, что для этого потребуется и дополнительная информация, которая может оказаться полезной.

Как включить и настроить общий доступ к папке или диску в Windows 10

Прежде чем начинать, учитывайте, что для настройки общего доступа к папкам и дискам у вас в Windows 10 в качестве профиля сети должна быть выбрана «Частная сеть». Вы можете изменить это перед началом настройки (Как изменить общедоступную сеть на частную и наоборот в Windows 10), либо пока не предпринимать никаких действий — на одном из этапов вам автоматически предложат это сделать. Дальнейшие шаги по предоставлению общего доступа к папке в Windows 10 выглядят следующим образом:

- Нажмите правой кнопкой мыши по папке, к которой нужно предоставить общий доступ по сети, выберите пункт «Предоставить доступ к» — «Отдельные люди».

- Если в качестве профиля сети у вас установлена «Общедоступная», вам будет предложено сделать сеть частной. Сделайте это (пункт «Нет, сделать эту сеть частной»).

- Откроется окно, в которой будет показано имя текущего пользователя и кнопка «Поделиться». Вы можете сразу нажать эту кнопку, чтобы предоставить общий доступ к папке, но в этом случае для подключения к этой папке с другого компьютера потребуется вводить имя пользователя и пароль именно этого пользователя этого компьютера с правами владельца. Внимание: если пользователь без пароля, подключение по умолчанию выполнить не получится.

- Если вы не хотите использовать имя пользователя и пароль администратора текущего компьютера при подключении с другого компьютера или ваш пользователь не имеет пароля, вы можете создать нового пользователя на текущем компьютере, не обязательно администратора, но обязательно с паролем (Как создать пользователя Windows 10), например с помощью командной строки, запущенной от имени администратора: net user Имя_пользвателя Пароль /add

- Затем указать это имя пользователя в поле вверху настройки общего доступа, нажать кнопку «Добавить» и указать нужный уровень разрешений.

- По завершении нажмите кнопку «Поделиться». Готово, теперь общий доступ к папке предоставлен.

Есть еще один вариант предоставления общего доступа к папке (подойдет и для диска) в Windows 10:

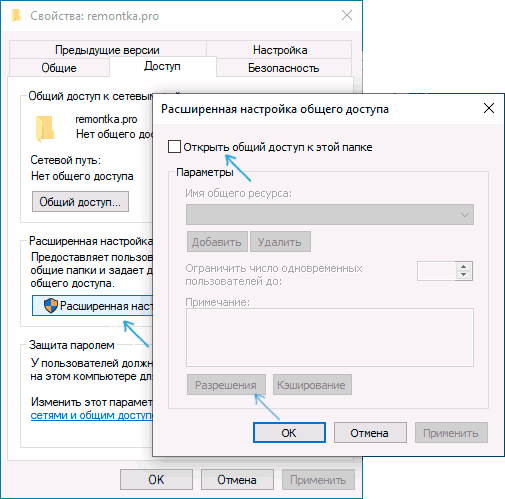

- Откройте свойства папки или диска, перейдите на вкладку «Доступ».

- Нажмите кнопку «Общий доступ» и выполните шаги 3-5 из предыдущего раздела.

- Если кнопка «Общий доступ» недоступна (что может быть при предоставлении доступа к диску), нажмите кнопку «Расширенная настройка», а затем — отметьте пункт «Открыть общий доступ к этой папке».

- В расширенной настройке в разделе «Разрешения» вы также можете указать пользователей, которым предоставлен доступ к диску.

- Примените сделанные настройки.

При необходимости отключить общий доступ к папкам, вы в любой момент можете либо вернуть профиль сети «Общественная», отменить общий доступ в свойствах папки или использовать контекстное меню «Предоставить доступ к» — «Сделать недоступными».

Подключение к общим папкам в Windows 10

Для того, чтобы подключиться к общей папке или диску с другого компьютера или ноутбука (в инструкции предполагается, что там так же установлена Windows 10, но обычно все работает и для предыдущих версий системы), выполните следующие шаги:

- В проводнике откройте раздел «Сеть» и нажмите по имени компьютера, на котором находится папка, к которой был предоставлен общий доступ.

- Если на компьютере, с которого мы подключаемся, включена «Общественная сеть», вам будет предложено включить профиль «Частная сеть», сделайте это (можно нажать по уведомлению вверху окна проводника и разрешить сетевое обнаружение и общий доступ к папкам и файлам).

- Введите имя пользователя и пароль для подключения к папке с общим доступом. Это должно быть имя пользователя и пароль пользователя не текущего, а удаленного компьютера, например, имя и пароль пользователя, который делился папкой или имя и пароль, которые мы создавали на 4-м шаге в первом способе.

- Если все прошло успешно, вы увидите общую папку и у вас будут те права доступа, которые вы задавали в столбце «Уровень разрешений».

Также при желании вы можете нажать правой кнопкой мыши по пункту «Сеть» в проводнике и нажать «Подключить сетевой диск», после чего указать путь к сетевому ресурсу (этот путь в любой момент можно посмотреть в свойствах папки или диска на вкладке «Доступ»), либо нажать по сетевой папке или диску и выбрать пункт «Подключить сетевой диск». В результате общая папка или диск с общим доступом будет подключен как простой диск.

Как включить анонимный доступ к общим папкам без ввода имени пользователя и пароля

Если вам требуется сделать так, чтобы открывать папки по сети можно было без ввода имени пользователя и пароля, в Windows 10 Pro и Enterprise сделать это можно следующим образом:

- На компьютере, на котором находится общая папка, в свойствах общего доступа добавьте группу «Все» (вводим Все в верхнем поле, нажимаем кнопку Добавить) и предоставьте нужные разрешения. В Windows 10, которая изначально была на английском языке эта группа называется Everyone.

- Зайдите в редактор локальной групповой политики (Win+R — gpedit.msc, внимание: элемент отсутствует в Windows 10 Домашняя), перейдите в раздел «Конфигурация Windows» — «Параметры безопасности» — «Локальные политики» — «Параметры безопасности».

- Включите параметр «Сетевой доступ: разрешать применение разрешений Для всех к анонимным пользователям», дважды нажав по нему и выбрав пункт «Включено».

- Откройте свойства папки и на вкладке «Доступ» внизу, в разделе «Защита паролем» нажмите по ссылке «Центр управления сетями и общим доступом» для изменения параметра. Раскройте раздел «Все сети», установите отметку «Отключить общий доступ с парольной защитой» и примените настройки.

- В случае, если мы предоставляем анонимный доступ к диску, а не отдельной папке, дополнительно зайдите в свойства диска, на вкладке «Безопасность» нажмите кнопку «Изменить», добавьте группу «Все» и установите необходимые разрешения.

- Некоторые инструкции предлагают в том же разделе редактора локальной групповой политики включить параметр «Учетные записи: Состояние учетной записи Гость», а затем открыть параметр «Сетевой доступ: разрешать анонимный доступ к общим ресурсам» и указать сетевое имя папки в строке (или несколько строк, если папок несколько), имя папки указывается без пути к ней, для диска просто указываем букву без двоеточия. Но в моих экспериментах анонимный доступ (ко всем общим папкам) работает и без этого, хотя это может пригодиться, если анонимный доступ нужно предоставить только для отдельных общих папок.

С этого момента с других компьютеров подключение к общей папке или сетевому диску можно выполнить без ввода логина и пароля (иногда может потребоваться перезагрузка компьютеров). Однако учитывайте, что это не очень хорошо с точки зрения безопасности.

Как настроить общий доступ к папкам и дискам в Windows 10 — видео инструкция

Надеюсь, инструкция оказалась полезной, а у вас всё получилось и общий доступ к папкам работает. Если по какой-то причине подключиться не удается, еще раз учитывайте, что компьютеры должны быть подключены к одной сети и, помимо этого, может оказаться, что общему доступу мешает ваш антивирус или сторонний файрволл.

Контролируемый доступ к папкам в Windows 10

Контролируемый доступ к папкам (Controlled Folder Access, CFA) — функция безопасности, появившаяся в Windows 10 версии 1709 (Fall Creators Update) и предназначенная для защиты файлов пользователя от вредоносных программ. Контролируемый доступ к папкам входит в состав Windows Defender Exploit Guard и позиционируется как средство для борьбы с вирусами-шифровальщиками.

Небольшое лирическое отступление.

Принцип действия вируса-шифровальщика состоит в том, что при попадании на компьютер он шифрует все файлы, до которых сможет добраться. Обычно шифруются файлы со стандартными расширениями (doc, xls, png, dbf и т.п.), т.е. документы, картинки, таблицы и прочие файлы, которые могут предоставлять ценность для пользователя. Также вирус удаляет теневые копии, делая невозможным восстановление предыдущих версий файлов.

После шифрования вирус ставит пользователя в известность о случившемся. Например на видном месте создается файл с сообщением о том, что файлы были зашифрованы, попытки расшифровки могут привести к окончательной потере данных, а для успешной расшифровки необходим закрытый ключ. Ну а для получения ключа требуется перевести некоторую сумму на указанные реквизиты.

А теперь о грустном. Современные вирусы-шифровальщики используют криптостойкие алгоритмы шифрования, поэтому расшифровать файлы без ключа практически невозможно. Отправка денег злоумышленникам также не гарантирует получение ключа, зачастую он просто не сохраняется. И если у вас нет резервной копии, то велика вероятность того, что с зашифрованными файлами придется попрощаться навсегда.

Поэтому, чтобы избежать потери данных, необходимо не допустить саму возможность шифрования. Именно для этого и предназначен контролируемый доступ к папкам. Суть его работы заключается в том, что все попытки внесения изменений в файлы, находящиеся в защищенных папках, отслеживаются антивирусной программой Windows Defender. Если приложение, пытающееся внести изменение, не определяется как доверенное, то попытка изменений блокируется, а пользователь получает уведомление.

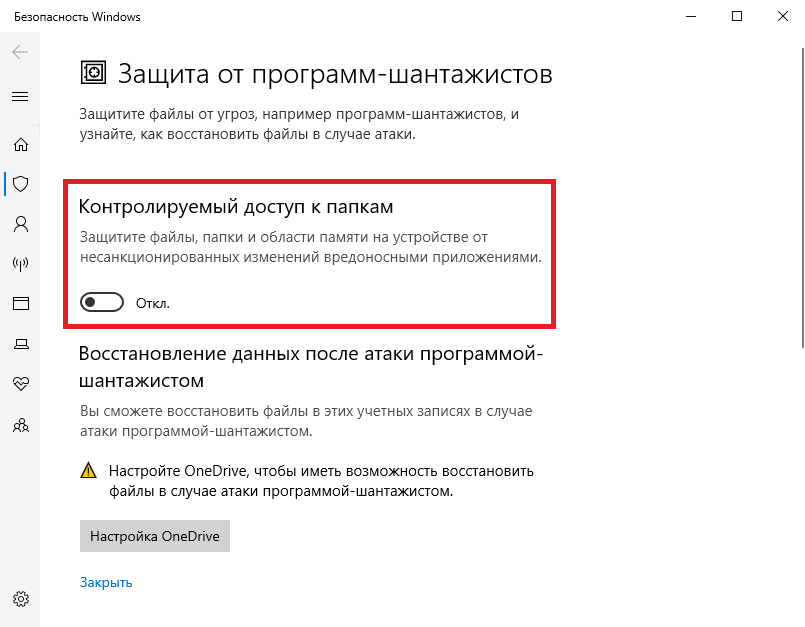

По умолчанию контролируемый доступ к папкам в Windows 10 отключен. Для его включения есть несколько различных способов. Рассмотрим их все по порядку, начиная с наиболее простого.

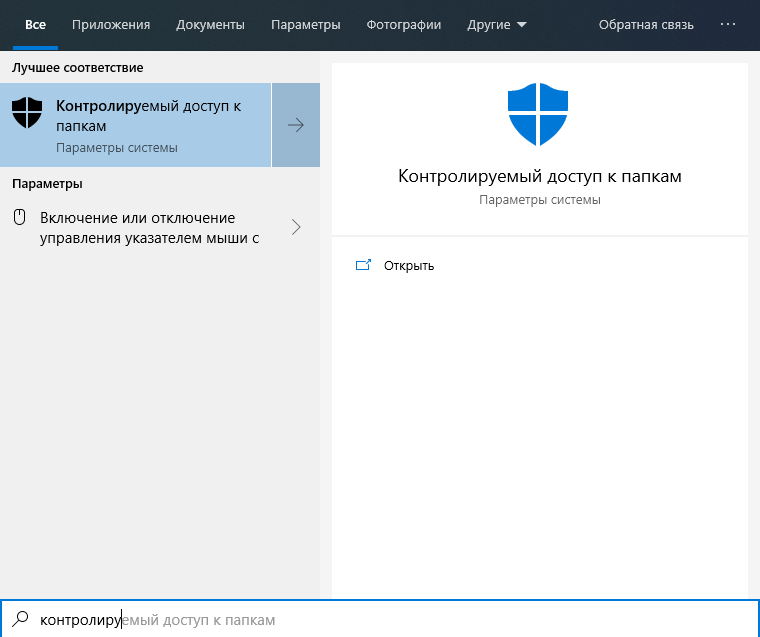

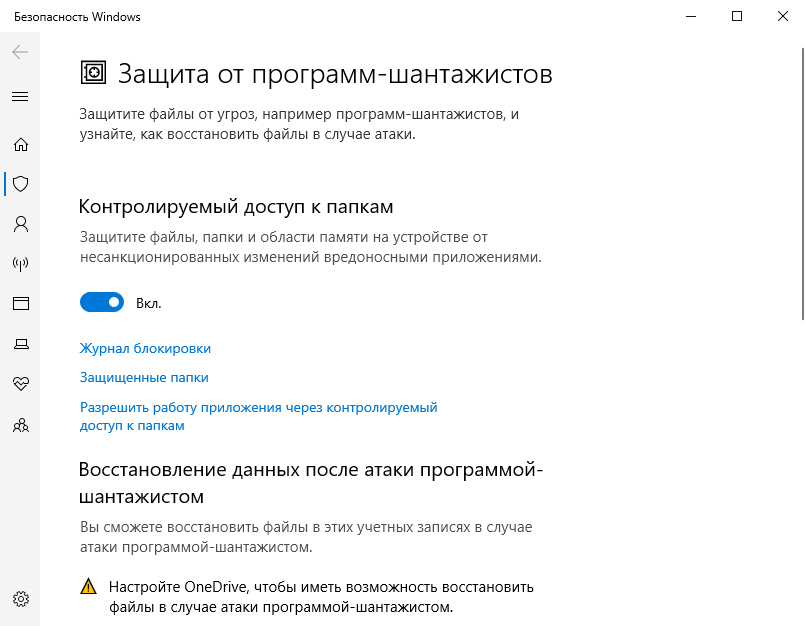

Включение из графической оснастки

Для быстрого перехода к настройкам в меню Пуск открываем строку поиска, набираем в ней ″контролируемый доступ к папкам″ или ″controlled folder access″.

Затем находим нужный переключатель и переводим его в положение «Включено». Напомню, что для этого необходимо иметь на компьютере права администратора.

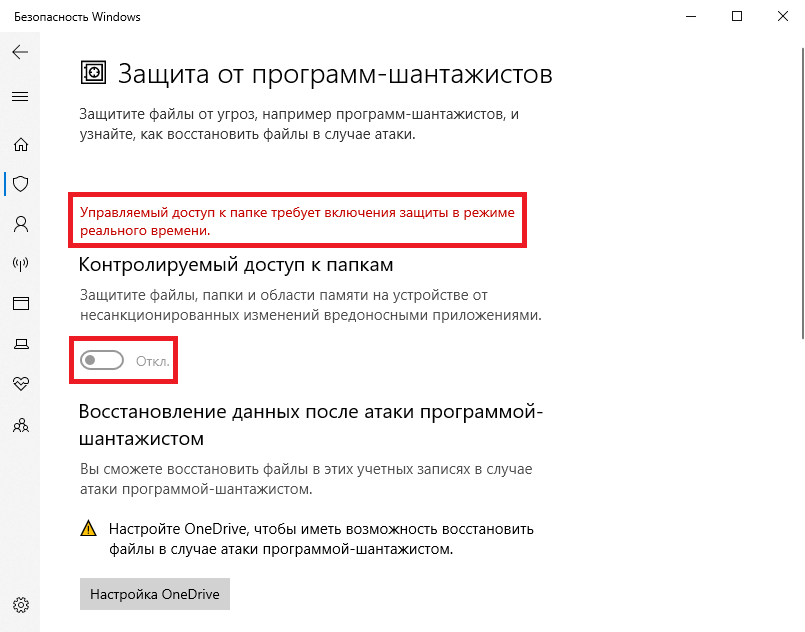

Обратите внимание, что для функционирования CFA у антивируса Windows Defender должна быть включена защита в режиме реального времени. Это актуально в том случае, если вы используете для защиты сторонние антивирусные программы.

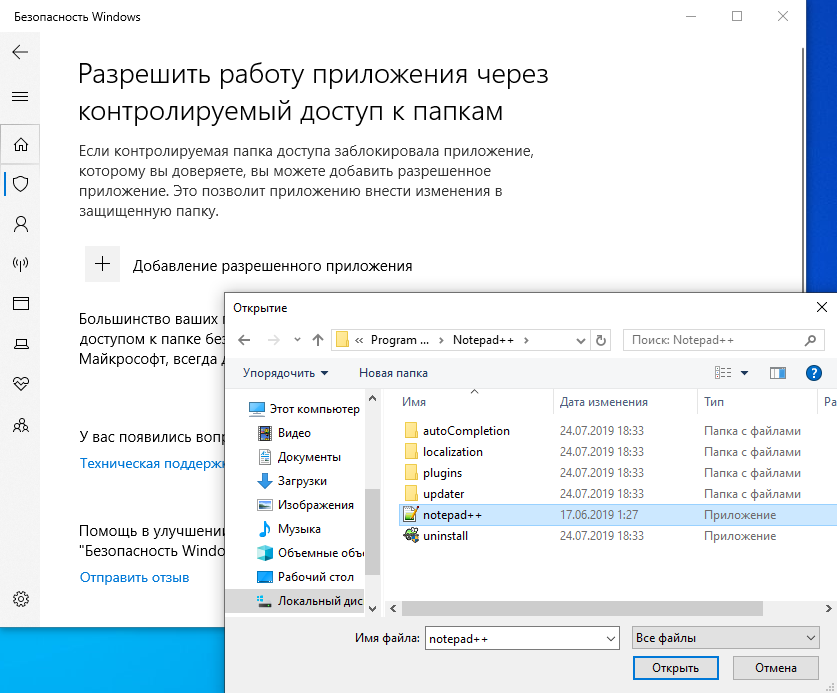

После активации CFA станут доступны две новые ссылки: ″Защищенные папки″ и ″Разрешить работу приложения через контролируемый доступ к файлам».

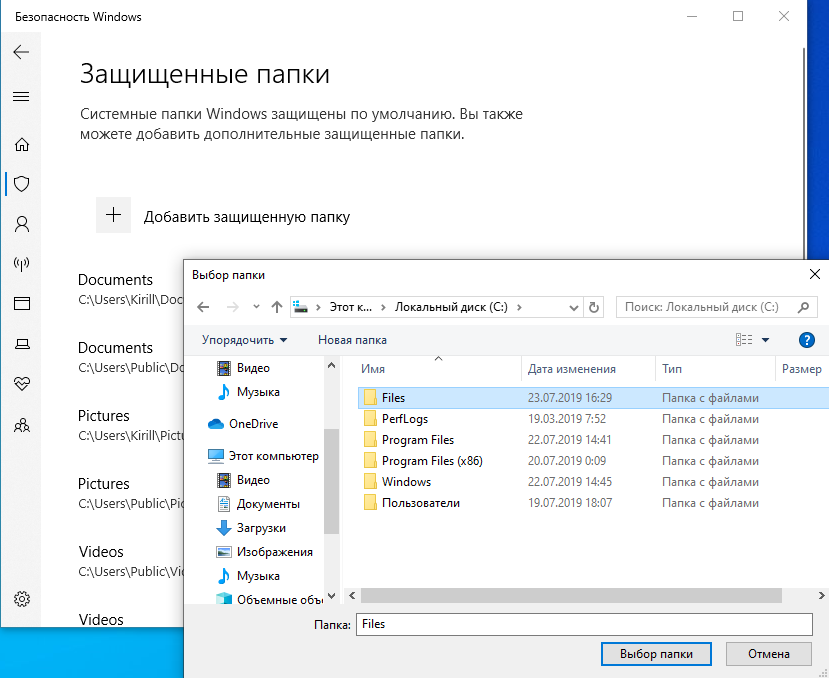

По умолчанию CFA защищает только стандартные папки в профиле пользователей (Documents, Pictures, Music, Videos и Desktop). Для добавления дополнительных папок надо перейти по ссылке ″Защищенные папки″, нажать на плюсик и выбрать папки, которые необходимо защищать. При добавлении папки защита распространяется на все ее содержимое.

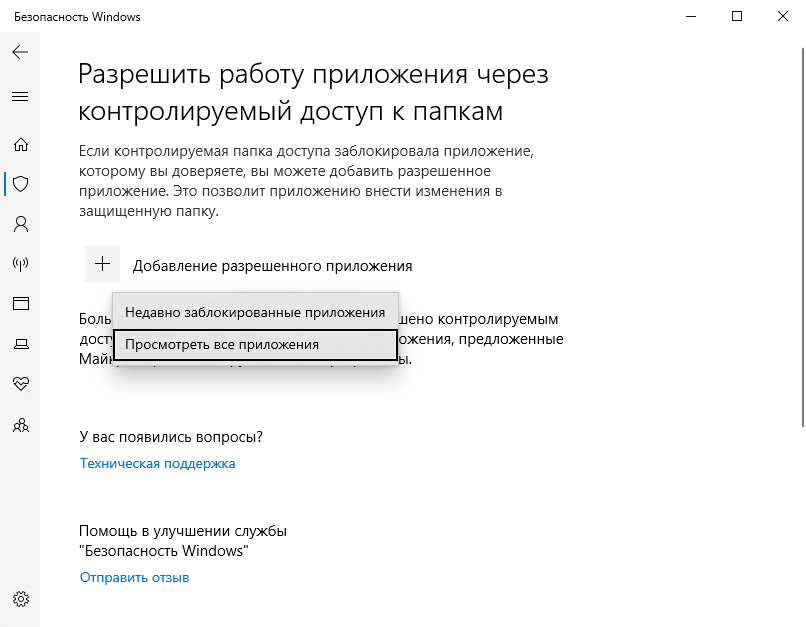

Также при необходимости можно создать список доверенных приложений, которым разрешено вносить изменения в защищенные папки. Теоретически нет необходимости добавлять все приложения в доверенные, большинство приложений разрешается автоматически. Но на практике CFA может блокировать работу любых приложений, даже встроенных в Windows.

Для добавления приложения надо перейти по ссылке ″Разрешить работу приложения через контролируемый доступ к файлам» и нажать на ″Добавление разрешенного приложения″.

Можно выбрать приложение из недавно заблокированных

или указать вручную. В этом случае потребуется найти директорию установки приложения и указать его исполняемый файл.

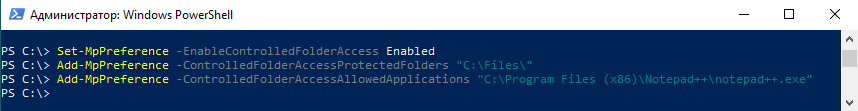

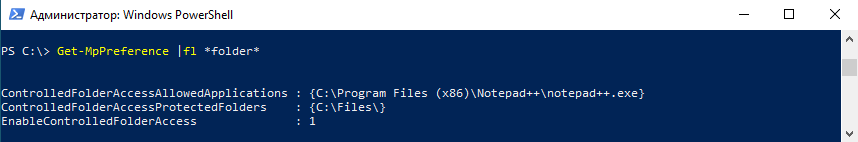

Включение с помощью PowerShell

CFA входит в состав Windows Defender, для управления которым в Windows 10 имеется специальный PowerShell модуль. С его помощью также можно включить контроль папок и настроить его. Для включения CFA используется такая команда:

Set-MpPreference -EnableControlledFolderAccess Enabled

Для добавления защищенных папок примерно такая:

Add-MpPreference -ControlledFolderAccessProtectedFolders ″C:\Files″

Ну а добавить приложение в список доверенных можно так:

Add-MpPreference -ControlledFolderAccessAllowedApplications ″C:\Program Files (x86)\Notepad++\notepad++.exe″

При включении из графической оснастки у CFA доступно всего два режима — включено и выключено. Но на самом деле у CFA есть целых 5 режимов работы, которые можно активировать из консоли PowerShell. За выбор режима отвечает значение параметра EnableControlledFolderAccess:

• Disabled — контролируемый доступ к папкам неактивен. Попытки доступа к файлам не блокируются и не записываются в журнал;

• Enabled — контролируемый доступ к папкам включен. Попытки доступа к файлам в защищенных папках блокируются, производится запись в журнал;

• AuditMode — режим аудита. В этом режиме попытки доступа к файлам не блокируются, но записываются в системный журнал;

• BlockDiskModificationOnly — блокировать только изменения диска. В этом режиме блокируются и регистрируются в журнале попытки недоверенных приложений произвести запись в защищенных секторах диска. Попытки изменения или удаления файлов никак не отслеживаются.

• AuditDiskModificationOnly — аудит изменений диска. В этом режим отслеживаются и вносятся в журнал попытки изменения на диске, при этом сами изменения не блокируются.

Проверить текущие настройки CFA можно также из консоли, следующей командой:

Get-MpPreference | fl *folder*

Обратите внимание, что режим работы показан в цифровом виде. Это те значения, которые хранятся в реестре, о них будет написано чуть ниже.

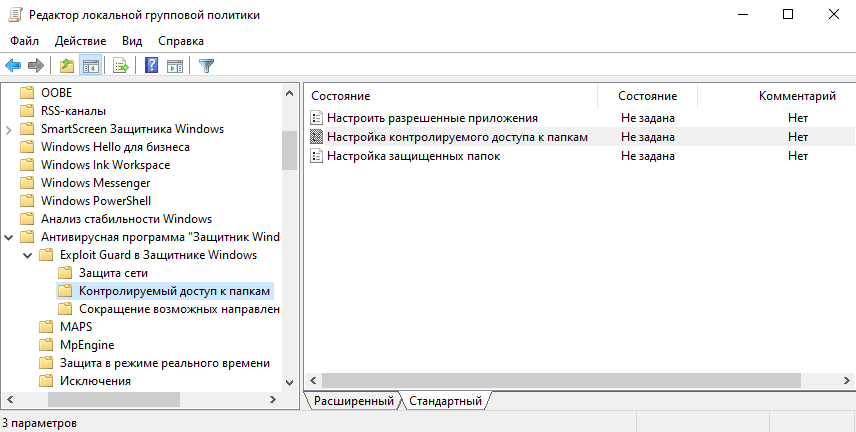

Включение с помощью групповых политик

Настроить работу CFA можно с помощью локальных групповых политик. Для запуска оснастки редактора локальных групповых политик надо нажать Win+R и выполнить команду gpedit.msc.

Нужные нам параметры находятся в разделе Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Антивирусная программа ″Защитник Windows″\Exploit Guard в Защитнике Windows\Контролируемый доступ к папкам (Computer configuration\Administrative templates\Windows components\Windows Defender Antivirus\Windows Defender Exploit Guard\Controlled folder access).

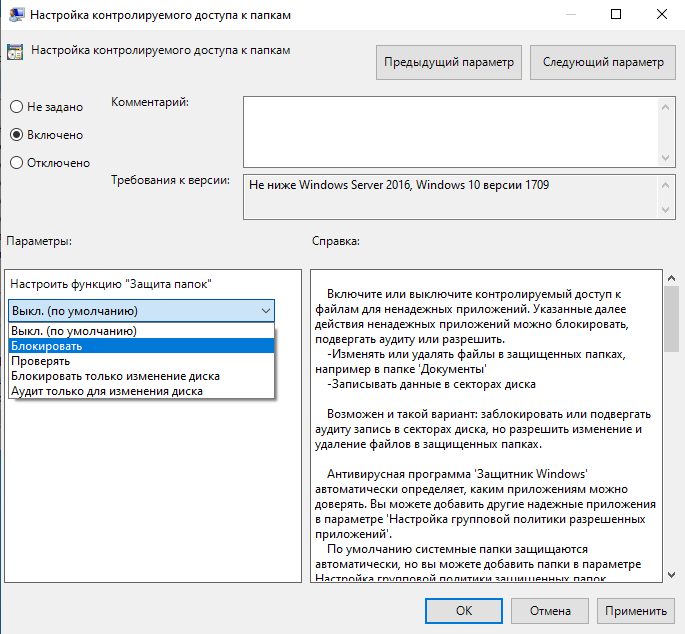

За включение и режим работы CFA отвечает параметр ″Настройка контролируемого доступа к папкам″. Для активации надо перевести его в состояние «Включено» и затем выбрать требуемый режим работ. Здесь доступны все те же режимы, что и из консоли PowerShell.

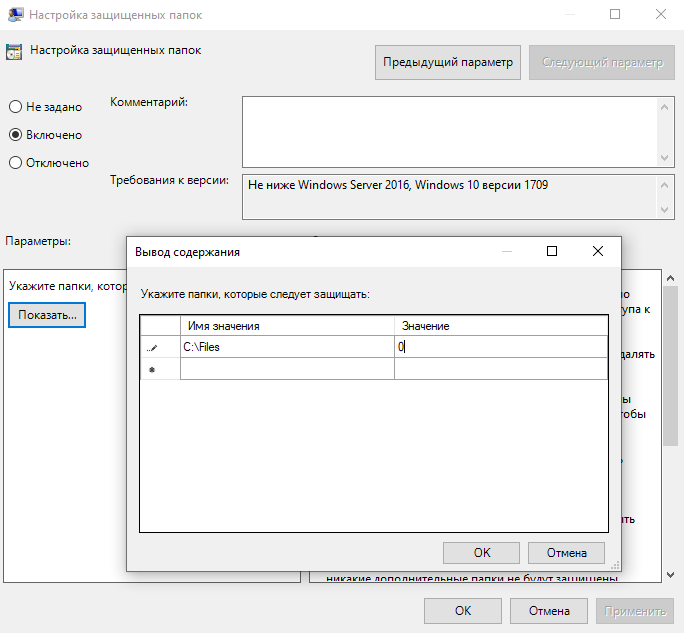

Для добавления папок в защищенные служит параметр ″Настройка защищенных папок″. Параметр нужно включить, а затем нажать на кнопку «Показать» и внести папки в таблицу. Формат значений не очень понятный — в столбце ″Имя значения″ указывается путь к папке, а в столбце ″Значение″ просто ставится 0.

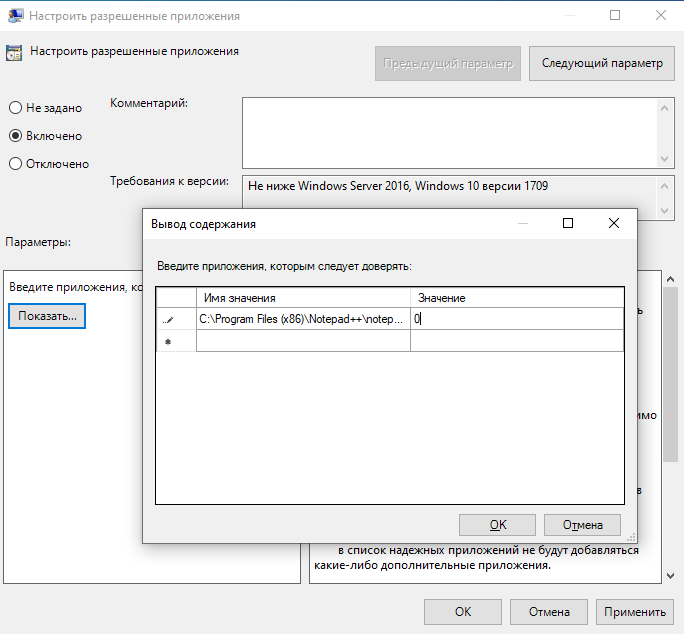

Таким же образом в параметре ″Настроить разрешенные приложения″ добавляются доверенные приложения — в столбце ″Имя значения″ указывается путь к исполняемому файлу, в столбце ″Значение″ ставится 0.

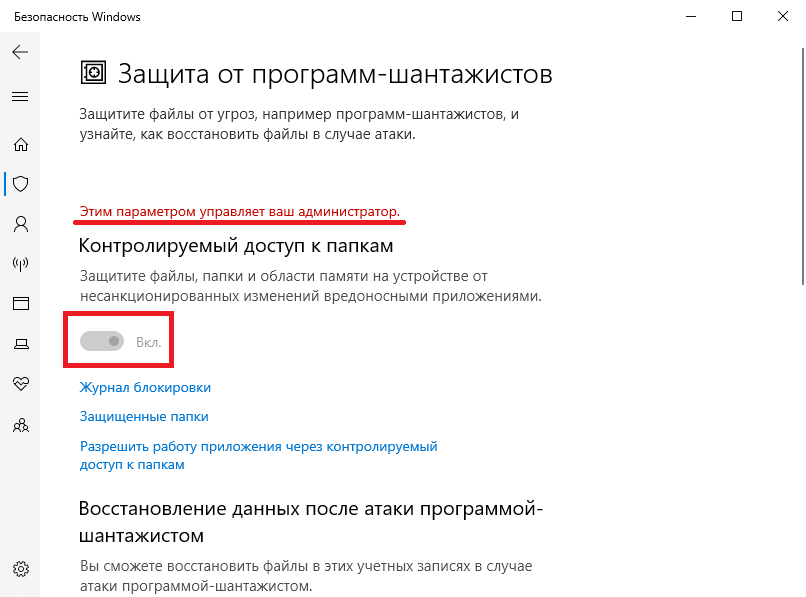

При настройке через политики кнопка включения CFA в графической оснастке становится неактивной, хотя добавлять папки и разрешенные приложения по прежнему можно.

Включение с помощью реестра

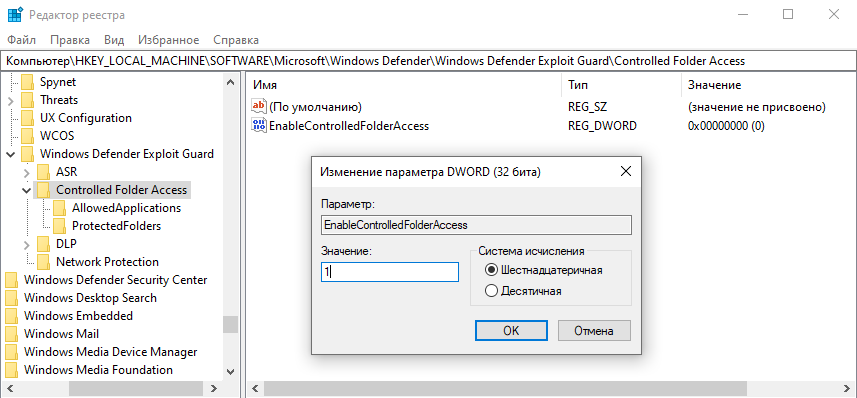

Включение CFA с помощью реестра — наиболее сложный и трудоемкий способ из имеющихся. Использовать его особого смысла нет, но знать о нем стоит. Итак, для включения CFA из реестра запускаем редактор реестра (Win+R -> regedit), переходим в раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exploit Guard\Controlled Folder Access и устанавливаем значение параметра EnableControlledFolderAccess:

0 — выключено;

1 — включено;

2 — режим аудита;

3 — блокировать только изменения диска;

4 — аудит только изменений диска;

А теперь внимание, при попытке сохранить значение мы получим сообщение об ошибке и отказ в доступе.

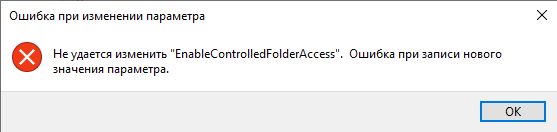

Дело в том, что, даже будучи локальным администратором, для получения доступа надо выдать себе соответствующие права на ветку реестра. Для этого кликаем на ней правой клавишей и в открывшемся меню выбираем пункт ″Разрешения″.

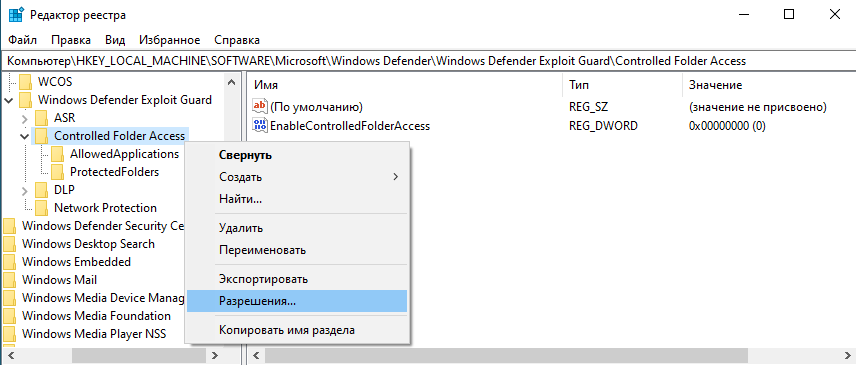

Переходим к дополнительным параметрам безопасности, меняем владельца ветки и выдаем себе полный доступ. После этого можно приступать к редактированию реестра.

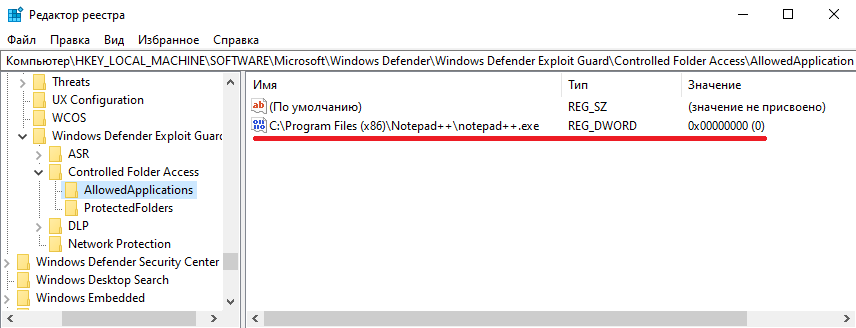

Доверенные приложения добавляются в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exploit Guard\Controlled Folder Access\AllowedApplications. Для добавления приложения надо создать параметр DWORD с именем, соответствующим полному пути к исполняемому файлу, значение должно быть равным 0.

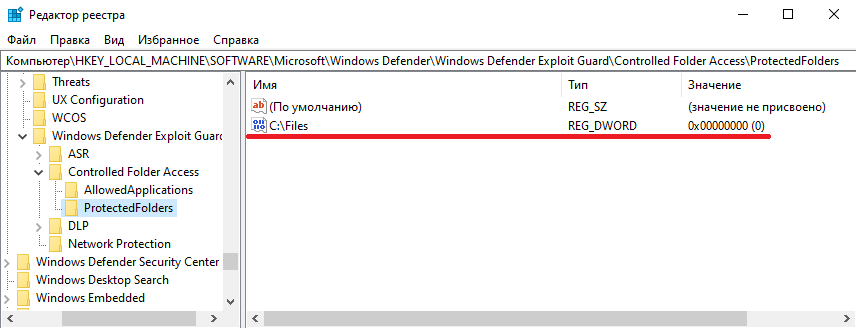

Ну и защищенные папки добавляются в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exploit Guard\Controlled Folder Access\ProtectedFolders. Принцип такой же как и у приложений — для каждой папки создается соответствующий параметр с именем папки и значением 0.

Тестирование

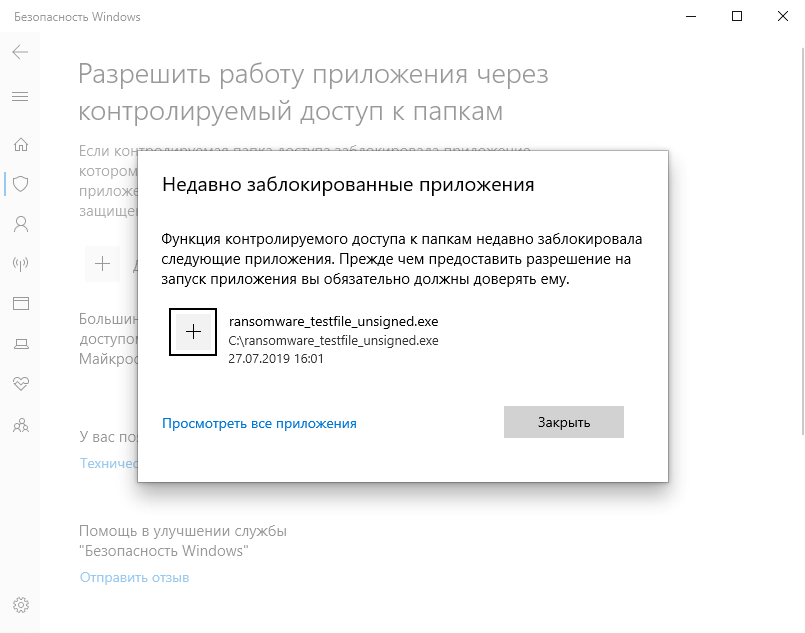

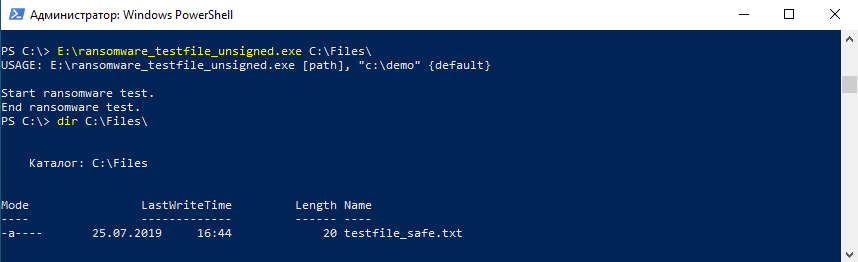

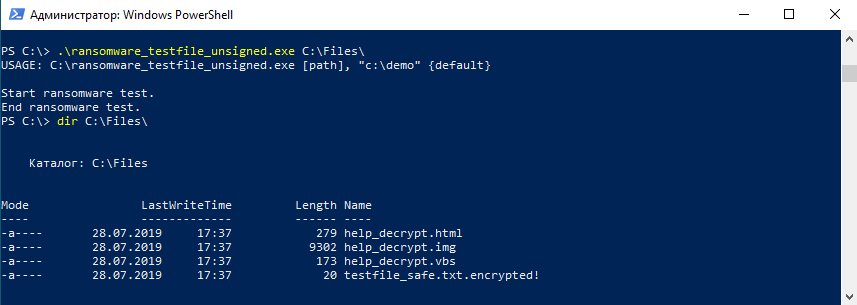

После включения контролируемого доступа к папкам надо бы проверить, как оно работает. Для этой цели у Microsoft есть специальная методика, там же можно найти тестовый вирус-шифровальщик и подробную инструкцию. Так что загружаем вирус и приступаем к тестированию.

Примечание. Стоит отдать должное дефендеру, он сработал оперативно и не дал мне спокойно загрузить тестовый вирус. Сразу после загрузки вирус был помещен в карантин и его пришлось добавлять в исключения.

Для тестирования включим CFA в стандартном режиме, добавим в защищенные папку C:\Files, в папку положим обычный текстовый файл. Затем возьмем тестовый вирус-шифровальщик и натравим его на защищенную папку. Файл остается невредимым,

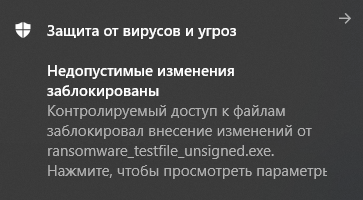

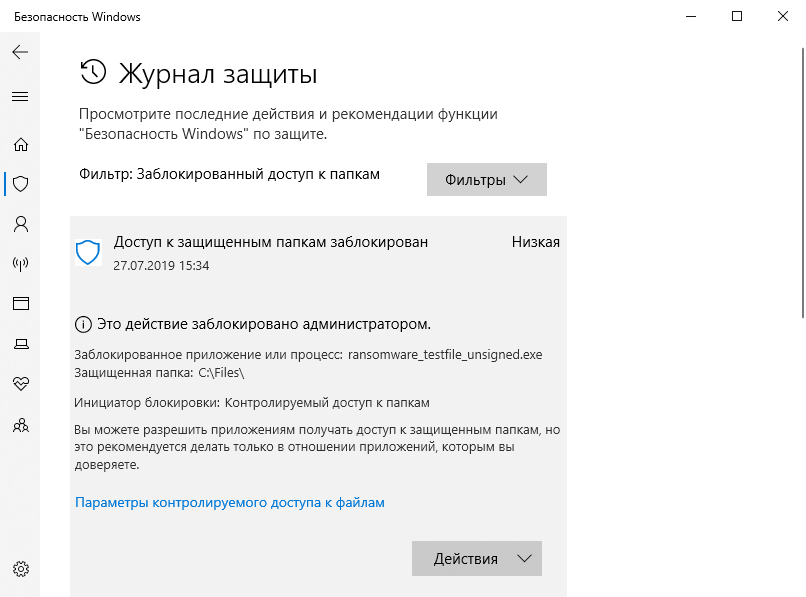

а система безопасности выдаст сообщение о заблокированной попытке внесения изменений.

Теперь отключим CFA и снова запустим шифровальщика. Папка осталась без защиты, в результате получим зашифрованный файл

и как бонус, небольшой привет от Microsoft 🙂

Мониторинг

Оперативно просмотреть недавние действия можно из графической оснастки, перейдя по ссылке ″Журнал блокировки″. Здесь можно увидеть подробности происшествия, а при необходимости скорректировать настройки фильтра, например добавить приложение в доверенные.

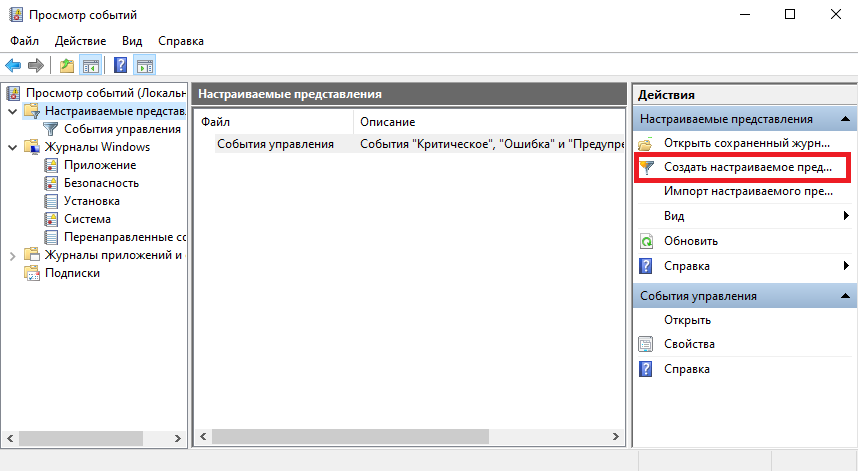

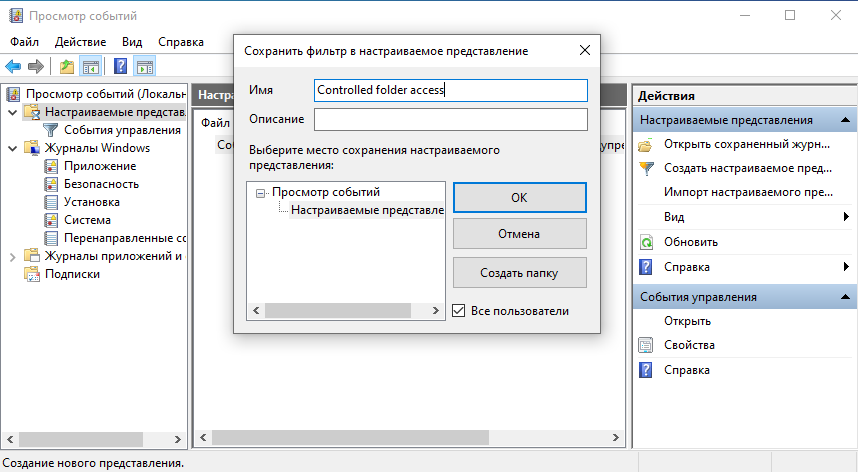

Также все события, связанные с CFA, регистрируются в системном журнале, в разделе ″Журналы приложение и служб\Microsoft\Windows\Windows Defender\Operational″. Для удобства можно создать настраиваемое представление, для этого надо в разделе «Действия» выбрать пункт ″Создать настраиваемое представление″,

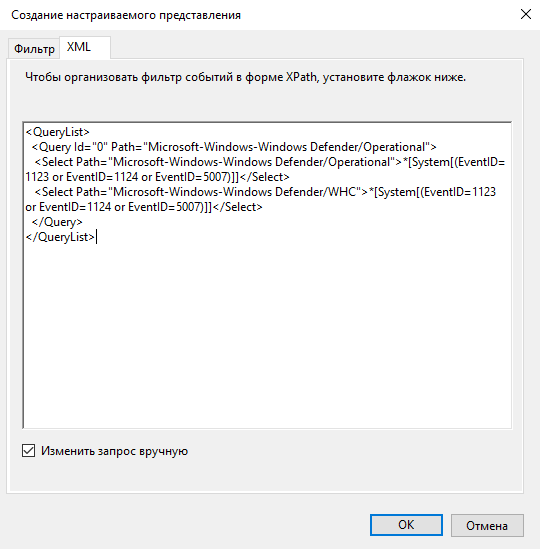

в открывшемся окне перейти на вкладку XML, отметить чекбокс ″Изменить запрос вручную″ и добавить следующий код (при копировании обязательно проверьте кавычки):

Затем дать представлению внятное название и сохранить его.

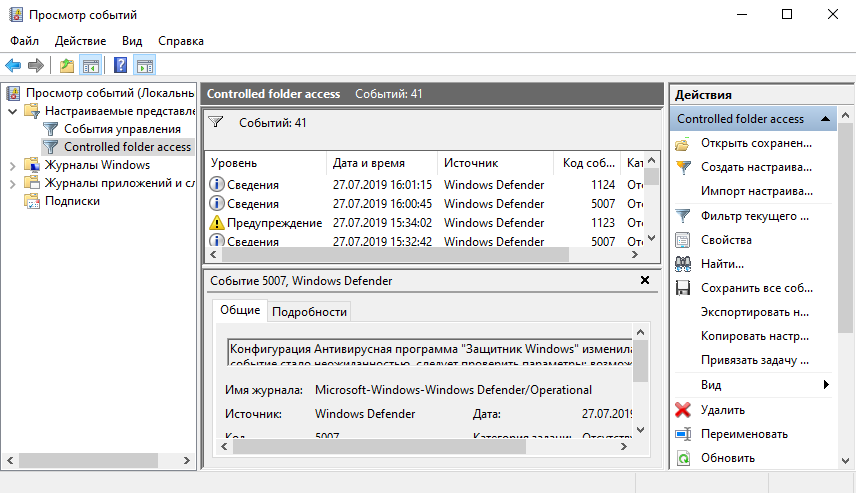

В результате все события будут отображаться в разделе настраиваемых представлений и вам не придется каждый раз искать их.

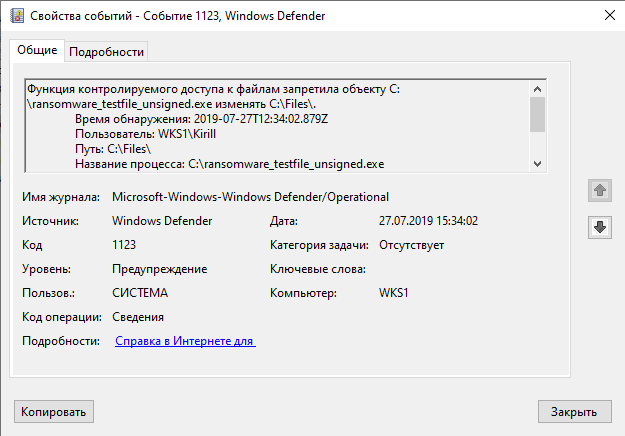

Всего с CFA связано три события. Событие с ID 1123 генерируется в режимах блокировки доступа к файлам (1) и блокировки изменений диска (3) при попытке недоверенного приложения внести изменения.

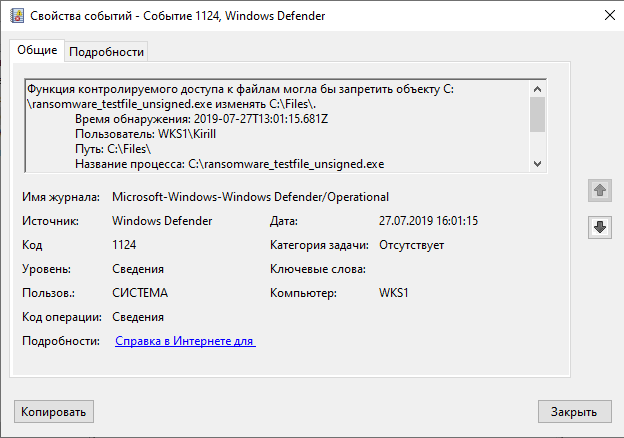

Событие с ID 1124 генерируется в режимах аудита файлов (2) и изменений диска (4) при внесении изменений.

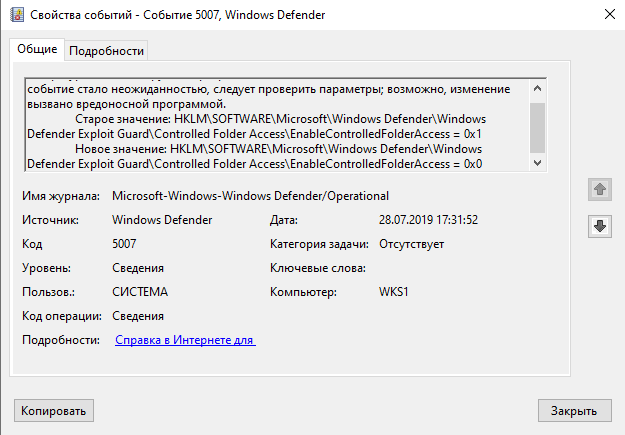

Ну и в событии с ID 5007 регистрируются все изменения, вносимые в настройки CFA. Это на тот случай, если вирус попытается отключить защиту.

Заключение

Как видно на примере, контролируемый доступ к папкам небесполезен и вполне способен защитить файлы от вирусов-вымогателей. Однако есть некоторые моменты, которые могут вызывать неудобства при его использовании.

Когда программа блокируется CFA при попытке внесения изменений, то она блокируется совсем, без вариантов. Нет никакого диалогового окна по типу UAC, не предлагается никаких возможных действий. Просто при попытке сохранить результат своей работы вы внезапно узнаете, что программа признана недоверенной и заблокирована. Да, конечно, всегда можно добавить программу в исключения, но тут есть еще один нюанс. При добавлении программы в доверенные изменения не вступят в силу до перезапуска программы. И в этой ситуации вы можете либо завершить работу программы, потеряв все сделанные в ней изменения, либо полностью отключить CFA.

Само добавление доверенных приложений также реализовано не самым удобным способом. Вместо того, чтобы просто выбрать приложение из списка, нужно найти директорию его установки и указать на исполняемый файл. У обычного пользователя эта процедура может вызвать затруднения. Что интересно, нельзя заранее посмотреть, какие именно программы находятся в белом списке. Microsoft утверждает, что нет необходимости добавлять все программы вручную, большинство разрешено по умолчанию. Но по факту защита срабатывала на вполне безобидных офисных программах и даже на встроенных в Windows утилитах (напр. Snipping Tool).

Так что сама идея контролируемого доступа к папкам очень даже хороша, но реализация ее немного подкачала. Впрочем, на мой взгляд, лучше потерпеть некоторые неудобства от ее работы, чем потерять важные данные или платить вымогателям. Поэтому в целом я за использование CFA.