Как открыть порт 3389 в брандмауэре и выполнить проброс на маршрутизаторе?

Достаточно часто пользователям, использующим некоторые программные продукты или средства системы для доступа к собственным компьютерам или к другим возможностям установленного ПО извне посредством Интернета, приходится заниматься открытием (пробросом) специально предназначенных для этого портов. Одним из основных является порт 3389. Как открыть его, используя для этого несколько простейших методик, далее и посмотрим. Но для начала давайте выясним, для чего он вообще нужен.

Для чего используется порт 3389?

По умолчанию практически во всех модификациях Windows используемые и неиспользуемые для исходящих или входящих подключений порты активируются или блокируются непосредственно системой. Поэтому маловероятно, что в стандартных настройках порт 3389 закрыт.

По умолчанию система использует его для осуществления удаленного доступа (RDP), при котором порт освобождается автоматически. Другое дело, что он может быть перехвачен какой-то другой программой или деактивирован на маршрутизаторе, когда необходимо выполнить подключение к нескольким компьютерным терминалам одновременно. Таким образом и возникают вопросы по поводу того, как открыть порт 3389, если в стандартной настройке он оказывается заблокированным.

Открытие порта в брандмауэре

В качестве самого первого и наиболее простого решения можно предложить выполнить открытие порта непосредственно в настройках встроенного в Windows файрвола, именуемого брандмауэром. Предположим, что пользователю нужно выполнить активацию порта для того, чтобы к настраиваемому компьютеру можно было подключиться с другого ПК, ноутбука или мобильного устройства. Как открыть порт 3389?

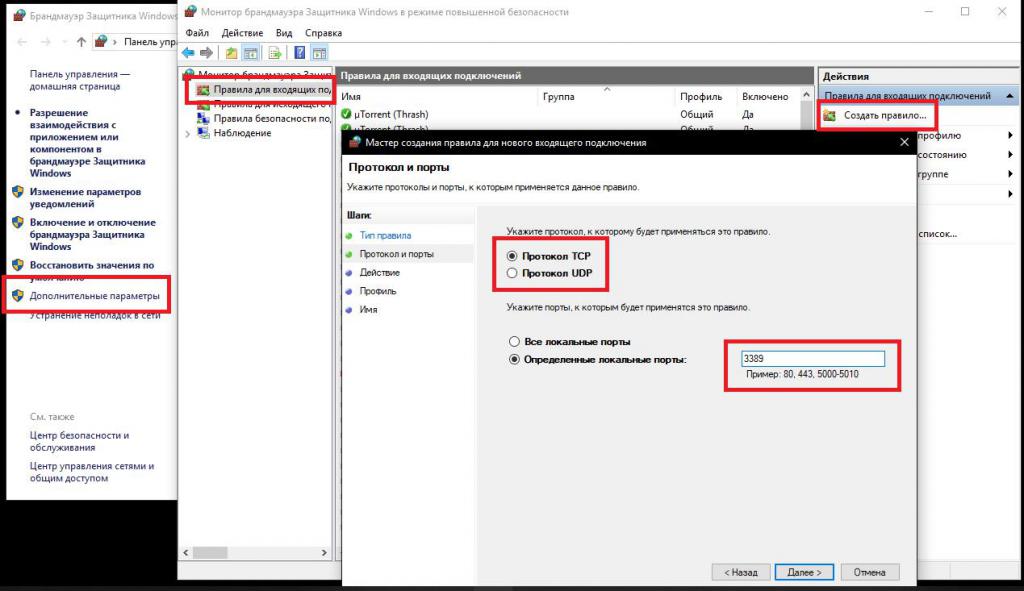

Для этого вызовите раздел настройки брандмауэра, используя для этого меню «Выполнить» и команду firewall.cpl, после чего перейдите к дополнительным параметрам, слева в меню выберите пункт входящих подключений, а справа – пункт создания нового правила. В «Мастере» укажите, что правило создается для порта, в качестве типа протокола выставьте TCP и впишите в соответствующее поле номер порта (3389). Настройки типа сетей, в принципе, можно оставить без изменений, но все же рекомендуется снять флажок с пункта публичных сетей (это требуется для обеспечения более полной безопасности). По завершении всех действий порт будет открыт.

Проброс порта на маршрутизаторе

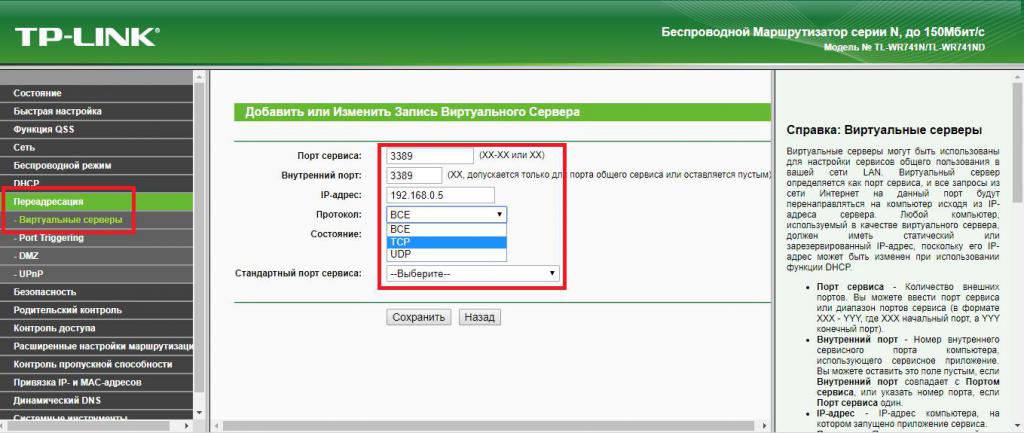

В некоторых случаях вышеописанных действий бывает недостаточно, поскольку для конкретных компьютерных терминалов, подключенных к маршрутизатору или находящихся в одной беспроводной сети один и тот же порт использоваться не может. Как открыть порт 3389 в такой ситуации? Для этого используется методика, называемая пробросом портов (от английского Port forwarding).

Через любой установленный веб-браузер войдите в настройки роутера, прописав в адресной строке значение, указанное на шильде, расположенном на обратной стороне устройства (обычно это 192.168.0.1 или с окончанием на 1.1), введите логин и пароль (обычно для обоих полей используется Admin), затем перейдите к разделу переадресации, в котором автоматически откроется вкладка виртуальных серверов, добавьте новое правило путем нажатия соответствующей кнопки, введите номер порта сервиса (или диапазон номеров) и внутренний порт (3389), укажите тип протокола и выберите все типы, если точно не знаете, что именно следует использовать. Из выпадающего списка выберите нужный сервис, хотя это и необязательно), после чего выставьте состояние порта на включенное. Сразу же обратите внимание, что в качестве IP-вводится статический адрес, который в обязательном порядке должен быть прописан в настройках протокола IPv4. В случае с динамическими адресами можно воспользоваться диапазоном адресов, найти который можно в разделе активации DHCP-сервера. Если подключение по каким-либо причинам все равно останется неактивным, пропишите аналогичные параметры в разделе Port Triggering (например, при использовании маршрутизаторов TP-Link), а затем сохраните изменения и выполните перезагрузку роутера.

Что делать, если порт 3389 не прослушивается?

Если действия по открытию порта ни в одном из описанных случаев эффекта не дают, в параметрах маршрутизатора при наличии динамического адреса попробуйте выполнить привязку порта к компьютеру по MAC-адресу, узнать который труда не составит, если воспользоваться свойствами активного сетевого подключения. Также иногда помогает смена номера порта терминального сервера в реестре.

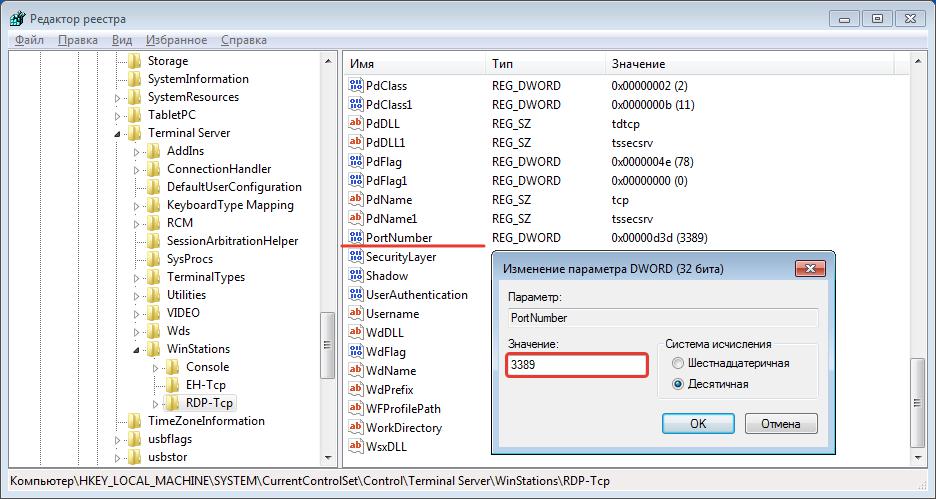

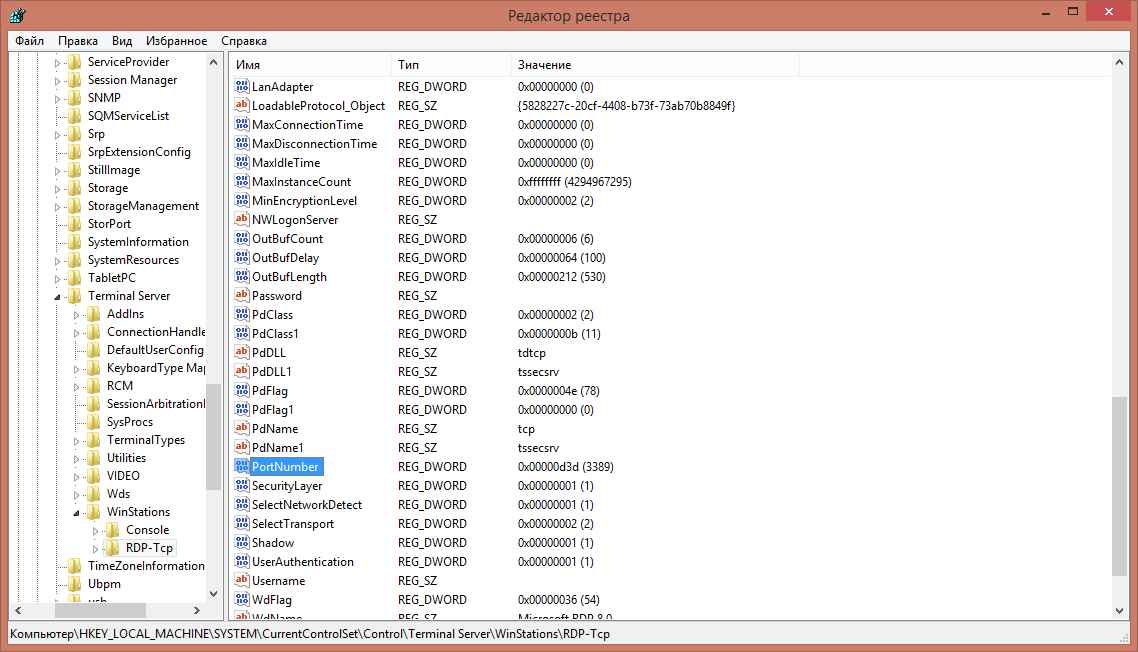

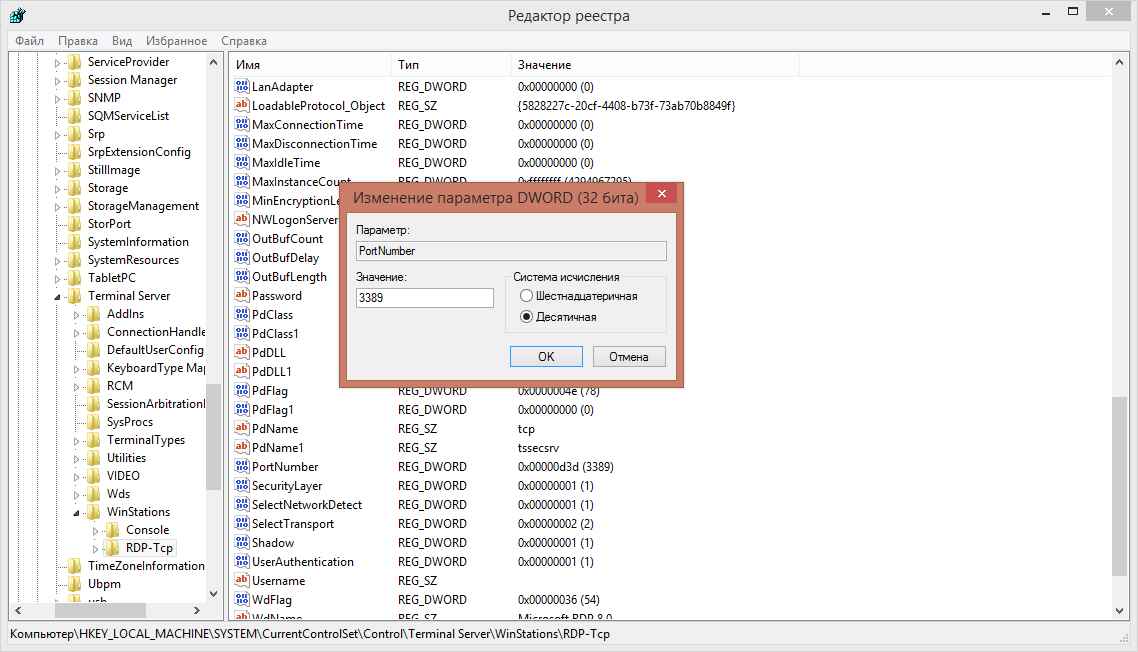

В редакторе (regedit) пройдите по ветке HKLM и найдите там раздел RDP-Tcp, а справа измените значение ключа PortNumber с установленного на 3389, после чего перезагрузите систему.

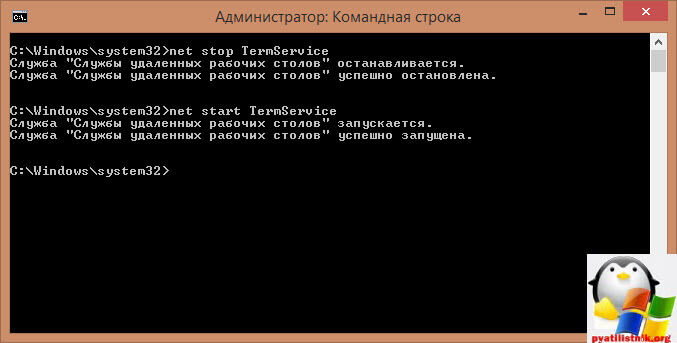

Если вы меняете порт 3389 на другой, потребуется перезапуск службы терминального сервера. Для этого в командной строке выполните две команды:

- net stop TermService;

- net start TermService.

Как изменить порт службы RDP с 3389 на другой

Как изменить порт службы RDP с 3389 на другой

Добрый день уважаемые читатели и гости блога, сегодня у нас с вами вот такая задача: изменить входящий порт службы RDP (терминального сервера) со стандартного 3389 на какой-то другой. Напоминаю, что RDP служба это функционал операционных систем Windows, благодаря которому вы можете по сети открыть сессию на нужный вам компьютер или сервер по протоколу RDP, и иметь возможность за ним работать, так как будто вы сидите за ним локально.

Что такое RDP протокол

Прежде чем, что то изменять, хорошо бы понимать, что это и как это работает, я вам об этом не перестаю повторять. RDP или Remote Desktop Protocol это протокол удалённого рабочего стола в операционных системах Microsoft Windows, хотя его происхождение идет от компании PictureTel (Polycom). Microsoft просто его купила. Используется для удаленной работы сотрудника или пользователя с удаленным сервером. Чаще всего такие сервера несут роль сервер терминалов, на котором выделены специальные лицензии, либо на пользователе, либо на устройства, CAL. Тут задумка была такой, есть очень мощный сервер, то почему бы не использовать его ресурсы совместно, например под приложение 1С. Особенно это становится актуальным с появлением тонких клиентов.

Сам сервер терминалов мир увидел, аж в 1998 году в операционной системе Windows NT 4.0 Terminal Server, я если честно тогда и не знал, что такое есть, да и в России мы в то время все играли в денди или сегу. Клиенты RDP соединения, на текущий момент есть во всех версиях Windows, Linux, MacOS, Android. Самая современная версия RDP протокола на текущий момент 8.1.

Порт rdp по умолчанию

Сразу напишу порт rdp по умолчанию 3389, я думаю все системные администраторы его знают.

Принцип работы протокола rdp

И так мы с вами поняли для чего придумали Remote Desktop Protocol, теперь логично, что нужно понять принципы его работы. Компания Майкрософт выделяет два режима протокола RDP:

- Remote administration mode > для администрирования, вы попадаете на удаленный сервер и настраиваете и администрируете его

- Terminal Server mode > для доступа к серверу приложений, Remote App или совместное использование его для работы.

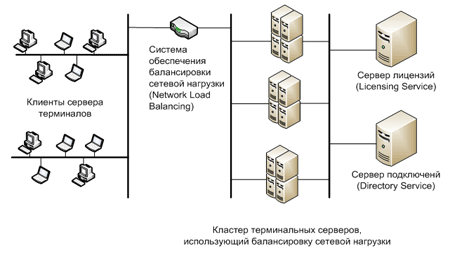

Вообще если вы без сервера терминалов устанавливаете Windows Server 2008 R2 — 2016, то там по умолчанию у него будет две лицензии, и к нему одновременно смогут подключиться два пользователя, третьему придется для работы кого то выкидывать. В клиентских версиях Windows, лицензий всего одна, но и это можно обойти, я об этом рассказывал в статье сервер терминалов на windows 7. Так же Remote administration mode, можно кластеризировать и сбалансировать нагрузку, благодаря технологии NLB и сервера сервера подключений Session Directory Service. Он используется для индексации пользовательских сессий, благодаря именно этому серверу у пользователя получиться войти на удаленный рабочий стол терминальных серверов в распределенной среде. Так же обязательными компонентами идут сервер лицензирования.

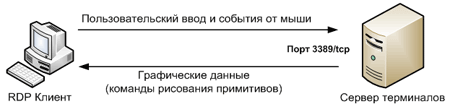

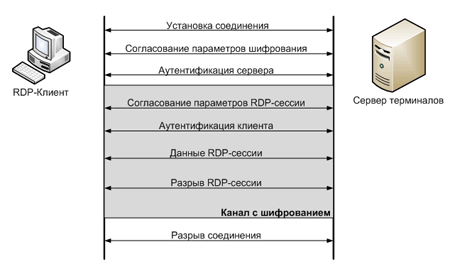

RDP протокол работает по TCP соединению и является прикладным протоколом. Когда клиент устанавливает соединение с сервером, на транспортном уровне создается RDP сессия, где идет согласование методов шифрования и передачи данных. Когда все согласования определены и инициализация окончена, сервер терминалов, передает клиенту графический вывод и ожидает входные данные от клавиатуры и мыши.

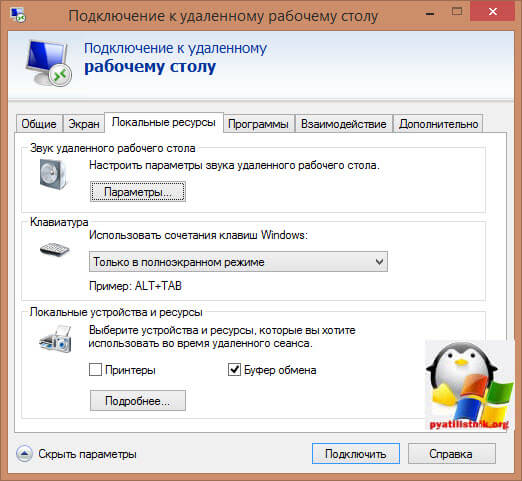

Remote Desktop Protocol поддерживает несколько виртуальных каналов в рамках одного соединения, благодаря этому можно использовать дополнительный функционал

- Передать на сервер свой принтер или COM порт

- Перенаправить на сервер свои локальные диски

- Буфер обмена

- Аудио и видео

Этапы RDP соединения

- Установка соединения

- Согласование параметров шифрования

- Аутентификация серверов

- Согласование параметров RDP сессии

- Аутентификация клиента

- Данные RDP сессии

- Разрыв RDP сессии

Безопасность в RDP протоколе

Remote Desktop Protocol имеет два метода аутентификации Standard RDP Security и Enhanced RDP Security, ниже рассмотрим оба более подробно.

Standard RDP Security

RDP протокол при данном методе аутентификации, шифрует подключение средствами самого RDP протокола, которые есть в нем, вот таким методом:

- Когда ваша операционная система запускается, то идет генерация пары RSA ключиков

- Идет создание сертификата открытого ключа Proprietary Certificate

- После чего Proprietary Certificate подписывается RSA ключом созданным ранее

- Теперь RDP клиент подключившись к терминальному серверу получит Proprietary Certificate

- Клиент его смотрит и сверяет, далее получает открытый ключ сервера, который используется на этапе согласования параметров шифрования.

Если рассмотреть алгоритм с помощью которого все шифруется, то это потоковый шифр RC4. Ключи разной длины от 40 до 168 бит, все зависит от редакции операционной системы Windows, например в Windows 2008 Server – 168 бит. Как только сервер и клиент определились с длиной ключа, генерируются два новых различных ключа, для шифрования данных.

Если вы спросите про целостность данных, то тут она достигается за счет алгоритма MAC (Message Authentication Code) базируемого на SHA1 и MD5

Enhanced RDP Security

RDP протокол при данном методе аутентификации использует два внешних модуля безопасности:

TLS поддерживается с 6 версии RDP. Когда вы используете TLS, то сертификат шифрования можно создать средствами терминального сервера, самоподписный сертификат или выбрать из хранилища.

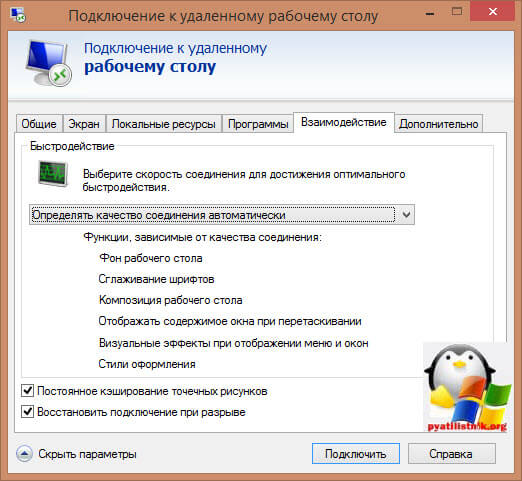

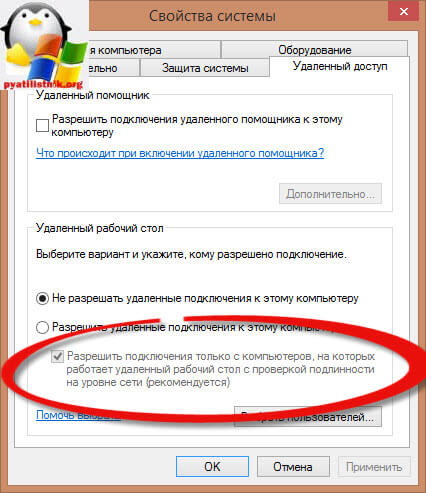

Когда вы задействуете CredSSP протокол, то это симбиоз технологий Kerberos, NTLM и TLS. При данном протоколе сама проверка, при которой проверяется разрешение на вход на терминальный сервер осуществляется заранее, а не после полноценного RDP подключения, и тем самым вы экономите ресурсы терминального сервера, плюс тут более надежное шифрование и можно делать однократный вход в систему (Single Sign On), благодаря NTLM и Kerberos. CredSSP идет только в ОС не ниже Vista и Windows Server 2008. Вот эта галка в свойствах системы

Изменить порт rdp

Для того, чтобы изменить порт rdp, вам потребуется:

- Открываем редактор реестра (Пуск -> Выполнить -> regedit.exe)

- Переходим к следующему разделу:

Находим ключ PortNumber и меняем его значение на номер порта, который Вам нужен.

Выберите обязательно десятичное значение, я для примера поставлю порт 12345.

Как только вы это сделали, то перезапустите службу удаленных рабочих столов, через командную строку, вот такими командами:

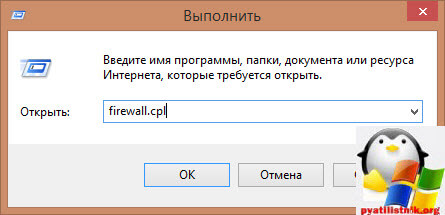

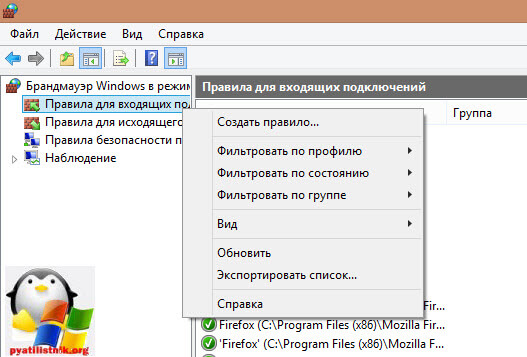

Далее не забудьте в брандмауэре Windows после изменения порта RDP открыть его, для этого жмем WIN+R и в окне выполнить пишем firewall.cpl.

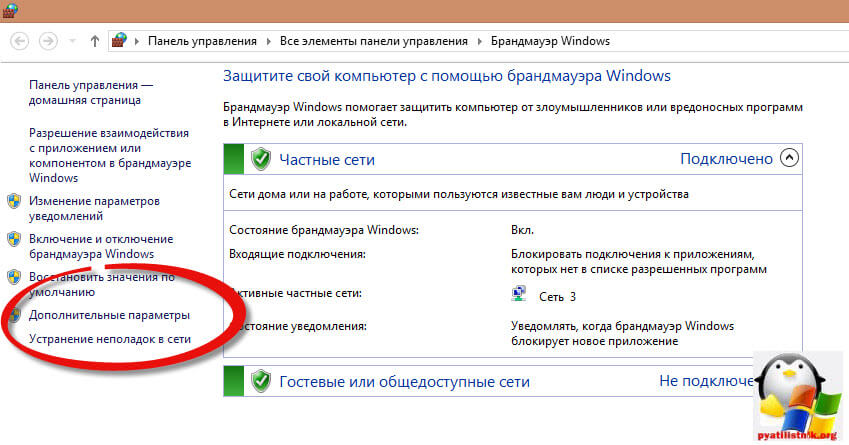

Далее переходим в пункт Дополнительные параметры

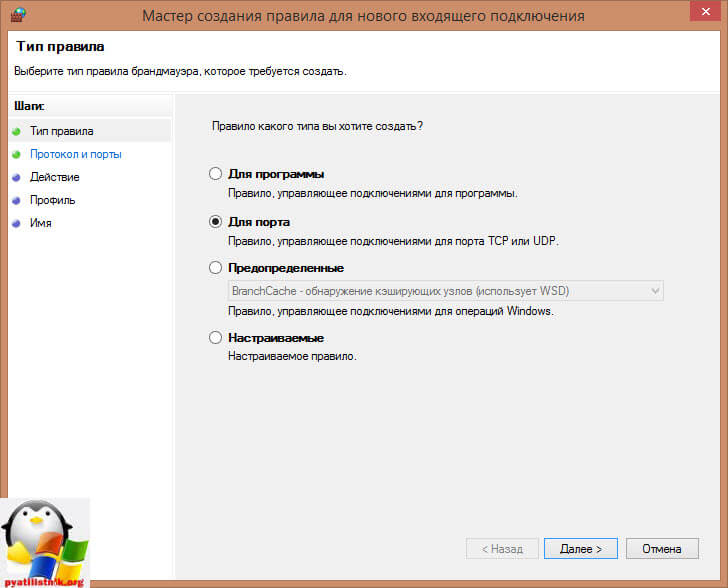

И создаем новое входящее правило для нового rdp порта. Напоминаю, что порт rdp по умолчанию 3389.

Выбираем, что правило будет для порта

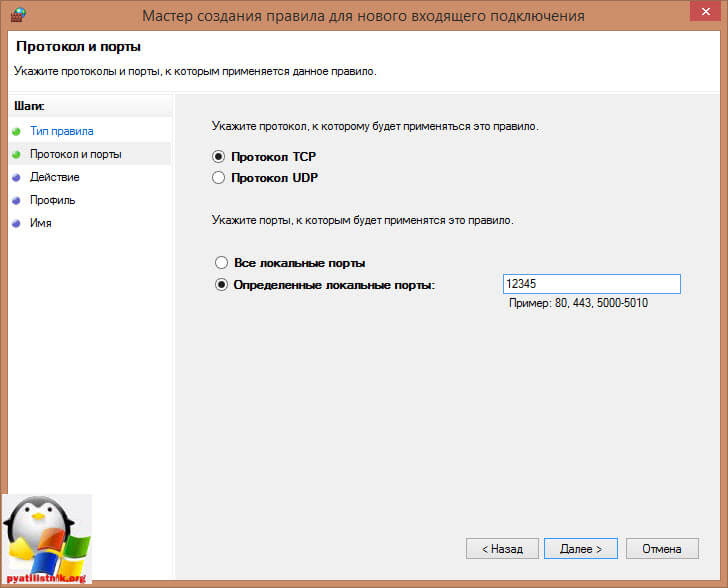

Протокол оставляем TCP и указываем новый номер RDP порта.

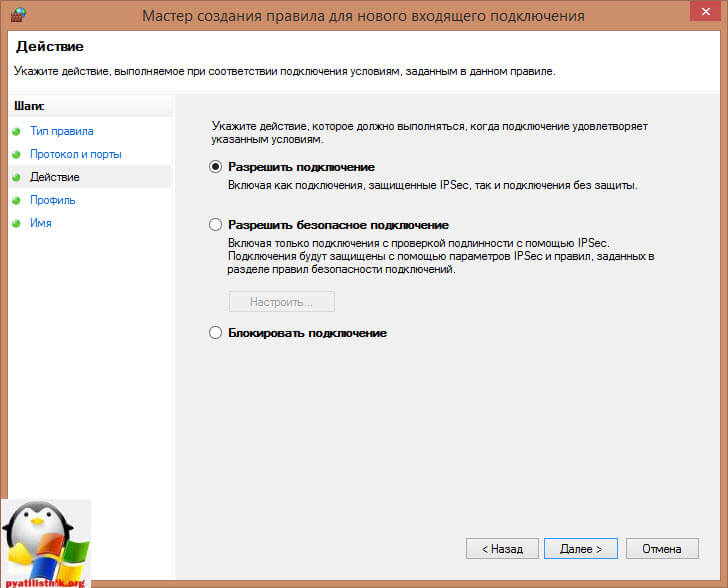

Правило у нас будет разрешающее RDP соединение по не стандартному порту

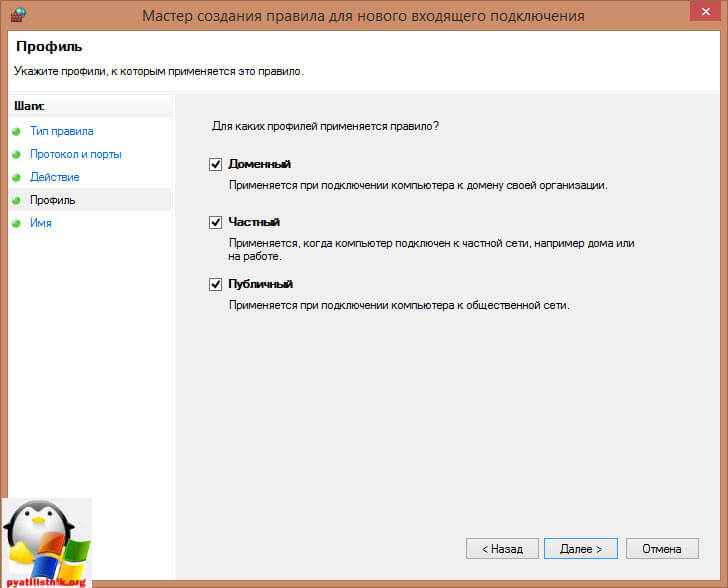

При необходимости задаем нужные сетевые профили.

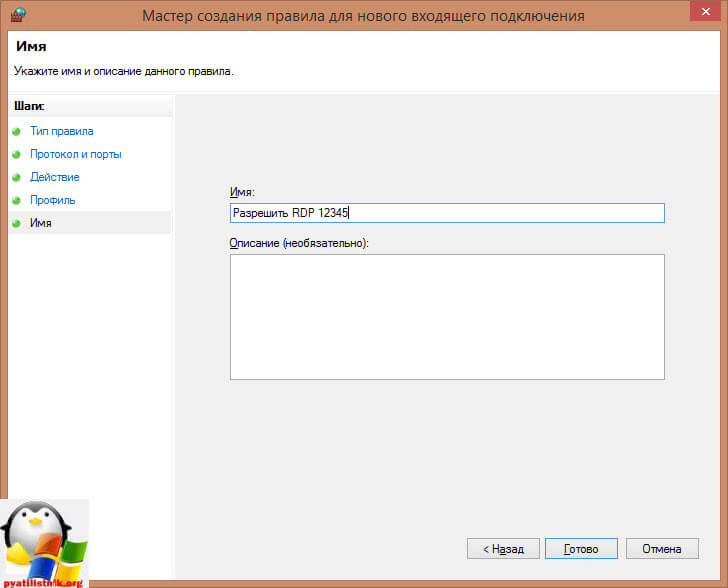

Ну и назовем правило, понятным для себя языком.

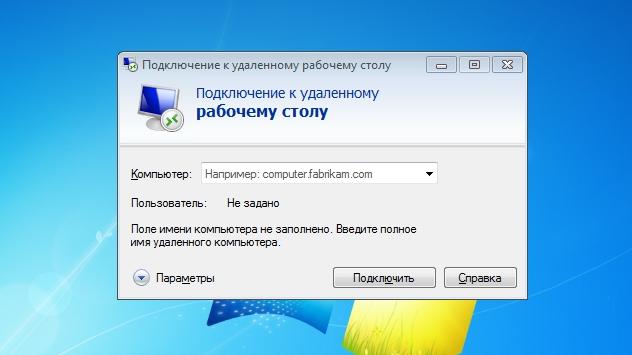

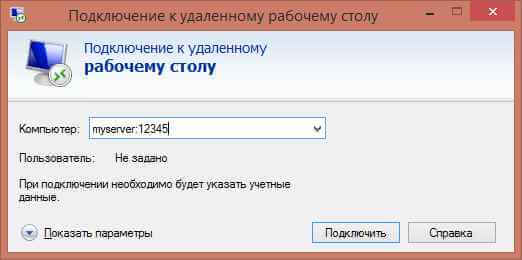

Для подключения с клиентских компьютеров Windows адрес пишите с указанием порта. Например, если порт Вы изменили на 12345, а адрес сервера (или просто компьютера, к которому подключаетесь): myserver, то подключение по MSTSC будет выглядеть так:

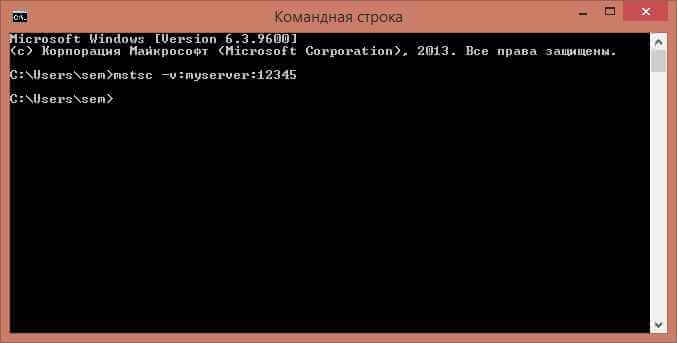

mstsc -v:myserver:12345

или через командную строку.

Как видите изменить порт rdp совсем не трудная задача, все тоже самое можно проделать средствами групповой политики.