Как правильно настроить Брандмауэр Windows Server 2012 для 1C + MS SQL?

Добавление правила в брандмауэр Windows Server 2012 R2 для 1С: Предприятие

В процессе работы различных служб и программного обеспечения по сетевым протоколам, данные рабочие элементы используют конкретные порты, через которые происходит обмен данными.

В конфигурации бранмауэра Windows Server 2008/2012 R2 по умолчанию предусмотрена блокировка сетевой активности. Чтобы дать возможность вашим клиентским программам работать через соответствующие порты с серверными компонентами, необходимо добавить в Windows Firewall правила, которые позволят производить обмен данными в сети с использованием определенных портов.

Зачастую пользователи сталкиваются с ситуациями, в которых клиентскому ПО не удается найти сервер «1С:Предприятие», запущенный в серверной среде, управляемой Win Server 2012. При этом могут вылетать ошибки следующего характера:

ошибка доступа к серверу по сети;

ошибка при выполнении операций с информационной базой;

безуспешная попытка установить соединение, не был получен нужный отклик от другого компьютера;

было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера.

Данные ошибки указывают на то что клиентскому По не удалось по указанному адресу найти 1С-сервер. Нередко случается так, что на сервере требуемый для подключения порт просто закрыт. В случае с 1С-сервером это порт под номером 1541.

Чтобы открыть данный порт, необходимо зайти на сервер через RDP-подключение и запустить управление Windows Firewall. Эту операцию можно произвести двумя способами. Первый вариант – перейти в «Панель управления», далее в подраздел «Система и безопасность», гд е нужно запустить, собственно, брандмауэр.

Также для этого можно воспользоваться командной строкой, выполнив в ней команду firewall.cpl – для этого нажимаем горячие клавиши Win+R, после чего переходим в раздел «Открыть», вводим имя команды и жмем подтверждение действия.

После того, как мы получили доступ к брандмауэру Windows, в его активном окне нам нужно выбрать раздел дополнительных параметров, который расположен в левом меню. Дальше в левой части открывшегося нового окна необходимо перейти к разделу правил для входящих подключений и через меню «Действия» выбрать «Создать новое правило».

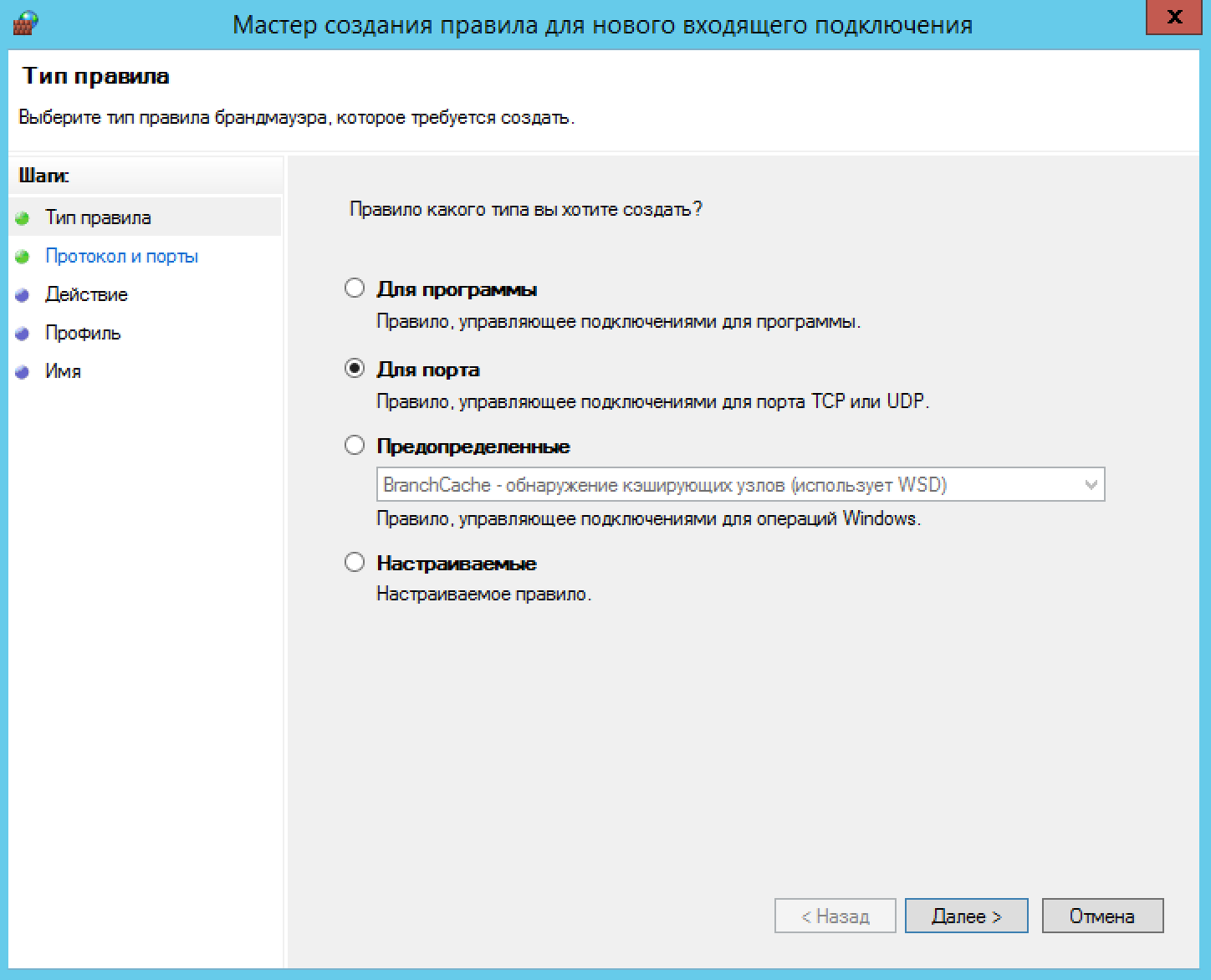

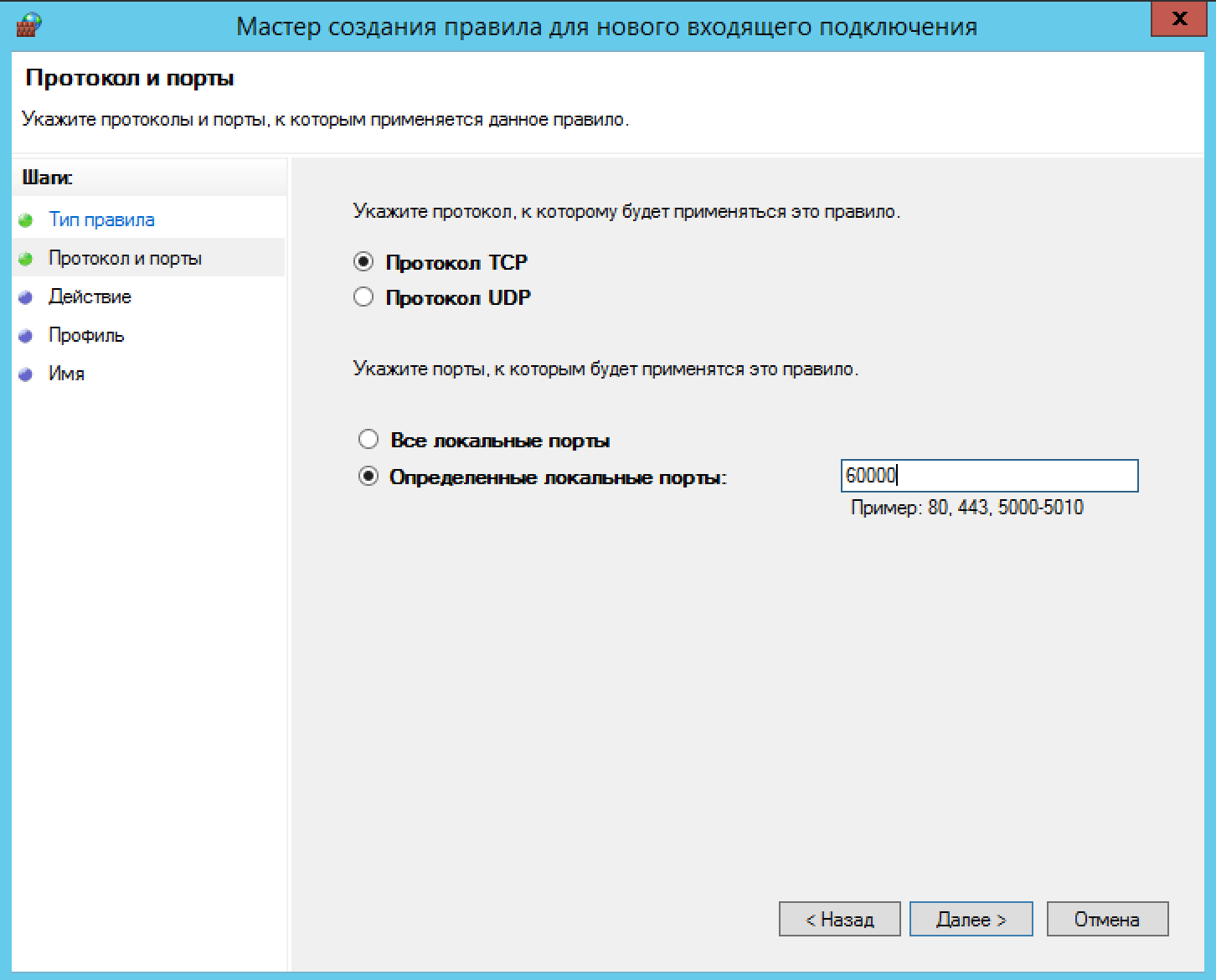

Перед нами откроется мастер создания правил для новых входящих подключений. На титульной странице необходимо выбрать тип выбираемого правила, помеченный названием «Для портов» и можно перейти дальше. Теперь укажем протокол передачи сетевых данных (в нашем случае указываем TCP), а также номер открываемого порта.

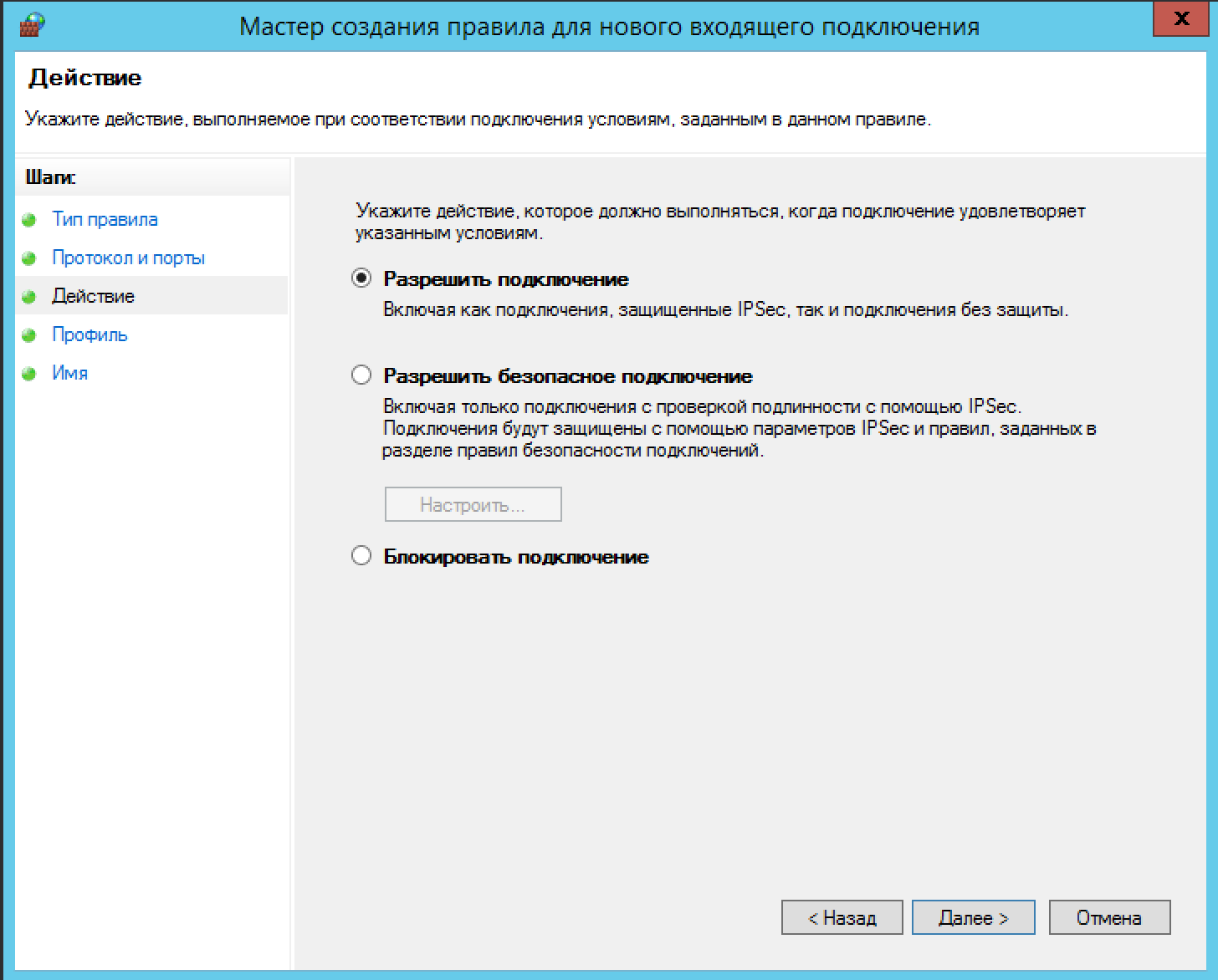

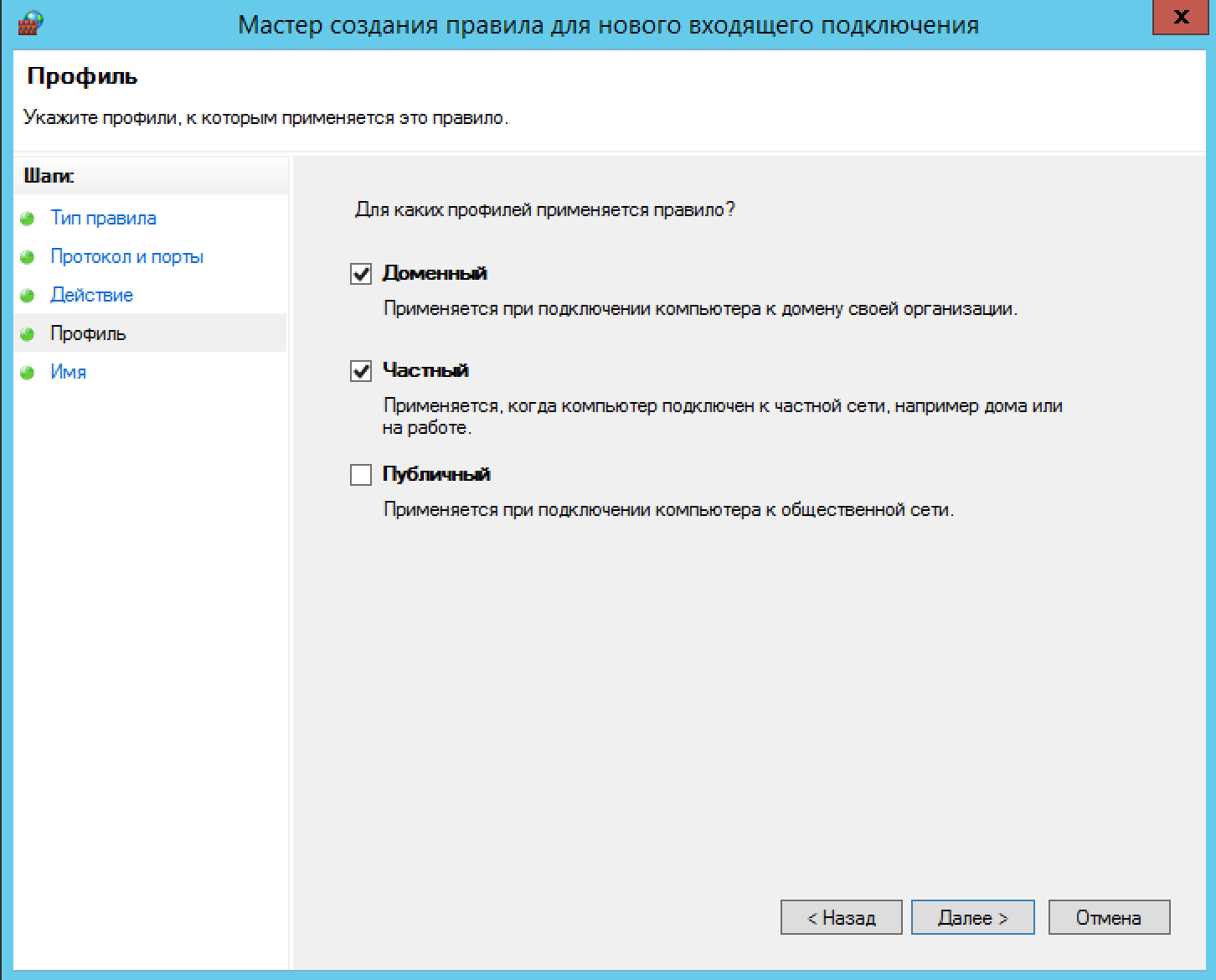

На следующей вкладке нам нужно будет указать непосредственно действие, которое будет связано с создаваемым нами правилом. Нас интересует действие «Разрешить подключения». Выбираем его и жмем «Далее». Теперь отмечаем требуемые профили Windows Firewall, на которые должно распространяться создаваемое нами действие. Последняя страница мастера предлагает нам ввести имя для нового правила, а также добавить для него описание по желанию. Жмем готово и завершаем работу с мастером.

После создания правила нужно снова попробовать подключиться к 1С-серверу. При подключении мы увидим ту же самую ошибку, но теперь в сообщении говорится уже о другом порте под номером 1560.

По аналогии с описанной выше схемой добавления портов добавляем еще одно правило, в котором указываем диапазон портов 1560-1591. Эти порты требуются для обеспечения различных рабочих процессов программы 1C. Порты, входящие в этот диапазон, указываем через дефис в разделе «Protocol and Ports».

После проделанных манипуляций переходим в оснастку «Windows Firewall with Advanced Security». Здесь, в разделе правил для входящего подключения мы сможем увидеть созданные нами правила. При этом теперь клиент 1С должен свободно подключаться к серверному окружению. Если требуется подключение к вашему серверу через консоль серверного администрирования 1C, вам потребуется создать отдельное правило, открывающее порт 1540.

При необходимости добавления правил к исходящим подключениям можно воспользоваться той же схемой создания правил для отдельных протоколов и программ.

Настройка Windows Firewall для Win Server 2012 на 1С-сервере + MS SQL

Теперь несколько слов о том, как произвести настройку брандмауэра под Windows Server 2012 в указанной конфигурации. Такая связка – не редкость для современных офисов, но иногда требуется дополнительное время, чтобы разобраться в принципе работы Windows Firewall относительно серверного окружения 1С.

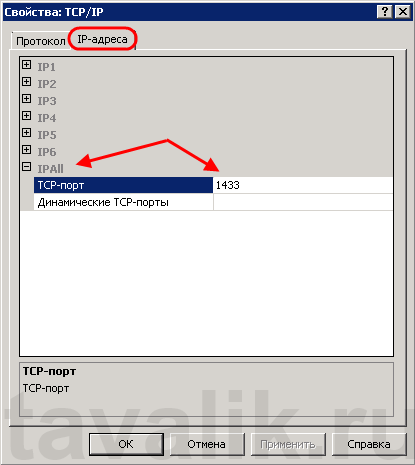

При условии, что сервер осуществляет прием подключения на стандартный TCP-порт 1433, нужно просто разрешить этот порт, воспользовавшись созданием правил для брандмауэра, принцип которого мы рассмотрели выше. Чтобы проверить, действительно ли работа идет через этот порт, можно запустить оснастку «Диспетчер конфигурации SQL Server» в Server 2012 и перейти на вкладку сетевой конфигурации. Здесь нужно выбрать вкладку протоколов для MSSQLSERVER и в левом окне найти TCP/IP-протокол. Выбираем его и кликаем «Свойства», после чего ищем вкладку «IP-адреса» и раскрываем ветку «IPAII».

Если же SQL-порт динамический, потребуется разрешение подключения к следующему приложению %ProgramFiles%\Microsoft SQL Server\MSSQL10_50.MSSQLSERVER\MSSQL\Binn\sqlservr.exe.

Как уже было сказано выше, 1С-сервер работает с портом 1541 и портами в диапазоне 1560-1591. Однако нередко случается так, что по непонятным причинам данный список откртых портов все равно не дает выполнять подключение к серверу. Чтобы все работало на 100% нужно всего лишь расширить этот диапазон, указав в нем порты от 1540 до 1591.

Настройка Брандмауэра Windows для MS SQL Server 2012 / 2008 (R2)

Если к службе Microsoft SQL Server должны подключаться программы с других компьютеров в сети, то необходимо чтобы правильным образом был настроен Брандмауэр Windows на сервере, где запущена служба. А именно разрешены входящие подключения по определенному порту, используемому компонентой Database Engine SQL Server. О том как узнать, какой порт использует SQL Server, изменить этот порт, а также настроить Брандмауэр Windows читайте в данной статье.

0. Оглавление

1. Что понадобится

- Статья будет актуальна для Microsoft SQL Server 2012 и для Microsoft SQL Server 2008 (R2).

- В качестве операционной системы сервера рассматриваются Microsoft Windows Server 2012 (R2) или Microsoft Windows Server 2008 (R2)

2. Определение / изменения порта для «экземпляра по умолчанию»

По умолчанию SQL Server использует для соединения порт 1433. Чтобы проверить это, запустим оснастку «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager). В Microsoft Windows Server 2012 (R2) ее можно найти в списке всех программ.

В Microsoft Windows Server 2008 (R2) в меню «Пуск» (Start) — «Microsoft SQL Server 2012» — «Средства настройки» ( Configuration Tools ) — «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager)

В запустившейся оснастке раскроем вкладку «Сетевая конфигурация SQL Server» (SQL Server Network Configuration), затем выделим вкладку «Протоколы для MSSQLSERVER» (Protocols for MSSQLSERVER). В окне слева в таблице найдем протокол TCP/IP, кликнем по нему правой кнопкой мыши и в контекстном меню выберем «Свойства» (Properties).

В открывшемся окне свойств перейдем на вкладку «IP-адреса» (IP Addresses), затем найдем и раскроем в дереве настроек ветку «IPAll». Здесь мы видим, что выбранный экземпляр SQL Server использует TCP-порт по умолчанию, а именно порт 1433. Если по каким то причинам требуется использовать другой номер порта, необходимо просто поменять текущее значение, нажать «Применить» (Apply) и перезапустить службу SQL Server.

3. Определение / изменения порта для именованного экземпляра SQL Server

В случае использования именованного экземпляра SQL Server ситуация аналогичная, за тем лишь исключением, что используются динамические TCP-порты. Это значит, что для каждого отдельного экземпляра будет назначен свой номер порта.

Для определения / изменения текущего порта, найдем в оснастке «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager) вкладку с сетевой конфигурацией необходимого нам экземпляра SQL Server и перейдем в свойства протокола TCP/IP для данного экземпляра. Здесь, как и в предыдущем случае, на вкладке «IP-адреса» (IP Addresses) в ветке «IPAll» можно узнать, а также изменить динамический TCP-порт для текущего экземпляра SQL Server.

4. Добавление правила в Брандмауэр Windows

Теперь, когда мы определились с номером порта, который будет использоваться для подключения к службе SQL Server, создадим разрешающее правило в Брандмауэре Windows на сервере, где запущена служба.

О том, как добавить разрешающее правило для определенного порта в Microsoft Windows Server 2008 (R2) я уже писал здесь. В Windows Server 2012 (R2) действия аналогичны.

Запускаем брандмауэр Windows (Windows Firewall). Сделать это можно кликнув правой кнопкой мыши по « Пуск » ( Start ), затем « Панель управления » ( Control Panel ) — « Система и безопасность » ( System and Security ) — « Брандмауэр Windows » ( Windows Firewall ). Или же выполнив команду firewall.cpl (для этого необходимо нажать комбинацию клавиш Win + R, в окне « Отрыть » ( Open ) ввести имя команды и нажать « ОК » ) .

Далее нажимаем на « Дополнительные параметры » ( Advanced Settings ) в меню слева.

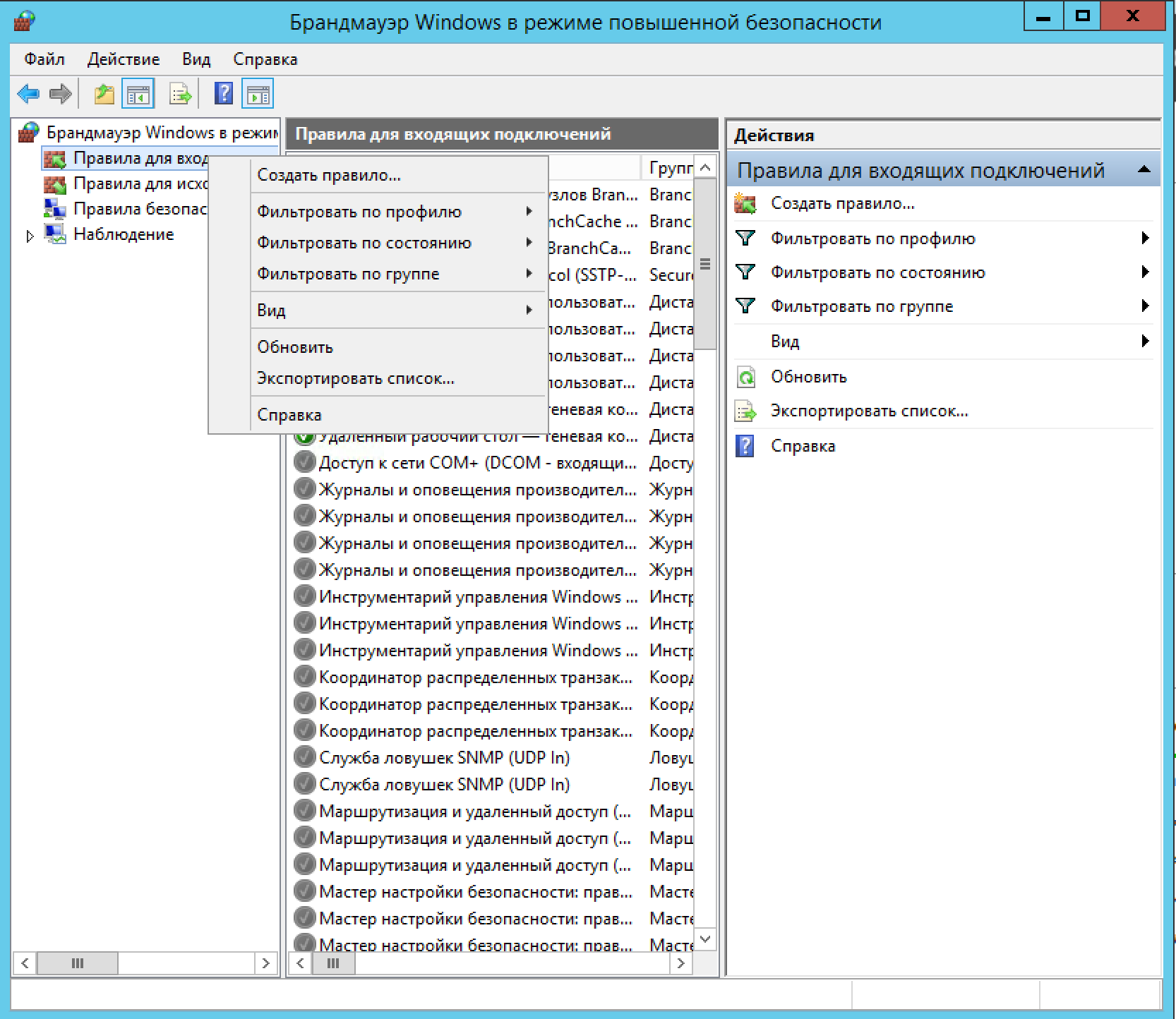

В открывшемся окне, в дереве слева откроем вкладку « Правила для входящих подключений » ( Inbound Rules ), а затем в меню « Действия » ( Actions ) выберем пункт « Создать правило… » ( New Rule… ).

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем « Далее » ( Next ).

Теперь укажем действие связанное с добавляемым правилом. Выберем « Разрешить подключение » ( Allow the connection ) и нажмем « Далее » ( Next ).

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем « Далее » ( Next ).

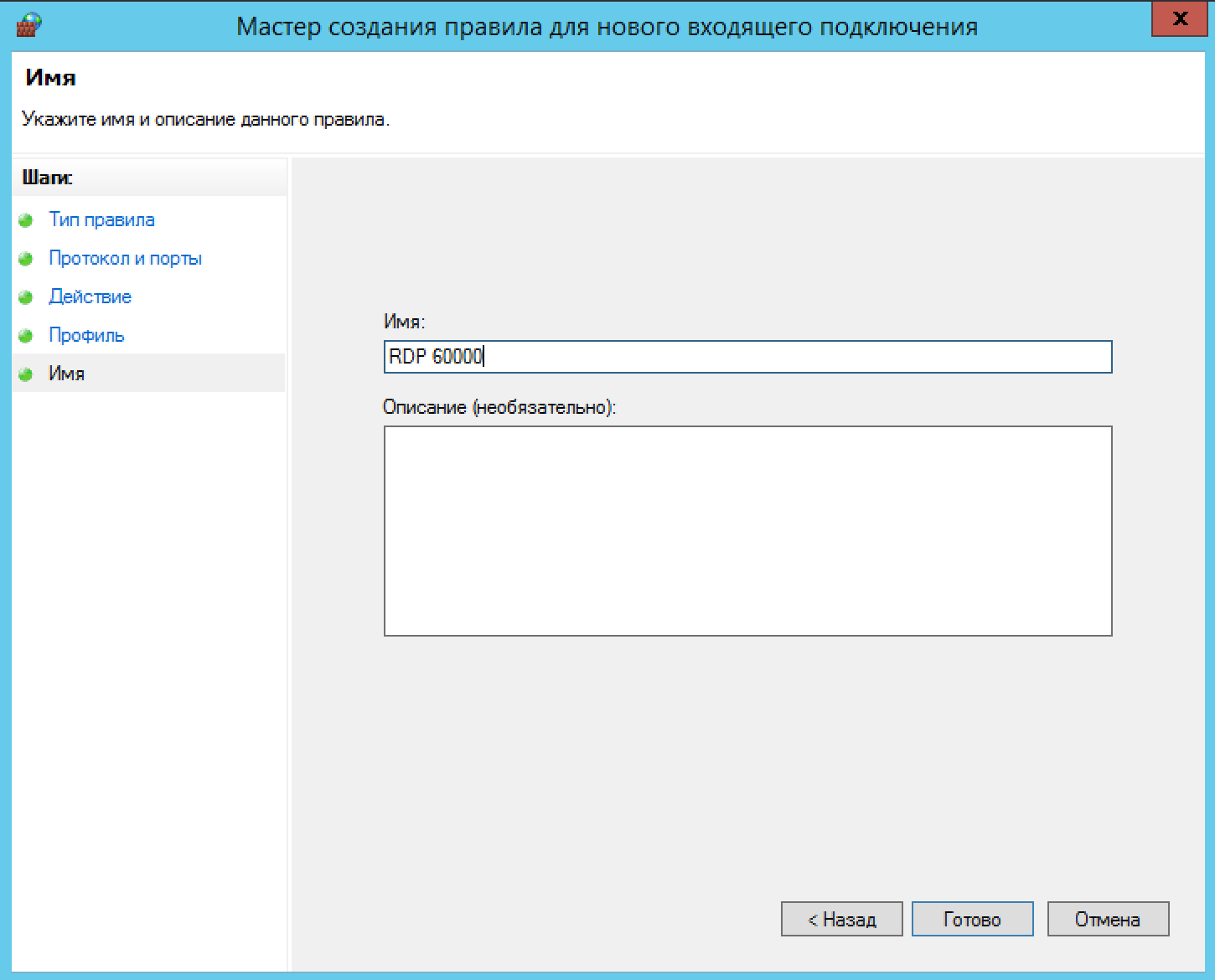

Ну и наконец, вводим имя и описание для нового правила и нажимаем « Готово » ( Finish ) для завершения работы мастера.

А в оснастке « Брандмауэр Windows в режиме повышенной безопасности » ( Windows Firewall with Advanced Security ) в таблице « Правила для входящих подключений » ( Inbound Rules ) мы увидим только что созданное правило.

На этом настройка Брандмауэра завершена. Клиентские программы должны без препятствий подключиться к службе SQL Server.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

Ниже будет рассказано о том, как добавить новое правило в Брандмауэр Windows Server 2008 R2. А конкретнее, будем добавлять разрешающее правило для порта 1433, который использует Microsoft SQL Server 2008 R2 или, как…

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим…

Установка нового порта RDP по умолчанию в Windows Server 2012

Протокол RDP (Remote Desktop Protocol) используется для удаленного подключения к серверам и компьютерам под управлением операционных систем семейства Windows. Обычно для удаленного соединения применяется протокол TCP 3389, однако в некоторых случаях возникает потребность в его изменении — к примеру, того может требовать политика безопасности.

Виртуальный сервер на базе Windows

В случае виртуального сервера под управлением ОС Windows Server, как правило, подключение для осуществления тех или иных настроек будет осуществляться именно таким способом.

В данном руководстве будет рассмотрена процедура изменения порта RDP по умолчанию в операционной системе Windows Server 2012.

Для того, чтобы выполнить эту задачу, необходимо осуществить редактирование реестра операционной системы. Редактирование реестра производится с помощью программы-редактора, запустить которую можно запустить, напечатав в консоли PowerShell команду regedit.

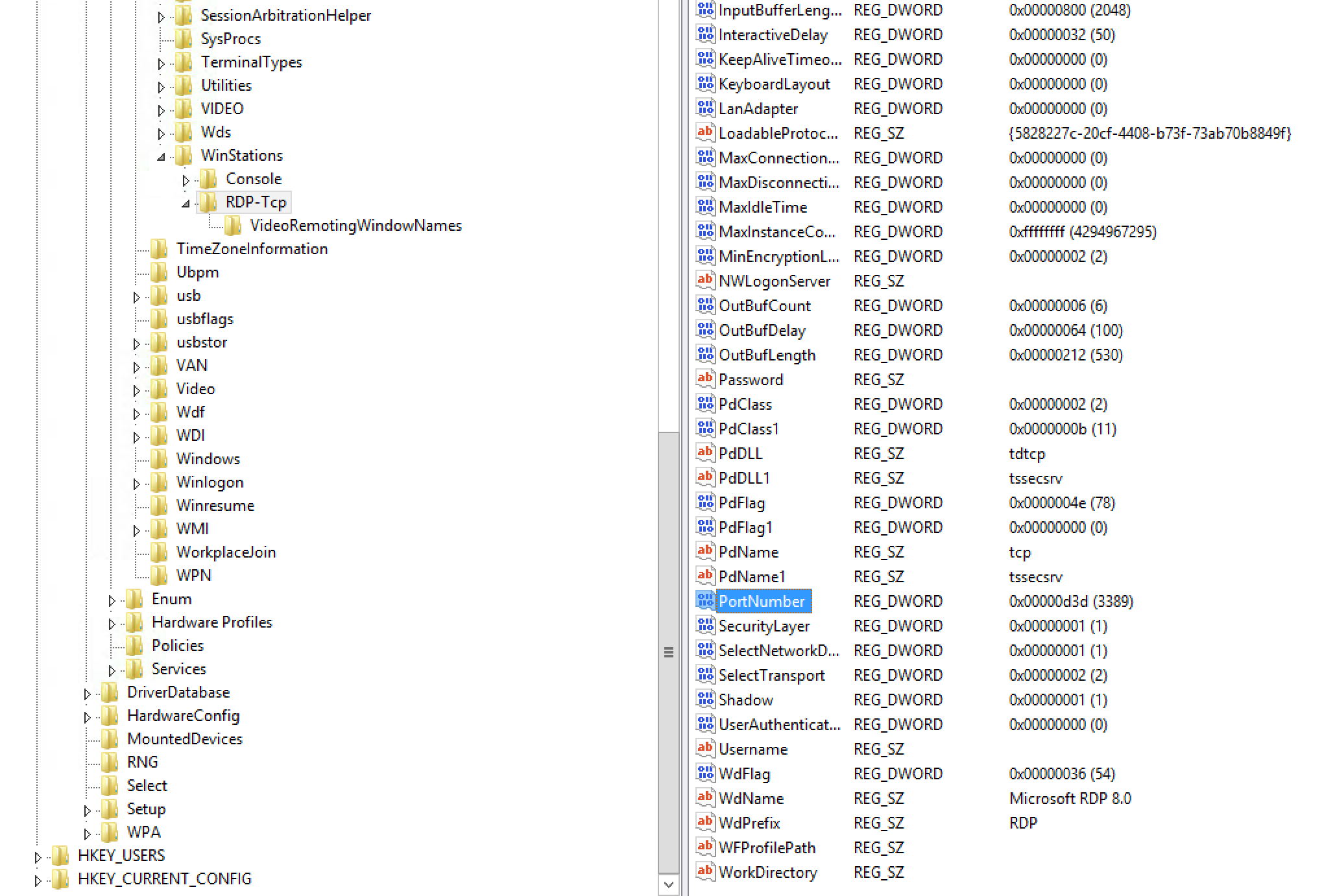

Затем в редакторе нужно отыскать раздел RDP-Tcp, сделать это можно, пройдя такой путь:

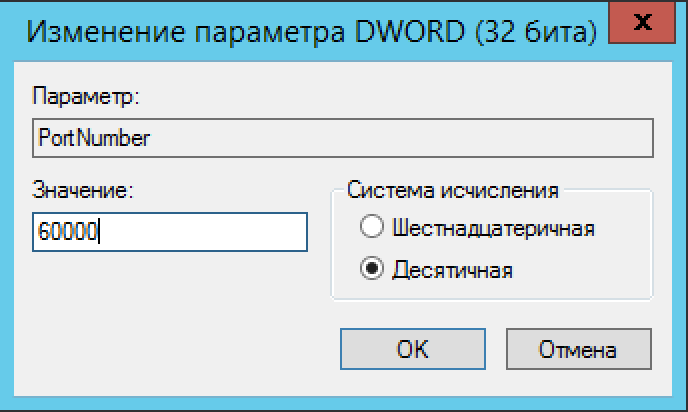

В нем необходимо отыскать элемент PortNumber. Далее следует переключиться в десятичный (Decimal) формат ввода и задать новый порт для подключения по протоколу RDP:

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

- Номера от 0 до 10213 — известные порты, которые назначаются и контролируются организацией IANA (Internet Assigned Numbers Authority). Как правило, их используют различные системные приложения ОС.

- Порты от 1024 до 49151 — зарегистрированные порты, назначаемые IANA. Их позволяется использовать для решения частных задач.

- Номера портов от 49152 до 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями или процессами для решения рабочих задач.

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности (Windows Firewall with Advanced Security). Открыть ее можно, зайдя в меню Диспетчер Сервисов — Средства. В ней нужно выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило»:

Мы будем создавать правило для порта:

Нужно выбрать тип протокола (TCP или UDP) и указать порт, который мы задавали в ходе редактирования реестра (в нашем примере — протокол TCP, номер порта 60000):

На следующем этапе нужно выбрать тип действия, которое описывает правило. В нашем случае нужно разрешить подключение с использованием указанного порта.

На следующем шаге необходимо указать область действия правила — оно зависит от того, где работает сервер (в рабочей группе, домене, или частном доступе):

Затем нужно выбрать имя для правила (рекомендуется выбирать его таким образом, чтобы затем правило было легко узнать среди других):

После этого нужно перезагрузить сервер.

Теперь для подключения к нему по протоколу RDP нужно использовать новый порт. Его можно указывать при подключении сразу после IP-адреса сервера через двоеточие.