Как добавить компьютер в домен windows 2008 R2 / как ввести компьютер в домен Windows

Как добавить компьютер в домен windows 2008 R2 / как ввести компьютер в домен Windows

Как ввести компьютер в домен

И так методов ввести компьютер в домен несколько, один через GUI интерфейс, а вот второй для любителей команд, но тот и другой имеют свои сценарии применения. Напомню, что для того чтобы добавить компьютер в AD, у вас должны быть учетные данные пользователя, либо администратора домена. Рядовой пользователь по умолчанию может вносить до 10 компьютеров в AD, но при желании это можно обойти, увеличив цифру, либо можно делегировать нужные права для учетной записи.

1. Через графический интерфейс

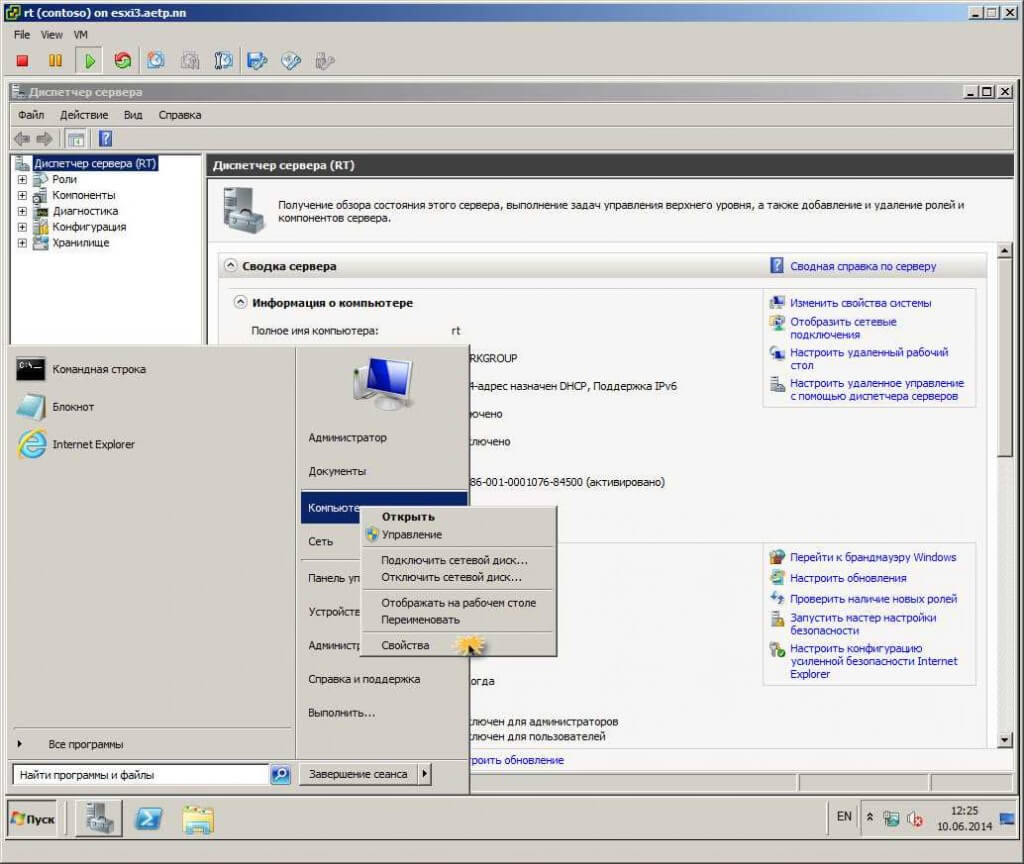

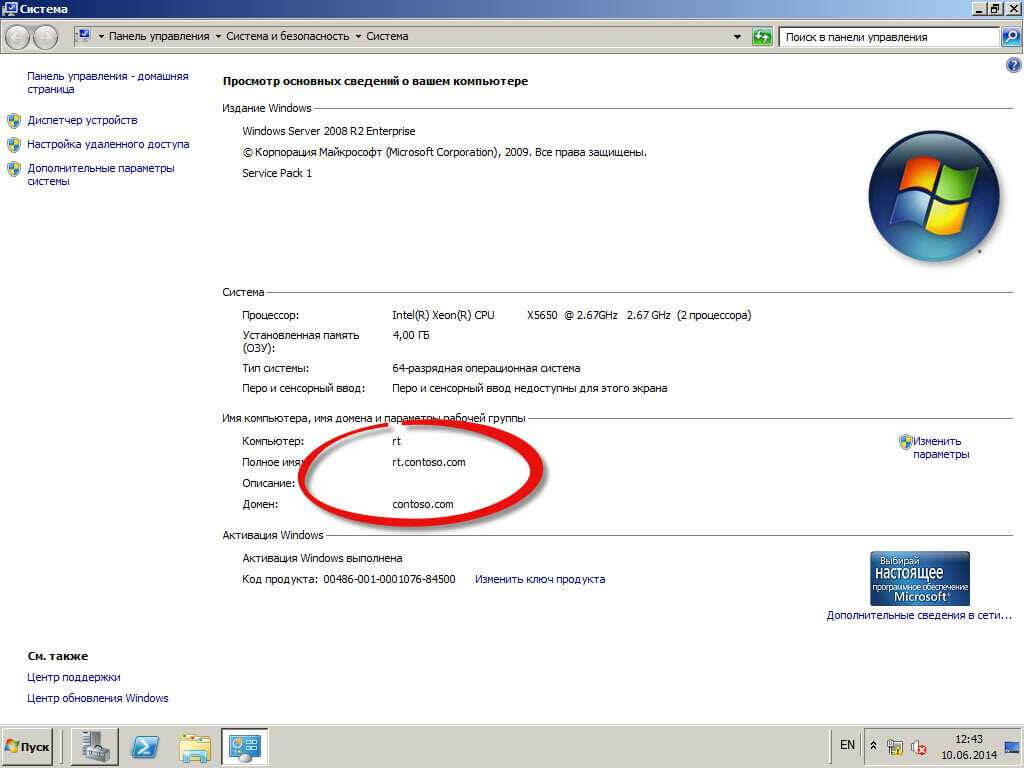

Перейдите в свойства Моего компьютера, для этого щелкните правым кликом и выберите из контекстного меню Свойства. Либо нажать сочетание клавиш Win+Pause Break, что тоже откроет окно свойств системы.

как ввести компьютер в домен Windows

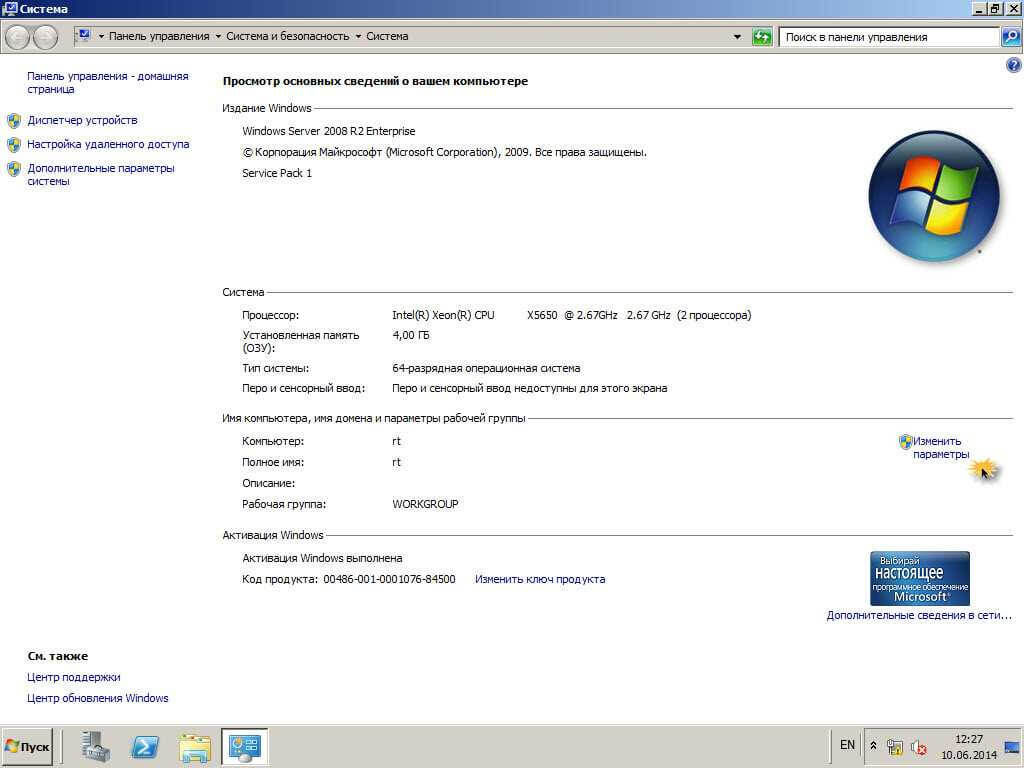

Нажимаем Изменить параметры

Как добавить компьютер в домен windows 2008 R2

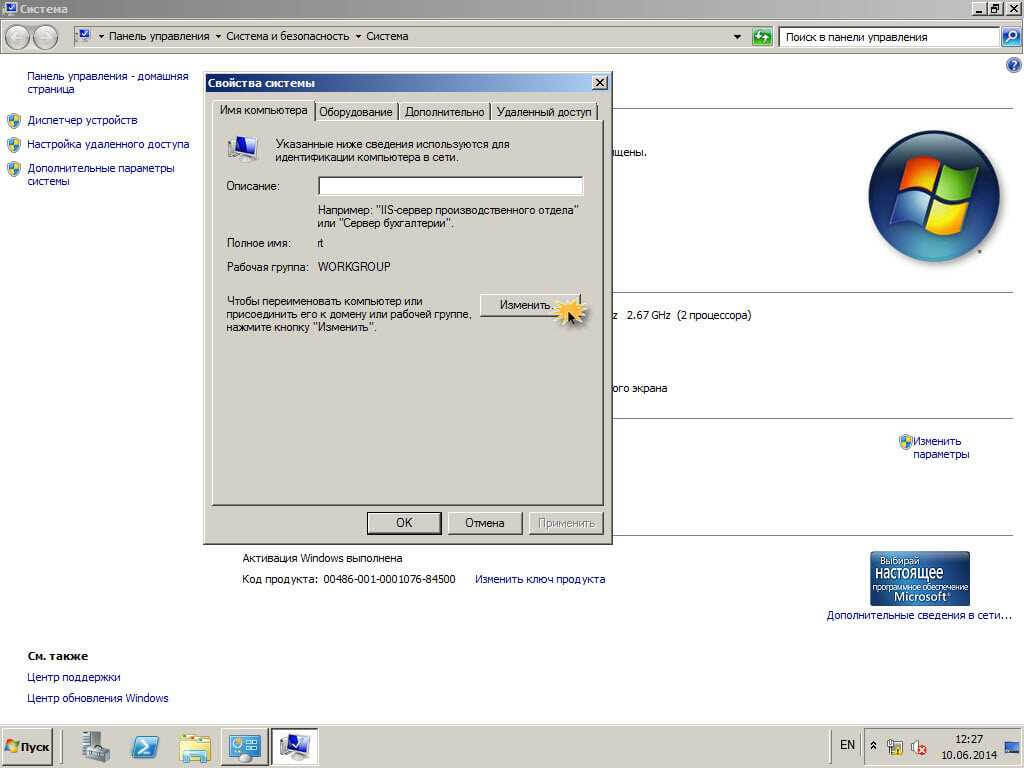

На вкладке Имя компьютера жмем кнопку Изменить

Как добавить компьютер в домен windows 2008 R2

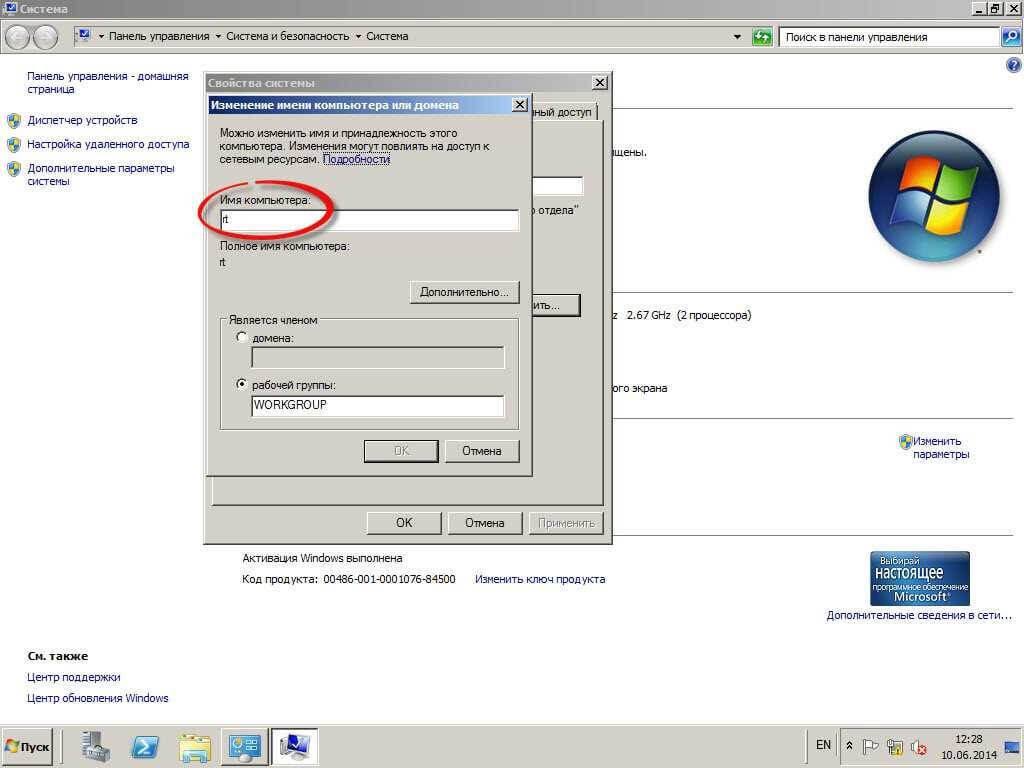

Задаем имя компьютера максимум 16 символов, лучше сразу задавать понятное для вас имя, соответствующее вашим стандартам.

Как добавить компьютер в домен windows 2008 R2

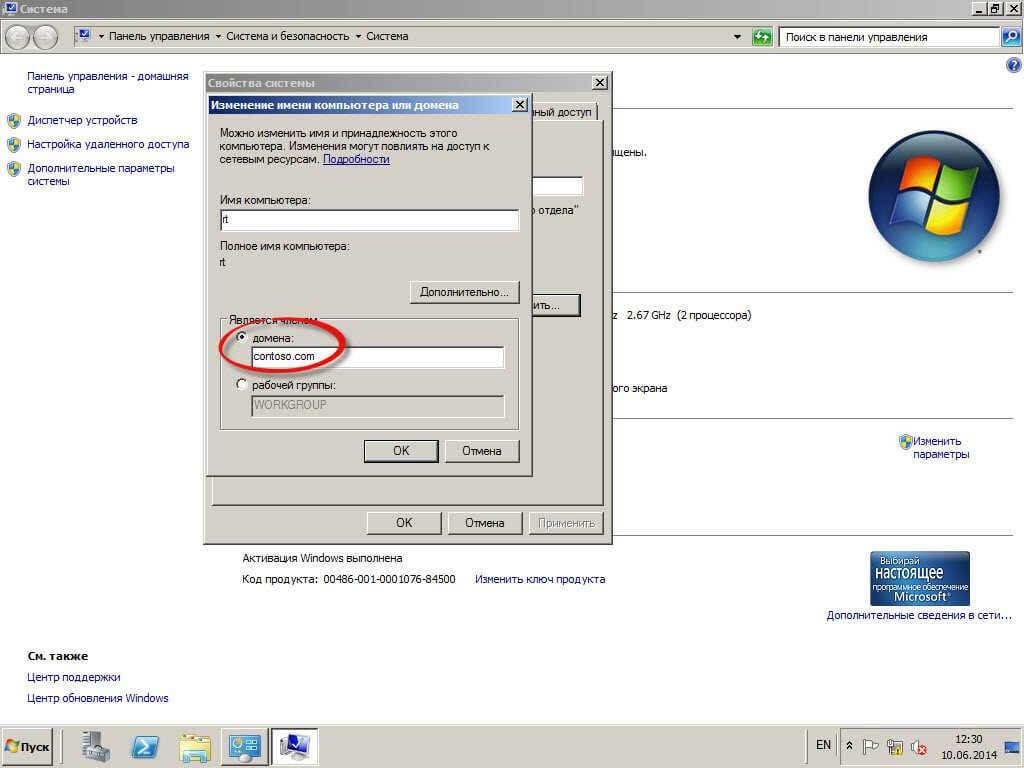

И пишем название домена, жмем ОК

указываем суффикс домена

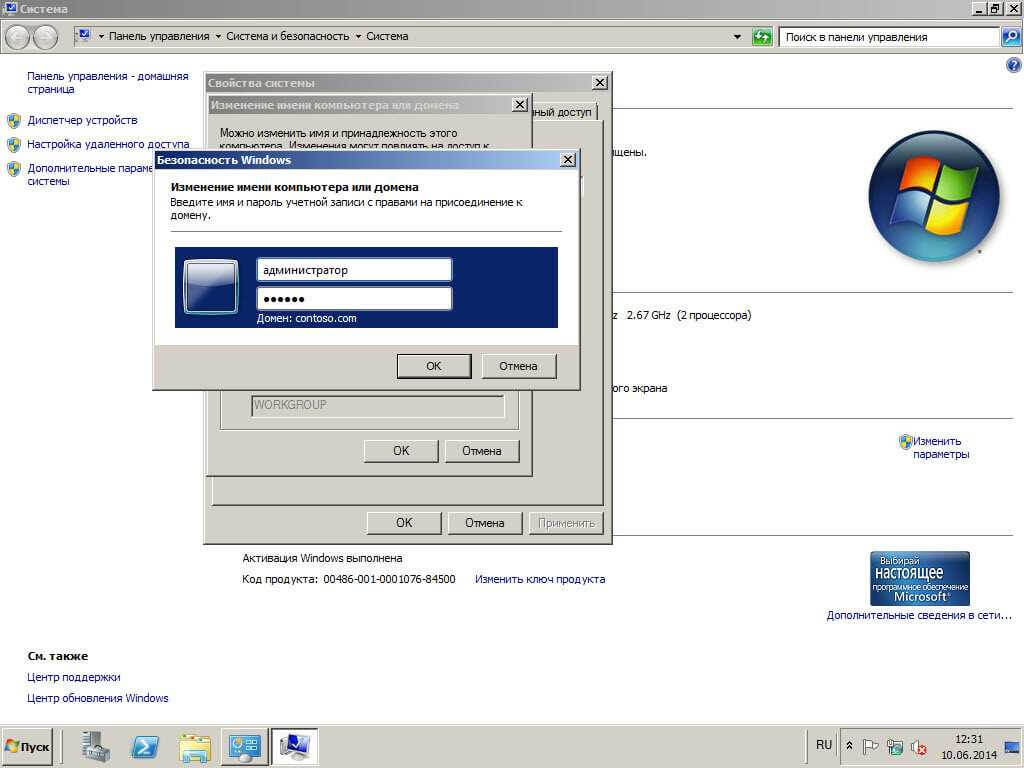

Вводим учетные данные имеющие право на ввод сервера в домен, по умолчанию каждый пользователь может ввести до 10 раз в domain, если конечно вы этого не запретили.

Вводим учетные данные

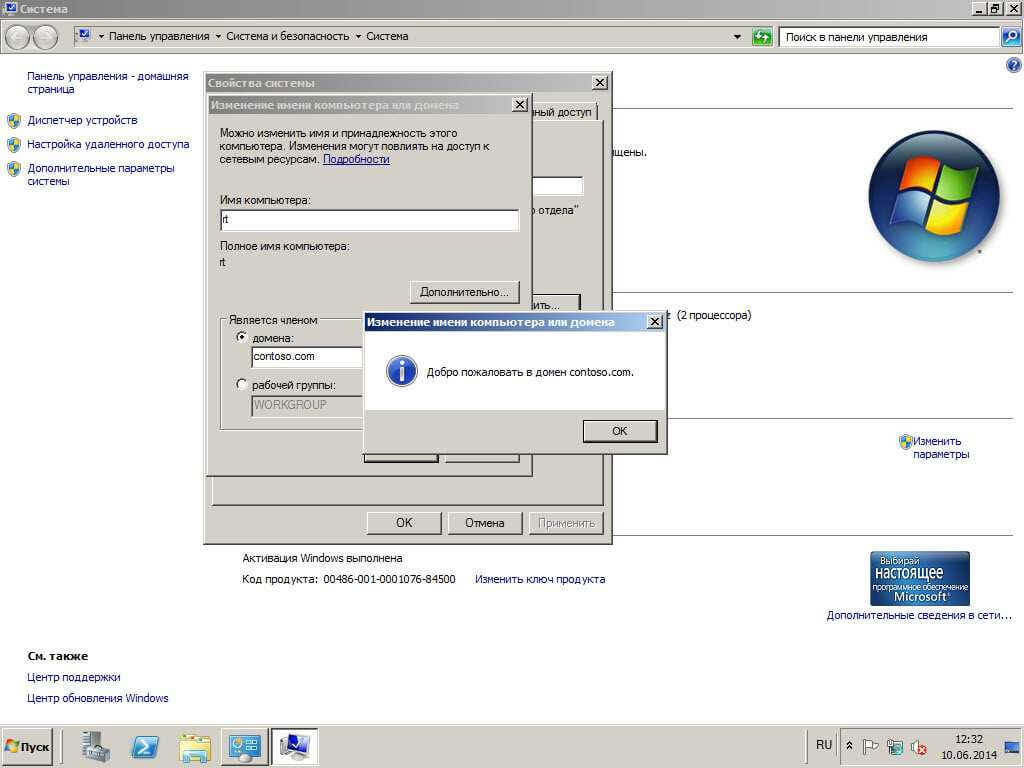

Видим что все ок и мы добавили ваш ПК в домен Windows.

успешное добавление в domain active directory

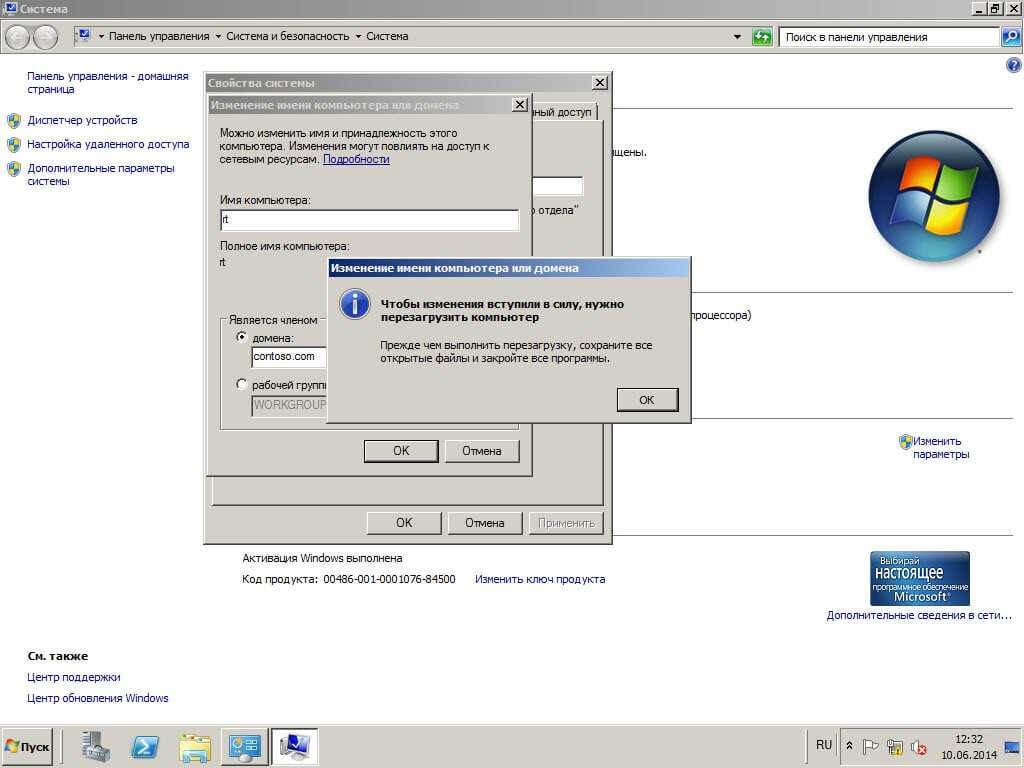

Не забывайте, что как только вы ввели сервер в AD ему так же нужно сразу произвести настройка статического ip адреса и только потом перезагружаемся

После перезагрузки видим, что все хорошо и мы являемся членами домена и вам удалось ввести пк в домен.

2. Утилита Netdom

Открываем (командную строку) cmd. Ранее я описывал как открыть командную строку Windows. Удобство этого метода, в том, что можно сделать в виде скрипта и передать его например для удаленного пользователя, у которого не хватает знаний как это сделать.

Думаю было не сложно и вы сами выберете себе метод, подходящий именно вам. Полезно знать оба так как правильнее сервера делать все же в режиме core, для максимальной безопасности.

3. Через Offline файл и утилиту djoin.exe

Представим себе ситуацию, что у вас на компьютере, который требуется ввести с домен Active Directory, нет связи с контроллером, а сделать то нужно, ну вот не настроил еще сетевой инженер vpn канал между офисами, у Microsoft на этот момент есть сценарий Offline domain join или как его еще принято называть автономный ввод в домен. Offline domain join появился с приходом Windows 7 и Windows Server 2008 R2. И так как же выглядит добавление компьютера в домен AD.

Вот для наглядности, есть главный офис и удаленный филиал, их нужно связать вместе, разворачивать отдельный под домен, в филиале смысла нет, так как там всего допустим 3 сотрудника, а по стандартам компании они должны быть частью домена Active Directory.

Этапы Offline domain join

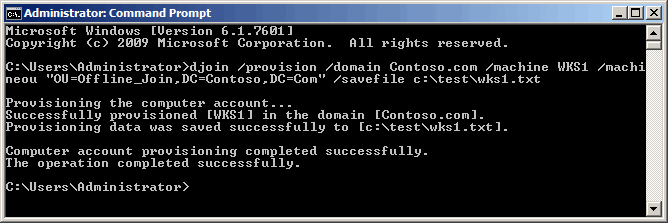

- В самом начале вам необходим любой компьютер имеющий связь с контроллером домена, на нем мы будем создавать специальный файл, он называется blob (большой двоичный объект), через выполнение в командной строке команды djoin /provision, которая создаст в базе Active Directory, учетную запись компьютера

- Второй этап это передать данный файл, через почту или интернет, и на стороне клиента, которого нужно ввести в домен выполнить команду с применением полученного файла.

Параметры утилиты djoin.exe

- /PROVISION — подготавливает учетную запись компьютера в домене.

- /DOMAIN — домена, к которому необходимо присоединиться.

- /MACHINE — компьютера, присоединяемого к домену.

- /MACHINEOU — необязательный параметр, определяющий подразделение

, в котором создается учетная запись. - /DCNAME — необязательный параметр, определяющий целевой контроллер домена , на котором будет создана учетная запись.

- /REUSE — повторно использовать существующую учетную запись (пароль будет сброшен).

- /SAVEFILE — сохранить данные подготовки в файл, расположенный по указанному пути.

- /NOSEARCH — пропустить обнаружение конфликтов учетных записей; требуется DCNAME (более высокая производительность).

- /DOWNLEVEL — обеспечивает поддержку контроллера домена Windows Server 2008 или более ранней версии.

- /PRINTBLOB — возвращает большой двоичный объект метаданных в кодировке base64 для файла ответов.

- /DEFPWD — использовать пароль учетной записи компьютера по умолчанию (не рекомендуется).

- /ROOTCACERTS — необязательный параметр, включить корневые сертификаты центра сертификации.

- /CERTTEMPLATE — необязательный параметр, шаблона сертификата компьютера. Включает корневые сертификаты центра сертификации.

- /POLICYNAMES — необязательный параметр, список имен политик, разделенных точкой с запятой. Каждое имя является отображаемым именем объекта групповой политики в AD.

- /POLICYPATHS — необязательный параметр, список путей к политикам, разделенных точкой с запятой. Каждый путь указывает на расположение файла политик реестра.

- /NETBIOS — необязательный параметр, Netbios-имя компьютера, присоединяемого к домену.

- /PSITE — необязательный параметр, постоянного сайта, в который нужно поместить компьютер, присоединяемый к домену.

- /DSITE — необязательный параметр, динамического сайта, в который первоначально помещается компьютер, присоединяемый к домену.

- /PRIMARYDNS — необязательный параметр, основной DNS-домен компьютера, присоединяемого к домену.

- /REQUESTODJ — требует автономного присоединения к домену при следующей загрузке.

- /LOADFILE — , указанный ранее с помощью параметра /SAVEFILE.

- /WINDOWSPATH — к каталогу с автономным образом Windows.

- /LOCALOS — позволяет указывать в параметре /WINDOWSPATH локальную операционную систему.

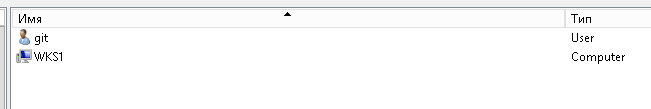

В тестовой среде мы создадим компьютер WKS1, его мы и будем добавлять в домен Active Directory. WKS1 будет находится в подразделении Offline_Join, blob файл у нас будет называться wks1.txt

В итоге у меня добавилась компьютерная учетная запись WKS1

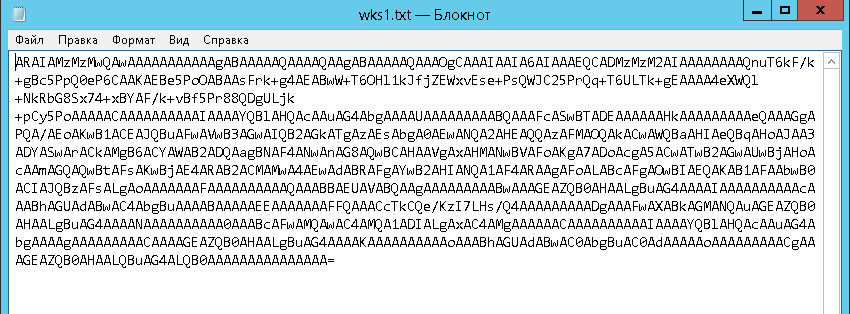

Если вы вдруг решите, что в blob файле вы сможете отыскать полезную информацию, то вы заблуждаетесь, она зашифрована и не читабельна для человека.

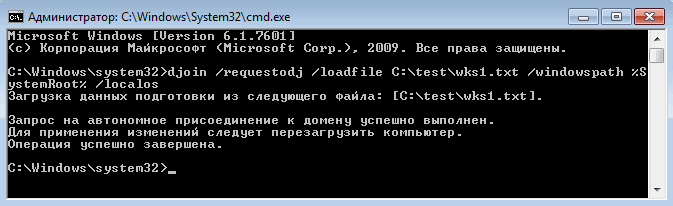

Теперь нам необходимо переправить эти пару килобайт на удаленный компьютер, где и будет производится автономный ввод в домен. Копируете blob допустим в корень диска C:\, открываете командную строку и вводите команду

После выполнения команды, будут добавлены метаданные учетной записи компьютера из blob файла в директорию Windows.

С виртуальными машинами djoin работает, так же на ура, ей разницы нет, есть ключ /windowspath указывает на расположение VHD-файла с установленной системой.

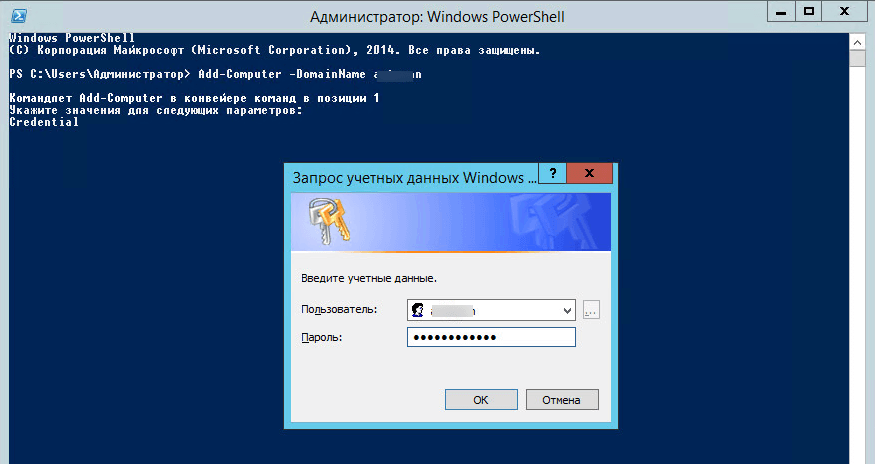

4. добавить в домен через Powershell

Указываете имя вашего домена, у вас вылезет форма ввода логина и пароля

если все ок, то вы увидите желтую надпись, о том что будет перезагрузка.

Как видите методов очень много и каждый сможет использовать свой и под свои задачи, я думаю вопрос как присоединить компьютер к домену ad, можно закрывать.

Поднимаем контроллер домена на Windows 2008 R2

У нас есть Windows Server 2008 R2 и сейчас мы сделаем из него Контроллер домена — Domain Controller (DC). Погнали!

Первым делом – запускаем Server Manager :

Затем выбираем опцию Roles и добавляем новую роль для нашего сервера, нажав Add Roles :

Нас встречает мастер установки ролей, а также просят убедиться, что учетная запись администратора имеет устойчивый пароль, сетевые параметры сконфигурированы и установлены последние обновления безопасности. Прочитав уведомление кликаем Next

Сервер, выступающий в роли DC обязан иметь статический IP адрес и настройки DNS Если данные настройки не были выполнены заранее, то нас попросят выполнить их в дальнейшем на одном из этапов.

В списке доступных ролей выбираем Active Directory Domain Services . Мастер сообщает, что для установки данной роли нужно предварительно выполнить установку Microsoft .NET Framework . Соглашаемся с установкой, нажав Add Required Features и кликаем Next

Нас знакомят с возможностями устанавливаемой роли Active Directory Domain Services (AD DS) и дают некоторые рекомендации. Например, рекомендуется установить, как минимум 2 сервера с ролями AD DS (т.е сделать 2 DC) на случай, чтобы при выходе из строя одного сервера, пользователи домена все ещё могли бы залогиниться с помощью другого. Также, нас предупреждают о том, что в сети должен быть настроен DNS сервер, а если его нет, то данному серверу нужно будет дать дополнительную роль – DNS. После того, как прочитали все рекомендации, кликаем Next чтобы продолжить установку.

Наконец, нам предоставляют сводную информацию об устанавливаемой роли и дополнительных компонентах для подтверждения. В данном случае, нас уведомляют о том, что будет установлена роль AD DS и компонент .NET Framework 3.5.1. Для подтверждения установки кликаем Install .

Дожидаемся пока завершится процесс установки роли и компонентов.

Через какое-то время перед нами появится результат установки, он должен быть успешным как для роли так и для компонентов Installation succeeded . Закрываем мастер установки, нажав Close .

Вернувшись в Server Manager мы увидим, что у нас появилась роль AD DS, однако ее статус неактивен. Чтобы продолжить настройку кликаем на Active Directory Domain Services .

Перед нами открывается уведомление о том, что наш сервер пока ещё не является контроллером домена, и чтобы это исправить нам следует запустить мастер настройки AD DS ( dcpromo.exe ). Кликаем на ссылку Run the Active Directory Domain Services Installation Wizard или же запускаем его через Пуск – Выполнить – dcpromo.exe.

Перед нами открывается мастер настройки AD DS. Расширенный режим установки можно не включать. Для продолжения кликаем Next

Нас встречает уведомление о том, что приложения и SMB клиенты, которые используют старые небезопасные криптографические алгоритмы Windows NT 4.0 при установке соединений, могут не заработать при взаимодействии с контроллерами домена на базе Windows Server 2008 и 2008 R2, поскольку по умолчанию, они не разрешают работу по данным алгоритмам. Принимаем данную информацию к сведению и кликаем Next

Далее нам нужно выбрать принадлежность данного контроллера домена. Если бы у нас уже имелся лес доменов, то данный DC можно было бы добавить туда, либо добавив его в существующий домен, либо же создав новый домен в существующем лесу доменов. Поскольку мы создаем контроллер домена с нуля, то на следующей вкладке мы выбираем создание нового домена и нового леса доменов Create a new domain in a new forest и кликаем Next .

После этого нам предлагают задать FQDN корневого домена нового леса. В нашем случае мы выбрали merionet.loc . Сервер проверит свободно ли данное имя и продолжит установку, нажимаем Next .

Далее задаем функциональный уровень леса доменов. В нашем случае — Windows Server 2008 R2 и кликаем Next .

Обратите внимание, что после задания функционального уровня, в данный лес можно будет добавлять только DC равные или выше выбранного уровня. В нашем случае от Windows Server 2008 R2 и выше.

Далее, нам предлагают выбрать дополнительные опции для данного DC. Выберем DNS Server и нажимаем Next .

В случае, если ваш сервер ещё не имеет статического IP адреса, перед вами появится следующее предупреждение с требованием установить статический IP адрес и адрес DNS сервера. Выбираем No, I will assign static IP addresses to all physical network adapters

Устанавливаем статические настройки IP адреса и DNS. В нашем случае – в роли DNS сервера выступает дефолтный маршрутизатор (Default Gateway) нашей тестовой сети.

Далее, установщик предлагает нам выбрать путь, по которому будут храниться база данных Active Directory, лог-файл и папка SYSVOL, которая содержит критичные файлы домена, такие как параметры групповой политики, сценарии аутентификации и т.п. Данные папки будут доступны каждому DC в целях репликации. Мы оставим пути по умолчанию, но для лучшей производительности и возможности восстановления, базу данных и лог-файлы лучше хранить в разных местах. Кликаем Next .

Далее нас просят указать пароль учетной записи администратора для восстановления базы данных Active Directory. Пароль данной УЗ должен отличаться от пароля администратора домена. После установки надежного сложного пароля кликаем Next .

Далее нам выводят сводную информацию о выполненных нами настройках. Проверяем, что все корректно и кликаем Next .

Мастер настройки приступит к конфигурации Active Directory Domain Services. Поставим галочку Reboot on completion , чтобы сервер перезагрузился по завершении конфигурирования.

После перезагрузки сервер попросит нас залогиниться уже как администратора домена MERIONET.

Поздравляем, Вы создали домен и контроллер домена! В следующей статье мы наполним домен пользователями и позволим им логиниться под доменными учетными записями.