Восстанавливаем забытый пароль на компьютере с Windows 7

Установка пароля на компьютер позволяет обезопасить информацию в своей учетной записи от посторонних лиц. Но иногда с пользователем может случиться такая неприятная ситуация, как потеря этого кодового выражения для входа в ОС. В этом случае он не сможет зайти в свой профиль или даже вообще у него не получится запустить систему. Давайте выясним, как узнать забытый пароль или произвести его восстановление в случае необходимости на Windows 7.

Способы восстановления пароля

Сразу скажем, что данная статья предназначена для тех ситуаций, когда вы забыли собственный пароль. Настоятельно советуем не использовать описанные в ней варианты действий для взлома чужой учетной записи, так как это противоправно и может вызвать юридические последствия.

В зависимости от статуса вашей учетной записи (администратор или обычный пользователь) пароль от неё можно узнать с помощью внутренних инструментов ОС или сторонних программ. Также варианты действий зависят от того, желаете вы именно узнать забытое кодовое выражение или вам достаточно его сбросить для того, чтобы установить новое. Далее мы рассмотрим наиболее удобные варианты действий в различных ситуациях, при возникновении изучаемой в этой статье проблемы.

Способ 1: Ophcrack

Вначале рассмотрим способ входа в учетную запись, если вы забыли пароль, при помощи сторонней программы – Ophcrack. Данный вариант действий хорош тем, что позволяет решить проблему независимо от статуса профиля и от того, позаботились вы заранее о способах восстановления или нет. Кроме того, с его помощью можно именно узнать забытое кодовое выражение, а не просто сбросить его.

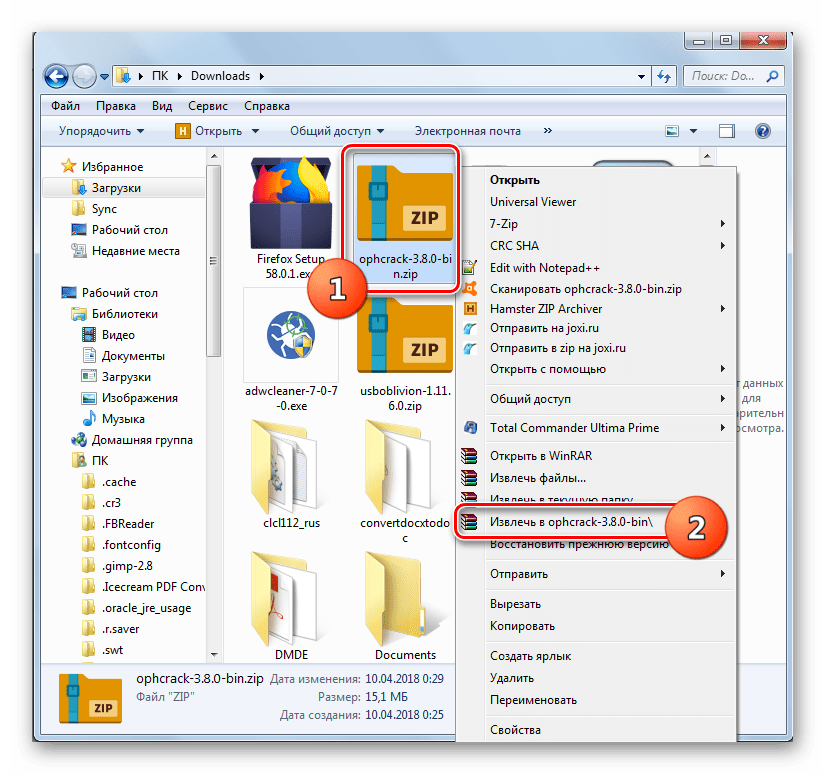

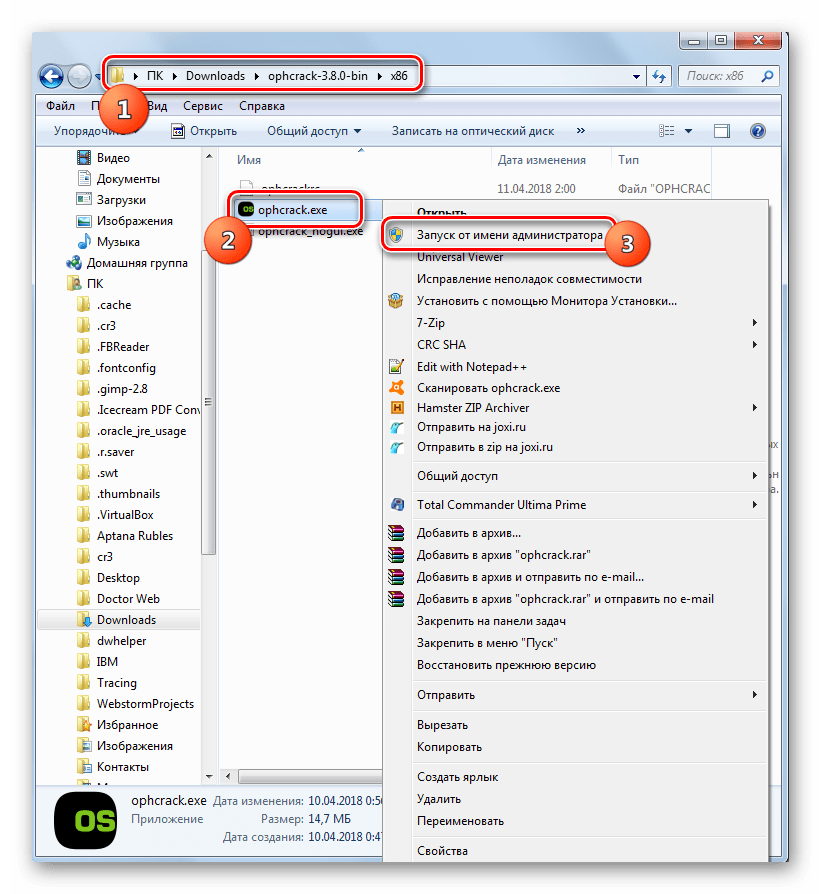

Затем, если вы можете зайти на компьютер под учетной записью администратора, переходите в папку с распакованными данными, а после заходите в каталог, который соответствует разрядности ОС: «x64» — для 64-битных систем, «x86» — для 32-битных. Далее запускайте файл ophcrack.exe. Обязательно следует его активировать с административными полномочиями. Для этого щелкните по его названию правой кнопкой мыши и выберите соответствующий пункт в раскрывшемся контекстном меню.

Если же вы забыли именно пароль от учетной записи администратора, то в этом случае требуется предварительно установить скачанную программу Ophcrack на LiveCD или LiveUSB и загрузиться с помощью одного из двух указанных носителей.

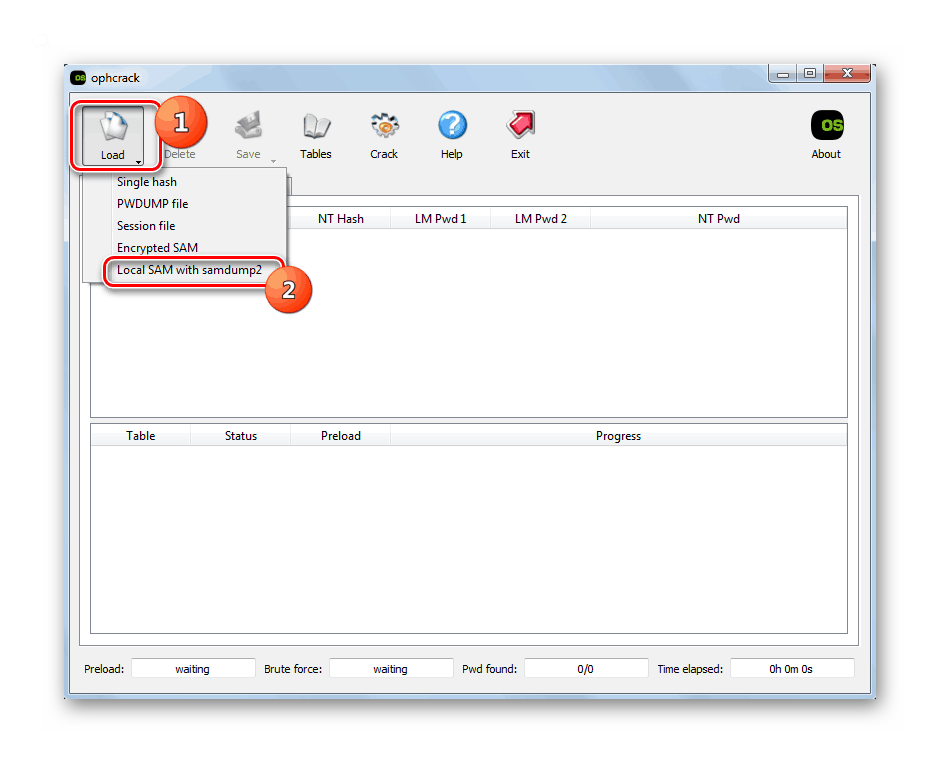

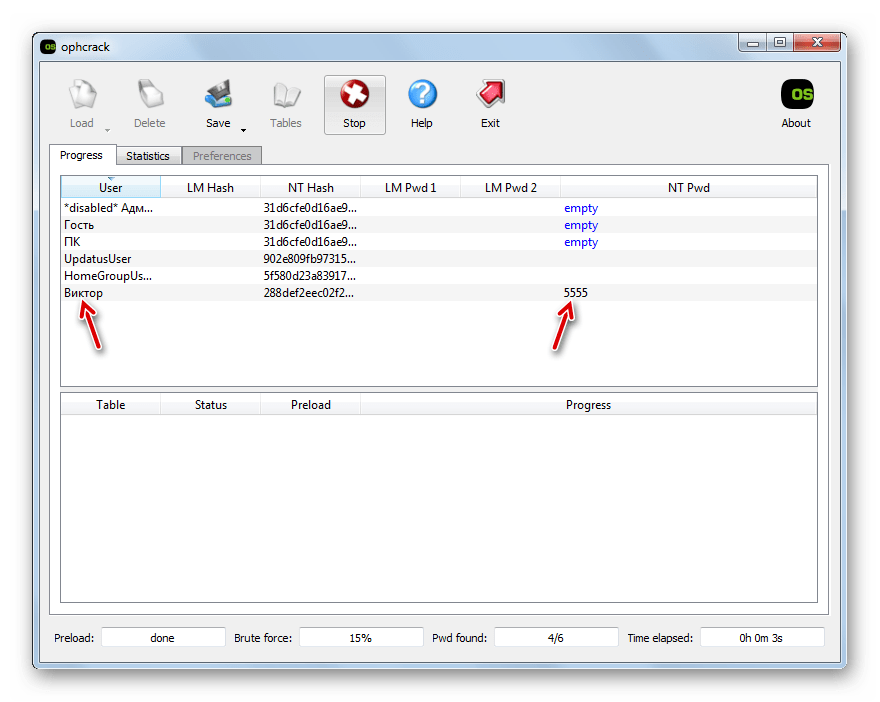

Откроется интерфейс программы. Жмите на кнопку «Load», расположенную на панели инструментов программы. Далее в раскрывшемся меню выберите пункт «Local SAM with samdumping2».

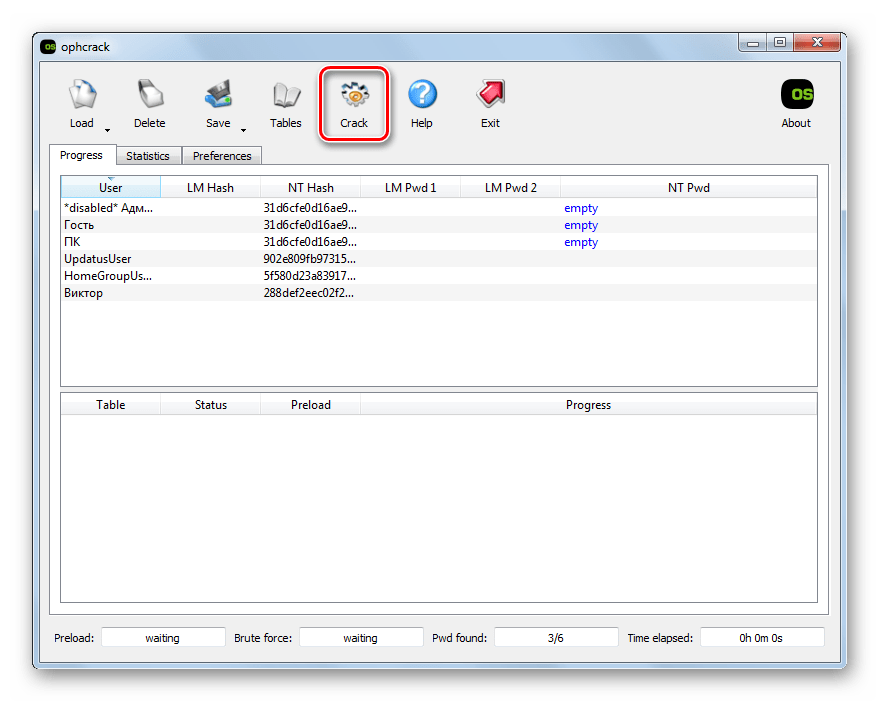

Появится таблица, в которую будут занесены данные обо всех профилях в текущей системе, а название учетных записей отображено в столбце «User». Для того чтобы узнать пароли ко всем профилям, нажмите на панели инструментов кнопку «Crack».

Способ 2: Сброс пароля через «Панель управления»

Если вы имеете доступ к административной учетной записи на данном компьютере, но потеряли пароль к любому другому профилю, то вы хоть и не можете с помощью средств системы узнать забытое кодовое выражение, но имеете возможность сбросить его и установить новое.

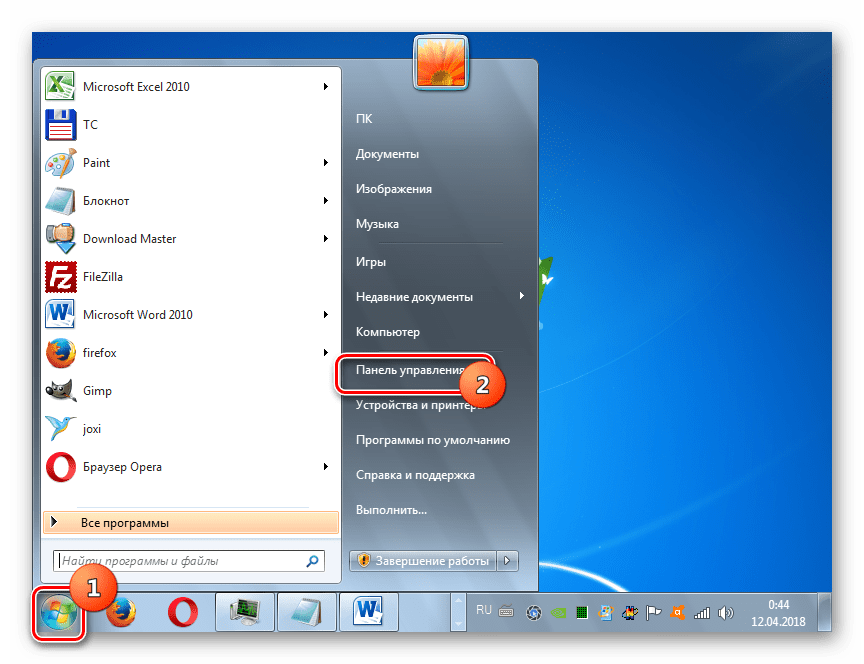

- Щелкайте «Пуск» и перемещайтесь в «Панель управления».

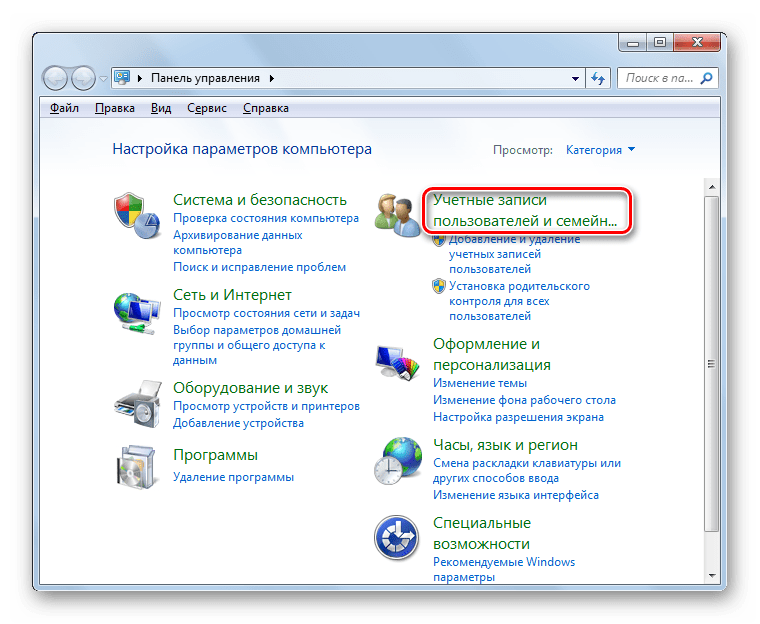

Выберите «Учетные записи…».

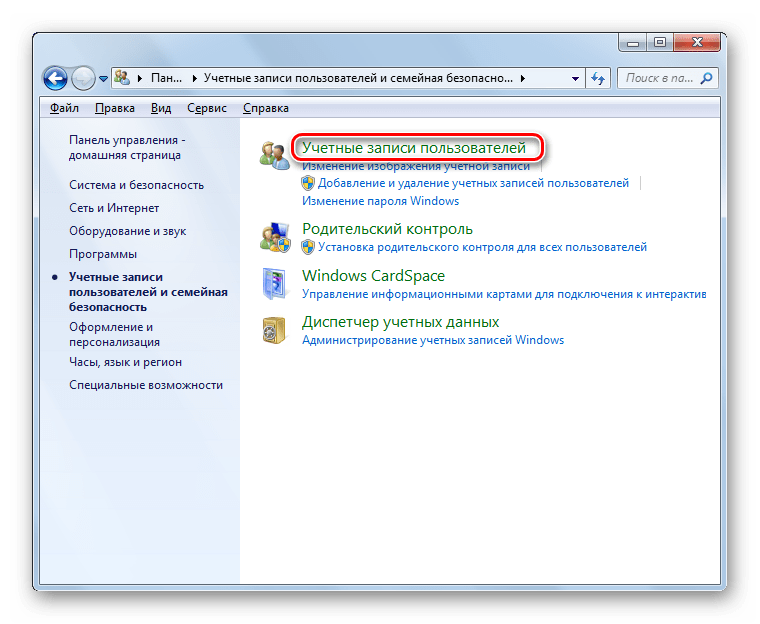

Снова переходите по наименованию «Учетные записи…».

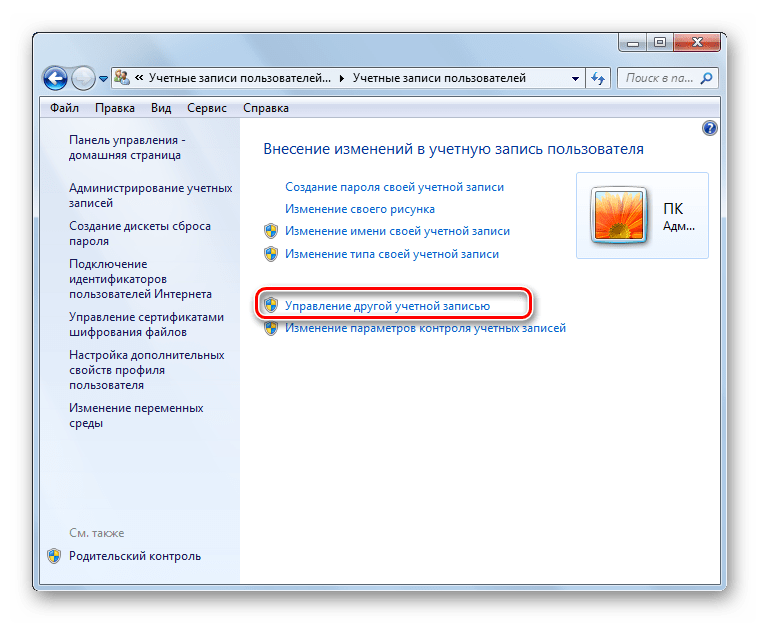

В перечне функций выбирайте «Управление другой учетной записью».

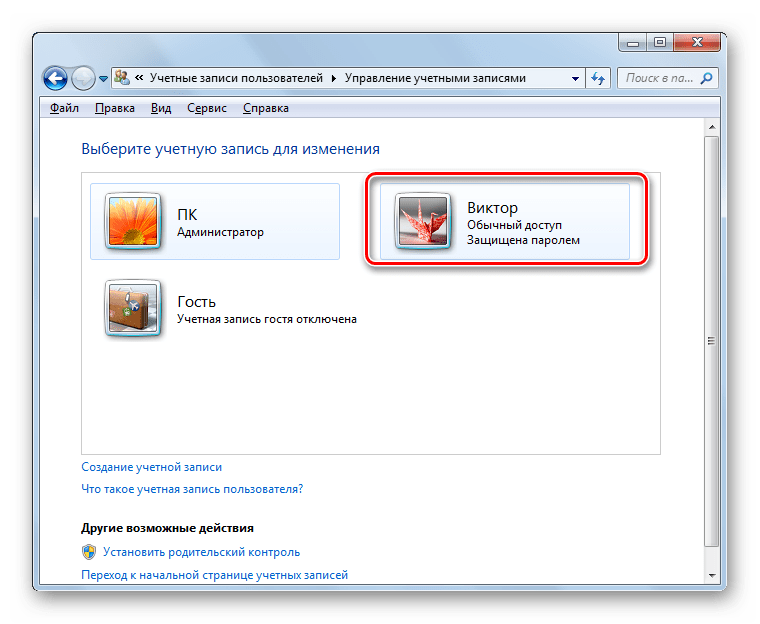

Открывается окно с перечнем профилей в системе. Выберите имя того аккаунта, пароль к которому вы забыли.

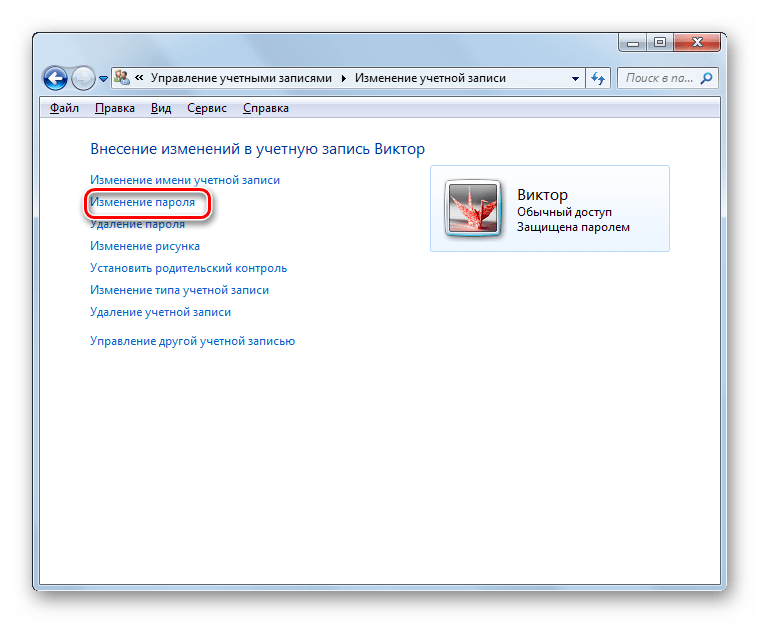

Откроется раздел управления профилем. Щелкайте по пункту «Изменение пароля».

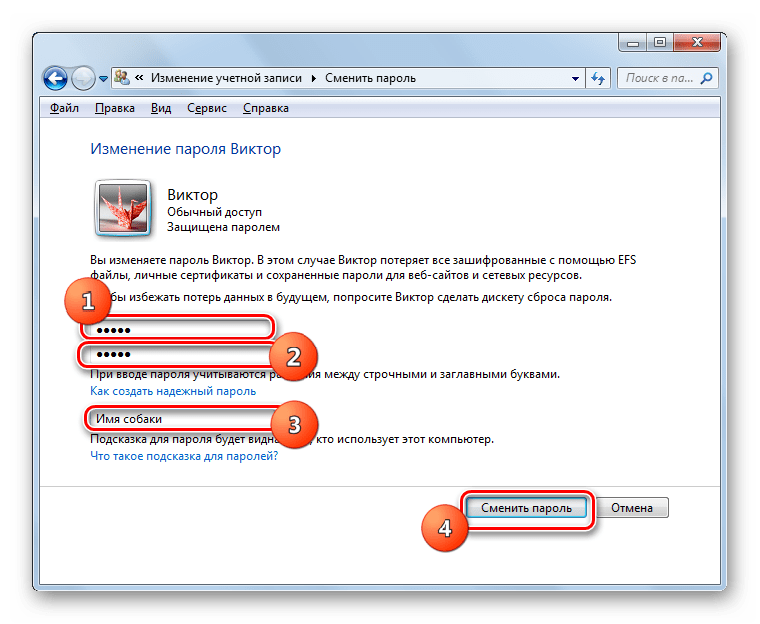

В открывшемся окне изменения кодового выражения в полях «Новый пароль» и «Подтверждение пароля» введите один и тот же ключ, который теперь будет использоваться для входа систему под данной учетной записью. При желании можно также ввести данные в поле для подсказки. Это поможет вам вспомнить кодовое выражение, если вы забудете его в следующий раз. Затем жмите «Сменить пароль».

Способ 3: Сброс пароля в «Безопасном режиме с поддержкой командной строки»

Если у вас есть доступ к аккаунту с административными правами, то пароль к любой другой учетной записи, если вы его забыли, можно сбросить, введя несколько команд в «Командную строку», запущенную в «Безопасном режиме».

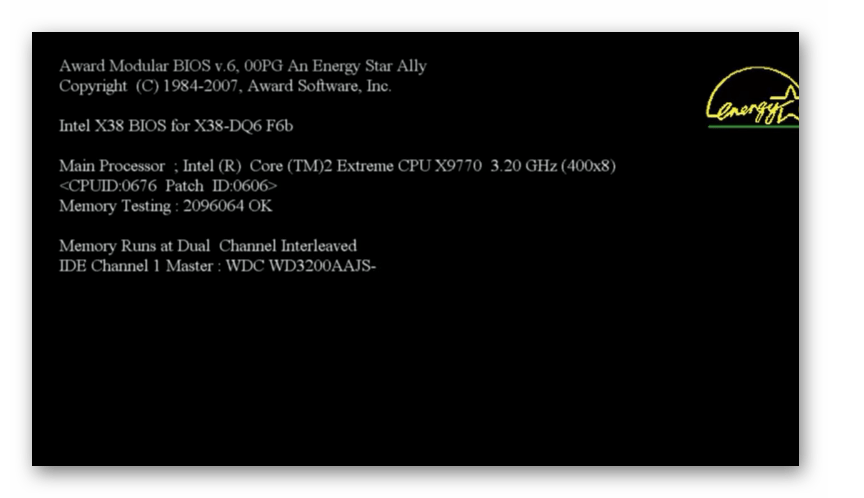

- Запустите или перезагрузите компьютер, в зависимости от того, в каком состоянии он в данный момент находится. После того как загрузится BIOS, вы услышите характерный сигнал. Сразу же вслед за этим необходимо зажать кнопку F8.

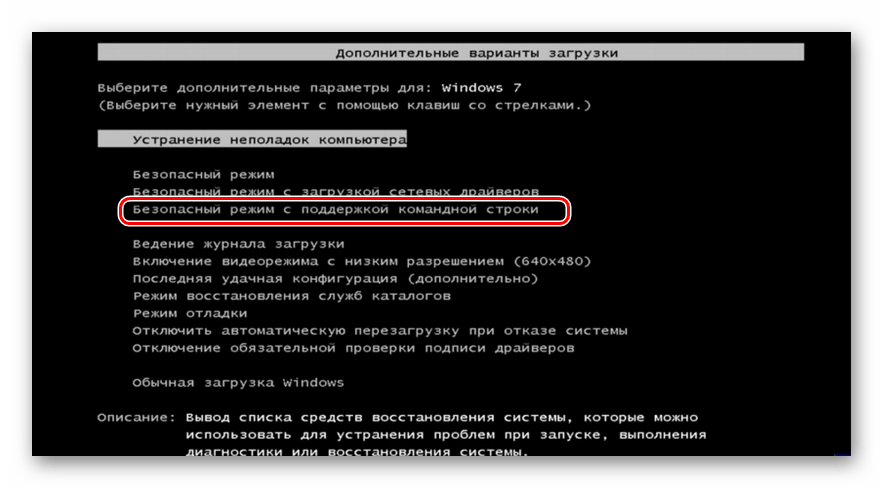

Откроется экран выбора типа загрузки системы. С помощью клавиш «Вниз» и «Вверх» в виде стрелок на клавиатуре выберите наименование «Безопасный режим с поддержкой командной строки», а затем щелкайте Enter.

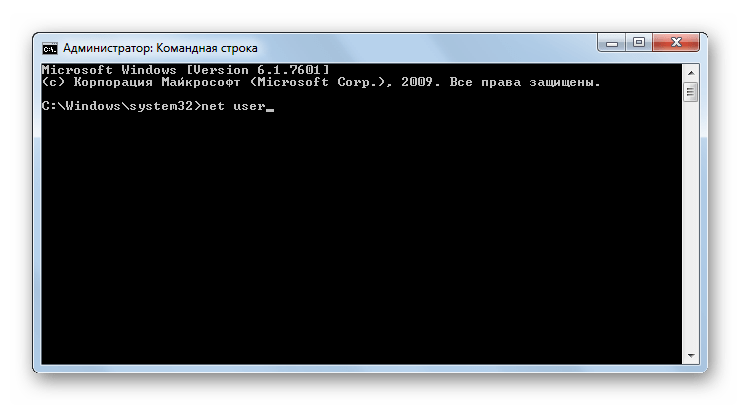

После того как загрузится система, откроется окно «Командной строки». Введите туда:

Затем произведите щелчок по клавише Enter.

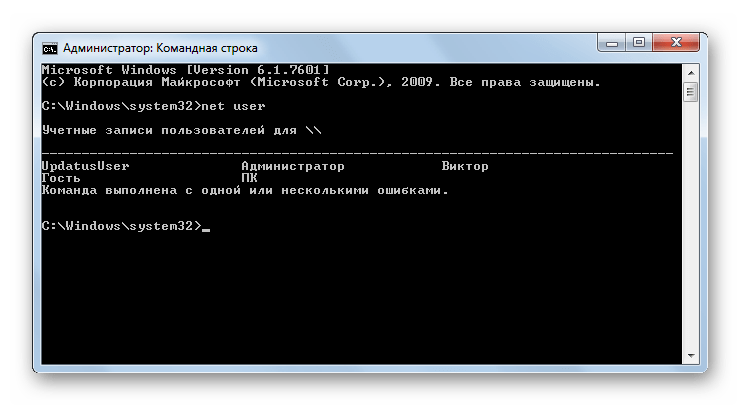

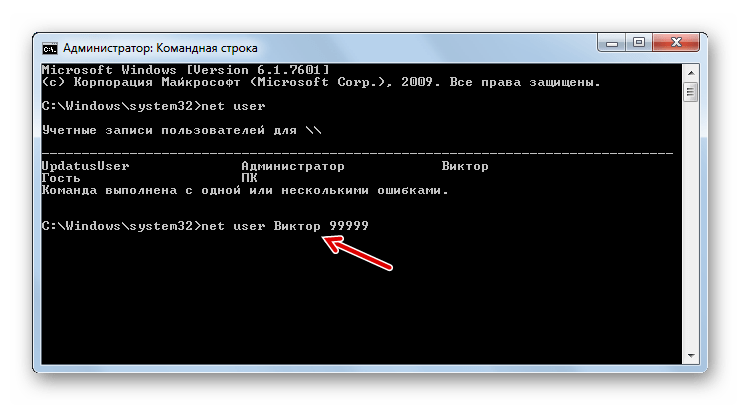

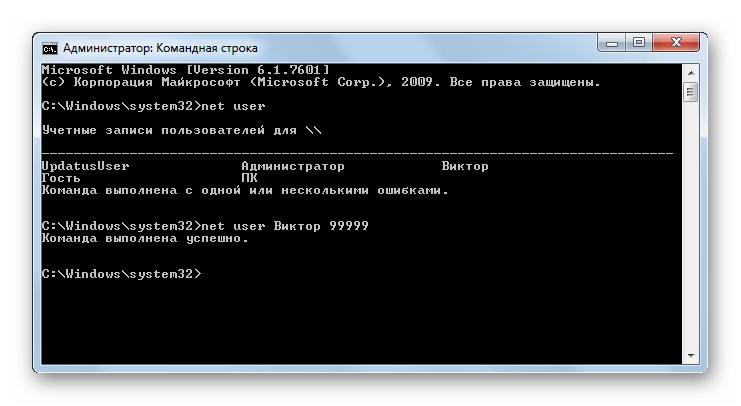

Тут же в «Командной строке» отобразится весь перечень учетных записей на данном компьютере.

Далее снова введите команду:

Затем поставьте пробел и в той же строке введите наименование той учетной записи, для которой необходимо сбросить кодовое выражение, затем через пробел вбейте новый пароль, а далее жмите Enter.

Как видим, существует несколько способов восстановления доступа к системе при потере паролей. Их можно осуществить как исключительно при помощи встроенных инструментов ОС, так и используя сторонние программы. Но если вам нужно восстановить административный доступ и у вас нет второго аккаунта администратора или же необходимо не просто сбросить забытое кодовое выражение, а именно узнать его, то в этом случае сможет помочь только стороннее ПО. Ну а лучше всего попросту не забывать пароли, чтобы потом не пришлось возиться с их восстановлением.

Как узнать пароль Windows?

Сначала отступление

Сбросить пароль или изменить его в системе Windows легко — школьники уже наснимали свои стопятьсот видео как это сделать.

Продвинутые школьники используют ПРО версию программы ElcomSoft System Recovery , которая «за пол минуты взламывает пароль» (на самом деле, ищет по словарю наиболее популярные пароли, сравнивает их с ранее рассчитанными хэшами и, если школьник задал пароль что-нибудь вроде «1», «1111», «123», «admin», «password», то программа его отображает).

Продвинутые пользователи снимают видео как сбросить пароль с помощью Kali Linux. Причём, Kali Linux используется для 1) монтирования диска с ОС Windows, 2) переименование одного файла для запуска командной строки… Я думаю, в свободное время эти люди колют орехи айфонами.

На самом деле, я шучу. В 99.99% случаев именно это и нужно — сбросить пароль школьника или бухгалтера, которые зачем-то его поставили и благополучно забыли.

Если вам именно это и нужно, то загрузитесь с любого Live-диска (это может быть и Linux – что угодно). В каталоге C:\Windows\System32 переименуйте файл cmd.exe в sethc.exe или в osk.exe . Понятно, что нужно сделать бэкап файла sethc.exe (или osk.exe), а файл cmd.exe копировать с присвоением нового имени.

Если вы переименовали файл в sethc.exe, то при следующей загрузке Windows, когда у вас спросят пароль, нажмите пять раз кнопку SHIFT, а если в osk.exe, то вызовите экранную клавиатуру. И в том и в другом случае у вас откроется командная строка (cmd.exe) в которой нужно набрать:

net user имя_пользователя *

Т.е. если имя пользователя admin, то нужно набрать:

Узнаём пароль Windows с помощью Kali Linux

Теория: где Windows хранит свои пароли?

Windows размещает пароли в файле реестра SAM (System Account Management) (система управления аккаунтами). За исключением тех случаев, когда используется Active Directory. Active Directory — это отдельная система аутентификации, которая размещает пароли в базе данных LDAP. Файл SAM лежит в C:\ \System32\config (C:\ \sys32\config).

Файл SAM хранит пароли в виде хэшей, используя хэши LM и NTLM, чтобы добавить безопасности защищаемому файлу.

Отсюда важное замечание : получение пароля носит вероятностный характер. Если удастся расшифровать хэш — то пароль наш, а если нет — то нет…

Файл SAM не может быть перемещён или скопирован когда Windows запущена. Файл SAM может быть сдамплен (получен дамп), полученные из него хэши паролей могут быть подвержены брут-форсингу для взлома оффлайн. Хакер также может получить файл SAM загрузившись с другой ОС и смонтировав C: . Загрузиться можно с дистрибутива Linux, например Kali, или загрузиться с Live-диска.

Одно общее место для поиска файла SAM это C:\ \repair. По умолчанию создаётся бэкап файла SAM и обычно он не удаляется системным администратором. Бэкап этого файла не защищён, но сжат, это означает, что вам нужно его разархивировать, чтобы получить файл с хэшами. Для этого можно использовать утилиту expand . Команда имеет вид Expand [FILE] [DESTINATION]. Здесь пример раскрытия файла SAM в файл с именем uncompressedSAM.

C:> expand SAM uncompressedSAM

Чтобы улучшить защиту от оффлайн хакинга, Microsoft Windows 2000 и более поздние версии включают утилиту SYSKEY. Утилита SYSKEY зашифровывает хэшированные пароли в файле SAM используя 128-битный ключ шифрования, который разный для каждой установленной Windows.

Атакующий с физическим доступом к системе Windows может получить SYSKEY (также называемый загрузочный ключ) используя следующие шаги:

- Загрузиться с другой ОС (например, с Kali).

- Украсть SAM и хайвы SYSTEM (C:\ \System32\config (C:\ \sys32\config)).

- Восстановить загрузочный ключ из хайвов SYSTEM используя bkreg или bkhive .

- Сделать дамп хэшей паролей.

- Взломать их оффлан используя инструмент, например такой как John the Ripper .

Ещё одно важное замечание. При каждом доступе к файлам в Windows изменяется MAC (модификация, доступ и изменение), который залогирует ваше присутствие. Чтобы избежать оставления криминалистических доказательств, рекомендуется скопировать целевую систему (сделать образ диска) до запуска атак.

Монтирование Windows

Есть доступные инструменты для захвата Windows-файлов SAM и файла ключей SYSKEY. Один из методов захвата этих файлов — это монтирование целевой Windows системы так, чтобы другие инструменты имели доступ к этим файлам в то время, пока Microsoft Windows не запущена.

Первый шаг — это использование команды fdisk -l для идентификации ваших разделов. Вы должны идентифицировать Windows и тип раздела. Вывод fdisk показывает NTFS раздел, например так:

Device Boot Start End Blocks Id System

/dev/hdb1* 1 2432 19535008+ 86 NTFS

/dev/hdb2 2433 2554 979965 82 Linux swap/Solaris

/dev/hdb3 2555 6202 29302560 83 Linux

Создаёте точку монтирования используя следующую команду:

Монтируете системный раздел Windows используя команду, как показано в следующем примере:

mount -t /mnt/windows

Теперь, когда целевая система Windows смонтирована, вы можете скопировать файлы SAM и SYSTEM в вашу директорию для атаки следующей командой:

cp SAM SYSTEM /pentest/passwords/AttackDirectory

Доступны инструменты для дампа файла SAM. PwDumpand Cain, Abel и samdump — это только немногие примеры.

Обратите внимание, вам нужно восстановить оба файла — загрузочного ключа и SAM. Файл загрузочного ключа используется для доступа к файлу SAM. Инструменты, используемые для доступа к файлу SAM будут требовать файл загрузочного ключа.

bkreg и bkhive — популярные инструменты, которые помогут получить файл загрузчика ключа, как показано на следующем скриншоте: