Win-KeX Version 2.0

We have been humbled by the amazing response to our recent launch of Win-KeX. After its initial release, we asked ourselves if that is truly the limit of what we can achieve or could we pull off something incredible to mark the 25th anniversary of Hackers? What about “a second concurrent session as root”, “seamless desktop integration with Windows”, or – dare we dream – “sound”?

With no further further ado, we are thrilled to present to you Win-KeX v2.0 with the following features:

- Win-KeX SL (Seamless Edition) – bye bye borders

- Sound support

- Multi-session support

- KeX sessions can be run as root

- Able to launch “kex” from anywhere – no more cd-ing into the Kali filesystem required

- Shared clipboard – cut and paste content between Kali and Windows apps

The installation of Win-KeX is as easy as always:

sudo apt upgrade && sudo apt install -y kali-win-kex (in a Kali WSL installation)

Win-KeX now supports two dedicated modes:

- Win-KeX Window mode is the classic Win-KeX look and feel with one dedicated window for the Kali Linux desktop. To launch Win-KeX in Window mode with sound support, type:

To enable sound:

Start Win-KeX with the —sound or -s command line parameter. We’ve been watching Blu-rays in Win-KeX SL without problems. Why you ask? Because – now we can 😉

Win-KeX now supports concurrent sessions

Windows Firewall

Both SL mode and sound support require access through the Windows Defender firewall. When prompted, tick “Public networks”. You can later go to the firewall settings and restrict the scope to the WSL network (usually 172.3x.xxx.0/20 )

Manpage

Forgotten that lifesaving parameter? Try:

for a quick overview, or consult the manual page for a detailed manual:

Big shout-out to the authors of the following components without which there would be no Win-KeX:

- Win-KeX Win is brought to you by TigerVNC

- Win-KeX SL utilizes VcXsr Windows X Server

- Sound support is achieved through the integration of PulseAudio.

Further Information:

More information can be found on our documentation site.

We hope you enjoy Win-KeX as much as we do and we’d love to see you around in the Kali Forums

Kali Linux 2.0 Released

Our Next Generation Penetration Testing Platform

We’re still buzzing and recovering from the Black Hat and DEF CON conferences where we finished presenting our new Kali Linux Dojo, which was a blast. With the help of a few good people, the Dojo rooms were set up ready for the masses – where many generated their very own Kali 2.0 ISOs for the first time. But the excitement doesn’t end for us just yet. With the end of the cons, we now find ourselves smack in the middle of the most significant release of Kali since 2013. Today is the day that Kali 2.0 is officially released.

So, what’s new in Kali 2.0? There’s a new 4.0 kernel, now based on Debian Jessie, improved hardware and wireless driver coverage, support for a variety of Desktop Environments (gnome, kde, xfce, mate, e17, lxde, i3wm), updated desktop environment and tools – and the list goes on. But these bulletpoint items are essentially a side effect of the real changes that have taken place in our development backend. Ready to hear the real news? Take a deep breath, it’s a long list .

Знакомство с Kali Linux 2.0

Построенная на базе Debian, Kali Linux стала классической и довольно популярной в вопросах проведения тестов на безопасность. На своем борту она имеет самые необходимые инструменты для различных задач. Предлагаю основательно разобраться в этом дистрибутиве, рассмотрим какие инструменты для обеспечения безопасности Kali Linux имеет из коробки.

Kali Linux

Ранее, Backtrack. Краткий обзор операционной системы.

Kali Linux — GNU/Linux-LiveCD, возникший как результат слияния WHAX и Auditor Security Collection. Проект создали Мати Ахарони и Макс Мозер. Предназначен прежде всего для проведения тестов на безопасность. Kali Linux это более трёхсот различных инструментов, которые могут использоваться для аудита безопасности и обеспечения собственной безопасности.

Система разработана исключительно для тестов на проникновение. Хотя по большому счету является «двойным стандартом». Что это означает? Например, отвертка. Отвертка хороший и необходимый инструмент для повседневных бытовых задач. Но вспомните, сколько убийств было совершено с помощью отвертки? Так же и с Kali Linux, можно протестировать, а можно и дров наломать.

Установить Kali Linux, так же просто, как и другие дистрибутивы, основанные на базе Debian. Можно установить образ на флешку, а можно и на виртуальную машину в среде Windows. Интерфейс операционной системы довольно привычный для тех, кто хотя бы раз пользовался Linux.

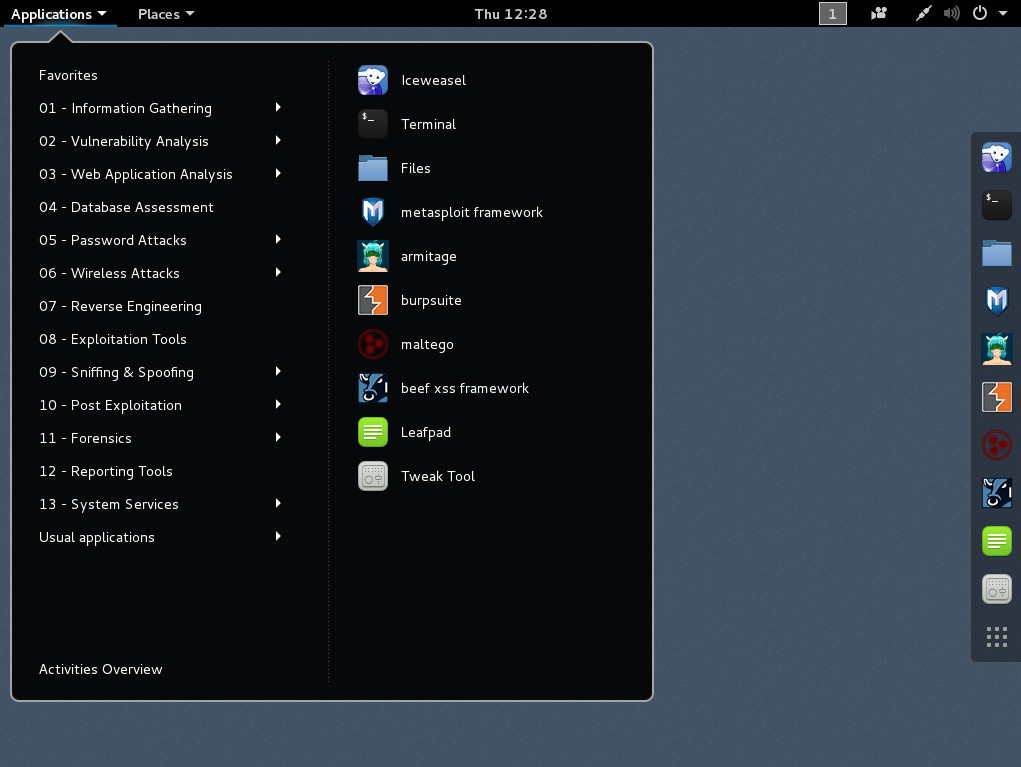

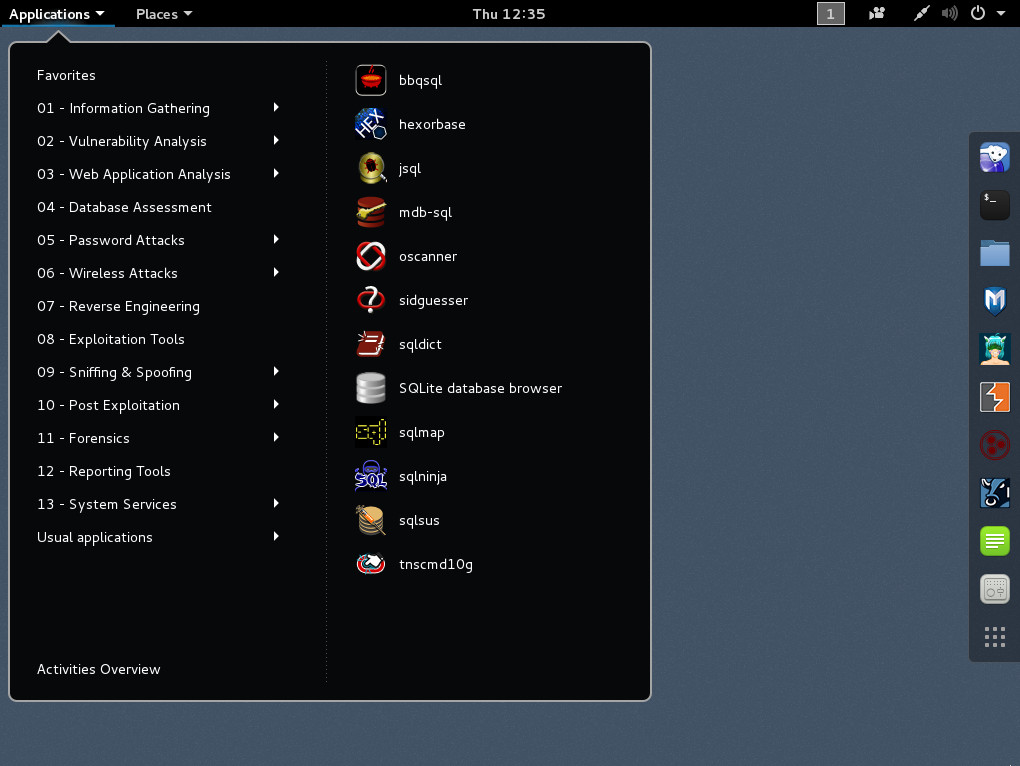

Но я хочу заострить внимание, на доступных разделах приложений, которые доступны во вкладке Applications. Если вы установили, последнюю версию Kali Linux, то стоит отметить, в сравнении с первой версии ОС, приложений стало немножко поменьше. Так вот, обратите внимание, как разработчики сгруппировали инструменты внутри Kali Linux.

Набор доступных инструментов для пентестинга

Favorites

Избранное

Пользователь может добавлять в эту группу любые приложения и скрипты. Они будут доступны в левом сайдбаре на рабочем столе.

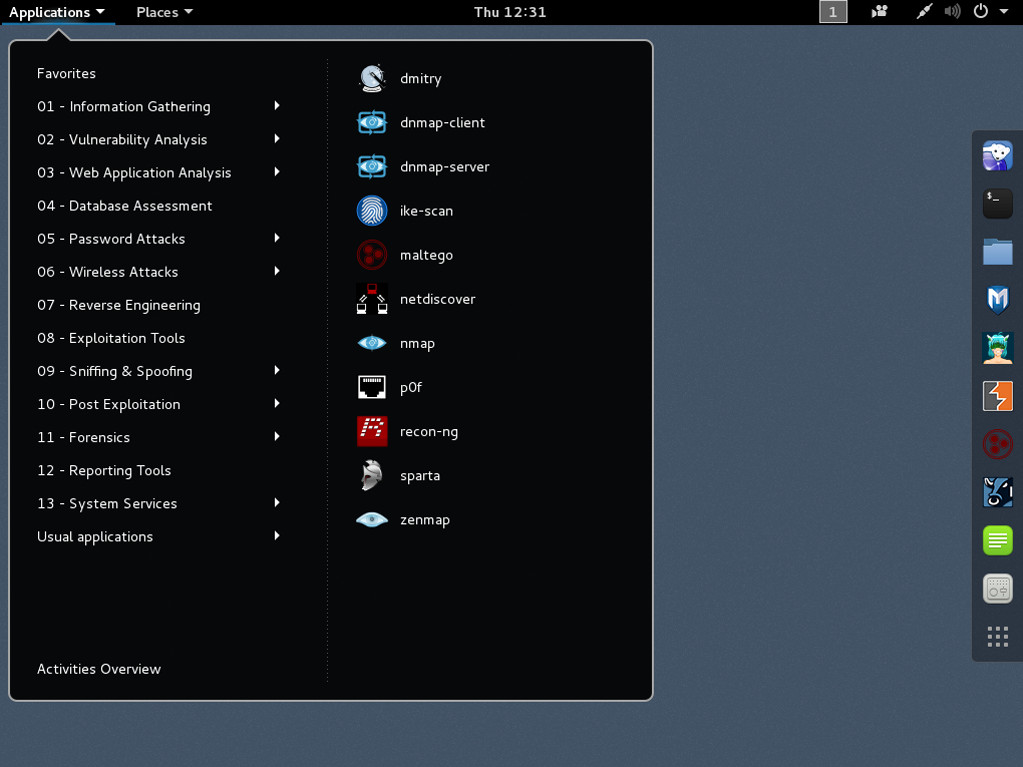

01 – Information Gathering

Сбор информации или «разведка»

Неотъемлемая часть любого аудита по безопасности. Кто располагает информацией, тот владеет ситуацией. С данной группы инструментов начинается любое действие, которые вы желаете совершить, используя Kali Linux. Любой сетевой аудит или хакерская атака, начинается с разведки. Это основа.

Зачастую сама разведка т.е. сбор информации занимает большее количество времени, чем эксплуатация уязвимостей. Поэтому, для того чтобы, провести какой-либо аудит или безопасность, нужно собрать всю необходимую информацию о «жертве».

Для примера сбора информации о цели, отлично подойдет приложение nmap. В этой же группе приложений Kali Linux, так же присутствует приложение с похожим названием zenmap. Их отличие только в том, что первая версия – «классическая» т.е. консольная, вторая версия имеет GUI-интерфейс, то есть это визуальная версия nmap.

Для наглядности, я буду использовать приложение с визуальным интерфейсом, и проведу аудит безопасности локального IP-адреса. Копируем IP в zenmap, выбираем режим Intense Scan. Ожидаем окончания сканирования и внимательно рассматриваем полученную информацию.

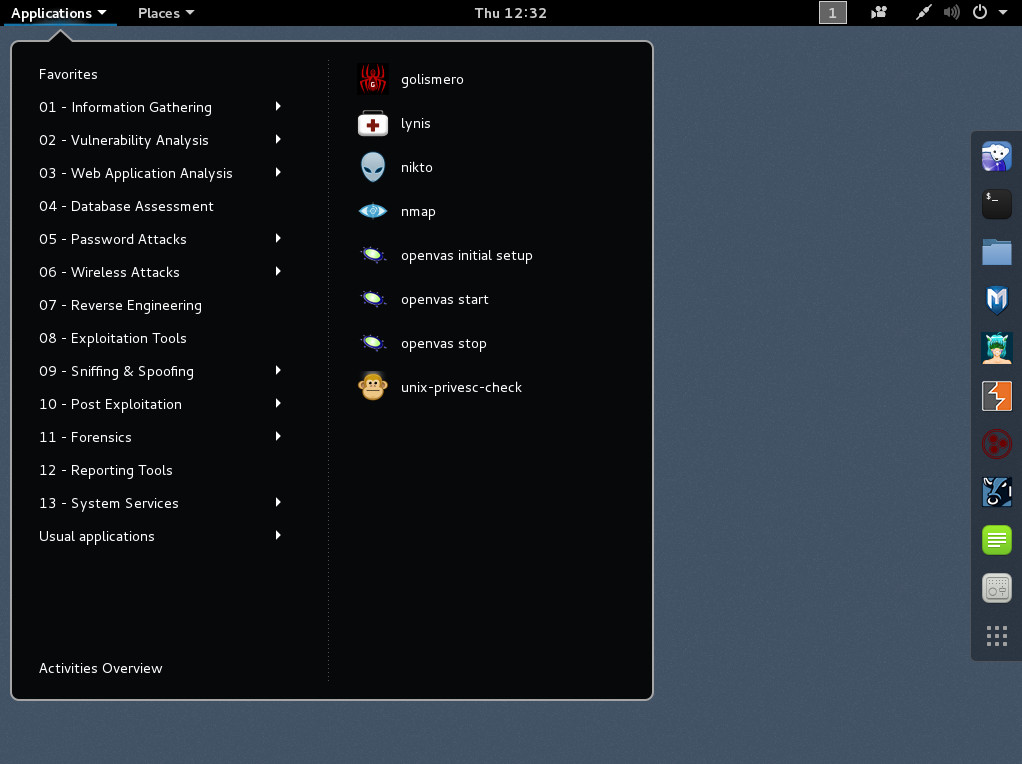

02 – Vulnerability Analysis

Анализирование уязвимостей

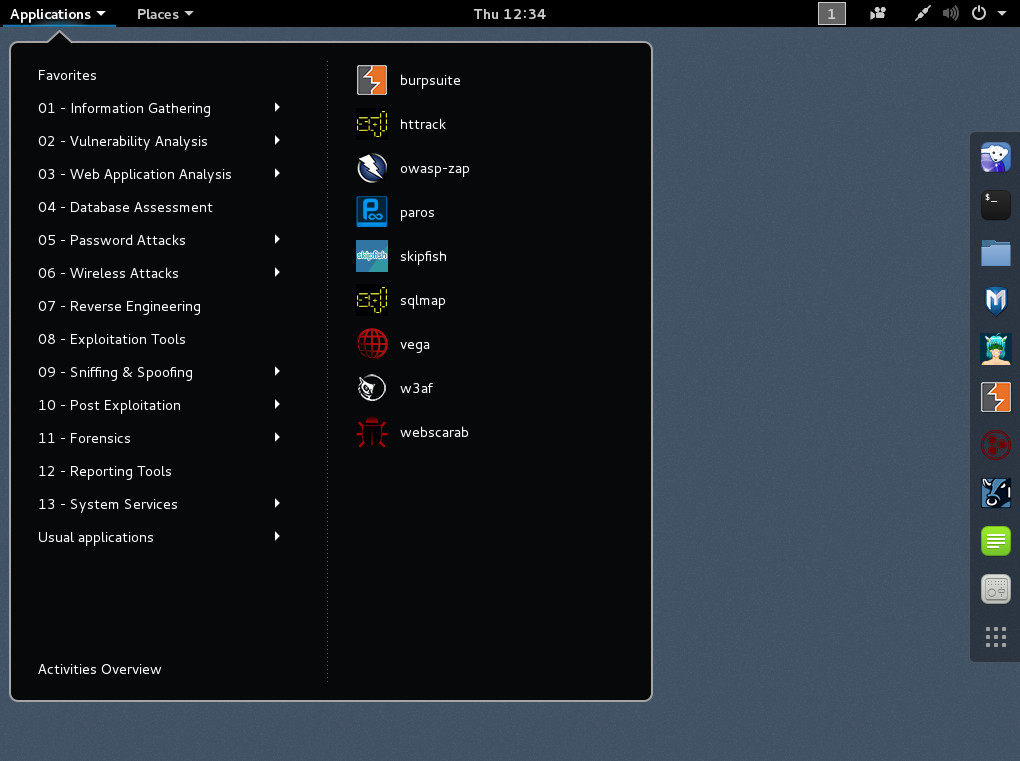

03 – Web Application Analysis

Анализирование веб-приложений

Из названия группы, понятно, что дело мы будем иметь с анализом каких-либо веб-приложений. Например, здесь присутствует самый популярный скрипт для эксплуатации SQL-уязвимостей, и называется он – sqlmap. Но для того, чтобы использовать какую-либо уязвимость, ее сначала нужно отыскать.

Многие пользователи постоянно спрашивают, а каким образом можно просканировать сайт на уязвимости в Kali Linux, используя только стандартные средства системы? Попытаюсь продемонстрировать это на простом примере.

Открываем консоль и вызываем приложение uniscan. Странно ведь, почему этого приложения нет в группе 03? Не знаю. С помощью Uniscan Project, можно проанализировать сайт, построить его дерево, какие файлы находятся внутри сайта и на его хостинге. У Uniscan Project, так же присутствует GUI-интерфейс, предназначенный для ленивых, новичков или тех, кто боится консоли.

Стоит отметить, что на данный момент — это самый простой сканер уязвимостей для веб-сайтов. Специалисту необходимо всего лишь указать назначение для сканирования (т.е. домен сайта) и проставить галочки либо прописать в консоли, что необходимо выяснить при сканировании.

04 – Database Assessment

Оценка или «атака» базы данных

Должно быть, вы уже нашли SQL-уязвимость на каком-либо веб-сайте или уже выгрузили БД, но не можете ее расшифровать. Данный раздел приходит вам на помощь и располагает всеми инструментами для этого. Например, чтобы получить визуальный доступ к базе данных, используйте SQLite Database Browser.