Ошибка подключения 789 в Windows 7 и 8.1

Ошибка подключения 789 в Windows 7 и 8.1

Добрый день уважаемые читатели, сейчас большинство людей получает свой домашний интернет через провайдерский WIFI роутер, любезно предоставленный им за ваши деньги, где произведены все настройки для всемирной паутины. Бывают случаи, что роутеры могут быть бракованные или не совсем качественные, в следствии чего вы имеете очень низкую скорость или же постоянные обрывы. Пока вы общаетесь с технической поддержкой или ждете мастера по замене роутера, у вас может возникнуть желание настроить пока интернет у себя на компьютере, и в 90 процентах случаев по протоколу L2TP, но и так же вас может постигнуть ошибка подключения 789. Давайте рассмотрим варианты ее решения.

Как исправить ошибку 789 l2tp в windows 7

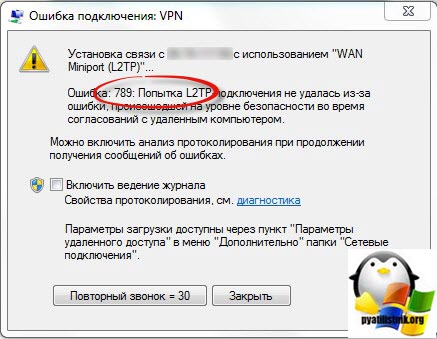

У меня установлена операционная система Windows 7, но на Windows 8.1 она так же встречается. Вот так вот выглядит эта зараза:

Данная ошибка, чем то похожа на 807, с которой мы уже сталкивались.

- Проверьте вашу систему на вирусы, очень часто такое бывает, в очень замусоренных системах, я вам могу посоветовать утилиту «чистилка» или же утилиты от Dr. Web

- Если ваш компьютер, девственно чист и вирусы его не коснулись, то ошибка 789 при попытке подключения вашего впн соединения, возникает из-за косяков и проблем с реестром Windows.

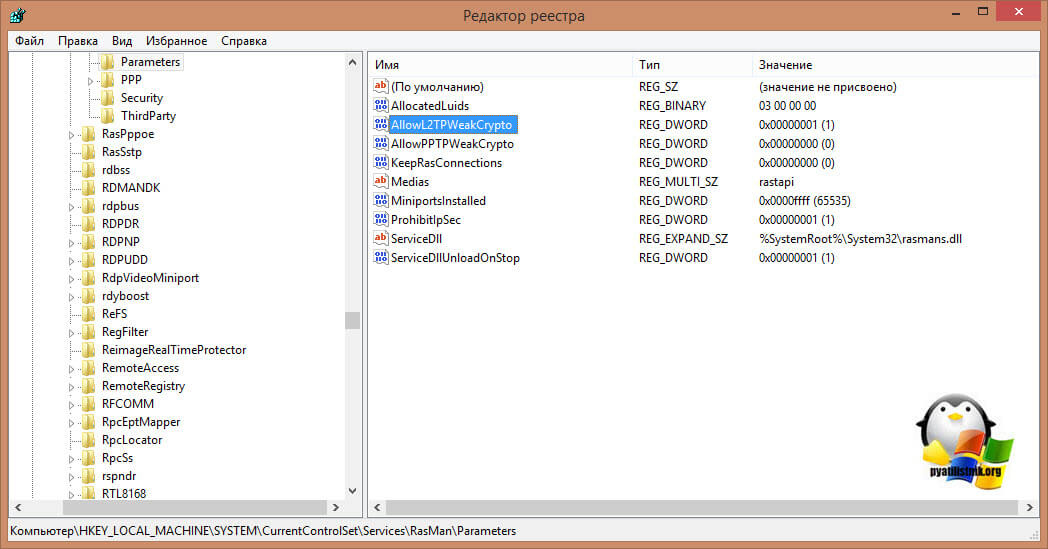

Я для решения ошибки 789 при установлении L2TP соединения, выполнил следующие действия, создал ключ реестра. Открываем редактор реестра Windows, через комбинацию клавиш Win+R и вводим regedit.

Переходим в ветку [HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters] . Создаем там два dword ключа:

- ProhibitIpSec со значением 1

- AllowL2TPWeakCrypto со значением 1

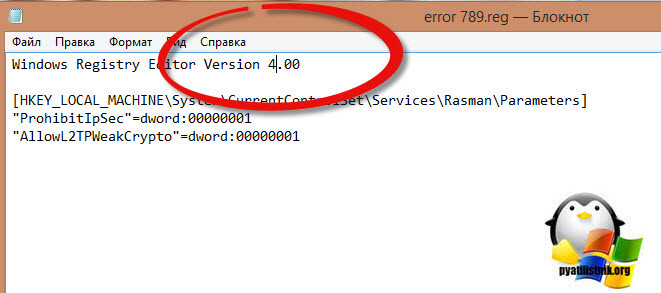

Кому лень это делать можете воспользоваться уже готовым ключом. Данный файл подходит для Windows 7, если нужно для Windows 8.1, то откройте его с помощью блокнота и измените 4 на 5.

Небольшое пояснение по ключам реестра

Теперь поясню, что делают наши созданные ключи реестра, в итоге операционная система Windows 7 или 8.1, не сможет производить подключение L2TP без IpSec, с обязательным шифрованием и это правильно, для этого используется ключ ProhibitIpSec. При значении этого ключа в 1, не создается автоматический фильтр, использующий проверку подлинности ЦС. Вместо этого он проверяет локальный или политики IPSEC. AllowL2TPWeakCrypto включает шифрования Message Digest 5 (MD5) и уровень шифрования данных DES (Encryption Standard) для Layer Two Tunneling Protocol с туннелей IPsec (L2TP/IPsec).

Надеюсь, вам помогла эта небольшая заметка и вы устранили ошибку 789 на вашем VPN подключении.

Популярные Похожие записи:

One Response to Ошибка подключения 789 в Windows 7 и 8.1

Не помогает…

Клиент — MS Win7 (х86) Pro — лицензия, обновления, антивирус — всё исправно и регулярно обновляется.

Есть три сервера. К ним по PPTP — подключаюсь без проблем, по L2TP — только к одному из трех (но подключаюсь. ) на остальных вываливается «789». Ключ «AllowL2TPWeakCrypto» исправил с «0» на «1», второй (ProhibitIpSec со значением 1) — добавил. После перезагрузки перестали работать L2TP подключения на все сервера (даже на тот, который подключался), но ошибка уже «809». Брандмауэр DrWeb отключал (системный отключен)+ добавлял ключ «AssumeUDPEncapsulationContextOnSendRule» с разными значениями. Не помогло, 809-я ошибка осталась.

Всё вернул как и было — теперь хоть один сервер из 3-х по L2TP подключается (остальные также не работают с 789-й ошибкой).

Вопрос представляется больше теоретический — «куда копать»? 🙂

Может кто — то посоветует…

Исправляем проблему подключения к L2TP/IPSec VPN серверу за NAT

Столкнулись с интересной проблемой у одного из заказчиков после перенастройки VPN сервера Windows Server 2012 с PPTP на L2TP/ IPSec (из за отключения поддержки PPTP VPN в iOS). Изнутри корпоративной сети VPN клиенты без каких-либо проблем подключаются к VPN серверу, а вот внешние Windows клиенты при попытке установить соединение с L2TP VPN сервером, выдают такую ошибку:

The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (e.g. firewalls, NAT, routers, etc) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem.

В других версиях Windows о наличии аналогичной проблемы могут свидетельствовать ошибки VPN подключения 800, 794 или 809.

Стоит отметить, что данный VPN сервер находится за NAT, а на маршрутизаторе настроен проброс портов, необходимых для работы L2TP:

- UDP 1701 — Layer 2 Forwarding Protocol (L2F) & Layer 2 Tunneling Protocol(L2TP)

- UDP 500

- UDP 4500 NAT-T – IPSec Network Address Translator Traversal

- Protocol 50 ESP

В правилах Windows Firewall VPN сервера эти порты также открыты. Т.е. используется классическая конфигурация. Для подключения используется встроенный VPN клиент Windows.

VPN ошибка 809 для L2TP/IPSec в Windows за NAT

Как оказалось, проблема эта уже известна и описана в статье https://support.microsoft.com/en-us/kb/926179. По умолчанию встроенный VPN клиент Windows не поддерживает подключение к L2TP/IPsec через NAT. Дело в том, что IPsec использует протокол ESP (Encapsulating Security Payload) для шифрования пакетов, а протокол ESP не поддерживает PAT (Port Address Translation). Если вы хотите использовать IPSec для коммуникации, Microsoft рекомендует использовать белые IP адреса на VPN сервере.

Но есть и обходное решение. Можно исправить этот недостаток, включив поддержку протокола NAT—T, который позволяет инкапсулировать пакеты протокола ESP 50 в UDP пакеты по порту 4500. NAT-T включен по-умолчанию почти во всех операционных системах (iOS, Android, Linux), кроме Windows.

Если VPN сервер L2TP/IPsec находится за NAT, то для корректного подключения внешних клиентов через NAT необходимо на стороне Windows сервера и клиента внести изменение в реестр, разрешающее UDP инкапсуляцию пакетов для L2TP и поддержку (NAT-T) для IPsec.

- Откройте редактор реестра regedit.exe и перейдите в ветку:

- Для Windows 10,8.1,7 и Windows Server 2016,2012R2,2008R2 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

- Для Windows XP/Windows Server 2003 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec

- Создайте DWORD параметр с именем AssumeUDPEncapsulationContextOnSendRuleи значением 2;

- 0 – (значение по-умолчанию), предполагается, что VPN сервер подключен к интернету без NAT;

- 1 – VPN сервер находится за NAT;

- 2 — и VPN сервер и клиент находятся за NAT.

Set-ItemProperty -Path «HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent» -Name «AssumeUDPEncapsulationContextOnSendRule» -Type DWORD -Value 2 –Force;

После включения поддержки NAT-T, вы сможете успешно подключаться к VPN серверу с клиента через NAT (в том числе двойной NAT).

L2TP VPN не работает на некоторых Windows компьютерах в локальной сети

Есть еще один интересный баг. Если в вашей локальной сети несколько Windows компьютеров, вы не сможете установить более одного одновременного подключения к внешнему L2TP/IPSec VPN серверу. Если при наличии активного VPN туннеля с одного клиента, вы попытаетесь подключиться к тому же самому VPN серверу с другого компьютера, появится ошибка с кодом 809 или 789:

По информации на TechNet проблема связана с некорректной реализацией клиента L2TP/IPSec клиента в Windows (не исправляется уже много лет).

Для исправления этого бага нужно изменить два параметра реестра в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\Parameters и перезагрузите компьютре:

- AllowL2TPWeakCrypto – изменить на 00000001 (ослабляет уровень шифрования, для L2TP/IPSec используются алгоритмы MD5 и DES)

- ProhibitIPSec – изменить на 00000000 (включает шифрование IPsec, которое часто отключается некоторыми VPN клиентами или утилитами)

Для изменения этих параметров реестра достаточно выполнить команды:

reg add «HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters» /v AllowL2TPWeakCrypto /t REG_DWORD /d 1 /f

reg add «HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters» /v ProhibitIpSec /t REG_DWORD /d 0 /f

Это включает поддержку нескольких одновременных L2TP/IPSec-подключений в Windows через общий внешний IP адрес (работает на всех версиях, начиная с Windows XP и заканчивая Windows 10).

Проблема при работе с L2TP/IPSec под Windows которая не решается годами

Изначально, не планировал выделять для данного материала отдельный пост, но так как проблема не решается годами, решил рассказать о ней чуть подробнее. Проблема заключается в том, что из локальной сети, имеющей единственный выход в Интернет, невозможно установить одновременно более одного соединения к внешнему L2TP/IPSec VPN серверу с компов под управлением Windows.

Допустим, у вас заведено несколько пользователей на внешнем VPN L2TP сервере. По отдельности, каждый из них спокойно устанавливает соединение с сервером и работает стабильно, без сбоев. Любые попытки одновременной работы с VPN сервером других пользователей сети, использующих один внешний IP, прерывают работу друг друга, возвращая в журнал Windows код ошибки 809.

Наблюдается такой эффект исключительно на компьютерах под управлением ОС Windows, начиная с XP и заканчивая «десяткой». Причём на Linux и MacOS всё прекрасно работает вне зависимости от того, сколько одновременно клиентов подключается к удалённому L2TP/IPSec серверу. Так что это проблема не в настройках VPN сервера или роутера, как пишут на многих форумах (да и сами мелкомягкие), а именно в некорректной работе встроенного L2TP/IPSec клиента на Windows.

Честно говоря, ранее эта проблема обходила меня стороной. Всегда использовал OpenVPN и столкнулся с ней впервые только сейчас, после поднятия L2TP VPN-сервера на роутере Keenetic. После чего и было принято решение объединять сети офисов между собой, а не давать доступ отдельным клиентам, но об этом расскажу в следующей статье.

Есть ли решение проблемы при работе с L2TP/IPSec в Windows?

Но неужели Microsoft не знает о проблеме? Знает. Как оказалось, проблема давно известна и описана в статье https://support.microsoft.com/en-us/kb/926179. Но вот с решением беда.

Если совсем кратко, то там говорится что в случае, когда VPN сервер L2TP/IPsec находится за NAT, для корректного подключения внешних клиентов через NAT необходимо на стороне сервера и клиента внести изменение в реестр, разрешавшее UDP инкапсуляцию пакетов для L2TP и поддержку (NAT-T) для IPsec.

К сожалению, добавление в реестр параметра DWORD с именем UDPEncapsulationContextOnSendRule и значением ( ), о котором также написано в статье, проблемы не решает.

Параметр UDPEncapsulationContextOnSendRule добавляется в ветку реестра:

- для Windows XP — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec

- для Windows Vista/7/8/10 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

В сети можно найти упоминание ещё пары дополнительных ключей реестра и отключении одной службы, связанной с играми, но вся эта неведомая магия не работает. Как только появляется другой клиент под виндой, твоё соединение отваливается.

Чтобы получить хоть какую-то пользу (кроме моего негативного опыта) от моего поста, собрал несколько ссылок по теме L2TP/IPsec и NAT-T в Windows:

- Настройка сервера L2TP/IPsec за устройством NAT-T в Windows: https://support.microsoft.com/ru-ru/help/926179/how-to-configure-an-l2tp-ipsec-server-behind-a-nat-t-device-in-windows

- Реализация L2TP/IPsec VPN сервера стандартными средствами Windows 7/8 для подключения Windows/iOS/Android систем к внутренней сети: https://habr.com/ru/post/210410/

- IPSec — протокол защиты сетевого трафика на IP-уровне: https://www.ixbt.com/comm/ipsecure.shtml

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Комментариев: 5

Месяц я мучился с WINDOWS 10 Pro .

Мелкософтцы запарили своими багами

Смог наконец то избавиться от ошибки 809.

VPN на Server 2008 R2, клиент Windows 10

2 недели мучился, на Windows 7, Windows 10

СПАСИБО параметры народ)

У меня получилось так. VPN на Server 2008 r2, клиенты на Win 7 и 10. Все за NATом.

Однако клиенты на мобильном интернете не могут подключиться по L2TP, а на Мегафоне и по PPTP.