Путь в Сеть. Разбираемся с настройками Border Gateway Protocol в Windows Server

Содержание статьи

Протоколы динамической маршрутизации позволяют автоматизировать построение маршрутных таблиц благодаря обмену таблицами между роутерами и корректировке на основе полученной информации. Если изменяется топология или выходит из строя маршрутизатор, новый путь строится автоматически. В RRAS Win 2012 R2 появилась поддержка протокола BGP, возможности которого были дополнены в Win 2016. Самое время разобраться.

Протокол BGP

Для настройки динамической маршрутизации Win-админам был доступен OSPF, но вот в Win 2008, многие компоненты которой были переписаны наново, его убрали, не добавив взамен ничего. Вероятно, в MS посчитали, что OSPF не сильно популярен, и в нем не видели необходимости. В настройках остался только статический маршрут и устаревший RIPv2, но последний серьезно уже мало кто воспринимает. Проектов третьих фирм, реализующих поддержку OSPF в Win, также за это время предложено не было, и, чтобы решить вопросы маршрутизации, использовали маршрутизаторы сторонних компаний. Самые отчаянные, чтобы запустить OSPF, ставили VM с устаревшей Win 2003.

Но время шло, виртуализация в MS постепенно набирала обороты, концепция гибридных сетей требовала скорейшего решения проблемы маршрутизации в большом количестве виртуальных сетей и систем. Как результат, в Win 2012 R2 в службе роли маршрутизации и удаленного доступа (routing and remote access service, RRAS) анонсировали поддержку BGPv4. Служба RRAS интегрирована с технологией виртуализации сети Hyper-V и может выполнять маршрутизацию сетевого трафика для множества изолированных виртуальных сетей в том же ЦОД.

Протокол BGP разрабатывался для обмена маршрутной информацией между автономными системами в глобальной Сети. BGP является дистанционно-векторным протоколом, но вместо метрики использует список автономных систем (autonomous system, AS), сквозь которые пролегает маршрут (AS Path), поэтому его рассматривают как маршрутно-векторный (path vector). Метрики устанавливаются вручную, и у разных маршрутов может быть своя маршрутная политика. Многие админы считают его достаточно сложным в настройках. Последняя версия протокола датирована 2006 годом и описана в RFC 4271.

В отличие от RIP, в BGP обмен полными таблицами между маршрутизаторами выполняется только при первом подключении, затем пересылаются лишь сообщения об изменениях, а также keep-alive и служебные сообщения. Основная функция BGP-маршрутизатора — обмен информацией о доступности сетей с другими роутерами. Информация о доступности сетей включает список AS, через которые проходит эта информация. Роутеры, с которыми производится обмен таблицами, называются соседями или пирами (peers). В качестве транспортного протокола BGP использует TCP/179. Под автономной системой понимают множество IP-сетей и роутеров, управляемых одним или несколькими операторами, имеющими единую политику маршрутизации с интернетом. Диапазоны номеров автономных систем (autonomous system number, ASN) назначаются централизованно, но диапазон 64 512–65 534 выделен под приватное использование. Поэтому говорить о том, что BGP используется только для маршрутизации в глобальной Сети, неправильно. Различают:

- Internal BGP (внутренний BGP, iBGP) — BGP, работающий внутри AS, хотя iBGP-соседи не обязательно должны быть непосредственно соединены;

- External BGP (внешний BGP, eBGP) — BGP, работающий между автономными системами.

Настройка iBGP и eBGP, за некоторым исключением, одинакова. Оба варианта поддерживаются в реализации от MS, а поэтому RRAS вполне может использоваться для маршрутизации трафика внутри LAN. BGP от MS совместим со всеми устройствами, поддерживающими четвертую версию протокола. Реализованы все стандартные возможности: ECMP (equal-cost multi-path routing), HoldTime-конфигурации, статистика, использование в качестве транспорта IPv4 и IPv6, перепись атрибутов, режимы работы смешанный/пассивный и многое другое.

Единственный момент, к которому нужно быть готовым, — GUI для настройки BGP не предусмотрено. Как и в Win 2012 R2, так и в Win 2016 все настройки BGP делаются исключительно при помощи PowerShell. Модуль в Win 2016 RemoteAccess получил 13 новых командлетов, 9 из которых относятся к настройкам роутинга BGP. Мы посмотрим, как реализовать iBGP. Консоль RRAS позволяет лишь активировать маршрутизатор, но в установках интерфейса по-прежнему можно добавить только правила для DHCP, IGMP, RIP и NAT.

Хакер #204. Шифровальщик для Android

Установка маршрутизатора

Чтобы начать работать с BGP, необходимо установить компонент Remote access service (RAS) и/или службу ролей Routing (маршрутизация). Второй вариант позволяет развернуть BGP-маршрутизатор без установки самой службы RAS, то есть когда нужен только роутер, без DirectAccess или VPN. Это уменьшает используемые ресурсы. При помощи диспетчера сервера процедура установки стандартная, выбираем «Удаленный доступ» и при настройке службы ролей — «Маршрутизация». В консоли PowerShell чуть проще:

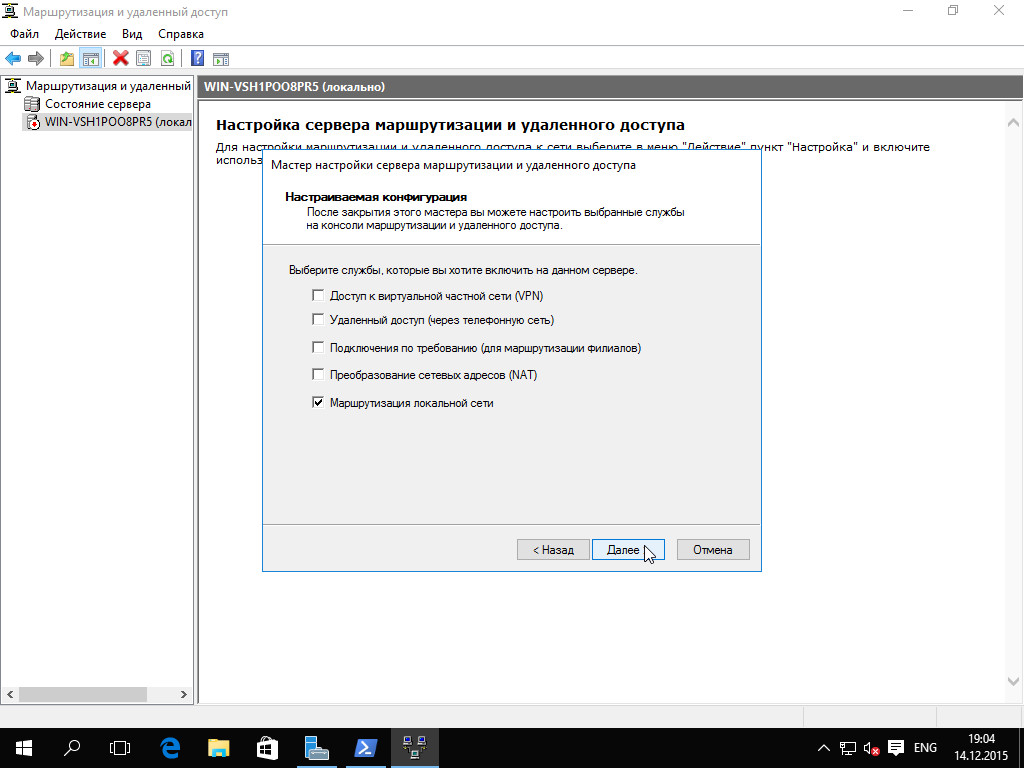

Компонент установлен, но не настроен на выполнение определенных задач. Это можно сделать из консоли «Маршрутизация и удаленный доступ» (RRaS). Открываем, переходим в «Настроить и включить маршрутизацию. » и, следуя указаниям мастера, выбираем конфигурацию. Для BGP нужно отметить «Особая конфигурация» и затем «Маршрутизация локальной сети». По окончании соглашаемся с запуском службы Routing and Remote Access.

В случае PowerShell используется командлет Install-RemoteAccess, которому нужно указать режим. Один используется для настройки мультитенантной работы, другой для VPN/маршрутизации. Для мультитенантной работы вводим

И обязательно разрешаем BGP для всех:

Если нам нужен просто BGP-маршрутизатор в LAN, используем

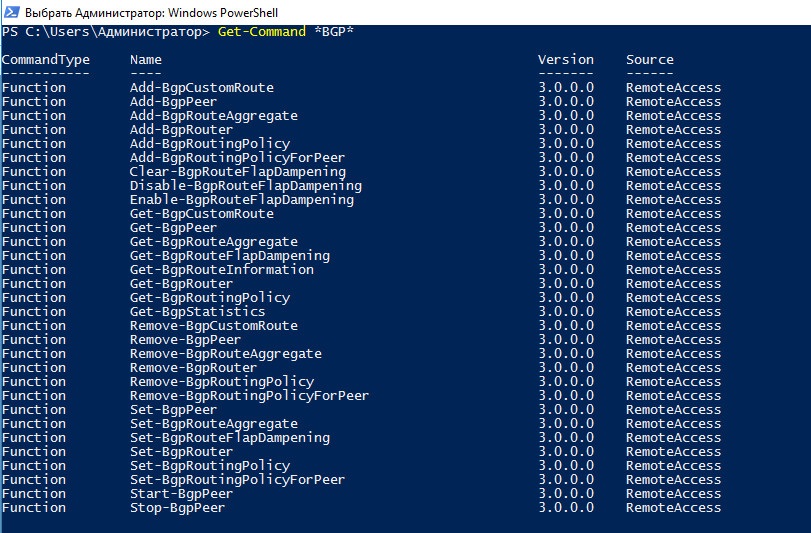

Проверяем текущую конфигурацию, введя Get-RemoteAccess без параметров. Все настройки BGP-маршрутизатора производятся при помощи 31 командлета модуля RemoteAccess. Получить их список легко:

Для создания BGP-роутера используется командлет Add-BgpRouter. Минимальная информация, которая ему нужна, — это идентификатор (-BGPIdentifier) и номер AS (-LocalASN). В качестве BGPIdentifier рекомендуется указывать IP-адрес, это упрощает администрирование, хотя, в общем, идентификатор может быть произвольной цифрой и никто не мешает использовать собственную нумерацию. Для внутренних сетей следует использовать AS из приватного диапазона. Во всех командлетах, относящихся к настройке BGP, доступен параметр -RoutingDomain, определяющий домен маршрутизации. Полезен в многопользовательских средах, позволяет разделить маршруты. Мы его использовать не будем.

Командлет покажет основные настройки. Изменить значения или установить другие настройки можно при помощи командлета Set-BgpRouter. Например, разрешим IPv6-роутинг:

При необходимости для удаления BGP-роутера используем командлет Remove-BgpRouter. Роутер готов. Роутеры BGP не обнаруживают пиров автоматически, более того, они вообще могут находиться в другой сети, поэтому связь с каждым соседом настраивается вручную. Поэтому нашему маршрутизатору нужно сообщить о соседях, с которыми будет устанавливаться BGP-сессия. Если пир работает под управлением Win 2012 R2 / 16, то подготовительные мероприятия на нем аналогичны ранее описанным. Ведь наш роутер для другого тоже является пиром.

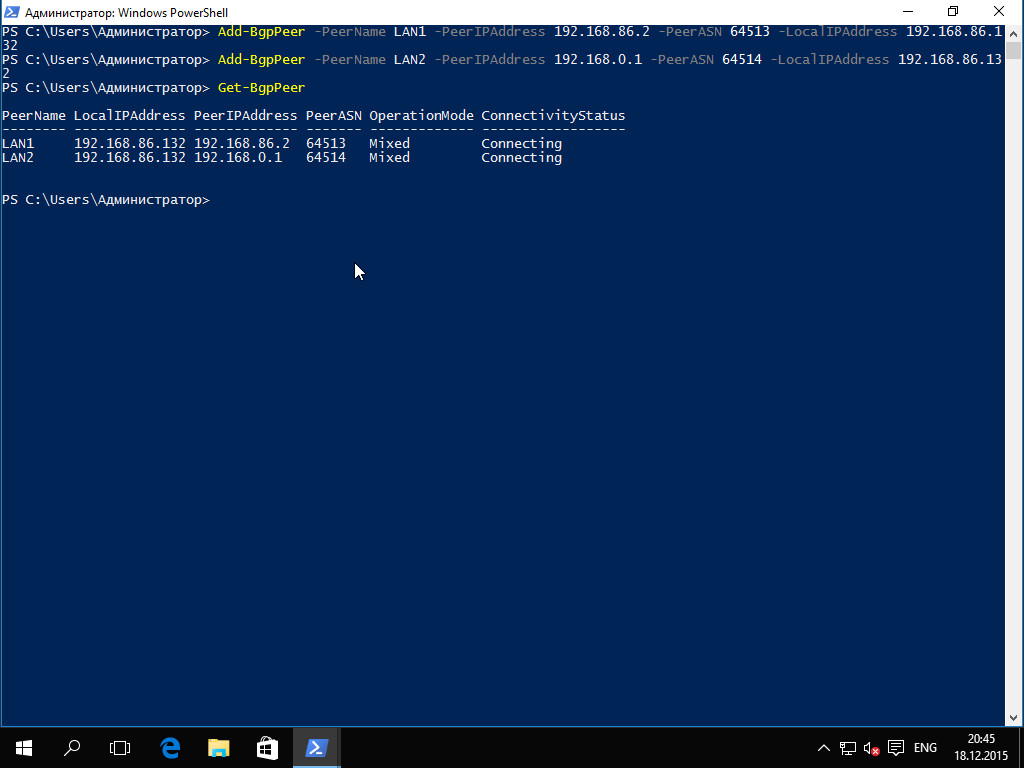

Для подключения пира используется командлет Add-BgpPeer. В качестве параметров необходимо указать его произвольное имя, используемое для удобной идентификации, IP-адрес пира, номер AS и локальный IP, с которого будет устанавливаться соединение. Подключимся к пиру с адресом 192.168.1.100 и укажем его ASN.

Теперь роутер попробует присоединиться к пиру по указанному адресу по 179/TCP (следует проверить, не блокируется ли порт файрволом). Аналогичным образом добавляем остальных соседей, поддерживающих обмен BGP. Результат можно проверить, введя Get-BgpPeer. Кроме указанных, у командлета Add-BgpPeer есть ряд параметров, о которых стоит упомянуть:

- OperationMode — задает режим BGP-маршрутизатора. Допустимые значения: mixed (инициирует и принимает запросы, по умолчанию) и Server (только принимает запросы).

- PeeringMode — режим для пира. Допустимые значения: Automatic (подключается автоматически) и Manual (ручной запуск при помощи Start-BgpPeer).

- HoldTimeSec — при отсутствии информации с пира в течение этого времени (в секундах) сессия обрывается и предпринимается попытка переподключения. Значение по умолчанию — 180.

- IdleHoldTimeSec — время в секундах, в течение которого роутер будет находиться в состоянии Idle после неудачной попытки подключения, то есть через которое повторно попытается подключиться к пиру.

- Weight — число, указывающее вес узла, означающее приоритет, чем ниже, тем лучше. По умолчанию 32 768.

- MaxAllowedPrefix — максимальное число сетевых префиксов, которые маршрутизатор получает от пира. Позволяет ограничить количество информации. Например, нам не нужна вся таблица, достаточно маршрута по умолчанию.

Переопределить или сбросить параметры можно при помощи командлета Set-BgpPeer, указав имя пира в параметре -PeerName.

В случае если пир не нужен, его удаляют при помощи Remove-BgpPeer.

Добавление маршрутов

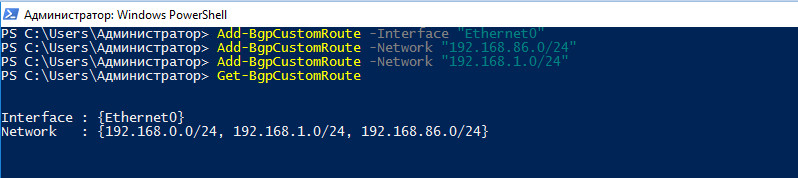

С инфраструктурой закончили. Роутеры готовы обмениваться таблицами. Но мы пока не указали маршруты, поэтому отсылать нечего. За маршруты отвечает командлет Add-BgpCustomRoute. Самый простой способ — это просто указать сеть (-Network) или интерфейс (-Interface).

Во втором случае в анонс BGP теоретически должны автоматически подхватываться и все статические маршруты, привязанные к интерфейсу, но это происходит почему-то не всегда. Имя адаптера можно узнать при помощи Get-NetAdapter.

Можно комбинировать оба параметра (Network и Interface), добавляя в анонс сети, с которыми нет непосредственного подключения или которые не указаны в static route.

Протокол BGP поддерживает возможности суммирования (aggregate) маршрутов — очень гибкая функция, позволяющая оптимизировать таблицу благодаря тому, что несколько сетей передаются как один маршрут. В Win 2012 R2 поддержка aggregate реализована еще не была, а в Win 2016 уже появились командлеты Add/Set-BgpRouteAggregate, позволяющие добавлять и изменять aggregate-маршрут. Соберем все сети в один маршрут.

После добавления маршрутов начнется обмен таблицами, результат можем просмотреть при помощи Get-BgpRouteInformation, статистику — Get-BgpStatistics. Но даже в небольших сетях можно увидеть, что мы получаем от пиров много мусора, а сами отправляем им лишнюю информацию. Для решения этих вопросов используются политики.

Политики

Практически все упоминавшиеся командлеты позволяют в качестве опций указать, к какой политике относится команда. Все это дает возможность очень тонко настраивать информацию, передаваемую между BGP-роутерами. Настройку серьезных правил лучше начинать с создания политик. За установки политик отвечают командлеты Add/Set-BgpRoutingPolicy и Add/Set-BgpRoutingPolicyForPeer. Первая отвечает собственно за создание политик, вторая позволяет привязать политику к пиру. Начнем с первой.

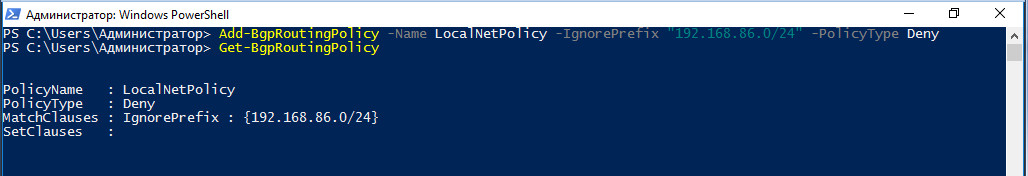

Параметров у Add-BgpRoutingPolicy много, хотя обязательны только имя (Name) и тип политики (PolicyType). Последний указывает, что будет делать политика, и может принимать три значения: ModifyAttribute (замена атрибутов), Allow (разрешает маршруты, подпадающие под критерии) и Deny (запрещает). Кроме этого, префиксы можно отбирать при помощи четырех критериев: MatchASNRange (диапазон AS), MatchCommunity (комьюнити), MatchNextHop (по NextHop, то есть мы можем программировать политику под определенный маршрут) и MatchPrefix (массив сетевых префиксов). У критерия MatchPrefix есть антипод IgnorePrefix, позволяющий исключить указанный префикс. И конечно, никуда не делся RoutingDomain.

В качестве дополнительных действий определяются NewMED и ClearMED (создание и очистка multi-exit discriminator, MED), NewLocalPref (установка атрибута Local-Pref, передается между iBGP-пирами для определения приоритетного узла), NewNextHop (назначение NextHop, то есть следующего узла для маршрута), AddCommunity и RemoveCommunity (установка и удаление атрибута Community).

Создадим простую политику, которая разрешает все префиксы, кроме локального. Записать можно так:

Посмотреть политики можно, введя Get-BgpRoutingPolicy.

Теперь необходимо применить политику к пиру. Параметры Add-BGPRoutingPolicyForPeer в общем стандартные, следует пояснить только -Direction. Он может иметь два значения: Ingress (применяется к входящим префиксам) и Egress (к исходящим).

Применим политику к исходящим префиксам, отправляемым к пиру LAN, теперь ему будет уходить только разрешенный список префиксов.

Собирая разные параметры, мы можем реализовать различные схемы. Атрибут Local Preference указывает маршрутизаторам внутри автономной системы, как выйти за ее пределы, и передается только внутри AS. Точка выхода у того роутера, у которого значение выше. При настройках по умолчанию все клиенты будут выходить в Сеть через один роутер, но мы можем настроить политику так, чтобы часть клиентов получала другое значение Local-Pref и использовала, соответственно, другой роутер для выхода:

Вывод

Вот, собственно, и все. Несмотря на отсутствие GUI, настройку BGP в Windows вряд ли назовешь запутанной и сложной: понимая процесс, легко можно реализовать любые возможности, заложенные в протоколе.

Управление ресурсами в нескольких лесах Active Directory Manage Resources in Multiple Active Directory Forests

Применяется к: Windows Server (Semi-Annual Channel), Windows Server 2016 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016

С помощью этого раздела вы узнаете, как использовать IPAM для управления контроллерами домена, DHCP-серверами и DNS-серверами в нескольких Active Directory лесах. You can use this topic to learn how to use IPAM to manage domain controllers, DHCP servers, and DNS servers in multiple Active Directory forests.

Чтобы использовать IPAM для управления ресурсами в удаленных Active Directory лесах, каждый лес, которым требуется управлять, должен иметь двустороннее отношение доверия с лесом, в котором установлена система IPAM. To use IPAM to manage resources in remote Active Directory forests, each forest that you want to manage must have a two way trust with the forest where IPAM is installed.

Чтобы начать процесс обнаружения для разных лесов Active Directory, откройте диспетчер сервера и щелкните IPAM. To start the discovery process for different Active Directory forests, open Server Manager and click IPAM. В консоли клиента IPAM щелкните Настройка обнаружения сервера, а затем — получить леса. In the IPAM client console, click Configure Server Discovery, and then click Get forests. Это инициирует фоновую задачу, которая обнаруживает доверенные леса и их домены. This initiates a background task that discovers trusted forests and their domains. После завершения процесса обнаружения нажмите кнопку настроить обнаружение сервера, чтобы открыть следующее диалоговое окно. After the discovery process completes, click Configure Server Discovery, which opens the following dialog box.

Для групповая политика — подготовки на основе Active Directory сценария с перекрестным лесом убедитесь, что на сервере IPAM выполняется следующий командлет Windows PowerShell, а не контроллер домена-доверия. For Group Policy-based provisioning for an Active Directory Cross Forest scenario, ensure that you run the following Windows PowerShell cmdlet on the IPAM server and not on the trusting domain DCs. Например, если IPAM-сервер присоединен к лесу corp.contoso.com, а доверенный лес — fabrikam.com, можно выполнить следующий командлет Windows PowerShell на сервере IPAM в corp.contoso.com для — подготовки на основе групповая политика в лесу Fabrikam.com. As an example, if your IPAM server is joined to the forest corp.contoso.com and the trusting forest is fabrikam.com, you can run the following Windows PowerShell cmdlet on the IPAM server in corp.contoso.com for Group Policy-based provisioning on the fabrikam.com forest. Для выполнения этого командлета необходимо быть членом группы «Администраторы домена» в лесу fabrikam.com. To run this cmdlet, you must be a member of the Domain Admins group in the fabrikam.com forest.

В диалоговом окне Настройка обнаружения сервера щелкните выбрать лес, а затем выберите лес, которым требуется управлять с помощью IPAM. In the Configure Server Discovery dialog box, click Select the forest, and then choose the forest that you want to manage with IPAM. Также выберите домены, которыми требуется управлять, и нажмите кнопку Добавить. Also select the domains that you want to manage, and then click Add.

В окне Выбор ролей сервера для обнаружениядля каждого домена, которым требуется управлять, укажите тип серверов для обнаружения. In Select the server roles to discover, for each domain that you want to manage, specify the type of servers to discover. Доступны такие параметры, как контроллер домена, DHCP-сервери DNS-сервер. The options are Domain controller, DHCP server, and DNS server.

По умолчанию обнаруживаются контроллеры домена, DHCP-серверы и DNS-серверы. Если вы не хотите обнаруживать один из этих типов серверов, снимите флажок для этого параметра. By default, domain controllers, DHCP servers, and DNS servers are discovered — so if you do not want to discover one of these types of servers, ensure that you deselect the checkbox for that option.

На приведенном выше примере IPAM-сервер устанавливается в лес contoso.com, а для управления IPAM добавляется корневой домен леса fabrikam.com. In the example illustration above, the IPAM server is installed in the contoso.com forest, and the root domain of the fabrikam.com forest is added for IPAM management. Выбранные роли сервера позволяют IPAM обнаруживать контроллеры домена, DHCP-серверы и DNS-серверы, а также управлять ими в корневом домене fabrikam.com и корневом домене contoso.com. The selected server roles allow IPAM to discover and manage domain controllers, DHCP servers, and DNS servers in the fabrikam.com root domain and the contoso.com root domain.

После указания лесов, доменов и ролей сервера нажмите кнопку ОК. After you have specified forests, domains, and server roles, click OK. IPAM выполняет обнаружение. После завершения обнаружения можно управлять ресурсами как в локальном, так и в удаленном лесу. IPAM performs discovery, and when discovery completes, you can manage resources in both the local and remote forest.