ИТ База знаний

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

15 примеров команды PING для диагностики сети

15 примеров CURL в Linux

Руководство по команде grep в Linux

Как сменить mac – адрес в Linux

Установка и базовая настройка CentOS 7

Управление пакетами Red Hat

rdiff: инкрементальное резервное копирование

Grandstream GXW4108

Еженедельный дайджест

Восстановление root пароля в Ubuntu

Быстрое восстановление доступа

Забыли рутовый пароль для входа в Ubuntu Linux? Не беда. Сейчас расскажем, как быстро восстановить доступ.

Упомянутый здесь метод работает для сброса пароля Ubuntu в VMware, двойной загрузки или одиночной установки. Все, что вам нужно, это немного терпения и выполнить пару команд. Вы сбросите пароль root в течение пары минут.

Если нужна другая сборка, то мы также рассказывали про восстановление пароля в CentOS и Debian

Сброс пароля Ubuntu из режима восстановления (recovery mode)

Шаг 1. Загрузитесь в режиме восстановления

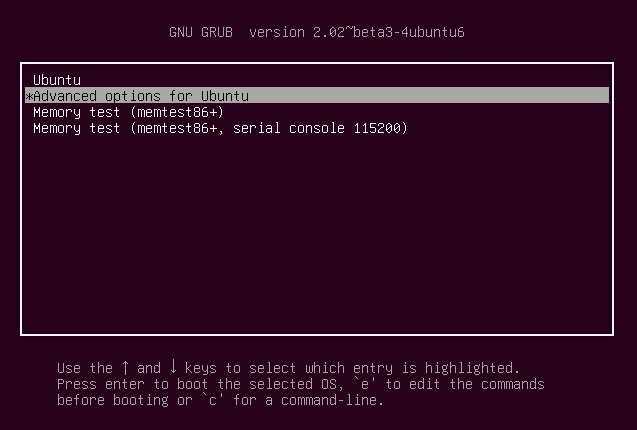

Включите компьютер. Зайдите в меню Grub. Как правило, оно появляется автоматически, а если нет, то удерживайте клавишу Shift, пока не появится меню загрузки.

Если вы используете Oracle VirtualBox или VMWare, вы должны удерживать клавишу Shift при появлении логотипа Oracle или VMWare.

В меню grub выберите «Дополнительные параметры для Ubuntu» (Advanced Options for Ubuntu) :

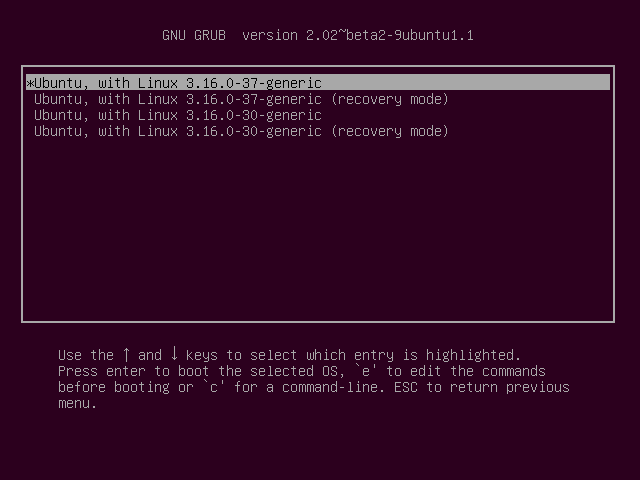

Здесь вы увидите возможность перейти в режим восстановления (recovery mode) :

Выбрав его, вы сначала увидите темный экран и после непродолжительной загрузки окажитесь в меню восстановления.

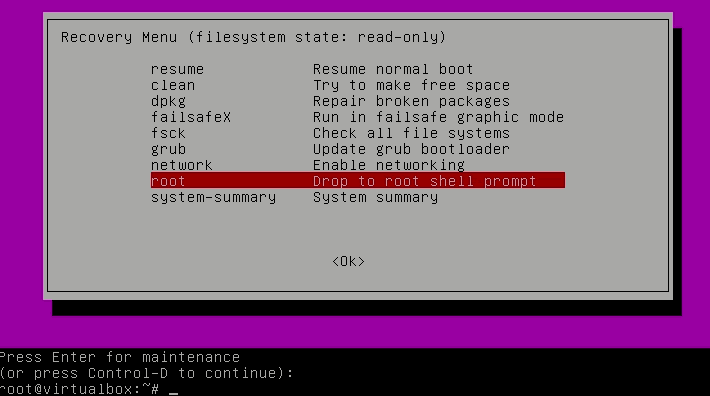

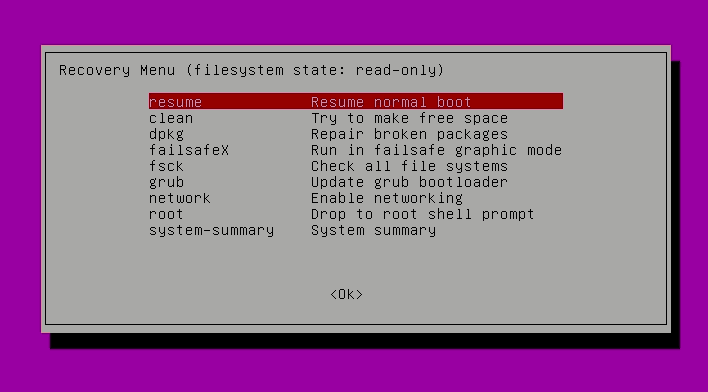

Шаг 2. Переходим в командный интерпретатор суперпользователя

Теперь вам будут представлены различные варианты режима восстановления. Здесь вам нужно выбрать «Root Drop to root shell prompt» («Перейти в командный интерпретатор суперпользователя» по-русски) . Просто нажмите клавишу Enter, чтобы выбрать эту опцию.

После этого у вас внизу появится командная строка.

Шаг 3: Перемонтировать рут с правами записи

У вас должен быть доступ на запись к корневому разделу. По умолчанию он имеет доступ только для чтения. Используйте команду ниже, чтобы перемонтировать ее с правами записи:

Шаг 4: Сбросьте имя пользователя или пароль

Здесь вам будет представлен root-доступ. Используйте следующую команду, чтобы получить список всех доступных пользователей:

Из предыдущей команды выберите пользователя (username), для которого вы хотите сбросить пароль. Теперь используйте следующую команду для сброса пароля для выбранного пользователя (вместо username указываем имя нашего пользователя):

У нас запросят новый пароль и подтверждение. Введите новый пароль дважды:

Готово! Вы только что успешно сбросили пароль. Теперь выйдите из командной строки root:

Когда вы выйдете, вы вернетесь в меню режима восстановления. Выберите нормальный вариант загрузки — Resume.

Может появится предупреждение о совместимости графического режима, но не волнуйтесь. Полная перезагрузка решит проблему, если таковая имеется.

После перезагрузки вы сможете войти с новым паролем.

Альтернативный метод сброса пароля Ubuntu

Если по каким-либо причинам у вас возникли трудности с переходом в корневую оболочку и сменой пароля, вы можете попробовать выполнить следующие действия:

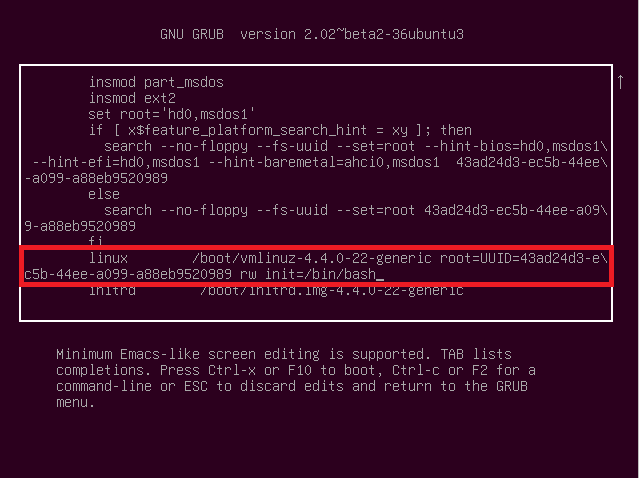

Перезагрузите компьютер. Удерживайте Shift, чтобы открыть экран grub (если он не работает автоматически). Нажмите E в приглашении grub для редактирования экрана grub.

Найдите строку, начинающуюся с linux , измените ro на rw и добавьте init=/bin/bash в конце этой строки.

Нажмите Ctrl-X , чтобы сохранить изменения и загрузиться. Теперь вы загружаетесь в ядро Linux с правами на чтение и запись, и вместо графического интерфейса пользователя вы будете использовать оболочку bash. Другими словами, ваша система будет загружаться в корневой пароль без пароля.

Введите команду passwd с вашим именем пользователя. Если вы не знаете имя пользователя, проверьте с помощью команды ls/home (как в первом методе).

Теперь установите новый пароль. После того, как вы установили новый пароль, выйдите из терминала. Просто введите reboot в терминал или используйте команду выключения.

Готово! Пароль изменен.

Возможные проблемы и их решение

Ошибка “Authentication token manipulation error”

При вводе нового пароля у вас может появиться сообщение об ошибке манипулирования токеном (Authentication token manipulation error):

Причиной этой ошибки является то, что файловая система монтируется только с доступом для чтения. Измените доступ и перемонтируйте файловую систему следующим образом:

Нет пункта “recovery mode”

Если нет пункта recovery mode, то вам нужно выбрать строчку с вашей системой, нажать E и допишите в конец опций ядра слово single . Затем нужно нажать B чтобы загрузился тот же терминал с правами суперпользователя.

Ошибка “end Kernel panic”

Вы можете увидеть такой вывод:

Убедитесь, что вы удалили опцию splash boot при редактировании пункта меню grub.

Ошибка “Failed to connect to bus”

При попытке перезагрузиться с помощью команды reboot вы можете получить:

Чтобы избавиться от этой ошибки перезагрузитесь так:

Было полезно?

Почему?

😪 Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

😍 Полезные IT – статьи от экспертов раз в неделю у вас в почте. Укажите свою дату рождения и мы не забудем поздравить вас.

Как сбросить пароль root на Linux

Итак, в ряде случаев при попытке войти под пользователем root нас радует вот такая картинка:

Помню, как холодный пот прошиб, когда увидел это на основном межсетевом экране и точно знал, что я не опечатался в написании пароля.

Причины

Причин такого явления несколько:

- Вас взломали. Достаточно частое явление, на самом деле, которое фактически означает полную компрометацию системы и требует принятия незамедлительных мер реагирования.

- Всё-таки банальная опечатка. Учитывая, что Linux-образные системы не отображают вводимые символы даже с маской, мы зачастую не представляем, что вводим на самом деле. Два примера из практики – одна из клавиатур вдруг перестала пропечатывать цифру “6” на основной части. В другом случае – Bluetooth-клавиатура заглючила и ддублирррррроваала некоторые символы просто бешенно. Разумеется, я не смог войти в систему, пока не разобрался с аппаратной частью.

- Пароль забыл/утрачен. Сменён легитимно (вчера отмечали день сисадмина, меняли пароли, наутро всё забыли).

Что делать

Действия в случае компрометации системы заслуживают отдельной статьи. А действия в случае сбоя клавиатуры решаются банальной заменой. Как быть, если нужно восстановить контроль над системой и сбить пароль root на свой?

С использованием монопольного доступа (single-mode)

- Если у вас не стоит пароль на загрузчик (или хотябы он вам известен), то после перезагрузки идём в меню загрузчика:

Руководствуемся текстовыми подсказками внизу экрана.

- Нажимаем “e” на клавиатуре на выбранной записи загрузчика (последняя версия ядра у меня сверху).

- В появившемся редакторе загрузочной записи ищем загрузку ядра (строка, начинающаяся с kernel) и нажимаем “e” на этой строке.

- Дописываем в конец строки “single” либо “1” и нажимаем Enter для применения изменений. Отобразится предыдущее меню, в котором жмякаем “b” для загрузки этой загрузочной записи и…

- Загрузится ОС и сразу провалится в оболочку под uid=0 без требования ввести пароль root. Этим и воспользуемся, убедимся, что корневой раздел подмонтирован в режиме записи, сменим пароль root и перезагрузимся:

# mount

# passwd root

# reboot - Более современные версии ОС выглядят немного пугающе, если залезть внутрь загрузочной записи. Вот пример с Kali Linux и Grub2:

Бояться не стоит. Ищем строку с ядром (начинается с linux) и находим там параметр quiet, стираем и вместо него пишем “init=/bin/bash” – после инициализации ядра запустится командный интерпретатор bash. Ну а дальше – аналогично:

Убедимся, что файловая система подмонтирована в режиме “rw” – здесь это не так, о чём свидетельствует флаг “ro” под первой стрелкой. Перемонтируем её с флагами “rw” и убеждаемся, что всё успешно (вторая стрелка). Ну а дальше – просто переустанавливаем пароль. Файловую систему делать в rw обязательно, т.к. в режиме только чтения (ro) она не позволит модифицировать файл /etc/shadow, в котором у нас находится хеш пароля.

- И ещё вариант для совсем безбашенных. Действуем аналогично и редактируем файл /etc/shadow напрямую (стираем оттуда хеш пароля полностью). Тогда можно будет войти под данным пользователем без ввода пароля.

С использованием загрузочного диска

Эта задача как правило чуть более творческая. В качестве загрузочных Linux-дистрибутивов можно использовать что угодно, Live-версии есть почти у всех популярных ОС: Kali, Ubuntu, Debian, так и у специализированных (которые я и рекомендую – Deft Zero, CAINE…).

Покажу на примере Deft, чтобы не быть голословным.

Создали каталог, куда будем монтировать файловую систему целевой ОС.

Т.к. в Deft все устройства монтируются в режим “только чтение”, нужно отключить этот режим для целевого дискового устройства, иначе ничего поменять не получится.

Загружаем модуль ядра, отвечающий за работу с LVM (у меня сложный случай – корневой раздел в LVM), если б этого не было – многих шагов можно было избежать. Подробнее про работу с LVM я писал здесь (очень рекомендую).

Сканирование устройств на предмет созданных виртуальных групп томов. Обнаружена группа “vg_vpnsrv”, запомним это название.

# vgchange -ay vg_vpnsrv

Подключаем выбранную группу

Определяем наименования разделов внутри виртуальной группы

# mount /dev/vg_vpnsrv/lv_root /mnt/remote -o rw

Монтируем корневой раздел в наш каталог в режиме записи.

Ну а дальше действуем, например, согласно п.7 предыдущего раздела.

Руководствуемся текстовыми подсказками внизу экрана.

Руководствуемся текстовыми подсказками внизу экрана.

Бояться не стоит. Ищем строку с ядром (начинается с linux) и находим там параметр quiet, стираем и вместо него пишем “init=/bin/bash” – после инициализации ядра запустится командный интерпретатор bash. Ну а дальше – аналогично:

Бояться не стоит. Ищем строку с ядром (начинается с linux) и находим там параметр quiet, стираем и вместо него пишем “init=/bin/bash” – после инициализации ядра запустится командный интерпретатор bash. Ну а дальше – аналогично:  Убедимся, что файловая система подмонтирована в режиме “rw” – здесь это не так, о чём свидетельствует флаг “ro” под первой стрелкой. Перемонтируем её с флагами “rw” и убеждаемся, что всё успешно (вторая стрелка). Ну а дальше – просто переустанавливаем пароль. Файловую систему делать в rw обязательно, т.к. в режиме только чтения (ro) она не позволит модифицировать файл /etc/shadow, в котором у нас находится хеш пароля.

Убедимся, что файловая система подмонтирована в режиме “rw” – здесь это не так, о чём свидетельствует флаг “ro” под первой стрелкой. Перемонтируем её с флагами “rw” и убеждаемся, что всё успешно (вторая стрелка). Ну а дальше – просто переустанавливаем пароль. Файловую систему делать в rw обязательно, т.к. в режиме только чтения (ro) она не позволит модифицировать файл /etc/shadow, в котором у нас находится хеш пароля.