Делаем Wi-Fi точку доступа в Linux

Практически многие сейчас имеют дома ноутбуки и современные сенсорные мобильные телефоны. И в тех, и в иных уже давненько присутствуют Wi-Fi приемники для упрощения выхода в интернет. Правда, для осуществления данного вывода еще нужен и Wi-Fi роутер, но они тоже уже перестали быть экзотикой. Даже и наоборот, экзотикой стало неимение роутера. А выйти в интернет с мобильного, при этом, хочется. Когда еще учесть, что цены на подвижный интернет кусаются, да и скорость мягко говоря не очень, выводом становится создание собственной wi-fi точки доступа. Вот как раз об одном из экзотических случаев и составлю, основываясь на собственном образце. У меня обычный стационарный компьютер (даже не ноутбук с wi-fi частью) который сходит в интернет через витую пару, смартфон, которому хочется в веб и, конечно, Linux на борту пк.

Для этого я покупал самый дешевый в моем городе usb wi-fi брелок D-Link DWA-125 (не сочтите за рекламу, но я очень доволен покупкой, работает как часы). До сих пор помню глаза продавца-консультанта в магазине, у которого я спросил: «Может ли этот брелок работать в режиме точки доступа?» Поэтому выходит что покупал я кота в мешке (вернее, почти, перед покупкой я всеже порыскал в вебе информацию по этому вопросу и всезнающий интернет хоть и неуверенно, но подтвердил что я делал правильный выбор). Значит так, есть брелок, вставили его в usb-порт. Открываем терминал и последующей командой проверяем, установился ли брелок системой:

lsusb | grep — i wireless

В выводе обязано быть что-то подобное на:

Bus 002 Device 004: ID 2001:3c19 D-Link Corp. DWA-125 Wireless N 150 Adapter(rev. A3) [Ralink RT5370]

Когда есть подобная строка (или такая же при применении DWA-125) продолжаем:

iwconfig eth0 no wireless extensions. lo no wireless extensions.

wlan0 IEEE 802.11bgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=0 dBm Retry long limit:7 RTS thr:off Fragment thr:off Power Management:on

Где «Access Point: Not-Associated» значивает что ваш брелок не работает сейчас в режиме точки доступа. Далее нужно проверить может ли он раздавать wi-fi или работает только как приемник. Для этого вводим в терминале такую команду:

И ищем в выводе такие строки:

Supported interface modes: . * AP * AP/VLAN . К

огда нашли, поздравляю, ваш брелок подходит для наших целей, осталось только настроить искру доступа. Для этого необходимо установить пару программ:

sudo pacman — S hostapd dnsmasq

Hostapd нам нужен собственно для поднятия точки доступа, а dnsmasq для того чтобы при подключении мобильного телефонного агрегата к нашей будущей wi-fi сети телефону автоматически выдавался IP-адрес. Для настройки hostapd идем в /etc/hostapd, показываем терминал в этой папке и создаем файл hostapd. conf:

sudo touch hostapd. conf

С сходственным содержимым:

ssid= wpa_passphrase= interface=wlan0 auth_algs=3 channel=1 driver=nl80211 hw_mode=g logger_stdout=-1 logger_stdout_level=2 max_num_sta=5 rsn_pairwise=CCMP wpa=2 wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP CCMP

Для минимальной настройки hostapd этого будет достаточно. Естественно и необходимо заменить на свои (кавычки убрать). Немного поясню: при таких значениях в этом файле ваша точка доступа будет работать на wi-fi-канале «g», с шифрованием AES и защитой WPA2-PSK. Как и большинство «железных» роутеров на нынешний сутки. Кстати, имя интерфейса у вас может быть не wlan0. Уточнить имя можно из команды iwconfig, доставленной выше. Перейдем к настройке dnsmasq. В папке /etc есть файл (именованная область этих на носителе информации) dnsmasq. conf. Там весьма много всяческих настроек с подробными комментами, но на английском, поэтому для того чтобы все трудило ищем вот такие строки в нем и меняем в согласовании с этим отрывком:

. user= . interface=wlan0 . dhcp-range=192.168.0.2,192.168.0.255,255.255.255.0,24h .

Тут мы высокомерничаем свое имя пользователя, опять же имя интерфейса и диапазон IP-адресов, которые будут выходить включающиеся устройства. В данном примере от 2 до 255. Ip-адрес 192.168.0.1 я оставил для самого пк, который станет раздавать интернет. Далее необходимо создать файл dnsmasq. service в папке /etc/systemd/system:

sudo touch /etc/systemd/system/dnsmasq. service

С сходственным содержимым:

.include /usr/lib/systemd/system/dnsmasq. service [Service] ExecStartPre=/usr/bin/ifconfig wlan0 192.168.0.1 netmask 255.255.255.0 up

Оглавление этого файла как раз и отвечает за присвоение компьютеру «оставленного» IP-адреса при загрузке системы и будет включаться в файл /usr/lib/systemd/system/dnsmasq. service при запуске сервиса dnsmasq. Перейдем к настройке iptables. Iptables — это очень мощный, гибко настраиваемый firewall в linux, но довольно сложноватый в усвоенье. Особо вдаваться в подробности не буду (так как и сам еще не до конца в нем разобрался), поэтому просто обнаруживаем терминал и включим по очереди следующие команды:

iptables — F iptables — X iptables — t nat — F iptables — t nat — X iptables — P INPUT ACCEPT iptables — P FORWARD ACCEPT iptables — P OUTPUT ACCEPT iptables — t nat — A POSTROUTING — o eth0 — j MASQUERADE iptables-save > /etc/iptables/iptables. rules

Все же немного поясню: все строки, кроме предпоследних двух сбрасывают все настройки firewall к начальным, предпоследняя строка разрешает нам пользоваться интернетом (всемирная система объединённых компьютерных сетей для хранения и передачи информации), подведенным к основному компьютеру (шлюзу) на устройствах, объединенных с ним в здешную сеть, а последняя строка сохраняет введенные нами настройки firewall. Важная деталь: eth0 в предпоследней строке — это имя интерфейса компьютера на который приходит интернет (у вас может отличаться).

Теперь нужно настроить проброс пакетов. делается это командой:

echo 1 > /proc/sys/net/ipv4/ip_forward

Но присутствует один недостаток, эту команду нужно будет вводить после каждой загрузки пк. Дабы так не заморачиваться идем в папку /etc/sysctl. d и в файле 99-sysctl. conf приводим строчку «net. ipv4.ip_forward =» к подобному виду:

net. ipv4.ip_forward = 1

То есть пишем 1 после знака одинаково. Тем самым разрешая проброс пакетов. Между прочим, если такого файла не оказалось, элементарно создайте его и поместите внутрь вышеописанную строчку. На этом с настройками закончили. На первый взор все кажется очень сложным, но… глаза опасаются, а руки делают. После независимой настройки все эти «магические надписи» станут логичными и удобопонятными. Теперь осталось только швырнуть необходимые сервисы и добавить их в автозагрузку:

sudo systemctl start hostapd sudo systemctl start dnsmasq sudo systemctl start iptables sudo systemctl enable hostapd sudo systemctl enable dnsmasq sudo systemctl enable iptables

После запуска проверьте на всякий случай работают ли сервисы:

systemctl status hostapd systemctl status dnsmasq systemctl status iptables

Когда все хорошо, вы увидите зеленую надпись «Active», если плохо — красную «Inactive», тогда проверьте все введенные настройки, возможно где-то в чем-то ошиблись. Теперь у вас есть собственная wi-fi точка доступа. Плюс ее в том что ваш телефон, планшет, ноутбук и т. д. теперь имеет целый высокоскоростной доступ в интернет, причем бесплатно (имею в виду что не за дополнительную плату. За вложение к интернету компьютера с нашей точкой доступа все же нужно платить). К тому же, через wi-fi вложение теперь можно передавать файлы с компьютера на телефон или планшет и назад без проводов. Для данного правда нужно установить на устройство с Android (не реклама, просто сам использую. На остальных подвижных операционных системах должны быть подобные программы) программу FTP-server (вновь же, не рекламная инфа), ввести несколько простых настроек (все на русском языке, просто и ясно) и готово! Но у подобной точки доступа есть и один минус: wi-fi раздается лишь при включенном пк, что вполне логично. Лично мне, например, интернета на мобильном хватает когда я ищусь вблизи с компьютером. В остальное время просто не пользуюсь им с телефона. Поэтому особо и не минус. Как для вас сходственное ограничение — попробуйте и сделаете выводы.

Программная точка доступа

Содержание

[WiFi Hostapd AP] Программа для создания точки доступа WiFi

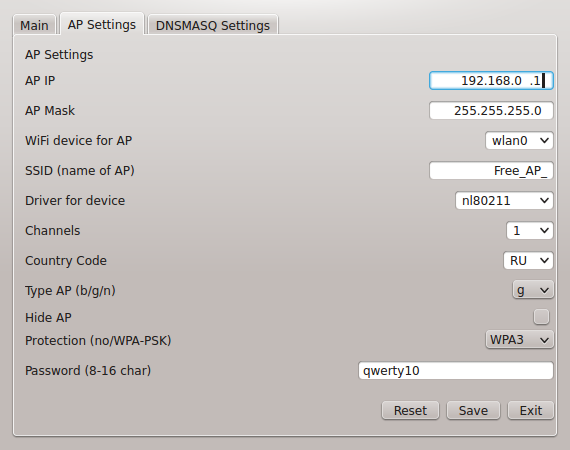

Эта программа создана с целью облегчить создание точки доступа WiFi на основе Hostapd и DNSMASQ.

Возможности программы

В данный момент актуальна версия 1.1

Установка программы

Настройка программы

У меня заработало с такими параметрами:

Также в настройках DNSMASQ’a выберите правильный интерфейс подключения к интернету, иначе у вас его не будет.

Проблемы с Network Manager

Обнаружилось, что довольно часто Network Manager мешает нормальному запуску программной точки доступа. Есть два варианта решения данной проблемы: 1) отключить Network Manager, как это сделать описано ниже в этой статье 2) запретить ему управлять WI-FI модулем. Дя этого потребуется добавить в конфигурационный файл /etc/NetworkManager/NetworkManager.conf следующие строки:

После этого выполняем

Теперь NetworkManager не управляет wi-fi модулем и не мешает нормально работать hostapd

Старый способ

Краткое описание руководства

В данном руководстве объясняется, как организовать программный Wi-Fi-роутер на основе Wi-Fi адаптера и компьютера под управлением Ubuntu. Все действия описаны для CLI интерфейса и подходят к воспроизведению на серверной версии дистрибутива. Если вы используете desktop версию с GUI — просто выполняйте все в терминале. Подразумевается, что вы имеете уже настроенное интернет-соединение, доступ к которому вы хотите предоставить некой локальной сети, в которую входят клиенты подключенные как через ethernet (проводная сеть), так и через Wi-Fi .

Прежде чем начать

Совместимость оборудования

В качестве точки доступа 1) в данном примере выступает обыкновенная Wi-Fi плата, которая может быть встроенной в вашу материнскую плату, или быть подключена через PCI или USB. За программную часть ТД отвечает специальный демон hostapd и драйвер самого Wi-Fi адаптера. Несмотря на достаточно хорошую поддержку беспроводного оборудования в linux, некоторые свободные реализации драйверов не обеспечивают стопроцентной поддержки своих устройств. И если в случае, когда Wi-Fi адаптер выступает в качестве клиента, большинство устройств работают хорошо, то в случае с AP-режимом 2) некоторые устройства вообще невозможно использовать в режиме точки доступа. Поэтому прежде чем начать — убедитесь, что вы настраиваете устройство, поддерживающее AP-Mode. Для этого нужно сначала узнать что это за устройство. Сделать это можно так:

Вывод должен быть примерно таким:

В моем случае это Atheros Communications Inc. AR5001 Wireless Network Adapter [168c:001c] (rev 01) . Теперь зная название устройства, можно посмотреть на используемый драйвер:

Ответ должен быть примерно таким:

Где ath5k и есть используемый драйвер. Далее нужно обратиться к ресурсу wireless.kernel.org и узнать, что работает для вашего устройства, а что нет. Продолжая пример про ath5k мне нужно перейти wireless.kernel.org по вкладкам: Users → Devices → PCI devices…. и в списке Device list найти и выбрать ath5k. Затем нужно обратиться к таблице «Currently supported PCI ID list with respective status report on basic-testing as defined above» в которой по своему значению PCI ID 3) узнать, что ваш адаптер может, а что нет. Если вы обнаружили, что по той или иной причине ваш драйвер не поддерживает режим ТД — не стоит отчаиваться. В некоторых случаях, например, в случае с адаптерами от Atheros, вы можете использовать другой драйвер, например Madwifi, который скорее всего будет нормально работать в режиме ТД, но имеет ряд особенностей в настройке с hostapd .

Network Manager

На десктопных системах по умолчанию установлен менеджер сетевых соединений — NetworkManager. Его автоматическая работа может помешать процедуре настройки, поэтому настоятельно рекомендуется его отключить. Как это сделать — описано в статье Отключение Network Manager’а.

Другие интерфейсы

Перед началом настройки, убедитесь, что все остальные сетевые интерфейсы подключены и работают нормально. Если вы еще не настроили интерфейс, отвечающий за интернет соединение — самое время сделать это сейчас. Более подробно про настройку сетевых интерфейсов можно почитать тут.

Скорость передачи данных

Реальная скорость передачи данных по каналу WiFi значительно отличается от заявленных производителем, кроме того- чем больше устройств работает на одной точке доступа- тем меньше пропускная способность (канал делится на количество клиентов). Ниже приведена таблица, отображающая технические характеристики различных протоколов передачи данных интерфейса WiFi, для одного устройства.

| Протокол | Используемая частота | Максимальная теоретическая скорость | Типичная скорость на практике | Дальность связи в помещении | Дальность связи на открытой местности |

|---|---|---|---|---|---|

| 802.11b | 2.4ГГц | 11Мбит/сек | 0.4Мбайт/сек | 38 | 140 |

| 802.11a | 5ГГц | 54Мбит/сек | 2.3Мбайт/сек | 35 | 120 |

| 802.11g | 2.4ГГц | 54Мбит/сек | 1.9Мбайт/сек | 38 | 140 |

| 802.11n | 2.4ГГц,5ГГц | 600Мбит/сек | 7.4Мбайт/сек | 70 | 250 |

Установка необходимых пакетов и обновление

И ставим необходимые пакеты:

Настройка интерфейсов

Настройка беспроводного интерфейса

Прежде всего вам нужно перевести беспроводной адаптер в режим точки доступа. В зависимости от драйвера вам нужно попробовать несколько способов. В принципе — адаптер переводится в режим ТД командой:

Где wlan0 — имя вашего беспроводного интерфейса.

Однако, в некоторых случаях, этот способ не сработает, тогда вам нужно сначала «удалить» старый интерфейс и «создать» новый, с режимом ТД. Для этого вам понадобится утилита iw установить которую можно например так:

Где wlan0 — имя вашего интерфейса. Обратите внимание на конец второй строчки приведенной команды — _ _ a p — перед символами ap два символа подчеркивания.

Если у вас madwifi перевод адаптера в режим ТД выглядит так:

В любом случае, после этих действий, команда iwconfig , запущенная без параметров, должна выдать примерно следующее:

Обратите внимание на значение Mode:Master — это значит, что адаптер работает в режиме точки доступа.

Для закрепления результата необходимо внести изменения в файл /etc/network/interfaces 5) и добавить настройки вашего беспроводного интерфейса:

Настройка моста

Для того, чтобы объединить вашу проводную локальную сеть с беспроводной 6) в одну — вам нужно создать сетевой мост между ними. Таким образом вы сможете подключать компьютеры-клиенты к общей сети как через Wi-Fi, так и через обычный Ethernet 7) .

Для этого вам нужно отредактировать файл /etc/network/interfaces и внести в него следующие настройки:

Где: br0 — имя интерфейса-моста, eth1 — интерфейс, «смотрящий» в локальную сеть, wlan0 — беспроводной интерфейс, а самой локальной сети назначается адресация 192.168.0.0/24.

Стоит заметить, что интерфейс eth1 не нужно дополнительно описывать в файле interfaces , т.к. ifupdown разберется с ним автоматически, при включении интерфейса br0.

Итоговый interfaces

В итоге, после всех приведенных выше манипуляций вы должны были получить файл /etc/network/interfaces примерно такого содержания:

Теперь вы можете перезапустить сеть командой:

И посмотреть, что из этого получилось при помощи ifconfig . Если вы нигде не ошиблись — вы увидите все свои интерфейсы, в том числе не описанный в interfaces eth1 и br0. Для просмотра информации о сетевом мосте можно использовать:

Настройка hostapd

Теперь, когда все подготовительные действия выполнены нужно настроить собственно точку доступа — hostapd . Основной файл настроек hostapd — /etc/hostapd/hostapd.conf . Лучше сразу создать его резервную копию, т.к. сам файл содержит большое количество подробных комментариев о настройке, и в случае, если вы что-то удалите — вы всегда сможете обратиться к оригиналу:

Файл hostapd.conf содержит в себе список опций, которые принимают то или иное значения и все вместе влияют на конфигурацию hostapd . Каждая опция снабжена достаточно подробным комментарием 8) . Вот некоторые основные опции:

| Параметр | Описание | Значение по умолчанию |

|---|---|---|

| interface | Устройство точки доступа. Т.е. то сетевое устройство, которое является Wi-Fi адаптером. Например, wlan0 или, например, ath0 в случае madwifi. | n/a |

| bridge | Если используются madwifi, atheros, или nl80211 — может быть использован дополнительный параметр — bridge. С его помощью можно сказать hostapd что используемый интерфейс включен в сетевой мост. Если параметр не задан — драйверы автоматически определят интерфейс моста. | n/a |

| driver | Тип драйвера. (hostap/wired/madwifi/test/none/nl80211/bsd). nl80211 для всех «Linux mac80211 drivers». madwifi для madwifi (кто бы мог подумать?) Если задать none — hostapd будет работать как выделенный RADIUS сервер, не управляя каким либо интерфейсом. | hostap |

| logger_syslog logger_syslog_level logger_stdout logger_stdout_level | Опции журналирования. Два метода вывода сообщений: syslog и stdout (последний полезен только в случае простого запуска hostapd — не в режиме демона). Возможные значения: -1 = все модули. 0 = IEEE 802.11 1 = IEEE 802.1X 2 = RADIUS 3 = WPA 4 = driver interface 5 = IAPP 6 = MLME Уровни журналов: 0 = verbose debugging 1 = debugging 2 = informational messages 3 = notification 4 = warning | logger_syslog=-1 logger_syslog_level=2 logger_stdout=-1 logger_stdout_level=2 |

| ssid | SSID (имя точки доступа) | test |

| country_code | Country code (ISO /IEC 3166-1). Используется для установки региональных ограничений. Задает страну, в которой работает точка доступа. В зависимости от выбранной страны может влиять на количество и номера доспупных каналов и мощность сигнала. | US |

| ieee80211d | Включить IEEE 802.11d (Интернациональные роуминговые расширения (2001)). В зависимости от параметра country_code задает список доступных каналов и устанавливает мощность сигнала на основе ограничений, действующих в этой стране. | 0 = выключено |

| hw_mode | Режим работы. (a = IEEE 802.11a, b = IEEE 802.11b, g = IEEE 802.11g) | b |

| channel | Номер канала (IEEE 802.11). Стоит заметить, что некоторые драйверы (например madwifi) не используют это значение из hostapd и в таком случае канал должен быть задан отдельно через утилиту iwconfig. | 0, т.е. не задан |

| macaddr_acl accept_mac_file deny_mac_file | Аутентификация на основе MAC адресов клиентских станций. Cтоит заметить, что подобный вид аутентификации требует драйвер, использующий hostapd для управления обработки кадров, т.е. это может быть использовано с driver=hostap или driver=nl80211, но не с driver=madwifi. 0 = принимать клиента, если его нет в «черном списке» 1 = отклонять клиента, если его нет в «белом списке» 2 = использовать внешний RADIUS сервер. (черные/белые списки обрабатываются первыми). Черные/белые списки читаются из отдельных файлов (которые содержат MAC адреса — по одному на строку). Необходимо указывать абсолютный путь. | macaddr_acl=0 accept_mac_file=/etc/hostapd.accept deny_mac_file=/etc/hostapd.deny |

| auth_algs | IEEE 802.11 описывает 2 алгоритма аутентификации. hostapd может работать с обоими. «Открытая система» (Open system authentication) должна быть использована с IEEE 802.1X. Значения: 0 = Open System Authentication 1 = Shared Key Authentication (требуется WEP) | 3 |

| ignore_broadcast_ssid | Посылать пустое поле SSID в широковещательных сообщениях и игнорировать запросы от клиентов, запрашивающие имя ТД. Т.е. то, что в Wi-Fi роутерах называется «скрывать точку доступа» — клиент должен знать SSID для соединения. 1 = посылать пустой (length=0) SSID и игнорировать probe запросы на имя ТД. 2 = очистить SSID (ASCII 0), но сохранить оригинальную длину поля (требуется для некоторых клиентов, которые не поддерживают пустой SSID) и игнорировать probe запросы. | выключено (0) |

| ap_max_inactivity | Лимит неактивности клиентской станции. Если клиент ничего не передает в течение времени, указанном в ap_max_inactivity (секунды), посылается пустой дата-фрейм клиенту с целью проверки «А доступен ли он еще?» (Например, клиент мог покинуть зону покрытия ТД). Если на запрос на было ответа (ACK), станция клиента отключается (сначала деассоциируется, затем деаутентифицируется). Эта функция используется для очистки таблицы активных станций от старых («мертвых») записей. | 300 (т.е., 5 минут) |

| wpa | Опции WPA. Указание этого параметра требуется чтобы заставить ТД требовать от клиентов WPA аутентификации. (WPA-PSK или WPA-RADIUS/EAP). Для WPA-PSK, нужно указать wpa_psk или wpa_passphrase и включить WPA-PSK в wpa_key_mgmt. Для WPA-RADIUS/EAP, дожен быть настроен ieee8021x (без динамических WEP ключей), должен быть сконфигурирован RADIUS сервер и включено WPA-EAP в wpa_key_mgmt. Возможные значения: 0 = без WPA/WPA2 (не рекомендуется) 1 = WPA (не рекомендуется) 2 = IEEE 802.11i/RSN (WPA2) — на сегодня безопаснее всего. 3 = разрешена как WPA, так и WPA2 аутентификация | 1 |

| wpa_psk wpa_passphrase wpa_psk_file | Ключи WPA для WPA-PSK. Могут быть заданы как 256-битным ключем в шестнадцатиричном формате (64 hex digits), так и в виде wpa_psk (в виде ASCII фразы 8..63 символа). В полседнем случае фраза будет сконвертирована в PSK, при этом используется SSID, таким образом, PSK меняется каждый раз когда меняется SSID. Дополнительно, есть возможность счтывать WPA PSK из файла, содержащего список MAC адресов и PSK (по паре MAC — PSK на строку). Таким образом можно настроить несколько PSK. Нужно указывать абсолютный путь до файла с ключами. | n/a n/a /etc/hostapd.wpa_psk |

| wpa_key_mgmt | Список принимаемых алгоритмов управления ключами. (WPA-PSK, WPA-EAP, или оба). Записи разделются проблами. Можно использовать WPA-PSK-SHA256 и WPA-EAP-SHA256 для# более стойких алгоритмов, основанных на SHA256. | WPA-PSK WPA-EAP |

| wpa_pairwise rsn_pairwise | Набор принимаемых алгоритмов шифрования. Разделенный пробелами список алгоритмов: CCMP = AES in Counter mode with CBC-MAC [RFC 3610, IEEE 802.11i/D7.0] TKIP = Temporal Key Integrity Protocol [IEEE 802.11i/D7.0] | Парные алгоритмы шифрования для WPA (v1) (по умолчанию: TKIP) wpa_pairwise=TKIP CCMP Парные алгоритмы шифрования для RSN/WPA2 (по умолчанию: используется значение wpa_pairwise) rsn_pairwise=CCMP |

Пример конфигурационных файлов для точки доступа со скрытым SSID и авторизацией WPA2 на основе MAC адресов клиентских станций:

hostapd.conf

/etc/hostapd/wpa_psk

Теперь, когда мы настроили hostapd самое время установить его на автоматический запуск при загрузке системы. Для этого нужно отредактировать файл /etc/default/hostapd 9) и изменить закомментированные строки на:

Настройка общего доступа

После перезагрузки компьютера мы сможем «увидеть» свою точку доступа, однако вряд ли сможем подключиться к ней, т.к. нам пока никто не может раздать сетевые параметры и доступ к интернету. Поэтому необходимо выпонить ряд общих действий, не связанных в принципе с Wi-Fi, но необходимых для разделения одного интернет-канала на несколько компьютеров.

Настройка iptables и ip форвардинга

В GNU/Linux в общем и в Ubuntu в частности присутствует замечательный программный файерволл, работающий на уровне ядра операционной системы — Netfilter . Существует утилита, под названием iptables , служащая для управления netfilr’ом и позволяющая достаточно тонко настроить правила проходжения пакетов через шлюз. Более подробно см. в соответствующей статье

Далее нужно сделать этот скрипт исполняемым:

И установить его на автоматический запуск при инициализации сетевых служб:

Настройка dnsmasq

Теперь можно перезагрузить шлюз и попытаться соединиться с ним по Wi-Fi или через Ethernet. Если по какой-то причине что-то не работает — внимательно перечитайте руководство и поищите ошибки в ваших конфигурационных файлах. Не забудьте, что если вы используете скрытый SSID вашей точки доступа — она не будет отображаться в списке доступных беспроводных сетей на машинах клиентов — в этом случае вам необходимо вручную указать SSID при подключении.

Как улучшить эту статью

Было бы просто замечательно, если бы кто-то попробовал прогнать это руководство на madwifi устройствах и описал возможные различия в необходимых настройках.

И см. заметку в главе про настройку оборудования.

UPD: А еще было бы неплохо описать различные утилиты внешнего управления hostapd и их настройку.

Прокомментируйте настройку eth0 в /etc/network/interfaces. Какой тип подключения подразумевается под этим интерфейсом? Что делать, если для связи с Интернетом требуется авторизация по VPN?