Локальная политика безопасности. Часть 1: Введение

Введение

В предыдущих моих статьях о групповых политиках было рассказано о принципах работы оснастки «Редактор локальной групповой политики». Рассматривались некоторые узлы текущей оснастки, а также функционал множественной групповой политики. Начиная с этой статьи, вы сможете узнать об управлении параметрами безопасности на локальном компьютере, а также в доменной среде. В наше время обеспечение безопасности является неотъемлемой частью работы как для системных администраторов в крупных и даже мелких предприятиях, так и для домашних пользователей, перед которыми стоит задача настройки компьютера. Неопытные администраторы и домашние пользователи могут посчитать, что после установки антивируса и брандмауэра их операционные системы надежно защищены, но это не совсем так. Конечно, эти компьютеры будут защищены от множества атак, но что же спасет их от человеческого фактора? Сейчас возможности операционных систем по обеспечению безопасности очень велики. Существуют тысячи параметров безопасности, которые обеспечивают работу служб, сетевую безопасность, ограничение доступа к определенным ключам и параметрам системного реестра, управление агентами восстановления данных шифрования дисков BitLocker, управление доступом к приложениям и многое, многое другое.

В связи с большим числом параметров безопасности операционных систем Windows Server 2008 R2 и Windows 7, невозможно настроить все компьютеры, используя один и тот же набор параметров. В статье «Настройки групповых политик контроля учетных записей в Windows 7» были рассмотрены методы тонкой настройки контроля учетных записей операционных систем Windows, и это только малая часть того, что вы можете сделать при помощи политик безопасности. В цикле статей по локальным политикам безопасности я постараюсь рассмотреть как можно больше механизмов обеспечения безопасности с примерами, которые могут вам помочь в дальнейшей работе.

Конфигурирование политик безопасности

Политика безопасности – это набор параметров, которые регулируют безопасность компьютера и управляются с помощью локального объекта GPO. Настраивать данные политики можно при помощи оснастки «Редактор локальной групповой политики» или оснастки «Локальная политика безопасности». Оснастка «Локальная политика безопасности» используется для изменения политики учетных записей и локальной политики на локальном компьютере, а политики учетных записей, привязанных к домену Active Directory можно настраивать при помощи оснастки «Редактор управления групповыми политиками». Перейти к локальным политикам безопасности, вы можете следующими способами:

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Локальная политика безопасности и откройте приложение в найденных результатах;

- Воспользуйтесь комбинацией клавиш

+R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите secpol.msc и нажмите на кнопку «ОК»;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор локальной групповой политики» и нажмите на кнопку «Добавить». В появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор» для выбора компьютера или нажмите на кнопку «Готово» (по умолчанию установлен объект «Локальный компьютер»). В диалоге «Добавление или удаление оснасток» нажмите на кнопку «ОК». В оснастке «Редактор локальной групповой политики» перейдите в узел «Конфигурация компьютера», а затем откройте узел «Параметры безопасности».

В том случае, если ваш компьютер подсоединен к домену Active Directory, политика безопасности определяется политикой домена или политикой подразделения, членом которого является компьютер.

Применение политик безопасности для локального компьютера и для объекта групповой политики рабочей станции, подсоединенной к домену

При помощи следующих примеров вы увидите разницу между применением политики безопасности для локального компьютера и для объекта групповой политики рабочего компьютера, присоединенного к домену Windows Server 2008 R2.

Применение политики безопасности для локального компьютера

Для успешного выполнения текущего примера, учетная запись, под которой выполняются данные действия, должна входить в группу «Администраторы» на локальном компьютере. Если компьютер подключен к домену, то эти действия могут выполнять только пользователи, которые являются членами группы «Администраторы домена» или групп, с разрешенными правами на редактирование политик.

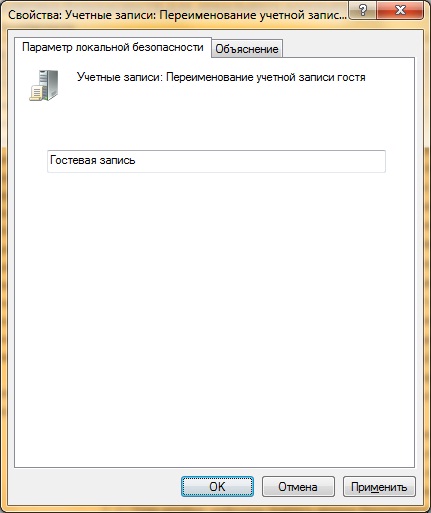

В этом примере мы переименуем гостевую учетную запись. Для этого выполните следующие действия:

- Откройте оснастку «Локальные политики безопасности» или перейдите в узел «Параметры безопасности» оснастки «Редактор локальной групповой политики»;

- Перейдите в узел «Локальные политики», а затем «Параметры безопасности»;

- Откройте параметр «Учетные записи: Переименование учетной записи гостя» дважды щелкнув на нем или нажав на клавишу Enter;

- В текстовом поле введите Гостевая запись и нажмите на кнопку «ОК»;

После перезагрузки компьютера для того чтобы проверить, применилась ли политика безопасности к вашему компьютеру, вам нужно открыть в панели управления компонент «Учетные записи пользователей» и перейти по ссылке «Управление другой учетной записью». В открывшемся окне вы увидите все учетные записи, созданные на вашем локальном компьютере, в том числе переименованную учетную запись гостя:

Применение политики безопасности для объекта групповой политики рабочей компьютера, присоединенного к домену Windows Server 2008 R2

В этом примере мы запретим пользователю Test_ADUser изменять пароль для учетной записи на своем компьютере. Напомню, что для выполнения следующих действий вы должны входить в группу «Администраторы домена». Выполните следующие действия:

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter»;

- В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M;

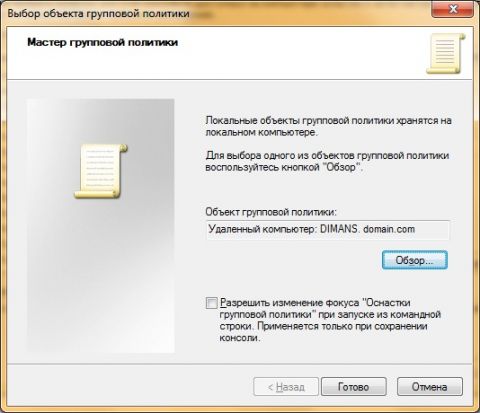

- В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор локальной групповой политики» и нажмите на кнопку «Добавить»;

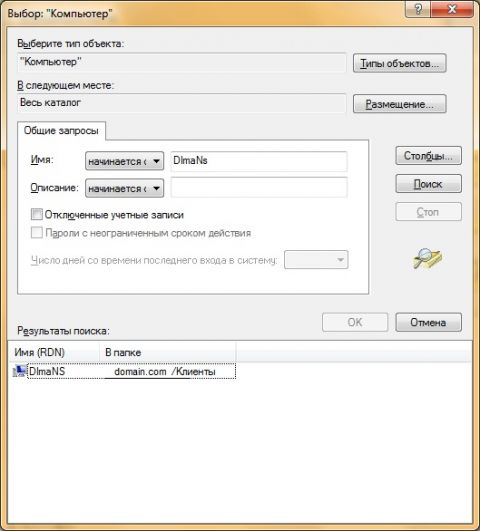

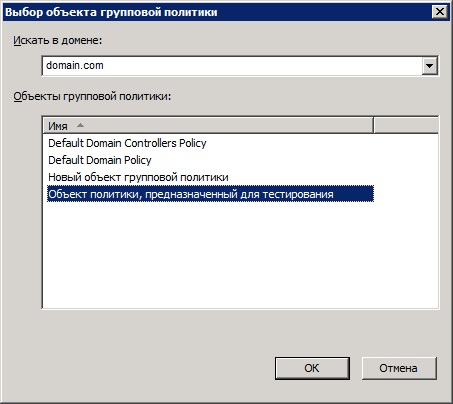

- В появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор» для выбора компьютера и выберите нужный компьютер, как показано на следующем скриншоте:

В диалоге «Выбор объекта групповой политики» убедитесь, что выбрали нужный компьютер и нажмите на кнопку «Готово»;

После перезагрузки компьютера для того чтобы проверить, применилась ли политика безопасности, перейдите на компьютер, над которым проводились изменения и откройте консоль управления MMC. В ней добавьте оснастку «Локальные пользователи и группы» и попробуйте изменить пароль для своей доменной учетной записи.

Применение политики безопасности для объекта групповой политики с контроллера домена Windows Server 2008 R2

При помощи этого примера, изменим число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля. Эта политика позволяет вам улучшать безопасность, гарантируя, что старые пароли не будут повторно использоваться в течении нескольких раз. Войдите на контроллер домена или используйте средства администрирования удаленного сервера. Выполните следующие действия:

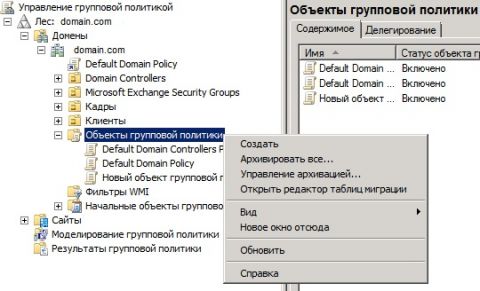

- Откройте консоль «Управление групповой политикой» — в диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- В контейнере «Объекты групповой политики» щелкните правой кнопкой мыши и из контекстного меню выберите команду «Создать»;

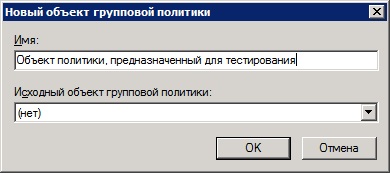

В поле «Имя» введите название объекта GPO, например «Объект политики, предназначенный для тестирования» и нажмите на кнопку «ОК»;

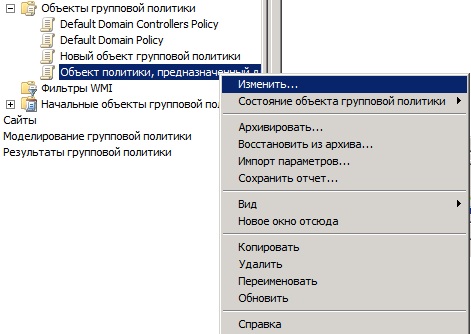

Щелкните правой кнопкой мыши на созданном объекте и из контекстного меню выберите команду «Изменить»;

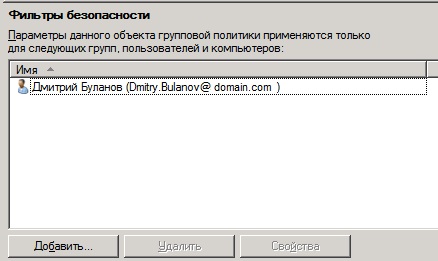

В фильтрах безопасности объекта политики выберите пользователя или группу, на которых будет распространяться указанные настройки.

Об использовании оснастки «Управление групповой политикой» на контроллерах домена и о команде gpupdate будет подробно рассказываться в последующих статьях.

Заключение

Из этой статьи вы узнали о методах применения локальных политик безопасности. В предоставленных примерах проиллюстрирована настройка политик безопасности при помощи оснастки «Локальная политика безопасности» на локальном компьютере, настройка политик на компьютере, подсоединенном к домену, а также управление локальными политиками безопасности с использованием контроллер домена. В следующих статьях из цикла о локальных политиках безопасности вы узнаете об использовании каждого узла оснастки «Локальная политика безопасности» и о примерах их использования в тестовой и рабочей среде.

Создание политик безопасности в Windows Server 2008

Мастер настройки безопасности (Security Configuration Wizard) позволяет настроить политику только для ролей и компонентов, установленных на компьютере во время запуска мастера. Конкретный процесс создания политики безопасности зависит от текущего набора ролей и компонентов. Впрочем, основные области настройки одинаковы для любой конфигурации компьютера.

В Мастере настройки безопасности (Security Configuration Wizard) имеются следующие разделы настройки безопасности:

• Настройка служб на основе ролей (Role-Based Service Configuration) Настройка режима запуска системных служб в зависимости от установленных ролей и компонентов сервера, заданных параметров и необходимых служб.

• Сетевая безопасность (Network Security) Настройка входящих и исходящих правил безопасности брандмауэра Windows в зависимости от установленных ролей и компонентов сервера.

• Параметры реестра (Registry Settings) Настройка протоколов для обмена данными с другими компьютерами.

• Политика аудита (Audit Policy) Настройка аудита на выбранном сервере.

• Сохранение политики безопасности (Save Security Policy) Сохранение и просмотр политики безопасности. В нее также можно включить один или несколько шаблонов безопасности.

Чтобы создать политику безопасности, выполните следующие действия:

1. Запустите Мастер настройки безопасности (Security Configuration Wizard). Для этого щелкните кнопку Пуск (Start), Администрирование (Administrative Tools) и Мастер настройки безопасности (Security Configuration Wizard). На первой странице мастера щелкните Далее (Next).

2. На странице Действие настройки (Configuration Action) Просмотрите доступные действия. По умолчанию установлен переключатель Создать новую политику безопасности (Create A New Security Policy). Щелкните Далее (Next).

3. На странице Выбор сервера (Select Server) укажите сервер, который должен использоваться в качестве базового для данной политики безопасности, то есть, сервер, на котором установлены нужные роли, компоненты и функции. По умолчанию выбран текущий компьютер. Чтобы выбрать другой компьютер, щелкните кнопку Обзор (Browse). В диалоговом окне Выбор: «Компьютер» (Select Computer) введите имя компьютера и щелкните Проверить имена (Check Names). Выделите нужную учетную запись компьютера и щелкните ОК.

4. Щелкните Далее (Next). Мастер соберет конфигурацию безопасности и сохранит ее в базе данных настройки безопасности. Щелкните кнопку Просмотр базы данных (View Configuration Database) на странице Обработка базы данных настройки безопасности (Processing Security Configuration Database), чтобы просмотреть параметры в базе данных. Просмотрев параметры, вернитесь в мастер и щелкните Далее (Next).

5. Каждый раздел настройки начинается собственной заглавной страницей. Первая страница, которую вы увидите, – Настройка служб на основе ролей (Role-Based Service Configuration). Щелкните Далее (Next).

6. На странице Выбор ролей сервера (Select Server Roles), показаны установленные роли сервера! Выберите роли, которые следует включить, и сбросьте роли, которые следует отключить. При выборе роли запускаются службы, входящие порты и параметры, требующиеся для этой роли. При сбросе роли соответствующие службы, входящие порты и параметры отключаются, при условии что они не требуются другой включенной роли.

7. На странице Выбор клиентских возможностей (Select Client Features) перечислены установленные клиентские компоненты, используемые для запуска служб. Выберите компоненты, которые нужно включить, и сбросьте компоненты, которые нужно отключить. При выборе компонента запускаются требующиеся ему службы. При отключении компонента требующиеся ему службы отключаются, при условии что они не требуются другому включенному компоненту.

8. На странице Выбор управления и других параметров (Select Administration And Other Options) перечислены установленные функции, используемые для запуска служб и открытия портов. Выберите функции, которые нужно включить, и сбросьте функции, которые нужно отключить. При выборе функции запускаются службы, требующиеся этой функции. При сбросе функции требующиеся ей службы отключаются, при условии что они не требуются другой включенной функции.

9. На странице Выбор дополнительных служб (Select Additional Services) показан список дополнительных служб, найденных на сервере во время обработки базы данных настройки безопасности. Выберите все службы, которые следует включить, и сбросьте все службы, которые нужно отключить.

К). На странице Обработка неопределенных служб (Handling Unspecified Services) определите, как следует обрабатывать неопределенные службы, то есть, службы, не установленные на выбранном сервере и не отраженные в базе данных настройки безопасности. По умолчанию режим запуска неопределенных служб не изменяется. Чтобы отключить неопределенные службы, установите переключатель Отключить эту службу (Disable The Service). Щелкните Далее (Next).

11. На странице Подтверждение изменений для служб (Confirm Service Changes) просмотрите список служб, которые будут изменены на выбранном сервере при применении политики безопасности. Обратите внимание на текущий режим запуска и режим запуска, заданный в политике.

12. На заглавной странице раздела Сетевая безопасности (Network Security) щелкните Далее (Next). На странице Правила сетевой безопасности (Network Security Rules) отображен список правил брандмауэра, требуемых для ролей, компонентов и функций, выбранных вами ранее. Используя имеющиеся параметры, вы можете добавлять, изменять или удалять входящие и исходящие правила. Закончив настройку, щелкните Далее (Next).

13.На заглавной странице раздела Параметры реестра (Registry Settings) щелкните Далее (Next). На странице Требовать цифровую подпись SMB (Require SMB Security Signatures) просмотрите параметры подписей SMB. По умолчанию задано, что все компьютеры отвечают минимальным требованиям к ОС и сервер в состоянии обеспечить подписи трафика и печати. Изменять эти параметры не следует. Щелкните ОК.

14. На странице Исходящие требования проверки подлинности (Outbound Authentication Methods) задайте методы, используемые выбранным сервером для авторизации на удаленных компьютерах. Если компьютер обменивается данными только внутри домена, установите только флажок Учетные записи в домене (Domain Accounts). Этим вы обеспечите наивысший уровень проверки подлинности. Если компьютер обменивается данными с компьютерами как в домене, так и в рабочей группе, установите флажки Учетные записи в домене (Domain Accounts) и Локальные учетные записи на удаленных компьютерах (Local Accounts On The Remote Computers). В большинстве случаев не следует использовать пароли общего доступа, поскольку это наииизший уровень проверки подлинности. Щелкните Далее (Next).

15. На странице Исходящая проверка подлинности с использованием учетных записей домена (Outbound Authentication Using Domain Accounts) задайте типы компьютеров, подключения которых будет принимать выбранный сервер. Если компьютер обменивается данными только с компьютерами под управлением Windows ХР Professional или боле поздних версий Windows, сбросьте оба флажка, и ваш компьютер будет использовать наивысший уровень проверки подлинности. Если компьютер обмеиивается данными с более старыми ПК, оставьте заданные по умолчанию параметры без изменения. Щелкните Далее (Next).

16. На странице Сводка параметров реестра (Registry Settings Summary) просмотрите значения, которые будут изменены на выбранном сервере в случае применения политики. Сравните текущие значения и значения, заданные в политике. Щелкните Далее (Next).

17. Нa заглавной странице Политика аудита (Audit Policy) щелкните Далее (Next). На странице Политика аудита системы (System Audit Policy) задайте нужный уровень аудита. Для отключения аудита установите переключатель Не выполнять аудит (Do Not Audit). Чтобы включить аудит успешных событий, щелкните Выполнять аудит успешных действий (Audit Successful Activities). Чтобы включить аудит всех событий, щелкните Выполнять аудит как успешных, так и неуспешных действий (Audit Successful And Unsuccessful Activities). Щелкните Далее (Next).

18. Нa странице Сводка политики аудита (Audit Policy Summary) просмотрите параметры, которые будут изменены на выбранном сервере в случае применения политики. Обратите внимание на текущие параметры и параметры, которые будут применены политикой. Щелкните Далее (Next).

19. Нa заглавной странице Сохранение политики безопасности (Save Security Policy) щелкните Далее (Next). На странице Имя файла политики безопасности (Security Policy File Name) задайте параметры сохранения политики безопасности и при необходимости добавьте в нее один или несколько шаблонов безопасности. Для просмотра политики безопасности щелкните кнопку Просмотр политики безопасности (View Security Policy). Просмотрев политику, вернитесь в мастер.

20. Чтобы добавить в политику шаблоны безопасности, щелкните Включение шаблонов безопасности (Include Security Templates). В диалоговом окне Включение шаблонов безопасности (Include Security Templates) щелкните кнопку Добавить (Add). В диалоговом окне Открыть (Open) выберите шаблон безопасности, который будет включен в политику. При добавлении нескольких шаблонов вы можете назначить им приоритеты па случай возникновения конфликтов в параметрах безопасности. Параметры шаблонов, занимающих более высокое место в списке, соответственно, обладают более высоким приоритетом. Выберите шаблон и назначьте ему приоритет, щелкая кнопки-стрелки. Щелкните ОК.

21. По умолчанию политика безопасности сохраняется %SystemRoot% \Security\Msscw\Policies. При необходимости щелкните кнопку Обзор (Browse) и выберите другое место для сохранения. Введите имя политики безопасности и щелкните Сохранить (Save). Путь к папке и имя файла отображаются в текстовом поле Имя файла политики безопасности (Security Policy File Name).

22. Щелкните Далее (Next). На странице Применение политики безопасности (Apply Security Policy) укажите, применить политику сейчас пли позднее. Щелкните Далее (Next) и Готово (Finish).

+R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите secpol.msc и нажмите на кнопку «ОК»;

+R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите secpol.msc и нажмите на кнопку «ОК»;