Интеграция Active Directory с помощью Службы каталогов на Mac

С помощью плагина Active Directory (на панели «Службы» программы «Служба каталогов») можно настроить Mac для доступа к основной информации учетной записи пользователя в домене Active Directory на сервере Windows 2000 или более поздней версии.

Плагин Active Directory генерирует все атрибуты, необходимые для аутентификации macOS, из учетных записей пользователей Active Directory. Этот плагин также поддерживает методы идентификации Active Directory, включая изменения паролей, прекращения срока действия, принудительные изменения и параметры безопасности. Поскольку эти функции поддерживаются плагином, для получения основных сведений об учетных записях пользователей не требуется вносить изменения в схему домена Active Directory.

Примечание. macOS Sierra и более новой версии не сможет подключиться к домену Active Directory с функциональным уровнем ниже Windows Server 2008, кроме случая, когда Вы явно включили слабое шифрование. Даже если все домены имеют функциональный уровень 2008 или выше, возможно, администратору придется для каждого домена явно указать возможность использования алгоритма шифрования Kerberos AES. См. статью на сайте поддержки Apple: Подготовка к использованию Active Directory в macOS Sierra 10.12.

Если macOS полностью интегрирована с Active Directory, пользователи:

Подчиняются политикам паролей домена организации.

Используют одни и те же учетные данные для аутентификации и получения доступа к защищенным ресурсам.

Получают сертификаты пользователей и машин от сервера служб сертификации Active Directory.

Могут автоматически перемещаться по пространству имен DFS (Distributed File System) и подключать соответствующий основной сервер SMB (Server Message Block).

Совет. Клиенты Mac получают полный доступ к чтению атрибутов, которые добавляются к этому каталогу. Следовательно, может понадобиться изменить список контроля доступа ACL этих атрибутов, чтобы группы компьютеров смогли читать эти добавленные атрибуты.

Помимо поддержки политик аутентификации, плагин Active Directory также поддерживает следующие функции:

Пакетное шифрование и функции подписывания пакетов для всех доменов Active Directory в Windows. Эта функция включена по умолчанию. Настройку по умолчанию можно сменить на отключение или требование, используя команду dsconfigad . Пакетное шифрование и функции подписывания пакетов гарантируют защиту всех данных, необходимых для просмотра записей, при отправке в домене и из домена Active Directory.

Динамическое создание уникальных идентификаторов. Контроллер динамически создает уникальный идентификатор пользователя и идентификатор первичной группы на основе глобального уникального идентификатора (GUID) учетной записи пользователя в домене Active Directory. Этот идентификатор пользователя и первичный идентификатор группы одинаковы для каждой учетной записи пользователя, даже если эта учетная запись используется для регистрации на других компьютерах Mac. См. раздел Сопоставление ID группы, первичного GID и UID с атрибутом Active Directory.

Отказоустойчивость и репликация Active Directory. Коннектор Active Directory обнаруживает многочисленные контроллеры доменов и определяет ближайший из них. Если контроллер домена становится недоступным, этот плагин использует другой ближайший контроллер домена.

Обнаружение всех доменов леса Active Directory. Можно настроить плагин таким образом, чтобы позволить пользователям из любого домена совокупности деревьев проходить аутентификацию на компьютере Mac. В качестве альтернативы можно разрешить аутентификацию в клиенте только определенным доменам. См. раздел Управление аутентификацией из всех доменов леса Active Directory.

Подключение папок пользователя Windows. Когда пользователь входит в систему Mac с помощью учетной записи пользователя Active Directory, плагин Active Directory может подключить сетевой домашний каталог Windows, который определяется в учетной записи пользователя Active Directory как папка пользователя. Можно выбрать использование сетевой папки, указанной в стандартном атрибуте папки пользователя Active Directory или атрибуте папки пользователя macOS (если схема Active Directory была соответственно расширена).

Использование локальной папки пользователя на компьютере Mac. Можно настроить плагин таким образом, чтобы он создавал локальную папку пользователя на загрузочном томе клиентского компьютера Mac. В этом случае плагин также подключает сетевую папку пользователя Windows (заданную в учетной записи пользователя Active Directory) как сетевой том, подобно сетевой папке. После этого с помощью Finder пользователь может копировать файлы между томом сетевой папки пользователя Windows и локальной папкой пользователя Mac.

Создание для пользователей мобильных учетных записей. Мобильная учетная запись имеет локальную папку пользователя на загрузочном томе компьютера Mac. (У пользователя также есть сетевая папка пользователя, которая определяется в учетной записи Active Directory пользователя.) См. раздел Настройка мобильных учетных записей пользователей.

Использование LDAP для доступа и Kerberos для аутентификации. Плагин Active Directory не использует запатентованный компанией Microsoft интерфейс служб Active Directory (ADSI) для получения служб каталога или идентификации.

Обнаружение расширенной схемы и доступ к ней. Если в схему Active Directory были добавлены типы записей (классы объектов) и атрибуты macOS, плагин Active Directory автоматически обнаруживает их и получает к ним доступ. Например, можно изменить схему Active Directory с помощью инструментов администратора Windows и включить в нее атрибуты управляемых клиентов macOS. Такое изменение схемы позволяет плагину Active Directory поддерживать настройки управляемых клиентов, полученные с помощью программы macOS Server.

Mac os active directory

Представьте себе,

что вы системный администратор и директор компании мечтает о переносе рабочих мест на Маки; или школа, в которой вы обслуживаете IT, выиграла тендер и скоро привезут новенькие Macbook; или в вашей редакции выбросили старые G4 и закупают парк новых iMac.

А инфраструктура на Active Directory

И если спросить вас об управлении клиентскими станциями в домене средствами Windows Server, то вероятно, что прозвучат слова “домен”, “политики”, “GPO”, “служба каталогов”.

Зачем нужна служба каталогов?

Служба каталогов упрощает жизнь пользователя и администратора. Она позволяет хранить необходимые ресурсы, – учетные записи, группы и многое-многое другое в одном месте, удобно управлять ими, связывать воедино самые разнообразные сервисы.

Интеграция компьютеров в службу каталогов позволяет принудительно установить строгие политики аутентификации и авторизации, управлять доступом к ресурсам через Single Sign-On (SSO). Проще говоря, ограничивать доступ во имя благих целей.

Разве Мак вводится в Active Directory?

На деле macOS давно интегрируется в службы каталогов, в том числе и в Active Directory (далее AD), и для этого используется встроенный плагин AD. Мак, привязанный к домену, поддерживает политики паролей, поиск пользователей и групп, единую точку входа (SSO) с использованием Kerberos, аутентификацию 802.1X для ограничения доступа к сети как по Wi-Fi, так и по Ethernet. Ознакомиться с Best Practices от Apple по связи Мака и Ad (эпохи Mac OS X 10.10) можно по ссылке.

Хорошо. Как управлять настройками Maк?

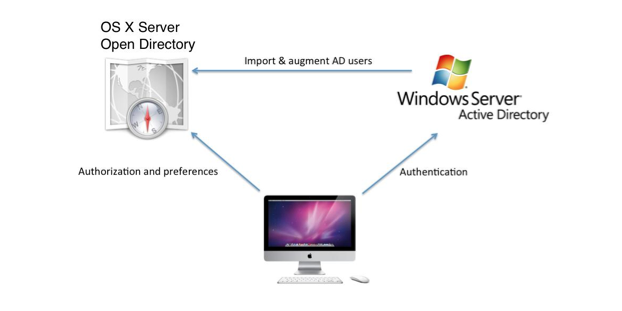

Долгое время негласным стандартом являлось решение Magic Triangle, которое объединяло в себе возможности AD и Open Directory (далее OD), собственной службы каталогов от Apple. Работало это следующим образом: учетные записи пользователей находились в Active Directory, но так как в Windows Server нет встроенных средств для управления Маками, то политики распространялись с сервера Open Directory от Apple.

Называлась эта технология MCX – Managed Client for (OS) X и по сути, это конфигурационные кусочки XML в LDAP-записях, относящихся к пользователям, группам и компьютерам (интересные утилиты командной строки – mcxquery и mcxrefresh). Администраторы управляли настройками с помощью Workgroup Manager.

Само-собой, это повышало затраты на обслуживание, так как приходилось поддерживать еще и серверы Apple. Например, в компании IKEA для поддержки Маков на 400 площадках использовались и AD и OD.

Нельзя сказать, что Apple усиленно развивает Open Directory, да и серверы в целом. Скорее негласно предполагается, что в корпорации будет использоваться Active Directory. К тому же Apple продвигает новую технологию управления Маками под названием Mobile Device Management.

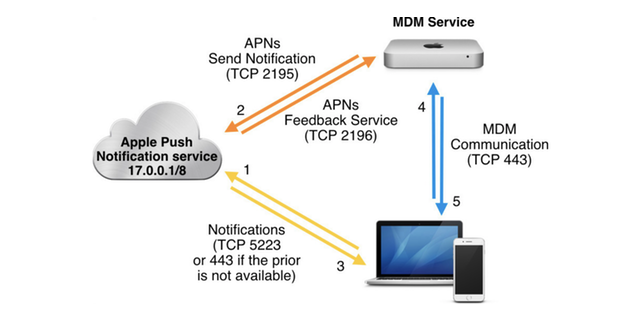

Mobile Device Management (MDM)

Новая технология управления Маками пришла с iPhone и iPad. Это отражено в ее названии – Mobile Device Management. Так Apple называет как сам набор технологий для управления, так и протокол, который позволяет отправлять команды для управления устройствами на базе iOS 4 и новее, macOS 10.7 и новее, Apple TV с iOS 7 (ныне tvOS) и новее. С помощью MDM системные администраторы могут проверять, устанавливать или удалять конфигурационные профили, заблокировать устройства и даже стирать их удаленно. Конфигурационные профили представляют из себя файлы XML с набором настроек, описанных в документации Apple. Что интересно, распространение профилей происходит так, что Маку не нужно находиться в офисной сети, достаточно иметь доступ к интернет. Протокол построен поверх HTTPS и использует PUSH-уведомления. Профили распространяются следующим образом: сервер MDM обращается к Apple Push Notification Services (APN), далее APN путем PUSH-уведомлений сообщает устройству о том, что нужно связаться с сервером MDM, после чего Мак подключается к серверу MDM и получает информацию с настройками.

И что самое интересное, вы можете связать сервер MDM с существующим каталогом AD и создавать отдельные наборы настроек для управления Маками. Например, вы можете взять заранее подготовленную группу из AD, создать для не профили настроек для Мак и далее распространять политики средствами MDM.

Shut up and take my money!

В приложении macOS Server от Apple уже есть свой MDM сервер под названием Profile Manager. Отталкиваясь от нашего опыта и опыта наших клиентов и коллег мы не рекомендуем его использование в организациях с большим количеством Маков или iOS устройств. Profile Manager можно использовать скорее для ознакомления с технологией или пилотного проекта.

3rd party серверов MDM, работающих с Apple развелось немало: Microsoft, Vmware, Parallels, не говоря уже об Open-source. Однако если вы спросите любого мак-администратора на конференции Macsysadmin, которая состоится в начале октября в Гётеборге какой MDM выбрать, то вам ответят: “JAMF“, он же бывший “Casper Suite”. Это, пожалуй, самое простое и популярное решение MDM для устройств Apple.

Если вас заинтересует внедрение JAMF – обращайтесь к нам и мы вам поможем и с приобретением и с настройкой.

Обязательно ли привязывать Мак к AD?

Вовсе нет. Например, с помощью приложения NoMAD (аббревиатура расшифровывается как “No More Active Directory”) вы можете использовать SSO, монтировать домашнюю папку, синхронизировать пароль локального пользователя с сетевым паролем и многое другое. Причем само приложение не требует прав админстратора. И все это только с помощью тикетов Kerberos.

Что еще за Kerberos?

Kerberos — технология аутентификации, основанная на тикетах — специальных шифрованных сообщениях, которые позволяют клиенту подтвердить свою подлинность, не храня пароль и не передавая его по недоверенным каналам.

Если попытаться объяснить просто, то сначала клиент запрашивает на сервере аутентификации “тикет для выдачи тикетов” (ticket granting ticket, TGT), затем запрашивает на том же сервере тикет для доступа к нужному ресурсу, при этом сервер проверяет, что такой ресурс существует и у данного пользователя есть доступ к этому ресурсу, и уже с этим тикетом клиент может получить доступ к ресурсу. Единственный раз, когда у пользователя запрашивается пароль (но не пересылается по сети) — этап получения тикета TGT, в дальнейшем все происходит автоматически — отсюда название Single Sign-on.

Вывод

Введение Маков в домен, управление устройствами и доступом к ресурсам – задача вполне выполнимая. Вы можете взаимодействовать с каталогом как привязав Мак к домену, так и обойтись средствами 3rd party приложений. В любом случае, интеграция технологии MDM в AD поможет вам комфортно управлять устройствами Apple, основываясь на политиках вашей организации.

Мы же пока ждем релиза High Sierra и выступлений на конференции Macsysadmin 2017, которые мы будем подробно освещать с места.

Мой коллега Ильдар обещает по статье на каждое выступление!