Сведения о брандмауэре для приложений

В состав ОС OS X входит брандмауэр для приложений, с помощью которого можно контролировать подключения к вашему компьютеру с других компьютеров в сети.

С помощью брандмауэра для приложений в OS X 10.5.1 и более поздних версий можно управлять подключениями на уровне приложений (а не портов). Это повышает эффективность защиты с помощью брандмауэра, а также помогает закрыть нежелательным приложениям доступ к сети через порты, которые используют разрешенные приложения.

Настройка брандмауэра для приложений в OS X 10.6 и более поздних версий

Чтобы включить брандмауэр для приложений, выполните приведенные ниже действия.

- Выберите в меню Apple пункт «Системные настройки».

- Щелкните значок «Безопасность» или «Конфиденциальность и безопасность».

- Перейдите на вкладку «Брандмауэр».

- Щелкните значок замка в левом нижнем углу и введите имя и пароль администратора, чтобы разблокировать панель.

- Нажмите кнопку «Включить брандмауэр» или «Запустить», чтобы включить брандмауэр.

- Нажмите кнопку «Дополнительно», чтобы настроить параметры брандмауэра.

Настройка брандмауэра для приложений в Mac OS X 10.5

Убедитесь, что Mac OS X обновлена до версии 10.5.1 или более поздней. Затем выполните приведенные ниже действия, чтобы включить брандмауэр для приложений.

- Выберите в меню Apple пункт «Системные настройки».

- Щелкните значок «Безопасность».

- Перейдите на вкладку «Брандмауэр».

- Выберите режим работы брандмауэра.

Дополнительные параметры

Блокировать все входящие подключения

Выбрав параметр «Блокировать все входящие подключения», вы заблокируете прием входящих подключений всеми службами общего доступа, такими как «Общий доступ к файлам» и «Общий экран». Системные службы по-прежнему смогут принимать следующие входящие подключения:

- configd для реализации DHCP и других служб для настройки сети;

- mDNSResponder для реализации Bonjour;

- racoon для реализации IPSec.

Чтобы использовать службы общего доступа, отключите параметр «Блокировать все входящие подключения».

Разрешения для отдельных приложений

Чтобы разрешить определенному приложению принимать входящие подключения, добавьте его в меню «Параметры брандмауэра».

- Откройте программу «Системные настройки».

- Щелкните значок «Безопасность» или «Конфиденциальность и безопасность».

- Перейдите на вкладку «Брандмауэр».

- На панели настроек щелкните значок замка, затем введите имя и пароль администратора.

- Нажмите кнопку «Параметры брандмауэра».

- Нажмите кнопку добавления приложения (+).

- Выберите приложение, для которого вы хотите разрешить прием входящих подключений.

- Нажмите кнопку «Добавить».

- Нажмите кнопку «ОК».

Вы также можете запретить прием входящих подключений для любого приложения из этого списка, нажав кнопку удаления приложения (–).

Автоматически разрешать подписанному ПО входящие подключения

Приложения, подписанные надежным центром сертификации, автоматически добавляются в список разрешенных, не требуя подтверждения от пользователя. Приложения, входящие в состав OS X, подписаны компанией Apple. Они могут принимать входящие подключения, если этот параметр включен. Например, приложению iTunes по умолчанию разрешено принимать входящие подключения через брандмауэр, поскольку оно уже подписано компанией Apple.

При запуске приложения, у которого нет цифровой подписи и которое не включено в список брандмауэра, открывается диалоговое окно, где для него можно разрешить или запретить подключения. Если нажать кнопку «Разрешить», OS X подпишет приложение и автоматически добавит его в список брандмауэра. Если нажать кнопку «Отказать», OS X добавит это приложение в список, но будет отклонять для него входящие подключения.

Чтобы заблокировать входящие подключения для приложения с цифровой подписью, необходимо добавить его в список, а затем настроить для него блокировку.

Некоторые приложения, в которых не используется цифровая подпись для кода, при запуске выполняют самопроверку. Если брандмауэр распознает такое приложение, он его не подписывает. Вместо этого при каждом последующем запуске приложения будет отображаться диалоговое окно с запросом на разрешение или отклонение входящих подключений. Эта проблема устраняется путем обновления приложения до версии, подписанной разработчиком.

Включение невидимого режима

Если включить невидимый режим, компьютер не будет отвечать на проверочные запросы. Но он по-прежнему будет отвечать на запросы от авторизованных приложений. Неожиданные запросы, например ICMP (ping), игнорируются.

Ограничения брандмауэра

Брандмауэр для приложений работает с самыми распространенными в приложениях интернет-протоколами — TCP и UDP. Настройки брандмауэра не влияют на подключения AppleTalk. В брандмауэре можно настроить блокировку входящих ICMP-запросов (ping), включив в дополнительных параметрах невидимый режим. Предыдущая технология ipfw по-прежнему доступна из командной строки (в приложении «Терминал»), а правила ipfw имеют более высокий приоритет по сравнению с правилами брандмауэра для приложений. Все входящие пакеты, заблокированные ipfw, не обрабатываются брандмауэром для приложений.

Отслеживание путей сетевого трафика с помощью Сетевой утилиты на Mac

Сообщения, отправляемые через Интернет, на пути к своей конечной цели обычно проходят через другие компьютеры.

Используйте приложение «Сетевая утилита», чтобы проследить путь, по которому проходит сообщение по сети от одного компьютера к другому.

На Mac откройте приложение «Сетевая утилита»

Введите доменное имя или IP-адрес конечной цели и нажмите кнопку «Отследить».

Чтобы интерпретировать результаты и узнать, как можно использовать основную команду traceroute для уточнения при устранении проблем, откройте приложение «Терминал» (в папке «Программы» > «Утилиты»), затем введите man traceroute в командной строке.

Как в Mac OS настроить мониторинг исходящего трафика

Использование встроенного брандмауэра Mac OS X

Когда вы загружаете какую-либо программу на ваш Mac, вы обычно делаете это не без причин. Например, если вы хотите управлять хранением ваших фотографий, вы, как правило, устанавливаете для этой цели специализированное ПО. А вот что большинство пользователей упускают из виду, так это то, что большинство программ используют ваше постоянное подключение к Интернету для установления контакта с сайтом производителя и сообщения своего статуса.

Обычно такие соединения с сайтами производителей достаточно безобидны — программы просто проверяют наличие обновлений или пытаются найти нужную информацию на страницах техподдержки. Однако так бывает не всегда. Программа может проверять легальность установленной копии или обмениваться информацией, которую вам не хотелось бы предоставлять в широкий доступ. Разумеется, так поступают не все программы. Некоторые программы выполняют эти проверки явно, просто и прямолинейно, в то время как другие могут выполнять аналогичные действия скрытно.

С одной стороны, производителей программ легко понять — они хотят оградить свое ПО от пиратского копирования. Одновременно с этим, такие попытки являются источником головной боли для легитимных пользователей — просто представьте себя на месте легального пользователя, чья копия честно закупленной программы оказалось по ошибке блокированной из-за антипиратских мер, предпринимаемых производителем. Вот только один пример осложнений, которые это может вызвать. У меня несколько компьютеров Mac, и я редко забочусь о том, чтобы закрыть программу (спасибо приоритетной многозадачности). Однако несколько раз в моей практике случались такие ситуации, когда мне не разрешалось запустить программу на одном компьютере, потому что ее копия уже была запущена на другом компьютере. В частности, такое поведение характерно для Microsoft Office. Поэтому, несмотря на то, что я пытался активно работать только с одной копией, мне это не разрешалось.

Это создает реальные проблемы. Ситуации, когда легальный пользователь не может работать с честно купленной копией программы, не просто раздражают. Если вдуматься, то это означает, что программа поддерживает коммуникации с другим компьютером, расположенным неизвестно где, не ставя пользователя в известность. В некоторых случаях это может быть просто другой компьютер в вашей сети (например, запущенные копии программы сравнивают лицензионные ключи). Но в некоторых других случаях коммуникации могут поддерживаться с сервером, расположенным за пределами вашей сети, и вот это уже напрягает. Ведь если программа без вашего ведома обменивается информацией через сеть, то как вы узнаете, что за информацию она отсылает? Поэтому желание положить этому конец вполне естественно.

Активизируйте скрытный режим

Этот совет направлен на установку ограничений на информацию, отсылаемую с вашего Mac. Так как настройку брандмауэра вы должны выполнить в любом случае, вам может показаться разумным заодно и активизировать на своем Mac скрытный режим (stealth mode). Это не ограничит возможности вашего Mac по отсылке исходящего трафика, но любой другой компьютер, пытающийся установить соединение с вашим, не получит никакого ответа, особенно касательно содержимого, хранящегося по вашему IP. Чтобы активизировать скрытный режим, щелкните по кнопке Advanced и на панели Firewall установите флажок Enable Stealth Mode.

Если вы желаете расширить свои возможности по контролю за информацией, поступающей на ваш Mac и отсылаемой с него, вам необходимо настроить брандмауэр (firewall). Брандмауэр отделяет Интернет от вашего компьютера, и, в зависимости от того, какой брандмауэр вы используете, вы получаете возможность его индивидуальной настройки в соответствии с вашими потребностями. Как вы можете предположить, индивидуальная настройка брандмауэра может быть поверхностной настолько, что это сделает его попросту бесполезным, или настолько сложной, чтобы он оказался недоступным. Большинству пользователей требуются широкие возможности по контролю при минимальных затратах усилий.

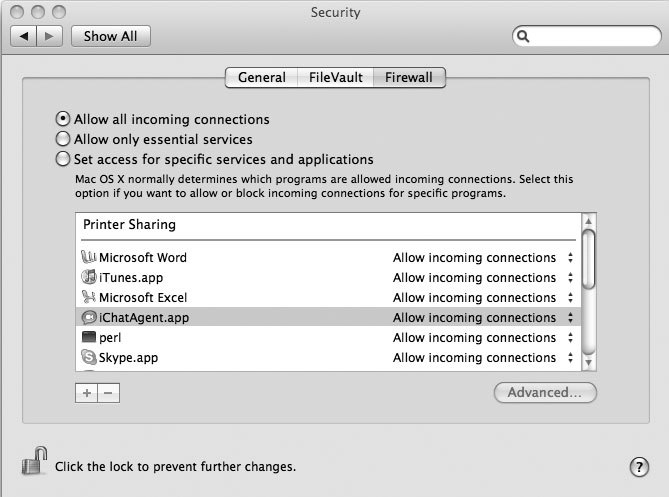

С выпуском Leopard, встроенный брандмауэр Mac OS X был существенно усовершенствован. Пользователям предоставляется три уровня защищенности. Используемый по умолчанию уровень, Allow all incoming connections, который разрешает все входящие соединения, более строгий — Allow only essential services, и, наконец, третий уровень, позволяющий избирательно разрешать или запрещать установку соединений для конкретных сервисов и программ (рис. 6.15). Чтобы выполнить настройку брандмауэра, откройте окно параметров предпочтительной настройки системы и выберите опции Security → Firewall.

Поскольку вам требуется ограничить информацию, которая отсылается с компьютера без вашего ведома, вы имеете возможность выбора двух опций: Allow only essential services (доступ только для жизненно важных сервисов) или Set access for specific for specific services and applications (избирательный доступ для отдельных сервисов и приложений). Если вы выберете опцию Allow only essential services, то блокировано будет все, за исключением ряда сервисов, которые в Mac OS X считаются незаменимыми и критически важными. Вы сохраните возможность использования Safari, так как работа браузера зависит от configd (configd — это программа, управляющая протоколом динамической конфигурации хостов (Dynamic Host Configuration Protocol, DHCP) в Mac OS X), но любые приложения, основывающиеся на совместном доступе к файлам, приложения VoIP, а также большинство игр установить соединение не смогут (рис. 6.16).

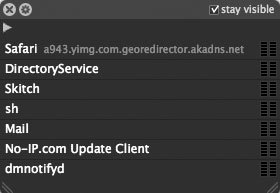

Гораздо лучшим выбором будет поэтому опция Set access for specific services and applications. Если вы выберете эту опцию, то Mac OS X будет индивидуально запрашивать вас, хотите ли вы разрешить конкретному приложению принять входящий вызов. Так как вы, скорее всего, знаете, какие приложения для работы действительно должны принимать входящие вызовы, вы можете создать список всех приложений, которые могут (или не могут) принимать входящие вызовы и отвечать на них. Этот список вы можете вручную модифицировать в любое время, перейдя на панель Firewall и отредактировав полномочия каждого приложения.

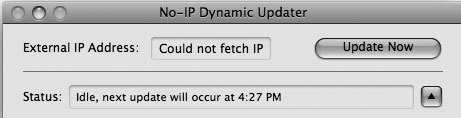

Little Snitch 2

Большинству пользователей будет достаточно возможностей брандмауэра, встроенного в Mac OS X Leopard. Для тех же, кому нужны более гибкие опции, хорошим выбором будет программа Little Snitch 25 (демонстрационную версию программы можно скачать с сайта производителя: http://www.obdev.at/products/littlesnitch/index.html, а коммерческая версия стоит $24.95). С помощью Little Snitch 2 вы можете осуществлять мониторинг всей информации, поступающей на ваш компьютер и отсылаемой с него через сеть. Кроме того, вы получите возможность установки специальных правил фильтрации указанной информации.

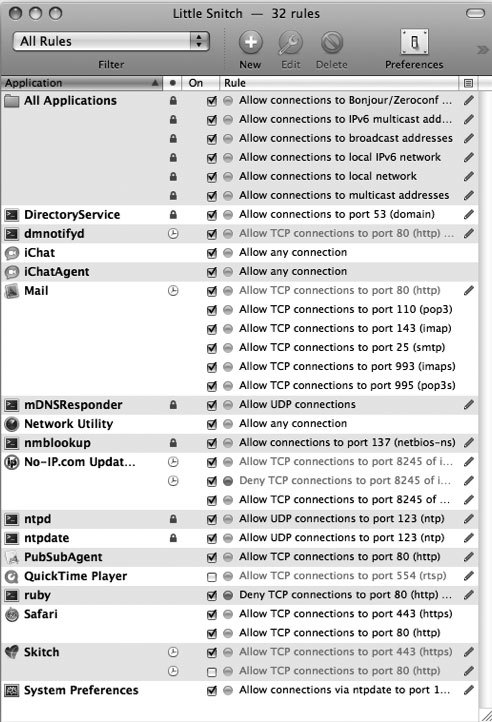

Установка программы Little Snitch 2, как и предполагалось, очень проста. Загрузите программу, щелкните мышью по инсталлятору и приготовьтесь дважды ввести свой пароль. После аутентификации вы сможете приступить к наблюдению за данными, исходящими с вашего компьютера. Little Snitch 2 имеет большой набор встроенных правил по умолчанию, которых для начала будет вполне достаточно (рис. 6.17).

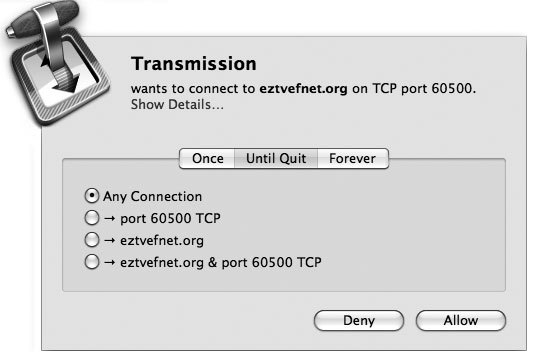

Конечно, простое добавление большого списка правил для вашего брандмауэра означает для опытного программиста всего лишь одно дополнительное препятствие, которое он, конечно, преодолеет. Вот что действительно выгодно отличает Little Snitch 2, так это возможность модификации правил с течением времени. Когда Little Snitch 2 обнаруживает некоторый неожиданный или необычный трафик, программа уведомляет вас об этом (рис. 6.18).

Обратите внимание на доступные вам возможности выбора:

- Once — однократно

- Until Quit — вплоть до завершения работы приложения

- Forever — навсегда

Эти варианты означают, что чем дольше вы будете работать с программой Little Snitch, тем точнее будет ее работа. Уже через несколько дней все приложения, которым разрешается отправка данных, будут делать это беспрепятственно, а все программы, выполняющие отправку данных без разрешения, будут включены в список тех компонентов, которым запрещается связь с внешним миром. В качестве дополнительного бонуса, Little Snitch отображает графическое окно для мониторинга сетевой активности, которое всплывает при наличии трафика и исчезает при его отсутствии (рис. 6.19).

Как Little Snitch, так и встроенный брандмауэр Leopard отображают графическое представление портов, использующихся для перенаправления трафика, проходящего через ваш компьютер. Они очень просты и удобны в использовании. Тем не менее, они не предоставляют таких гибких возможностей по настройке, как IPFW (работающий из командной строки брандамуэр, входящий в состав Mac OS X). Если вы хотите обладать множеством возможностей по контролю входящего и исходящего трафика, проходящего через ваш Mac, вам следует изучить IPFW — временные затраты окупятся с лихвой.