Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

DansGuardian. Дополняем контент-фильтр роутера антивирусом ClamAV

В нашей прошлой статье мы рассматривали настройку антивирусного фильтра ClamAV для роутера на платформе Ubuntu Server. Сегодня мы рассмотрим более частный случай — настройку совместной работы контент-фильтра DansGuardian и антивируса ClamAV.

Существует два варианта организации антивирусной проверки трафика совместно с использованием контент-фильтра DansGuardian. Первый: используя встроенные возможности. Второй: аналогично описанному в прошлой статье, при помощи антивирусного прокси HAVP. Какой из них выбрать? Если вы не планируете расширять инфраструктуру и использовать коммерческие антивирусные продукты можно воспользоваться первым вариантом, который наиболее прост и надежен. Второй вариант дает большую гибкость в выборе как антивирусных продуктов, так и вариантов построения инфраструктуры, позволяя разнести контент-фильтр и антивирус по разным ПК.

1. DansGuardian + ClamAV

Если вы установили DansGuardian по нашим рекомендациям то ClamAV у вас уже установлен. Иначе следует установить его самостоятельно. Сейчас мы не будем останавливаться на этом подробно, все необходимые рекомендации вы найдете в предыдущей статье. Для того, чтобы заставить DansGuardian использовать антивирус достаточно найти и раскомментировать в конфигурационном файле /etc/dansguardian/dansguardian.conf строку:

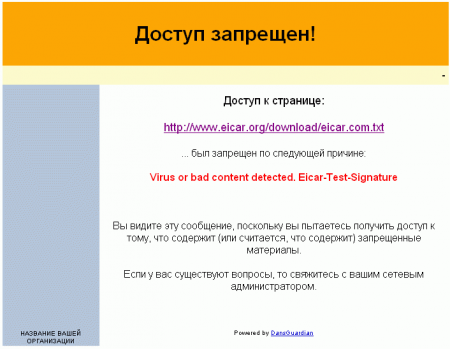

Проверяем при помощи тестовых сигнатур EICAR:

2. DansGuardian + HAVP + ClamAV

В первую очередь убедимся, что DansGuardian использует порт отличный от 8080, если вы выполняли настройку по нашей статье, то он должен работать на 8081. В любом случае проверяем что указано в параметре filterport конфигурационного файла /etc/dansguardian/dansguardian.conf и куда перенаправляется трафик в последнем правиле (# Заворачиваем http на прокси) в /etc/nat. В случае необходимости исправляем, перезагружаемся и проверяем работу системы. Если все работает нормально можно переходить к следующему этапу.

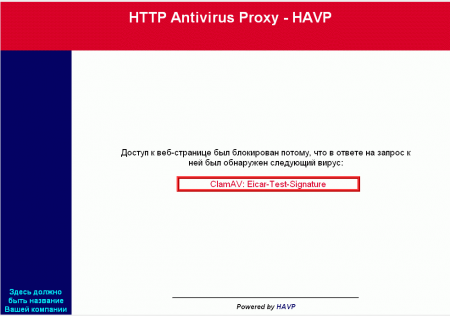

Установка HAVP и настройка Squid ничем не отличается от уже рассмотренного нами примера. Настраиваем, проверяем:

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Ubuntu Server. Настраиваем антивирусный фильтр роутера (ClamAV)

Такой подход позволяет существенно повысить безопасность сети, особенно для небольших организаций, где у администратора зачастую нет инструментов централизованного контроля и управления антивирусной защитой на клиентских ПК.

В UNIX-like системах весьма популярен антивирусный сканер ClamAV, во многом благодаря своей бесплатности. Он неплохо подойдет для учебных и некоммерческих организаций, а также при ограниченном бюджете. В иных случаях стоит обратить внимание на коммерческие решения, например от «Лаборатории Касперского», потому что эффективность ClamAV довольно низка, хотя вполне приемлема для бесплатного продукта.

В качестве примера будем использовать роутер из нашей тестовой лаборатории, настройку которого мы рассматривали здесь.

Кроме антивируса ClamAV мы будем использовать HAVP — HTTP Antivirus Proxy — специализированный прокси-сервер для антивирусной проверки трафика. Общая схема будет выглядеть следующим образом: клиентский запрос поступает кэширующему прокси-серверу Squid, который либо выдает результат из кэша, либо передает запрос вышестоящему прокси HAVP, тот обрабатывает запрос, проверяет трафик антивирусным сканером и передает его обратно Squid’у который отдает запрос клиенту и помещает его в кэш. Этим достигается высокое быстродействие — кэш Squid’а не проверяется антивирусом. Преимуществами HAVP, по сравнению с редиректорами (squidclamav и т.п.) является более высокая скорость работы и поддержка широкого спектра антивирусных приложений, что дает возможность сменить антивирус без кардинального перестроения всей системы.

Итак, приступим. Установим ClamAV:

Приложение в настройке не нуждается. По умолчанию обновление антивирусных баз происходит один раз в час.

HAVP по умолчанию настроен на работу с ClamAV и практически не требует настройки. В первую очередь ограничим только локальными соединениями, это необходимо для того, чтобы клиенты не могли подключаться напрямую к HAVP, явно указав его порт. Для этого в /etc/havp/havp.config найдите и раскомментируйте следующую опцию:

Также раскомментируйте и измените указанным образом опцию:

Это позволит выводить страницы ошибок и сообщений о найденных вирусах на русском языке. Также может потребоваться изменить опцию PORT. По умолчанию HAVP работает на порту 8080, что не всегда приемлемо, данный порт часто бывает занят другими программами (например DansGuardian). Перезапускаем HAVP:

Теперь настроим Squid на использование вышестоящего прокси и сканирование только HTTP трафика. В конец файла /etc/squid/squid.conf добавляем следующие строки:

Перезапускаем Squid:

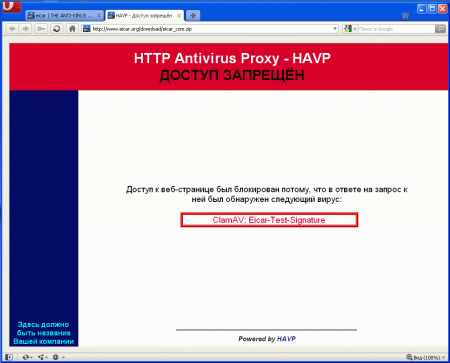

Теперь с клиентского ПК заходим на эту страничку и пробуем скачать тестовый вирус (не опасен, представляет собой специальную сигнатуру для проверки антивирусного ПО). Если все настроено правильно мы должны увидеть следующую страничку:

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Ubuntu Server. Антивирусная защита для файлового сервера (Samba + ClamAV).

Мы не будем говорить, насколько важно обеспечить защиту файловому серверу организации. Это очевидно. Несмотря на то, что Ubuntu вирусы не страшны, оставленный без защиты сервер очень быстро может стать очагом распространения вредоносных программ в локальной сети предприятия. В качестве решения начального уровня можно использовать бесплатный антивирус ClamAV.

За основу решения мы взяли наш Samba-сервер, который был обновлен до Ubuntu 10.04. Нам необходимо настроить проверку «на лету» всех файлов в общих папках к которым обращаются пользователи. Собственно ClamAV ничего проверять в режиме реального времени не умеет, поэтому нужно воспользоваться сторонними модулями.

Наиболее современным способом является использование виртуальной файловой системы ClamFS, смонтировав в нее любой каталог, мы обеспечим ему антивирусную проверку при обращении к файлам.

Установим необходимые пакеты:

Создадим каталоги для монтирования виртуальной файловой системы. Будем придерживаться существующей системы каталогов, если пользовательские данные хранятся у нас в /data, то в виртуальной ФС будем использовать /clamfs/data:

Установим права на папку /clamfs и вложенные подпапки:

Теперь займемся настройкой ClamFS. Заготовка конфигурационного файла находится в /usr/share/doc/clamfs/clamfs-sample.xml.gz, перейдем в данный каталог, распакуем файл и скопируем его в /etc/clamav под именем clamfs.xml:

Откроем clamfs.xml, найдем опцию File system settings и зададим ее следующим образом:

Подробно разбирать формат строки мы не будем, все и так должно быть понятно. Теперь изменим параметр отвечающий за запись логов, по умолчанию ClamFS пишет логи в syslog, что неудобно, лучше если все события будут записываться в отдельный лог. Найдем и закомментируем строку (должно выглядеть следующим образом):

Обращаем ваше внимание, что в xml комментарии заключаются в символы . И раскомментируем строку ниже:

Сохраняем настройки. Последовательно запускаем clamd и clamfs:

Проверяем, каталог /data должен смонтироваться в /clamfs/data.

Теперь о ложке дегтя. Как выяснилось, в Ubuntu 10.04 ClamFS при включенном Apparmor полностью блокирует все файлы на чтение. Выходов из этой ситуации несколько, так как файловый сервер обычно является сугубо внутрисетевым ресурсом, то мы пойдем по наиболее простому пути и просто удалим профиль clamd для Apparmor:

Осталось обеспечить автоматический запуск и монтирование ClamFS при загрузке системы. Распространённые в интернете рекомендации по монтированию ClamFS через fstab не приводят к желаемому результату, т.к. fstab обрабатывается гораздо раньше, чем загружаются модули ядра отвечающие за функционирование ClamFS. Поэтому поместим команду запуска ClamFS в скрипт автозапуска /etc/rc.local. Добавим в него следующую строку:

Убедившись, что все работает, перейдем к настройке Samba. Изменим пути к общим папкам так, чтобы они вели на ClamFS, например для папки ADM вместо:

Изменив таким образом пути для всех общих ресурсов, которым требуется антивирусная защита, перезапускаем Samba:

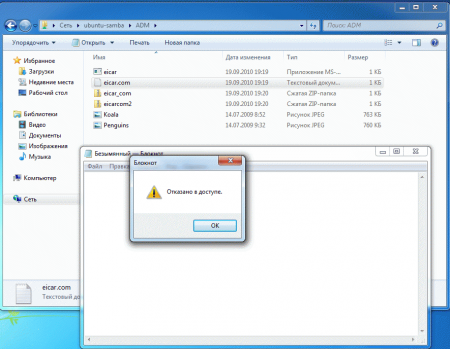

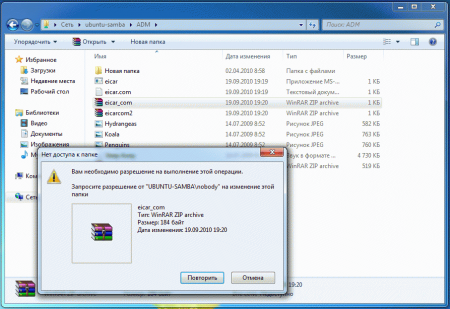

Скачиваем с сайта EICAR тестовые файлы (не забыв выключить антивирус), помещаем их в общую папку на сервере и пробуем получить к ним доступ. ClamAV сразу пресекает наши попытки как открыть (запустить):

Создадим карантинную папку и установим права на нее:

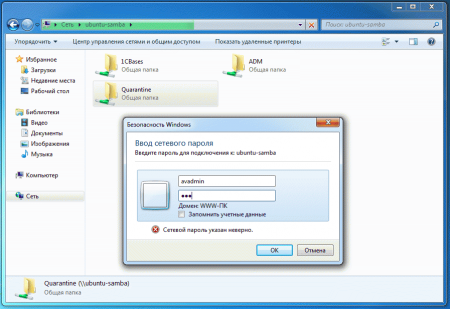

Данную папку следует опубликовать как общий ресурс, однако доступ к ней должен иметь только администратор отвечающий за антивирусную защиту. Заведем на сервере отдельного пользователя (допустим avadmin) и установим ему SMB пароль, пароль на доступ в систему ему устанавливать необязательно.

Теперь создадим в /etc/samba/smb.confследующую секцию:

Перезапускаем Samba, папка Quarantine появилась в списке общих ресурсов, однако для доступа к ней нужно пройти авторизацию:

Добавим в него следующие строки:

Если нужно проверять несколько общих ресурсов добавляем несколько строк, ключ -r указывает на рекурсивную проверку (вместе с подпапками). Сохраним изменения и сделаем наш скрипт исполняемым:

Теперь настроим расписание. Допустим мы хотим запускать проверку каждый день в 17:45, для этого добавим в файл /etc/crontabследующую строку:

Выбирая время проверки следует учитывать загрузку сервера. Если нужно проверять разные ресурсы с разной периодичностью (например базы 1С реже, офисные документы чаще) то нужно создать несколько скриптов и несколько расписаний.

В указанное нами время скрипт выполнится и зараженные файлы будут перемещены в карантин. На этом настройку антивирусной защиты можно считать законченной.