Блог о Linux и Windows

Записки по настройке Debian Ubuntu и Microsoft Windows

Поднимаем VPN-PPTP сервер на Windows Server 2008 R2

Поднимаем VPN-PPTP сервер на Windows Server 2008 R2

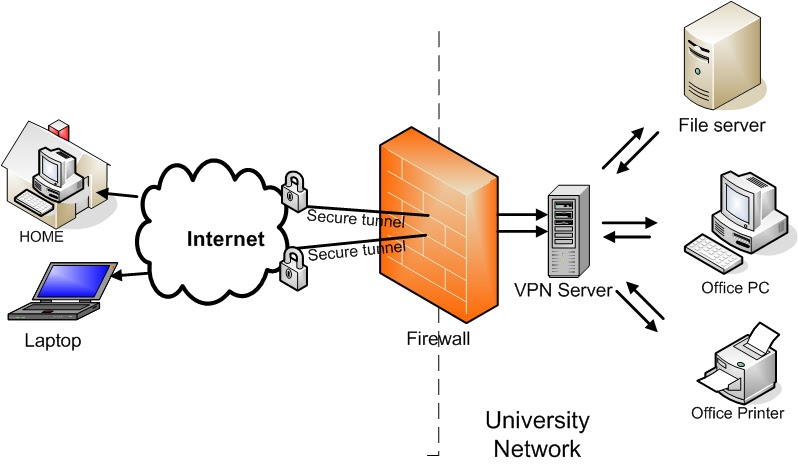

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая использование сети Internet в качестве магистрали для передачи корпоративного IP-трафика. Сети VPN предназначен подключения пользователя к удаленной сети и соединения нескольких локальных сетей. Давно я размещал заметку Введение в Виртуальные Частные Сети (VPN), время пришло расказать, как настроить VPN сервер на Windows 2008 Server R2.

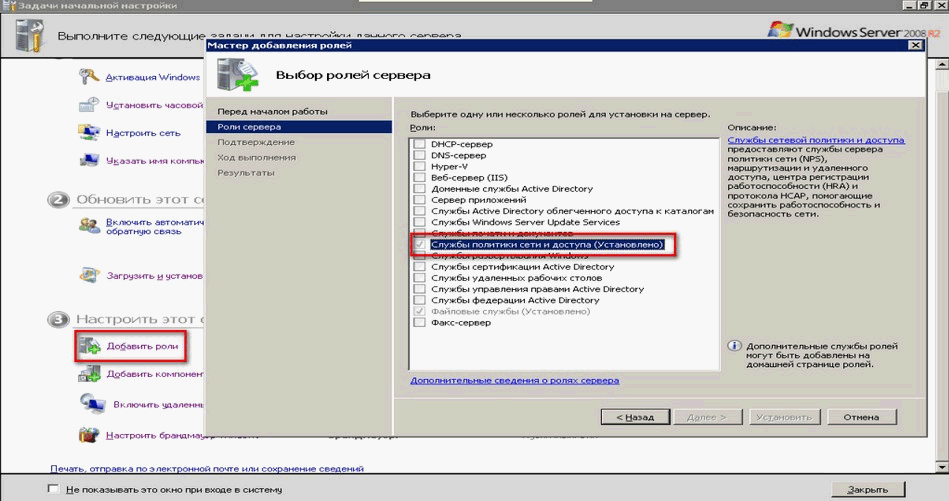

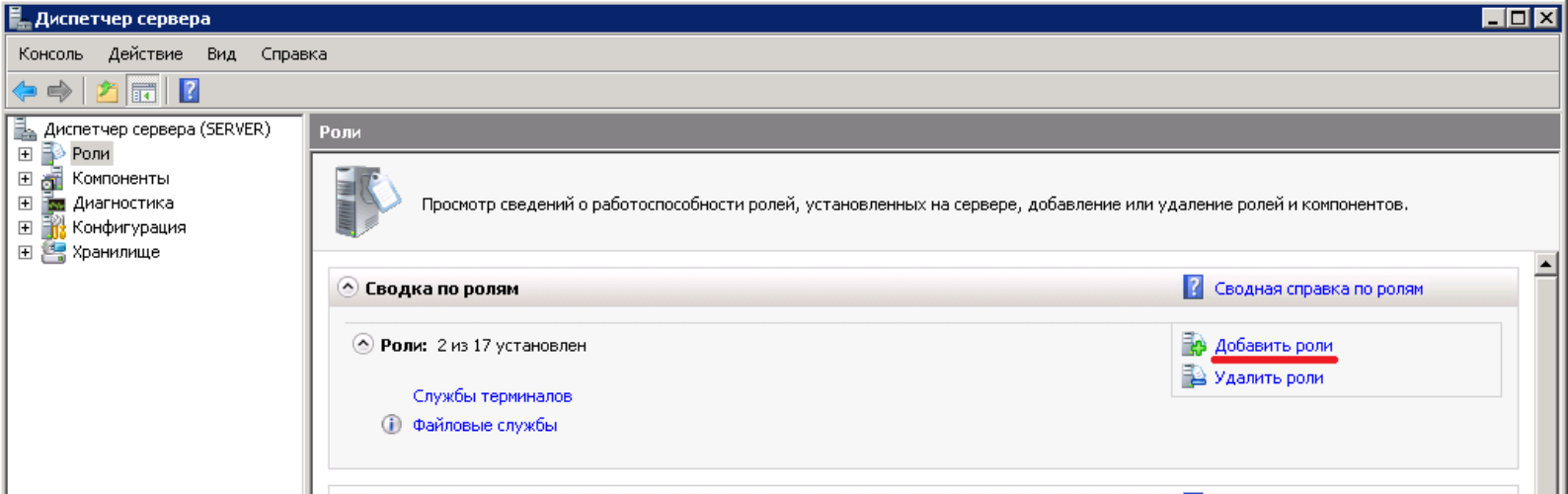

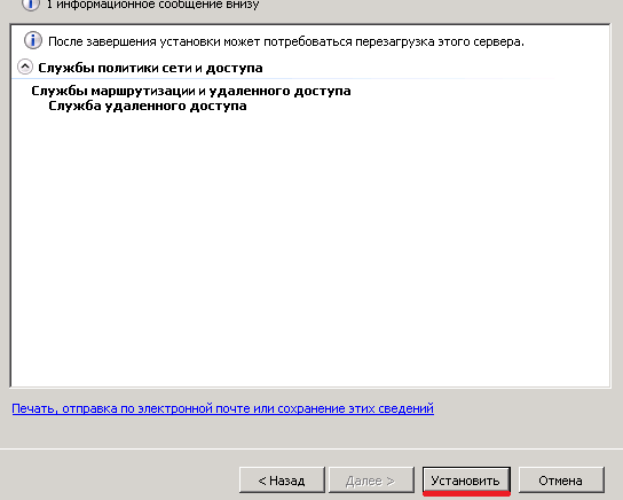

Запускаем диспетчер сервера на Windows Server 2008 R2 и добавляем «Добавить роль» (Add Roles) роль сервера «Службы политики сети и доступа» (Network Policy and Access Services):

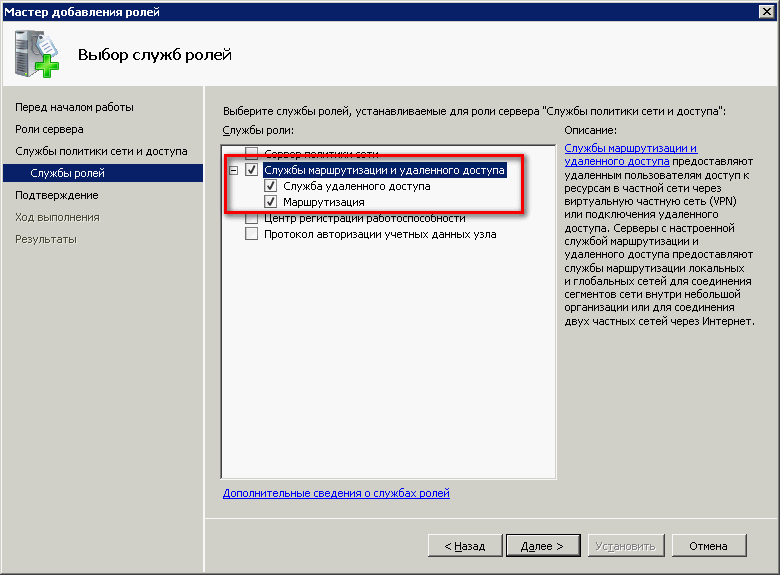

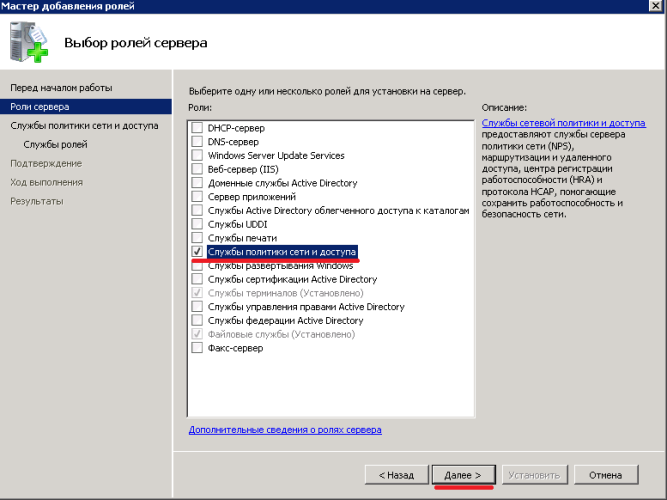

Далее выбираем «Службы маршрутизации и удаленного доступа» (Routing and Remote Access Services ) и нажимаем далее:

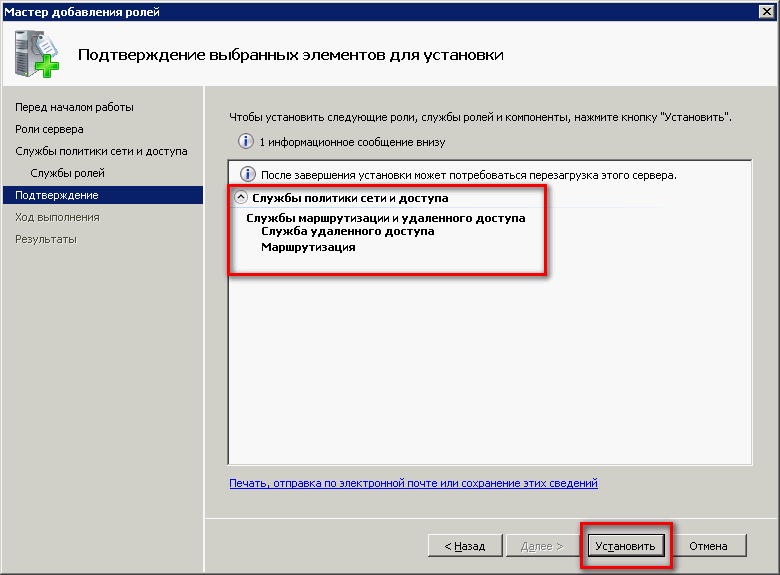

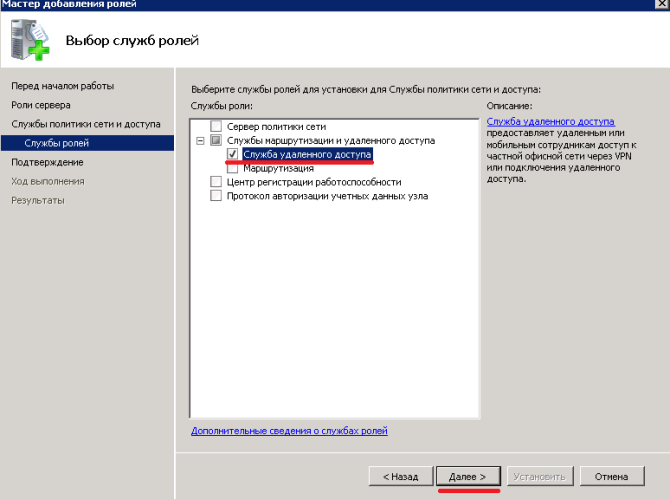

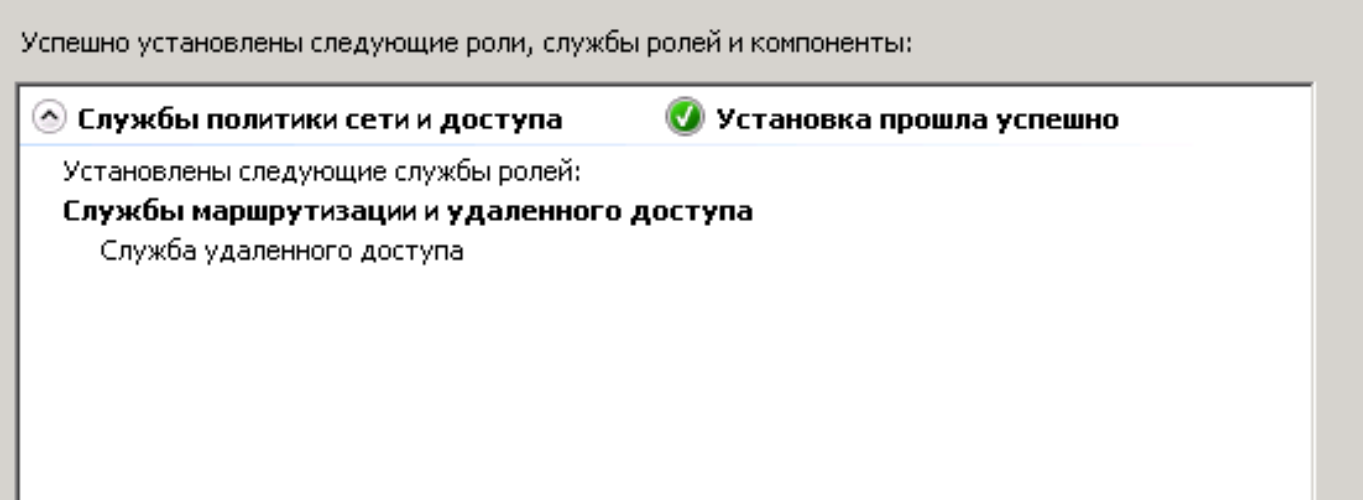

Все проверяем и устанавливаем:

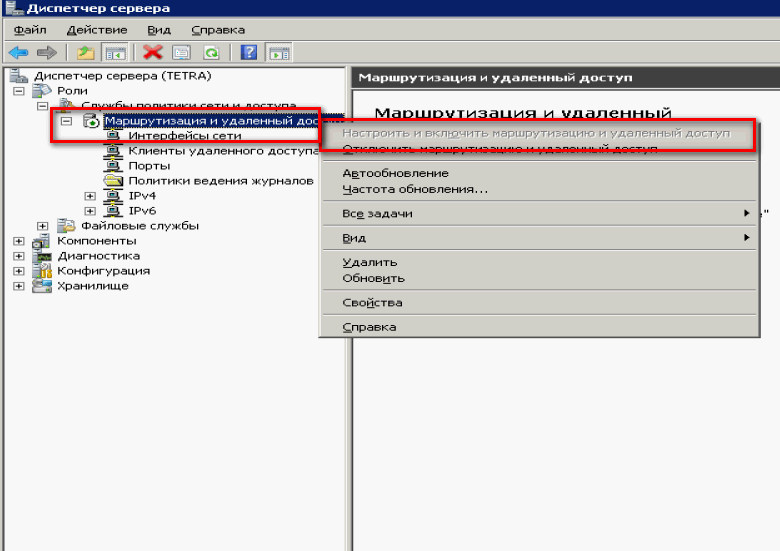

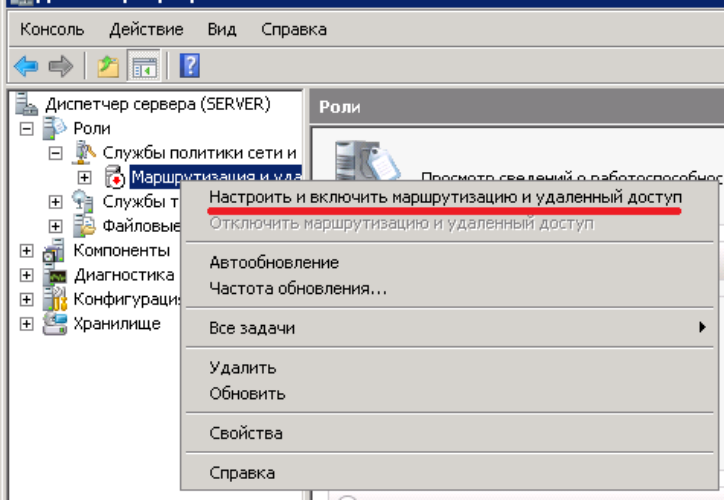

После успешной установки, нам надо настроить эту роль, раскрываем список ролей и выбираем роль «Службы политики сети и доступа», так как у меня эта служба уже установлена, подменю «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access) будет не активно, у Вас активна ее и выбираем:

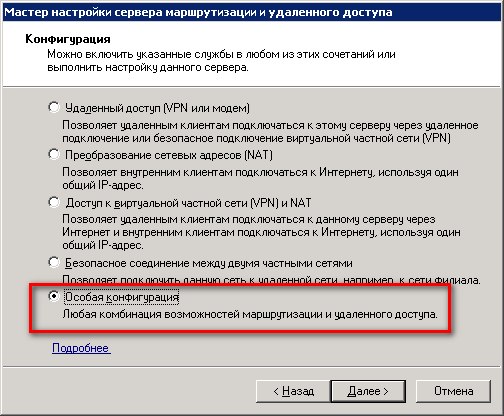

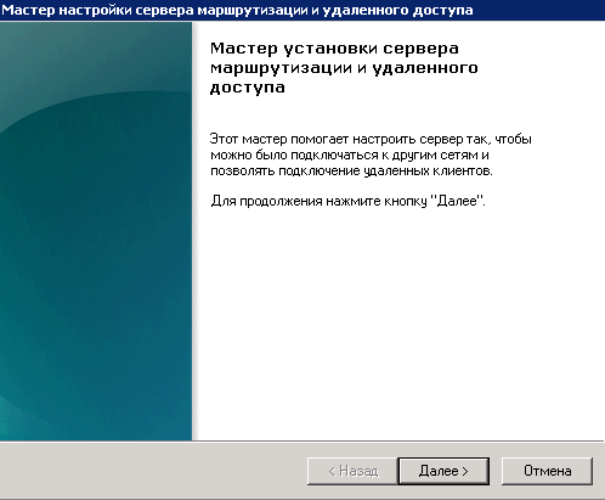

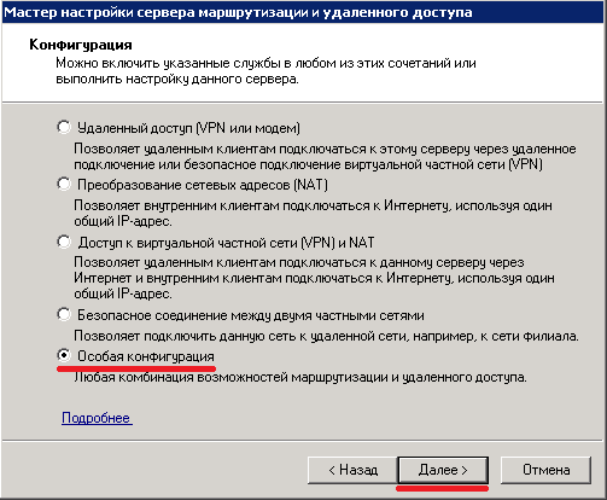

В мастере установке жмем далее и из пяти предложенных вариантов выбираем самый нижний Особая конфигурация (Custom configuration):

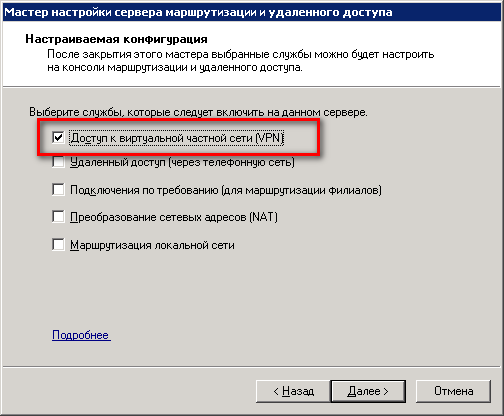

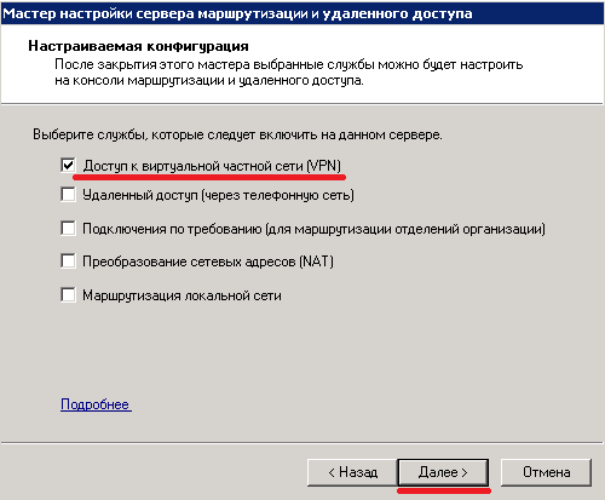

Выбираем галочкой Доступ к виртуальной частной сети (VPN):

Для полноценной работы vpn-сервера должны быть открыты следующие порты:

TCP 1723 для PPTP;

TCP 1701 и UDP 500 для L2TP;

TCP 443 для SSTP.

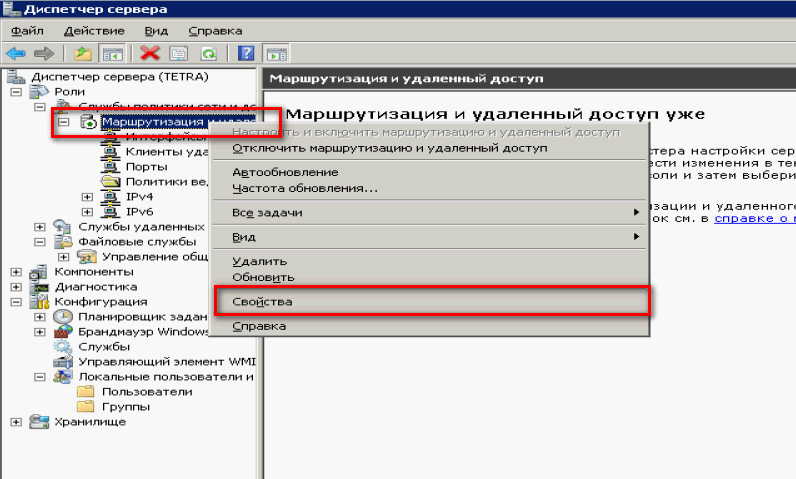

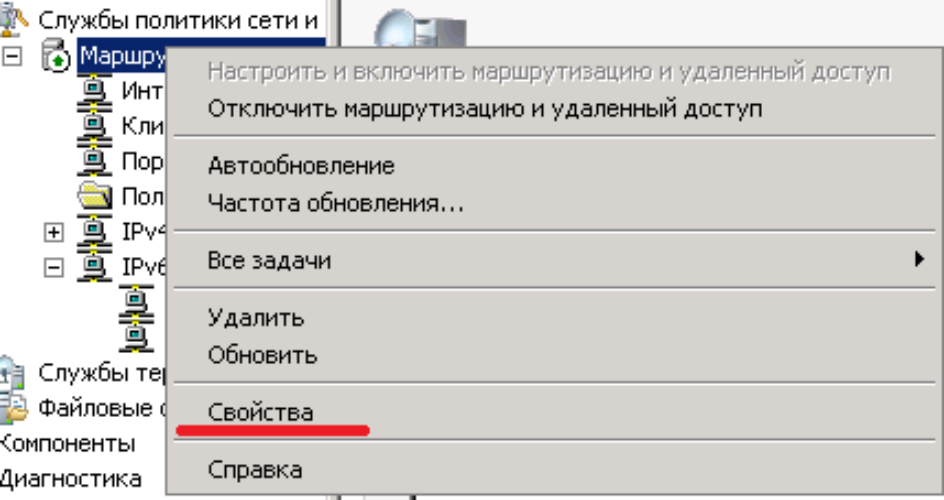

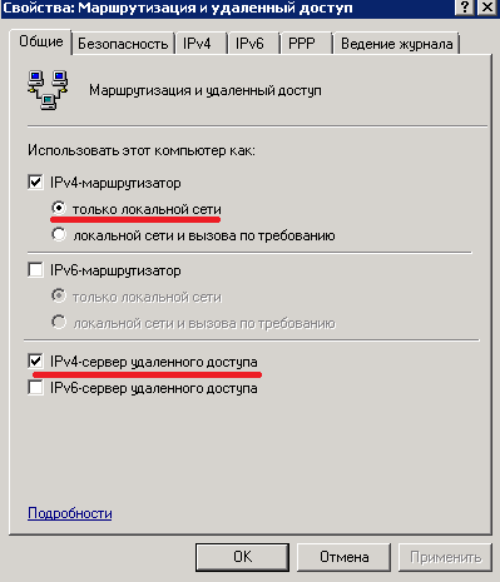

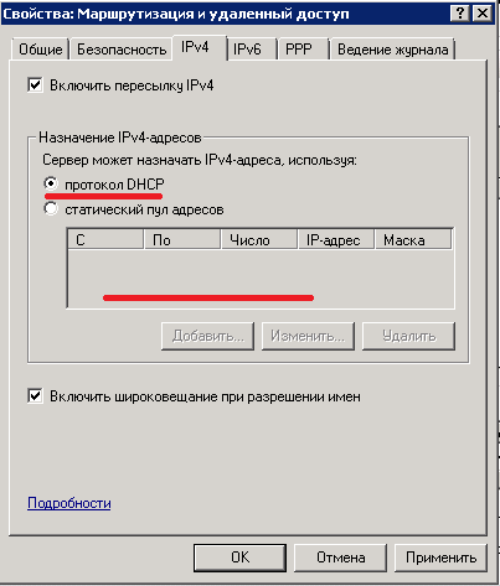

Настраиваем выдачи адресов. Открываем «Диспетчер сервера — Роли — Службы политики сети и доступа — Маршрутизация и удаленный доступ — Свойства»:

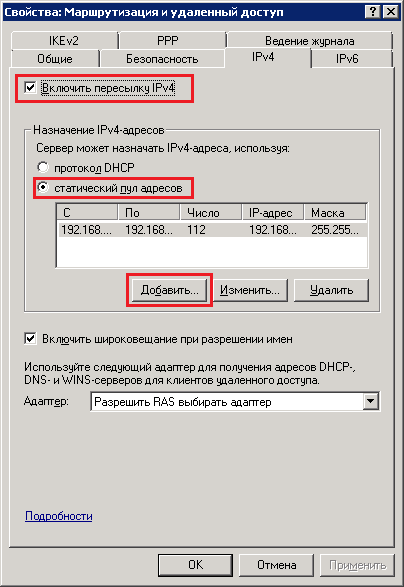

Закладка «IPv4», включаем пересылку IPv4, устанавливаем переключатель в «Статический пул адресов» и нажимаем кнопку «Добавить»:

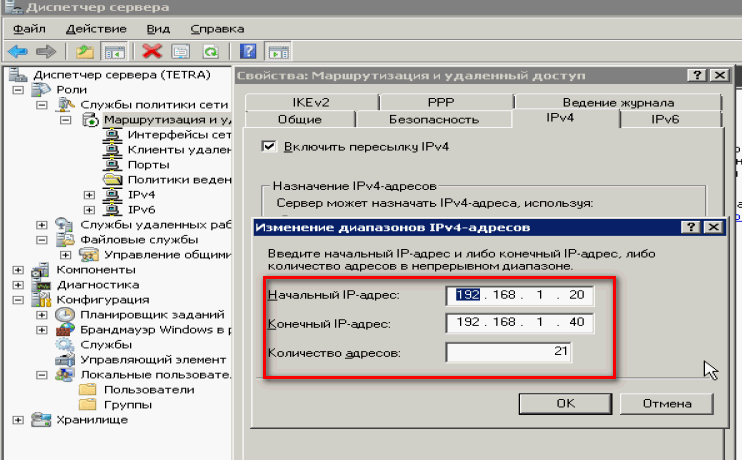

Задаем диапазон выдаваемых адресов:

Теперь настроем разрешения для пользователей. Переходим в «Диспетчер сервера — Конфигурация- Локальные пользователи и группы — Пользователи»:

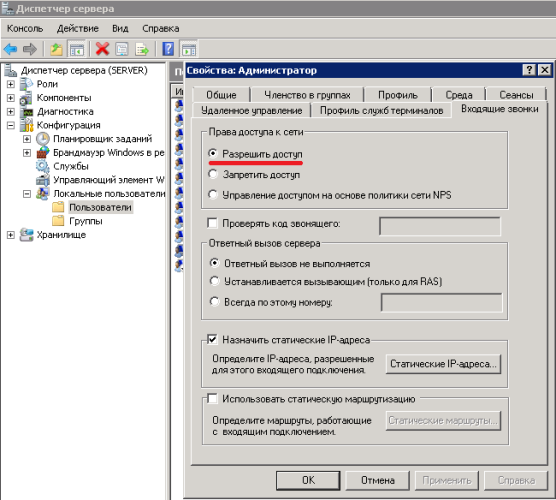

К нужному пользователю заходим в Свойства и закладке «Входящие звонки» (Dial-in) разрешить подключение (allow access).

# Web-шпаргалка Tester40.ru

VPN сервер на Windows Server 2008

Разделим настройку VPN сервера на 4 шага:

- добавление роли сервера

- настройка сервера маршрутизации и удаленного доступа с помощью мастера

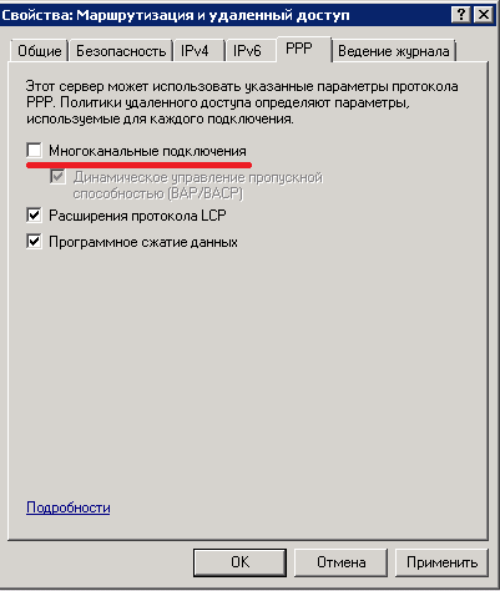

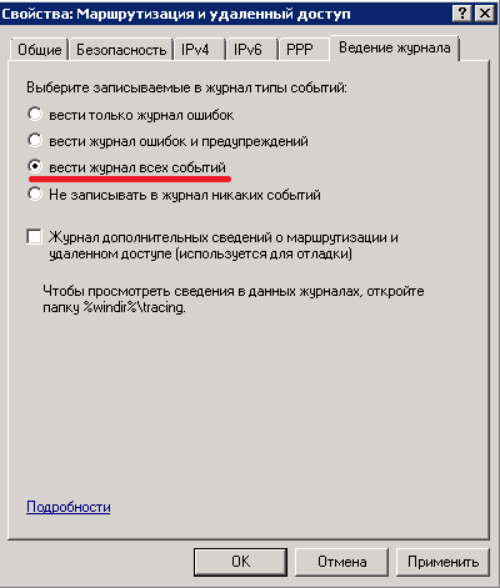

- редактирование свойств удаленного доступа

- распределение права доступа к сети пользователям

Шаг 1. Добавление роли сервера

Необходимо зайти в диспетчер сервера и нажмать «Добавить роли»

Далее установить галку на «Службы политики сети и доступа», нажать далее.

Установить галку на «Службы удаленного доступа», далее.

Нажать кнопку «Установить» и не закрывая диспетчер переходим ко второму шагу.

Шаг 2. Настройка сервера маршрутизации и удаленного доступа с помощью мастера

Выбрать в ролях «Службы политики сети и удаленного доступа», кликнуть правой кнопкой «Маршрутизация и удаленный доступ» > «Настроить и включить маршрутизацию» тем самым запустить мастер настройки.

Выбираем «Особая конфигурация»

Кликаем на «Доступ к виртуальной частной сети (VPN)», далее.

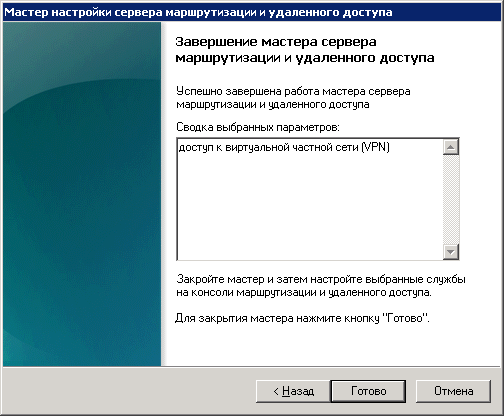

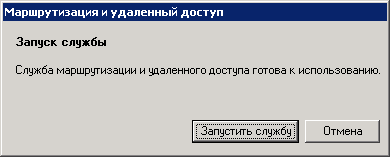

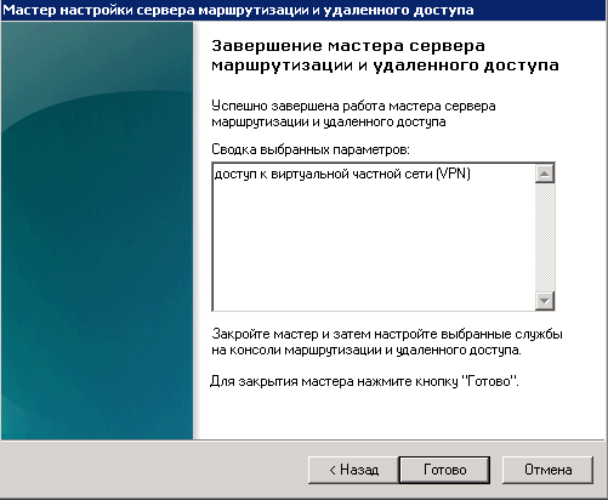

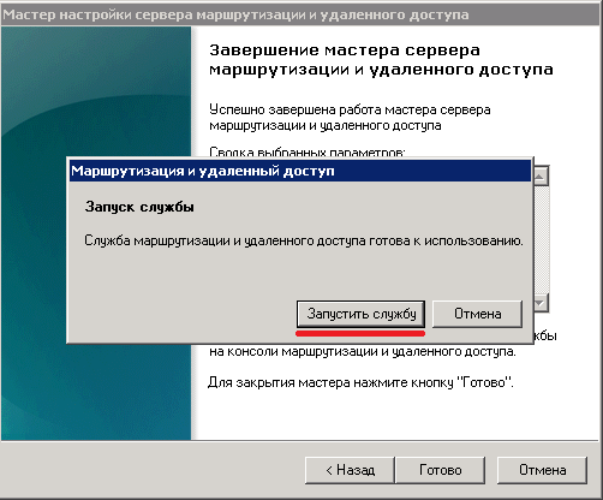

После нажатия на «Готово» нужно запустить службу маршрутизации.

Шаг 3. Редактирование свойств удаленного доступа

Шаг 4. Распределение права доступа к сети пользователям

Для сети без домена:

переходим в конфигурацию -> локальные пользователи и группы

Для сети с доменом: открываем «Администрирование» -> «Active Directory — пользователи и компьютеры»

и пользователю, которому необходимо дать разрешение на удаленное подключение разрешаем доступ на вкладке «Входящие звонки» и если только одно подключение необходимо, то присваиваем ему статический ip-адрес.

Настройка сервера завершена. Следующим действием будет открытие портов на роутере.

Для этого VPN-сервера необходимо открыть передачу данных по портам: TCP 1723, UDP 500, UDP 1701.

Настраиваем VPN сервер — L2TP. Платформа Windows server 2008 / 2008R2

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows server 2008 r2.

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

И так вернемся к настройкам, для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться) Во вкладке Поставщик службы проверки подлинности выберите Windows — проверка подлинности.

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте Разрешить RAS выбирать адаптер):

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

В итоге у вас в списке портов должны остаться только нужные вам порты в указанном вами количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера: Конфигурация — Локальные пользователи и группы — Пользователи —Выберите пользователя и нажмите правой кнопкой мыши — Свойства. На вкладке Входящие звонки — Права доступа к сети выставьте Разрешить доступ. (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в соответствующей оснастке)

И не забудьте на Вашем маршрутизаторе перекинуть порты, а так же открыть из в Вашем Firewall:

- IKE — UDP порт 500 (Прием\Отправка)

- L2TP — UDP порт 1701 (Прием\Отправка)

- IPSec ESP — UDP порт 50 (Прием\Отправка)

- IPSec NAT-T — UDP порт 4500 (Прием\Отправка)