Установка и настройка шифрования BitLocker в Windows10

Если на компьютере установлен Windows 10 Pro или Enterprise, то сможете использовать функцию BitLocker, которая шифрует данные на жестком диске. Узнаем подробнее, как ее настроить.

Функция шифрования в Windows 10

Одной из дополнительных функций, которые получаете с установкой версии Windows 10 Pro, в отличие от Home, является BitLocker. Она позволяет шифровать данные на жестком диске так, чтобы никто не смог получить к ним доступ без ввода пароля.

Если кто-то извлечет диск из вашего компьютера и попытается получить доступ к нему на другом, содержимое будет нечитаемым. Это полезный инструмент, чтобы уберечь личные данные от сторонних глаз, но есть недостатки и требования, которые должны знать перед активацией функции:

- BitLocker снижает производительность, особенно при использовании программного шифрования.

- Если забудете пароль, то не сможете получить доступ к своим файлам.

- Для лучшей защиты используется ключ запуска TPM.

- Следует также знать, что существует альтернатива BitLocker: SSD с полным шифрованием диска. Содержимое шифруется автоматически.

Как правило, шифрование не активировано по умолчанию, поэтому может потребоваться скачать программное обеспечение производителя (например, Samsung Magician). При установке программа может запросить форматирование диска, тогда нужно сохранить на другой носитель данные, а если этот системный раздел С, то и переустановить Windows.

Нужен ли ключ TPM для BitLocker?

Ключ не обязателен, BitLocker будет использовать программный метод, который не так безопасен.

Программный режим снижает производительность чтения и записи. При аппаратном шифровании нужно подключать USB устройство с ключом и вводить пароль при каждой загрузке компьютера. При использовании ключа нужно, чтобы BIOS поддерживал загрузку с USB устройств.

Чтобы проверить соответствует ли ваш компьютер требованиям BitLocker в Windows 10 версии 1803 и выше – откройте Центр безопасности Защитника Windows, выберите вкладку Безопасность устройства.

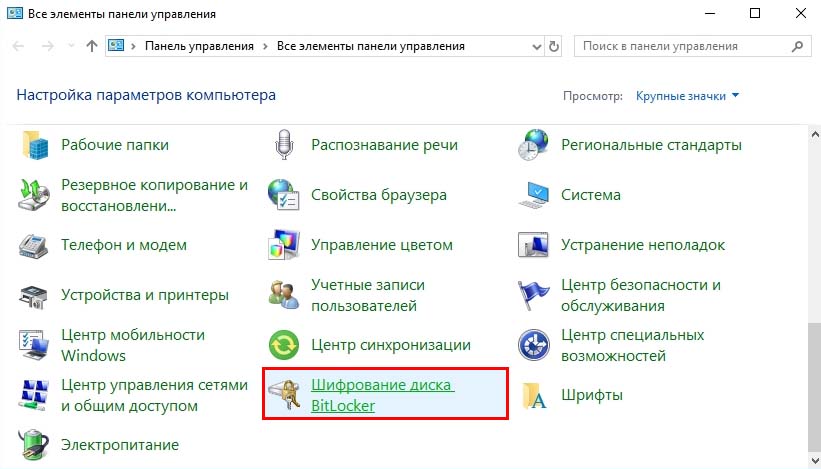

Чтоб включить защиту откройте Панель управления и перейдите в раздел Шифрование диска BitLocker.

Выберите диск из списка, на котором хранится личная информация и кликните на ссылку «Включить BitLocker».

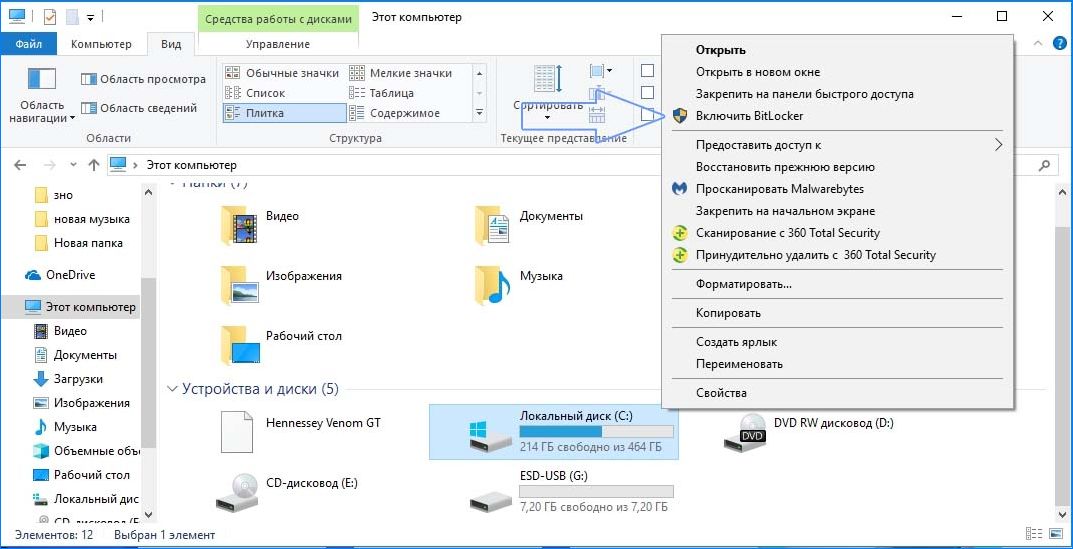

Еще способ включить шифрование – открыть Проводник, перейти на вкладку «Этот компьютер» и кликнуть правой кнопкой мыши на любом жестком диске.

После следуйте инструкциям на экране, чтобы настроить дисковую защиту.

Если диск уже достаточно заполнен, процесс займет много времени

После активации защиты появится значок замка на диске в Проводнике.

Аппаратное или программное шифрование

Функция поддерживает оба метода. Если включить аппаратное шифрование TPM, то можно зашифровать весь диск.

Когда решили зашифровать том (то есть один или несколько разделов), воспользуйтесь программным шифрованием. Можно использовать программный метод, если компьютер не соответствует требованиям BitLocker.

Что делать, если мой компьютер несовместим с BitLocker

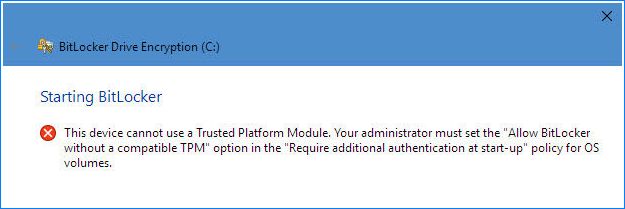

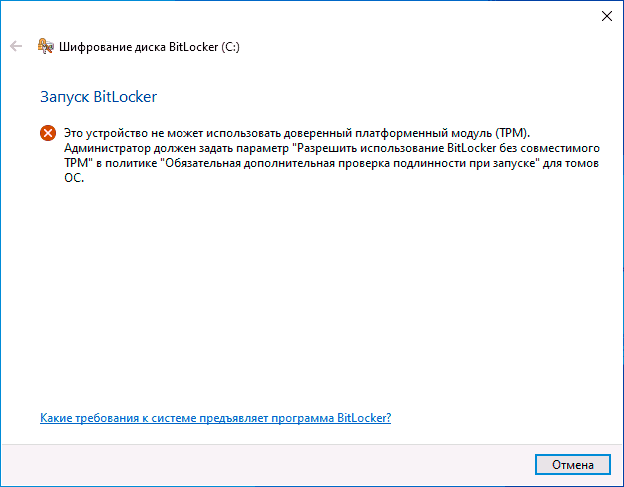

Если вместо запуска мастера установки на экране видите уведомление, подобное приведенному ниже, то его можно обойти.

Уведомление не обязательно означает, что оборудование несовместимо. Может быть не включены соответствующие параметры в BIOS. Откройте Bios / UEFI найдите параметр TPM, и убедитесь, что включен.

Если компьютер собран на материнской плате AMD, то параметр находится в разделе PSP. Это Платформа Безопасности Процессора, интегрированная в сам процессорный чип, например, Ryzen, который имеет модуль безопасности вместо TPM.

Обратите внимание, в январе 2018 было обнаружено, что AMD PSP имеет брешь в безопасности, поэтому обновления микрокода (доставляются через обновления безопасности Windows) отключены. В этом случае не сможете использовать аппаратный режим.

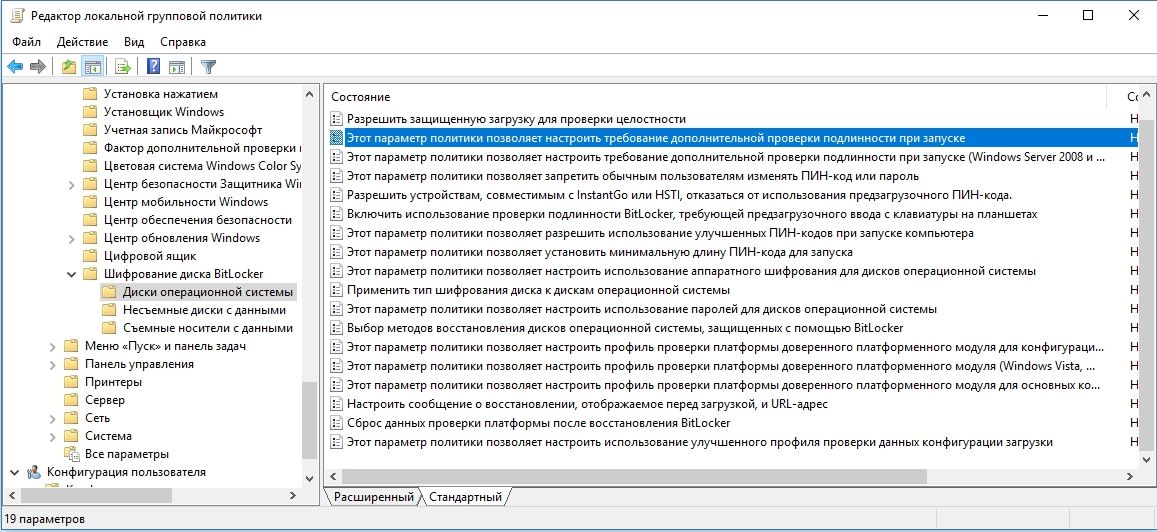

При активации программного режима, при котором снижается производительность чтения / записи, воспользуйтесь редактором локальных групповых политик.

Нажмите сочетание клавиш Windows+R, введите команду gpedit.msc.

В левой панели перейдите по пути:

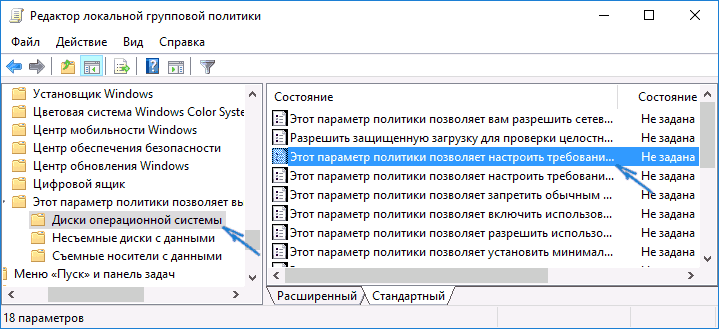

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы.

В правой части окна кликните дважды на пункте «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске». В открывшемся окне установите значение «Включить» и отметьте «Разрешить использование BitLocker без совместимого TPM».

Как включить BitLocker без TPM

Однако, при включении шифрования BitLocker для системного раздела жесткого диска, большинство пользователей сталкиваются с сообщением о том, что «Это устройство не может использовать доверенный платформенный модуль (TPM). Администратор должен задать параметр Разрешить использование BitLocker без совместимого TPM». О том, как это сделать и зашифровать системный диск с помощью BitLocker без TPM и пойдет речь в этой короткой инструкции. См. также: Как поставить пароль на флешку с помощью BitLocker.

Краткая справка: TPM — специальный криптографический аппаратный модуль, использующийся для задач шифрования, может быть интегрирован в материнскую плату или подключаться к ней. Примечание: если ваш компьютер или ноутбук оснащен модулем TPM, а вы видите указанное сообщение, это может означать, что по какой-то причине TPM отключен в БИОС или не инициализирован в Windows (нажмите клавиши Win+R и введите tpm.msc для управления модулем).

Разрешить BitLocker без совместимого TPM в Windows 10 последней версии

В последней версии Windows 10 (1903 May 2019 Update) расположение политики, отвечающей за разрешение использования BitLocker для шифрования системного раздела диска без модуля TPM несколько изменилось (для предыдущих версий расположение описывается в следующем разделе).

Для включения шифрования BitlLocker без TPM в новой версии ОС проделайте следующие шаги:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter.

- Откроется редактор локальной групповой политики. Перейдите к разделу: Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы.

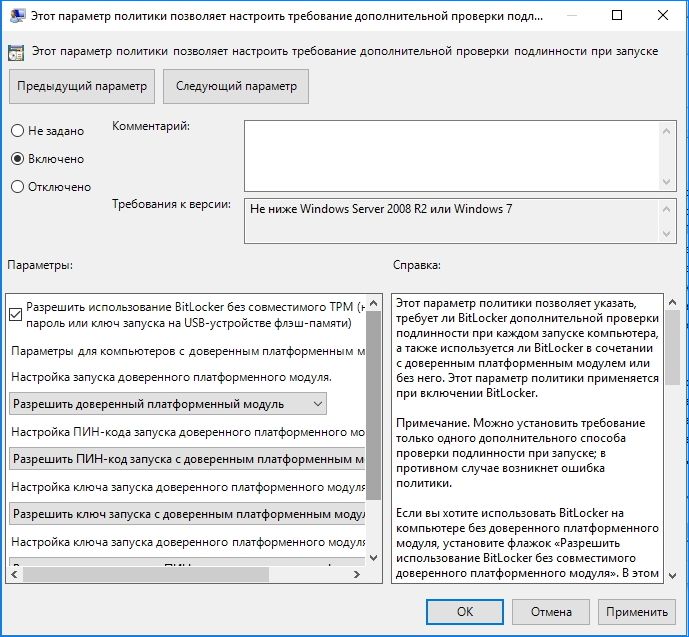

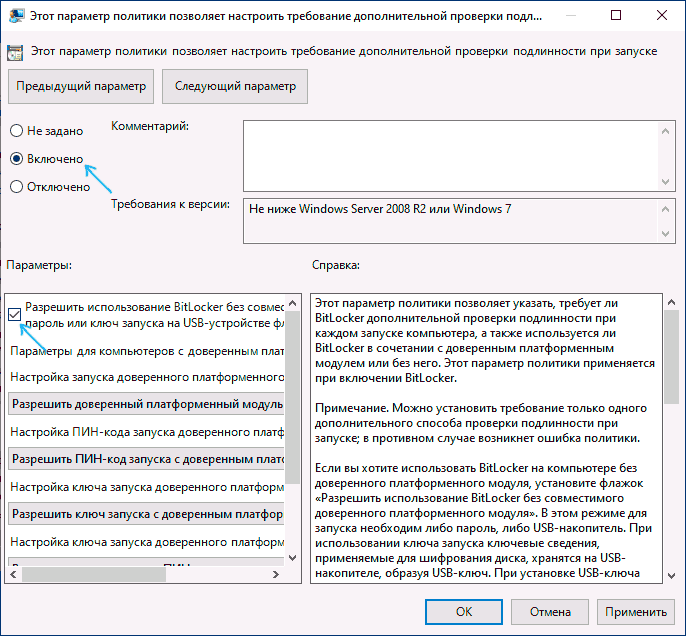

- В правой панели редактора локальной групповой политики найдите параметр «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и дважды кликните по нему мышью. Обратите внимание, что в списке есть два параметра с таким именем, нам требуется тот, который без указания Windows Server.

- В открывшемся окне выберите пункт «Включено» и убедитесь, что пункт «Разрешить использование BitLocker без совместимого TPM включен». Примените сделанные настройки.

На этом процесс завершен и теперь вы можете включить шифрование BitLocker для системного раздела диска Windows 10.

Это же разрешение вы можете включить и с помощью редактора реестра: для этого в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE создайте параметр DWORD с именем EnableBDEWithNoTPM и установите для него значение 1.

Разрешение использования BitLocker без совместимого TPM в Windows 10, 8 и Windows 7

Для того, чтобы возможно было зашифровать системный диск с помощью BitLocker без TPM, достаточно изменить один единственный параметр в редакторе локальной групповой политики Windows.

- Нажмите клавиши Win+R и введите gpedit.msc для запуска редактора локальной групповой политики.

- Откройте раздел (папки слева): Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Этот параметр политики позволяет выбрать шифрование диска BitLocker — Диски операционной системы.

- В правой части дважды кликните по параметру «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

- В открывшемся окне, установите «Включено», а также убедитесь, что стоит отметка «Разрешить BitLocker без совместимого доверенного платформенного модуля» (см. скриншот).

- Примените сделанные изменения.

После этого вы можете использовать шифрование дисков без сообщений об ошибках: просто выберите системный диск в проводнике, кликните по нему правой кнопкой мыши и выберите пункт контекстного меню «Включить BitLocker», после чего следуйте указаниям мастера шифрования. Также этом можно сделать в «Панель управления» — «Шифрование диска BitLocker».

Вы сможете либо задать пароль для получения доступа к зашифрованному диску, либо создать USB-устройство (флешку), которая будет использоваться в качестве ключа.

Примечание: в ходе шифрования диска в Windows 10 и 8 вам будет предложено сохранить данные для расшифровки в том числе в вашей учетной записи Майкрософт. Если она у вас должным образом настроена, рекомендую это сделать — по собственному опыту использования BitLocker, код восстановления доступа к диску из учетной записи в случае возникновения проблем может оказаться единственным способом не потерять свои данные.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

Спасибо, ваша статья помогла мне

Спасибо, работает. Спасает в нашей стране, где TPM запрещены и не купишь…

Хм… а я видел ноутбуки в продаже из всяких Pro-серий со встроенным TPM

Не знаю про какую вы страну. В России купил Asus UX310UQ c win10pro модуль TPM есть, tpm.msc пишет состояние «Доверительный платформенный модуль готов к использованию» производитель INTC, версия спецификации 2.0. Так что все норм

Здравствуйте! Спасибо вам за ваши инструкции! Все четко и по делу!

Такой вопрос. На рабочем ПК получилось настроить шифрование системного диска с windows 10. Можно разблокировать как ключом (usb флэшка), так и с помощью пароля если флэшка не вставлена. Так вот, на домашнем ПК так не получается, либо либо. Что посоветуете? В политиках все одинаково.

Здравствуйте. Рад бы помочь, но если честно сам не знаю — не экспериментировал именно в таком виде, только либо то либо другое. А провести эксперимент сейчас не на чем.

Хотите верте — хотите нет, но сегодня у меня USB диск запароленный BitLocker открылся простым автозапуском без пароля. Установлена система Windows 7 Sp1 x64 с последними обновлениями Convenience Rollup по апрель 2016 и с заплаткой от WannaCrypt 2017г.

После перезагрузке Windows — USB диск опять оказался запаролен BitLocker.

Годом раньше такое же произошло с флеш накопителем от Silicon Power — BitLocker открылся автозапуском в windows XP.

Спешу сообщить об этом всем!

Очень странно. А не после режима сна это случайно было?

Дмитрий, а что вы сами думаете о Bitlocker? Интересует именно шифрование разделов, и именно системных разделов. Известная статья в «Хакере» от марта 2016 г. ставит его на первое место по скорости работы (наряду с TrueCrypt), но как быть с защищенностью?

TrueCrypt больше не развивается, к тому же устарел и не поддерживает GPT-диски.

Для создания шифрованных файловых контейнеров использую VeraCrypt, но он тоже не поддерживает GPT (хоть разработчики и обещают), к тому же уступает им в скорости.

В общем, BitLocker видится оптимальным вариантом, но не хотелось бы, чтобы доступ к важным данным получил какой-нибудь подросток (вспоминая высмеивание BitLocker автором TrueCrypt). Хочу быть уверенным, что без пароля раздел не расшифрует НИКТО.

Тут нужно быть экспертом в криптографии, чтобы определенно ответить. Насколько я понимаю, при условии, что вы шифруете, не сохраняя куда-либо в учетку майкрософт код восстановления, навряд ли кто-то когда-то расшифрует (ну и если пароль не из тех, что можно подобрать за вменяемое время). Во всяком случае, никогда не читал о прецедентах. Но: НИКТО — это вряд ли, вполне вероятно, что всяческие околоправительственные удалые спец.чуваки, особенно из США, имеют такие возможности.

Существует множество дешифраторов, существуют спец. сайты где такой дешифратор можно купить, но ТОЛЬКО работникам ПРАВООХРАНИТЕЛЬНЫХ ОРГАНОВ. Просто так физическое лицо дешифратор не найдет, да и дешифратором расшифровать не возможно в один клик (ответ Ивану)

Помнится история как парень подбирал 25-значный ключ в течении 3-х месяцев но не смог — бросил затею

Hi. Дмитрий, спасибо за детальную инструкцию вкл. модуля ТРМ. Полезная штука. Respect.

Ну тут не инструкция по включению модуля (модуль в биосе включается при наличии), а инструкция по использованию bitlocker без него : )

У меня другая проблема. Есть модуль TPM ASRock, вставленный в мать ASRock. Опытным путем определил, что для работы модуля необходим режим UEFI. В спецификации модуля заявлена совместимость с Win 7, 8.1 и 10. Поставил 10ку в режиме UEFI, включил модуль, включил BitLocker — работает. Думаю, в 8ке тоже без проблем. Ставлю Win7 в UEFI. Поставил, накатил обновление KB2920188 для обновления драйвера TPM и Битлокера. Модуль нашелся, я его проинициализировал. Но когда пытаюсь включить Битлокер, он мне говорит, что бут менеджер данной ОС несовместим с Битлокером. И что надо пропатчить BOOTMGR. Я так понимаю, что Битлокер, который в Win7, не умеет нормально работать с дисками GPT. Вопрос — как сделать, чтобы в 7ке Битлокер заработал? Вроде же заявлена совместимость с ней.

Здравствуйте.

Сам не сталкивался, сейчас поискал,

support.microsoft.com/en-us/help/929834/error-message-when-you-try-to-run-the-bitlocker-drive-encryption-progr

msdn.microsoft.com/en-us/library/windows/desktop/dd542648(v=vs.85).aspx

Я так понимаю у вас что-то вроде вот этого: The boot manager of this operating system is not compatible with BitLocker Drive Encryption. Use the Bootrec.exe tool in the Windows Recovery Environment to update or repair the boot manager (BOOTMGR).

Как итог прочтения (хоть там никаких четких инструкций и нет), есть подозрение что что-то не так у вас с загрузчиком просто. Еще где-то нашел, что в 7-ке bitlocker вполне себе работает с GPT. А вот что там с загрузчиком может быть — не знаю.

Система свежеустановленная. Windows 7 x64 Enterprise или Ultimate русская. Что может быть не так в загрузчике, если все грузится и работает?

Переустанавливал уже раз 20, наверное. На нескольких разных ПК. Везде одно и то же. Вылезает эта ошибка.

Утилита Bootrec в среде восстановления Windows вообще ни одной загрузочной записи BOOTMGR не видит. Опять же, связываю это с тем, что диск GPT. Загрузочная запись содержится на отдельном скрытом шифрованном разделе EFI.

А этот скрытый EFI раздел случаем не от 10/8 остался? 7-ка, если я правильно помню, не создает его при установке в UEFI/GPT. Если от предыдущей ОС, то поставьте систему так:

1. загрузились, зашли в настройку раздела для установки

2. снесли все разделы до раздела с данными (если там такие есть), включая скрытые (за исключением, если есть, скрытого раздела на 10-30 Гб с recovery от производителя, но не от предыдущей Win).

3. выбрали незанятую область в начале диска нажали «далее».

Windows 7, 8 и 10 — все они создают EFI раздел, если ставишь систему в режиме UEFI (а не Legacy). Семерка создает разделы: 1. EFI, 2. MSR, 3. Primary. Восьмерка я не помню, как, а десятка создает первым еще один раздел, Recovery, то есть при ее установке создается 4 раздела. Основной из них 4й.

EFI раздел нужен, чтобы с него грузиться. Он отформатирован в FAT32. Как известно, UEFI ничего, кроме FAT32, не понимает. Поэтому загрузка начинается с этого раздела, потом загрузившийся Boot Manager (который понимает NTFS) передает управление основному разделу (в формате NTFS).

В общем, можно считать, что проблема решена. Проблема была в конкретной модели материнки ASRock (может, и на других моделях этого производителя проявится). Видимо, ее БИОС как-то плохо приспособлен к такой конфигурации (Windows 7 в UEFI). На материнках MSI и Asus все работает идеально.