AppLocker в Windows 7. Блокируем сторонние браузеры

AppLocker это новая технология в Windows 7, позволяющая системному администратору блокировать выполнение определенных исполняемых файлов на компьютерах сети. AppLocker — это расширение технологии Software Restriction Policy (используемой в Windows XP/Vista), однако последняя могла блокировать выполнение программ, основываясь лишь на имени файла, пути и хэша файла. В AppLocker появилась возможность блокировки исполняемых файлов, основываясь на их цифровой подписи, в результате можно блокировать программы, основываясь на имени программы, версии и вендоре. Это означает, что если производитель обновит версию программы, то правила AppLocker продолжат блокировать обновленное приложение, снижая тем самым нагрузку на системного администратора. Также, например, можно создать правило AppLocker, основанное на версии ПО, тем самым можно разрешить запуск только определенных заранее разрешенных версий программ. Еще одно преимущество AppLocker заключается в том, что теперь не имеет значение откуда запускается программа (хоть с карты памяти), AppLocker в любом случае будет блокировать запуск программы.

Данную методику блокировки выполнения определенных программ при помощи AppLocker можно использовать для блокирования выполнения любого исполняемого файла, выпущенного Microsoft либо сторонними разработчиками. В данном примере мы попытаемся запретить использование браузера Google Chrome с помощью групповой политики и технологии AppLocker (это браузер я беру чисто для примера, а не из-за нелюбви к нему, как многие возможно подумали 🙂 ).

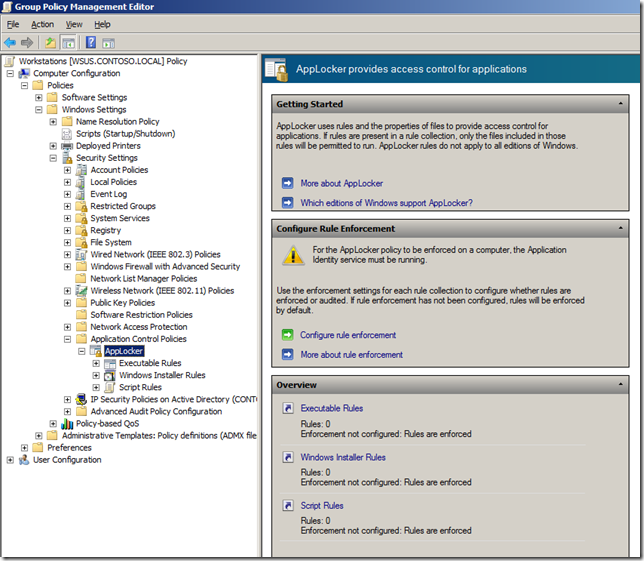

1. Откройте объект групповой политики, которая применяется на целевые компьютеры. Откройте раздел политики Computer Configuration > Policies > Windows Settings > Security Settings > Application Control Policies и выберите опцию “Configure rule enforcement”

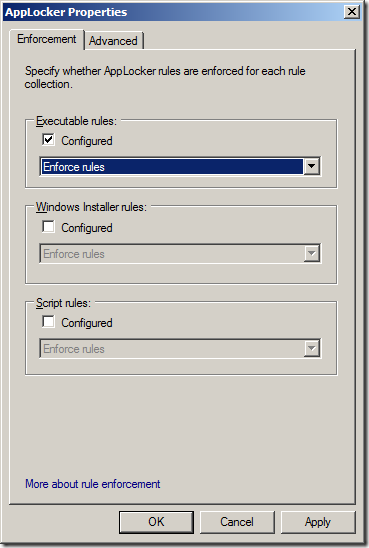

2. В разделе Executable rules отметьте опцию “Configured” и выберите “Enforce rules”, затем нажмите “OK”.

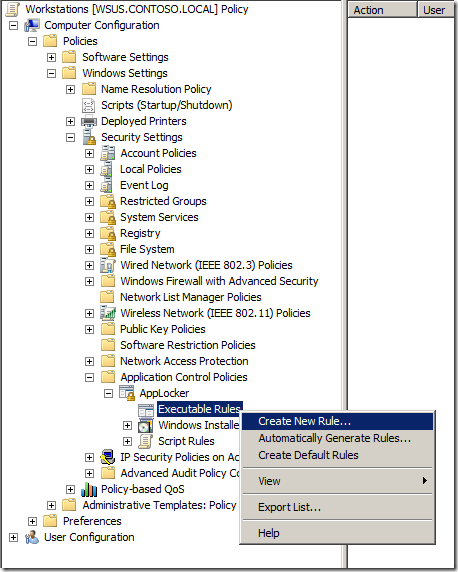

3. Щелкните правой кнопкой мыши по “Executable Rules” и создайте новое правило “Create New Rule.”

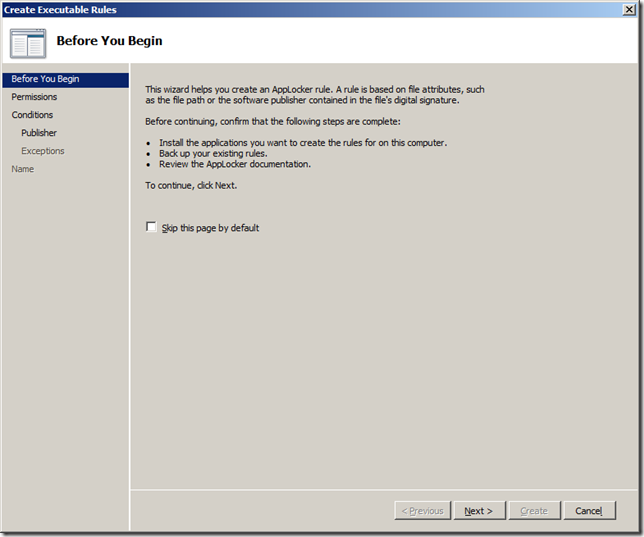

4. Нажмите “Next”

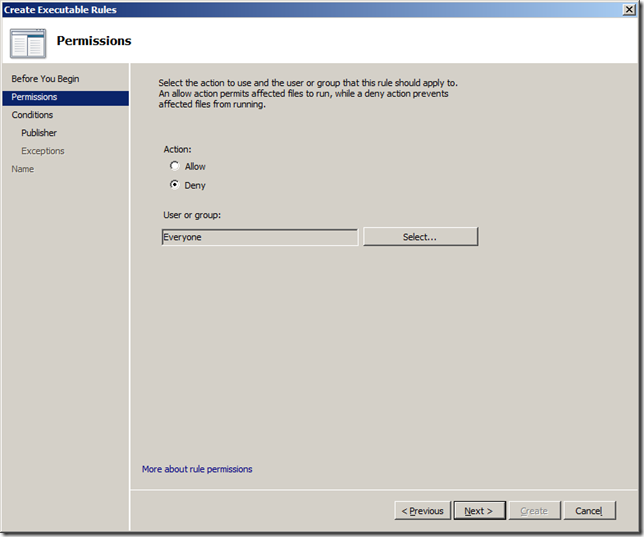

5. Выберите “Deny” и “Next”

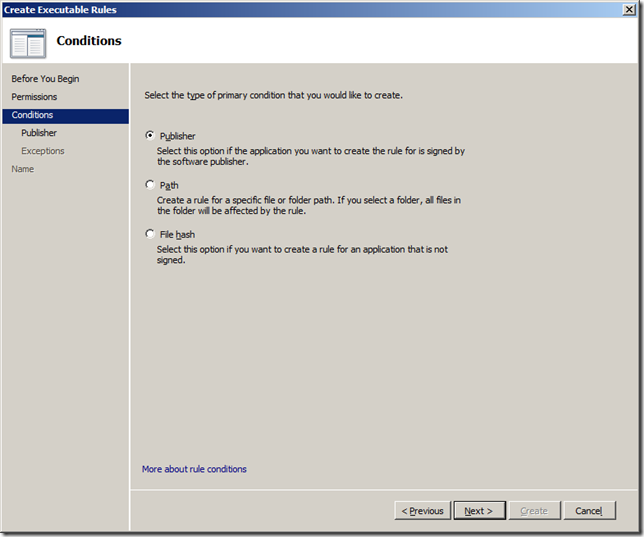

6. В качестве условия (condition) выберите “Publisher” (издатель) и нажмите “Next”

Примечание: Опции “Path” и “File hash” соответствуют правилам, применяемым в политиках Software Restriction в Windows XP / Vista.

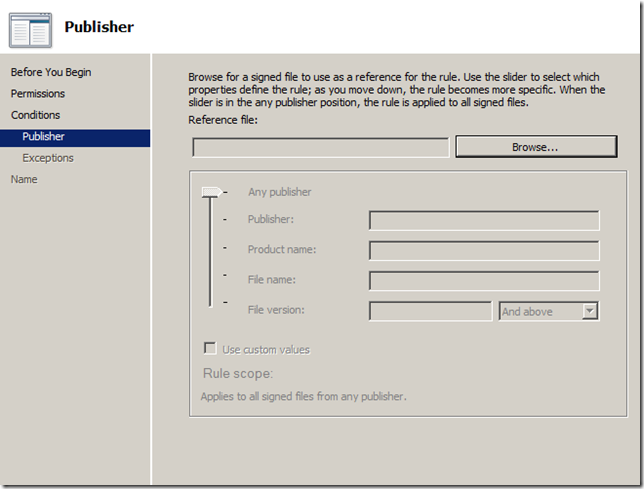

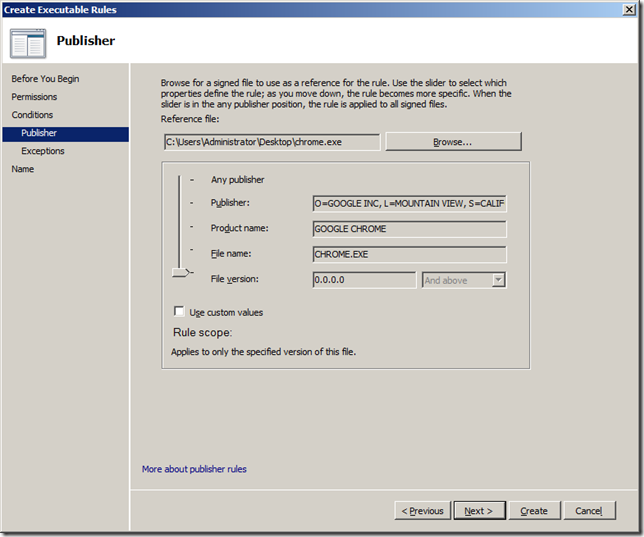

7. Нажмите кнопку “Browse”

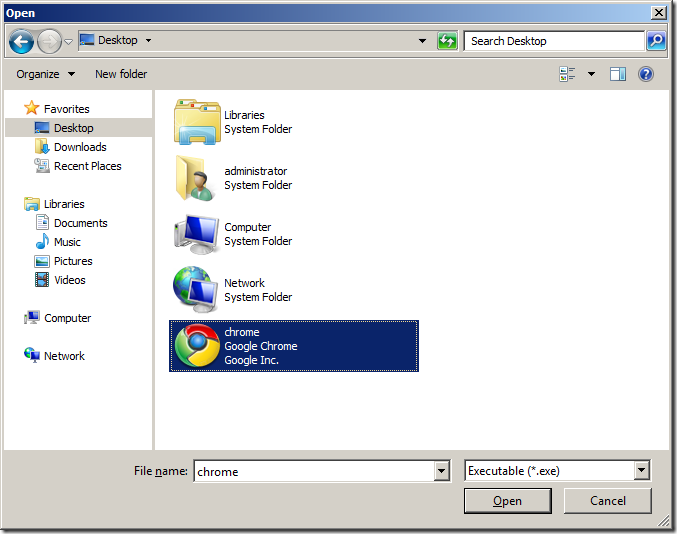

8. Выберите исполняемый файл Google Chrome “chrome.exe” и нажмите “Open”

9. В данном примере, мы удовлетворимся настройками по-умолчанию, поэтому просто нажмите “Next”.

Примечание: Если вы хотите заблокировать определённую версию программы, тогда отметьте “Use custom values” и в соответствующем поле “File version” задайте номер версии, использование которой вы хотите заблокировать данной политикой.

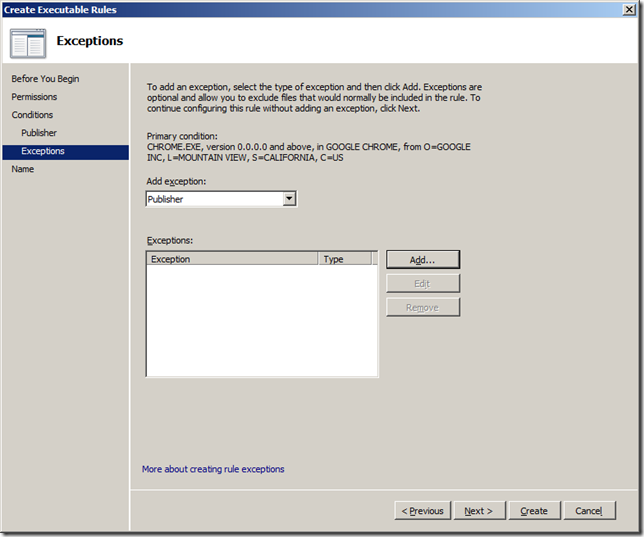

10: Жмем “Next”

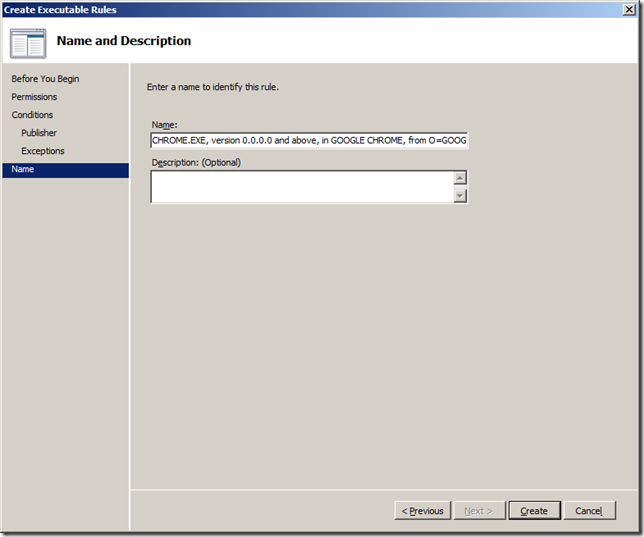

11: И, наконец, создаем правило — “Create”

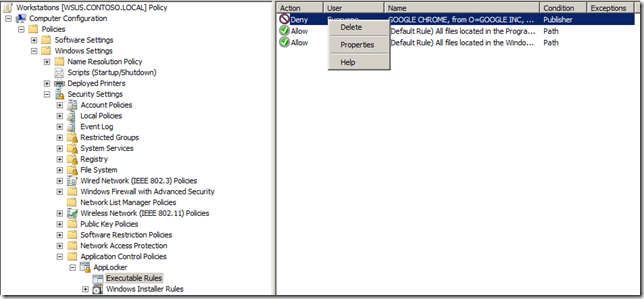

13: Если вы хотите, чтобы правила AppLocker применялись и к компьютерам администраторов, то в правой панели выделите правило для “BUILTIN\Administrators” и удалить его

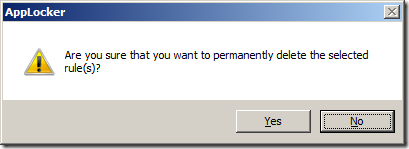

14: На запрос отвечаем “Yes”

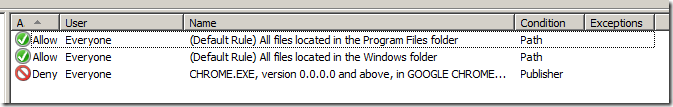

Теперь наши правила AppLocker настроены и выглядят примерно так:

Последнее, что нам нужно сделать – активировать работу AppLocker на целевых компьютерах

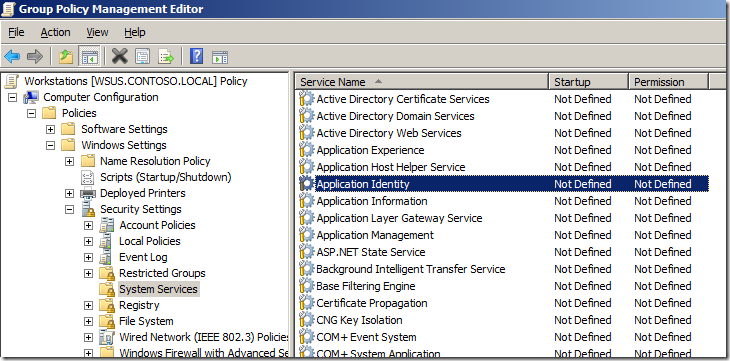

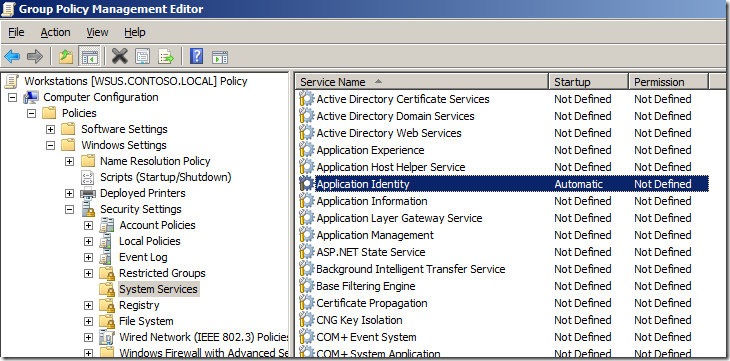

15. В той же самой групповой политике перейдите в ветку Computer Configuration > Policies > Windows Settings > Security Settings > System Services и дважды щелкните по службе “Application Identity”.

Application Identity – это приложение, которое перед запуском любого исполняемого файла выполняет его сканирования, выявляя его имя, хеш и сигнатуру. В том случае, если эта служба отключена, AppLocker работать не будет.

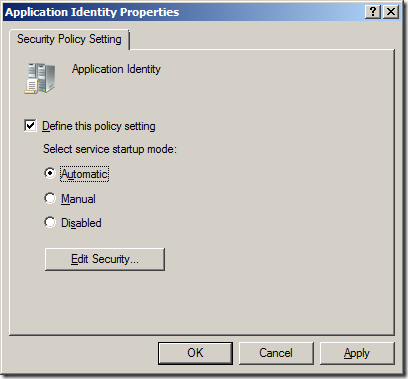

16: Выберите “Define this policy setting” и “Automatic”, затем нажмите “OK”

Секция системных служб будет выглядеть так:

Вот и все. После применения этой политики, если пользователь попытается запустить запрещенное приложение (в нашем случае это Google Chrome), появится такое диалоговое окно:

Очередной способ обхода Windows AppLocker

Несколько лет назад компания Microsoft анонсировала новый инструмент — AppLocker, который, по задумке разработчиков, был призван повысить уровень безопасности при работе в Windows. Не так давно исследователь Кейси Смит (Casey Smith) обнаружил в данном функционале уязвимость, позволяющую обойти его. Смит нашел способ, при котором в системе можно запустить любое приложение в обход AppLocker и без прав администратора.

Что такое AppLocker

AppLocker от Microsoft работает исходя из черных и белых списков приложений, которые могут быть запущены в системе. Поставляться он начал как компонент операционных систем Win 7 и WinServer 2008 R2. С его помощью системные администраторы получили возможность создавать правила для запуска исполняемых файлов .exe , .com , а так же файлов с расширениями .msi , .msp , .bat , .scr , .js , .dll и другие.

Чем отличается AppLocker от SRP (Software Restriction Policies)? По большому случаю, не многим, а по мнению некоторых специалистов в области безопасности — в основном, уровнем маркетинга. С более подробной информацией о том, как в общих чертах работает AppLocker можно почитать на sysadmins.lv.

Смит обнаружил, что через обращение к Regsvr32 можно запустить любой файл в обход политик AppLocker, причем для этого не требуются даже права администратора, которые, как известно, рядовым пользователям всегда «режутся».

Скрипты для обхода AppLocker через Regsvr32 размещены автором на GitHub, ознакомиться с ними можно здесь.

По информации engadget, компания Microsoft пока никаких официальных комментариев по этому вопросу не предоставила, поэтому неизвестно, будет ли «лататься» патчем данная уязвимость или нет.

С другой стороны проблему обхода AppLocker можно решить весьма простым способом: заблокировать Regsvr32 в брандмауэре системы, исключив, таким образом, внешнее обращение к нему по Сети. Еще одним решением называется включение правил для DLL, которые по умолчанию отключены из-за просадок производительности.

Также существует еще несколько способов обхода AppLocker, упомянутых в комментариях пользователем navion: раз и два.

Блокировка установки/запуска приложений с помощью AppLocker

Рассмотрим ситуацию: У Вас есть «терминальный» сервер, на котором сидят люди с тонких клиентов. Мы для них все настроили, в том числе и браузер, и хотим, чтобы они все пользовались 1 браузером. Но они начинают ставить себе Хром, Яндекс, и упаси Боже — Амиго… А они ставятся не в \Program Files, а в профиль пользователю…

В данной статье рассмотрим, как же можно стандартными средствами Windows запретить пользователю устанавливать приложения, которые ставятся в папку с профилем пользователя, такие как Yandex браузер, Амиго, спутник Mail и т.п.

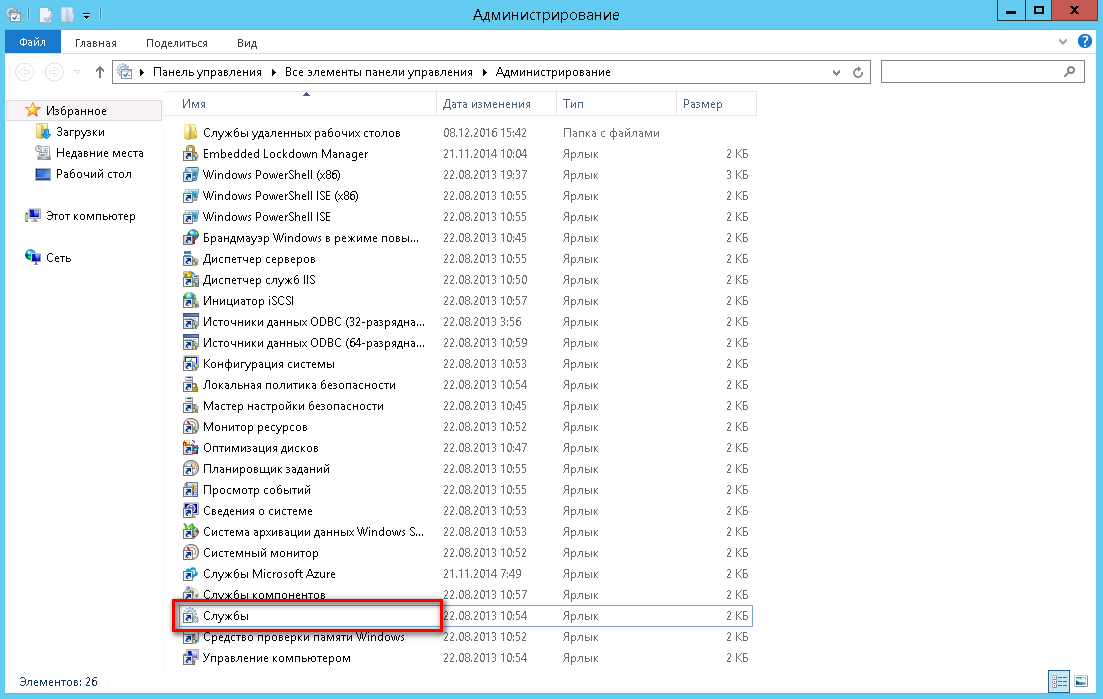

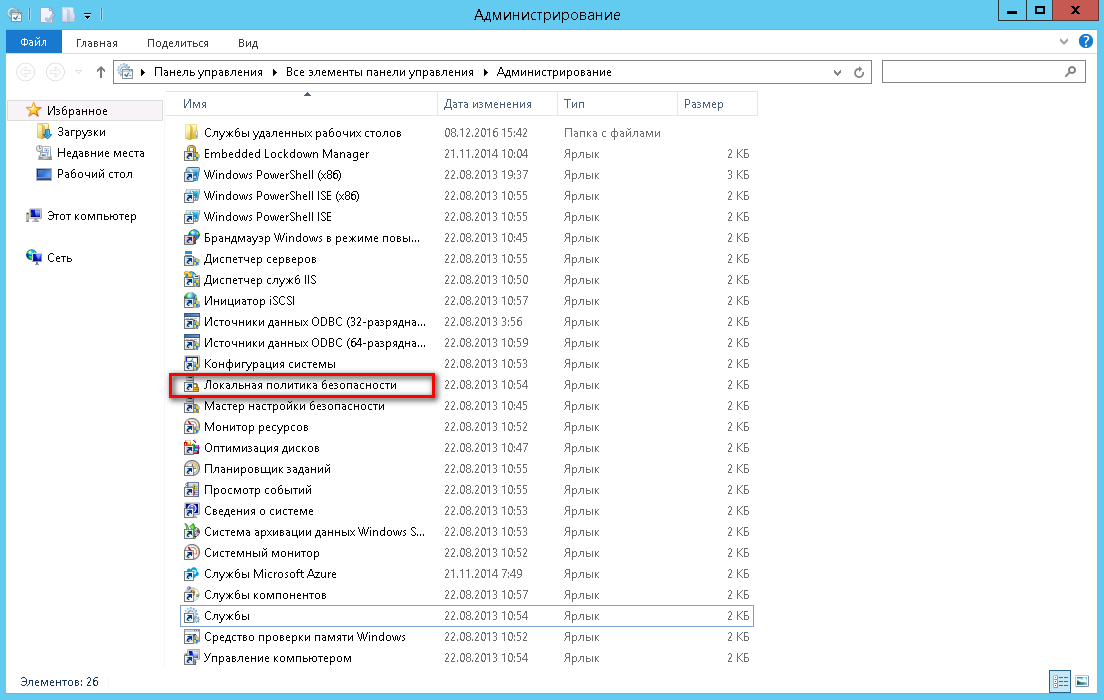

Для начала идем в «Панель управления» во вкладку «Администрирование»

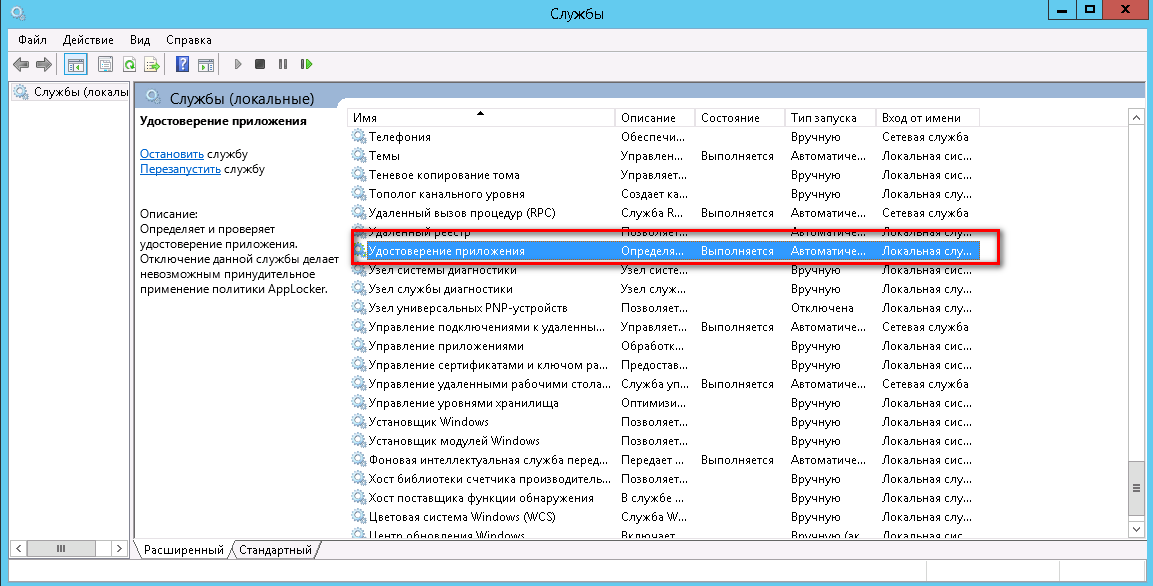

Открываем «Службы» и находим службу «Удостоверение приложения»

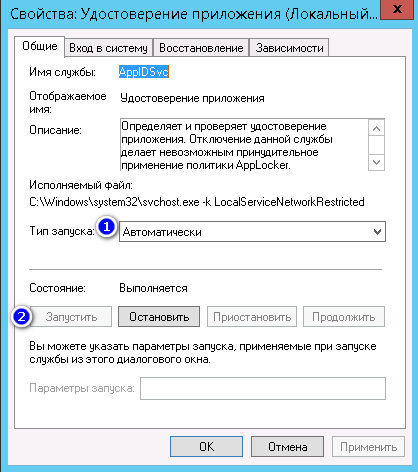

Открываем свойства данной службы

По «умолчанию» она остановлена и стоит «Запуск — вручную»

Нам необходимо установить «Запуск — автоматически» и нажать кнопку «Запустить»

Теперь снова возвращаемся в «Администрирование» и открываем «Локальная политика безопасности»

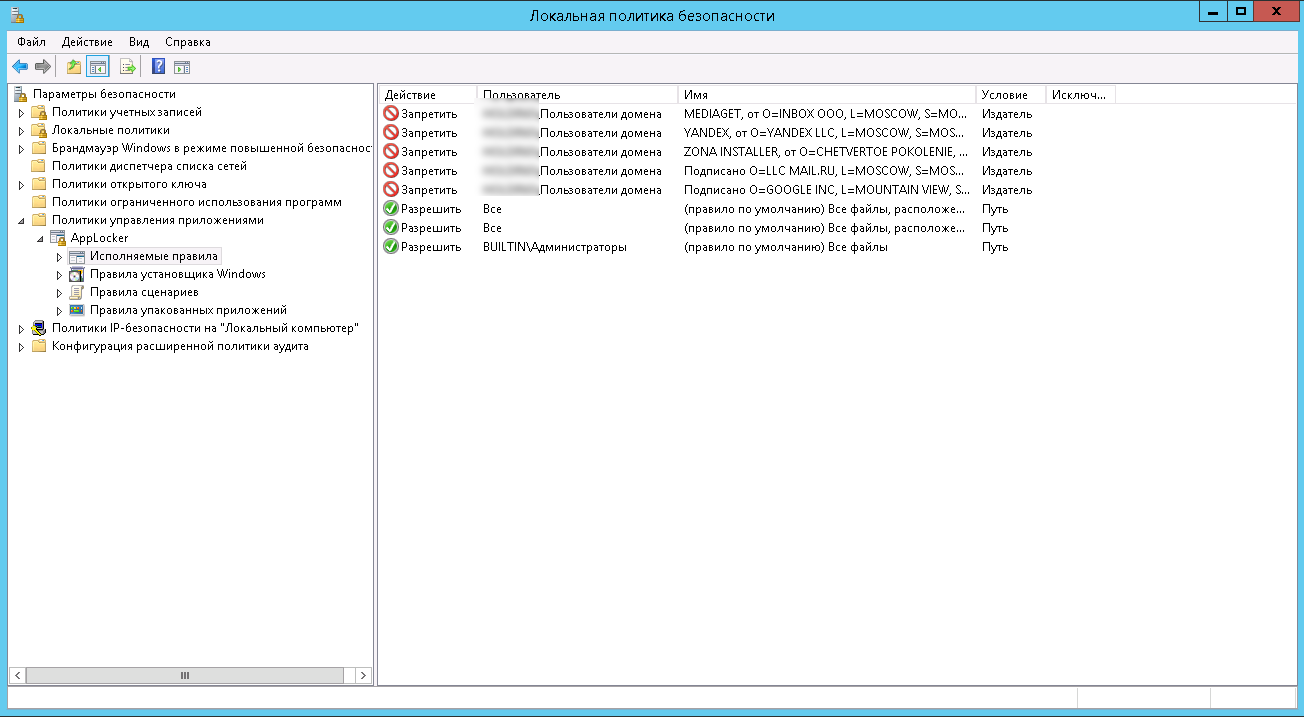

В открывшемся окне идем в «Политики управления приложениями -> AppLocker -> Исполняемые правила»

У Вас «по умолчанию» там будет пусто

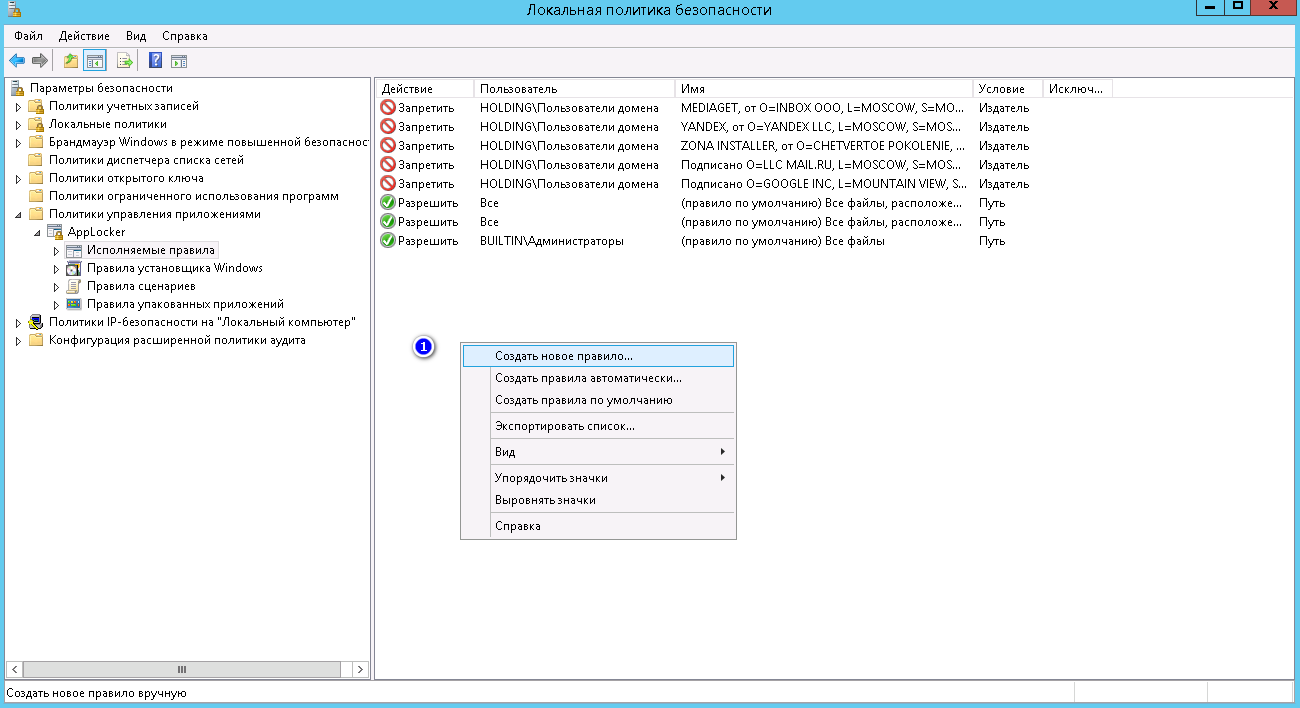

Справа в свободном месте нажимаем правой кнопкой мыши и выбираем «Создать правило…»

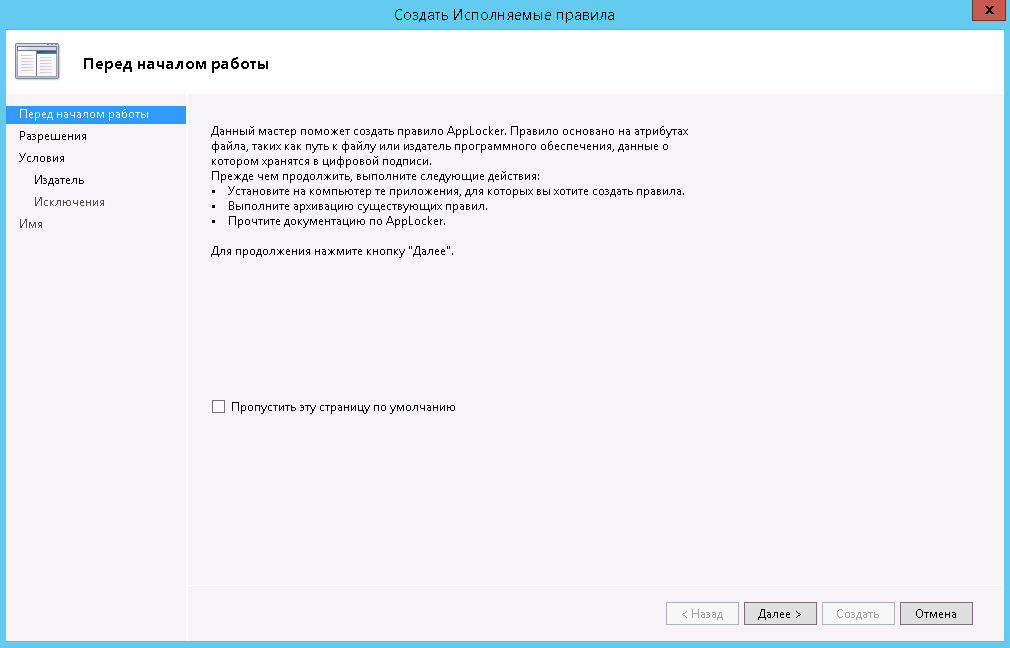

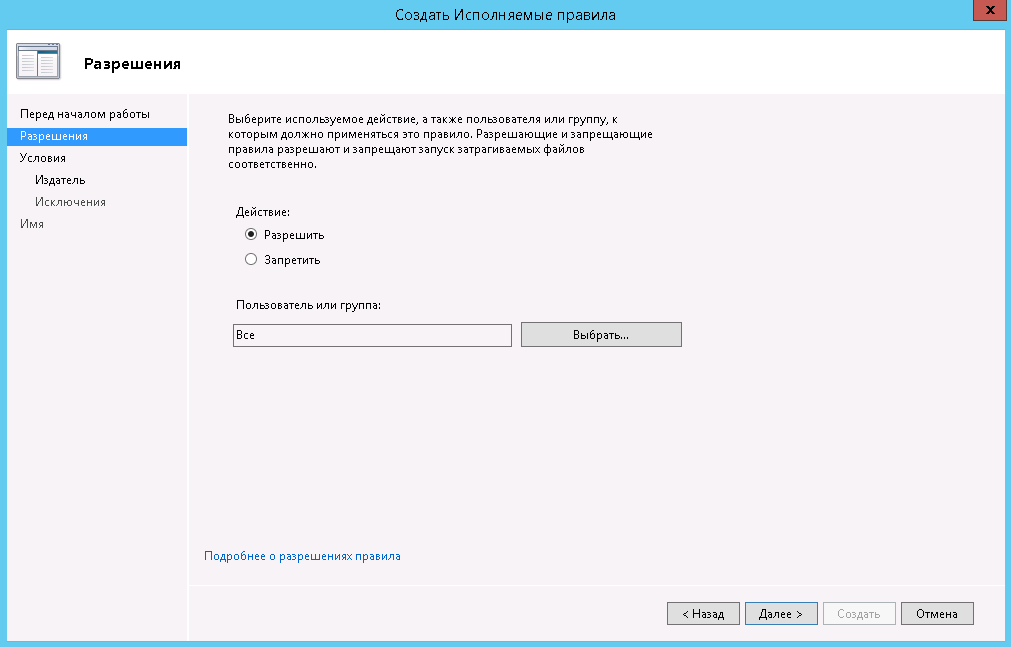

Нас приветствует «Мастер создания новых правил», Нажимаем «Далее»

Выбираем, что мы хотим сделать, разрешить или запретить. Выбираем «Запретить«.

Далее можем оставить по умолчанию «Все», или выбрать конкретную группу или пользователя.

После нажимаем «Далее»

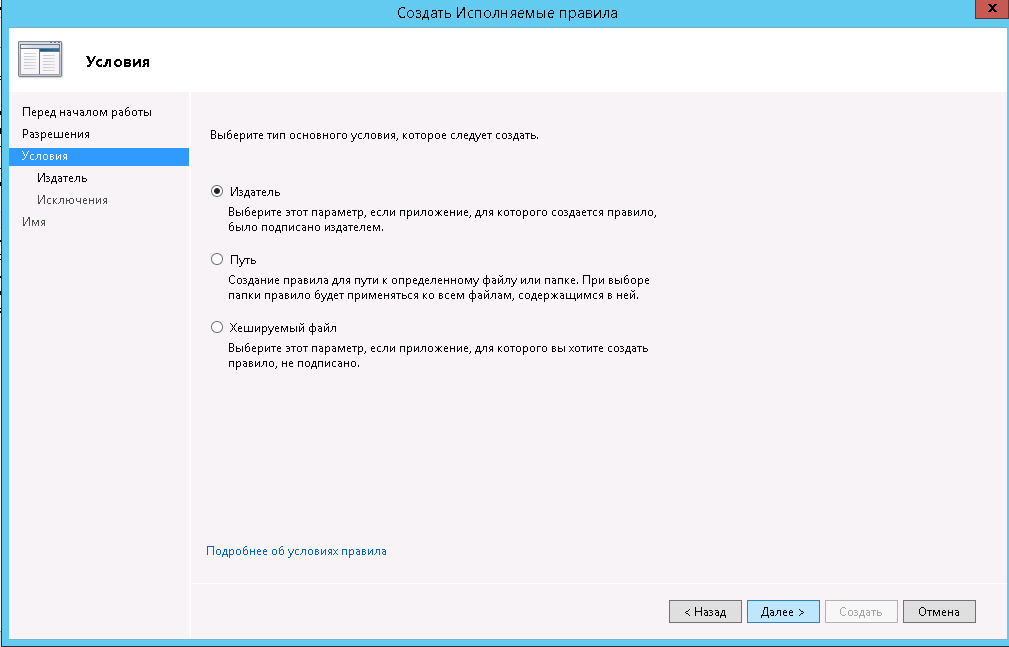

В данном окне есть несколько типов правил, я пользуюсь правилом «Издатель» и нажимаем «Далее»

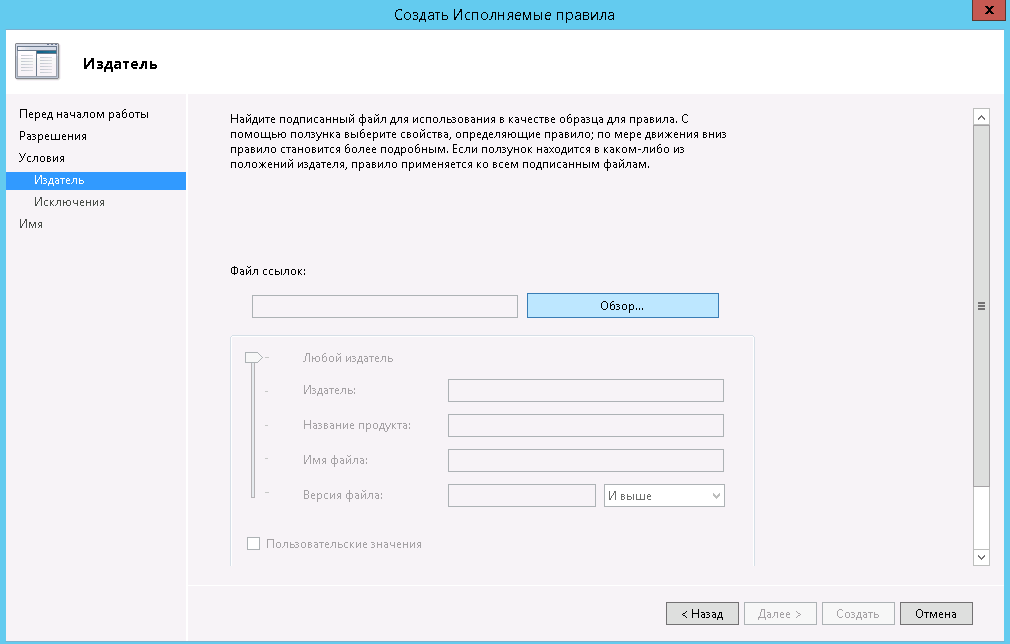

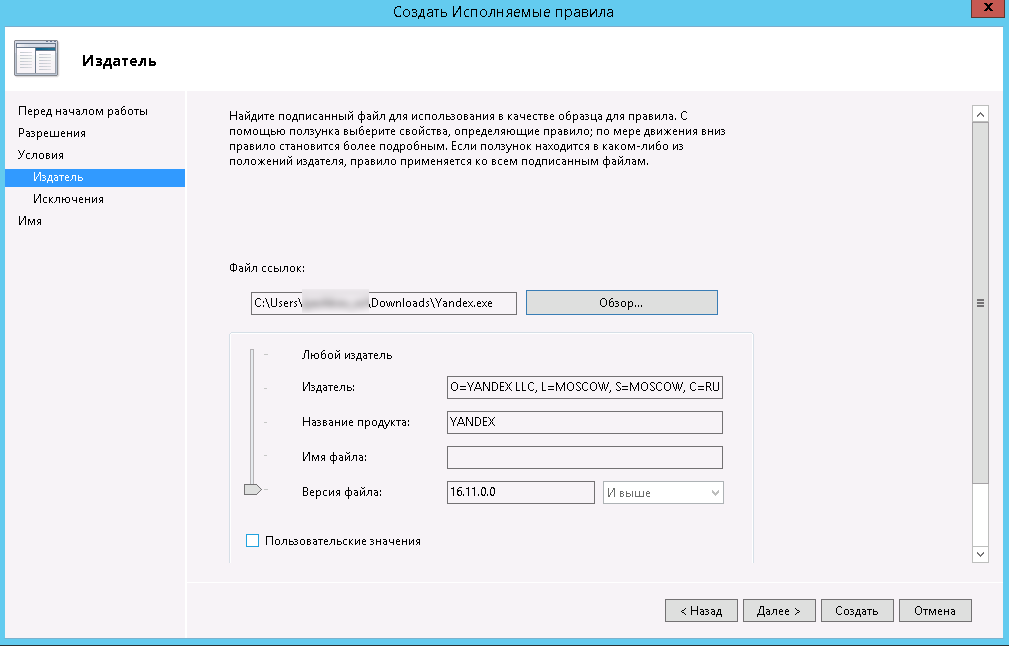

Тут выбираем файл, установщик которого мы хотим запретить

Для примера я выбрал установщик Яндекс.Браузера

Слева видим ползунок, которым можно ограничивать, выполнять все условия или поднимая выше — уменьшать кол-во проверок. Поиграйтесь ползунком — поймете что он ограничивает.

После того, как выбрали подходящий Вам вариант — нажимаем «Далее»

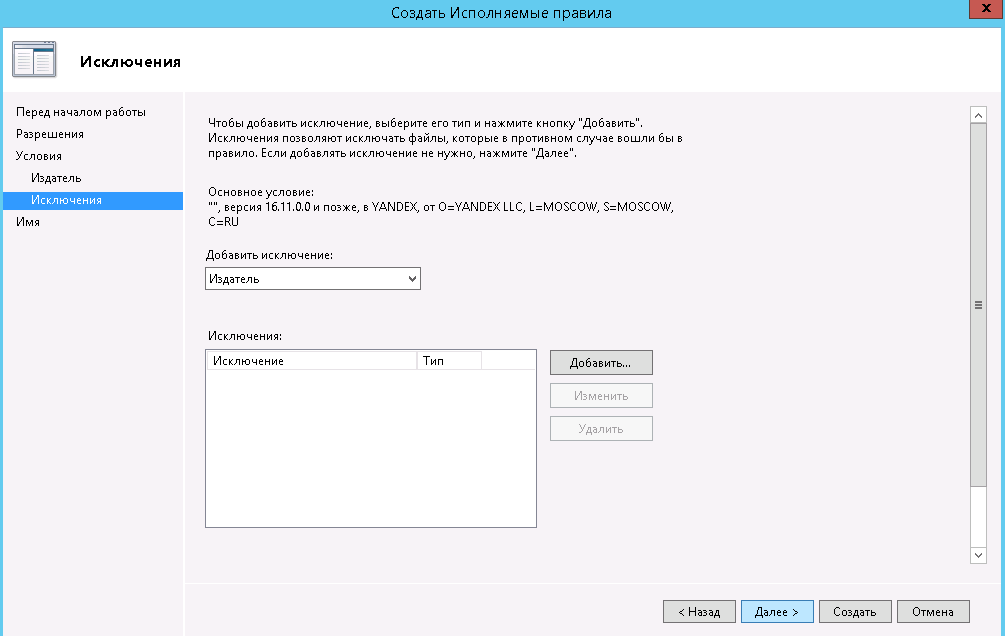

Тут можно добавить исключение. Я им не пользовался.

Ну к примеру вы запретили установку любого ПО от производителя «Яндекс», но хотите чтобы было разрешено «Яндекс.Панель», тогда необходимо добавить его в исключение кнопкой «Добавить…», как все сделали — нажимаем «Далее»

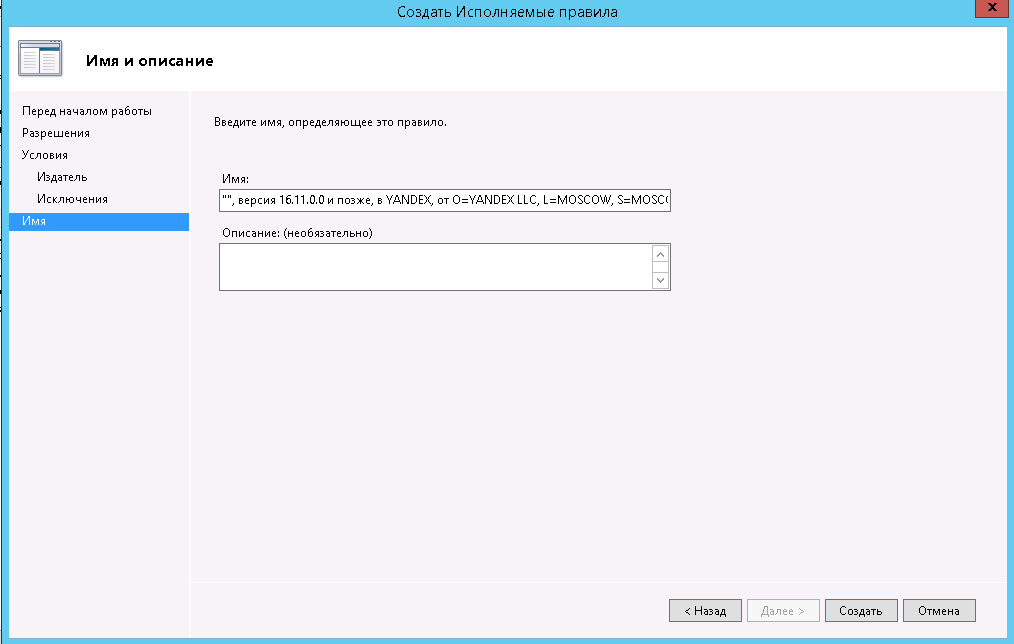

Теперь нам осталось только дать имя нашему правилу и его описание (не обязательно). После чего нажимаем кнопку «Создать»

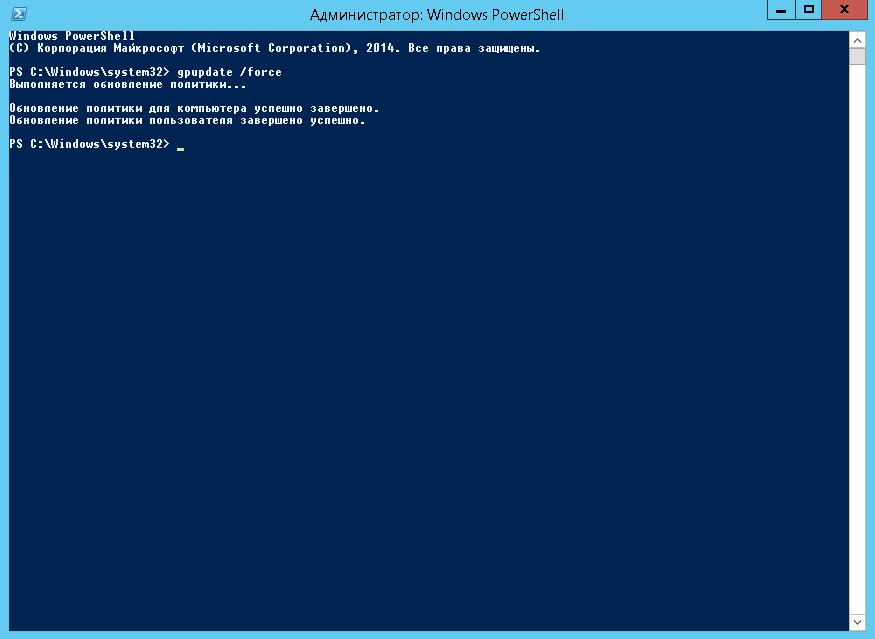

Все! Наше правило готово. Чтобы оно немедленно вступило в силу — предлагаю обновить правила политики для ПК и Пользователя.

Для этого открываем командную строку (пуск -> выполнить -> cmd или PowerShell) и пишем gpupdate /force

Дожидаемся обновления политик и можем тестировать.

Так как я применял политику только на группу «Пользователи домена», на меня она не распространяется, но если запустить установку Яндекс.Браузера от имени обычного пользователя, то мы увидим вот такую ошибку: