Настраиваем локальную политику безопасности в Windows 7

Политика безопасности представляет собой набор параметров для регулирования безопасности ПК, путем их применения к конкретному объекту или к группе объектов одного класса. Большинство пользователей редко производят изменения данных настроек, но бывают ситуации, когда это нужно сделать. Давайте разберемся, как выполнить данные действия на компьютерах с Виндовс 7.

Варианты настройки политики безопасности

Прежде всего, нужно отметить, что по умолчанию политика безопасности настроена оптимально для выполнения повседневных задач рядового юзера. Производить манипуляции в ней нужно только в случае возникновения необходимости решить конкретный вопрос, требующий корректировки данных параметров.

Изучаемые нами настройки безопасности регулируются с помощью GPO. В Виндовс 7 сделать это можно, используя инструменты «Локальная политика безопасности» либо «Редактор локальных групповых политик». Обязательным условием является вход в профиль системы с полномочиями администратора. Далее мы рассмотрим оба этих варианта действий.

Способ 1: Применение инструмента «Локальная политика безопасности»

Прежде всего, изучим, как решить поставленную задачу с помощью инструмента «Локальная политика безопасности».

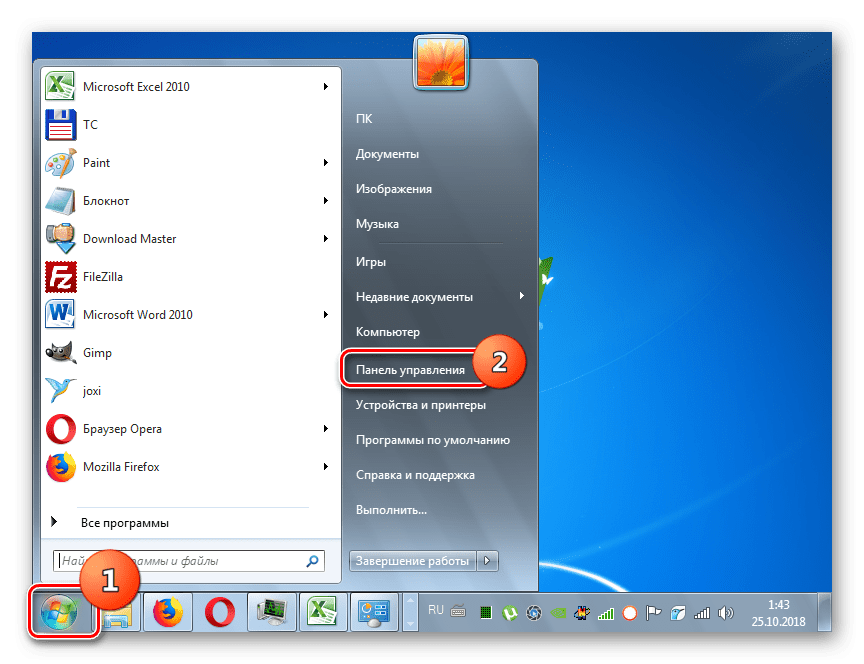

- Чтобы запустить указанную оснастку, щелкните «Пуск» и перейдите в «Панель управления».

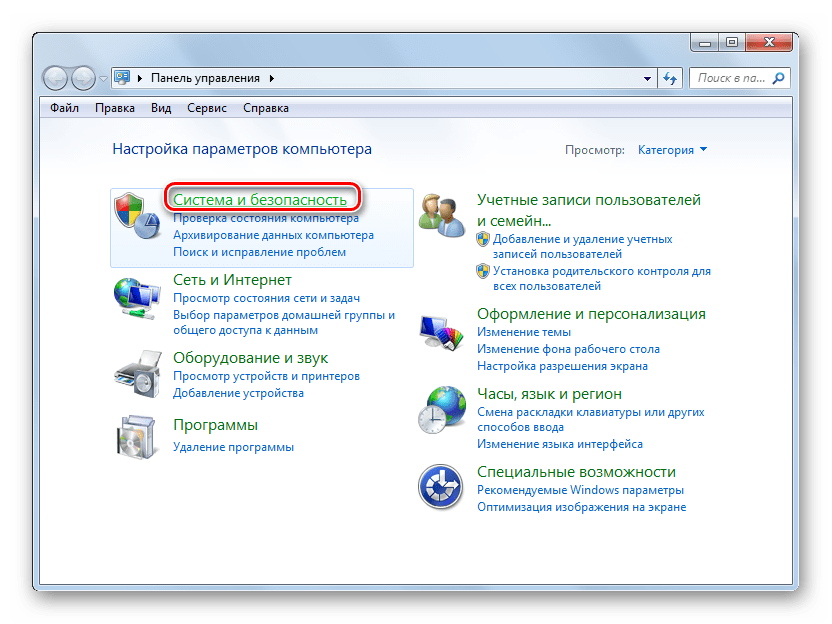

Далее откройте раздел «Система и безопасности».

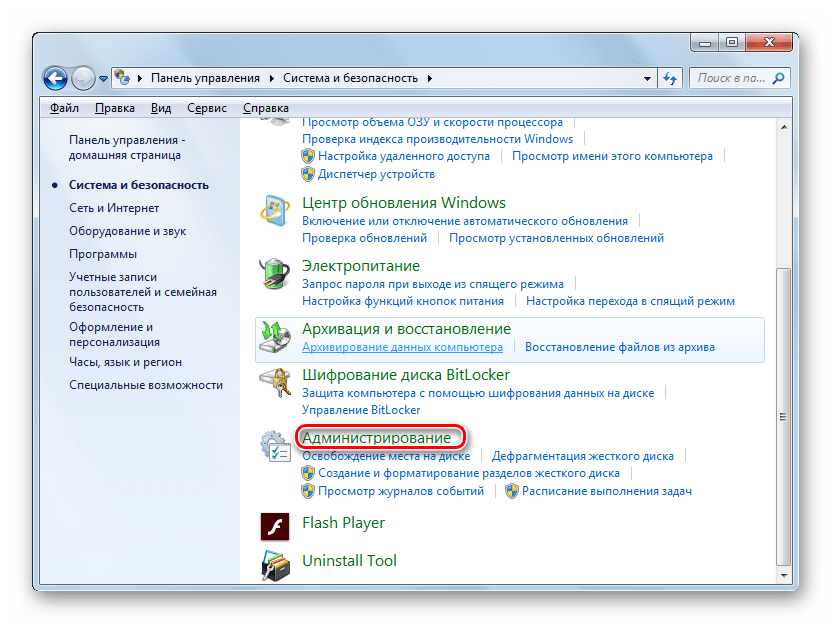

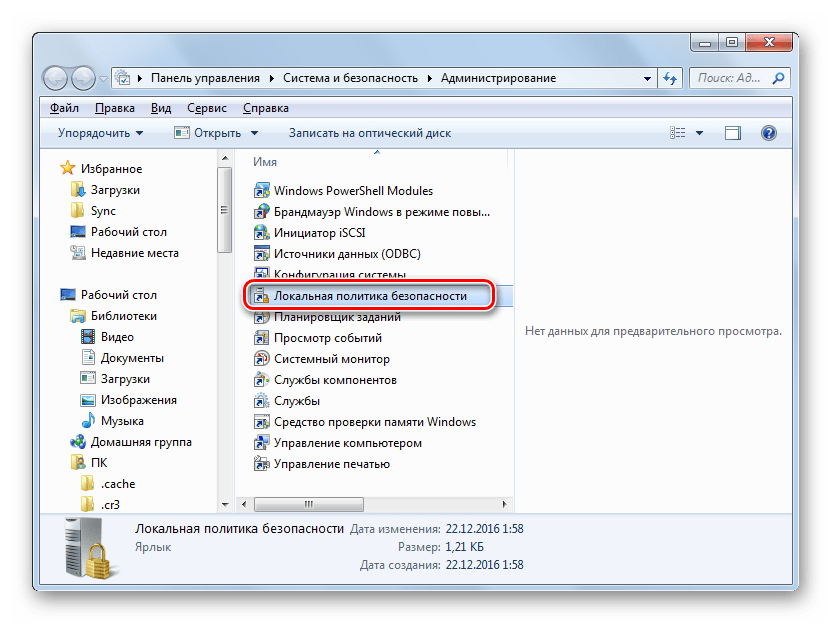

Из предложенного набора системных инструментов выберите вариант «Локальная политика безопасности».

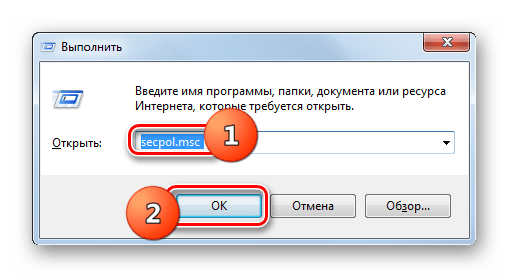

Также оснастку можно запустить и через окно «Выполнить». Для этого наберите Win+R и введите следующую команду:

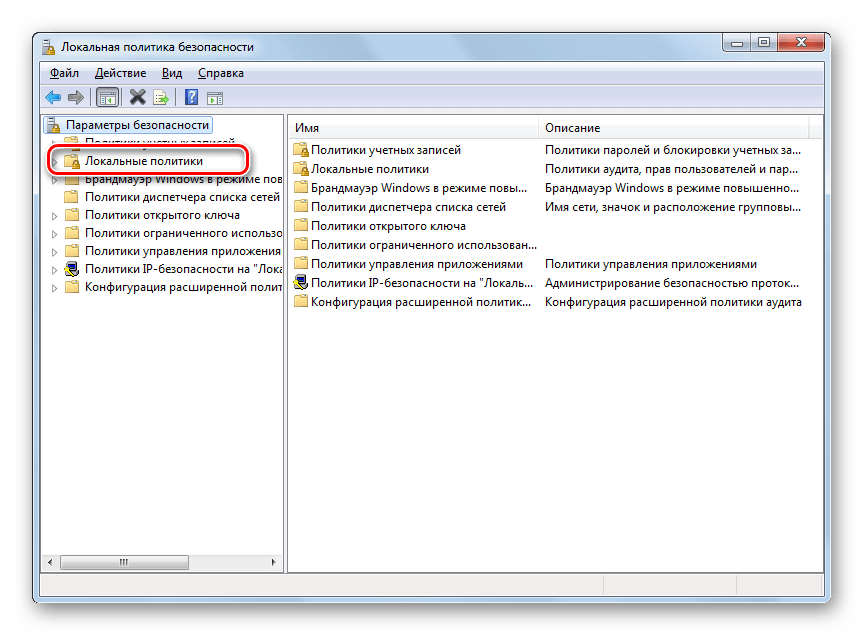

Указанные выше действия приведут к запуску графического интерфейса искомого инструмента. В подавляющем большинстве случаев возникает необходимость откорректировать параметры в папке «Локальные политики». Тогда нужно щелкнуть по элементу с этим наименованием.

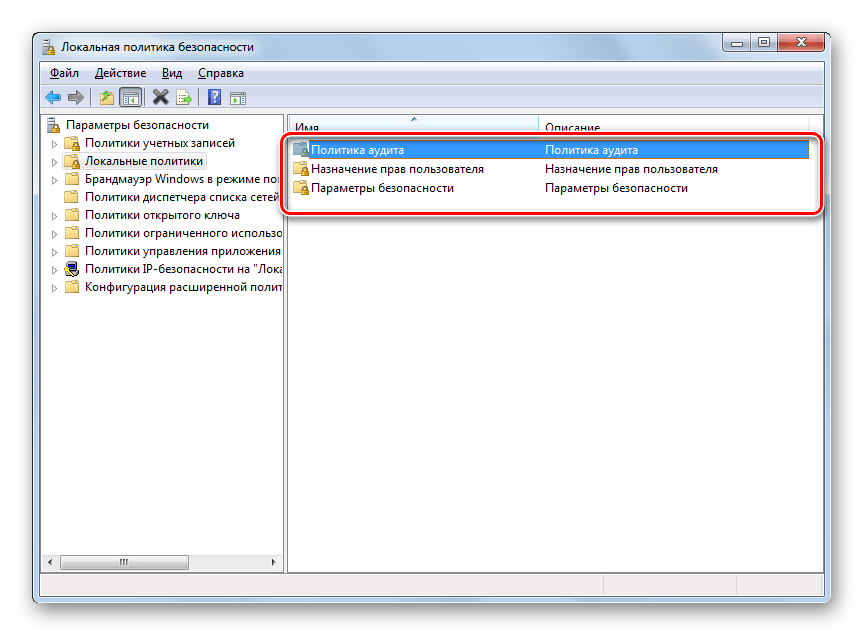

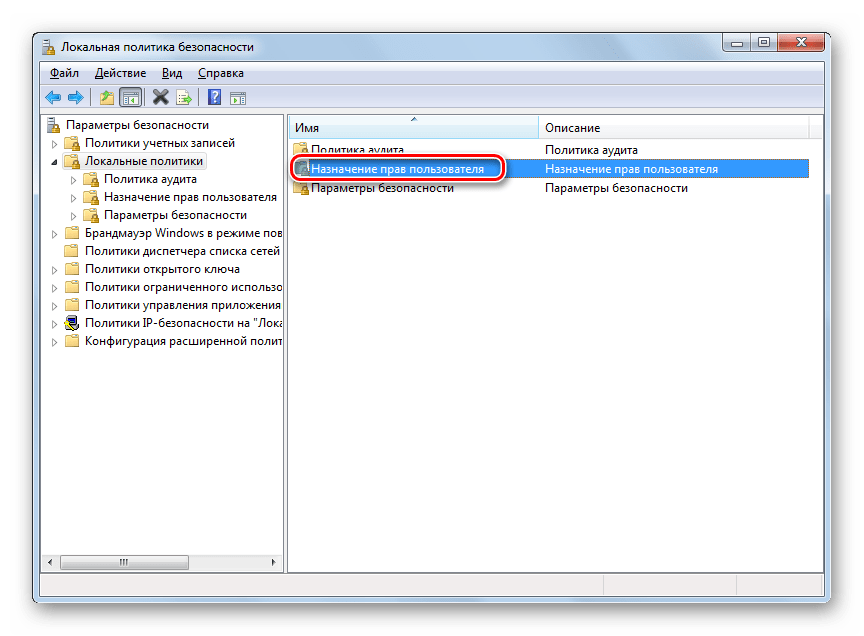

В данном каталоге располагается три папки.

В директории «Назначение прав пользователя» определяются полномочия отдельных пользователей или групп юзеров. Например, можно указать, запрет или разрешение для отдельных лиц или категорий пользователей на выполнение конкретных задач; определить, кому разрешен локальный доступ к ПК, а кому только по сети и т.д.

В каталоге «Политика аудита» указываются события, предназначенные для записи в журнале безопасности.

В папке «Параметры безопасности» указываются разнообразные административные настройки, которые определяют поведение ОС при входе в неё как локально, так и через сеть, а также взаимодействие с различными устройствами. Без особой необходимости данные параметры изменять не стоит, так как большинство соответствующих задач можно решить через стандартную настройку учетных записей, родительский контроль и разрешения NTFS.

Читайте также: Родительский контроль в Windows 7

Для дальнейших действий по решаемой нами задаче щелкните по наименованию одного из указанных выше каталогов.

Откроется перечень политик выбранного каталога. Кликните по той из них, которую желаете изменить.

После этого откроется окошко редактирования политики. Его вид и действия, которые необходимо произвести, существенно отличаются от того, к какой именно категории она принадлежит. Например, для объектов из папки «Назначение прав пользователя» в открывшемся окне необходимо добавить или удалить имя конкретного пользователя либо группы юзеров. Добавление производится путем нажатия кнопки «Добавить пользователя или группу…».

Если же необходимо произвести удаление элемента из выбранной политики, то выделите его и нажмите «Удалить».

Мы описали изменение настроек безопасности на примере действий в папке «Локальные политики», но по такой же аналогии можно производить действия и в других каталогах оснастки, например в директории «Политики учетных записей».

Способ 2: Использование инструмента «Редактор локальной групповой политики»

Настроить локальную политику можно также при помощи оснастки «Редактор локальной групповой политики». Правда, данный вариант доступен не во всех редакциях Windows 7, а только в Ultimate, Professional и Enterprise.

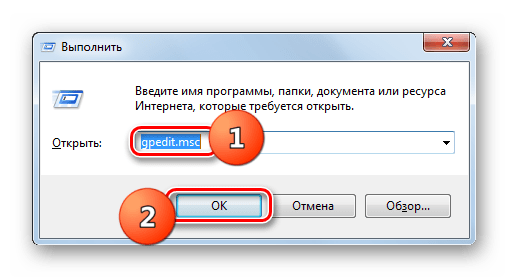

- В отличие от предыдущей оснастки, данный инструмент нельзя запустить через «Панель управления». Его можно активировать только путем введения команды в окно «Выполнить» или в «Командную строку». Наберите Win+R и введите в поле такое выражение:

Читайте также: Как исправить ошибку «gpedit.msc не найден» в Windows 7

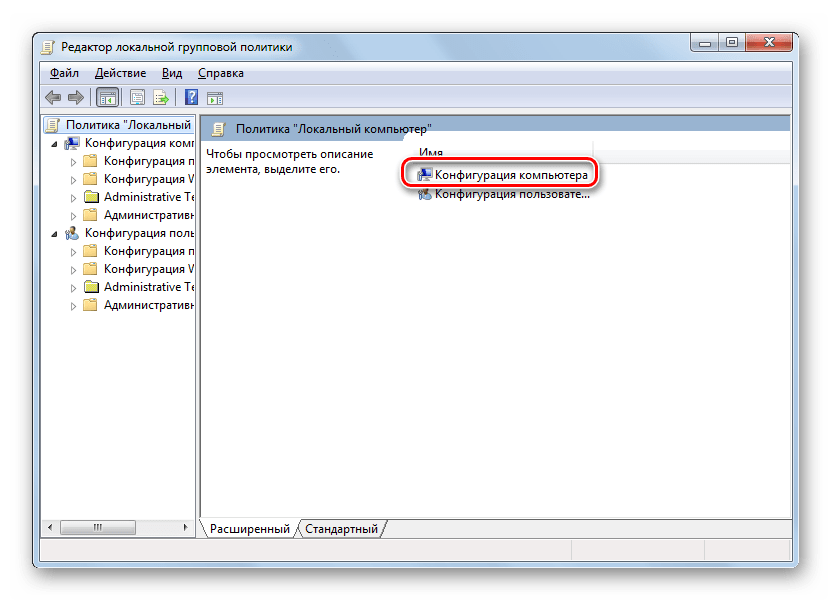

Откроется интерфейс оснастки. Перейдите в раздел «Конфигурация компьютера».

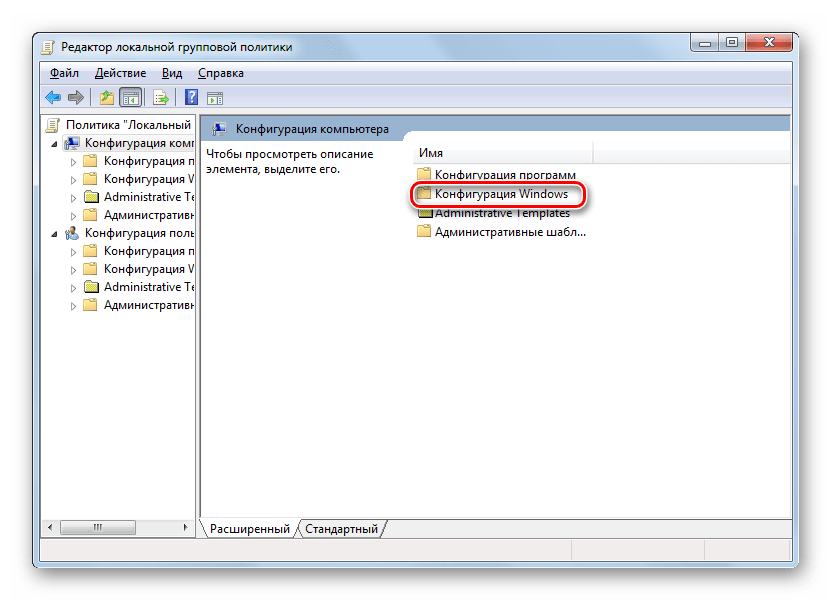

Далее щелкните по папке «Конфигурация Windows».

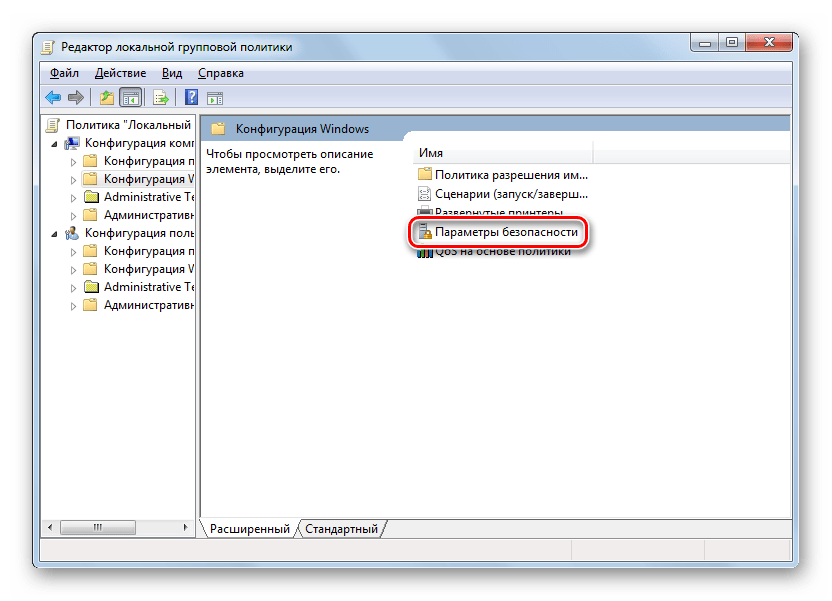

Теперь щелкните по элементу «Параметры безопасности».

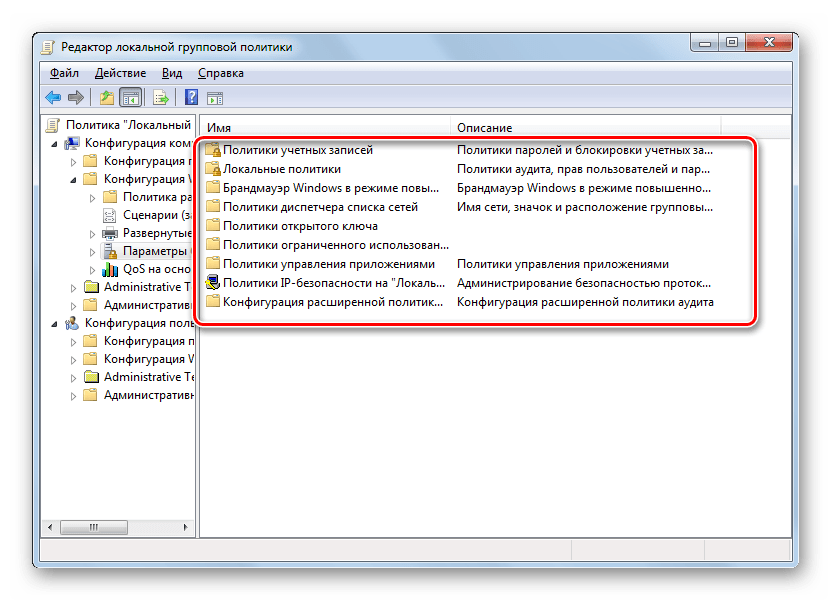

Откроется директория с уже знакомыми нам по предыдущему методу папками: «Политики учетных записей», «Локальные политики» и т.д. Все дальнейшие действия проводятся по точно такому же алгоритму, который указан при описании Способа 1, начиная с пункта 5. Единственное отличие состоит в том, что манипуляции будут выполняться в оболочке другого инструмента.

Настроить локальную политику в Виндовс 7 можно путем использования одной из двух системных оснасток. Порядок действий в них довольно схожий, отличие заключается в алгоритме доступа к открытию данных инструментов. Но изменять указанные настройки рекомендуем только тогда, когда вы полностью уверены, что это нужно сделать для выполнения определенной задачи. Если же таковой нет, эти параметры лучше не корректировать, так как они отрегулированы на оптимальный вариант повседневного использования.

Почему не применяется групповая политика к компьютеру или OU?

В этой обзорной статье я постараюсь разобрать типовые причины, из-за которых та или иная групповая политика может не применяться к подразделению (OU) или конкретному компьютеру / пользователю. Я думаю эта статья будет полезна как новичкам, так и профессионалам групповых политик AD для понимания принципов работы и архитектуры GPO. В первую очередь в статье я расскажу о возможных проблемах применения GPO, связанные с настройками самих политик на уровне домена, а не о траблшутинге применения GPO на клиентах. Практически все настройки, описанные в статье, выполняются в консоли редактора доменных групповых политик — Group Policy Management Console (GPMC.msc).

Область действия (scope) GPO

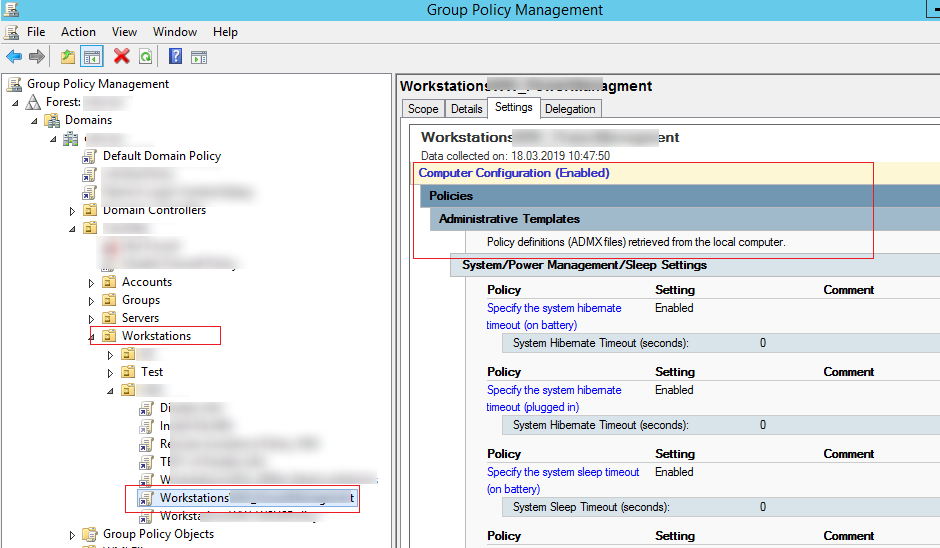

Если некой параметр политики не применятся на клиенте, проверьте область действия (scope) групповой политики. Если вы настраиваете параметр в секции Конфигурация компьютера (Computer Configuration), значит ваша групповая политика должна быть привязана к OU с компьютерами. Соответственно, если настраиваемый параметр относится к Конфигурация пользователя (User configuration).

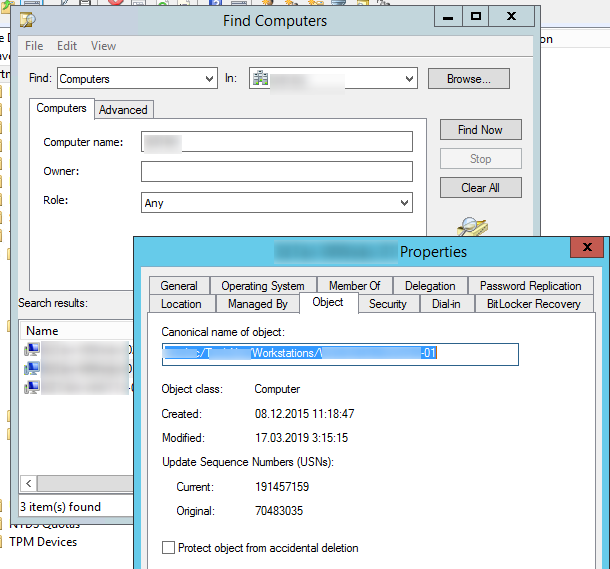

Также проверьте, что объект, к которому вы пытаетесь применить политику находится в нужном OU с компьютерами или пользователями. Можно воспользоваться поиском по домену. OU, в котором находится объект содержится на вкладке Object в консоли ADUC.

Т.е целевой объект должен находится в OU, на который назначена политика (или во вложенном контейнере).

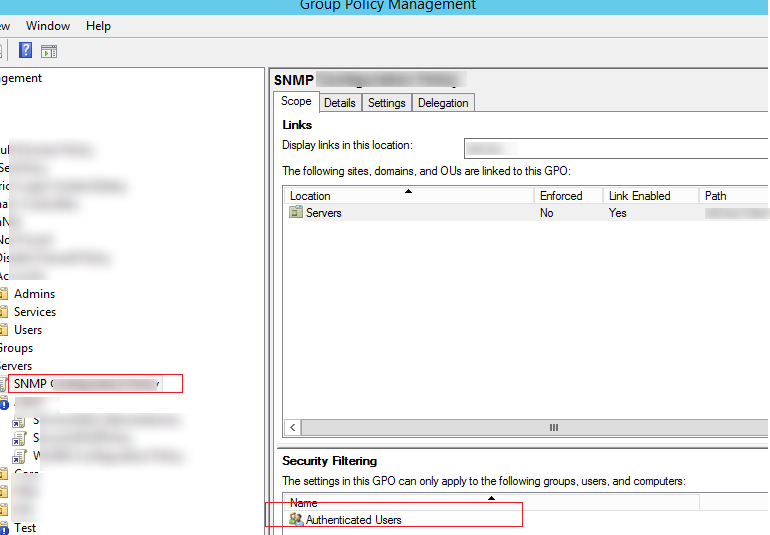

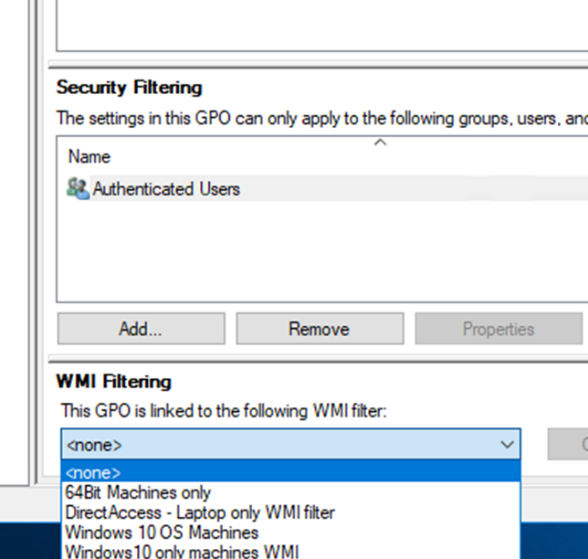

Фильтр безопасности GPO

Проверьте значение фильтра безопасности политики (Security Filtering). По-умолчанию на всех новых объектах GPO в домене присутствуют разрешения для группы «Authenticated Users«. Эта группа включает в себя всех пользователей и компьютеры домена. Это означает, что данная политика будет применяться на всех пользователях и ПК, которые попадают в область ее действия.

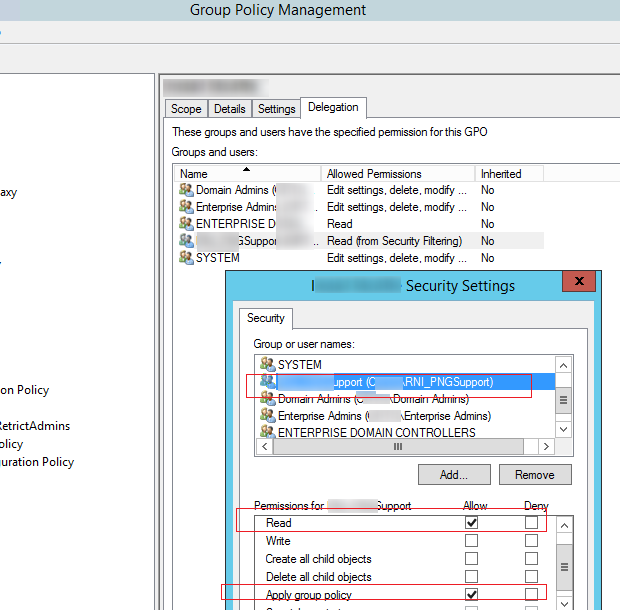

Если вы решили изменить этот фильтр безопасности, чтобы политика применялась только к членам определенной группы безопасности домена (или конкретным пользователям/ компьютерам), удалив группу Authenticated Users, убедитесь, что целевой объект (пользователь или компьютер) добавлен в эту группу AD. Также проверьте, что для группы, которую вы добавили в Security Filtering на вкладке GPO -> Delegation -> Advanced в списке разрешений присутствуют права Read и Apply group policy с полномочиями Apply.

Если вы используете нестандартные фильтры безопасности политик, проверьте, что для целевых групп нет явного запрета на применение GPO (Deny).

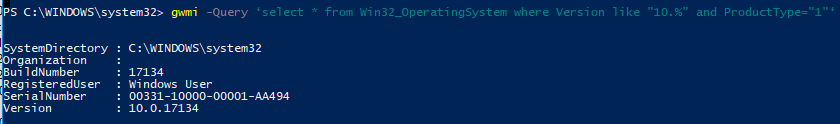

WMI фильтры GPO

В групповых политиках можно использовать специальные WMI фильтры. Это позволяет применить политику к компьютерам на основании некоторого WMI запроса. Например, мы можете создать WMI фильтр GPO для применения политики только к компьютерам с определенной версией Windows, к ПК в определенной IP подсети, только к ноутбукам и т.д.

При использовании WMI фильтров групповых политик вам нужно проверить корректность WMI запроса, который выбирает только те системы, которые вам нужны и не исключаются ваши целевые компьютеры. Вы можете протестировать WMI фильтр на компьютерах через PowerShell

gwmi -Query ‘select * from Win32_OperatingSystem where Version like «10.%» and ProductType=»1″‘

Если запрос возвращает любые данные, значит WMI фильтр применится к этому компьютеру.

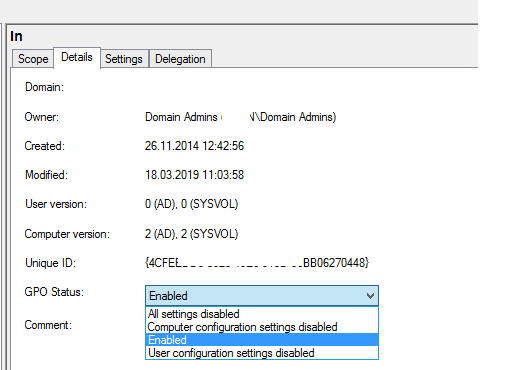

Статус групповой политики

Проверьте статус групповой политики, перейдя в консоли GPMC.msc в свойствах политики на вкладку Details. Обратите внимание на значение в поле GPO Status.

Как вы видите, доступно 4 варианта:

- All setting disabled – все настройки политики отключены (не применяются);

- Computer configuration settings disabled – не применяются настройки из параметров GPO компьютера;

- User configuration settings disabled – не применятся настройки пользовательских политик;

- Enabled – все настройки политики применяются к целевым объектам AD (значение по –умолчанию).

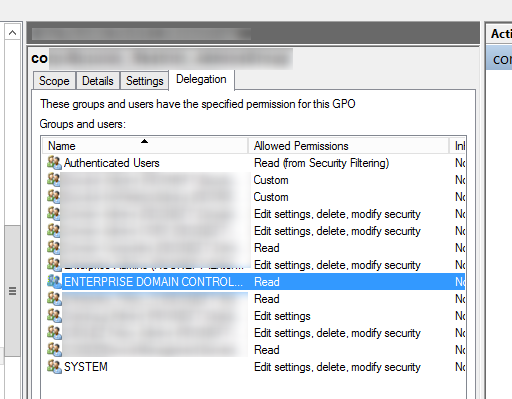

Делегирование GPO

На вкладке политики Delegation указаны разрешения, настроенные для данной групповой политики. Здесь можно увидеть каким группам даны права на изменения настроек GPO, а также на разрешение или запрет применения политики. Вы можете предоставить права на управление GPO из этой консоли или с помощью мастера делегирования в ADUC. Кроме того, наличие строки доступа для Enterprise Domain Controllers определяет возможность репликации данной политики между контроллерами домена Active Directory (это нужно иметь в виду при наличии проблем с репликацией политики между DC). Обратите внимание, что права на вкладке Delegation соответствуют NTFS правам, назначенным на каталог политики в папке SYSVOL

Наследование групповых политик

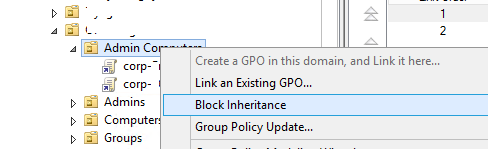

Наследование это одна из основных концепции групповых политик. Политики верхнего уровня по-умолчанию применяются ко всем вложенным объектам в иерархии домена. Однако, администратор может заблокировать применение всех наследованных политик на определенный OU. Для этого в консоли GPMC нужно щелкнуть ПКМ по OU и выбрать пункт меню Block inheritance.

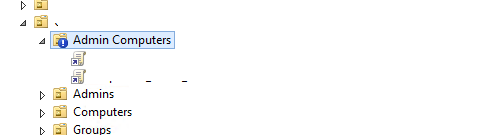

Организационные подразделения с отключенным наследованием политик в консоли отображаются с синим восклицательным знаком.

Если политика не применяются на клиенте, проверьте, не находится ли он в OU с отключенным наследованием.

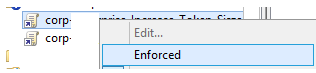

Имейте в виду, что доменные политики, для которых включено свойства “Enforced”, применяются даже на OU с отключённым наследованием (наследованные политики, которые применяются к контейнеру доступны на вкладке Group Policy Inheritance).

Область действия и порядок применения групповых политик (LSDOU)

Чтобы запомнить особенности порядка применения групповых политик в домене, нужно запомнить аббревиатуру LSDOU. Это аббревиатура позволяет запомнить порядок применения GPO:

- Локальные политики компьютера (Local), настроенные через gpedit.msc (при некорректной настройке их можно сбросить);

- Групповые политики уровня сайта (Site);

- Групповые политики уровня домена (Domain);

- Групповые политики уровня организационного подразделения (Organizational Unit).

Последние политики имеют наивысший приоритет. Т.е. если вы включили некий параметр Windows на уровне политики домена, но на целевом OU данный параметр отключается другой политикой – это означает, что нужный параметр в результате будет отключен на клиенте (выиграет ближайшая политика к объекту в иерархии AD).

При использовании параметра Forced у GPO выигрывает та, политика находится выше в иерархии домена (например, при включении Forced у политики Default Domain Policy, она выигрывает у всех других GPO).

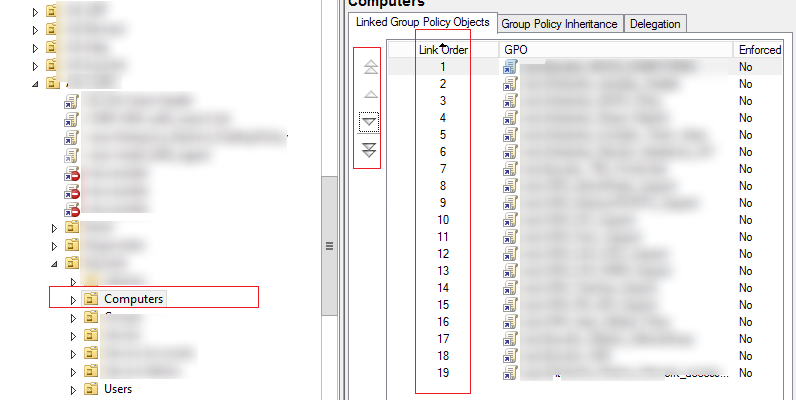

Кроме того, администратор может изменить порядок обработки политик (Link Order) в консоли GPMC. Для этого нужно выбрать OU и перейти на вкладку Linked Group Policy Objects. В списке содержаться список GPO, которые применяются к данной OU с указанием приоритета. Политики обрабатываются в обратном порядке (снизу-вверх). Это означает что политика с Link Order 1 выполнится последней. Вы можете изменить приоритет GPO с помощью стрелок в левом столбце, передвинув ее выше или ниже в списке.

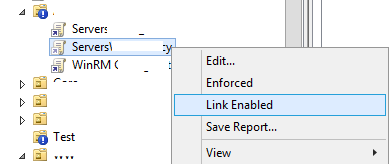

GPO Link Enabled

У каждого объекта GPO, который привязан к организационному контейнеру AD вы можете включить или отключить связь (применение политики). Для этого нужно включить или отключить опцию Связь включена (Link Enabled) в меню политики. Если связь для политики отключена, ее иконка становится бледной. При отключении связи политика перестает применяться к клиентам, но ссылка на объект GPO не удаляется из иерархии. Вы можете активировать данную связь в любой момент.

Замыкание групповой политики

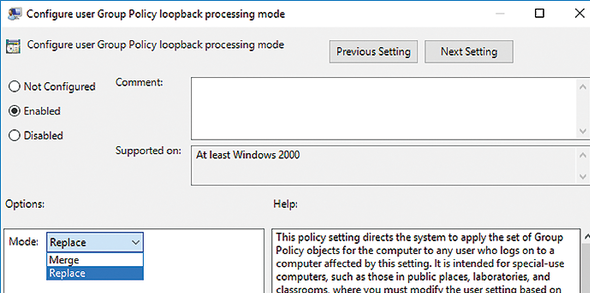

При включении опции Режим замыкания групповой политики (Loopback Processing mode) вы можете применить к компьютеру настройки, которые содержаться в секции GPO с настройками пользователями. Например, если вы примените к OU с компьютерами политику, в которой настроены параметры в секции User Configurations, эти политики не будут применены к пользователю бзз использования замыкания. Режим Loopback Processing включается в разделе Computer Configuration -> Administrative Templates -> System -> Group Policy -> Configure user Group Policy Loopback Processing mode.

У этой политики есть два возможных значение:

- Режим Merge (слияние) – к компьютеру применяться GPO основанные на расположении пользователя, а потом GPO, привязанные к компьютеру. При возникновении конфликтов между политиками OU пользователя и OU компьютера, политика в компьютер будет иметь более высокий приоритет

Диагностика применения GPO на стороне клиента

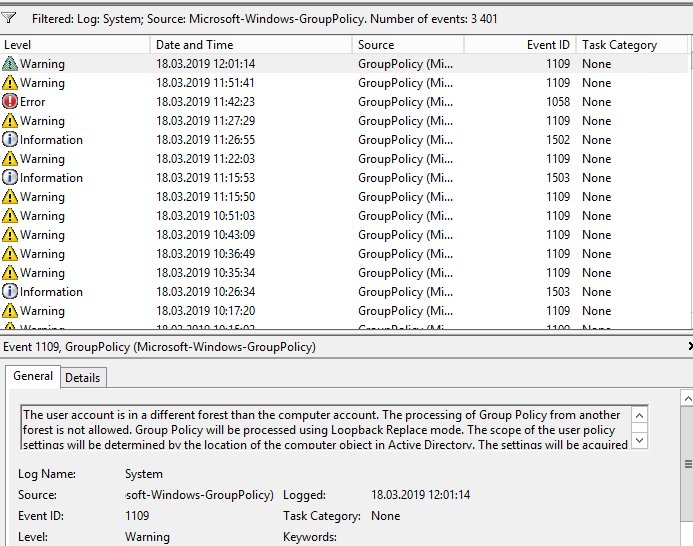

Вы можете провести диагностику применения групповых политик на стороне клиента с помощью утилит gpresult, rsop.msc и журнала событий Windows. При использовании Event Viewer нужно использовать фильтр по источнику GroupPolicy (Microsoft-Windows-GroupPolicy), а также в журнале Application and Services Logs -> Microsoft -> Windows -> Group Policy -> Operational.

Также можете познакомиться со статей, описывающей принципы диагностики при слишком долгом применении политик на клиентах.

В заключении хочется сказать, что следует держать структуру групповых политик как можно более простым и не создавать лишние политик без необходимости. Используйте единую схему именование политик, имя GPO должно давать однозначное понимание того, для чего она нужна.