Ошибка 806 vpn windows 7

Входящие VPN-подключения поддерживаются в Windows 7 (все редакции), Windows 8 и 8.1, Windows Vista, Windows XP. Подключения осуществляются по протоколу PPTP. Одновременно допускается только одно подключение.

При создании подключения сеть должна быть настроена, и сетевой кабель подключен, иначе при создании подключения возникнет ошибка.

Открываем центр управления сетями и общим доступом.

Переходим к изменению параметров адаптера.

Нажимаем Alt или F10 для вызова меню, выбираем Файл, Новое входящее подключение.

В мастере создания подключения выбираем пользователей, которые могут подключаться к нашему VPN-серверу.

Русские имена пользователей не поддерживаются, добавляем нового пользователя с именем на латинице.

Созданные мастером пользователи не входят ни в одну группу, следовательно, не имеют никаких прав, кроме установки VPN-подключения и не будут отображаться на экране приветствия.

На следующем шаге, устанавливаем флажок: «Через интернет».

Задаем настройки протоколов и служб.

В свойствах протокола Интернета версии 4 (TCP/IPv4) указываем IP-адреса для VPN-клиентов в локальной сети.

Сохраняем параметры и нажимаем кнопку «Разрешить доступ».

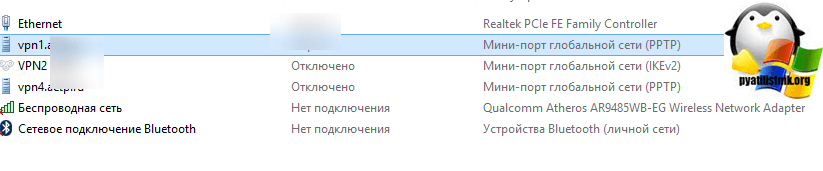

В результате, будет создано новое сетевое подключение.

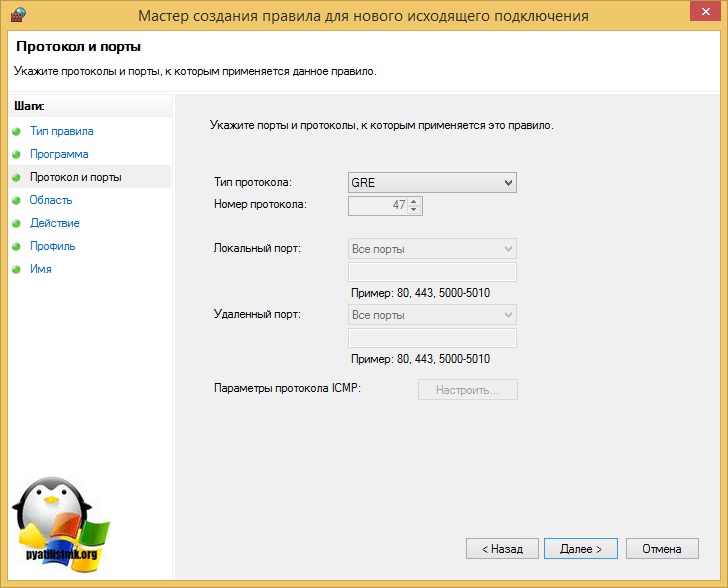

При создании входящего подключения брандмауэр Windows настраивается автоматически. Если используется другой брандмауэр, необходимо вручную открыть входящие подключения на порт TCP 1723, и разрешить протокол GRE (47).

Если интернет подключен через маршрутизатор, необходимо присвоить серверу статический IP-адрес в настройках подключения по локальной сети, либо привязать IP-адрес к MAC-адресу сервера в настройках DHCP на роутере. Затем настроить трансляцию входящих соединений на порт TCP 1723 с маршрутизатора на VPN-сервер. О том, как пробросить порт на вашем маршрутизаторе, читаем здесь , проверяем доступность порта 1723 здесь .

Во время подключения клиента, создается сетевой интерфейс «RAS (Dial In) interface». При первом подключении брандмауэр Windows применит к нему профиль: «Общественная сеть», в котором запрещены входящие подключения. Чтобы задать подключению частный профиль на этапе настройки, необходимо установить VPN-подключение. Для этого создаем VPN-подключение на самом сервере или на другом доступном компьютере, подключаемся и задаем сетевое расположение. Если сетевое расположение не было запрошено автоматически, переходим в Центр управления сетями и общим доступом и задаем профиль вручную.

Подключения клиентов записываются в лог-файлы в папке %SystemRoot%\System32\LogFiles, с именем IN. log, где . год и месяц отчета.

При настройке клиентского подключения в качестве интернет-адреса используем IP-адрес, выданный провайдером. В данный момент вы зашли с IP-адреса: 95.105.19.227. При подключении используем имя и пароль пользователя, которому на этапе настройки был разрешен VPN-доступ. Чтобы предотвратить туннелирование интернет трафика в удаленную сеть, в дополнительных настройках протокола TCP/IP, отключаем флажок «Использовать основной шлюз в удаленной сети». В этом случае будет туннелироваться только трафик для удаленной сети.

Если провайдером выдаются динамические IP-адреса, настраиваем динамический DNS, например DtDNS или ДинРУ . VPN будет работать и без динамического DNS, но вам придется каждый раз прописывать актуальный IP-адрес в настройках VPN-подключения.

После настройки входящих VPN-подключений, значок сети в трее будет постоянно отображаться перечеркнутым:

Ошибка подключения 807

Ошибка 807: Сетевое подключение компьютера к серверу виртуальной частной сети прервано.

Если данная ошибка возникает на этапе установки связи с VPN-сервером, значит, недоступен порт TCP 1723. Если соединение было успешно установлено, но затем разорвано с данной ошибкой, значит, произошел сбой канала связи.

В первом случае проблема может быть VPN-сервере, стороннем брандмауэре (если установлен) или настройках маршрутизатора. Для локализации проблемы, на стороне сервера выполняем следующие действия.

Проверяем, запущена ли служба: «Маршрутизация и удаленный доступ». В меню «Пуск», находим «Компьютер», щелкаем правой кнопкой мыши, в меню выбираем «Управление». В открывшейся консоли слева разворачиваем группу «Службы и приложения» и выбираем «Службы», справа находим службу «Маршрутизация и удаленный доступ», проверяем состояние — выполняется, тип запуска — авто.

Проверяем, слушается ли порт 1723. Запускаем командную строку, выполняем команду netstat -a | find «1723» , в результате должна отобразиться строка: » TCP 0.0.0.0:1723 hostname:0 LISTENING «. Если вывод команды пуст, настраиваем VPN-сервер повторно.

Временно отключаем или удаляем программы, фильтрующие сетевой трафик. Брандмауэр Windows настраивается автоматически при создании VPN-сервера, его отключение не требуется.

Выполняем тестовое VPN-подключение на самом сервере на адрес внешнего сетевого интерфейса и на адрес 127.0.0.1.

Выполняем тестовое VPN-подключение с другого компьютера внутри локальной сети.

Проверяем настройки маршрутизатора. Сервер должен иметь статический IP-адрес, заданный в настройках подключения по локальной сети, либо привязанный к MAC-адресу сервера в настройках DHCP на роутере. Должен быть проброшен порт TCP 1723 на IP-адрес VPN-сервера. О настройке конкретного маршрутизатора читаем здесь .

Проверяем, доступен ли порт 1723 из интернета с помощью сервиса проверки портов .

Проверяем доступность порта 1723 на стороне клиента с помощью tracetcp . Загружаем и устанавливаем WinPcap . Загружаем и распаковываем tracetcp . Запускаем в командной строке: » tracetcp адрес:1723 «.

В особо тяжелых случаях используем монитор сетевого трафика Wireshark c фильтром: » port 1723 or ip proto 0x2f «.

Включение отладочных логов VPN-сервера

В командной строке включаем трассировку: netsh ras set tracing * enabled

Отключаем трассировку: netsh ras set tracing * disabled

Переходим в папку %windir%\tracing, изучаем полученные логи:

Также проверяем журнал событий на предмет сообщений от RemoteAccess.

Альтернативы

OpenVPN — только для постоянных подключений, управления сеансовыми подключениями не предусмотрено.

К сожалению, перечисленные выше свободные реализации VPN достаточно сложны, их настройка может стать серьезной проблемой для неподготовленного пользователя.

В обоих случаях для передачи данных используются стандартные UDP или TCP протоколы, что может быть полезным при проблемах с маршрутизацией GRE-трафика.

Ошибка 806 и код 20255 при подключении VPN

Ошибка 806 и код 20255 при подключении VPN

Добрый день уважаемые читатели блога и подписчики youtube канала, в прошлый раз мы с вами решали ошибку подключения к VPN с кодом 807, сегодня мы продолжим разбираться с подобными проблемами и на очереди ошибка 806 и код события 20255 при подключении VPN. Она устраняется немного подольше, так как есть больше причин, которые могут влиять на это, но сразу хочу сказать, что все решаемо.

Симптомы ошибки 806

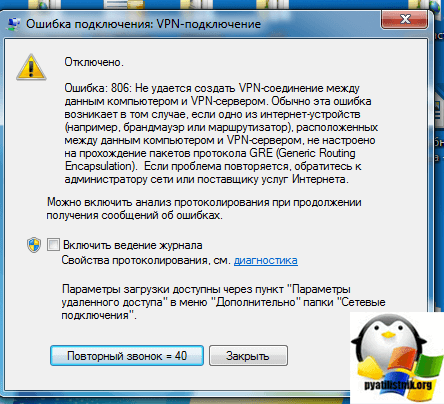

Утром один из программистов сообщил о проблеме с подключением к VPN серверу, который мы с вами делали с помощью роли «Маршрутизация и удаленный доступ». У него была вот такая ошибка:

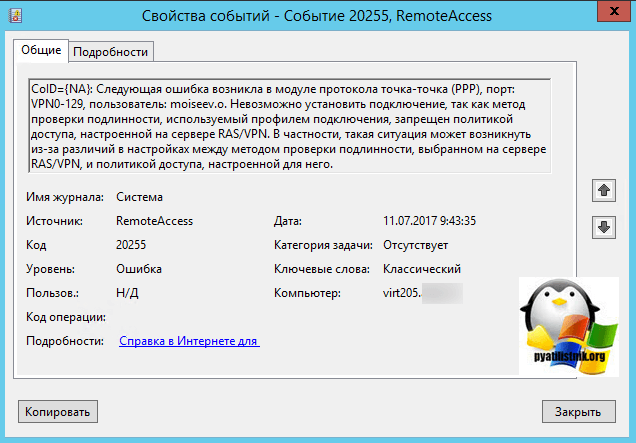

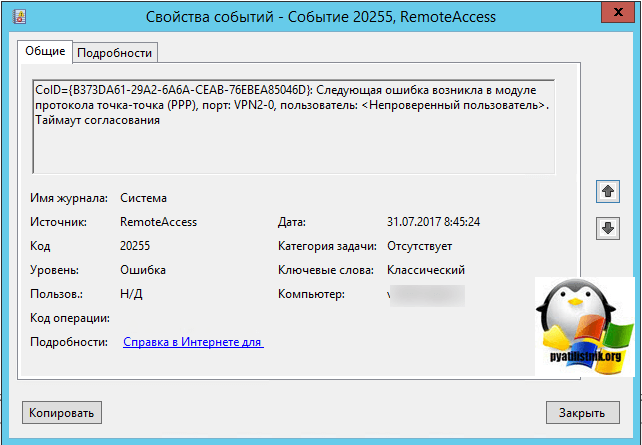

Если зайти на сервер VPN, то в логах Windows вы можете обнаружить вот такую ошибку с кодом события 20255

Основные причины проблемы

- Блокировка пакетов GRE брандмауэром или антивирусом

- Из-за виртуального сетевого интерфейса, оставленного гипервизором Virtual PC или Wmware workstation

- Расхождение в методе аутентификации

- Не установлен HoFix

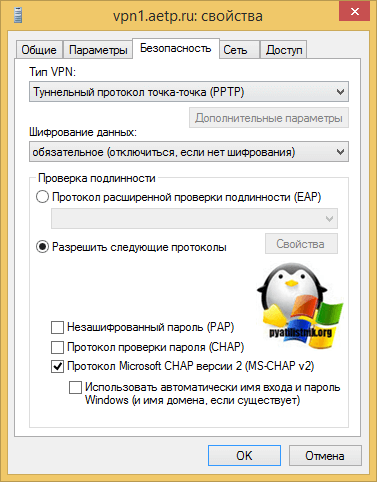

Отключение старых методов аутентификации

Сразу покажу решение, которое помогло мне, все дело было в одной из галок, а именно в свойствах VPN подключения, на вкладке безопасность, я отключил на клиентской рабочей станции, устарелый метод аутентификации, а именно «Протокол проверки пароля CHAP», так как на моем сервере VPN он так же не используется, а рекомендации Microsoft явно пишут о расхождении методов аутентификации, при попытке подключений. (https://technet.microsoft.com/en-us/library/dd349058%28v=ws.10%29.aspx?f=255&MSPPError=-2147217396)

В результате чего, сотрудник подключился и ошибка с кодом 20255 исчезла.

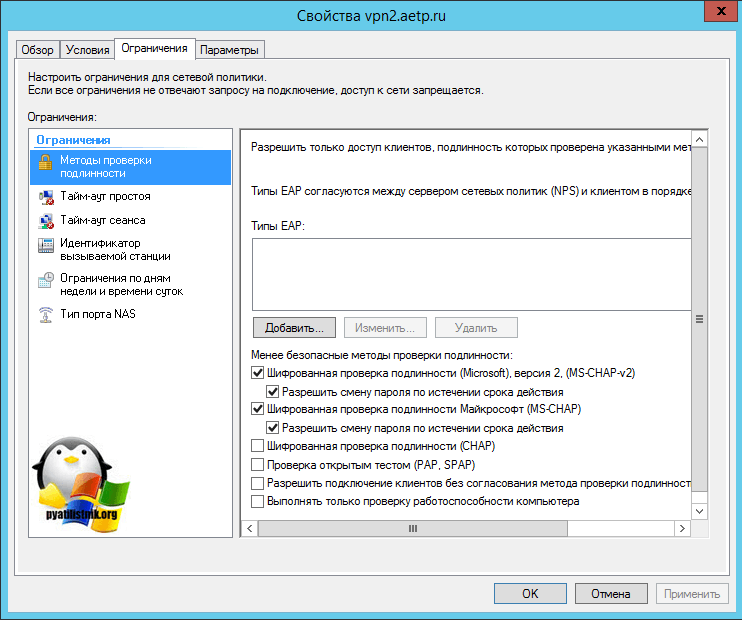

Мои настройки методов аутентификации на сервере NPS.

Вообще старайтесь, данный метод не использовать, так как он не безопасный.

Удаление виртуального сетевого интерфейса

Когда вы подключаете ваше VPN соединение, у вас должно подключиться к мини-порту (PPTP или L2TP), но если у вас ранее в системе был установлен гипервизор, который создал отдельное виртуальное подключение, то вы можете получать ошибку 806 при подключении.

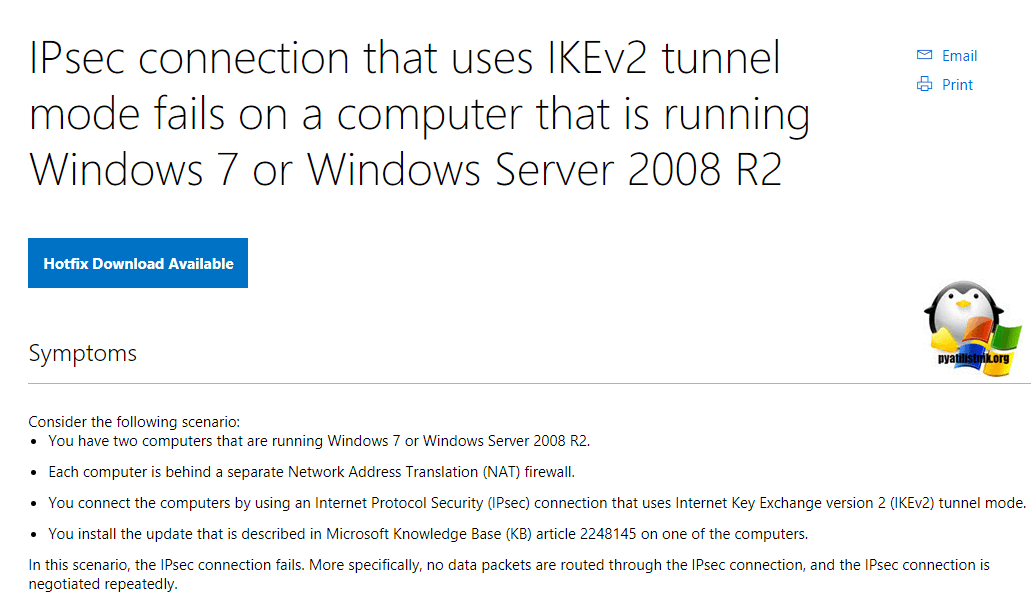

Установка HotFix

На Windows 7 и Windows Server 2008 R2, есть исправление призванное помочь в устранении кода ошибки 20255, все что вам нужно, это зайти на сайт Microsoft

Нажимаете «HotFix» указываете там два раза свой email куда прислать ссылку и скачиваете, если влом, то можете скачать с моего сайта.

Сетевое взаимодействие

Очень частой причиной в появлении ошибки 806, выступают антивирусы и фаэрволы. Попробуйте на момент устранения проблемы отключить. Если после этого все заработает, то вы нашли причину и нужно создать правила, либо на вашем роутере, антивирусе или брандмауэре.

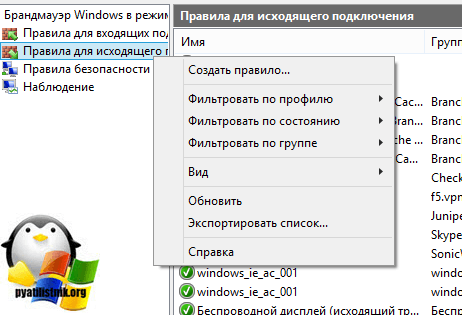

В брандмауэре Windows делается это очень просто, в панели управления, найдите брандмауэр, в нем выберите режим повышенной безопасности. Перейдите на вкладку исходящие соединения и создайте новое правило.

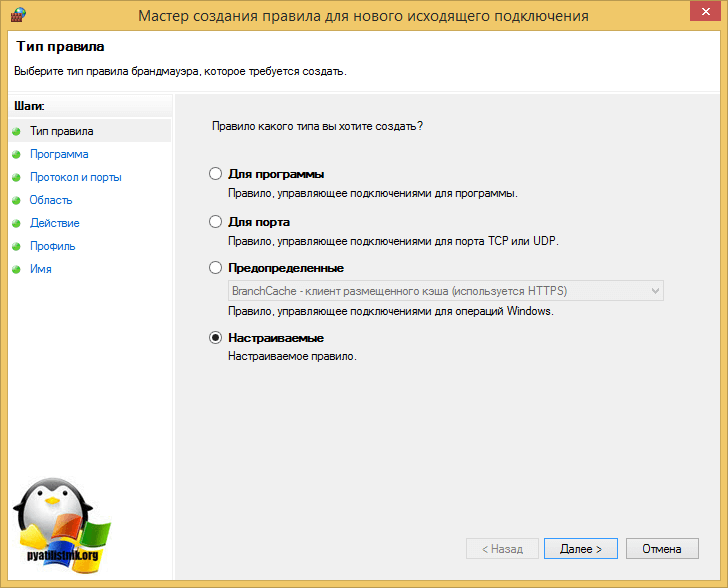

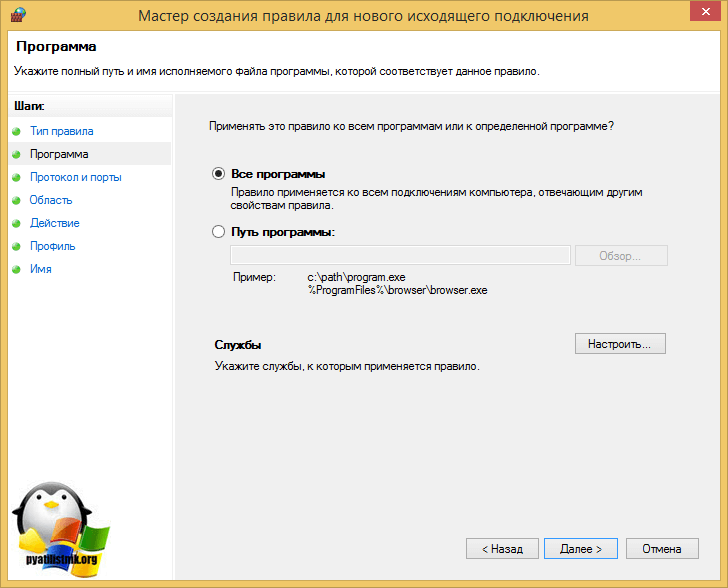

Выбираем тип «Настраиваемые»

Оставляем все программы.

Тип протокола ,выставляем GRE и прощелкиваем мастер до конца.

Надеюсь, все эти рекомендации помог вам устранить ошибку 806 и код события 20255.

Ошибка 806 vpn windows 7

Сообщение brunette-ka » 14 май 2015, 13:22

Логи оборудования :

Системный журнал

Функция автоматической отправки почты:

Отключена

Тип журнала: Уровень журнала:

Индекс Время Тип Уровень Содержание журнала

91 May 14 12:55:01 DHCP ПРИМЕЧАНИЕ DHCPS:Recv INFORM from 00:1F:3C:87:F4:93

90 May 14 12:52:25 PPP ПРИМЕЧАНИЕ PPPoE connected

89 May 14 12:52:23 PPP ИНФО sent [IPCP Ack addr=62.183.87.255]

88 May 14 12:52:23 PPP ИНФО rcvd [IPCP Req addr=62.183.87.255]

87 May 14 12:52:23 PPP ИНФО rcvd [IPCP Ack addr=172.24.49.197 dns1=85.173.103.70 dns3=62.183.80.178]

86 May 14 12:52:23 PPP ИНФО sent [IPCP Req addr=172.24.49.197 dns1=85.173.103.70 dns3=62.183.80.178]

85 May 14 12:52:23 PPP ИНФО rcvd [IPCP Nak addr=172.24.49.197 dns1=85.173.103.70 dns3=62.183.80.178]

84 May 14 12:52:23 PPP ИНФО sent [IPCP Req addr=0.0.0.0 dns1=0.0.0.0 dns3=0.0.0.0]

83 May 14 12:52:23 PPP ИНФО rcvd [PAP AuthAck «»]

82 May 14 12:52:22 PPP ИНФО sent [LCP code=0xc]

81 May 14 12:52:22 PPP ИНФО sent [PAP AuthReq user=»pzddqqxt3b» password=(hidden)]

80 May 14 12:52:22 PPP ИНФО rcvd [LCP Ack mru=1420 magic=0xbf35604f]

79 May 14 12:52:22 PPP ИНФО sent [LCP Ack mru=1492 auth=pap magic=0xa9e3e1c]

78 May 14 12:52:22 PPP ИНФО rcvd [LCP Req mru=1492 auth=pap magic=0xa9e3e1c]

77 May 14 12:52:22 PPP ИНФО sent [LCP Req mru=1420 magic=0xbf35604f]

76 May 14 12:52:22 PPP ИНФО rcvd [PADS sess-id(13762)]

75 May 14 12:52:22 PPP ИНФО sent [PADR Host-Uniq(0x00000487)]

74 May 14 12:52:22 PPP ИНФО rcvd [PADO AC-Name:KBR-NLK-CR-BRAS2 AC-MAC:00:90:1a:42:73:fd]

73 May 14 12:52:22 PPP ИНФО sent [PADI Host-Uniq(0x00000487)]

72 May 14 12:52:22 PPP ПРИМЕЧАНИЕ Standard authentication.

71 May 14 12:52:09 ПРОЧИЕ ИНФО WAN type is switched to PPPoE

70 May 14 12:52:09 DHCP ПРИМЕЧАНИЕ DHCPC Entering released state

69 May 14 12:52:00 DHCP ПРИМЕЧАНИЕ DHCPC DHCP Service unavailable, recv no OFFER

68 May 14 12:51:58 DHCP ПРИМЕЧАНИЕ DHCPC Send DISCOVER with request ip 0 and unicast flag 1

67 May 14 12:51:55 DHCP ПРИМЕЧАНИЕ DHCPC Send DISCOVER with request ip 0 and unicast flag 1

66 May 14 12:51:51 DHCP ПРИМЕЧАНИЕ DHCPC Send DISCOVER with request ip 0 and unicast flag 0

65 May 14 12:51:49 DHCP ПРИМЕЧАНИЕ DHCPC Send DISCOVER with request ip 0 and unicast flag 0

64 May 14 12:51:47 DHCP ПРИМЕЧАНИЕ DHCPC Send DISCOVER with request ip 0 and unicast flag 0

63 May 14 12:51:37 DHCP ПРИМЕЧАНИЕ DHCPC DHCP Service unavailable, recv no OFFER

62 May 14 12:51:35 DHCP ПРИМЕЧАНИЕ DHCPC Send DISCOVER with request ip 0 and unicast flag 1

Time = 2015-05-14 13:19:53 6247s

H-Ver = WR740N v4 00000000 : S-Ver = 3.13.2 Build 130529 Rel.73629n

L = 192.168.0.1 : M = 255.255.255.0

W1 = PPPoE : W = 172.24.49.197 : M = 255.255.255.255 : G = 172.24.49.197

У меня странная проблема — через роутер не подключается VPN соединение — идет проверка имени пользователя и пароля, затем выдает ошибку 806.

Причем иногда подключается, иногда нет, может подключиться, потом через некоторое время отключиться.

Через мобильный интернет все работает, через провод тоже все подключается.