Хендшейк WiFi в Windows 10. Перехват, расшифровка, брутфорс

Честно признаться, я очень долго оттягивал запись этого ролика. Просто потому, что порог вхождения в тему пентестинга и те знания, которые для этого требуются по моему мнению должны хоть немного превышать уровень среднестатистического пользователя и в большей степени оставаться прерогативой админов и безопасников.

Однако, раз уж есть стабильный спрос, давайте сегодня наконец удовлетворим просьбы страждущих ответив на насущный вопрос. Да, перехват хендшейка и последующий подбор посредством брутфорса вполне возможен и из-под обычной винды. Правда для этого придётся дополнительно скачать несколько утилит.

CommView for Wifi Windows 10

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

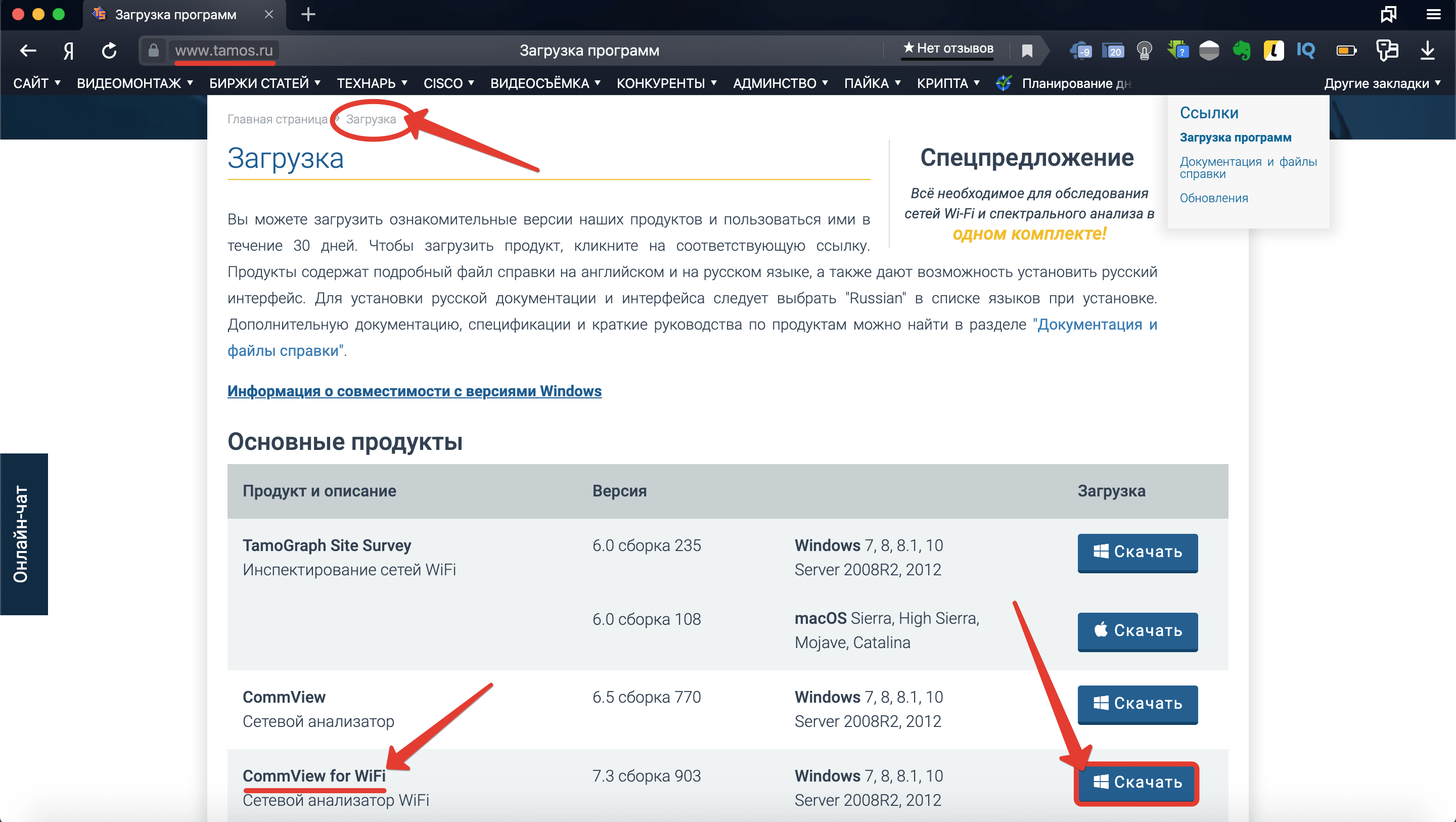

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

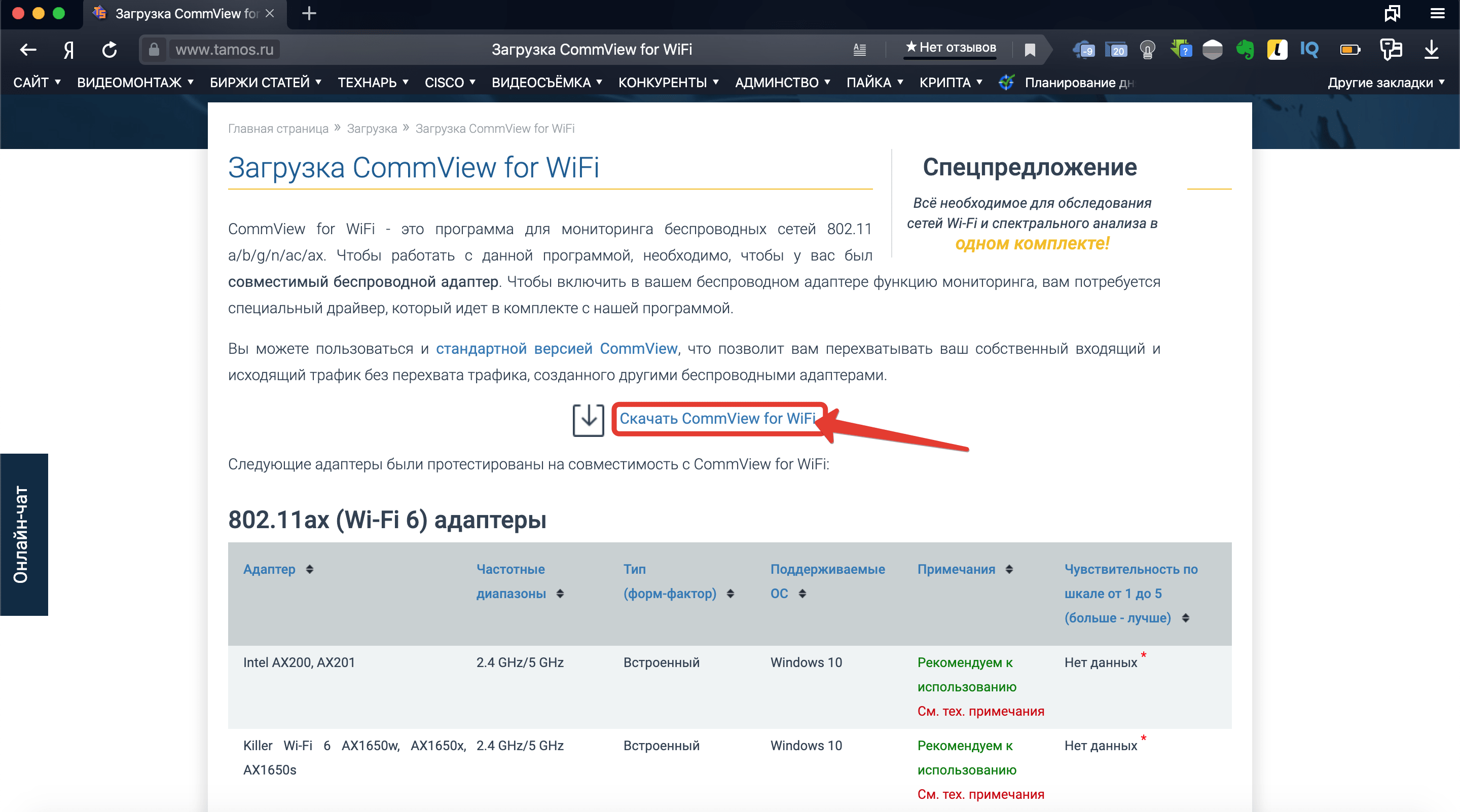

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. У меня подходящая плата была только в ноутбуке жены, поэтому большая часть урока записана на нём. Надеюсь, вам повезёт больше. После того, как убедились, что сетевуха подходит, кликаем «Скачать CommView for WiFi».

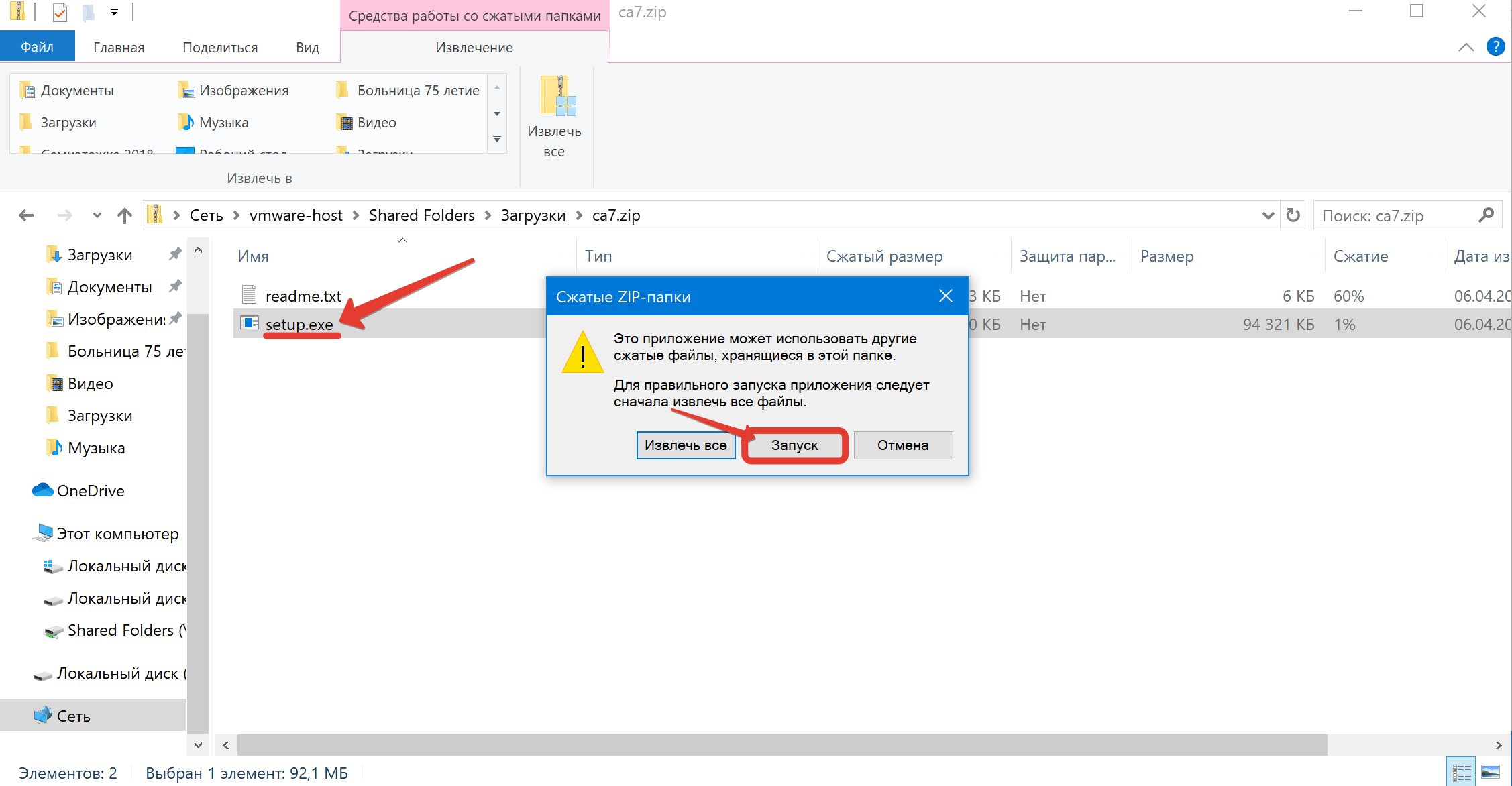

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

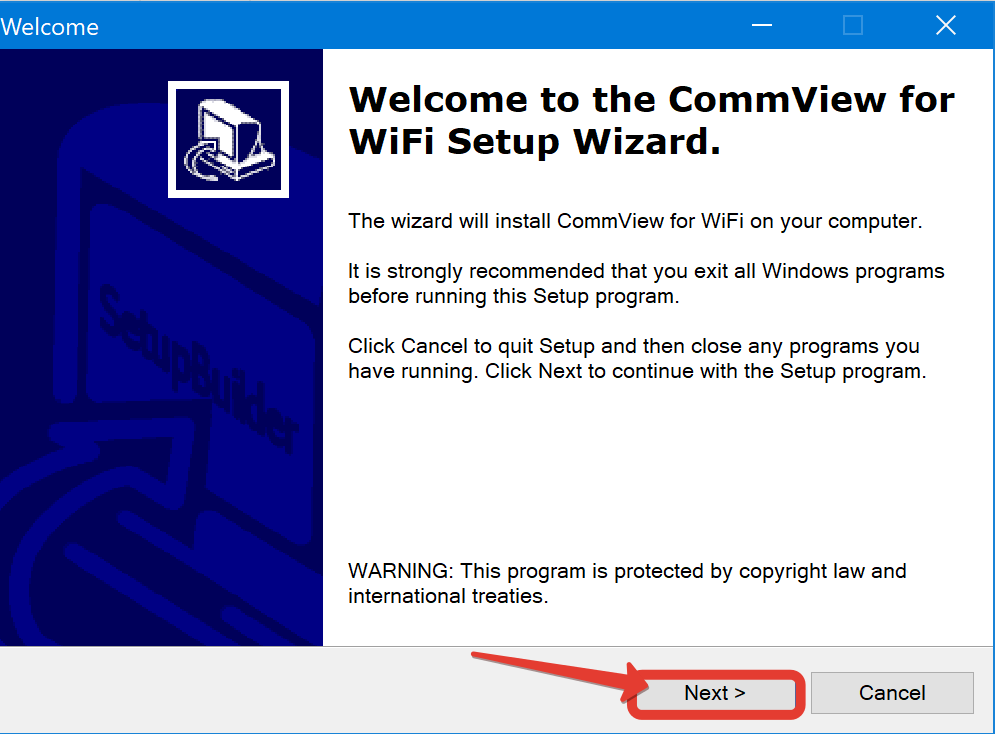

Шаг 4. Next.

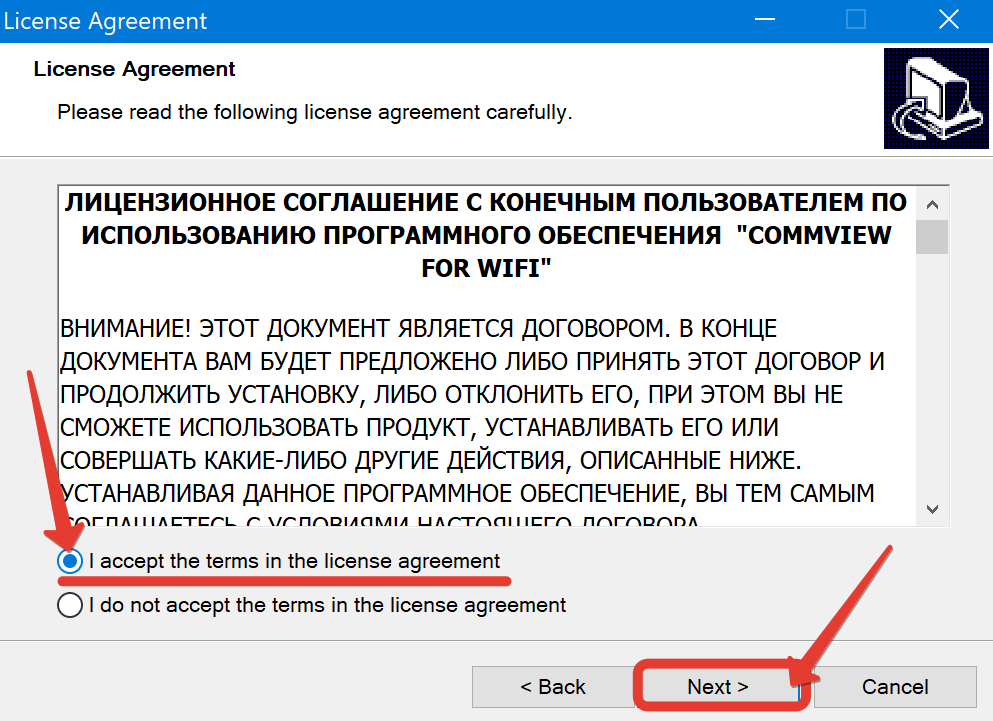

Шаг 5. Принимаю.

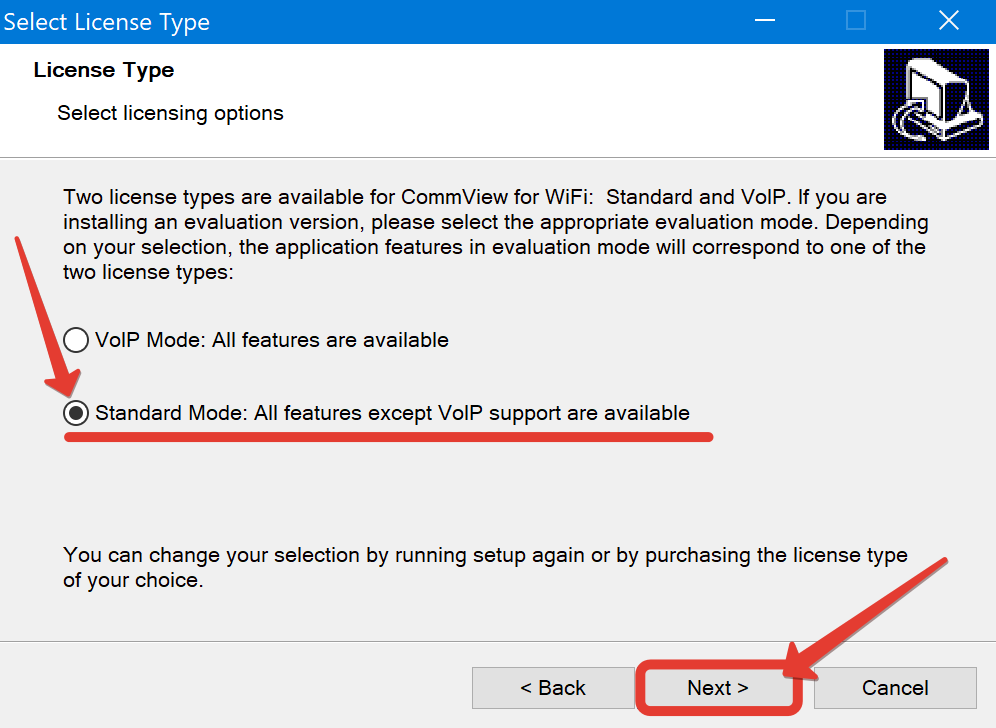

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

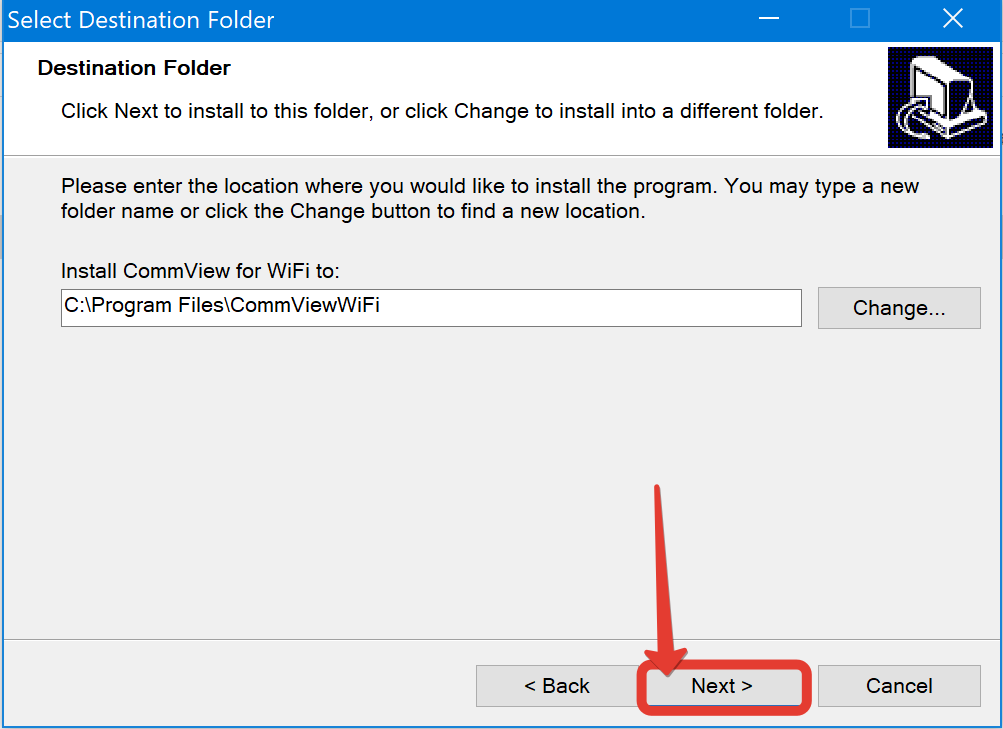

Шаг 7. Путь установки по дефолту.

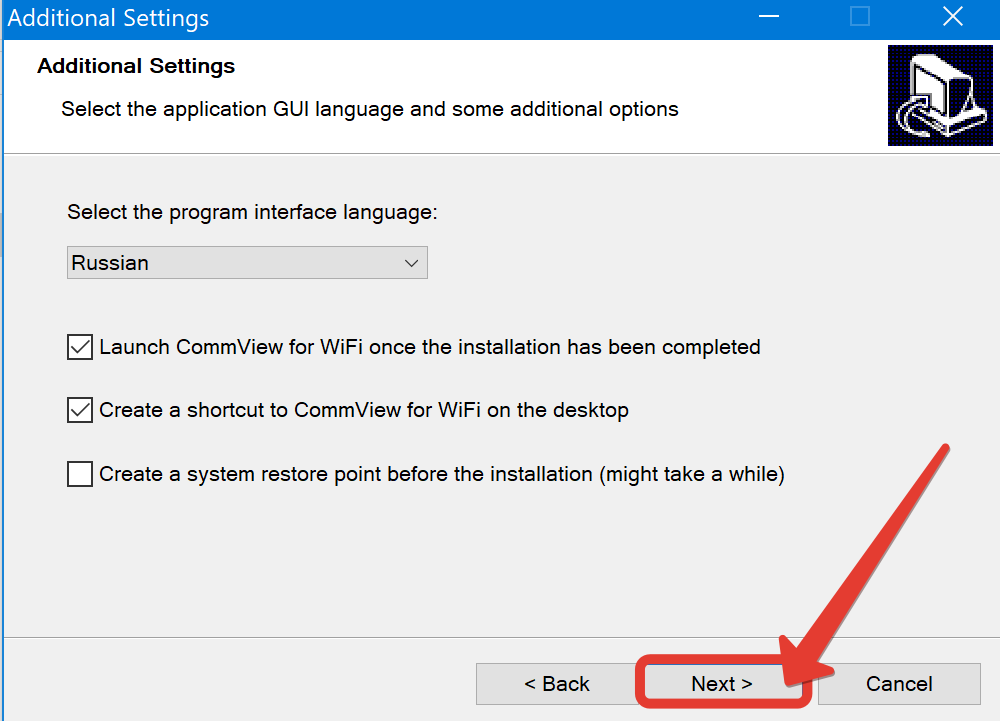

Шаг 8. Язык – русский. Ярлыки создать.

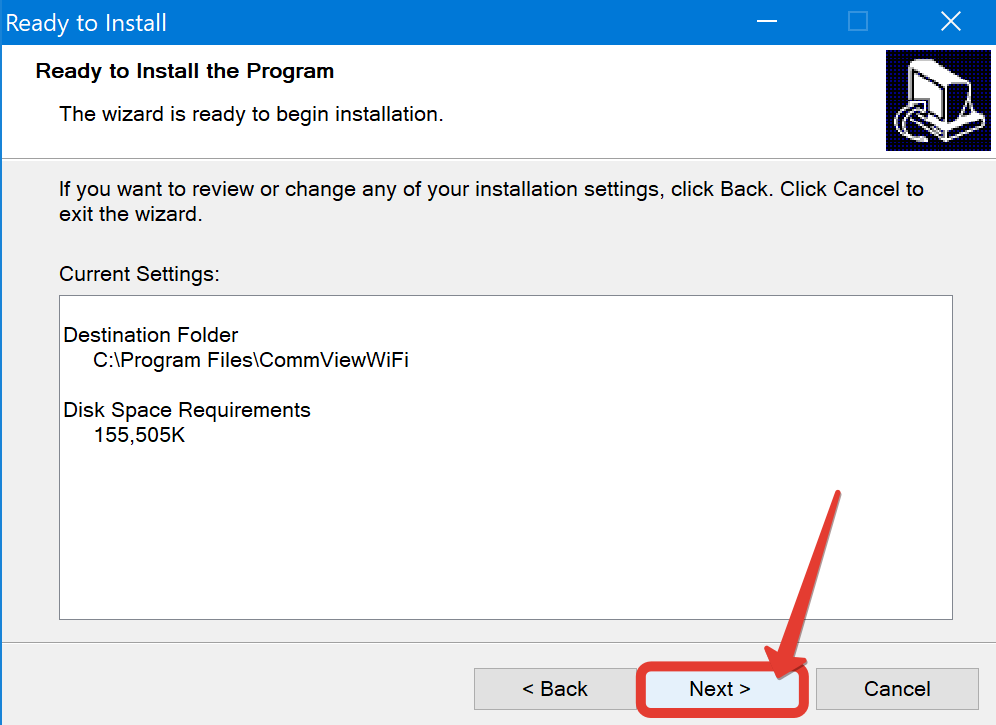

Шаг 9. Погнали.

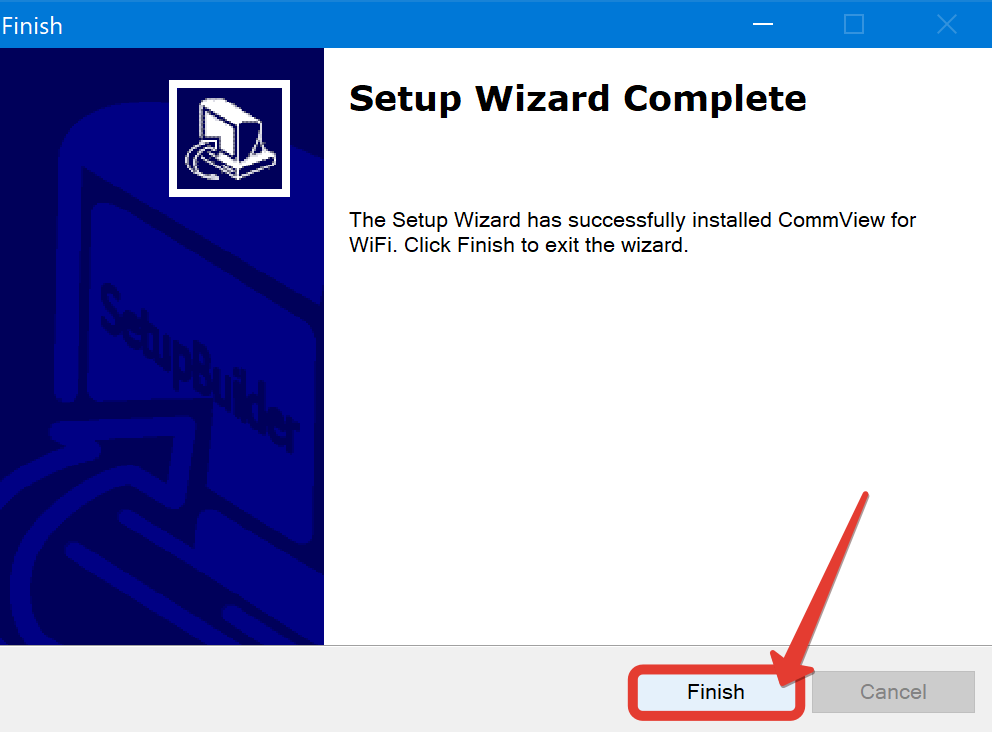

Шаг 10. После завершения установки, жмём «Finish».

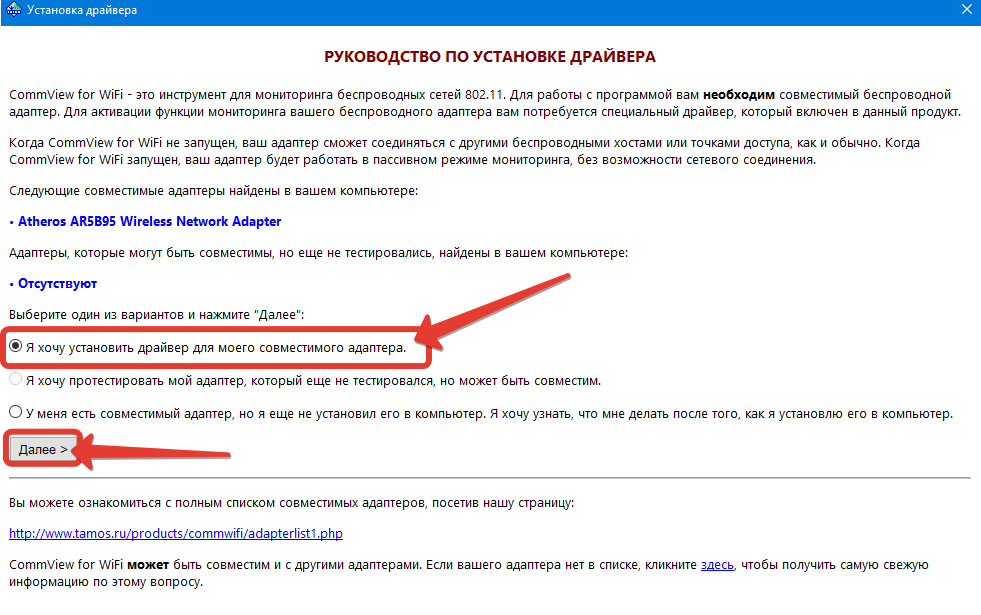

Шаг 11. И ждём, пока откроется главное окно. Видим, что прога нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевуха перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

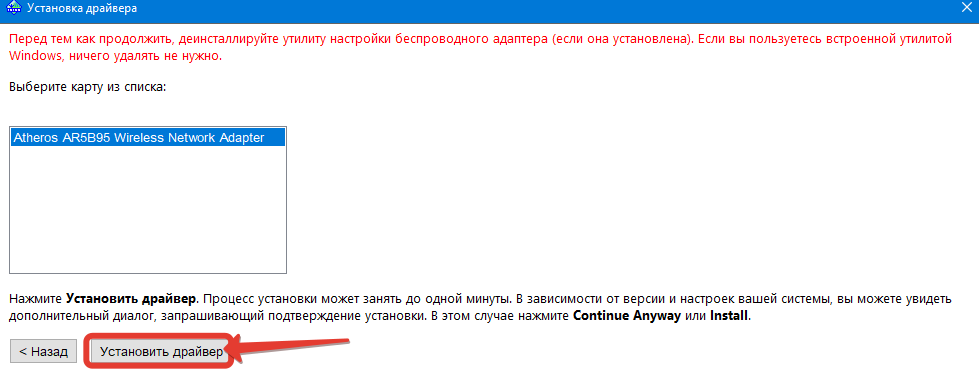

Шаг 12. Установить драйвер.

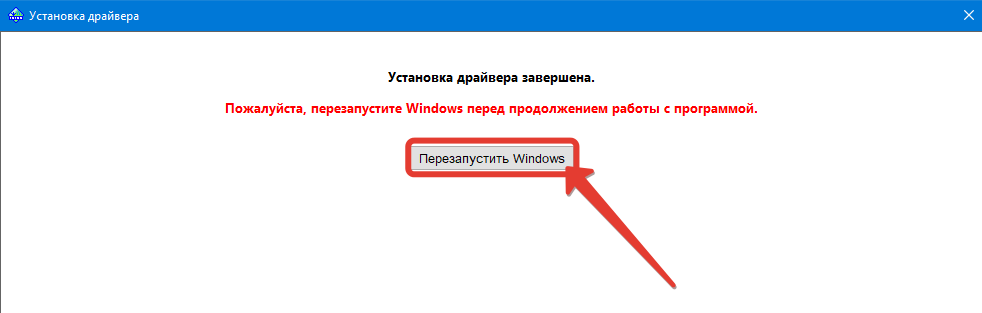

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

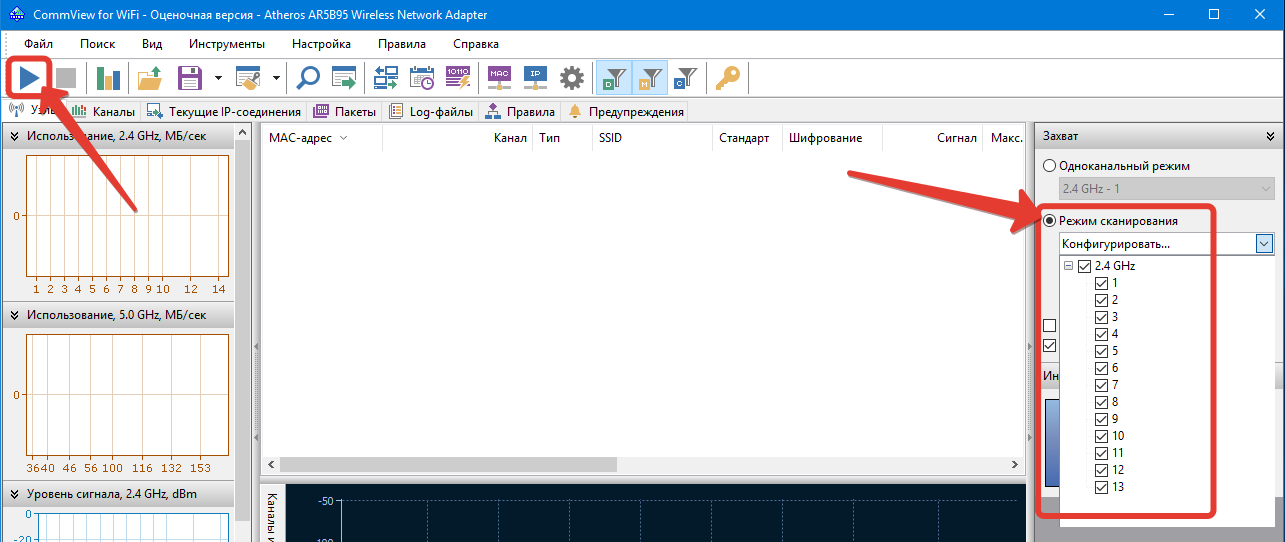

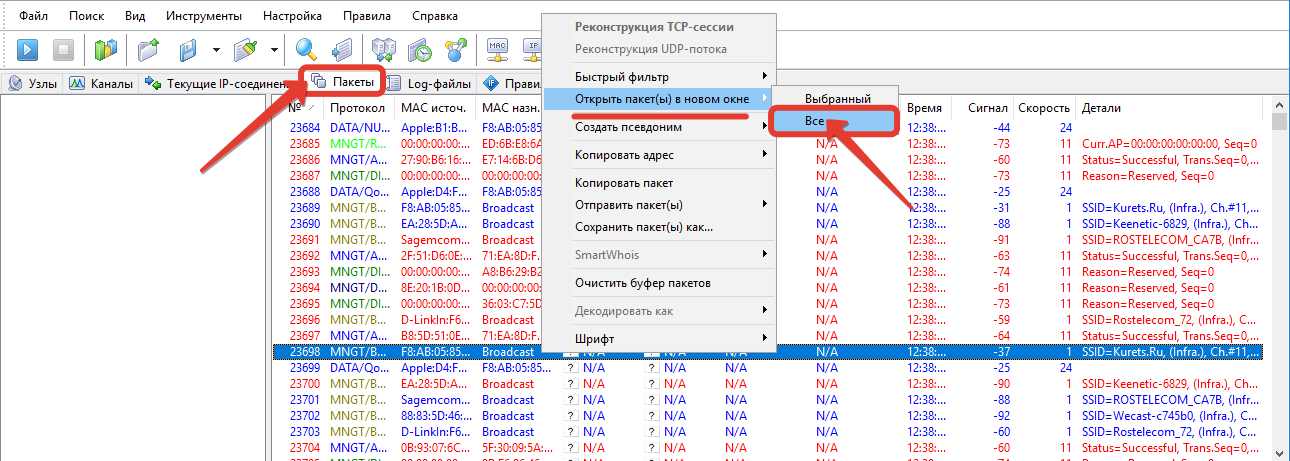

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

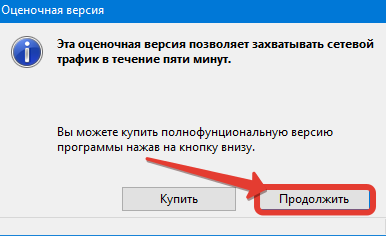

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

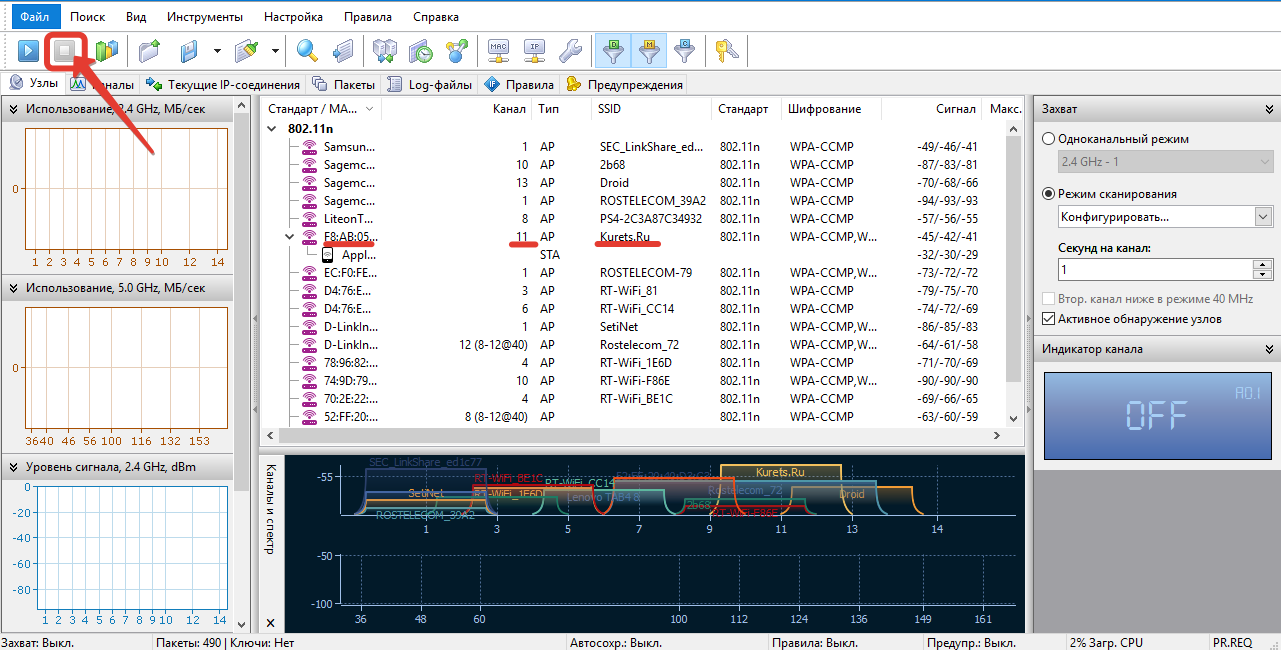

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

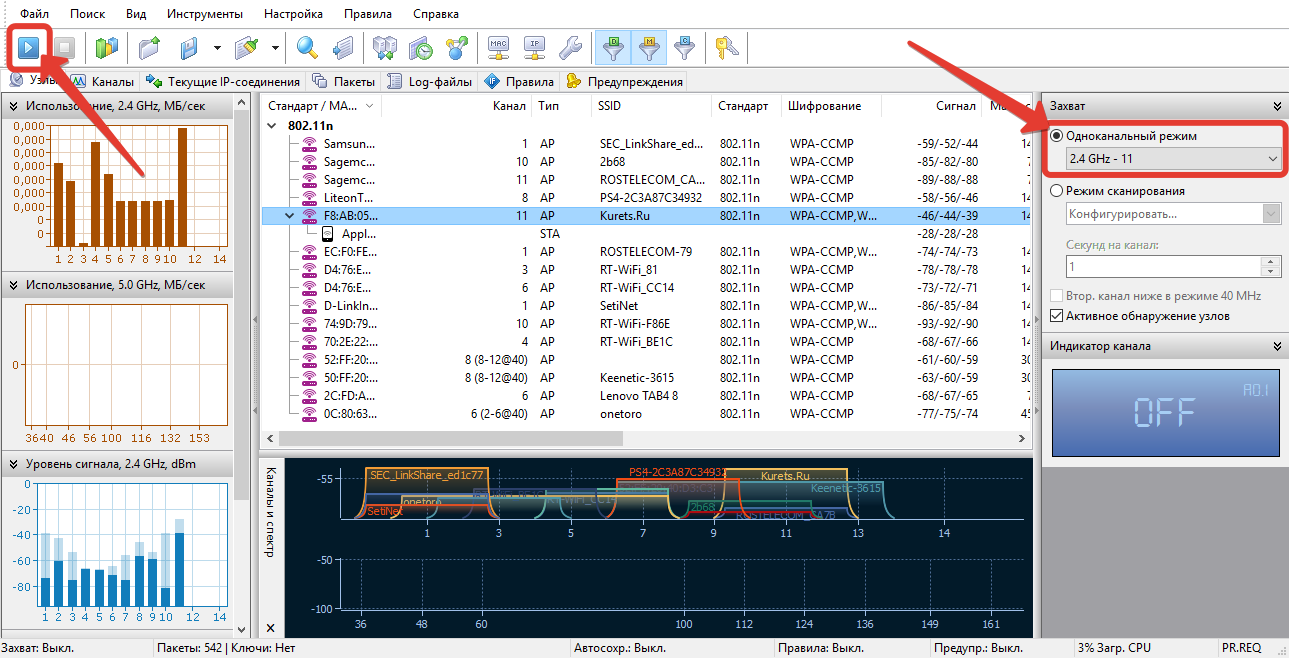

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

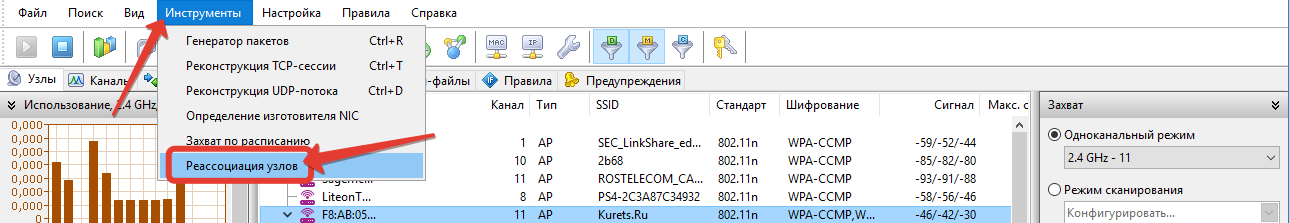

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие», отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Тормозим перехват.

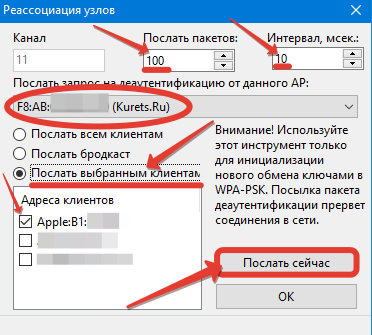

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

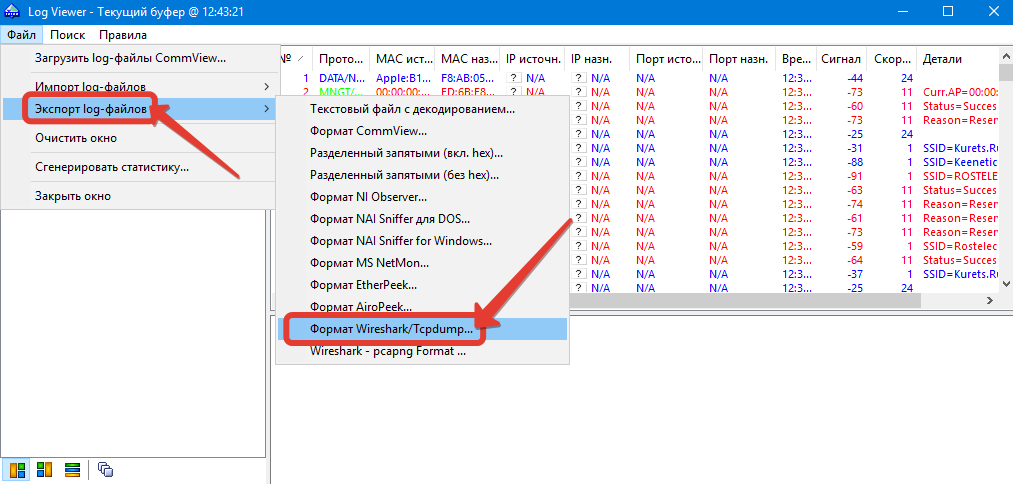

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Усё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

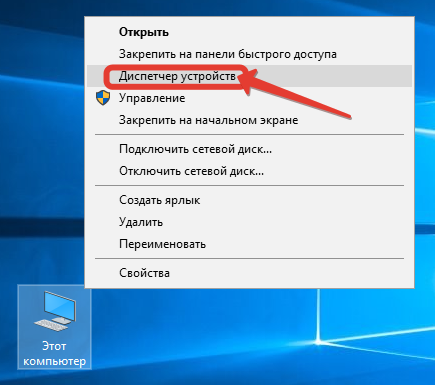

Шаг 25. Запускаем «Диспетчер устройств».

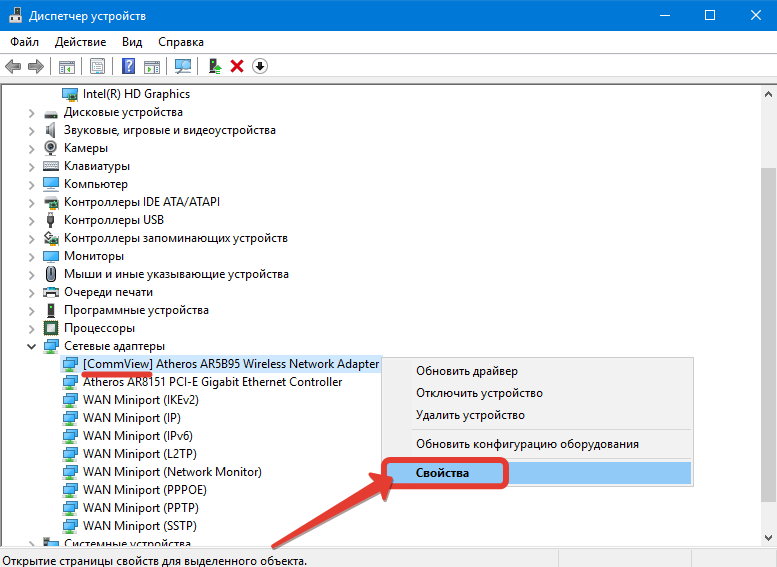

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

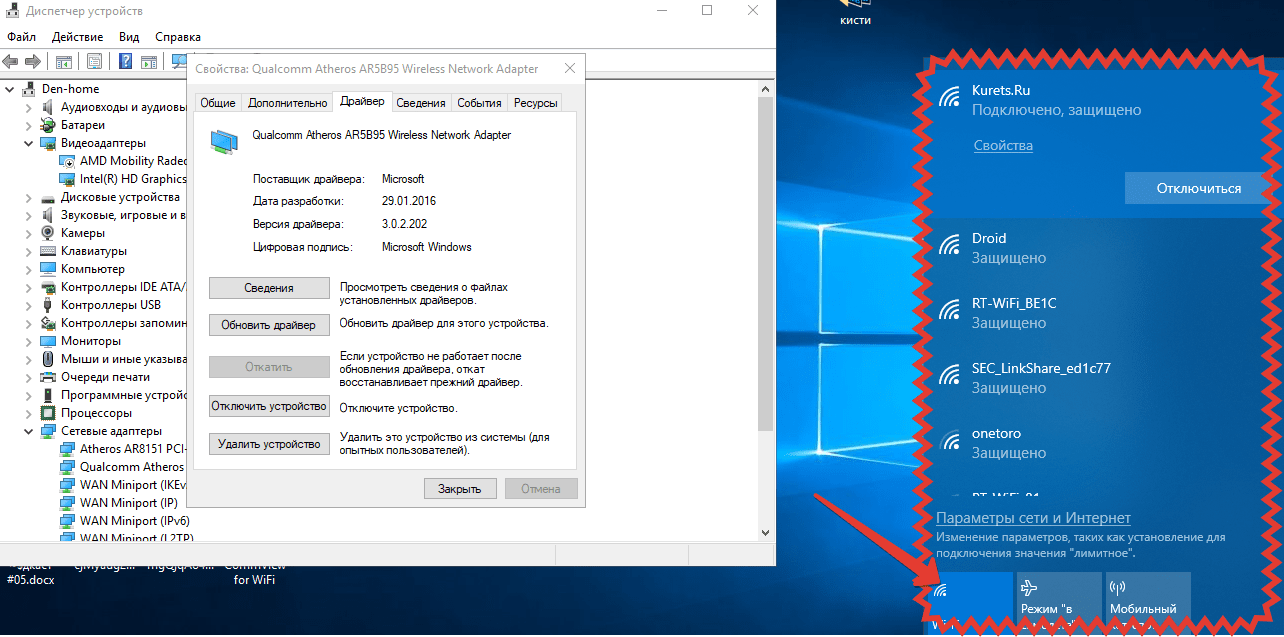

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки утильки под винду. Качаем.

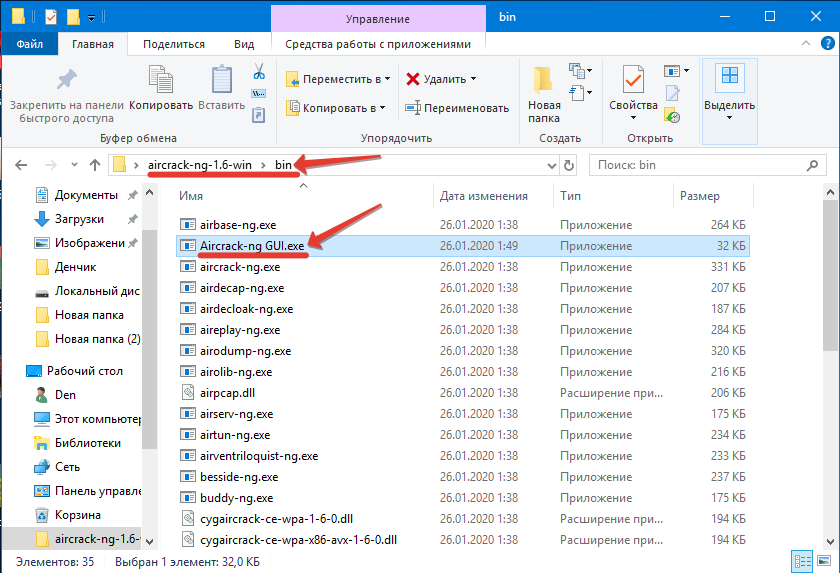

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

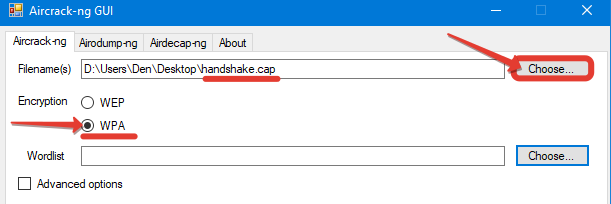

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

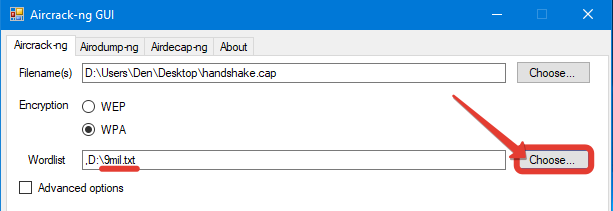

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

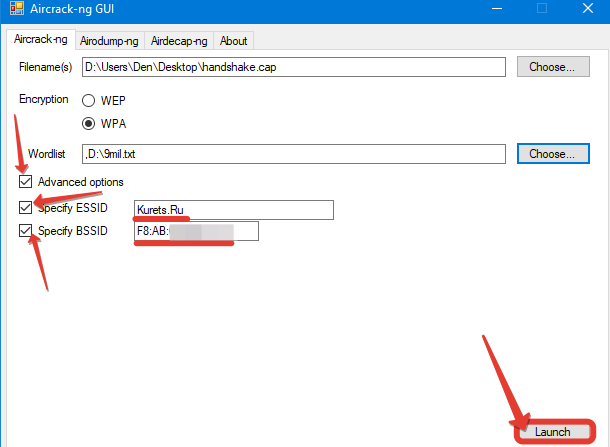

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

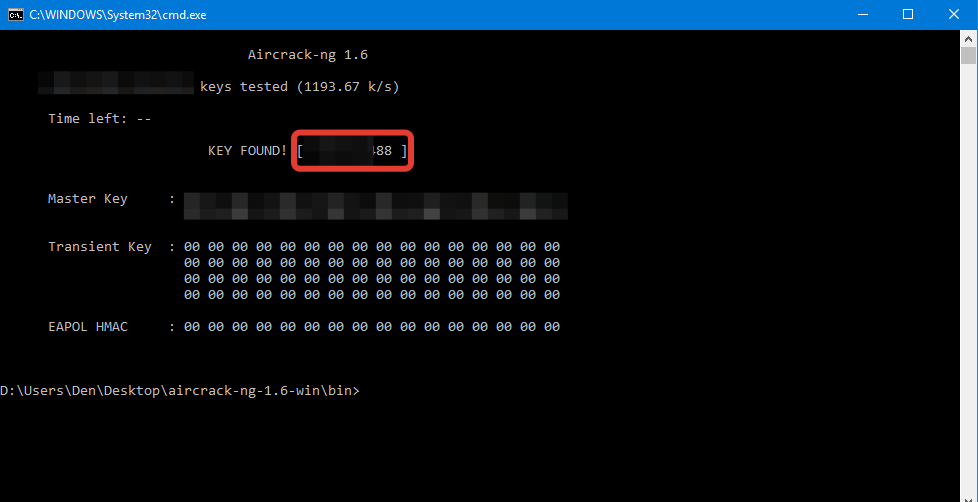

Шаг 35. Пошла жара. Если пассворд присутствует в словаре, он обязательно дешифруется через какое-то время.

Как-то так, друзья. Напоминаю, что все действия я демонстрирую исключительно в целях повышения уровня вашей осведомлённости в области пентестинга и информационной безопасности.

Устройства и точки, используемые в качестве жертвы в уроках, принадлежат мне. Вам в свою очередь, я крайне не рекомендую повторять подобные вещи на своих девайсах и уж точно ни в коем случае не испытывайте судьбу на чужих.

При таком сценарии данные действия могут быть расценены, как противоправные и привести к печальным последствиям. Лучше используйте полученные знания во благо и обезопасьте себя и своих близких от взлома подобного рода.

Сделать это очень просто. Достаточно использовать сложный пароль. С буквами в верхнем и нижнем регистре, цифрами и спец. символами. Перевести WiFi на роутере в режим 5ГГц и сформировать белый список с MAC-адресами ваших устройств.

Кстати, если вам действительно интересна тема сетей, их безопасности, но вы пока не готовы к переходу на Linux, рекомендую вам ознакомиться с моим обучающим курсом по Администрированию Windows Server 2016.

В нём я рассматриваю основные моменты, касательно контроля сети с использованием штатных средств данной ОС. Грамотную настройку групповых политик, разграничение доступа посредством квот и многое другое. Ссылку с подробностями ищите в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

На этом сегодня всё. Если впервые забрёл на канал, то после просмотра не забудь нажать колокольчик. Кликнешь и в твоей ленте будут регулярно появляться годнейшие ролики на тему взлома, пентестинга и сисадминства.

С олдов, как обычно, по лайку. Удачи, успехов, ребятки. Защищайте себя и свои сети. Не пренебрегайте паролями и главное, не переставайте учиться новому, никогда. С вами был Денис Курец. Благодарю за просмотр. Всем пока.

Показываю, как можно взломать любую Wi-Fi сеть без брутфорса

Всем доброго времени суток, дорогие читатели. Многие уже давно меня просят рассказать о том, как взломать проверить на защищенность какую-либо Wi-Fi сеть. Ну что же, время пришло.

В одной из прошлых статей я рассказывал о том, как можно получить полный контроль над точкой доступа . Недостатком того способа, является необходимость подключения к той самой Wi-Fi сети.

Сегодня же, я, в целях повышения образованности в области защиты информации, расскажу вам, как проводятся атаки на Wi-Fi сети . Способов существует несколько, но в этой статье я рассмотрю лишь один из них, который основан на использовании социальной инженерии. И да, он подойдет для абсолютно любой Wi-Fi сети, независимо от того, подключены вы к ней или нет.

Как всегда, все действия мы будем проводить в Kali Linux. О том как установить данную ОС я писал в этой статье . Там есть и видеоролик с пошаговой установкой

Я буду атаковать собственную Wi-Fi сеть, чтобы не нарушать закон и вас призываю не использовать данную информацию во вред. Максимум можно подшутить над друзьями, но не более.

Данная статья предоставляется лишь для ознакомления. Она не является побуждением к действиям, которые проделывает автор. Создано лишь в образовательных и развлекательных целях. Помните несанкционированный взлом чужих устройств является противоправным действием и карается по закону. Автор проделывает все действия лишь на собственном оборудовании и в собственной локальной сети.

1) Ну а мы запускаем Kali Linux, открываем терминал и для начала проверим есть ли обновления , и, в случае если они есть, установим их. Для этого поочередно вводим команды:

На этот раз мы воспользуемся инструментом под названием Fluxion . Для данной атаки лучше всего иметь два внешних Wi-Fi адаптера, потому как эффективность с одним значительно меньше.

2) Скачаем всё необходимое для работы с github при помощи команды:

git clone https://www.github.com/FluxionNetwork/fluxion —recursive

3) Переходим в каталог с программой:

4) Теперь запускаем саму программу:

Далее будет показан список инструментов необходимых для нормальной работы программы. Здесь видно, какие компоненты уже установлены, а какие еще нет.

5) Скорее всего таковые найдутся, поэтому в конце вам предложат запустить программу с аргументом -i и всё доустанавливается автоматически.

Спустя какое-то время появится окно с выбором языка. Я к райне рекомендую использовать именно английскую версию , но сейчас, чтобы всем всё было понятно, я выберу русский (прописываю «13»).

6) Теперь введем две команды для подготовки Fluxion к работе:

systemctl stop NetworkManager.service

7) После этого заново запускаем Fluxion:

8) Для начала нам нужно захватить Handshake , он нам понадобится для проверки правильности пароля, который введет пользователь. Прописываем:

9) Далее, если у вас два адаптера, вам предложат выбрать один из них.

10) Следующим шагом выбираем канал. Если вы не знаете на каком канале работает выбранная цель, то прописывайте «3»

Прошу прощения, но далее, по некоторым причинам, мне пришлось фоткать экран на камеру телефона )

11) У вас появится окно, где будут показаны обнаруженные устройства. Подождите около минуты и можете его закрывать, результаты поиска появятся в программе, после чего вы прописываете номер (БЕЗ НУЛЕЙ ВПЕРЕДИ) выбранной цели. Например, если там написано 003, то вы пишите просто 3.

12) Опять выбираем адаптер

13) Далее идет метод получения рукопожатия. Перехват handshake происходит в тот момент, когда какой-то клиент подключается к точке доступа. Пассивный метод не для нас, так как это самое подключение можно ждать очень долго.

Мы воспользуемся вторым пунктом; принудительно отключим клиента от сети, путем отправки пакетов деаутентификации, а затем дадим заново ему подключиться.

14) Выбираем адаптер , который будет отключать клиента. Если их у вас два, тут лучше выбрать другой, не тот, который вы указывали в первый раз. Но если у вас один адаптер, тут уж ничего не поделаешь.

15) Далее выбираем рекомендуемый метод проверки рукопожатия

Так как статья очень длинная я разбил её на три части. Продолжение вы найдете тут.