unixforum.org

Форум для пользователей UNIX-подобных систем

Как увидеть список подключенных сетевых адаптеров (сетевые карты)?

Модератор: Bizdelnick

Как увидеть список подключенных сетевых адаптеров (сетевые карты)?

Сообщение fergios » 08.08.2010 16:59

Re: Как увидеть список подключенных сетевых адаптеров (сетевые карты)?

Сообщение Lan4 » 08.08.2010 17:11

Re: Как увидеть список подключенных сетевых адаптеров (сетевые карты)?

Сообщение IMB » 08.08.2010 19:27

Re: Как увидеть список подключенных сетевых адаптеров (сетевые карты)?

Re: Как увидеть список подключенных сетевых адаптеров (сетевые карты)?

Сообщение rm_ » 08.08.2010 23:20

Re: Как увидеть список подключенных сетевых адаптеров (сетевые карты)?

Сообщение sash-kan » 08.08.2010 23:45

естественно, покажет все интерфейсы и все адреса. в отличие от «самого надёжного» (про который пора уже благополучно забыть).

Как узнать сетевую карту в Linux

Иногда нужно посмотреть сетевые карты в Linux, подключенные к компьютеру, узнать имя продукта или технические характеристики карты, а также скорость передачи данных. Например, когда вы хотите проверить совместимость сетевого драйвера или модуля ядра с Ethernet адаптером необходимо знать его аппаратные спецификации, такие как: номер модели и производитель, (например: Broadcom NetXtreme, Intel I350), скорость (например: (1 Гбит/сек, 10 Гбит/сек), режим соединения (full/half duplex) и т д.

Также эта информация вам понадобится, если вы хотите подобрать драйвер для своего wifi адаптера. В этой инструкции я расскажу как узнать сетевую карту Linux и посмотреть все доступные ее характеристики.

Информация о сетевой карте с помощью Ethtool

Если вас интересует информация о проводной сетевой карте Ehternet, то вы можете воспользоваться утилитой Ethtool. Это инструмент командной строки для проверки и изменения настроек PCI Ethernet карт. Для установки Ethtool в Ubuntu или Debian используйте команду:

sudo apt install ethtool

В других дистрибутивах установка производится аналогичным образом, только нужно использовать подходящий пакетный менеджер.

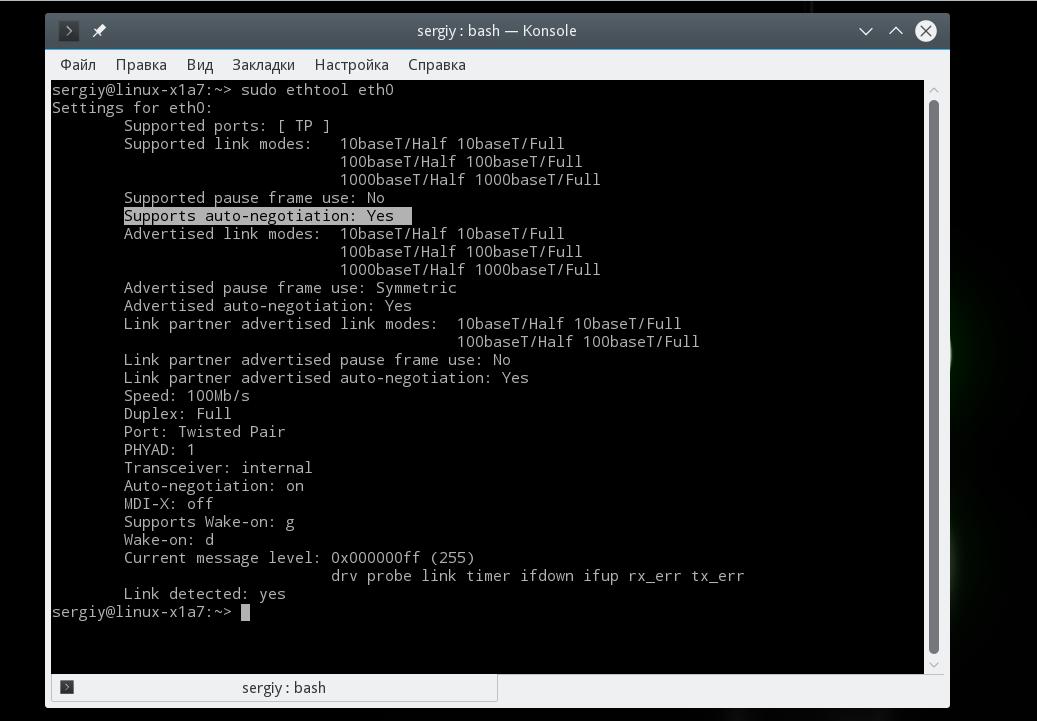

Для отображения настроек сетевой карты в ethtool запустите утилиту передав в параметрах имя сетевого адаптера. Права суперпользователя здесь нужны для того, чтобы утилита могла получить информацию о настройках локальной сети и статусе соединения.

Здесь вы можете посмотреть поддерживаемые режимы работы Supported link modes, скорость Speed и тип коннектора Port, а также состояние подключения. Для просмотра информации о сетевом драйвере и прошивке используйте опцию i:

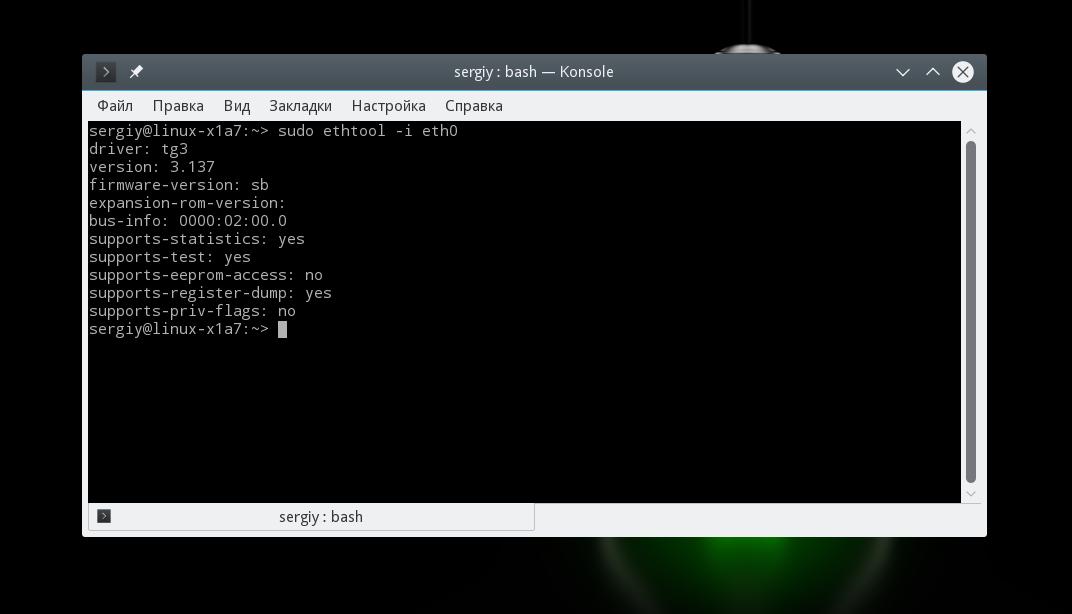

sudo ethtool -i eth0

Здесь вы можете видеть какие режимы поддерживает прошивка, а также ее версию. Если вас интересует MAC адрес выполните:

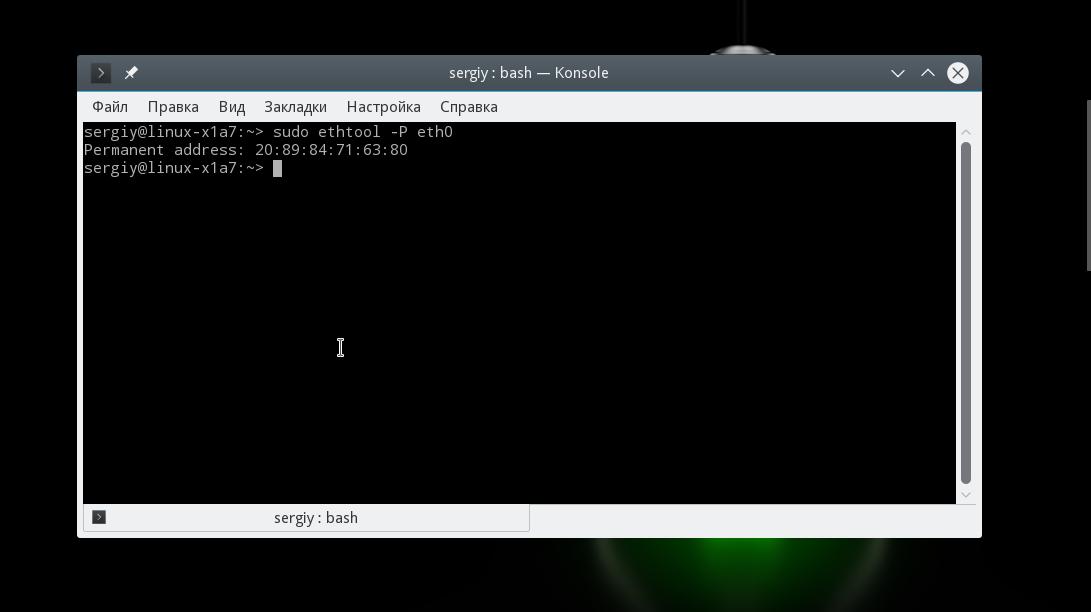

sudo ethtool -P eth0

Информация о сетевой карте в lshw

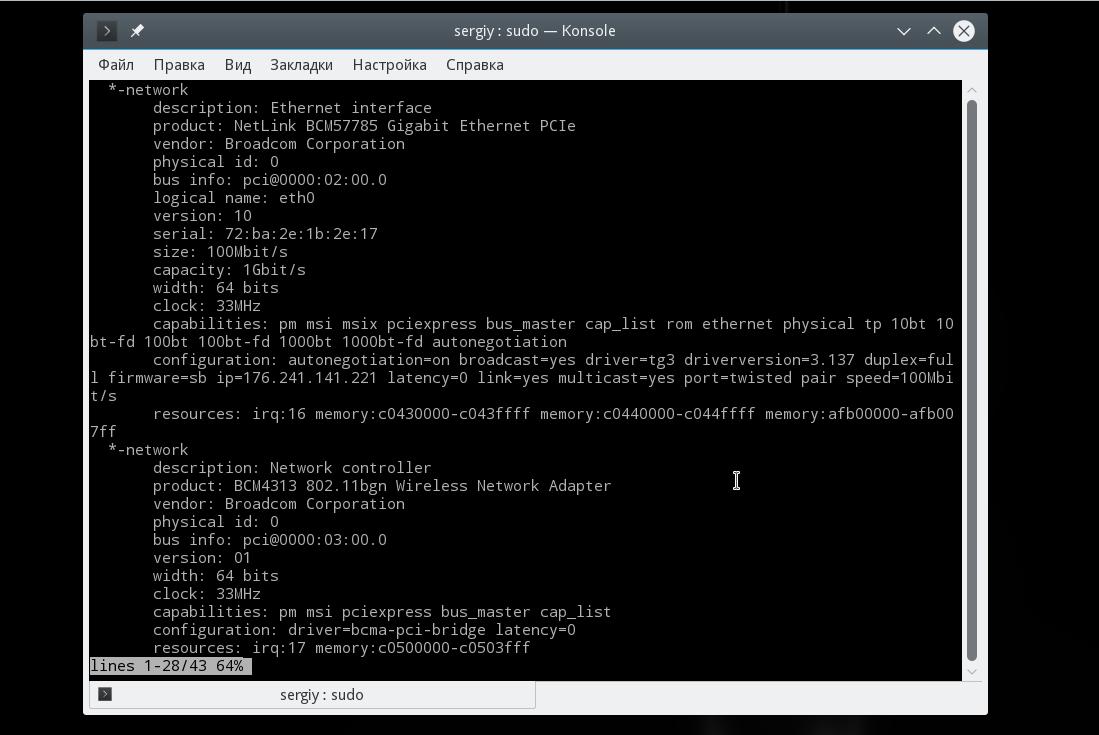

Во втором способе мы воспользуемся утилитой для отображения подробной информации об аппаратуре Linux — lshw. С помощью нее вы можете посмотреть информацию не только о карте Ethernet, но и о Wifi адаптере, а также посмотреть список сетевых карт.

Для установки lshw на Ubuntu или Debian наберите:

sudo apt install lshw

Чтобы посмотреть узнать сетевую карту linux и просмотреть подробные сведения о ней, запустите утилиту со следующими параметрами:

sudo lshw -class network

В выводе команды вы увидите все подключенные к системе сетевые интерфейсы, кроме того, тут показывается более подробная информация, чем в выводе предыдущей утилиты. В самом начале вы видите производителя — vendor и имя продукта — product, скорость передачи данных size, а также в разделе configuration можно найти поле driver, где указан используемый драйвер.

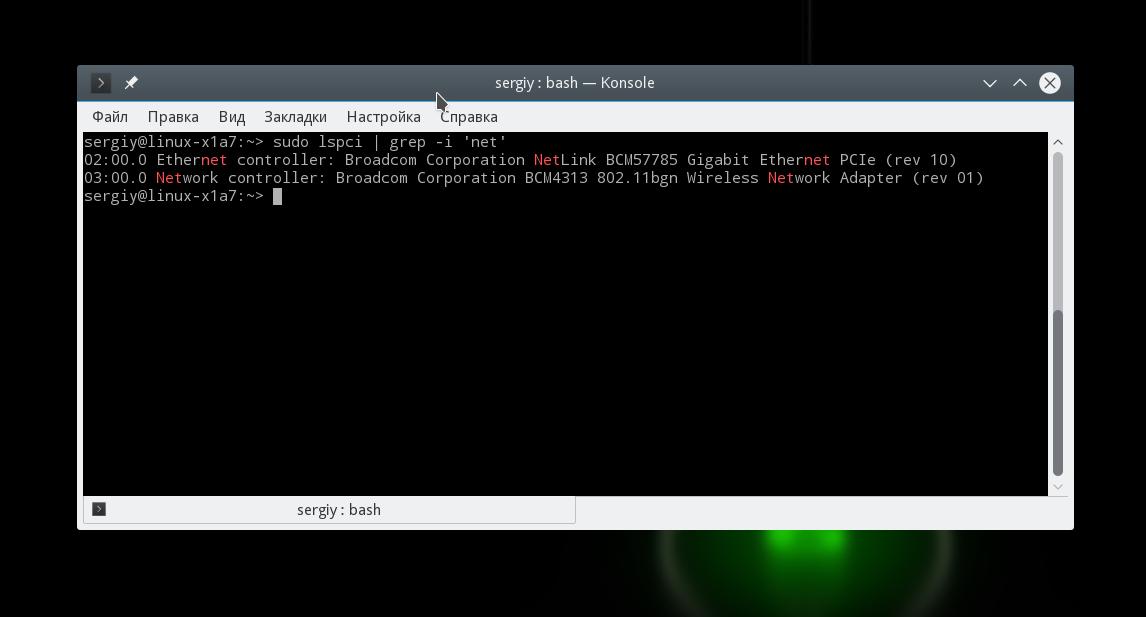

Список сетевых карт в lspci

Если вам нужно узнать только продукт и имя производителя вашей сетевой карты можно использовать lspci. Обычно lscpi уже предустановлена в системе, но если нет ее можно установить командой:

sudo apt install pciutils

Теперь для просмотра доступных сетевых карт используйте:

Тут вы можете видеть, что к системе подключены две сетевые карты linux, для проводного интернета и беспроводная, обе от Broadcom.

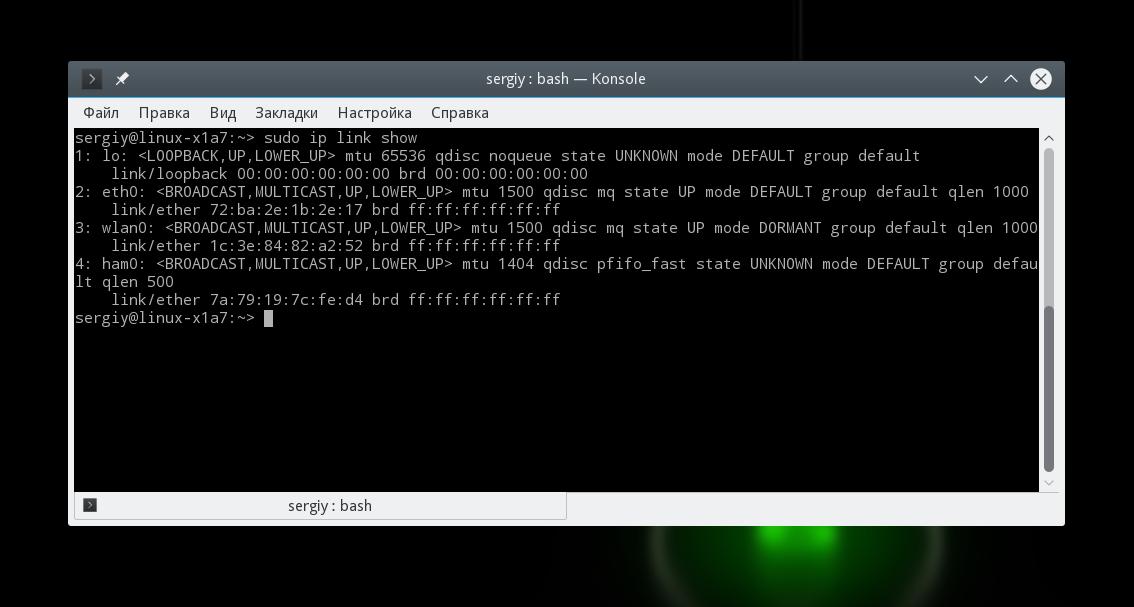

Информация о сетевой карте с помощью ip

Утилита ip позволяет посмотреть более подробную информацию о сетевом протоколе для вашей карты. Для просмотра информации выполните:

На снимке экрана вы видите две физические сетевые карты linux — wlan0 и eth0, а также два виртуальных устройства. Для каждой из карт можно узнать состояние и MAC адрес.

Выводы

В этой статье мы рассмотрели несколько способов узнать сетевую карту Linux. Вы можете посмотреть не только производителя и название устройства, но и его характеристики, такие как скорость сетевой карты linux, используемый драйвер и MAC адрес. Если у вас остались вопросы, спрашивайте в комментариях!

Как посмотреть список устройств в сети?

Есть wi-fi к которому подключено несколько устройств, нужно унать ip-адрес конкретного устройства(ip cam) как это сделать с помощью ноутбука с linux подключенного к этой сети?

Есть wi-fi к которому подключено несколько устройств, нужно унать ip-адрес конкретного устройства(ip cam) как это сделать с помощью ноутбука с linux подключенного к этой сети?

Используй для этого nmap

Starting Nmap 6.40 ( http://nmap.org ) at 2016-03-25 14:44 MSK Failed to resolve «IP». WARNING: No targets were specified, so 0 hosts scanned. Nmap done: 0 IP addresses (0 hosts up) scanned in 0.04 seconds

Есть графический интерфейс для nmap если не можешь прочитать man nmap

Интерфейс нужно ставить или как его запустить?

Интерфейс нужно ставить или как его запустить?

в админке роутера посмотри, если он dhcp сервером работает

Бобер по широкой реке плывет, вдруг чует — коноплей потянуло

Подплывает к берегу, а там в кустах волк сидит, курит косяк.

Бобер: — Волк! Дай пару раз «дернуть»!

Волк: — Да тут уже почти ничего не осталось, а ты сейчас своими губищами как захапаешь! Давай лучше я «палик» сделаю . Только ты сразу не выдыхай, а нырни поглубже.

Волк дунул, бобр набрал дыма, нырнул поглубже, а тут у него «приход» начался. Он пронырнул под водой на другой берег в осоку, там вылез, лег на берег и выдохнул. А тут, как на грех, бегемот мимо проходил.

Бегемот: — Бобер! Я не понял, че за х. Я не курю, а ты куришь? Делиться надо!

Бобр: — Слышь, Бегемот, не ломай кайф, у меня нету, а на том берегу сидит Волк, плыв у него проси.

Бегемот залез в воду, нырнул, и вынырнул рядом с волком.

Волк увидел его и орет: — Бобер! Выдыхай!! Выдыхай.

Утилита ss в Linux

Иногда бывает необходимо посмотреть какие сетевые подключения linux открыты, какие ip адреса используются или какие порты прослушиваются. Раньше для таких целей использовалась утилита netstat. Ее, без сомнения, знают все системные администраторы и специалисты по безопасности. Но она больше не поставляется по умолчанию в новых дистрибутивах. Вместо нее используется новая утилита ss в linux.

Netstat сканирует директорию /proc для получения необходимой информации, но в новых версиях ядра была реализована специальная подсистема для мониторинга сети в Linux. Ее и использует ss, с помощью этой утилиты вы можете получить больше информации о сетевых подключениях и работает она гораздо быстрее.

Как вы уже поняли в этой статье мы рассмотрим мониторинг сетевых подключений в Linux с помощью утилиты из пакета iproute — ss linux. Начнем, как обычно, с синтаксиса и основных опций.

Общая информация

Как уже было сказано работает утилита ss в Linux на основе подсистемы ядра. Синтаксис очень простой — сама команда и ее опции:

$ ss опции [ фильтр_состояния] [фильтр_адреса]

Для удобства вывод команды ss можно фильтровать с помощью grep:

$ ss опции | grep шаблон

Опции указывает различные параметры отображения и фильтрации информации. Фильтры по состоянию и адресу очень интересная вещь, они позволяют выполнять мониторинг сетевых подключений в Linux, только тех что нужно. Например, только открытых, закрытых или находящихся на этапе подключения. Подробнее мы рассмотрим это в конце статьи.

Опции утилиты ss

Для сетевых подключений в Linux с помощью утилиты ss можно использовать такие опции:

- -V — Version показать версию утилиты

- -n — Numeric не определять имена служб

- -r — Resolve определять сетевые имена адресов с помощью dns

- -a — All отобразить все сокеты (открытые соединения)

- -l — Listening показать только прослушиваемые сокеты

- -o — Options показать информацию таймера

- -e — Extended выводить расширенную информацию о сокете

- -p — Processes, показать процессы, использующие сокет

- -i — Internal, посмотреть внутреннюю информацию TCP

- -s — Summary, статистика использования сокета

- -D — экспортировать текущее состояние TCP сокетов в файл

- -F — работать с информацией, взятой из файла

Кроме того, можно вывести сокеты только нужного протокола:

- -4, —ipv4 — только сокеты протокола IP версии 4

- -6 —ipv6 — только сокеты протокола IP версии 6

- -0, —packet — только PACKET сокеты

- -t, —tcp — TCP сокеты

- -u, —udp — UDP сокеты

- -d, —dhcp — DHCP сокеты

- -r, —raw — RAW сокеты

- -x, —unix — UNIX сокеты

Для фильтрации протоколов можно использовать не только эти опции, но и универсальную опцию -f, передав ей в параметре название протокола. Здесь собраны самые основные опции, если вам нужно больше информации — смотрите справку команды.

Примеры использования

А теперь давайте рассмотрим примеры использования утилиты ss Linux. Возможно, из описания опций вы мало что поняли, но с примерами все встанет на свои места.

Мониторинг сетевых подключений

Сначала смотрим все сетевые подключения:

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port

u_str ESTAB 0 0 /var/run/dbus/system_bus_socket 5114 * 0

u_str ESTAB 0 0 /var/run/dbus/system_bus_socket 5125 * 0

u_str ESTAB 0 0 /var/run/dbus/system_bus_socket 5226 * 0

u_str ESTAB 0 0 * 5309 * 0

u_str ESTAB 0 0 /var/run/dbus/system_bus_socket 5310 * 0

Посмотрим только TCP соединения:

State Recv-Q Send-Q Local Address:Port Peer Address:Port

ESTAB 0 0 192.168.1.2:35006 64.233.165.189:https

ESTAB 0 0 192.168.1.2:42537 87.240.144.247:http

ESTAB 0 0 192.168.1.2:50290 185.32.251.2:https

ESTAB 0 0 192.168.1.2:50873 173.194.222.188:https

ESTAB 0 0 127.0.0.1:42245 127.0.0.1:nut

Теперь только Unix:

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port

u_str ESTAB 0 0 * 989 * 0

u_str ESTAB 0 0 * 990 * 0

u_str ESTAB 0 0 * 5109 * 0

u_str ESTAB 0 0 * 5110 * 0

u_str ESTAB 0 0 /var/run/dbus/system_bus_socket 5114 * 0

Для отображения UDP сокетов используйте опцию u. По умолчанию будут показаны только подключенные соединения. Если хотите получить все, нужно использовать опцию a. Поскольку UDP, это протокол без постоянного соединения, то без опции -a мы ничего не увидим:

UNCONN 0 0 192.168.1.2:48268 *: *

UNCONN 0 0 192.168.1.2:56575 *: *

UNCONN 0 0 *: 40309 *: *

UNCONN 0 0 192.168.1.2:56879 *: *

UNCONN 0 0 *: 49014 *: *

UNCONN 0 0 192.168.1.2:53124 *: *

UNCONN 0 0 127.0.1.1:domain *: *

По умолчанию утилита не пытается определять имена хостов через dns, но можно ее попросить делать это опцией -r:

SYN-SENT 0 1 192.168.1.2:44338 host104.rax.ru:http

ESTAB 0 0 192.168.1.2:39774 ord08s12-in-f31.1e100.net:https

ESTAB 0 0 192.168.1.2:43104 le-in-f139.1e100.net:https

ESTAB 368 0 192.168.1.2:44073 bud02s21-in-f174.1e100.net:https

ESTAB 0 0 192.168.1.2:35003 lg-in-f189.1e100.net:https

ESTAB 0 0 192.168.1.2:39131 157.55.235.161:40026

Обратная опция -n, не будет выполняться не только dns резолвинг, но и определение протоколов портов, зато мониторинг сети в Linux работать будет быстрее:

ESTAB 0 0 192.168.1.2:54537 192.0.78.22:443

ESTAB 0 0 192.168.1.2:44623 158.69.120.146:443

ESTAB 0 0 192.168.1.2:35006 64.233.165.189:443

ESTAB 0 0 192.168.1.2:44625 158.69.120.146:443

ESTAB 368 0 192.168.1.2:44074 216.58.209.174:443

ESTAB 0 0 192.168.1.2:42537 87.240.144.247:80

Теперь просмотрим только прослушиваемые tcp сокеты.

LISTEN 0 0 *:ssh *:*

LISTEN 0 0 . microsoft-ds . *

LISTEN 0 0 . netbios-ssn . *

LISTEN 0 0 . ssh . *

Здесь мы видим только имена служб, это не всегда удобно, указав опцию n, мы получим номера портов.

Так же само можно посмотреть прослушиваемые udp сокеты:

UNCONN 0 0 192.168.1.2:ntp *:*

UNCONN 0 0 25.81.248.51:ntp *:*

UNCONN 0 0 127.0.0.1:ntp *:*

UNCONN 0 0 *:ntp *:*

Также мы можем попытаться узнать название и PID процесса, использующего сокет:

LISTEN 0 0 127.0.0.1:9050 *:* users:((«tor»,pid=2602,fd=7))

LISTEN 0 0 *:microsoft-ds *:* users:((«smbd»,pid=2540,fd=29))

LISTEN 0 0 127.0.0.1:nut *:* users:((«upsd»,pid=2657,fd=4))

LISTEN 0 0 *:netbios-ssn *:* users:((«smbd»,pid=2540,fd=30))

Просмотр статистики статистики сетевых подключений

Для просмотра статистики по использованию сетевых подключений наберите:

Total: 854 (kernel 1010)

TCP: 36 (estab 22, closed 3, orphaned 0, synrecv 0, timewait 0/0), ports 0

Transport Total IP IPv6

* 1010 — —

RAW 2 1 1

UDP 28 21 7

TCP 33 30 3

INET 63 52 11

FRAG 0 0 0

С помощью опции -о можно посмотреть информацию о таймере и состоянии подключения.

tcp ESTAB 0 0 192.168.1.2:57862 46.29.160.21:http timer:(keepalive,33sec,0)

tcp ESTAB 0 0 192.168.1.2:55539 74.125.205.94:https timer:(keepalive,43sec,0)

tcp ESTAB 0 0 192.168.1.2:37930 95.213.4.196:https timer:(keepalive,830ms,0)

tcp ESTAB 0 0 192.168.1.2:52991 157.56.192.174:https

tcp ESTAB 0 0 192.168.1.2:39819 87.240.131.118:http timer:(keepalive,37sec,0)

tcp ESTAB 0 0 192.168.1.2:45874 87.240.131.99:https timer:(keepalive,10sec,0)

Фильтрация по протоколу

Мы можем отображать только нужный нам протокол. Например только ipv4:

sudo ss -tl -f inet4

State Recv-Q Send-Q Local Address:Port Peer Address:Port

LISTEN 0 0 127.0.0.1:9050 *:*

LISTEN 0 0 *:microsoft-ds *:*

LISTEN 0 0 127.0.0.1:nut *:*

LISTEN 0 0 *:netbios-ssn *:*

LISTEN 0 0 *:9518 *:*

LISTEN 0 0 *:ssh *:*

Так же само можно отобразить только соединения ipv6:

State Recv-Q Send-Q Local Address:Port Peer Address:Port

LISTEN 0 0 . microsoft-ds . *

LISTEN 0 0 . netbios-ssn . *

LISTEN 0 0 . ssh . *

Фильтрация по состоянию соединения

В синтаксисе команды мы описали два дополнительных параметра. Фильтрация состояния и фильтрация по адресу. Рассмотрим теперь как ими пользоваться. Сокет TCP может находиться в одном из нескольких состояний. Например, так утилита ss linux выведет только подключенные сокеты.

ss -t4 state established

0 0 192.168.1.2:35006 64.233.165.189:https

0 0 192.168.1.2:58064 46.29.160.21:http

0 0 192.168.1.2:60961 64.233.164.138:https

0 0 192.168.1.2:55581 173.194.71.189:https

0 0 192.168.1.2:50873 173.194.222.188:https

0 0 127.0.0.1:42245 127.0.0.1:nut

Или сокеты в состоянии ожидания:

sudo ss -t4 state time-wait

0 0 192.168.1.2:42261 199.59.150.39:https

0 0 127.0.0.1:43541 127.0.0.1:2633

В параметр state можно передать одно из следующих значений:

- established

- syn-sent

- syn-recv

- fin-wait-1

- fin-wait-2

- time-wait

- closed

- close-wait

- last-ack

- closing

- all — все состояния

- connected — все кроме прослушиваемых и закрытых

- synchronized — все кроме syn-sent

- bucket — time-wait и syn-recv

- big — все кроме bucket

Не все состояния подключений можно увидеть просто выполнив команду. Например, syn-sent и syn-recv вряд ли получиться словить, потому что соединения находятся в этом состоянии очень короткое время. Для их отображения удобно использовать команду watch:

watch -n 1 «ss -t4 state syn-sent»

Recv-Q Send-Q Local Address:Port Peer Address:Port

0 1 192.168.1.3:46088 88.212.202.4:http

0 1 192.168.1.3:46087 88.212.202.4:http

После запуска команды откройте любой сайт в браузере. Вы увидите как появится одно или несколько соединений на несколько секунд.

Фильтрация по адресу и номеру порта

Кроме фильтрации по состоянию, tcp сокеты можно фильтровать по адресам или портам соединений.

Например, отберем все сетевые подключения linux с портом источником или приемником ssh, то есть все входящие и исходящие соединения ssh:

ss -at ‘( dport = :ssh or sport = :ssh )’

State Recv-Q Send-Q Local Address:Port Peer Address:Port

LISTEN 0 128 *:ssh *:*

LISTEN 0 128 . ssh . *

Или сокеты с портом назначения 80 или 443:

ss -nt ‘( dst :443 or dst :80 )’

State Recv-Q Send-Q Local Address:Port Peer Address:Port

ESTAB 0 0 192.168.1.2:58844 199.59.148.82:443

ESTAB 0 0 192.168.1.2:55320 165.193.246.23:443

ESTAB 0 0 192.168.1.2:56198 108.160.162.37:80

ESTAB 0 0 192.168.1.2:54889 192.241.177.148:443

ESTAB 0 0 192.168.1.2:39893 173.255.230.5:80

ESTAB 0 0 192.168.1.2:33440 38.127.167.38:443

Такой синтаксис тоже будет работать:

ss -nt dst :443 or dst :80

Еще несколько примеров фильтрации:

Фильтрация по адресу:

ss -nt dst 74.125.236.178

Фильтрация по адресу и подсети:

ss -nt dst 74.125.236.178/16

И по адресу и порту:

ss -nt dst 74.125.236.178:80

Если вы хотите фильтровать сетевые соединения по порту, перед портом ставьте двоеточие:

State Recv-Q Send-Q Local Address:Port Peer Address:Port

ESTAB 0 0 192.168.1.2:56198 108.160.162.37:80

ESTAB 0 0 192.168.1.2:39893 173.255.230.5:80

ESTAB 0 0 192.168.1.2:55043 74.125.236.178:80

Можно использовать такие операторы сравнения:

- = или ge — больше или ровно порту

- == или eq — точное соответствие

- != или ne — не равно

- или lt — больше

Выводы

Вот и все. Основную информацию о том, как выполнять мониторинг сети в Linux с помощью утилиты ss рассмотрели. Если вам нужно больше информации и примеров смотрите документацию по утилитам набора iproute.