Как открыть «Хранилище сертификатов» в Windows 7

Открываем «Хранилище сертификатов»

Чтобы просмотреть сертификаты в Виндовс 7, заходим в ОС с правами администратора.

Необходимость в доступе к сертификатам особенно важна для пользователей, которые часто совершают платежи в интернете. Все сертификаты хранятся в одном месте, так называемом Хранилище, которое разбито на две части.

Способ 1: Окно «Выполнить»

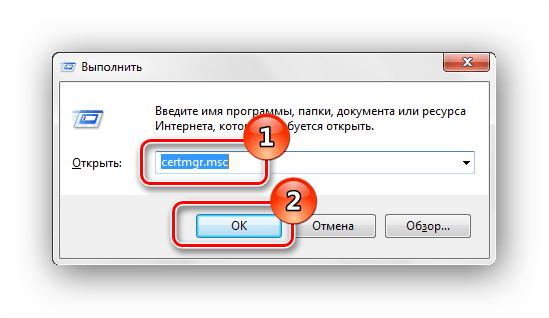

- При помощи нажатия комбинации клавиш «Win+R» попадаем в окошко «Выполнить». Вводим в командную строку certmgr.msc .

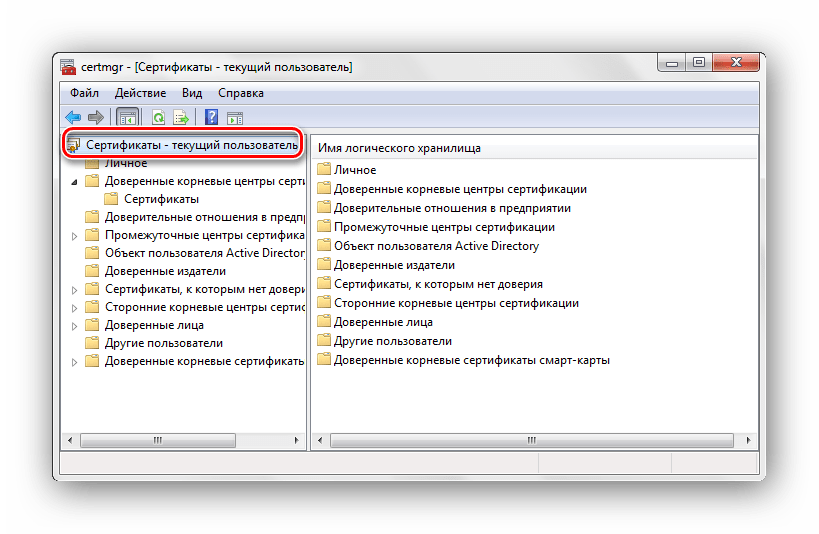

Цифровые подписи хранятся в папке, которая находятся в директории «Сертификаты – текущий пользователь». Здесь сертификаты находятся в логических хранилищах, которые разделены по свойствам.

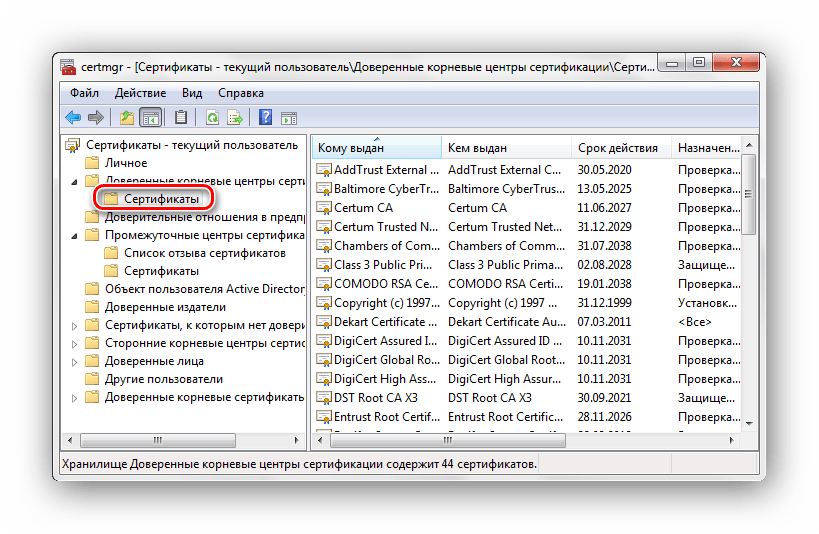

В папках «Доверенные корневые центры сертификации» и «Промежуточные центры сертификации» находится основной массив сертификатов Виндовс 7.

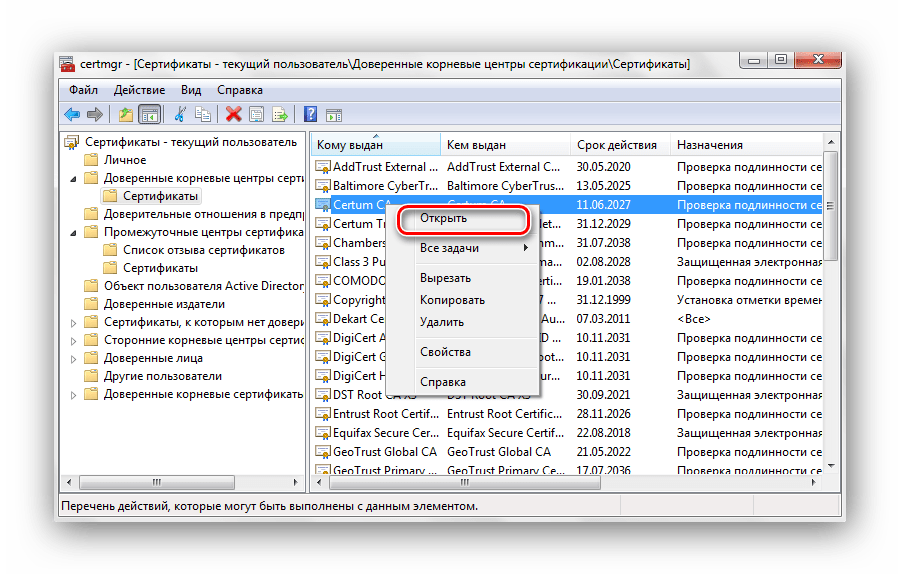

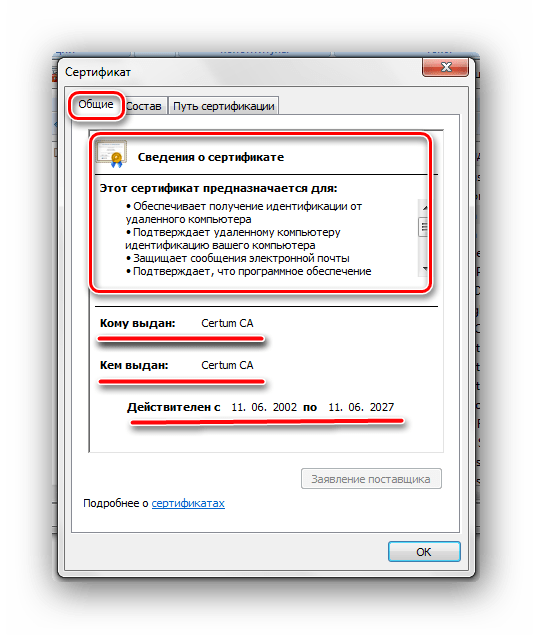

Чтобы посмотреть информацию о каждом цифровом документе, наводим на него и кликаем ПКМ. В открывшемся меню выбираем «Открыть».

Переходим во вкладку «Общие». В разделе «Сведения о сертификате» будет отображено предназначение каждой цифровой подписи. Также представлена информация «Кому выдан», «Кем выдан» и сроки действия.

Способ 2: Панель управления

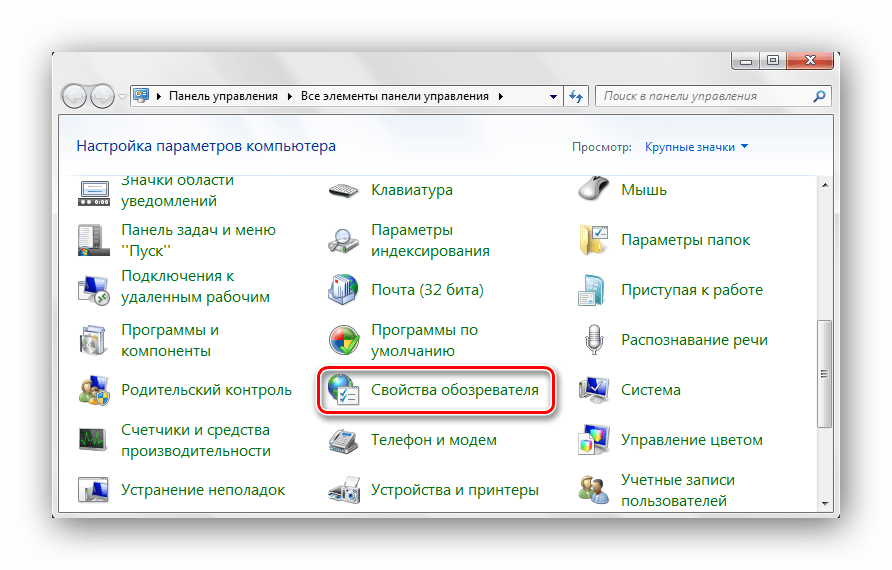

Также есть возможность посмотреть сертификаты в Windows 7 через «Панель управления».

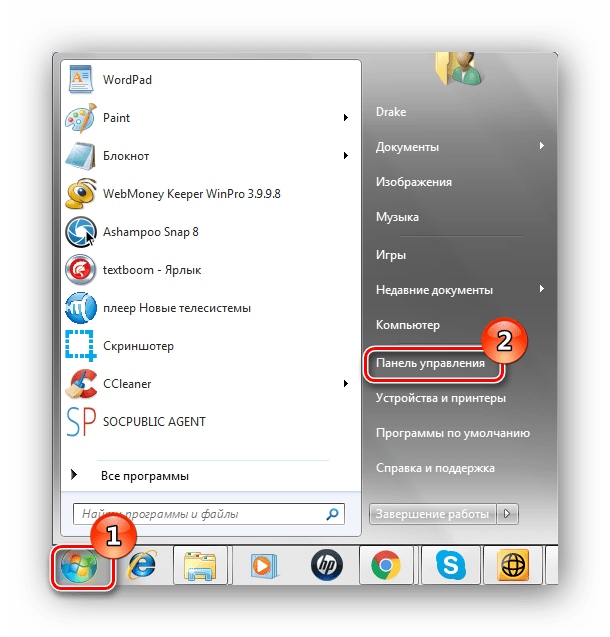

- Открываем «Пуск» и переходим в «Панель управления».

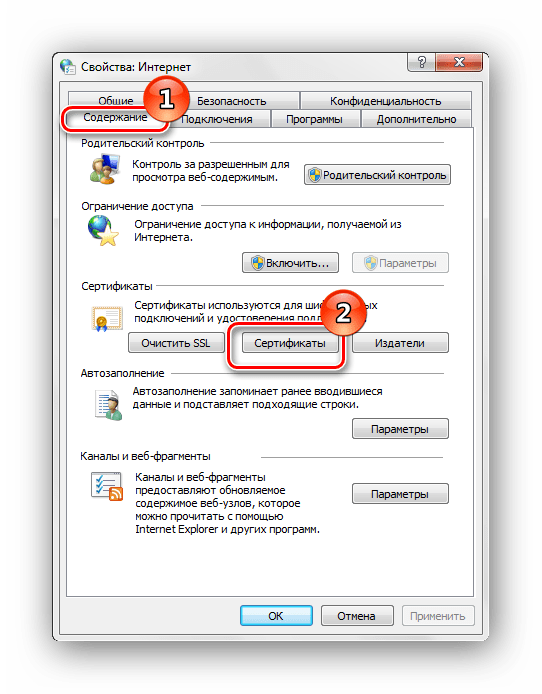

В открывшемся окне переходим во вкладку «Содержание» и щелкаем по надписи «Сертификаты».

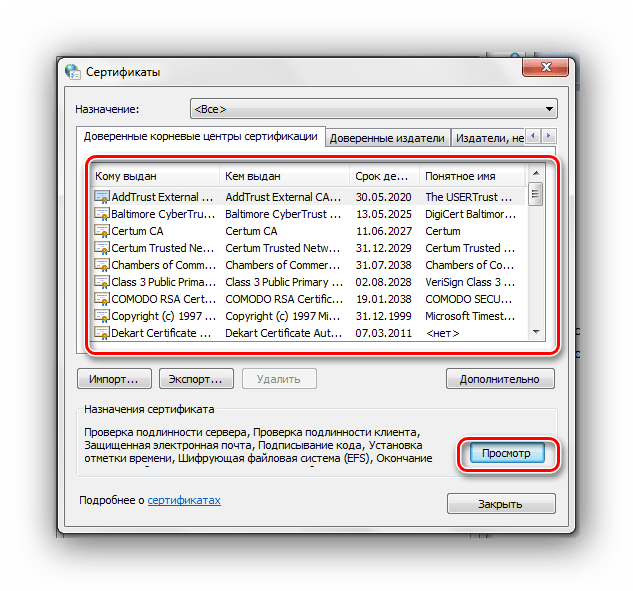

В открывшемся окошке предоставлен перечень различных сертификатов. Чтобы посмотреть подробную информацию об определённой цифровой подписи, жмём по кнопке «Просмотр».

После прочтения данной статьи вам не составит никакого труда открыть «Хранилище сертификатов» Windows 7 и узнать подробную информацию о свойствах каждой цифровой подписи в вашей системе.

Распространение сертификатов на клиентские компьютеры с помощью групповая политика Distribute Certificates to Client Computers by Using Group Policy

Следующую процедуру можно использовать для принудительной отправки соответствующих SSL SSL- ( ) сертификатов ( или эквивалентных сертификатов, связанных с доверенным корнем ) для серверов федерации учетных записей, серверов федерации ресурсов и веб-серверов, на каждый клиентский компьютер в лесу партнера по учетным записям с помощью групповая политика. You can use the following procedure to push down the appropriate Secure Sockets Layer (SSL) certificates (or equivalent certificates that chain to a trusted root) for account federation servers, resource federation servers, and Web servers to each client computer in the account partner forest by using Group Policy.

Членство в группах «Администраторы домена» или «Администраторы предприятия» или эквивалентное значение в домен Active Directory Services ( AD DS ) является минимальным требованием для выполнения этой процедуры. Membership in Domain Admins or Enterprise Admins, or equivalent, in Active Directory Domain Services (AD DS) is the minimum required to complete this procedure. Просмотрите сведения об использовании соответствующих учетных записей и членства в группах в локальной среде и группах домена по умолчанию ( http: / / go.Microsoft.com / fwlink / ? LinkId = 83477 ) . Review details about using the appropriate accounts and group memberships at Local and Domain Default Groups (http://go.microsoft.com/fwlink/?LinkId=83477).

Распространение сертификатов на клиентские компьютеры с помощью групповая политика To distribute certificates to client computers by using Group Policy

На контроллере домена в лесу организации партнера по учетным записям запустите оснастку управления групповая политика — в. On a domain controller in the forest of the account partner organization, start the Group Policy Management snap-in.

Найдите существующий объект ( групповой политики объекта Групповая политика ) или создайте новый объект групповой политики, содержащий параметры сертификата. Find an existing Group Policy Object (GPO) or create a new GPO to contain the certificate settings. Убедитесь, что объект групповой политики связан с доменом, сайтом или подразделением подразделения, ( ) в котором находятся соответствующие учетные записи пользователей и компьютеров. Ensure that the GPO is associated with the domain, site, or organizational unit (OU) where the appropriate user and computer accounts reside.

Щелкните правой кнопкой мыши — объект групповой политики и выберите команду изменить. Right-click the GPO, and then click Edit.

В дереве консоли откройте узел политики конфигурации компьютера \ \ Параметры \ безопасности параметры \ политики открытого ключа, щелкните правой кнопкой — мыши Доверенные корневые центры сертификациии выберите пункт Импорт. In the console tree, open Computer Configuration\Policies\Windows Settings\Security Settings\Public Key Policies, right-click Trusted Root Certification Authorities, and then click Import.

На странице Добро пожаловать на страницу мастера импорта сертификатов нажмите кнопку Далее. On the Welcome to the Certificate Import Wizard page, click Next.

На странице импортируемый файл введите путь к соответствующим файлам сертификатов, ( например \ \ FS1 \ c $ \ FS1. cer ) , а затем нажмите кнопку Далее. On the File to Import page, type the path to the appropriate certificate files (for example, \\fs1\c$\fs1.cer), and then click Next.

На странице хранилище сертификатов щелкните поместить все сертификаты в следующее хранилище, а затем нажмите кнопку Далее. On the Certificate Store page, click Place all certificates in the following store, and then click Next.

На странице Завершение работы мастера импорта сертификатов убедитесь, что предоставлены правильные сведения, и нажмите кнопку Готово. On the Completing the Certificate Import Wizard page, verify that the information you provided is accurate, and then click Finish.

Повторите шаги с 2 по 6, чтобы добавить дополнительные сертификаты для каждого из серверов федерации в ферме. Repeat steps 2 through 6 to add additional certificates for each of the federation servers in the farm.

Хранилище сертификатов Windows 7 и выше: что это, для чего это нужно и какие действия с ним можно выполнить?

Рядовые пользователи с хранилищем сертификатов Windows 7 или любой другой операционной системы, относящейся к этому семейству, не сталкиваются практически никогда. Но вот системным администраторам или юзерам достаточно высокого уровня подготовки иногда бывает крайне необходимо использовать его для удаления старых документов или цифровых подписей, а также для установки новых. Зачем все это нужно и где в Windows 7 хранилище сертификатов, далее и рассмотрим. Заранее надо сказать, что обычным пользователям рассмотрение этих вопросов может понадобиться и в целях получения общей информации, и для выполнения вышеописанных действий, поскольку нельзя исключать, что они в определенной ситуации могут потребоваться.

Что такое хранилище сертификатов в операционных системах Windows?

Начнем с определения самого термина. Что представляет собой хранилище сертификатов Windows 7? По сути своей это специально отведенное место, в котором сохраняются всевозможные электронные документы, включая и цифровые подписи, но не в обычном, а в зашифрованном виде. Поскольку все объекты и в любой ОС представлены исключительно в виде файлов, это хранилище тоже можно отнести к этой категории, однако открыть его какой-то программой наподобие текстового редактора невозможно. Кроме того, само хранилище сертификатов Windows 7 разделено как бы на две части. Одна относится к зарегистрированному локальному пользователю, вторая – к компьютеру в целом. Основным же предназначением всех таких документов является обеспечение безопасности компьютерной системы, например, в плане того, чтобы в нее не проникло сомнительное, потенциально небезопасное или нежелательное программное обеспечение. Таким образом, сертификат или цифровая подпись удостоверяет подлинность и безопасность того или иного программного продукта, а в некоторых случаях может использоваться и как некий проверенный идентификатор самого пользователя.

Как открыть хранилище сертификатов Windows 7: способ первый

Что же касается доступа, во всех последних системах, начиная как раз с седьмой модификации, он может и должен производиться исключительно от имени администратора, причем, даже несмотря на то, что учетная запись суперпользователя может быть отключена. Способов осуществления доступа можно выделить три (как минимум).

Самым простым считается вызов из «Панели управления» свойств обозревателя, где на вкладке содержимого для просмотра необходимых сведений можно использовать либо кнопку сертификатов, либо кнопку отображения издателей. В первом случае обычно в списке ничего представлено не будет, поэтому нужно использовать кнопку «Дополнительно», чтобы просмотреть все доступные элементы. При просмотре издателей сразу будут показаны программные продукты, имеющие соответствующие цифровые подписи и сертификаты. Но вот неудобство такого метода доступа состоит в том, что в хранилище сертификатов Windows 7 будут показаны только те данные программ и издателей, которые в своей работе могут затребовать обращение к интернету через встроенный в систему браузер.

Доступ к сертификатам: способ второй

Для просмотра абсолютно всех сведений следует использовать специализированное средство доступа, которое вызывается из консоли «Выполнить» командой certmgr.msc, после чего запускается своеобразный менеджер.

Цифровые подписи представлены в соответствующем локальному пользователю разделе, а основной массив отображается в корневых и промежуточных центрах сертификации. Как уже, наверное, понятно, данный инструмент как раз и может выступать не только в роли средства обеспечения безопасности системы, но и сертифицировать неподписанные программные продукты.

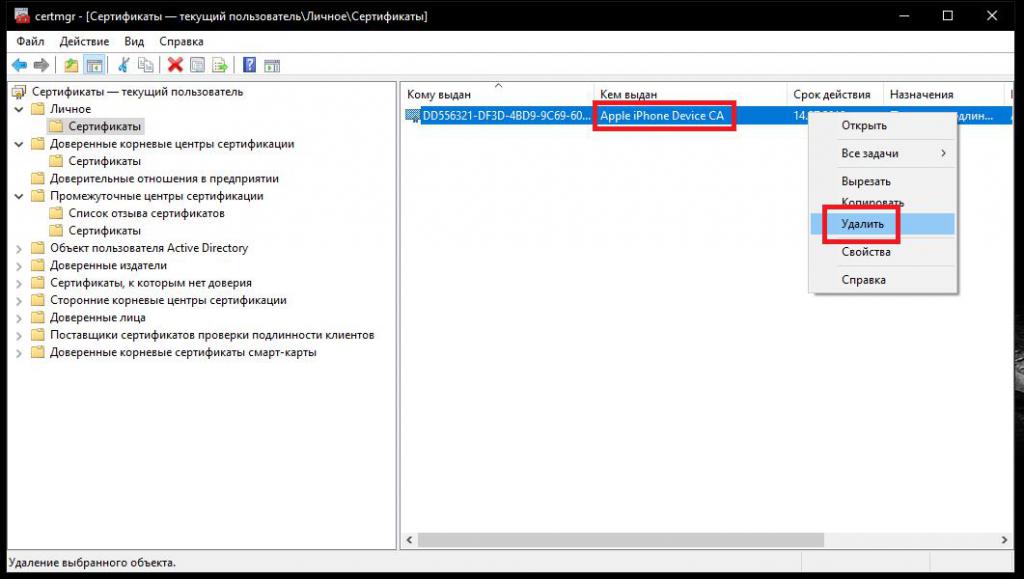

Как удалить сертификаты из хранилища Windows 7?

Некоторые сертификаты и ЭПЦ могут устаревать. Именно поэтому их следует удалять. Естественно, без крайней необходимости рядовым пользователям заниматься такими вещами самостоятельно не нужно. Однако при выявлении конфликтов программного обеспечения иногда ничего другого просто не остается (например, если проверку подписей драйверов полностью отключить не удается). Для удаления любого компонента, представленного в менеджере, описанном для второй методики доступа, используется меню ПКМ на выбранном сертификате с последующей активацией пункта удаления.

Например, в личных сертификатах может храниться подпись Apple, хотя программное обеспечение или подключение «яблочного» девайса больше не используется. Так зачем хранить такие записи, если при повторной установке драйвера или приложения сертификат и подпись будут внесены в реестр автоматически? Очевидно, что из-за наличия таких компонентов частично как раз и засоряется системный реестр, а большинство программ-оптимизаторов такие данные не удаляют. И чем сильнее раздувается реестр, тем медленнее загружается и работает вся операционная система.

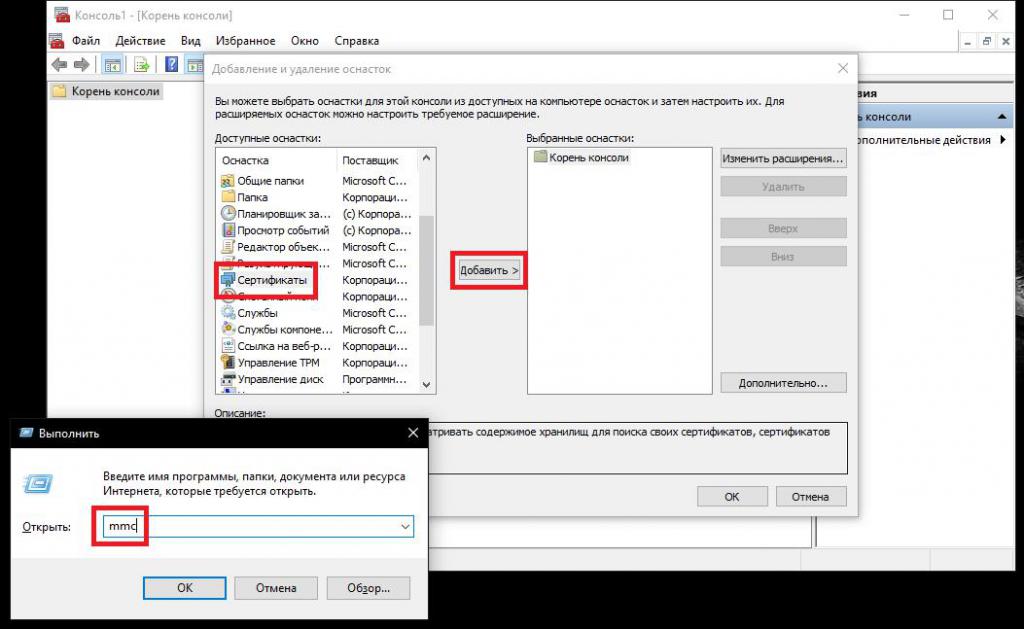

Добавление сертификата или ЭЦП

Если же речь идет о добавлении сертификатов, импорт можно выполнить при доступе к хранилищу с использованием первых двух способов. Но в случае с пользовательскими цифровыми подписями локального уровня (да еще и для установки автоматизации процесса) лучше всего воспользоваться добавлением оснастки в консоли MMC, которая вызывается из меню «Выполнить» одноименной командой.

Через файловое меню следует выбрать добавление или удаление оснастки, после этого найти пункт сертификатов в меню слева, добавить пункт в текущие оснастки нажатием кнопки правее, указать тип (для пользователя, службы или учетной записи компьютера), после чего при желании новую оснастку можно сохранить удобном месте. После вызова сохраненной настройки можно будет производить импорт сертификатов и подписей, осуществлять управление ними, изменять политики безопасности без непосредственного доступа к соответствующему разделу и т. д. без необходимости выполнения предварительных действий по добавлению оснасток в разные ветки.