Подскажите роутер со встроенной поддержкой OpenVPN

Нужно поддержку, как минимум, клиента OpenVPN.

Из коробки! Или с минимальной модификацией стоковой прошивки.

Дело, конечно, полностью Ваше, но стороння прошивка имеет немало других плюсов, помимо собственно наличия поддержки openvpn. В частности, Вы сможете подобрать железо конкретно под Ваши нужды, т.е. достаточно быстрый проц для быстрого шифрования, память и USB для торрент клиента, хороший радиочип и нужное кол-во антенн… Также, возможно после настройки openvpn Вам возможно захочется добавить несколько роутов или просто поковыряться через ssh, или поставить ещё несколько софтин…

Кардинальная смена прошивки вовсе не так страшна, как может показаться ) Да и в большинстве случаев можно восстановить оригинальную заводскую.

Роутер с openvpn клиентом

В этой статье речь пойдет о настройке OpenVPN на маршрутизаторы в качестве VPN клиента.

Большинство недорогих роутеров таких как TP Link не поддерживают технологию OpenVPN и могут работать только по PPTP VPN, который считается недостаточно надежным.

Благодаря установке прошивки OpenWRT, роутер сможет работать как OpenVPN клиент и обеспечить надежное шифрование всех данных работающих по Wi—Fi или подключенных по кабелю.

Для настройки VPN по технологии OpenVPN на роутер автор использовал TP-Link TL-WR1043ND с версией ПО v3, но можно использовать и более дешевые модели роутеров, на который есть прошивка OpenWRT.

В качестве VPN сервиса выбран VPN Monster, так как в отличие от других сервисов, данные конфигурации и сертификатов находятся в одном файле .ovpn, что избавит от редактирования файла конфигурации вручную и от возможных проблем при этом.

Автор не может гарантировать того, что выполнив данную инструкцию все будет работать, как написано, так как не бывает одинаковых задач и в каждом случае бывают разные условия: модель роутера, версия ПО роутера, тип подключения интернет провайдера и много других условий. Выполняя инструкцию у вас должен быть хотя бы минимальный опыт работы с OS Linux и с железом.

Установка OpenVPN на роутер можно разделить на два этапа – это установка прошивки OpenWRT и настройка OpenVPN на нем.

Установка прошивки OpenWRT на роутер TP-Link

ВНИМАНИЕ! Перепрошивка роутера снимает его с гарантии, неправильные и непоследовательные действия с прошивкой могут привести к выходу из строя вашего устройства. Только на свой страх и риск можете приступать к выполнению данной инструкции. Автор статьи и прошивки не несет ответственности за ваши действия.

Заходим на сайт OpenWRT и качаем 2 прошивки для вашей модели роутера. Выбираем прошивку в соответствии с версией роутера и версией программного обеспечения раутера. Первая прошивка должна заканчиваться на factory.bin вторая на sysupgrade.bin. Первой прошивкой мы будем прошивать роутер из веб интерфейса старой прошивки, второй будем обновлять прошивку уже из прошивки с новым интерфейсом.

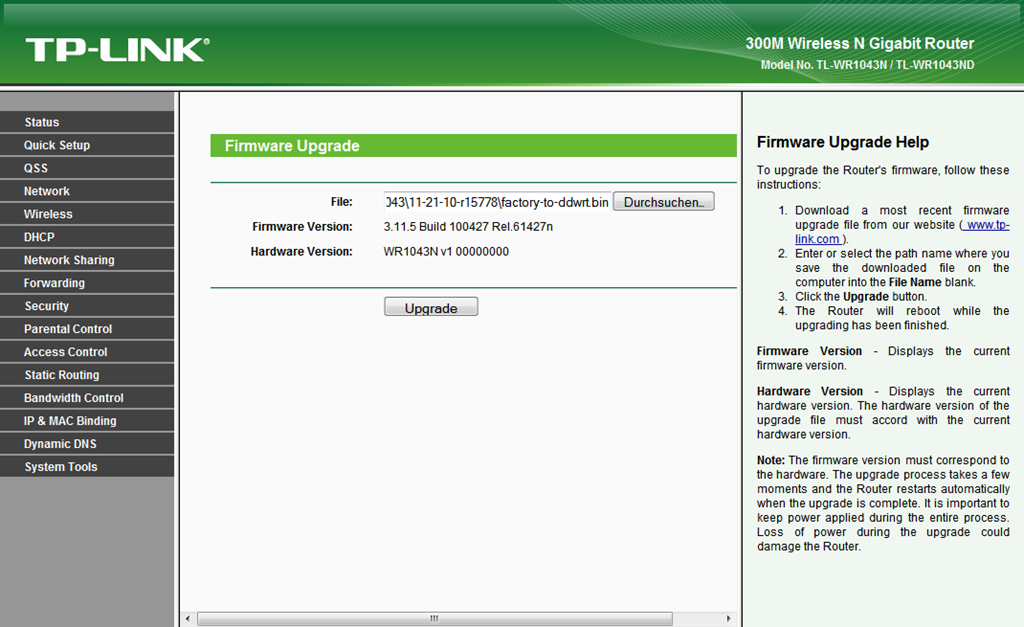

Заходим в веб-интерфейс роутера по адресу 192.168.0.1 или 192.168.1.1 и переходим в раздел системные инструменты далее обновление ПО. Еще раз убеждаемся, что версия ПО совпадает с версией ПО новой прошивки, (в противном случае роутер может выйти из строя) и обновляем прошивку новой прошивкой с окончанием factory.bin. Ждем несколько минут, не обновляя страницу и не выключая питание роутера. Прошивка готова.

Подключаем роутер к кабелю интернета, активируем интернет, перейдя на любой сайт.

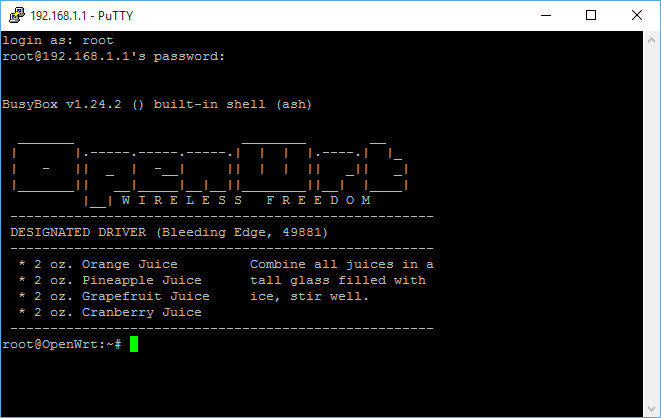

Заходим на роутер по протоколу SSH, для этого качаем программу PuTTY или любой другой SSH клиент, введя IP адрес роутера и стандартный порт 22. Пользователь root, пароль пустой или тоже root. Если войти не получается, перезагружаем роутер.

Выполняем следующую команду в SSH клиенте: opkg update для обновления системы и команду opkg install luci для установки веб сервера для веб-интерфейса.

Если не удается установить luci по причине отсутствия интернета на роутере, установите все пакеты вручную локально.

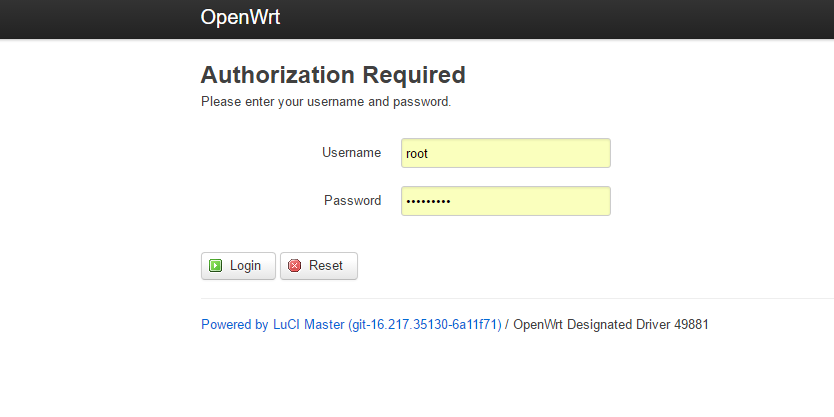

Заходим по адресу 192.168.1.1 в браузере в веб интерфейс. Логин и пароль root.

При первом входе система будет предлагать сменить пароль, меняем его.

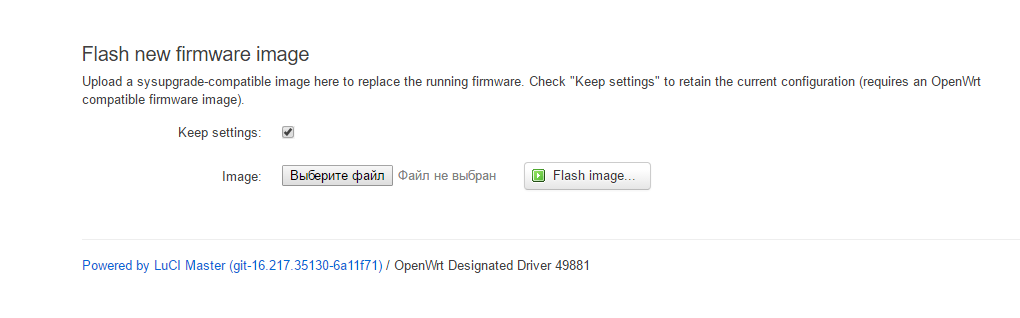

Далее заходим в раздел System подраздел Backup Flash Firmware и обновляем роутер второй прошивкой в разделе Flash new firmware image указываем путь к прошивке с окончанием sysupgrade.bin и подтверждаем.

На этом прошивка роутера завершена, приступаем к установке OpenVPN.

Установка OpenVPN на прошивку OpenWRT

Смотрите обновленную инструкцию https://vpnmonster.ru/blog/?p=2855

Если прошивка OpenWRT уже установлена, значит основная работа уже выполнена.

Заходим в роутер через PuTTY терминал введя адрес 192.168.1.1, логин root и ваш пароль.

Выполняем команду opkg update

Далее opkg install openvpn

Последнюю команду можно выполнить через веб интерфейс роутера. Для этого зайдем в веб интерфейс далее в раздел “System” и подраздел “Software”.

Нажимаем кнопку «update lists»

В Filter указываем openvpn нажимаем «найти пакет» переходим в раздел Available packages (openvpn). Возможно немного придется подождать, пока пакеты обновятся. Из всех пакетов выбираем openvpn-openssl и устанавливаем его. Если будете работать с VPN через веб интерфейс, понадобится еще luci-app-openvpn, тоже можно его установить.

Далее приобретаем лицензию VPN Monster, скачиваем файлы конфигурации в разделе «для других устройств» по своему секретному коду активации. Распаковываем архив и выбираем тот сервер который вам нужно, можно выбрать сервер с окончанием UDP, если уверены, что ваш провайдер не запрещает этот трафик.

Теперь понадобится еще одна программа для доступа к роутеру по протоколу SCP для этого хорошо подойдет программа WinSCP.

С помощью WinSCP заходим на роутер по адресу 192.168.1.1 введя логин root и свой пароль. Не забудьте, что необходимо выставить протокол подключения SCP.

В раздел root копируем файл конфигурации с выбранным сервером. Для удобства можно переименовать его, например на vpn.ovpn

Далее через терминал PuTTY выполняем команду openvpn —config vpn.ovpn , ждем подключения и если все в порядке в конце увидим такое сообщение «nitialization Sequence Completed «.

Если не получается, убедитесь, что имя файла ovpn соответствует указанному, а также попробуйте выбрать сервер с протоколом TCP или другой сервер.

На этом этапе OpenVPN подключен и работает.

Далее вам необходимо настроить фаервол, чтобы VPN смотрел в интернет.

Сделать это можно из командной строки по iptables, но я расскажу как это сделать через веб-интерфейс.

Заходим в браузере на 192.168.1.1

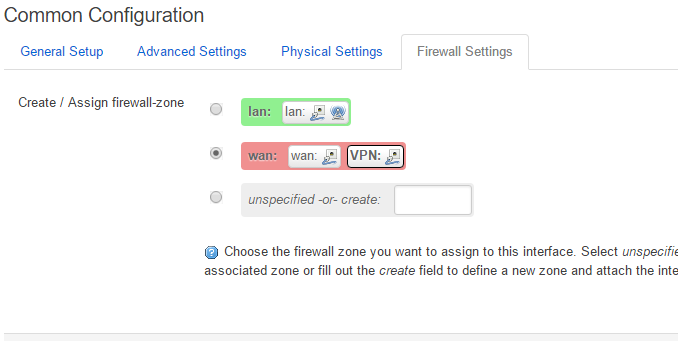

Далее Network -> Interfaces -> Add

Name of new interface: VPN

Protocol of new interface: Unmanaged

Cover of following interface: tun0

Добавить в Firewall зону VPN c интерфейсом tun0 и разрешить с него доступ на LAN, разрешить доступ с LAN на VPN.

Пробуем зайти на сайт vpnmonster.ru и проверить свой IP адрес.

Если Вы видите IP VPN сервера, значит вы настроили фаервол правильно. Если не удалось зайти на сайт, значит фаервол настроен неправильно но VPN работает.

Добавляем OpenVPN и автоподключение к серверу в автозагрузку.

Для этого заходим на роутер по протоколу SCP через программу WinSCP находим файл /etc/rc.local и вписываем в него такие строки:

openvpn —config /root/vpn.ovpn &

Перезагружаем роутер, после загрузки и подключению к интернету проверяем IP.

Если необходимо выбрать другой сервер, просто заменяем файл /root/vpn.ovpn на другой с таким же именем.

Не лишним будет сразу же поменять DNS сервер.

Для этого переходим в Network > Interfaces > WAN > Advanced Settings.

Снимаем галочку Use DNS servers advertised by peer.

В поле Use custom DNS servers указываем адрес DNS сервера, можно два.

Если все это сложно, можно просто купить готовый роутер с прошивкой OpenWRT и лицензией VPN Monster, для этого обратитесь в поддержку.

Установка OpenVPN на роутер с прошивкой DD-WRT

Не секрет, что большинство домашних роутеров имеет множество скрытых возможностей. Производители, по разным причинам, не захотели реализовать или просто предоставить к ним доступ в штатной прошивке. Про альтернативную прошивку DD-WRT, я уже рассказывал, хоть и довольно давно, в посте о настройке D-link DIR-300 в режиме Wi-Fi повторителя . Данная прошивка, как раз и позволяет задействовать весь скрытый потенциал роутера, выжав всё, на что способно устройство, в том числе сделать его клиентом или сервером OpenVPN.

Откуда взялась прошивка DD-WRT и где её можно скачать?

В основе DD-WRT лежит Linksys WRT, прошивка, разработанная компанией Linksys для собственных маршрутизаторов серии WRT54G. Приставка «DD» в названии DD-WRT не что иное, как автомобильный код города Дрезден в Германии, где живет главный разработчик проекта DD-WRT.

Сейчас в продаже имеются маршрутизаторы, с уже установленной DD-WRT, например от той же Linksys или других производителей. Кроме того, на большинстве роутеров, можно самостоятельно заменить проприетарную прошивку на DD-WRT. Полный список поддерживаемых устройств можно найти на официальном сайте https://www.dd-wrt.com .

Преимущества настройки маршрутизатора в качестве клиента или сервера OpenVPN

Давайте разберемся в чём заключается преимущество использования клиента OpenVPN на маршрутизаторе перед обычным клиентским приложением (например tunnelblick на macOS ), которое можно установить на компьютере или смартфоне.

Итак, при поднятии VPN канала на роутере, устанавливается только одно подключение к VPN-серверу, вместо нескольких для каждого устройства, что существенно снижает нагрузку на VPN сервер. VPN канал всегда включен и доступен для устройств за ним, также не стоит забывать, что далеко не на каждом устройстве имеется возможность установить OpenVPN клиент.

Настроив маршрутизатор в качестве OpenVPN сервера мы получаем безопасный доступ к своей домашней сети или офису извне. Получается весьма бюджетный вариант начального уровня, ведь ранее я писал только о настройке OpenVPN на FreeBSD , а такое решение требовало дополнительного оборудования.

Настройка DD-WRT маршрутизатора в качестве клиента OpenVPN

Заходим в панель управления маршрутизатора (обычно адрес 192.168.0.1 или 1.1), зависит от того какую подсеть вы настроили у себя. Переходим на вкладку Services -> VPN .

Для примера, сделаем настройку подключения к абстрактному OpenVPN серверу провайдера. Существенной разницы в настройке подключения к любому другому серверу быть не должно. Для начала активируем настройку клиента OpenVPN.

Большинство поставщиков VPN, использующих OpenVPN, предоставляют конфигурационный файл для подключения. Конечно, содержимое файлов конфигурации OpenVPN клиента может отличаться, например режимом шифрования, использованием сжатия данных, авторизацией и т.д., но принцип везде остаётся одинаковым.

Пример файла настроек OpenVPN, и соответствующих ему полей на маршрутизаторе DD-WRT можно увидеть на скриншоте:

В приведенном примере нужно дополнительно ввести имя пользователя и пароль в соответствующие поля. Остальные настройки должны быть скопированы и вставлены в поле Additional Config (Дополнительные настройки) маршрутизатора DD-WRT.

Cохраняем настройки, нажав кнопку Save . Теперь весь ваш трафик проходящий через VPN соединение будет зашифрован. Некоторые VPN сервисы дополнительно предоставляют собственные DNS, вы можете настроить маршрутизатор и на использование любых DNS-серверов, какие пожелаете Setup -> Basic Setup .

Чтобы запустить VPN, возвращаемся на вкладку Services -> VPN и нажимаем кнопку Apply Settings . На вкладке Status -> OpenVPN , должно появиться сообщение Client: CONNECTED SUCCESS . Обратите внимание, что вкладка состояния OpenVPN не появится до тех пор, пока не будет включена служба OpenVPN.

Настройка DD-WRT в качестве OpenVPN сервера

Первым делом нам понадобится создать сертификаты и ключи шифрования для использования сервером OpenVPN. Для этого установим OpenVPN на компьютер и создадим необходимые файлы. Я уже рассказывал о генерации ключей для OpenVPN сервера на FreeBSD (как это сделать в Windows, можно почитать на сайте OpenVPN или у меня в блоге ). Пользователи Linux могут использовать приведенные ниже команды (взято из первоисточника, ссылка будет в конце поста).

Для Ubuntu и других пользователей на базе Debian следует установить пакеты openvpn и easy-rsa:

sudo apt-get intstall openvpn easy-rsa

Создадим рабочий каталог и назовём его openvpn:

И выполним команды генерации сертификатов:

/usr/bin/make-cadir CA

cd CA

source ./vars

./clean-all

./build-ca

./build-key-server

./build-dh

./build-key

cd keys

openvpn —genkey —secret pfs.key

При создании сертификатов будет запрашиваться информация о местоположении, которая включается в сертификат (можно писать всякую лабуду). Если желаете настроить её заранее, измените нужные поля в файле CA/vars:

export KEY_COUNTRY=»US»

export KEY_PROVINCE=»CA»

export KEY_CITY=»SanFrancisco»

export KEY_ORG=»Fort-Funston»

export KEY_EMAIL=»me@myhost.mydomain»

export KEY_OU=»MyOrganizationalUnit»

Также будет предложено придумать кодовую фразу (passphrase). Я не рекомендую её устанавливать, иначе вы не сможете запустить OpenVPN сервер без ввода пароля. Это касается и создания клиентских ключей, задав пароль вы будете вынуждены вводить его всякий раз при подключении к серверу. Так что при генерации ключей, на соответствующий запрос пароля просто нажимаем клавишу ввода, если вам это не нужно.

Если всё сделано правильно, то в каталоге CA/keys получили кучу файлов с ключами и сертификатами:

$ ls -1 CA/keys/

01.pem

02.pem

ca.crt

ca.key

client.crt

client.csr

client.key

dh2048.pem

index.txt

index.txt.attr

index.txt.attr.old

index.txt.old

serial

serial.old

server.crt

server.csr

server.key

pfs.key

Нам понадобятся только некоторые из них. Открываем их в текстовом редакторе и помещаем содержимое файлов в соответствующие поля на странице DD-WRT OpenVPN Server / Daemon . Переходим в раздел Services -> VPN и активируем OpenVPN Server/Daemon .

- ca.crt соответствует полю CA Cert

- server.crt соответствует полю Public Server Cert

- server.key соответствует полю Private Server Key

- dh2048.pem соответствует полю DH PEM

- pfs.key соответствует полю TLS Auth Key

Нажав кнопку Apply settings (Применить настройки), наш VPN-сервер должен начать работу. Перейдя на страницу Status -> OpenVPN , можно проверить статус соединения. Обратите внимание, что на этот раз в сообщении говорится о сервере: CONNECTED SUCCESS.

Остаётся настроить конфигурационный файл для клиента , в данном случае выглядит примерно так:

client

dev tun

proto udp

remote YOUR_IP_ADDRESS 1194

cipher AES-256-CBC

tls-cipher TLS-DHE-RSA-WITH-AES-256-CBC-SHA

auth sha256

comp-lzo

link-mtu 1570

——BEGIN PRIVATE KEY——

Copy the contents of your client.key file and paste it here.

——END PRIVATE KEY——

——BEGIN CERTIFICATE——

Copy the contents of your client.crt file and paste it here.

——END CERTIFICATE——

——BEGIN CERTIFICATE——

Copy the contents of your ca.crt file and paste it here.

——END CERTIFICATE——

key-direction 1

Copy the contents of your pfs.ca file and paste it here

Проверяем подключение клиента к нашему openvpn серверу для командной строки Linux:

$ sudo openvpn —config client-config.ovpn

Sat Sep 23 16:05:05 2017 OpenVPN 2.3.10 x86_64-pc-linux-gnu [SSL OpenSSL)] [LZO] [EPOLL] [PKCS11] [MH] [IPv6] built on Jun 22 2017

Sat Sep 23 16:05:05 2017 library versions: OpenSSL 1.0.2g 1 Mar 2016, LZO 2.08

Sat Sep 23 16:05:05 2017 Control Channel Authentication: tls-auth using INLINE static key file

Sat Sep 23 16:05:05 2017 UDPv4 link local (bound): [undef]Sat Sep 23 16:05:05 2017 UDPv4 link remote: [AF_INET]192.168.0.1:1194

Sat Sep 23 16:05:09 2017 [server] Peer Connection Initiated with [AF_INET]192.168.0.1:1194

Sat Sep 23 16:05:12 2017 TUN/TAP device tun0 opened

Sat Sep 23 16:05:12 2017 do_ifconfig, tt->ipv6=0, tt->did_ifconfig_ipv6_setup=0

Sat Sep 23 16:05:12 2017 /sbin/ip link set dev tun0 up mtu 1497

Sat Sep 23 16:05:12 2017 /sbin/ip addr add dev tun0 10.10.10.2/24 broadcast 10.10.10.255

Sat Sep 23 16:05:12 2017 Initialization Sequence Completed

Напоследок осталось заметить, что если провайдер не предоставляет вам статический ip-адрес, то выйти из ситуации поможет настройка динамического DNS. Настройки DDNS можно найти на соответсвующей вкладке маршрутизатора Setup -> DDNS .

Подписывайтесь на канал Яндекс.Дзен и узнавайте первыми о новых материалах, опубликованных на сайте.

ЕСЛИ СЧИТАЕТЕ СТАТЬЮ ПОЛЕЗНОЙ,

НЕ ЛЕНИТЕСЬ СТАВИТЬ ЛАЙКИ И ДЕЛИТЬСЯ С ДРУЗЬЯМИ.