Как установить SSH Server в Windows Server 2008

Существует несколько опций командной строки, доступных для настройки Window Server 2008 через сеть. Например, Windows Powershell, ServerManager.exe, или сервер telnet. Однако, проверенным и надежным способом, который так хорошо работал практически на всех типах устройств инфраструктуры, использующихся сегодня (включая Windows Server 2008, Cisco Routers, Linux серверы и т.д.) является SSH. В этой статье мы узнаем, как устанавливать SSH Server в Windows Server 2008.

Что такое SSH?

SSH – это безопасная оболочка (secure shell), стандарт, определенный в RFC 4251. Это сетевой протокол, который открывает безопасный канал между двумя устройствами, используя TCP порт 22. Этот канал также можно использовать для SFTP и SCP (безопасного FTP и защищенного копирования соответственно). Чтобы он работал, вам нужен безопасный сервер в системе, к которому вы подключаетесь, и безопасный клиент на клиенте, с которого вы подключаетесь.

Следует помнить, что SSH функционально совместим с различными платформами. К примеру, вы можете подключить SSH сервер на маршрутизаторе Cisco с клиента Windows, вы можете подключиться к серверу Linux с маршрутизатора Cisco, а также можете подключиться к Windows 2008 Server с клиента Linux.

Единственной возможной проблемой совместимости может стать тот факт, что существует две версии SSH, SSH версии 1 и SSH версии 2. Вы должны убедиться, что клиент и сервер поддерживают одну и ту же версию, чтобы знать, какую версию использовать при подключении. Обычно версии могут быть оговорены.

Хотя ни одна из ОС Windows не идет с SSH сервером или клиентом, их очень просто устанавливать.

Имея SSH сервер на своем Windows 2008 Server, вы можете:

- Удаленно иметь доступ к командной строке вашего Windows 2008 Server

- Управлять сервером через сеть, даже если вы не имеете доступа к интерфейсу GUI

- Удаленно управлять вашим Windows 2008 Server с любого устройства, имеющего SSH клиента

- Делать все это через зашифрованное соединение, которое может безопасно проходить даже через интернет

Какие опции сервера SSH доступны для Windows 2008 Server?

Существует ряд опций сервера SSH, доступных для Windows Server 2008. Вот лишь некоторые из тех, с которыми мне довелось иметь дело:

Как только вы запустили SSH сервер, вам понадобится SSH клиент для Windows. Вот несколько самых популярных SSH клиентов для Windows, которых мне удалось найти:

Как установить FreeSSHd — SSH сервер в Windows Server 2008?

Поскольку установка Free SSHd так проста по сравнению с другими опциями (особенно с OpenSSH в Windows), я выбрал эту версию, чтобы показать процесс установки Free SSHd. Помните, что FreeSSHd абсолютно бесплатен (как видно из его названия) для личного / некоммерческого использования, а также для коммерческого использования.

Чтобы начать процесс, я скачал FreeSSHd.exe на свою систему Windows Server 2008 и запустил загруженную программу. Графическая установка началась.

Я принял все параметры по умолчанию для установки и нажал «Установить», чтобы начать процесс.

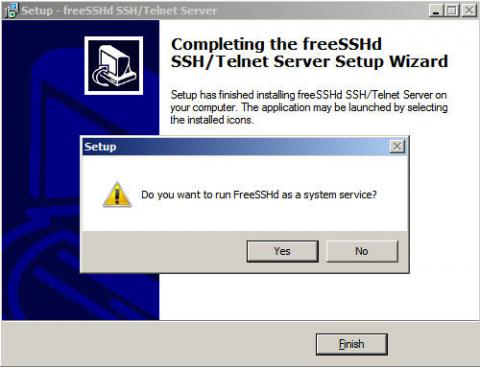

По завершении я решил не запускать SSHd в качестве службы, однако вы можете выбрать этот вариант при желании.

Рисунок 1: Вы хотите запустить FreeSSHd в качестве службы?

Запустив FreeSSHd в качестве службы, он будет доступен независимо от того, вошли вы в консоль или нет. Я также решил выбрать создание частных ключей для SSH сервера.

Далее, я запустил ярлык FreeSSHd на рабочем столе, чтобы настроить и запустить SSH сервер.

Рисунок 2: Запуск FreeSSH приложения

Я заметил, что SSHd сервер уже работал.

Приложение FreeSSHd может предложить следующее:

- Возможности SSH сервера и Telnet сервера

- Опции запуска SSHd только в определенных интерфейсах

- Различные способы аутентификации, включая интегрированную NTLM аутентификацию на Windows AD

- Различные способы шифрования, включая AES 128, AES 256, 3DES, Blowfish и т.д.

- Опция создания защищенного туннеля в соединении

- Опциональный Secure FTP (sFTP) – для безопасного FTP, смотреть FreeFTPd website

- Возможность управлять пользователями и ограничивать доступ к безопасной оболочке, безопасному туннелю и безопасному FTP

- Возможность предоставлять доступ только определенным узлам или подсетям

- Возможность регистрировать в журнал все подключения и команды, выполненные через FreeSSHd

- Просмотр пользователей, подключенных в данный момент

- Автоматическое обновление FreeSSHd

Чтобы войти, мне понадобилось выполнить две вещи:

- Добавить новую пользовательскую учетную запись и разрешить доступ к командной строке SSH

- Открыть исключения в моем брандмауэре Windows Server 2008

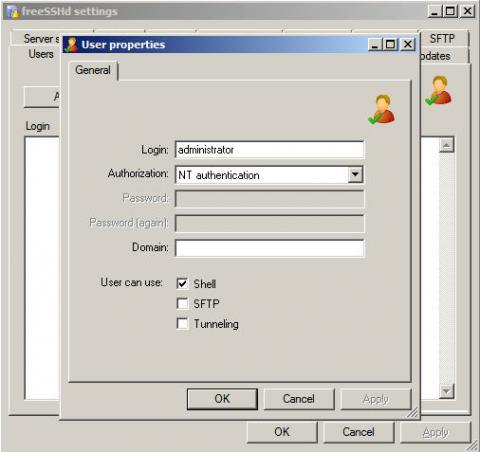

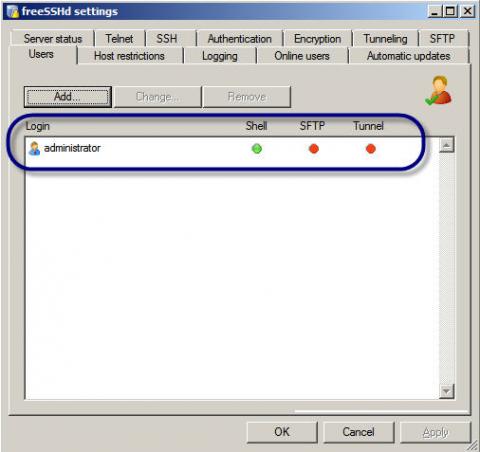

Чтобы добавить нового пользователя, я перешел по вкладке «Пользователи» и нажал Добавить.

Я решил установить логин для моей учетной записи локального администратора Windows. Я установил авторизацию на NTLM. Так в базе данных FreeSSHd нет локального пароля, и если пароль администратора измениться в базе данных локальной учетной записи Windows, вам не придется менять пароль в базе данных учтенной записи FreeSSHd.

Я авторизировал этого нового пользователя на вход только в SSH.

Рисунок 3: Добавление SSHd пользовательской учетной записи с NTLM авторизацией

Рисунок 4: Новая пользовательская учетная запись SSHd добавлена

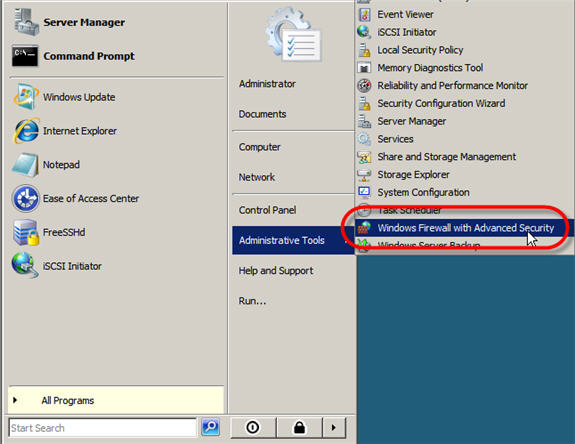

Второе, что мне нужно было сделать для того, чтобы позволить себе вход, это открыть исключения брандмауэра Windows. Хотя я мог вообще отключить брандмауэр Windows вместо того, чтобы открывать порты, конечно, самой безопасной опцией было оставить брандмауэр включенным и разрешить исключение для SSH ‘ TCP порт 22.

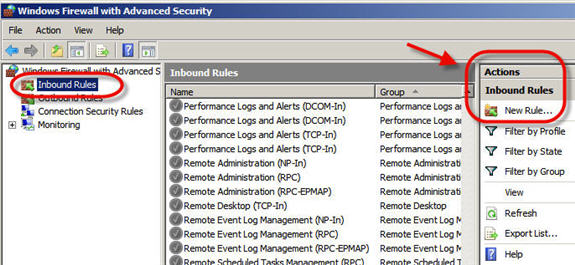

Для этого я перешел в меню Пуск -> Администрирование -> Брандмауэр Windows с расширенной безопасностью.

Рисунок 5: Открытие брандмауэра Windows с расширенной безопасностью

Далее, я нажал на входящих правилах, а затем Новое правило.

Рисунок 6: Добавление нового входящего правила

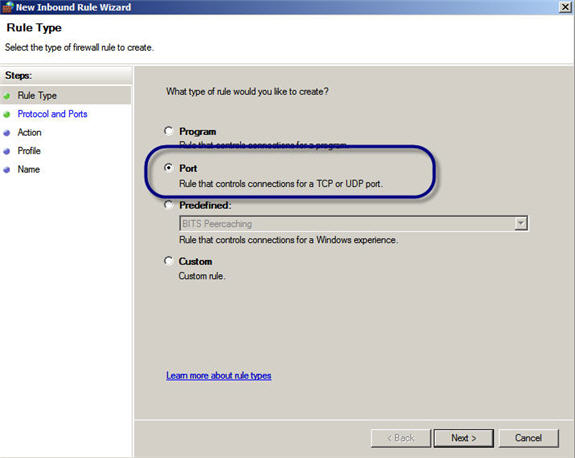

Далее я выбрал добавление правила порта.

Рисунок 7: Выбор добавления правила для порта

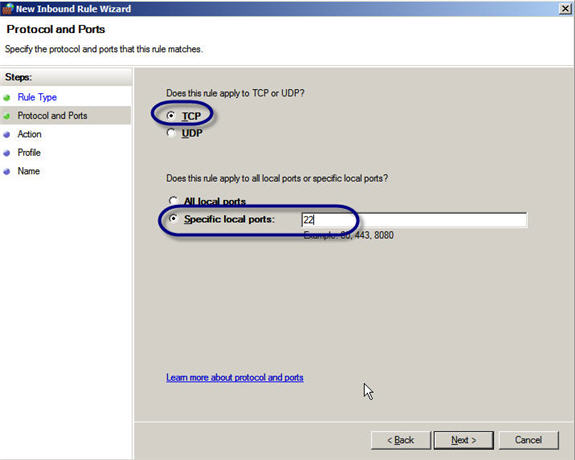

Я указал только TCP порт 22.

Рисунок 8: Определение только TCP порта 22

Воспользуйтесь умолчаниями чтобы Разрешить это соединение, примените ко Всем доменам, и назовите правило на свой вкус.

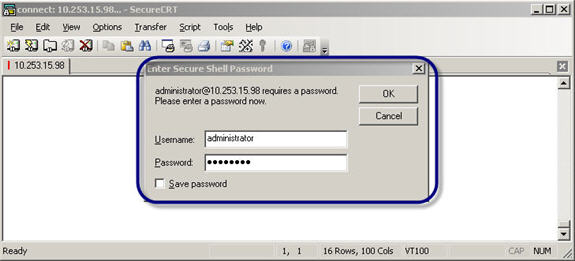

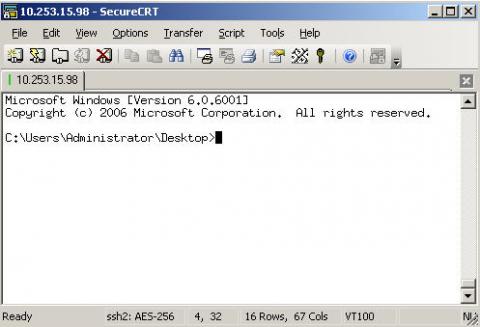

Чтобы протестировать подключение, я использовал SecureCRT со своей машины Windows XP на Windows Server 2008 сервер через SSH.

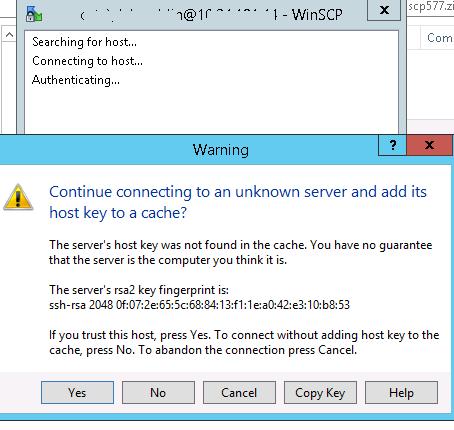

Для этого я подключился к серверу через IP адрес (или имя домена). Я выбрал опцию «Принять» сертификат сервера и сохранил его.

Рисунок 9: Подключение через SSH и вход с вашим именем пользователя и паролем Windows

Я вошел на сервер, используя логин и пароль администратора.

И, успех! Я смог получить доступ к серверу через SSH!

Рисунок 10: Успешное подключение к Windows 2008 Server через SSH

Резюме

SSH – это отличный инструмент для администраторов Windows Server 2008, желающих воспользоваться возможностями удаленного управления сервером. В этой статье вы узнали, как SSH может помочь вам, вы узнали о доступных вариантах установки SSH сервера и SSH клиента, а также о том, как устанавливать одну из этих опций, FreeSSHd.

Установка OpenSSH Server в Windows

Если вам понадобился SFTP/SSH сервер на Windows Server 2012 R2, то вы попали по адресу. Установим, запустим, настроим и протестируем OpenSSH Server в Windows Server 2012 R2.

Установка OpenSSH в Windows Server 2012 R2

Скачиваем последнюю версию дистрибутива OpenSSH:

Сейчас доступна версия v8.0.0.0p1-Beta. Скачиваю OpenSSH-Win64.zip .

Создаю директорию C:\Program Files\OpenSSH , распаковываю в неё содержимое архива.

Запускаю powershell от имени администратора.

Выполняю скрипт установки:

Если произошла ошибка политики безопасности, то можно выполнить установку так:

powershell -ExecutionPolicy Bypass -File .\install-sshd.ps1

В результате вижу ошибку:

Исправляется легко, захожу в папку C:\ProgramData и создаю вручную директорию «ssh».

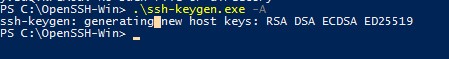

Снова пытаюсь сгенерировать ключи:

На этот раз процедура выполняется успешно.

Настраиваю владельца файлов и права доступа:

PowerShell -ExecutionPolicy Bypass -File .\FixHostFilePermissions.ps1

На каждый вопрос отвечаю «A».

Открыть 22 порт

OpenSSH работает по порту TCP 22. Открою доступ в Firewall:

New-NetFirewallRule -Protocol TCP -LocalPort 22 -Direction Inbound -Action Allow -DisplayName SSH

То же самое можно сделать через GUI в оснастке Windows Firewall with Advanced Security .

Запуск службы OpenSSH

Открываю список служб:

Нахожу службу «OpenSSH SSH Server». В свойствах службы делаю автоматический запуск и запускаю её.

Проверим что 22 порт работает:

Проверка OpenSSH

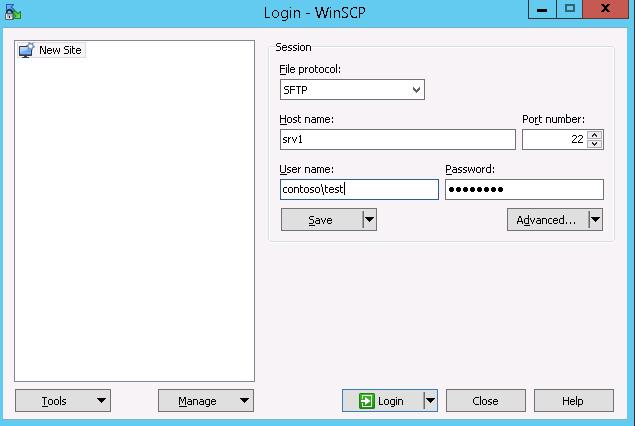

Проверю с помощью WinSCP. Для доменного пользователя используется логин вида domain\username .

При первом входе появится окно:

Настройка доступа

Конфигурационный файл находится здесь: C:\ProgramData\ssh\sshd_config .

Собственно, OpenSSH конфигурируется здесь. Например, чтобы разрешить доступ по OpenSSH определённой группе пользователей, допишу в конец файла:

DenyUsers *

AllowGroups my_domain\my_group_for_ssh_access

Если вам понравилась статья, то ставьте 👍🏻 каналу.

Пишите комментарии, задавайте вопросы, подписывайтесь.

Установка и настройка SFTP сервера (SSH FTP) в Windows на базе OpenSSH

С помощью официального пакета OpenSSH для Windows вы можете с легкостью организовать безопасный обмен файлами между клиентом и серверов Windows по защищенному протоколу передачи файлов SFTP (Secure FTP). В этой статье мы покажем, как с помощью Win32-OpenSSH установить SFTP сервер на Windows 10 или Windows Server 2016/2012R2.

Особенности протокола SFTP

Протокол SFTP (Secure File Transfer Protocol , Secure FTP или SSH FTP) это расширение протокола SSH, являющимся стандартом мира UNIX/Linux систем. Хотя с точки зрения пользователей он похож на FTP, но на самом деле это абсолютно другой протокол, не имеющий с FTP ничего общего. Данные между клиентом и сервером передаются по порту 22 через SSH туннель.

Основные преимущества протокола SFTP:

- Передача файлов и команд происходит внутри защищенной SSH-сессии;

- Для передачи файлов и команд используется одно соединение;

- Поддержка символических ссылок, функций прерывания, возобновления передачи, удаления файла и пр;

- Как правило, на каналах, где FTP работает медленно или с перебоем, SFTP-соединение работает более надежно и быстро;

- Возможность аутентификации с помощью SSH ключей.

Реализация SFTP в системах Windows

Исторически в операционных системах Windows отсутствуют встроенные средства для организации защищенного SFTP сервера. Для этих целей обычно использовались открытые или коммерческие решения, к примеру, Core FTP, FileZilla, CYGWIN, OpenSSH, FTP Shell, IPSwitch и пр. Однако несколько лет назад Microsoft выпустила свою версию порта OpenSSH для win32. Данный проект называется Win32-OpenSSH.

Рассмотрим процесс настройки SFTP сервера в Windows 10 и Windows Server 2016/2012 R2 с помощью пакета Win32-OpenSSH.

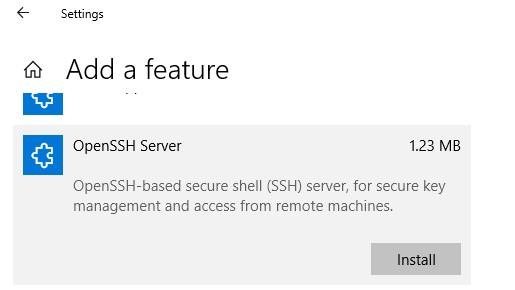

Установка Win32 OpenSSH в Windows 10 1803+/Windows Server 2019

В Windows 10, начиная с билда 1803, и в Windows Server 2019 пакет OpenSSH (как и RSAT) уже включен в операционную систему в виде Feature on Demand (FoD).

В Windows 10 и Windows Server 2019 вы можете установить сервер OpenSSH с помощью командлета PowerShell:

Add-WindowsCapability -Online -Name OpenSSH.Server*

Или с помощью DISM:

dism /Online /Add-Capability /CapabilityName:OpenSSH.Server

Или можно установить OpenSSH из графического интерфейса Windows 10 (Settings -> Apps -> Optional Features -> Add a feature -> Open SSH Server -> Install).

Исполняемые файлы OpenSSH находятся в каталоге:

Конфигурационный файл sshd_config находится в каталоге C:\ProgramData\ssh (каталог создается после первого запуска службы).

Файл authorized_keys и ключи хранятся в каталоге %USERPROFILE%\.ssh\.

Установка Win32 OpenSSH на Windows Server 2016/2012 R2

В предыдущих версиях Windows 10 и в Windows Server 2016/2012 R2 вы должны скачать и установить OpenSSH с GitHub (https://github.com/PowerShell/Win32-OpenSSH/releases). Нам нужна версия для 64 битной версии Windows: OpenSSH-Win64.zip (3,5 Мб).

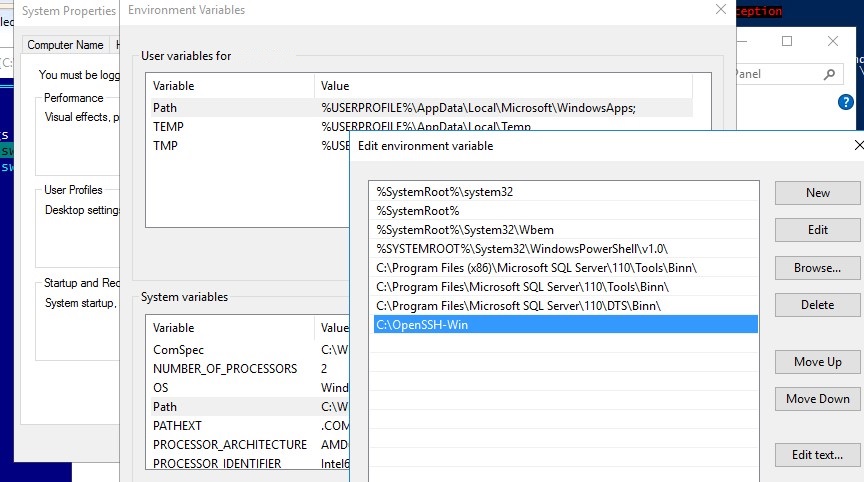

- Распаковываем содержимое архива в целевой каталог, к примеру: C:\OpenSSH-Win

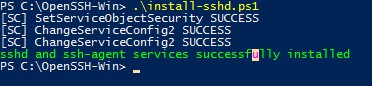

- Запускаем командную строку PowerShell с правами администратора и переходим в каталог OpenSSH: Cd C:\OpenSSH-Win

- Добавьте путь к каталогу OpenSSH в переменную окружения Path;

- Установите сервер OpenSSH: .\install-sshd.ps1 (должно появиться зеленое сообщение “sshd and ssh-agent services successfully installed”);

- Сгенерируйте SSH ключи для сервера (нужны для запуска службы sshd): ssh-keygen.exe –A

, убедитесь, что создан каталог %programdata%\ssh.

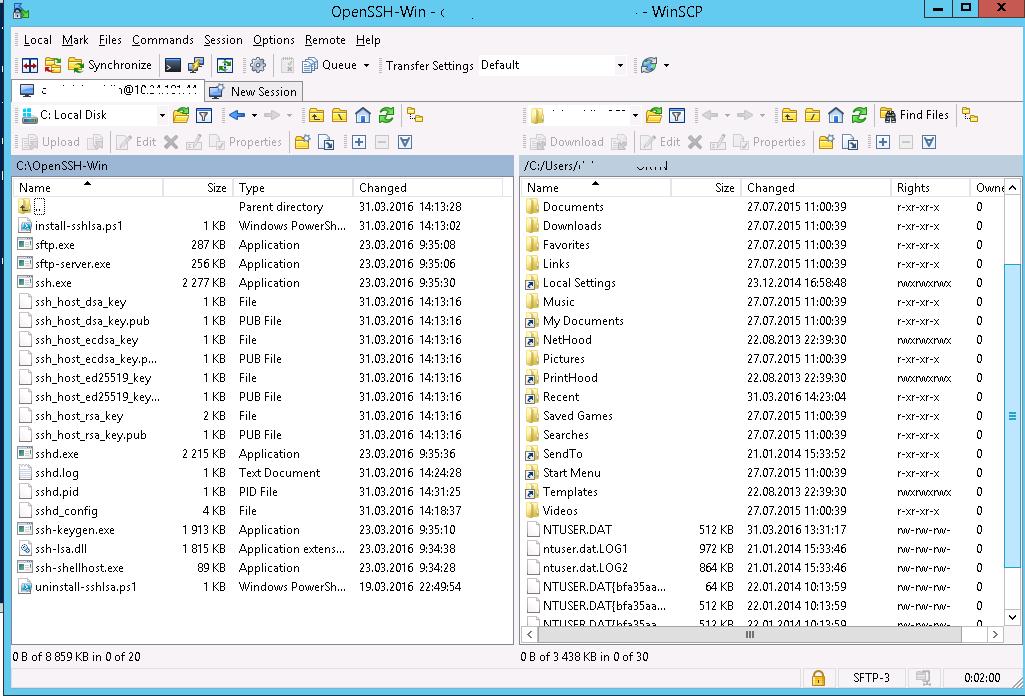

Тестируем SFTP подключение с помощью WinSCP

Попробуем подключиться к поднятому нами SSH серверу по протоколу SFTP. Для этих целей воспользуемся свободным клиентом WinSCP.

В окне настройки подключения выберите протокол передачи файлов SFTP, укажите имя сервера и данные учетной записи Windows, под которой осуществляется подключение (возможно также настроить авторизацию по ключам).

С помощью привычного интерфейса файлового менеджера можно безопасно копировать файлы между сервером и клиентом. Передача файлов будет осуществляться по защищённому протоколу SFTP.

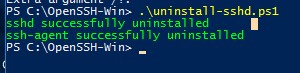

Удаление службы Win32 OpenSSH

Чтобы корректно удалить службу Win32 OpenSSH из системы:

- Откроем консоль Powershell с правами администратора

- Остановим службу SSHD: Stop-Service sshd

- Удалим службу OpenSSD:Удалим ключи: .\uninstall-sshlsa.ps1