Как отключить безопасный режим и контроль учётных записей в Windows 10

Нередко, многих раздражает «контроль учётных записей» в Windows 10 своими постоянными вопросами-разрешить или нет выполнение той или иной программы на компьютере и многие желали-бы его отключить. Так же для установки той или иной программы или проведения определённых действий в Windows 10 требуется включить или отключить «Безопасный режим. Что же, давайте рассмотрим, как это сделать!

Как отключить «контроль учетных записей Microsoft» в Windows 10 UAC?

Рассмотрим в видео два эффективных варианта отключения «контроля учётных записей» в Windows 10.

Первый Способ.

1. Заходим в панель управления. Если у вас нет значка панели управления и вы не знаете как туда зайти, то вот подробное видео: Как вернуть значки рабочего стола в Windows 10

2. Выбираем: Учётные Записи Пользователей;

3. Выбираем нужную нам учётную запись и жмём-«Изменить параметры контроля учётной записи».

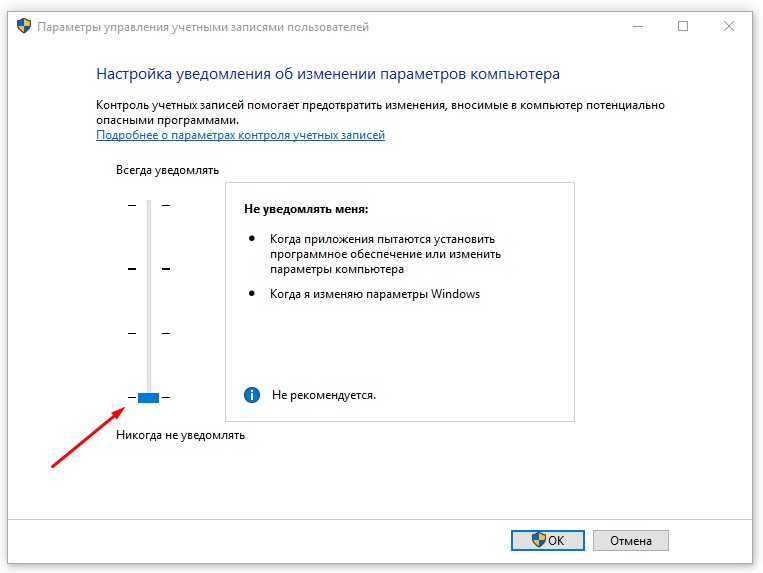

4. В открывшемся окне выбираем ползунком (вниз или вверх) насколько серьезный контроль нам необходим.

Способ второй.

1. В панели поиска в нижнем левом углу вводим латинскими буквами команду-«msconfig»

2. Выбираем пункт-«System configuration»;

3. В открывшемся окне переходим во вкладку»Сервис» и выбираем пункт-«Контроль учётных записей пользователей»;

4. В открывшемся окне двигаем ползунок в верх или низ в зависимости от того, какой контроль вам нужен!

Windows 10 безопасный режим. Как включить и отключить.

Подробное видео пособие по включению и отключению Безопасного Режима загрузки в Windows 10:

Зайти в безопасный режим Windows 10 довольно просто:

1. Заходим в строку поиска в нижнем левом углу, она расположена на «Панели задач»-иногда обозначена значком поиска-лупой;

2. Вбиваем в поиске латинскими буквами msconfig и видим, что нам предлагается «System Configuration»-жмем Ввод (Enter), попадаем в настройки конфигурации системы.

3. Выбираем вкладку «Загрузки», а в панели загрузок требуется поставить галочку на против пункта «Безопасный режим», после чего нажимаем применить и перезагружаем наш компьютер.

4. Выйти из безопасного режима тоже просто-заходим в поиск, пишем «msconfig», заходим в загрузки, снимаем галочку на против «безопасного режима», жмём применить и перезагружаем компьютер.

Важно! Если у Вас не автономная учётная запись Windows 10, а зарегистрированная учётная запись Microsoft и вход по пинкоду, то важно помнить, что она может потребовать не пин-код, а пароль от самой учётной записи!

Спасибо, что дочитали до конца! Буду благодарен за ЛАЙК и ПОДПИСКУ!

Как включить или отключить Контроль учетных записей UAC в Windows 10

Как и предыдущие версии операционной системы, Windows 10 поддерживает использование двух основных типов учетных записей: обычную и администратора.

Учетная запись администратора, обычно создаваемая для владельца компьютера, позволяет делать на компьютере все, что заблагорассудится. В противоположность администратору обычным пользователям не разрешается выполнять действия, которые могут нанести компьютеру или хранящимся на нем данным невосполнимый вред.

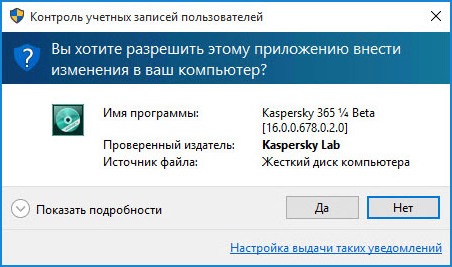

Независимо от типа учетной записи вы рано или поздно познакомитесь со встроенной в Windows 10 функцией контроля учетных записей, обеспечивающей защиту данных на самом базовом уровне. Если одна из запускаемых на компьютере программ пытается получить доступ к важным данным Windows 10, то на экране появляется запрос, подобный показанному на рисунке ниже.

Пользователи с обычной учетной записью увидят на экране несколько иное окно, в котором содержится поле для ввода пароля администратора, без которого продолжить выполнение текущей операции не представляется возможным.

Конечно, если подобные сообщения появляются слишком часто, то они порядком раздражают и перестают обращать на себя должное внимание — пользователи автоматически подтверждают операцию, без особого разбору щелкая на кнопке Да. Такая практика очень опасна, поскольку позволяет проникнуть в компьютер любому вредоносному программному обеспечению.

Исходя из вышесказанного, старайтесь никогда не терять бдительность и в окне запроса на продолжение выполняемой операции обращайте внимание на название программы, пытающейся получить доступ к компьютеру. Если вы уверены в том, что запускаемая вами программа не может нанести компьютеру вред, то смело щелкайте на кнопке Да. Если же сообщение появляется на экране в произвольный момент времени и вы не знаете происхождения и назначения указанной в запросе программы, то прервите ее запуск, щелкнув на кнопке Отмена или Нет. Тем самым вы убережете компьютер от потенциальной опасности.

Если вы мало беспокоитесь о безопасности данных компьютера, полагаясь на специальные средства защиты, то вообще можете отключить функцию контроля учетных записей, чтобы предотвратить отображение на экране запросов на подтверждение запуска программ.

Как отключить контроль учетных записей

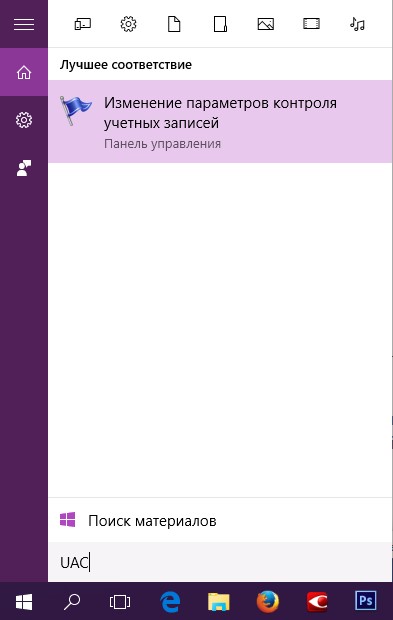

Чтобы отключить контроль учётных записей в Windows 10, откройте поисковое окно (значок лупы рядом с меню Пуск) и введите в поле поиска сокращение UAC.

В результатах поиска выберите пункт «Изменение параметров контроля учетных записей»; Откроется Панель управления Windows, в разделе «Параметры управления учётными записями пользователей». По-умолчанию, в Windows 10 селектор установлен в положении «Всегда уведомлять». Если вы хотите полностью отключить UAC в Windows 10, установите селектор в крайнее нижнее положение «Никогда не уведомлять».

Включить контроль учетных записей

Если захотите включить контроль учетных записей, то селектор нужно переместить и установить его на втором с верху уровне «Не уведомлять, при изменении параметров Windows пользователям» (по умолчанию).

Как работает контроль учетных записей How User Account Control works

Относится к: Applies to

Контроль учетных записей (UAC) является основополагающим компонентом общей концепции безопасности корпорации Microsoft. User Account Control (UAC) is a fundamental component of Microsoft’s overall security vision. UAC помогает уменьшить воздействие вредоносных программ. UAC helps mitigate the impact of malware.

Процесс и взаимодействия в UAC UAC process and interactions

Для каждого приложения, для которого требуется получить маркер доступа администратора, должен запрашивать согласие. Each app that requires the administrator access token must prompt for consent. Одно исключение — это связь, которая существует между родительскими и дочерними процессами. The one exception is the relationship that exists between parent and child processes. Дочерние процессы направляют маркер доступа пользователя от родительского процесса. Child processes inherit the user’s access token from the parent process. Однако у родительских и дочерних процессов должен быть одинаковый уровень целостности. Both the parent and child processes, however, must have the same integrity level. Windows 10 защищает процессы, помечая их уровни целостности. Windows10 protects processes by marking their integrity levels. Уровни целостности являются измерениями доверия. Integrity levels are measurements of trust. Целостность данных — это приложение, которое выполняет задачи, которые выполняют системные данные, например приложения с областями с указателями, в то время как приложение целостности снизу от нормального качества выполняет задачи, которые могут выполнять потенциально особенностя операционной системы, например веб-браузер. A «high» integrity application is one that performs tasks that modify system data, such as a disk partitioning application, while a «low» integrity application is one that performs tasks that could potentially compromise the operating system, such as a Web browser. Приложения с более низкими уровнями целостности не могут изменять данные в приложениях с более высоким уровнем целостности. Apps with lower integrity levels cannot modify data in applications with higher integrity levels. Когда пользователь попытается запустить приложение, требующий маркер доступа администратора, в UAC требуется, чтобы пользователю предоставили действующие учетные данные администратора. When a standard user attempts to run an app that requires an administrator access token, UAC requires that the user provide valid administrator credentials.

Чтобы лучше понять, как выполняется этот процесс, рассмотрим процесс входа windows. In order to better understand how this process happens, let’s look at the Windows logon process.

Процесс входа Logon process

Ниже описано, как процедура входа для администратора отличается от процесса входа для обычного пользователя. The following shows how the logon process for an administrator differs from the logon process for a standard user.

По умолчанию стандартные пользователи и администраторы получают доступ к ресурсам и запускаются приложения в контексте стандартных пользователей. By default, standard users and administrators access resources and run apps in the security context of standard users. Когда пользователь входит на компьютер, система создает маркер доступа для этого пользователя. When a user logs on to a computer, the system creates an access token for that user. Маркер доступа содержит сведения об уровне доступа, предоставленном пользователе, включая определенные идентификаторы безопасности (SID) и права Windows. The access token contains information about the level of access that the user is granted, including specific security identifiers (SIDs) and Windows privileges.

При входе администратора для пользователя создаются два отдельных маркера доступа: стандартный маркер доступа пользователя и маркер доступа администратора. When an administrator logs on, two separate access tokens are created for the user: a standard user access token and an administrator access token. Обычный маркер доступа пользователя содержит те же сведения, что и для маркера доступа администратора, но привилегии администратора Windows и SD-файлы удаляются. The standard user access token contains the same user-specific information as the administrator access token, but the administrative Windows privileges and SIDs are removed. Стандартный маркер доступа пользователей используется для запуска приложений, которые не выполняют административные задачи (стандартные приложения пользователей). The standard user access token is used to start apps that do not perform administrative tasks (standard user apps). После этого стандартный маркер доступа используется для отображения рабочего explorer.exe. The standard user access token is then used to display the desktop (explorer.exe). Explorer.exe родительский процесс, из которого все прочие процессы наследующих пользовательских процессов наследующие его маркеры доступа наследующими. Explorer.exe is the parent process from which all other user-initiated processes inherit their access token. В результате все приложения будут работать как обычные пользователи, если только пользователь не предоставил согласие или учетные данные для использования полного административного доступа. As a result, all apps run as a standard user unless a user provides consent or credentials to approve an app to use a full administrative access token.

Пользователь, входящий в группу «Администраторы», может выполнять вход в службу, просматривать сообщения электронной почты в Интернете и читать сообщения электронной почты, используя стандартный маркер доступа пользователя. A user that is a member of the Administrators group can log on, browse the Web, and read e-mail while using a standard user access token. Если администратор должен выполнить задачу, требующую маркер доступа администратора, Windows 10 автоматически запрашивает утверждение пользователя. When the administrator needs to perform a task that requires the administrator access token, Windows10 automatically prompts the user for approval. Этот запрос называется запросом оценки повышения и его настройку можно настроить с помощью оснастки локальной политики безопасности (Secpol.msc) или групповой политики. This prompt is called an elevation prompt, and its behavior can be configured by using the Local Security Policy snap-in (Secpol.msc) or Group Policy. Дополнительные сведения см. в статье о параметрах политики контроля учетных записей. For more info, see User Account Control security policy settings.

Взаимодействие с пользователем UAC The UAC User Experience

Если включена UAC, интерфейс стандартных пользователей отличается от администраторов в режиме утверждения администрирования. When UAC is enabled, the user experience for standard users is different from that of administrators in Admin Approval Mode. Рекомендуемый и дополнительный способ безопасного защищения windows 10 — сделать основную учетную запись обычным пользователям. The recommended and more secure method of running Windows10 is to make your primary user account a standard user account. Запуск как стандартных пользователей помогает максимально повысить безопасность в управляемой среде. Running as a standard user helps to maximize security for a managed environment. Встроенным компонентом эксперимента UAC можно легко выполнять административные учетные записи, введя допустимые учетные данные для учетной записи локального администратора. With the built-in UAC elevation component, standard users can easily perform an administrative task by entering valid credentials for a local administrator account. По умолчанию встроенный компонент электрооборудования UAC является запросом учетных данных. The default, built-in UAC elevation component for standard users is the credential prompt.

Альтернативный запуск предприятия является запуск от имени администратора в режиме утверждения администратора. The alternative to running as a standard user is to run as an administrator in Admin Approval Mode. С помощью встроенного компонента эксплуатации по UAC участники локальной группы администраторов могут легко выполнять административные задачи, предупредив утверждение. With the built-in UAC elevation component, members of the local Administrators group can easily perform an administrative task by providing approval. По умолчанию встроенный компонент электрооборудования UAC для учетной записи администратора в режиме утверждения администратора называется запросом согласия. The default, built-in UAC elevation component for an administrator account in Admin Approval Mode is called the consent prompt.

Запросы учетных данных и запросы учетных данных The consent and credential prompts

Если в облаке UAC включена обработка Облегченного доступа, Windows 10 запрашивает согласие на использование учетной записи локального администратора перед запуском программы или задачи, требующей полного администратора. With UAC enabled, Windows10 prompts for consent or prompts for credentials of a valid local administrator account before starting a program or task that requires a full administrator access token. Этот запрос гарантированно гарантированно не устанавливает вредоносное программное обеспечение. This prompt ensures that no malicious software can be silently installed.

Запрос согласия The consent prompt

Запрос согласия выводится, когда пользователь пытается выполнить задачу, требующую маркера административного доступа пользователя. The consent prompt is presented when a user attempts to perform a task that requires a user’s administrative access token. Ниже приведен пример запроса на согласие UAC. The following is an example of the UAC consent prompt.

Запрос учетных данных The credential prompt

Запрос учетных данных выводится, когда стандартный пользователь пытается выполнить задачу, требующую административного доступа пользователя. The credential prompt is presented when a standard user attempts to perform a task that requires a user’s administrative access token. Администраторы также могут потребовать ся указать свои учетные данные, настроив контроль учетных записей: поведение запроса на утверждение запроса на ввод учетных данных администраторов в политике утверждения. Prompt for credentials Administrators can also be required to provide their credentials by setting the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting value to Prompt for credentials.

Ниже приведен пример запроса учетных данных UAC. The following is an example of the UAC credential prompt.

Запросы по экстренному обслуживанию UAC UAC elevation prompts

В запросах по выработке UAC предлагается цветовой код, что позволит немедленно определять потенциальную угрозу безопасности приложения. The UAC elevation prompts are color-coded to be app-specific, enabling for immediate identification of an application’s potential security risk. Когда приложение пытается запустить с полным маркером прав доступа администратора, windows 10 анализируют исполняемый файл, чтобы определить издателя. When an app attempts to run with an administrator’s full access token, Windows10 first analyzes the executable file to determine its publisher. Приложения сначала разделяются на три категории по издателю файла: Windows 10, проверенного издателя (подписан) и издателю с уведомлением о проверенных методах (без подписи). Apps are first separated into three categories based on the file’s publisher: Windows10, publisher verified (signed), and publisher not verified (unsigned). На следующей схеме показано, как Windows10 определяет, каким образом windows10 предлагается выявление вычисления цветов для презентации пользователю. The following diagram illustrates how Windows10 determines which color elevation prompt to present to the user.

Код и повышение цвета выглядит так: The elevation prompt color-coding is as follows:

- Красный фон с красным значком щита: приложение блокируется групповой политикой или заблокировано издателем, заблокированным издателем. Red background with a red shield icon: The app is blocked by Group Policy or is from a publisher that is blocked.

- Синий фон со синим и золотым значком щита: приложение — административное приложение Windows10, например элемент панели управления. Blue background with a blue and gold shield icon: The application is a Windows10 administrative app, such as a Control Panel item.

- Синий фон и синий значок щита: приложение подписывается с помощью Authenticode и является доверен на локальном компьютере. Blue background with a blue shield icon: The application is signed by using Authenticode and is trusted by the local computer.

- Желтый фон со желтым значком щита: приложение не подписано или подписано, но не является доверенным локальным компьютером. Yellow background with a yellow shield icon: The application is unsigned or signed but is not yet trusted by the local computer.

Значок щита Shield icon

Некоторые элементы панели управления, такие как Свойства даты ивремени, содержат сочетание прав администратора и стандартных операций пользователя. Some Control Panel items, such as Date and Time Properties, contain a combination of administrator and standard user operations. Пользователи могут просматривать часы и изменять часовой пояс, но для изменения локального времени требуется полный маркер доступа. Standard users can view the clock and change the time zone, but a full administrator access token is required to change the local system time. Ниже показан элемент управления панели управления «Дата и время» панели управления «Дата и время». The following is a screen shot of the Date and Time Properties Control Panel item.

Значок щита на кнопке «Изменить дату и время» означает, что для процесса требуется полный маркер доступа, и в результате через Него появится запрос на выставление в UAC. The shield icon on the Change date and time button indicates that the process requires a full administrator access token and will display a UAC elevation prompt.

Защищающий запрос по выходу Securing the elevation prompt

Процесс выделения еще более защищен, прямо направив запрос на защищенный рабочий стол. The elevation process is further secured by directing the prompt to the secure desktop. Запросы учетных данных и учетные данные отображаются на защищенном рабочим столе в Windows 10. The consent and credential prompts are displayed on the secure desktop by default in Windows10. Только процессы Windows могут получать доступ к защищенному рабочему столу. Only Windows processes can access the secure desktop. Для более высоких уровней безопасности рекомендуем использовать управление учетными записями: в ключевых случаях при включенном параметре политики вывода повышения безопасности. For higher levels of security, we recommend keeping the User Account Control: Switch to the secure desktop when prompting for elevation policy setting enabled.

При запросе на выступление исчезновение файла в интерактивном рабочем столе переключено на защищенный рабочий стол. When an executable file requests elevation, the interactive desktop, also called the user desktop, is switched to the secure desktop. При этом защищенный рабочий стол запрещен пользователем и выводится сообщение с запросом оценки, на который нужно ответить до продолжения. The secure desktop dims the user desktop and displays an elevation prompt that must be responded to before continuing. Когда пользователь нажимает «Да» или «Нет», на рабочем столе снова переключается на рабочий стол. When the user clicks Yes or No, the desktop switches back to the user desktop.

Когда в настройках контроля учетных записей пользователей включен ожидаемый контроль над документом, администраторы могут начать использовать запрос на запрос на получение запроса наполучение согласия, при нажатии кнопки «Да» при нажатии кнопки «Да» при нажатии кнопки «Да» в режиме реализации пользователю не предусматривается выход. Malware can present an imitation of the secure desktop, but when the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting is set to Prompt for consent, the malware does not gain elevation if the user clicks Yes on the imitation. Если задано значение Prompt for credentials«Запрашивать учетные данные», вредоносная программа может собрать учетные данные пользователя. If the policy setting is set to Prompt for credentials, malware imitating the credential prompt may be able to gather the credentials from the user. Однако вредоносные программы не устойчивают привилегии с повышенной привилегией, а система предусматривает другие средства защиты, которые устраняют контроль над вредоносными программами, даже с самым сложным паролем. However, the malware does not gain elevated privilege and the system has other protections that mitigate malware from taking control of the user interface even with a harvested password.

Хотя вредоносные программы могут представлять собой вредоносные программы, эта проблема не может возникнуть, если только пользователь не установил вредоносную программу на компьютере. While malware could present an imitation of the secure desktop, this issue cannot occur unless a user previously installed the malware on the PC. Так как при включенной функции UAC требуется установить маркер доступа администратора, пользователю необходимо предоставить разрешение на жалоба от кнопки «Да» или предоставить учетные данные администратора. Because processes requiring an administrator access token cannot silently install when UAC is enabled, the user must explicitly provide consent by clicking Yes or by providing administrator credentials. Конкретное поведение запроса оценки UAC зависит от групповой политики. The specific behavior of the UAC elevation prompt is dependent upon Group Policy.

Архитектура UAC UAC Architecture

На следующей схеме показана архитектура UAC. The following diagram details the UAC architecture.

Чтобы лучше понять каждый компонент, просмотрите таблицу ниже. To better understand each component, review the table below:

| Компонент Component | Описание Description |

|---|---|

Ползунок никогда не выключается. The slider will never turn UAC completely off. Если вы выберете уведомление о нехотрешающему уведомление, оно будет: If you set it to Never notify, it will:

- Не запускайте службу UAC. Keep the UAC service running.

- В результате все запросы на утверждение, инициируемые администраторами, автоматически утверждаются администраторами без вывода запроса в обслуживании. Cause all elevation request initiated by administrators to be auto-approved without showing a UAC prompt.

- Автоматически отклоняйте все запросы о выходе на устойчивость для стандартных пользователей. Automatically deny all elevation requests for standard users.

Важно! Чтобы полностью отключить UAC, необходимо отключить контроль учетных записей: запустите все администраторы в режиме утверждения администратора. Important: In order to fully disable UAC you must disable the policy User Account Control: Run all administrators in Admin Approval Mode.

Предупреждение. Универсальные приложения Для Windows не работают, если uAC отключен. Warning: Universal Windows apps will not work when UAC is disabled.

Виртуализация Virtualization

Так как системные администраторы в корпоративных средах пытаются защищать системы, многие бизнес-приложения предназначены для использования только стандартного маркера доступа пользователей. Because system administrators in enterprise environments attempt to secure systems, many line-of-business (LOB) applications are designed to use only a standard user access token. Поэтому не нужно заменять большинство приложений, если включена обработка UAC. As a result, you do not need to replace the majority of apps when UAC is turned on.

Windows 10 содержит технологию виртуализации файлов и реестра для приложений, которые не являются совместимостью, и для правильной запуска несовместимости с обслуживанием администратора. Windows10 includes file and registry virtualization technology for apps that are not UAC-compliant and that require an administrator’s access token to run correctly. Если административные приложения, которые не совместимо с Объединением пытаются записать в защищенную папку, например Program Files(Программные файлы программы, в UAC приводит к виртуальному представлению ресурса, в котором он пытается изменить). When an administrative apps that is not UAC-compliant attempts to write to a protected folder, such as Program Files, UAC gives the app its own virtualized view of the resource it is attempting to change. Виртуальная копия сохраняется в профиле пользователя. The virtualized copy is maintained in the user’s profile. Эта стратегия создает отдельную копию виртуализированного файла для каждого пользователя, который использует приложение, несовместимое с ним. This strategy creates a separate copy of the virtualized file for each user that runs the non-compliant app.

Большинство задач приложений работает правильно с помощью виртуализации. Most app tasks operate properly by using virtualization features. Виртуализация поддерживает большинство приложений, но не долгосрочное решение. Although virtualization allows a majority of applications to run, it is a short-term fix and not a long-term solution. Разработчикам приложений следует изменить приложения как можно скорее, а не помещать ся в файл, папку и реестр. App developers should modify their apps to be compliant as soon as possible, rather than relying on file, folder, and registry virtualization.

Виртуализация недоступна в следующих ситуациях: Virtualization is not an option in the following scenarios:

- Виртуализация не применяется к повышенному уровню доступа к приложениям, которые повышают и запускаются с полным административным доступом. Virtualization does not apply to apps that are elevated and run with a full administrative access token.

- Виртуализация поддерживает только 32-разрядные приложения. Virtualization supports only 32-bit apps. 64-разрядные приложения, не являющиеся более высоким повышенными битами, просто получают сообщение о запрете доступе, когда к объекту Windows попытается получить маркер (уникальный идентификатор) к объекту Windows. Non-elevated 64-bit apps simply receive an access denied message when they attempt to acquire a handle (a unique identifier) to a Windows object. Внутренние 64-разрядные приложения Windows должны быть совместимы с UAC и записывать данные в правильные расположения. Native Windows 64-bit apps are required to be compatible with UAC and to write data into the correct locations.

- Виртуализация отключается, если приложение содержит манифест приложения с атрибутом на запрошенном уровне выполнения. Virtualization is disabled if the app includes an app manifest with a requested execution level attribute.

Уровни выполнения запросов Request execution levels

Манифест приложения — это XML-файл, в котором описывается и определяется общий и частный сбор сборов, которые должны привязать приложение во время выполнения. An app manifest is an XML file that describes and identifies the shared and private side-by-side assemblies that an app should bind to at run time. Манифест приложения включает записи о целях совместимости приложения UAC. The app manifest includes entries for UAC app compatibility purposes. Административные приложения, включающие запись в манифест в приложении запрашивает разрешение на доступ к маркеру доступа пользователя. Administrative apps that include an entry in the app manifest prompt the user for permission to access the user’s access token. Хотя они отсутствуют в манифесте приложения, большинство административных приложений могут запускаться без изменений совместимости приложений. Although they lack an entry in the app manifest, most administrative app can run without modification by using app compatibility fixes. Исправления для совместимости приложений — это записи базы данных, которые дают приложений, которые не совместимы со совместимыми со Гампанией. App compatibility fixes are database entries that enable applications that are not UAC-compliant to work properly.

Для манифеста приложения должен быть добавлен запрошенный уровень выполнения. All UAC-compliant apps should have a requested execution level added to the application manifest. Если приложению требуется административный доступ к системе, то пометка приложения с запрошенным уровнем выполнения «требуются администратор» гарантируют, что система определяет эту программу как административное приложение и выполнит необходимые шаги. If the application requires administrative access to the system, then marking the app with a requested execution level of «require administrator» ensures that the system identifies this program as an administrative app and performs the necessary elevation steps. Запрашиваемые уровни выполнения определяют привилегии, необходимые для приложения. Requested execution levels specify the privileges required for an app.

Технология обнаружения установщика Installer detection technology

Программы установки предназначены для развертывания программного обеспечения. Installation programs are apps designed to deploy software. Большинство программ установки представляются в каталоги и разделы реестра. Most installation programs write to system directories and registry keys. Такие защищенные системных расположений обычно могут записываться только администратором в технологии обнаружения установщика, то есть стандартным пользователям не имеет дреклательного доступа к программам. These protected system locations are typically writeable only by an administrator in Installer detection technology, which means that standard users do not have sufficient access to install programs. В примере, жесткий Центр установки Windows 10 обнаруживает программы установки и запрашивает учетные данные администратора или утверждение у администратора, чтобы запускать их с правами доступа. Windows10 heuristically detects installation programs and requests administrator credentials or approval from the administrator user in order to run with access privileges. Windows 10 также хватает обнаруживает обновления и программы, которые удаляются. Windows10 also heuristically detects updates and programs that uninstall applications. Одной из целей проектирования является предотвращение запуска установки без знаний и согласия пользователя, так как программы установки записывают на защищенные области файловой системы и реестра. One of the design goals of UAC is to prevent installations from being run without the user’s knowledge and consent because installation programs write to protected areas of the file system and registry.

Обнаружение установщика относится только к: Installer detection only applies to:

- исходящие файлы. 32-bit executable files.

- Приложения без запрашиваемого атрибута уровня выполнения. Applications without a requested execution level attribute.

- Интерактивные процессы, выполняемые как обычные пользователи с включенной ОбСЛУЖИВанием. Interactive processes running as a standard user with UAC enabled.

Перед созданием 32-разрядного процесса проверяются следующие атрибуты, чтобы определить, является ли он установщиком: Before a 32-bit process is created, the following attributes are checked to determine whether it is an installer:

- Имя файла включает такие ключевые слова, как установка, установка или обновление. The file name includes keywords such as «install,» «setup,» or «update.»

- Поля ресурсов, работасвущие с управлением версиями, содержат следующие ключевые слова: «Поставщик», «Название продукта», «Название продукта», «Описание файла», «Исходное имя файла», «Внутреннее имя» и «Имя экспорта». Versioning Resource fields contain the following keywords: Vendor, Company Name, Product Name, File Description, Original Filename, Internal Name, and Export Name.

- Ключевые слова в исполняемом файле внедряются одновременно. Keywords in the side-by-side manifest are embedded in the executable file.

- Ключевые слова из определенных строкringTable связываются в исходном файле. Keywords in specific StringTable entries are linked in the executable file.

- Ключевые атрибуты в данных сценария ресурсов связываются в исходном файле. Key attributes in the resource script data are linked in the executable file.

- В исполняемом файле находятся целевые байты. There are targeted sequences of bytes within the executable file.

Примечание. Ключевые слова и последовательности байтов были осуществлены при использовании общих характеристик, которые были наброслены из различных технологий установщика. Note: The keywords and sequences of bytes were derived from common characteristics observed from various installer technologies.

Примечание. Контроль учетных записей: обнаружение экземпляров приложений и настройка политики высокой высокой высокой высокой контроля должна быть включена для обнаружения программ установки. Note: The User Account Control: Detect application installations and prompt for elevation policy setting must be enabled for installer detection to detect installation programs. Дополнительные сведения см. в статье о параметрах политики контроля учетных записей. For more info, see User Account Control security policy settings.