Поддержка SMB 1.0 в Windows Server 2012 R2 / Windows Server 2016

В Windows Server 2012 R2 была представлена новая версия протокола SMB 3 (технически это SMB 3.02, т.к. версия SMB 3.0 появлялась еще в Windows Server 2012), а драйвер устаревшего протокола SMB 1.0 теперь можно отключать, и блокировать загрузку его компонентов. Вследствии отсутствия поддержки SMB 1.0 устаревшие (Windows XP, Server 2003 ) и совместимые клиенты (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux) не смогут получить доступ к файлам, расположенным файловом сервере под управлением Windows 2012 R2 / 2016.

Версии протокола SMB в Windows

SMB (Server Message Block, иногда называется LAN-Manager) это сетевой протокол для удаленного доступа к файлам, принтерам и другим сервисам. Для подключения используется порт TCP 445. Различные версии протокола SMB появлялись в следующих версиях Windows:

- CIFS — Windows NT 4.0

- SMB 1.0 — Windows 2000

- SMB 2.0 — Windows Server 2008 и WIndows Vista SP1

- SMB 2.1 — Windows Server 2008 R2 и Windows 7

- SMB 3.0 — Windows Server 2012 и Windows 8 (появилась поддержка SMB шифрования)

- SMB 3.02 — Windows Server 2012 R2 и Windows 8.1

- SMB 3.1.1 – Windows Server 2016 и Windows 10

При сетевом взаимодействии по протоколу SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно и клиентом, и сервером.

Ниже представлена сводная таблица, по которой можно определить версию протокола SMB, которая выбирается при взаимодействии разных версий Windows:

| Операционная система | Win 10, Server 2016 | Windows 8.1, Server 2012 R2 | Windows 8, Server 2012 | Windows 7, Server 2008 R2 | Windows Vista, Server 2008 | Windows XP, Server 2003 и ниже |

| Windows 10 , Windows Server 2016 | SMB 3.1.1 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8.1 , Server 2012 R2 | SMB 3.02 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 8 , Server 2012 | SMB 3.0 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows 7, Server 2008 R2 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| Windows Vista, Server 2008 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| Windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

К примеру, при подключении клиентского компьютера с Windows 7 к файловому серверу с Windows Server 2012 R2 будет использоваться протокол SMB 2.1.

Чтобы на стороне сервера вывести список используемых клиентами версий протокола SMB и количество клиентов, используемых ту или иную версию протокола SMB, выполните команду:

Get-SmbSession | Select-Object -ExpandProperty Dialect | Sort-Object -Unique

В нашем примере имеется 825 клиентов, подключенных к серверу с помощью SMB 2.1 (Win 7 / 2008 r2) и 12 клиентов через SMB 3.02 (Win 8.1/ 2012 r2.

Согласно таблице Windows XP, Windows Server 2003 для доступа к общим файлам и папкам на сервере могут использовать только SMB 1.0, который в новых версиях Windows Server (2012 R2 / 2016) может быть отключен. Таким образом, если в вашей инфраструктуре одновременно используются компьютеры с Windows XP (снятой с поддержки), Windows Server 2003 / R2 и сервера с Windows Server 2012 R2 / Server 2016, нужно понимать, что устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС. А в том случае, если в Windows Server 2016 / 2012 R2 с отключенным SMB 1.0 используется в качестве контроллера домена, то это означает, что клиенты на Windows XP / Server 2003 не смогут выполнить логон скрипты (NETLOGON) и некоторые групповые политики, хранящиеся в сетевых папках на контроллерах домена (например, при использовании централизованного хранилища admx-шаблонов). На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 появляется ошибка:

Об опасности использования SMB1

На данный момент протокол SMB 1.0 является устаревшим и в нем присутствует большое количество критических уязвимостей (вспомните историю с эпидемиями вирусов-шифровальщиков wannacrypt и petya, которые использовали уязвимость именно в протоколе SMBv1). Microsoft и другие IT компании настоятельно рекомендуют отказаться от его использования.

В том случае, если в вашей сети остались клиенты с Windows XP и Windows Server 2003 их нужно как можно скорее мигрировать на более новые версии ОС Microsoft или тщательно изолировать.

Протокол SMB 1.0 в Windows Server 2012 R2

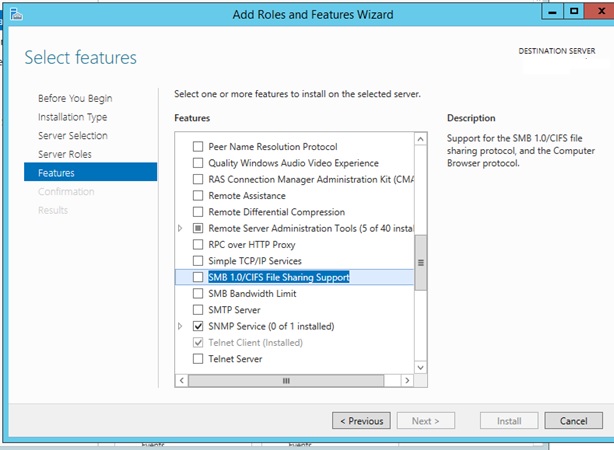

Если открыть список компонентов Windows Server 2012 R2, среди них можно увидеть функцию с именем SMB 1.0/CIFS File Sharing Support, которая не установлена. Но сам драйвер SMB 1.0 при этом работает. При установке данной роли в системе появляется служба Обозревателя компьютеров (Computer Browser). Это клиент SMB 1.0, без которого с данного сервера не получится подключиться к другим компьютерам, которые поддерживают только этот протокол.

Set-SmbServerConfiguration -EnableSMB1Protocol $false

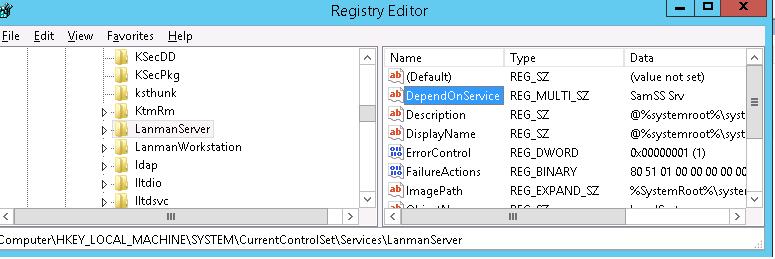

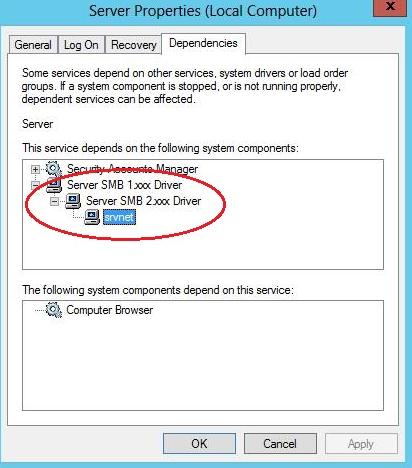

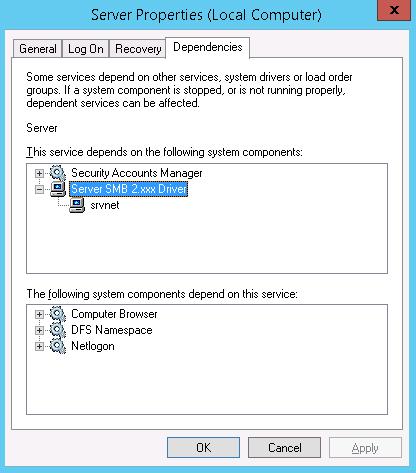

В Windows Server 2012 по-умолчанию загружаются драйверы как SMB 1, так и SMB 2. Чтобы удостоверится в этом, откроем свойства системной службы Server (LanmanServer) и на вкладке Dependencies убедимся, что на сервере одновременно работают драйвера Server SMB 1.xxx Driver и SMB 2.xxx Driver.

Get-SmbServerConfiguration | Select EnableSMB1Protocol

Как вы видите, протокол SMB1 в WS 2012 R2 включен несмотря на отсутствие компонента SMB 1.0/CIFS File Sharing Support и зависимостей в службе LanmanServer.

В том случае, если устаревшие клиенты (XP / Server 2003 и т.д.) потеряли SMB доступ к файловым серверам / контроллерам домена на Windows Server 2012 R2 можно активировать поддержку SMB 1 следующим образом. Сначала включите протокол в настройках сервера:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Затем включите зависимости протокола SMB 1.0 в Windows Server 2012 R2 через реестр. Перейдите в ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer и измените значение параметра DependOnService с SamSS Srv2 на SamSS Srv.

После этого сервер нужно перезагрузить и убедится, что драйвер SMB 1.0 вновь работает.

Эту операцию нужно выполнить на всех файловых серверах и контроллерах домена, к которым подключаются устаревшие версии клиентов.

Протокол SMB 1.0 в Windows Server 2016

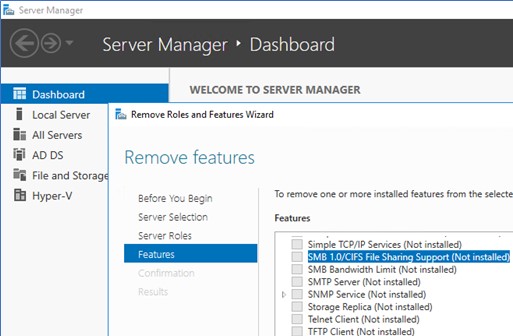

В Windows Server 2016 поддержка протокола SMB 1.0 на стороне клиента также включается в виде отдельного компонента, который можно найти в списке мастера установки Add/Remove Features. Данный компонент называется SMB 1.0 / CIFS File Sharing Support.

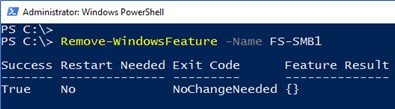

Отключить поддержку SMB v1 и полностью удалить компонент можно командами:

Remove-WindowsFeature FS-SMB1

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Начиная с Windows Server 2016 1709 (и Windows 10 Fall Creators ), компонент SMBv1 (как клиент, так и сервер) по-умолчанию отключен (отключен также гостевой доступ по протоколу SMBv2). Для доступа к старым системам, использующим устаревшую версию протокола его нужно устанавливать отдельно. Нужно установить компонент SMB 1.0/CIFS File Sharing Support и включить SMB 1.0 командами:

Add-WindowsFeature FS-SMB1

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Улучшения в безопасности SMB SMB security enhancements

Применяется к: Windows Server 2012 R2, Windows Server 2012, Windows Server 2016. Applies to: Windows Server 2012 R2, Windows Server 2012, Windows Server 2016

В этом разделе описаны улучшения в безопасности SMB в Windows Server 2012 R2, Windows Server 2012 и Windows Server 2016. This topic explains the SMB security enhancements in Windows Server 2012 R2, Windows Server 2012, and Windows Server 2016.

Шифрование SMB SMB Encryption

Шифрование по протоколу SMB обеспечивает сквозное шифрование данных SMB и защищает их от перехвата в ненадежных сетях. SMB Encryption provides end-to-end encryption of SMB data and protects data from eavesdropping occurrences on untrusted networks. Вы можете развернуть шифрование SMB с минимальными усилиями, но могут потребоваться незначительные дополнительные затраты на специализированное оборудование или программное обеспечение. You can deploy SMB Encryption with minimal effort, but it may require small additional costs for specialized hardware or software. Требования в отношении ускорителей IPsec или глобальной сети (WAN) отсутствуют. It has no requirements for Internet Protocol security (IPsec) or WAN accelerators. Шифрование SMB можно настроить для отдельных общих папок или всего файлового сервера и включить для ряда сценариев, при которых данные проходят через ненадежные сети. SMB Encryption can be configured on a per share basis or for the entire file server, and it can be enabled for a variety of scenarios where data traverses untrusted networks.

Шифрование SMB не охватывает безопасность неактивных данных, которые обычно обрабатываются с помощью шифрования диска BitLocker. SMB Encryption does not cover security at rest, which is typically handled by BitLocker Drive Encryption.

Шифрование SMB следует рассматривать для всех сценариев, в которых конфиденциальные данные необходимо защитить от атак типа «злоумышленник в середине». SMB Encryption should be considered for any scenario in which sensitive data needs to be protected from man-in-the-middle attacks. Вот возможные сценарии. Possible scenarios include:

- Конфиденциальные данные информационного работника перемещаются с использованием протокола SMB. An information worker’s sensitive data is moved by using the SMB protocol. Шифрование SMB обеспечивает комплексную конфиденциальность и целостность данных между файловым сервером и клиентом независимо от прохождения сетей, например, для подключений WAN, поддерживаемых сторонними поставщиками. SMB Encryption offers an end-to-end privacy and integrity assurance between the file server and the client, regardless of the networks traversed, such as wide area network (WAN) connections that are maintained by non-Microsoft providers.

- Протокол SMB 3.0 позволяет файловым серверам обеспечивать постоянное доступное хранилище для серверных приложений, таких как SQL Server или Hyper-V. SMB 3.0 enables file servers to provide continuously available storage for server applications, such as SQL Server or Hyper-V. Включение шифрования SMB позволяет защитить эту информацию от атак. Enabling SMB Encryption provides an opportunity to protect that information from snooping attacks. Шифрование SMB проще использовать, чем выделяемые аппаратные решения, необходимые для большинства сетей хранения данных (SAN). SMB Encryption is simpler to use than the dedicated hardware solutions that are required for most storage area networks (SANs).

Обратите внимание, что при любой сквозной защите шифрования существуют значительные эксплуатационные затраты в сравнении с использованием незашифрованных данных. You should note that there is a notable performance operating cost with any end-to-end encryption protection when compared to non-encrypted.

Включение шифрования SMB Enable SMB Encryption

Вы можете включить шифрование SMB для всего файлового сервера или только для определенных общих папок. You can enable SMB Encryption for the entire file server or only for specific file shares. Чтобы включить шифрование SMB, используйте одну из приведенных ниже процедур. Use one of the following procedures to enable SMB Encryption:

Включение шифрования SMB с помощью Windows PowerShell Enable SMB Encryption with Windows PowerShell

Чтобы включить шифрование SMB для отдельной общей папки, введите следующий скрипт на сервере: To enable SMB Encryption for an individual file share, type the following script on the server:

Чтобы включить шифрование SMB для всего файлового сервера, введите следующий скрипт на сервере: To enable SMB Encryption for the entire file server, type the following script on the server:

Чтобы создать общую папку SMB с включенным шифрованием SMB, введите следующий скрипт: To create a new SMB file share with SMB Encryption enabled, type the following script:

Включение шифрования SMB с помощью диспетчера сервера Enable SMB Encryption with Server Manager

- В диспетчере сервера щелкните Файловые службы и службы хранилища. In Server Manager, open File and Storage Services.

- Щелкните Общие папки, чтобы открыть страницу управления общими папками. Select Shares to open the Shares management page.

- Щелкните правой кнопкой мыши общую папку, для которой нужно включить шифрование SMB, а затем выберите пункт Свойства. Right-click the share on which you want to enable SMB Encryption, and then select Properties.

- На странице Параметры общей папки выберите Encrypt data access (Шифровать доступ к данным). On the Settings page of the share, select Encrypt data access. Теперь удаленный доступ к этой общей папке будет шифроваться. Remote file access to this share is encrypted.

Рекомендации по развертыванию шифрования SMB Considerations for deploying SMB Encryption

По умолчанию, если для общей папки или сервера включено шифрование SMB, доступ к указанным общим папкам разрешен только клиентам SMB 3.0. By default, when SMB Encryption is enabled for a file share or server, only SMB 3.0 clients are allowed to access the specified file shares. Это вынуждает администратора защитить данные для всех клиентов с доступом к общим папкам. This enforces the administrator’s intent of safeguarding the data for all clients that access the shares. Тем не менее при некоторых обстоятельствах администратору может потребоваться разрешить незашифрованный доступ для клиентов, не поддерживающих SMB 3.0 (например, в течение периода перехода, когда клиент использует смешанные версии операционной системы). However, in some circumstances, an administrator may want to allow unencrypted access for clients that do not support SMB 3.0 (for example, during a transition period when mixed client operating system versions are being used). Чтобы разрешить незашифрованный доступ для клиентов, не поддерживающих SMB 3.0, введите следующий скрипт в Windows PowerShell: To allow unencrypted access for clients that do not support SMB 3.0, type the following script in Windows PowerShell:

Возможность безопасного согласования диалектов, описанная в следующем разделе, предотвращает атаки типа «злоумышленник в середине», которые могут понизить уровень подключения SMB 3.0 до SMB 2.0 (где используется незашифрованный доступ). The secure dialect negotiation capability described in the next section prevents a man-in-the-middle attack from downgrading a connection from SMB 3.0 to SMB 2.0 (which would use unencrypted access). Тем не менее она не предотвращает понижение на уровень более ранней версии SMB 1.0, что также приводит к незашифрованному доступу. However, it does not prevent a downgrade to SMB 1.0, which would also result in unencrypted access. Чтобы клиенты SMB 3.0 всегда использовали шифрование SMB для доступа к зашифрованным общим папкам, необходимо отключить сервер SMB 1.0. To guarantee that SMB 3.0 clients always use SMB Encryption to access encrypted shares, you must disable the SMB 1.0 server. (Инструкции см. в разделе Отключение SMB 1.0.) Если для параметра –RejectUnencryptedAccess оставить значение по умолчанию $true, доступ к общим папкам будет разрешен только клиентам SMB 3.0 с поддержкой шифрования (а клиенты SMB 1.0 также будут отклоняться). (For instructions, see the section Disabling SMB 1.0.) If the –RejectUnencryptedAccess setting is left at its default setting of $true, only encryption-capable SMB 3.0 clients are allowed to access the file shares (SMB 1.0 clients will also be rejected).

- Для шифрования и расшифровки данных функция шифрования SMB использует алгоритм AES-CCM. SMB Encryption uses the Advanced Encryption Standard (AES)-CCM algorithm to encrypt and decrypt the data. AES-CCM также обеспечивает проверку целостности данных (подписывание) для зашифрованных общих папок, независимо от параметров подписывания SMB. AES-CCM also provides data integrity validation (signing) for encrypted file shares, regardless of the SMB signing settings. Если вы хотите включить подписывание SMB без шифрования, можно выполнить эту задачу. If you want to enable SMB signing without encryption, you can continue to do this. Дополнительные сведения см. в статье The Basics of SMB Signing (Основы подписывания SMB). For more information, see The Basics of SMB Signing.

- При попытке доступа к общей папке или серверу могут возникнуть проблемы, если в вашей организации используются устройства ускорения WAN. You may encounter issues when you attempt to access the file share or server if your organization uses wide area network (WAN) acceleration appliances.

- Если клиенты, не поддерживающие SMB 3.0, при использовании конфигурации по умолчанию (где незашифрованный доступ к зашифрованным общим папкам не разрешен) будут пытаться получить доступ к зашифрованной общей папке, событие с идентификатором 1003 будет занесено в журнал событий Microsoft-Windows-SmbServer/Operational, а клиент получит сообщение об ошибке Доступ запрещен. With a default configuration (where there is no unencrypted access allowed to encrypted file shares), if clients that do not support SMB 3.0 attempt to access an encrypted file share, Event ID 1003 is logged to the Microsoft-Windows-SmbServer/Operational event log, and the client will receive an Access denied error message.

- Шифрование SMB и шифрованная файловая система (EFS) в файловой системе NTFS не связаны друг с другом, при этом шифрование SMB не требует использования EFS или не зависит от этой системы. SMB Encryption and the Encrypting File System (EFS) in the NTFS file system are unrelated, and SMB Encryption does not require or depend on using EFS.

- Шифрование SMB и шифрование диска BitLocker не связаны, а это значит, что шифрование SMB не требует использования шифрования диска BitLocker и не зависит от него. SMB Encryption and the BitLocker Drive Encryption are unrelated, and SMB Encryption does not require or depend on using BitLocker Drive Encryption.

Безопасное согласование диалектов Secure dialect negotiation

SMB 3.0 может обнаруживать атаки типа «злоумышленник в середине», которые пытаются понизить уровень протокола SMB 2.0 или SMB 3.0 или возможности согласования между клиентом и сервером. SMB 3.0 is capable of detecting man-in-the-middle attacks that attempt to downgrade the SMB 2.0 or SMB 3.0 protocol or the capabilities that the client and server negotiate. Когда клиент или сервер обнаруживает такую атаку, подключение отключается и событие с идентификатором 1005 заносится в журнал событий Microsoft-Windows-SmbServer/Operational. When such an attack is detected by the client or the server, the connection is disconnected and event ID 1005 is logged in the Microsoft-Windows-SmbServer/Operational event log. Безопасное согласование диалектов не позволяет обнаруживать или предотвращать переход с SMB 2.0 или 3.0 на SMB 1.0. Secure dialect negotiation cannot detect or prevent downgrades from SMB 2.0 or 3.0 to SMB 1.0. Поэтому мы настоятельно рекомендуем отключить сервер SMB 1.0, чтобы пользоваться всеми возможностями шифрования SMB. Because of this, and to take advantage of the full capabilities of SMB Encryption, we strongly recommend that you disable the SMB 1.0 server. Дополнительные сведения см. в разделе Отключение SMB 1.0. For more information, see Disabling SMB 1.0.

Возможность безопасного согласования диалектов, описанная в следующем разделе, не позволяет атаке типа «злоумышленник в середине» понизить уровень подключения с SMB 3 до SMB 2 (где используется незашифрованный доступ). Но она не предотвращает понижение уровня до SMB 1, что также приводит к незашифрованному доступу. The secure dialect negotiation capability that is described in the next section prevents a man-in-the-middle attack from downgrading a connection from SMB 3 to SMB 2 (which would use unencrypted access); however, it does not prevent downgrades to SMB 1, which would also result in unencrypted access. Дополнительные сведения о потенциальных проблемах в ранних реализациях SMB, отличных от Windows, см. в Базе знаний Майкрософт. For more information on potential issues with earlier non-Windows implementations of SMB, see the Microsoft Knowledge Base.

Новый алгоритм подписывания New signing algorithm

SMB 3.0 использует более новый алгоритм шифрования для подписывания: AES — код проверки подлинности сообщений на основе шифров (CMAC). SMB 3.0 uses a more recent encryption algorithm for signing: Advanced Encryption Standard (AES)-cipher-based message authentication code (CMAC). В SMB 2.0 использовался старый алгоритм шифрования HMAC-SHA256. SMB 2.0 used the older HMAC-SHA256 encryption algorithm. AES-CMAC и AES-CCM могут значительно ускорить шифрование данных на самых современных процессорах с поддержкой инструкций AES. AES-CMAC and AES-CCM can significantly accelerate data encryption on most modern CPUs that have AES instruction support. Дополнительные сведения см. в статье The Basics of SMB Signing (Основы подписывания SMB). For more information, see The Basics of SMB Signing.

Отключение SMB 1.0 Disabling SMB 1.0

Компоненты устаревшей службы браузера компьютеров и протокол удаленного администрирования (RAP) в SMB 1.0 теперь отделены, и их можно удалить. The legacy computer browser service and Remote Administration Protocol features in SMB 1.0 are now separate, and they can be eliminated. Эти компоненты по-прежнему включены по умолчанию, но если у вас нет клиентов SMB более ранних версий, таких как компьютеры под управлением Windows Server 2003 или Windows XP, можно удалить компоненты SMB 1.0, чтобы повысить безопасность и, возможно, сократить число исправлений. These features are still enabled by default, but if you do not have older SMB clients, such as computers running Windows Server 2003 or Windows XP, you can remove the SMB 1.0 features to increase security and potentially reduce patching.

Протокол SMB 2.0 представлен в Windows Server 2008 и Windows Vista. SMB 2.0 was introduced in Windows Server 2008 and Windows Vista. Клиенты более ранних версий, например компьютеры под управлением Windows Server 2003 или Windows XP, не поддерживают SMB 2.0. Поэтому они не смогут получить доступ к общим папкам или принтерам, если сервер SMB 1.0 отключен. Older clients, such as computers running Windows Server 2003 or Windows XP, do not support SMB 2.0; and therefore, they will not be able to access file shares or print shares if the SMB 1.0 server is disabled. Кроме того, у некоторых сторонних клиентов SMB может не быть доступа к общим папкам SMB 2.0 или принтерам (например, к принтерам с функциональной возможностью сканирования для общего доступа). In addition, some non-Microsoft SMB clients may not be able to access SMB 2.0 file shares or print shares (for example, printers with “scan-to-share” functionality).

Прежде чем приступить к отключению SMB 1.0, необходимо выяснить, подключены ли ваши клиенты SMB к серверу под управлением SMB 1.0. Before you start disabling SMB 1.0, you’ll need to find out if your SMB clients are currently connected to the server running SMB 1.0. Для этого введите следующий командлет в Windows PowerShell: To do this, enter the following cmdlet in Windows PowerShell:

Этот скрипт следует запускать повторно в течение недели (несколько раз в день) для создания журнала аудита. You should run this script repeatedly over the course of a week (multiple times each day) to build an audit trail. Это также можно выполнять как запланированную задачу. You could also run this as a scheduled task.

Чтобы отключить SMB 1.0, введите следующий скрипт в Windows PowerShell: To disable SMB 1.0, enter the following script in Windows PowerShell:

Если подключение клиента SMB отклоняется из-за того, что сервер под управлением SMB 1.0 отключен, событие с идентификатором 1001 будет записано в журнал событий Microsoft-Windows-SmbServer/Operational. If an SMB client connection is denied because the server running SMB 1.0 has been disabled, event ID 1001 will be logged in the Microsoft-Windows-SmbServer/Operational event log.

Дополнительные сведения More information

Ниже приведены некоторые дополнительные ресурсы по SMB и связанным технологиям в Windows Server 2012. Here are some additional resources about SMB and related technologies in Windows Server 2012.