Безопасный сниффинг Wi-Fi трафика при помощи Sniffglue

Сниффинг сетевых пакетов – один из способов сбора информации о целевой системе без лишних телодвижений.

Пассивное прослушивание является скрытным, эффективным и, как правило, используется на начальной стадии хакерами и пентестерами, собирающими информацию о целевой сети. Однако если вы когда-либо запускали Wireshark от имени суперпользователя, то вероятно сталкивались с предупреждением, поскольку в этом случае ваша система подвергается риску. Запуск программы от имени суперпользователя и последующее компрометирование при помощи уязвимости нулевого дня – реальная угроза, которая существует во время перехвата случайного трафика. Цитата из документации на Wireshark:

«Очень небезопасно запускать Wireshark подобным образом, поскольку все возможные эксплоиты, заточенные под Wireshark, также будут запускаться от имени администратора, и ваша система может оказаться полностью скомпрометированной».

Соответственно, если какой-либо эксплоит под Wireshark уже разработан и известен узкому кругу лиц, то может быть запущен на вашем компьютере от имени суперпользователя в случае, если для Wireshark доступны эти привилегии. Поскольку мы часто сталкиваемся с неопределенностью, при получении разнообразной информации, важно предпринять шаги для минимизации ущерба и возможных неблагоприятных последствий.

Наилучший способ избежать эксплоитов нулевого дня — настроить юзера с правами на использование сетевого адаптера, но без привилегий суперпользователя. Однако вначале при решении этой задачи могут возникнуть некоторые сложности.

Для всех, кто занимается снифффингом пакетов, будет интересно узнать, что в Sniffglue эти функции безопасности используются по умолчанию. Эта утилита является средством пассивной разведки, позволяющая прослушивать трафик в сети без риска оказаться обнаруженным. В отличие от ARP-scan и других утилит, использующих активное сканирование, Sniffglue пассивно слушает без каких-либо действий по генерации трафика, позволяющих раскрыть ваше присутствие.

Один из ключевых методов для реализации безопасного сканирования – песочница, которая встроена внутрь Sniffglue. Само по себе приложение не делает ничего лишнего и, соответственно, оберегает себя от эксплоитов. Sniffglue написан на языке Rust, оптимизирован для использования всех доступных ресурсов процессора во время обработки пакетов, наделен дополнительными мерами безопасности и вполне заслуживает внимания.

Что понадобится

Для работы с Sniffglue нужно установить Rust, поскольку программа написана на этом языке программирования. Рекомендую использовать Kali, Ubuntu или другую систему на базе Debian или Arch Linux. Я попробовал запускать Sniffglue в macOS, но столкнулся с трудностями. Вполне вероятно, что Rust у вас уже установлен, поскольку этот язык программирования предустановлен во многих системах.

Например, в системе со свежим дистрибутивом Kali Linux.

Кроме того, нужно установить библиотеки libseccomp-dev и libpcap-dev, предназначенные для модуля безопасных вычислений и парсинга pcap соответственно.

Шаг 1. Загрузка и установка Sniffglue

Загрузка и запуск Sniffglue осуществляется при помощи менеджера пакетов Cargo (схожим образом Pip предназначен для Python), который появляется по умолчанию после установки Rust. После обновления системы проверьте, установлен ли Cargo, выполнив команду apt install cargo. Должны скомпилироваться множество других пакетов. Затем выполните команду cargo install sniffglue для установки Sniffglue при помощи этого менеджера пакетов или проверьте, установлен Snifglue, что должно произойти после установки Cargo.

Шаг 2. Запуск Cargo

Теперь мы можем либо добавить Sniffglue в список путей или просто зайти в директорию, куда было установлено это приложение, и запустить напрямую. После запуска мы должны получить перечень команд с описанием, что свидетельствует об присутствии и готовности к запуску Sniffglue

Шаг 3. Сниффинг сетевого интерфейса

Приступаем к прослушиванию сетевого интерфейса. Вначале находим имена сетевых карт:

Затем запускаем Sniffglue для сниффинга пакетов на нужном интерфейсе:

В результате прослушивания Ethernet-карты (enp2s0) видные DNS-запросы к сайту Null Byte. Если бы мы подключились к LAN tap или Hak5 Packet Squirrel, то легко могли бы считать любой незашифрованный трафик, проходящий через кабель, к которому у нас есть доступ.

Шаг 4. Сниффинг Wi-Fi в «неразборчивом» режиме

Далее переключаем внимание на беспроводную карту. Вначале, как и в предыдущем шаге, узнаем имя карты:

Затем в нашей системе запускаем Sniffglue с аргументом –d для более детального просмотра каждого запроса и аргументом –p для перевода карты в «неразборчивый» режим (promiscuous mode). В примере ниже я зашел на сайт «badsite.com» после начала сниффинга беспроводного трафика на карте wlp1s0.

Всего за несколько секунд прослушивания трафика я узнал об операционной системе, отправляющей запрос, запрашиваемый сайт и даже ответ от сайта, закодированный в HTML. Я даже могу видеть поисковую систему, используемую по умолчанию, для выполнения этого запроса.

Заключение

Подписывайтесь на каналы «SecurityLab» в

Как произвести захват трафика в Windows с помощью Wireshark?

Программа Wireshark использует для захвата сетевого трафика библиотеки libpcap или WinPcap для Windows. Библиотека WinPcap не поддерживает использование беспроводных сетевых карт, поэтому напрямую не позволяет захватывать Wi-Fi трафик с помощью Wireshark и других приложений, таких как Cain & Abel или Elcomsoft Wireless Security Auditor для Windows.

Ограничения WinPcap и Wi-Fi трафик в Wireshark

Ограничения захвата WiFi пакетов в Windows зависят от Winpcap, а не от самого Wireshark. Wireshark, однако, включает в себя поддержку Airpcap, специального WiFi сетевого адаптера, драйверы которого поддерживают мониторинг сетевого трафика в режиме мониторинга в Windows, что называется перехватом трафика в WiFi сети в беспорядочном режиме. Однако этот тип карт устарел и не может перехватывать трафик в сетях с новейшими стандартами WiFi (802.11ac).

Acrylic Wi-Fi является инновационной альтернативой для захвата сетевого трафика Wi-Fi в режиме монитора из Windows, включая новейшие стандарты 802.11ac.

Acrylic Wi-Fi Sniffer

Acrylic WiFi Sniffer также позволяет захватывать пакеты WiFi в режиме монитора с помощью Wireshark из Windows (в последних версиях Wireshark 3.0.0 или выше) и с помощью других продуктов Acrylic WiFi, таких как Heatmaps или Professional. Поскольку он был разработан как экономичная и легко конфигурируемая альтернатива конкретному оборудованию типа AirPCAP, он может восстанавливать все данные, доступные на картах этого типа, включая значения SNR, а также быть совместим с последними стандартами 802.11ac со всеми полосами пропускания (20, 40, 80 и 160 МГц).

Если вы хотите узнать больше о режимах захвата или ознакомиться с функциями, предоставляемыми этими двумя альтернативами в продуктах Acrylic Wi-Fi, вы можете посетить статью «Режим монитора и родной режим захвата в Acrylic Wi-Fi«.

Акриловый Wi-Fi Sniffer e интерфейсы WiFi en Wireshark

Эта интеграция значительно проще, чем предыдущая, просто установите Acrylic Wi-Fi Sniffer и нажмите кнопку «Установить интеграцию» на панели управления сниффера, как показано на рисунке ниже.

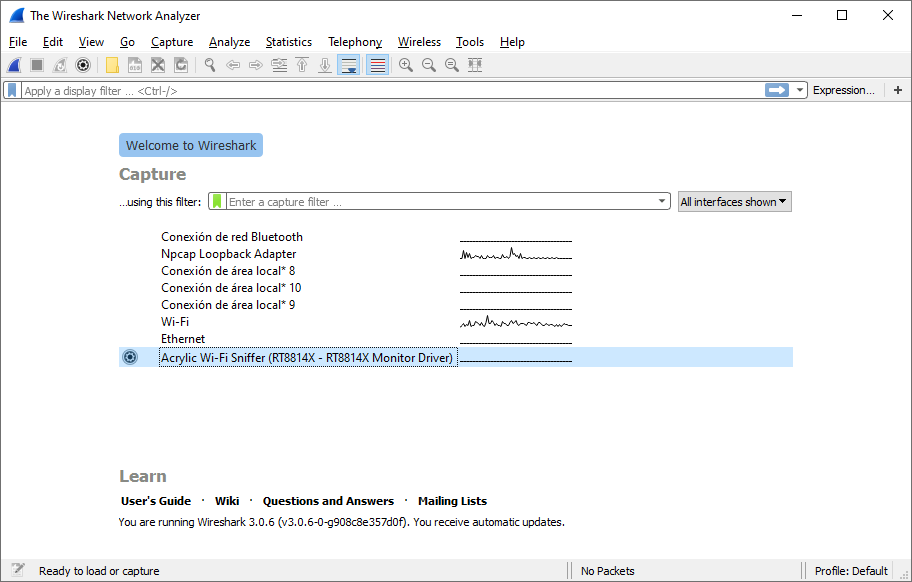

После завершения установки мы запустим Wireshark от имени администратора и увидим интерфейсы, доступные в Acrylic Wi-Fi Sniffer.

Выберите интерфейс, который мы хотим использовать с Acrylic Wi-Fi Sniffer, нажмите на колесо настройки слева, как показано на предыдущем скриншоте, и настройте каналы и полосу пропускания, в которых мы хотим сделать снимок.

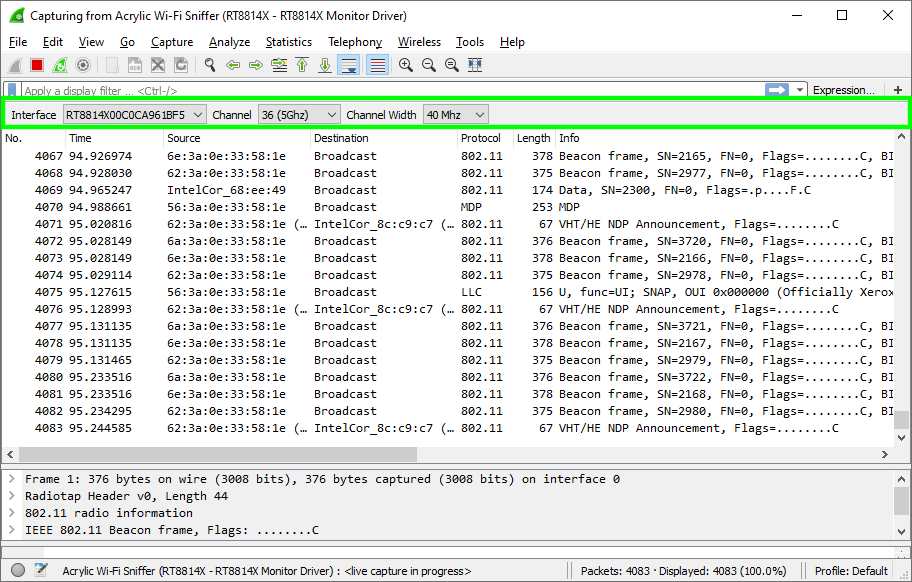

После настройки мы можем начать перехват WiFi сети в Wireshark и получать пакеты.

Для облегчения захвата мы добавили панель инструментов в WireShark, чтобы иметь возможность быстро изменять конфигурацию, как показано на следующем рисунке.

Чтобы активировать его, просто перейдите в меню » View» > » Interface toolbars» > «Acrylic Wi-Fi Sniffer interface integration».

Захват WiFi трафика с помощью Wireshark в Windows

Итак, после установки Acrylic Wi-Fi Sniffer мы запускаем Wireshark от имени администратора (щелкните правой кнопкой мыши на значке Wireshark и выберите «Запустить от имени администратора») и выбираем любую Wi-Fi карту, которая появляется с именем сетевого интерфейса NDIS или Acrylic Wi-Fi Sniffer. В нашем случае беспроводная карта Dell 1702/b/g/n WiFi Card (интегрирована в оборудование Dell) и RT8814X (через Acrylic Wi-Fi Sniffer).

Видеоруководство Акриловый Wi-Fi Con Wireshark в Windows

Мы подготовили видео, которое объясняет процесс, посмотрите на него, если у вас есть сомнения или вы хотите посмотреть, как захватить WiFi трафик с помощью Wireshark в окнах.

Вы также можете скачать Acrylic Wi-Fi Sniffer, который также позволяет интегрироваться с Wireshark в ознакомительной версии.

Захват WiFi трафика с Wireshark и Acrylic Wi-Fi Sniffer

Проанализируйте WiFi пакеты с помощью Wireshark в Windows благодаря Acrylic Wi-Fi Sniffer.

Мы благодарны вам за ваши комментарии или за то, что вы поделились этой статьей в социальных сетях с помощью кнопок ниже. Не забудьте просмотреть информацию о картах, поддерживающих Acrylic Wi-Fi Sniffer.

Сниффер трафика в Windows 10: запуск и использование

Программа была добавлена в одном из обновлений, но пользователей об этом не уведомили.

Исследователи одного из интернет порталов нашли в операционной системе Windows 10 новый функционал. Скорей всего корпорация Microsoft добавила его в одном из последних обновлений, тем не менее, по каким-то причинам не стала уведомлять пользователей об этом. Программа представляет собою функционал диагностики сети и отслеживания пакетов данных. Утилита имеет название pktmon. Расположение файла можно обнаружить в папке system32 на диске С.

Интересным является тот факт, что никакой информации и упоминании об внедренном функционале на электронном ресурсе компании Microsoft не обнаружено. Эксперты обнаружившие данное приложение смогли разобраться в нем, к тому же позже было замечено, что к нему прилагается специальный справочник по использованию. В интернете уже можно найти десяток примеров использования программы, которые в теории могут помочь с некоторыми процессами и статистикой для системных администраторов. Пользователи же, которые не имеют прав администратора – не смогут получить доступ к программе.

По факту, в операционную систему Windows 10 добавили аналог TCPdump. Тем не менее, полученную информацию можно использовать в функционале других, более продвинутых, приложений. К примеру, ими могут стать Microsoft Monitor Network или Wireshark. Стоит подметить, что информационная справка к pktmon написана весьма детально и подробно, прежде чем приступать к работе с программой настоятельно рекомендуется ознакомиться со справочником.

Какие функции встроены в программу pktmon

Утилита позволяет настроить фильтры пакетов трафика, кроме того просматривать или корректировать уже настроенные фильтры или же удалять их, если возникнет такая необходимость. Все действия производятся в командной строке посредствам команд, описанным в инструкции. Чтобы остановить «захват» нужно будет ввести завершающую команду. После этого все полученные данные можно будет перевести в формат текста. В файле будет храниться краткая информация о трафике сети.

Как оказалось, позже, в одном из последующих обновлений операционной системы Windows функционал pktmon был обновлен и дополнен. Теперь в программу встроен механизм перехвата пакетов, и конвертации их с одного формата в другой. Далее полученные данные можно будет анализировать при помощи утилиты Wireshark.

Напомним, недавно в сети появились новости о том, что последнее обновление операционной системы Windows 10 приводит к проблемам с вашим ПК . В частности, упоминаются неполадки с ярлыками и звуком. Кроме того, стало известно, что Microsoft больше не будет поддерживать 32-битные операционные системы . Последнее касается и приложений такого же типа.