4 простых способа для работы с SSH в Windows

В данной статье рассказывается о 4 простых способах использования SSH в Windows

Andrew E.

Read more posts by this author.

Andrew E.

SSH является основным решением для безопасного доступа к удаленным терминалам в Linux и других UNIX-подобных системах. Если у вас есть удаленный SSH сервер, к которому вы хотите получить доступ, вам придется загрузить SSH клиент. В Windows его нет, хотя Mac OS X, Linux и даже Google Chrome OS имеют встроенные SSH-клиенты.

Конечно, в Windows есть клиент Telnet, однако он ужасно небезопасен и не рекомендуется к использованию, если только вы не подключены напрямую к удаленной системе и не подключены к Интернету.

FireSSH для Firefox

Firefox известен своими мощными расширениями для браузера, FireSSH является одним из них. Это SSH-клиент, реализованный в виде расширения Firefox, которое работает в вашем браузере, точно так же как FireFTP добавляет мощные возможности FTP в Firefox.

После установки FireSSH нажмите кнопку меню Firefox, выберите Веб-разработчику и нажмите FireSSH, чтобы запустить его. Главная вкладка позволяет вам ввести имя учетной записи, имя хоста и логин, необходимые для вашего SSH-сервера. Вкладка Дополнительно позволяет вам настроить SSH туннелирование, чтобы вы могли туннелировать свой трафик через удаленный SSH сервер. SSH туннелирование имеет множество применений, включая защиту от подслушивания в общедоступных Wi-Fi сетях, удаленный доступ к ресурсам в локальной сети, обход веб-фильтрации и просмотр Интернета, как если бы вы находились в другой стране.

Расширение FireSSH также работает на Mac OS X и Linux.

Secure Shell для Google Chrome

FireSSH также доступен и для Google Chrome, но Google предоставляет собственное официальное клиентское веб-приложение SSH. Просто установите приложение Secure Shell из интернет-магазина Chrome. Хоть оно и написано с использованием веб-технологий и работает в браузере Chrome, оно работает полностью автономно, поэтому вам не нужен доступ в Интернет, если вы хотите подключиться к SSH-серверу, работающему в локальной сети.

Secure Shell открывается в виде вкладки браузера и позволяет подключаться к серверу путем ввода имени пользователя и хоста (IP-адреса) удаленного SSH-сервера. При необходимости вы также можете добавить дополнительные аргументы командной строки SSH. Как и в других веб-приложениях Chrome, вы можете открыть Secure Shell в собственном специальном окне, чтобы отделить его от основного окна браузера. Secure Shell менее гибка, чем FireSSH для Firefox, так как вы не можете настроить SSH туннелирование — все потому, что Firefox имеет более мощную систему расширений.

Поскольку Secure Shell — это веб-приложение Chrome, оно также доступно для Mac OS X, Linux и даже в Chrome OS.

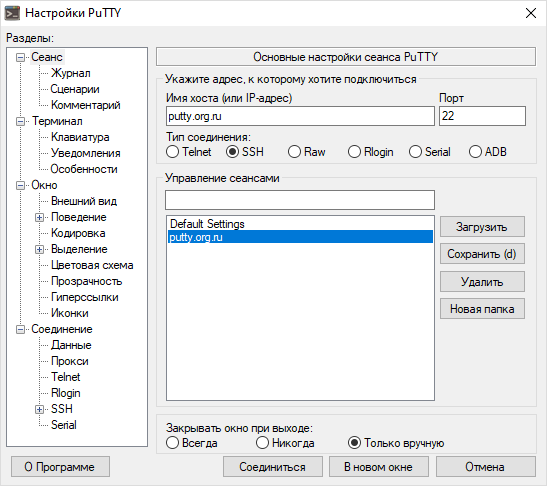

PuTTY для ОС Windows

PuTTY является наиболее популярным приложением для подключения к SSH-серверам на Windows. Оно с полностью открытым исходным кодом и, более того, доступно в виде портативного приложения, поэтому вы можете добавить его в свой набор инструментов портативных приложений и использовать в любом месте. Интерфейс PuTTY на первый взгляд может показаться немного пугающим и сложным, но это проходит, как только вы начинаете его использовать.

PuTTY предлагает больше мощности и опций, чем другие клиенты SSH, работающие в качестве настольного приложения Windows. Как и FireSSH, PuTTY также предлагает функции SSH туннелирования. Чтобы использовать PuTTY, достаточно запустить putty.exe, ввести имя хоста (или IP-адрес) удаленного сервера, убедиться, что порт правильный, и нажать Open. PuTTY подключится к серверу и предложит ввести имя пользователя и пароль. Вы также можете сохранить информацию о сеансе, для этого нажмите опцию Default Settings затем Save и PuTTY автоматически будет использовать сохраненные настройки каждый раз, когда он открывается.

Если вы хотите настроить SSH туннелирование в PuTTY, перейдите в меню Connection -> SSH -> Tunnels.

OpenSSH для Cygwin Terminal

Если вы регулярно используете стандартную команду SSH на Linux, Mac OS X и других UNIX-подобных системах, вы можете установить и применить ту же самую команду на Windows, вместо того чтобы связываться с графическими программами. OpenSSH напрямую не совместима с Windows, но может быть установлена в составе пакета утилит типа UNIX для Windows, поставляемого Cygwin.

Если вы новичок в SSH, вы, вероятно, захотите использовать одну из графических опций выше. Однако, если у вас есть опыт использования команды SSH на других платформах, вы обнаружите, что команда OpenSSH, включенная в Cygwin, работает точно так же, как и на других платформах, с тем же синтаксисом.

Просто установите Cygwin — это большой пакет, потому что он устанавливает больше утилит, чем просто OpenSSH. Когда появится запрос на выбор пакетов, выполните поиск OpenSSH, разверните раздел Net и щелкните «Skip» слева от пакета OpenSSH. Это позволит выбрать нужный номер версии для установки.

После завершения процесса установки вы можете запустить приложение Cygwin Terminal и выполнить те же SSH-команды, что и в UNIX-подобных операционных системах.

Какое приложение лучше использовать?

И так, какой все-таки клиент SSH лучший? Это зависит от того, что вам нужно:

- Если вам нравится идея использования SSH в браузере, то несомненно вам подойдут FireSSH для Firefox или Secure Shell для Chrome. Но имейте в виду, что Secure Shell для Chrome является самым ограниченным из этих двух в нем нет SSH туннелирования.

- Если вам нужно мощное приложение SSH с графическим интерфейсом, позволяющим настраивать параметры и сохранять информацию о сеансе, используйте PuTTY. Это самый популярный клиент Windows SSH и изучить его довольно просто.

- Если вам нужна классическая команда SSH без графического интерфейса, используйте Cygwin.

Если бы нам пришлось порекомендовать одну из них, мы бы сказали, что большинству пользователей подойдет PuTTY.

Какой ваш любимый клиент SSH на Windows? Оставьте свой комментарий и дайте нам знать, особенно если мы не упомянули об этом выше.

Использование встроенного SSH клиента в Windows 10

В Windows 10 и Windows Server 2019 появился встроенный SSH клиент, который вы можете использовать для подключения к *Nix серверам, ESXi хостам и другим устройствам по защищенному протоколу, вместо Putty, MTPuTTY или других сторонних SSH клиентов. Встроенный SSH клиент Windows основан на порте OpenSSH и предустановлен в ОС, начиная с Windows 10 1809.

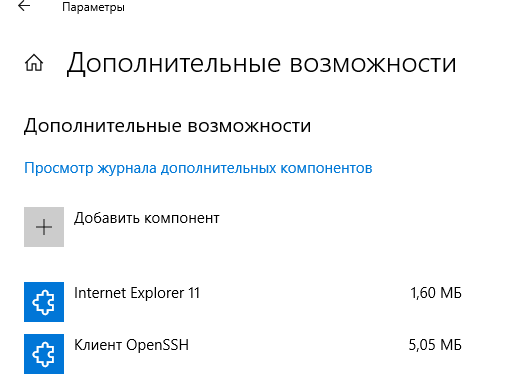

Установка клиента OpenSSH в Windows 10

Клиент OpenSSH входит в состав Features on Demand Windows 10 (как и RSAT). Клиент SSH установлен по умолчанию в Windows Server 2019 и Windows 10 1809 и более новых билдах.

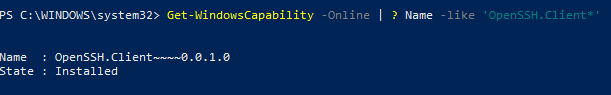

Проверьте, что SSH клиент установлен:

Get-WindowsCapability -Online | ? Name -like ‘OpenSSH.Client*’

В нашем примере клиент OpenSSH установлен (статус: State: Installed).

Если SSH клиент отсутствует (State: Not Present), его можно установить:

- С помощью команды PowerShell: Add-WindowsCapability -Online -Name OpenSSH.Client*

- С помощью DISM: dism /Online /Add-Capability /CapabilityName:OpenSSH.Server

0.0.1.0

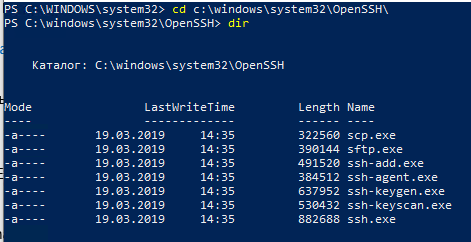

]Бинарные файлы OpenSSH находятся в каталоге c:\windows\system32\OpenSSH\.

- ssh.exe – это исполняемый файл клиента SSH;

- scp.exe – утилита для копирования файлов в SSH сессии;

- ssh-keygen.exe – утилита для генерации ключей аутентификации;

- ssh-agent.exe – используется для управления ключами;

- ssh-add.exe – добавление ключа в базу ssh-агента.

Как использовать SSH клиенте в Windows 10?

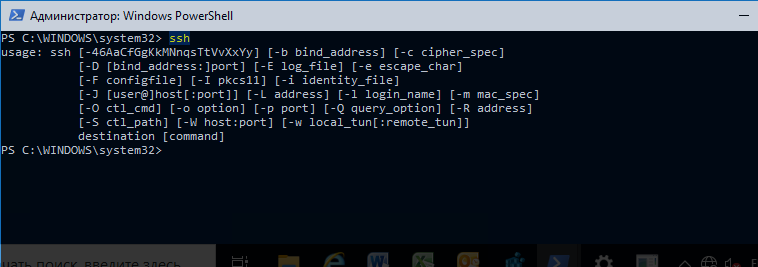

Чтобы запустить SSH клиент, запустите командную строку PowerShell или cmd.exe . Выведите доступные параметры и синтаксис утилиты ssh.exe, набрав команду:

ssh

usage: ssh [-46AaCfGgKkMNnqsTtVvXxYy] [-b bind_address] [-c cipher_spec][-D [bind_address:]port] [-E log_file] [-e escape_char][-F configfile] [-I pkcs11] [-i identity_file][-J [user@]host[:port]] [-L address] [-l login_name] [-m mac_spec][-O ctl_cmd] [-o option] [-p port] [-Q query_option] [-R address][-S ctl_path] [-W host:port] [-w local_tun[:remote_tun]]destination [command]

Для подключения к удаленному серверу по SSH используется команда:

Если SSH сервер запущен на нестандартном порту, отличном от TCP/22, можно указать номер порта:

ssh username@host -p port

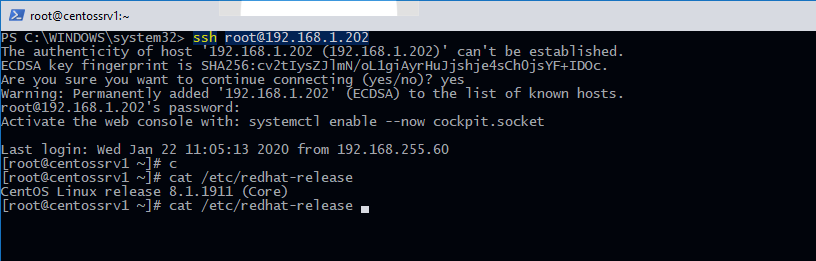

Например, чтобы подключиться к Linux хосту с IP адресом 192.168.1.202 под root, выполните:

При первом подключении появится запрос на добавление ключа хоста в доверенные, наберите yes -> Enter (при этом отпечаток ключа хоста добавляется в файл C:\Users\username\.ssh\known_hosts).

Затем появится запрос пароля указанной учетной записи, укажите пароль root, после чего должна открытся консоль удаленного Linux сервера (в моем примере на удаленном сервере установлен CentOS 8).

Если вы используете SSH аутентификацию по RSA ключам (см. пример с настройкой SSH аутентификации по ключам в Windows), вы можете указать путь к файлу с закрытым ключом в клиенте SSH так:

ssh root@192.168.1.92 -i «C:\Users\username\.ssh\id_rsa»

Также вы можете добавить ваш закрытый ключ в SSH-Agent. Сначала нужно включить службу ssh-agent и настроить ее автозапуск:

set-service ssh-agent StartupType ‘Automatic’

Start-Service ssh-agent

Добавим ваш закрытый ключ в базу ssh-agent:

Теперь вы можете подключиться к серверу по SSH без указания пути к RSA ключу, он будет использоваться автоматически. Пароль для подключения не запрашивается (если только вы не защитили ваш RSA ключ отдельным паролем):

Еще несколько полезных аргументов SSH:

- -C – сжимать трафик между клиентом и сервером (полезно на медленных и нестабильных подключениях);

- -v – вывод подробной информации обо всех действия клиента ssh;

- -R / -L – можно использовать для проброса портов через SSH туннель.

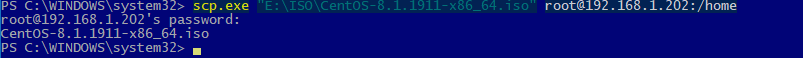

SCP: копирование файлов из/в Windows через SSH

С помощью утилиты scp.exe, которая входит в состав пакета клиента SSH, вы можете скопировать файл с вашего компьютера на SSH сервер:

scp.exe «E:\ISO\CentOS-8.1.1911-x86_64.iso» root@192.168.1.202:/home

Можно рекурсивно скопировать все содержимое каталога:

scp -r E:\ISO\ root@192.168.1.202:/home

И наоборот, вы можете скопировать файл с удаленного сервера на ваш компьютер:

scp.exe root@192.168.1.202:/home/CentOS-8.1.1911-x86_64.iso e:\tmp

Итак, теперь вы можете прямо из Windows 10 подключаться к SSH серверам, копировать файлы с помощью scp без установки сторонних приложений и утилит.

PuTTY: Telnet/SSH Клиент

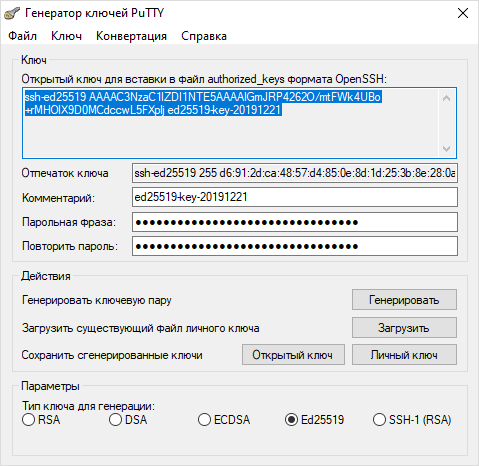

PuTTY — клиентская программа для работы с сетевыми протоколами Telnet, SSH, SCP, SFTP, для подключения по COM-порту и ZModem, утилита для генерации RSA, DSA, ECDSA, Ed25519 цифровых SSH-ключей.

PuTTY является свободным приложением с открытым исходным кодом, содержит реализацию сетевых протоколов SSH, Telnet, Rlogin, и распространяется под Open Source лицензией MIT.

Пакет PuTTY включает в себя несколько приложений:

- PuTTY: Telnet и SSH клиент

- PSCP: SCP клиент — копирование файлов по шифрованному протоколу с управлением из командной строки

- PSFTP: SFTP клиент — копирование файлов по SSH, подобно FTP

- PuTTYtel: отдельный Telnet клиент

- Plink: интерфейс командной строки к PuTTY

- Pageant: агент SSH-аутентификации для PuTTY, PSCP и Plink

- PuTTYgen: утилита для генерации SSH-ключей

Вы можете скачать и установить, как полный инсталлятор, так и каждый модуль по отдельности. На странице загрузки PuTTY представлены бинарные файлы под Windows, и исходные коды, в том числе и под Linux/Unix. Помимо официальных релизов и поддерживаемых ОС, существуют аддоны и модификации PuTTY, созданные сторонними разработчиками. А кроме основной документации, рекомендуем ознакомиться с особенностями русской версии PuTTY, часто задаваемыми вопросами FAQ, со статьями, прямо или косвенно связанными с работой PuTTY, SSH, и работе с Linux в целом, а также каталогом цветовых схем PuTTY.

Новости PuTTY

21.12.2019 — Русская версия PuTTY 0.73-RU-17

- Переход на версию PuTTY 0.73.

- Временно деактивированы патчи, некорректно работающие с последними версиями PuTTY: Cygterm, Background Image, Wincrypt.

- Другие исправления ошибок и незначительные багфиксы.

29.09.2019 — Релиз PuTTY 0.73

- В Windows другие приложения могли привязываться к тому же TCP-порту, что и локальный port-forwarding порт PuTTY (см. vuln-win-exclusiveaddruse).

- Исправлена ошибка при обработке терминалом режима xterm bracketed paste mode, из-за которой две escape-последовательности, заключенные в скобки, могли появляться вместе, что позволяло ошибочно идентифицировать вставленные данные как ручной ввод с клавиатуры (см. vuln-bracketed-paste-data-outside-brackets).

- Сервер SSH-1, отправляющий сообщение об отключении, мог вызвать доступ к освобожденной памяти (см. ssh1-disconnect-use-after-free).

- Plink под Windows падал при старте, если он действовал как connection-sharing downstream.

- Теперь PuTTY под Windows корректно обновляет размер окна терминала, если разрешение экрана было изменено, а окно PuTTY в этот момент было развернуто на весь экран.

- Исправлена ошибка, приводившая к потере символов в конце строк при обработке терминалом цветных сообщений GCC.

- Исправлено плохое взаимодействие между операцией «Очистить прокрутку», и выделением мыши, которое могло приводить к появлению сообщений об ошибках.

20.07.2019 — Релиз PuTTY 0.72

Исправления безопасности, найденные в рамках финансируемой EU-FOSSA программы Bug Bounty:

- Целочисленное переполнение при разборе длины пакета SSH-1 (см. vuln-ssh1-buffer-length-underflow).

- Переполнение буфера в SSH-1, если сервер отправляет два крошечных ключа RSA (см. vuln-ssh1-short-rsa-keys).

- Клиентский код Pageant под Windows не проверял поле длины ответа, что могло привести к уязвимости во всех инструментах SSH-клиента (PuTTY, Plink, PSFTP и PSCP), если вредоносная программа могла выдать себя за Pageant (см. vuln-win-pageant-client-missing-length-check).

- Исправлен сбой при обмене ключами GSSAPI/Kerberos, затрагивающий сторонних поставщиков GSSAPI под Windows (например, MIT Kerberos для Windows).

- Исправлен сбой при обмене ключами GSSAPI/Kerberos, происходивший если сервер предоставил обычных ключ хоста SSH как часть обмена.

- Символы доверия («trust sigils» — значки PuTTY в начале локально сгенерированных строк в окне терминал — чтобы отличить их от данных, отправляемых сервером) никогда не отключались в SSH-1 или Rlogin.

- Символы доверия никогда не включались снова, если пользователь инициировал перезапуск сеанса.

- PSCP в режиме загрузки SCP мог создавать файлы с ложной новой строкой в конце их имени.

- PSCP в режиме загрузки SCP с опцией -p генерировал ложные сообщения о несанкционированном переименовании файлов.

- Начальное сообщение с инструкцией никогда не выводилось во время SSH keyboard-interactive аутентификации.

- Вставка очень длинных строк во время совместного использования SSH-соединений могло вызвать падение downstream-окна PuTTY.

- В раскладках клавиатуры с клавишей «,» на цифровой клавиатуре (например, немецкая) PuTTY под Windows могла вернуть «.» вместо «,».

- PuTTYgen мог сгенерировать RSA-ключ на один бит короче, чем было запрошено.