Настройка SAML 2.0 SSO с Microsoft Active Directory Federation Services

Примечание: ADFS 2.0 на Windows Server 2008 r2 или

ADFS 3.0 на Windows Server 2012 / 2012 r2

SAML 2.0 single sign-on (SSO) может быть интегрирован с Microsoft Active Directory Federation Services (AD FS) 3.0.

- установленный и настроенный сервис AD FS

- компьютер-сервер на Microsoft Server 2008r2 или 2012/2012r2

- SSL-сертификат для вашей страницы авторизации AD FS и отпечаток этого сертификата

В этом примере мы используем ADFS 2.0 на Windows Server 2008 R2 . Для Windows Server 2012 все шаги аналогичны за исключением установки. Здесь установка роли AD FS происходит через диспетчер сервера, а на Windows 2008 Server r2 через установочный пакет.

Шаг 1. Управление AD FS

Войдите в ваш AD FS сервер и запустите ADFS Management Console через ярлык в меню Control Panel > Administrative Tools.

Шаг 2. Проверка настроек AD FS

Нажмите правой кнопкой мыши на Service и выберите Edit Federation Service Properties…

Убедитесь, что поля во вкладке General соответствуют вашей DNS-записи и именам сертификата. Адрес в поле Federation Service Identifier будет также использован при настройке SAML 2.0 на стороне iSpring Online.

Шаг 3. Сертификат для подписи токена

Найдите сертификат в базе.

Правой кнопкой мыши нажмите на сертификат и выберите View Certificate .

Перейдите на вкладку Details .

Найдите поле Thumbprint и скопируйте его значение.

Шаг 4. Настройка iSpring Learn

Войдите в свой аккаунт iSpring Online как администратор и перейдите в меню настроек SSO по ссылке: https://ИМЯ_ВАШЕГО_АККАУНТА.ispringonline.ru/settings/sso

Вставьте скопированное значение поля Thumbprint в поле Certificate Fingerprint field и удалите из значения все пробелы между символами.

Введите ваши параметры в поля Metadata URL , Sign On URL и Logout URL .

Шаг 5. Настройка проверяющей стороны в AD FS

Откройте Панель управления AD FS , нажмите правой кнопкой мыши на Relying Party Trusts и выберите Add Relying Party Trust…

Нажмите кнопку Next в окне приветствия мастера настройки проверяющей стороны и на шаге Select Data Source выберите последнюю опцию в списке – Enter data about the relying party manually .

На следующем шаге введите название Display name , которое будет использоваться в будущем.

На следующем шаге выберите профиль AD FS :

На следующем шаге оставьте все параметры в том же виде, как они выставлены по умолчанию.

На следующем шаге поставьте флажок напротив параметра Enable support for the SAML 2.0 WebSSO protocol . В поле введите URL по типу https://ИМЯ_ВАШЕГО_АККАУНТА.ispringonline.ru/module.php/saml/sp/saml2-acs.php/default-sp

На следующем шаге добавьте Relying party trust identifier по типу https:// ИМЯ_ВАШЕГО_АККАУНТА.ispringonline.ru/module.php/saml/sp/metadata.php/default-sp

Далее выберите параметр Permit all users to access the relying party trust .

На следующем шаге оставьте все параметры по умолчанию и нажмите Next .

На конечном шаге поставьте флажок напротив параметра Open the Edit Claim Rules dialog и нажмите Close , чтобы выйти из мастера настройки добавления проверяющей стороны.

Шаг 6. Создание правил утверждений

Добавьте первое правило, нажав на Add Rule.

Выберите правило Send LDAP Attributes as Claims .

На следующем шаге введите название вашего Правила Утверждения. Например, E-mail to Learn , и выберите Active Directory для параметра Attribute store . Далее выберите следующие значения:

в колонке LDAP Attribute выставите E-Mail Addresses

в колонке Outgoing Claim Type выставите email

Нажмите Finish или ОК для сохранения нового правила.

Далее добавьте второе правило и выберите Transform an Incoming Claim для параметра Claim rule template .

Дайте имя вашему правилу утверждения, например, Transform Account Name

Выберите Windows account name для параметра Incoming Claim Type

Выберите Name ID для параметра Outgoing Claim Type

Выберите Transient Identifier для параметра Outgoing Name ID Format

Оставьте Pass through all claim values выбранным, как он стоит по умолчанию

Нажмите ОК для создания правила утверждения, а затем снова ОК для подтверждения завершения создания правил.

Шаг 7. Изменение настроек безопасности

Некоторые параметры настроек безопасности созданного Relying Party Trust необходимо изменить. Для перехода к этим настройкам, выберите Properties в боковой панели справа, убедившись, что также выбран параметр Relying Party Trust .

Убедитесь, что во вкладке Advanced выбран SHA-1 для параметра Secure hash algorithm .

во вкладке Endpoints нажмите ADD , чтобы добавить новую конечную точку.

выберите SAML Assertion Consumer для параметра Endpoint type

выберите Artifact для параметра Binding и 2 для параметра Index

в поле URL добавьте адрес по типу https:// ИМЯ_ВАШЕГО_АККАУНТА.ispringonline.ru/module.php/saml/sp/saml2-acs.php/default-sp

оставьте поле Response URL пустым и нажмите ОК

Нажмите ADD еще раз

Выберите SAML Logout для параметра Endpoint type

Выберите POST для параметра Binding

Оставьте поле Response URL пустым и нажмите ОК

Прозрачная авторизация на RDS с помощью SSO (Single Sign-On)

Single Sign-On (SSO — технология единого входа) это технология, позволяющая уже аутентифицированному (вошедшему в систему) пользователю получать доступ к другим сервисам без повторной аутентификации. Применительно к технологии терминальных серверов Remote Desktop Services, SSO позволяет избавить пользователя, выполнившего вход на доменном компьютере, от многократного ввода имени и пароля своей учетной записи в окне RDP клиента при подключении к RDS серверам или запуске опубликованных приложений RemoteApp.

В этой статье мы опишем особенности настройки прозрачной авторизации (Single Sign-On) пользователей на серверах RDS под управлением Windows Server 2016 и 2012 R2.

Требования к окружению:

- Сервер Connection Broker и все RDS сервера должны работать под управлением Windows Server 2012 или выше;

- SSO работает только в доменном окружении: должны использоваться учетные записи пользователей Active Directory, а RDS сервера и рабочие станции пользователей должны быть включены в домен;

- На RDP клиентах должна использоваться версия клиента RDP 8.0 и выше (не получится установить эту версию RDP клиента в Windows XP);

- На стороне клиента поддерживаются следующие версии Windows 10 / 8.1 / 7;

- SSO работает с парольной аутентификацией (смарт карты не поддерживаются);

- Уровень безопасности RDP (Security Layer) в настройках подключения должен быть установлен в Negotiate или SSL (TLS 1.0), а шифрование High или FIPS Compliant.

Процедура настройки Single Sign-On состоит из следующих этапов:

- Необходимо выпустить и назначить SSL сертификат на серверах RD Gateway, RD Web и RD Connection Broker;

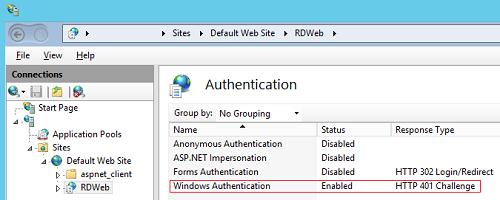

- Включить Web SSO на сервере RDWeb;

- Настроить групповую политику делегирования учетных данных;

- Через GPO добавить отпечаток сертификата в доверенные издатели .rdp.

Итак, в первую очередь нужно выпустить и назначить SSL сертификат. В EKU (Enhanced Key Usage) сертификата должно обязательно присутствовать идентификатор Server Authentication. Мы опускаем процедуру получения сертификата, т.к. это она выходит за рамки статьи (можно сгенерировать самоподписанный SSL сертификат, но его придется добавлять в доверенные на всех клиентах через GPO).

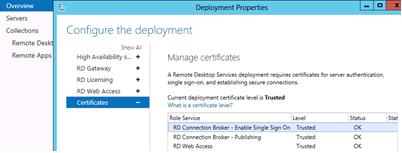

SSL сертификат привязывается в свойствах RDS Deployment в подразделе Certificates.

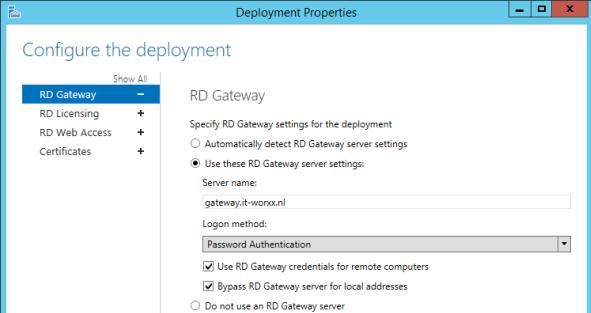

Если используется шлюз RD Gateway, убедитесь, что он не используется для подключения внутренних клиентов (должна стоять галка Bypass RD Gateway server for local address).

Следующий этап – настройка политики делегирования учетных данных. Создайте новую доменную GPO и привяжите ее к OU с пользователями (компьютерами), которым нужно разрешить SSO доступ на RDS сервера. Если вы хотите разрешить SSO для всех пользователей домена, допустимо редактировать Default Domain Policy.

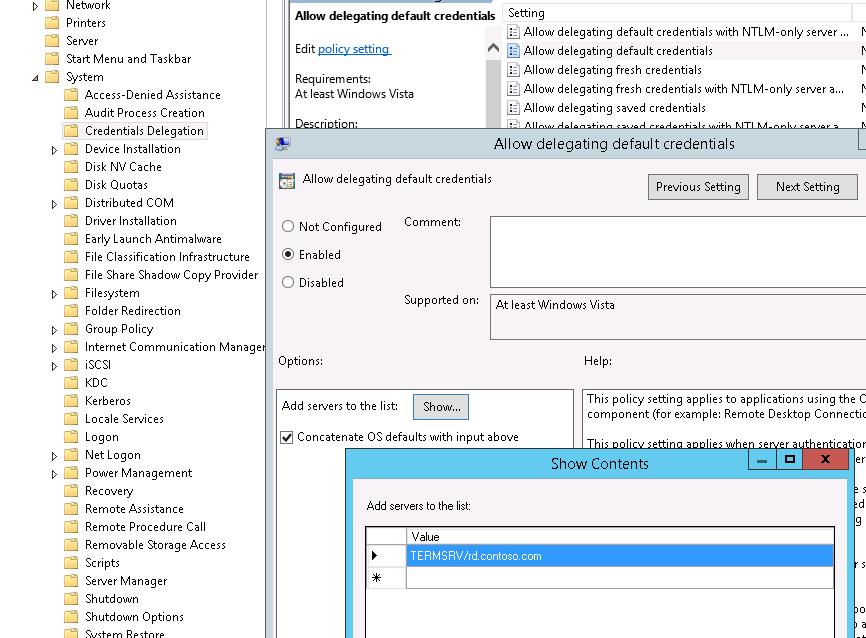

Эта политика находится в разделе GPO Computer Configuration -> Administrative Templates -> System -> Credential Delegation -> Allow delegation defaults credential (Конфигурация компьютера -> Административные шаблоны -> Передача учетных данных -> Разрешить передачу учетных данных, установленных по-умолчанию). Политика разрешает определенным серверам доступ к учетным данным пользователей Windows.

- Включите политику (Enabled);

- В список серверов нужно добавить имена RDS серверов, на которые клиент может автоматически отправлять учетные данные пользователя для выполнения SSO авторизации. Формат добавления сервера: TERMSRV/rd.contoso.com. (обратите внимание, что все символы TERMSRV должны быть в верхнем регистре). Если нужно предоставить такое право всем терминальным системам домена (менее безопасно), можно воспользоваться такой конструкцией: TERMSRV/*.contoso.com .

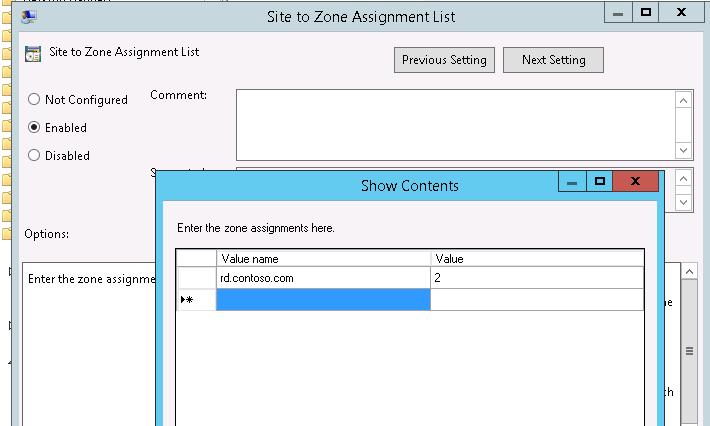

Далее, чтобы избежать появления окна с предупреждением о надежности издателя удаленного приложения, нужно с помощью GPO на клиентских компьютерах добавить адрес сервера с ролью Connection Broker в доверенную зону с помощью политики «Список назначений зоны безопасности для веб-сайтов» (по аналогии со статьей Как убрать предупреждение системы безопасности при открытии файла в Windows):

User/Computer Configuration -> Administrative Tools -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security Page-> Site to Zone assignment list (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Internet Explorer -> Панель управления браузером -> Вкладка безопасность)

Укажите FQDN имя сервера RDCB и зону 2 (Trusted sites).

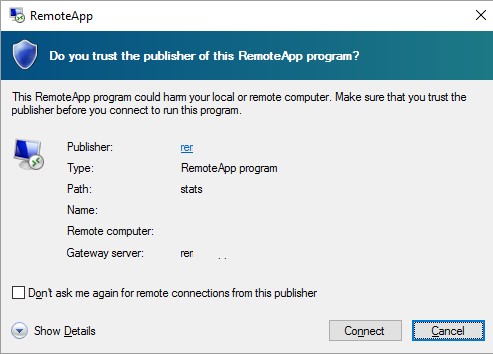

После обновления политик на клиенте, при попытке запустить RemoteApp приложение, запрос пароля не появится, но появится окно с предупреждением о доверии к издателю данной программы RemoteApp:

Do you trust the publisher of this RemoteApp program?

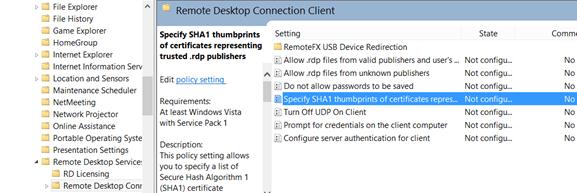

Чтобы это сообщение не выводилось каждый раз при подключении пользователя, вам нужно получить отпечаток SSL сертификата (certificate thumbprint) RD Connection Broker и добавить его в список доверенных издателей rdp. Для этого на сервере RDS Connection Broker выполните команду PowerShell:

На этом настройка SSO закончена, и после применения политик, пользователь должен подключатся к ферме RDS по протоколу RDP без повторного ввода пароля.

Теперь при запуске клиента mstsc.exe (Remote Desktop Connection), если вы укажете имя RDS сервера, в поле UserName автоматически подставится имя пользователя в формате (user@domain.com).

Your Windows logon credentials will be used to connect.

Чтобы использовать RD Gateway с SSO нужно для пользователей включить политику Set RD Gateway Authentication Method (User Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> RD Gateway) и установить ее значение на Use Locally Logged-On Credentials.

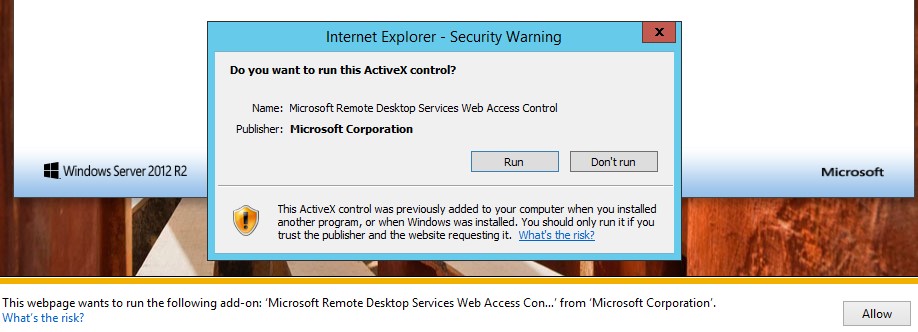

Для использования Web SSO на RD Web Access, обратите внимание, что рекомендуется использовать Internet Explorer с включенным Active X компонентом MsRdpClientShell (Microsoft Remote Desktop Services Web Access Control).