Установка корневого центра сертификации Microsoft CA на MS Windows Server 2008 R2

Назначение корпоративного центра сертификации

Шифрование, сертификаты, цифровые подписи плотно вошли в повседневную деятельность организаций. Ведущие игроки на рынке программного активно продвигают идеологию «безопасного интернета», требуя поддержки цифровых сертификатов.

Однако текущее положение в этой области не позволяет решать вопросы безопасного интернета без существенных финансовых затрат на приобретение SSL- сертификатов. При этом бесплатные сертификаты сервиса Let’s Encrypt покрывают лишь узкий спектр корпоративных потребностей в сертификатах. Например, не покрываются сертификаты для шифрования документов, почты, цифровых подписей, аутентификация клиентов. Для использования публичных сертификатов, выданных коммерческими CA вам необходимо иметь публичный домен. Получить сертификат для веб-сервера на имя domain.local от Let’s Encrypt технически невозможно. Именно поэтому актуальность частных корпоративных центров сертификации остаётся на очень высоком уровне.

Двухуровневая схема развертывания иерархии центра сертификации (ЦС) для небольших и средних предприятий является наиболее оптимальной, поскольку она позволяет обеспечить должный уровень безопасности и приемлемый уровень гибкости разделения ЦС на определённые функции.

Здесь корневой ЦС выпускает сертификаты для подчинённых ЦС, а уже подчинённый ЦС выдаёт сертификаты конечным потребителям. Это позволяет изолировать корневой ЦС от сети, что автоматически сводит к нулю шанс компрометации такого ЦС. Основное время корневой ЦС жизни может и должен проводить в выключенном состоянии. Включать его нужно только для обновления собственного сертификата, подчинённого ЦС или для публикации нового списка отозванных сертификатов (CLR). Другим достоинством двухуровневой иерархии является улучшенная гибкость в разбиении подчинённых ЦС на классы, например, для разных групп потребителей или отдельно для рабочих станций, отдельно для пользователей. Или можно выделить один ЦС для выдачи сертификатов с повышенными требованиями к сертификатам (например, сертификаты для аутентификации и цифровой подписи) и ЦС общего назначения.

Типовая схема двухуровневой схемы центра сертификации (ЦС):

Установка корневого центра сертификации Microsoft CA на MS Windows Server 2008 R2

Для того чтобы установить корневой центр сертификации, необходимо:

1. Создать файл политик центра сертификации.

2. Установить автономный корневой Центр сертификации (со службой сертификации и службой регистрации в центре сертификации через Интернет) MS Windows Server 2008 R2. Настроить службу на автоматический выпуск сертификатов.

3. Настроить службу на автоматический выпуск сертификатов.

4. Включить аудит работы службы, сделать настройки безопасности.

5. Добавить ссылки на точку распространения отозванных сертификатов и корневого сертификата центра сертификации, которые будут добавляться в каждый выпущенный сертификат.

Создание файла политик CAPolicy.inf корневого ЦС

Считаем, что для самоподписанного сертификата корневого Центра сертификации нет необходимости указания точки распределения списка отозванных сертификатов (расширение CDP). Для этого в файле политик значение CRL Distribution Point (точка распределения списка отозванных сертификатов) сделать пустым.

Содержимое файла CAPolicy.inf будет следующим:

[Version] Signature=”$Windows NT$”Установка службы сертификации из состава MS Windows

Установка службы сертификации производится с использованием Мастера компонентов Windows в следующей последовательности:

• Открыть окно Панели управления, выполнив команды Пуск, Панель управления.

• В окне Панели управления открыть пункт Администрирование и выбрать Диспетчер сервера.

• Выбрать пункт Роли . В правой части окна нажать Добавить роли и выделить пункт Службы сертификации Active Directory .

В следующем окне мастера выбрать пункты Центр Сертификации и Служба регистрации в центре сертификации через Интернет.

В появившемся окне нажать кнопку Добавить требуемые службы роли:

Далее следует выбрать Автономный ЦС , затем – Корневой ЦС.

При создании нового ключа ЦС выбрать опцию Создать новый закрытый ключ.

Далее следует выбрать криптопровайдер RSA#Microsoft Software Key Storage Provider и установить опцию Разрешить взаимодействие с администратором, если центр сертификации обращается к закрытому ключу.

Далее следует ввести сведения о ЦС. Имя ЦС (в примере это MS-Root-CA) может быть введено как кириллицей, так и латиницей. При этом если имя вводится кириллицей, то его длина не должна превышать 50 символов. Если Имя вводится латиницей, то его длина не должна превышать 250 символов. Имя ЦС может быть любым.

Ввести сведения о Вашей организации по следующему примеру:

OU= название отдела

На сообщение о расширенной кодировке имен выбираем Да .

Далее нужно задать срок действия сертификата ЦС 15 лет и затем следовать указаниям Мастера установки службы, выбирая предлагаемые значения по умолчанию.

Настройка корневого Центра сертификации

Пуск\Все программы\Администрирование\Центр сертификации.

Просмотреть настройки Центра сертификации, вызвать контекстное меню и выбрать Свойства .

В окне Свойств просмотреть выпущенный самоподписанный сертификат корневого Центра сертификации и проверить, какая информация легла в сертификат из файла политик CAPolicy.inf и при установке Центра сертификации.

Настроить Модуль политики на выдачу сертификатов в автоматическом режиме. Установить переключатель в строку Следовать параметрам…

Перейти в закладку Аудит . Включить протоколирование событий безопасности. Активировать события безопасности, кроме Сохранение и восстановление архивированных ключей и Запуск и остановка службы сертификатов Active Directory

Перейди в закладку Безопасность . Разрешите Администратору запрашивать сертификаты:

Настройка публикации списка отозванных сертификатов

Перейти в закладку Расширения . В меню Выберите расширение выбрать Точка распространения списка отзыва (CDP). Удалить точки распространения, кроме C:\Windows …. Добавить путь, например, http://servername /Public/Certname.crl, где servername – сервер, на котором будет настроено публичное хранилище, а Certname – название сертификата.

Включить настройки Включать в CDP-расширение выданных сертификатов и Включать в расширения IDP выданных CRL . Перезапустить Центр сертификации.

В дополнение к CDP, необходимо сконфигурировать дополнение включающее информацию о локализации сертификата ЦС AIA. Для этого в поле Выберите расширение перейти к Authority Information Access (AIA) . Удалить доступы к сведениям о центрах сертификации, кроме C:\Windows…. Добавить путь, например, http://servername/Public/Certname.cer, где servername – сервер, на котором будет настроено публичное хранилище, а Certname – название сертификата.

Включить настройки Включать в AIA-расширение выданных сертификатов . Перезапустить Центр сертификации.

Поскольку значения дополнений CDP и AIA изменены, то для учета изменений необходимо выпустить и опубликовать CRL. Для публикации CRL необходимо в дереве консоли Центра сертификации нажать правой кнопкой мыши на узел Отозванные сертификаты . В появившемся меню выбрать Все задачи\Публикация

Оставить по умолчанию тип публикуемого CRL – Новый базовый CRL. Нажать кнопку ОК .

Для просмотра и изменения параметров публикации CRL в окне контекстного меню выберем Свойства .

Посмотреть выпущенные списки отозванных сертификатов можно в закладке Просмотр списков отзыва сертификатов (CRL).

Списки отозванных сертификатов размещены в папке C:\Windows\System32\Certsrv\CertEnroll , куда по умолчанию публикуются списки.

Свой центр сертификации windows server 2008 r2

Пошаговая инструкция по установке и настройке центра сертификации

Сергей Вессарт | Опубликовано 29.10.2013 в рубрике Новые возможности

Одним из преимуществ ЛОЦМАН:ПГС является применение цифровых подписей достоверно подтверждающих личность и роль подписавшего документ. Для создания цифровых подписей необходимы сертификаты выданные удостоверяющим центром сертификации.

На этапе внедрения не всегда хватает опыта для установки и настройки центра сертификации, чтобы Вам не пришлось собирать крупицы информации по просторам интернета, мы предлагаем подробно рассмотреть установку и настройку центра сертификации.

В наших примерах мы будем использовать контроллер домена на Microsoft Windows Server 2008 и клиент Microsoft Windows 7.

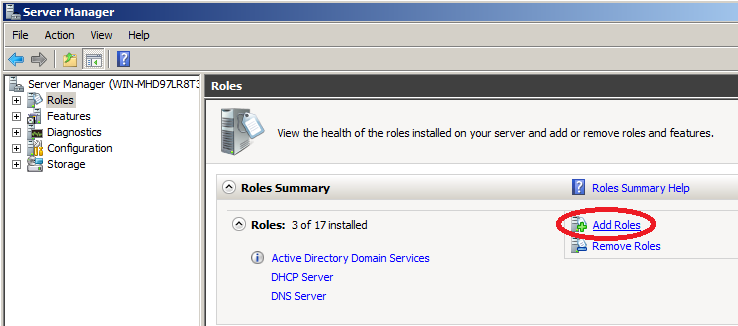

- Для начала нам нужно добавить роль Active Directory Certification Services (Службы сертификации Active Directory) на контроллере домена. Откройте Server Manager и выполните команду «Add Role» («Добавить роли»).

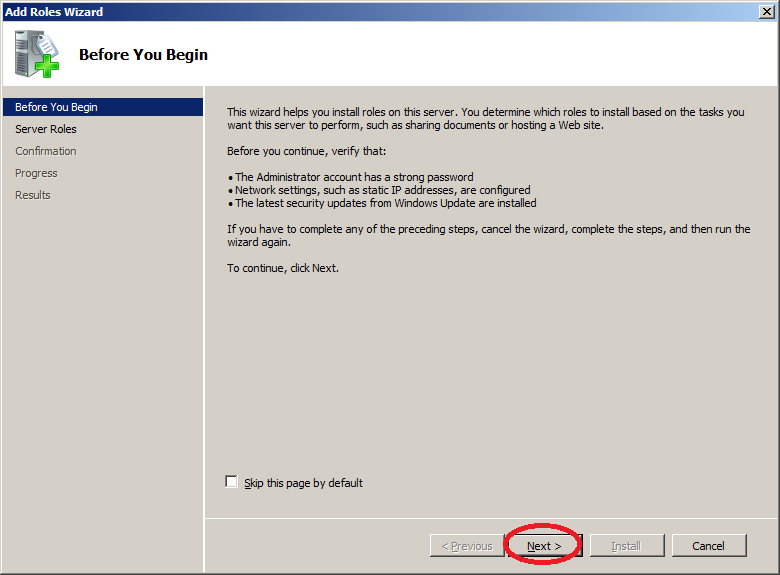

- Откроется Add Roles Wizard (Мастер добавления ролей). Нажмите Next.

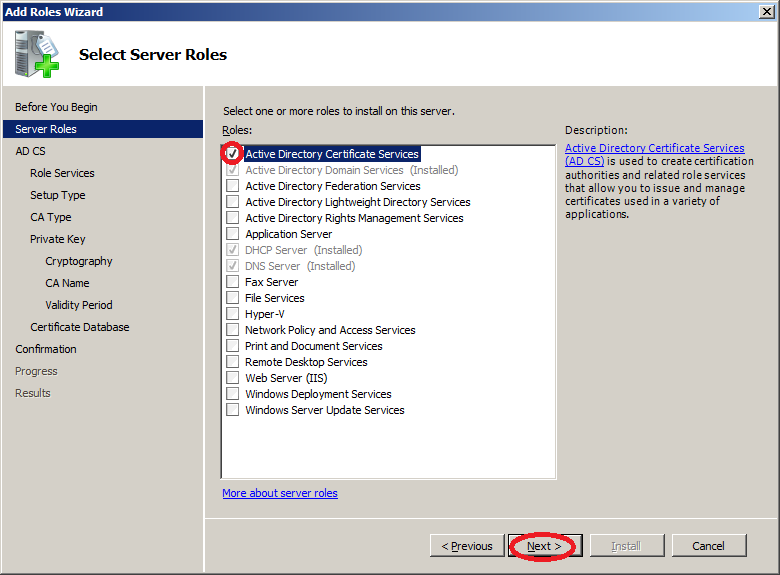

- Выберите роль Active Directory Certification Services(Службы сертификации Active Directory). Нажмите Next.

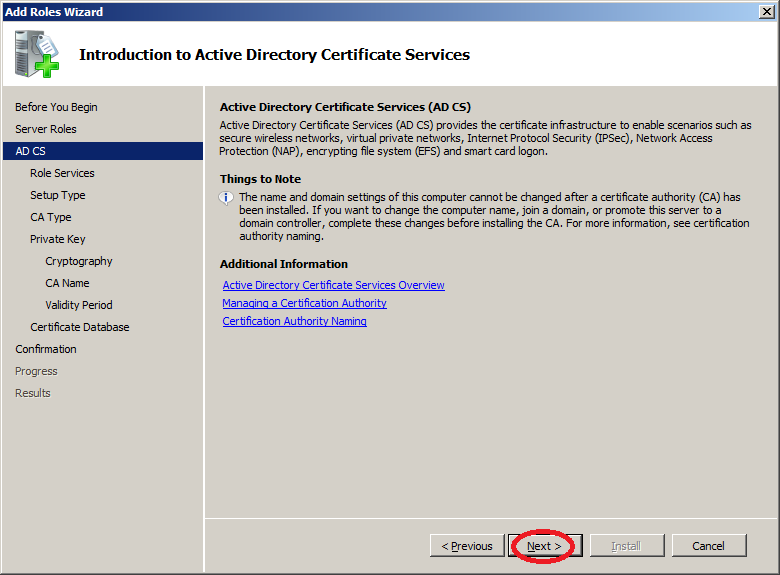

- Next.

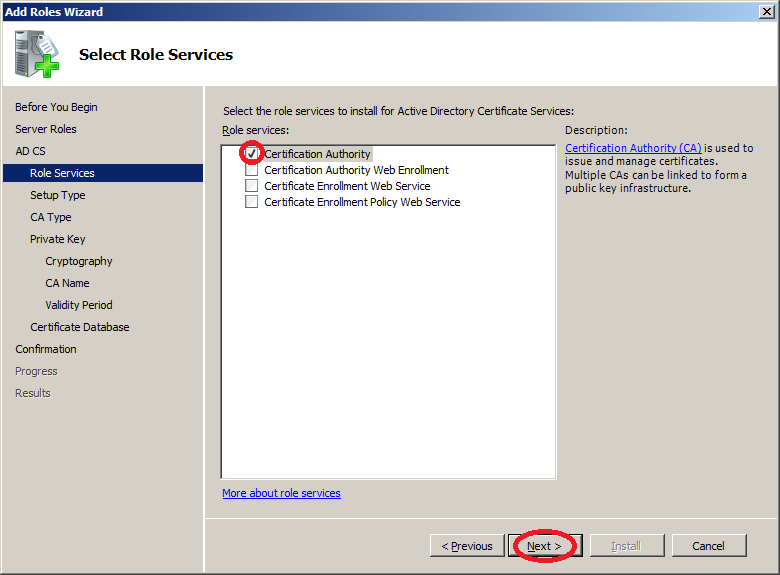

- Проверьте, что отмечена служба Certification Authority(Центр сертификации).

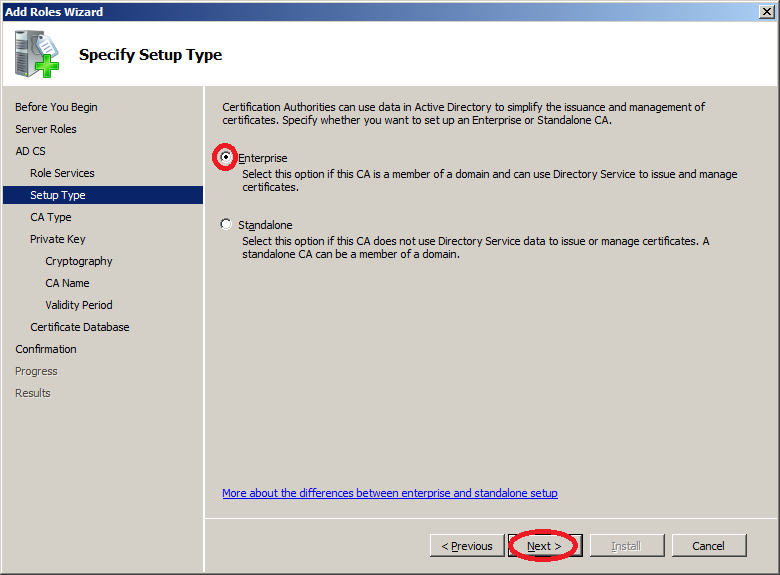

- Вариант установки должен быть указан «Enterprise».

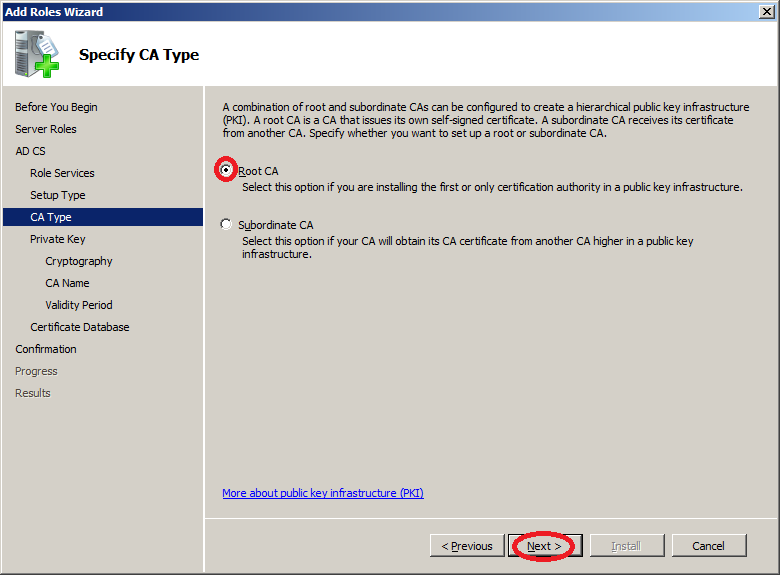

- Тип центра сертификации Root CA(Корневой ЦС).

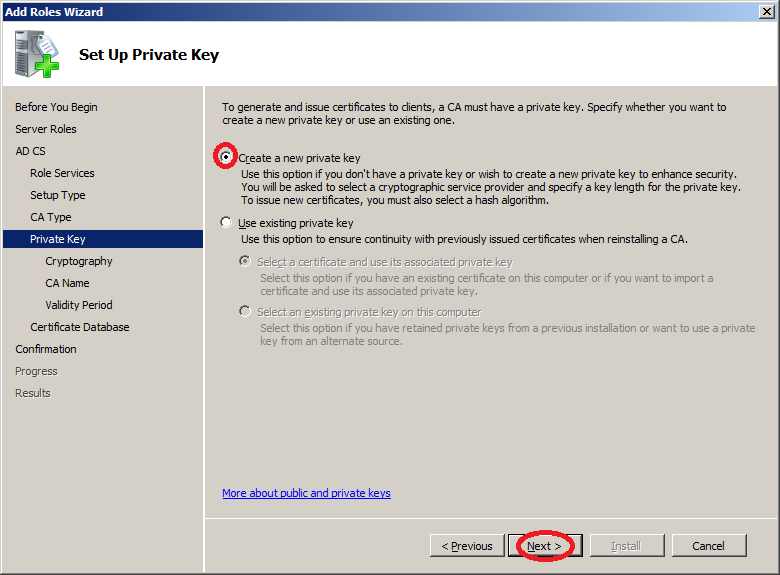

- Создайте новый приватный ключ.

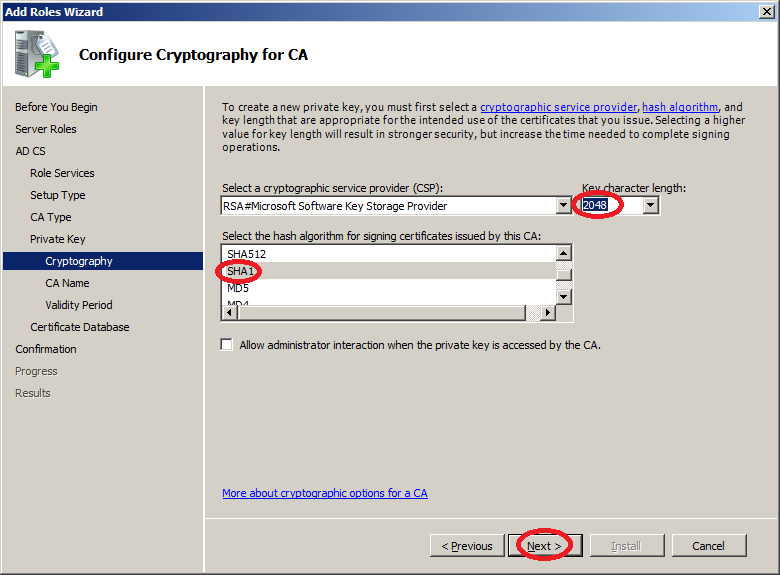

- Укажите параметры шифрования, например:

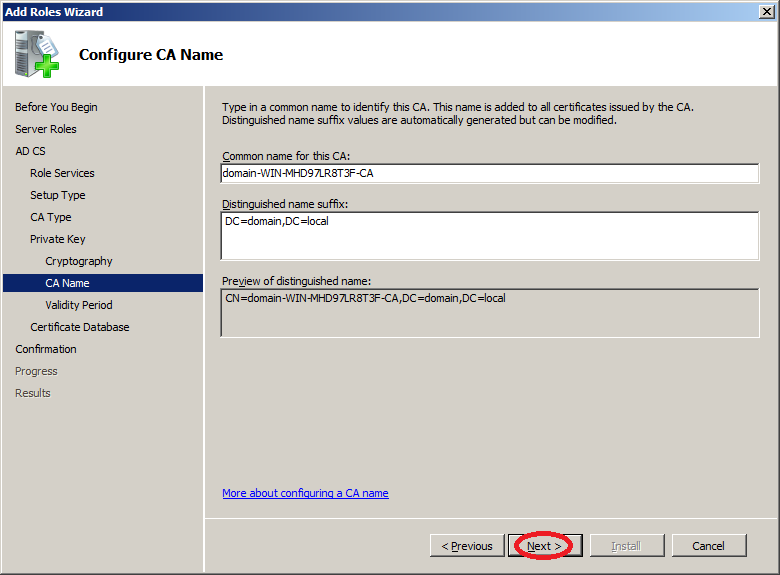

Если Вы меняете параметры, рекомендуем Вам ознакомиться с советами компании Microsoft по безопасности в части выбираемой длины ключа. - Проверьте имя и суффиксы центра сертификации, например:

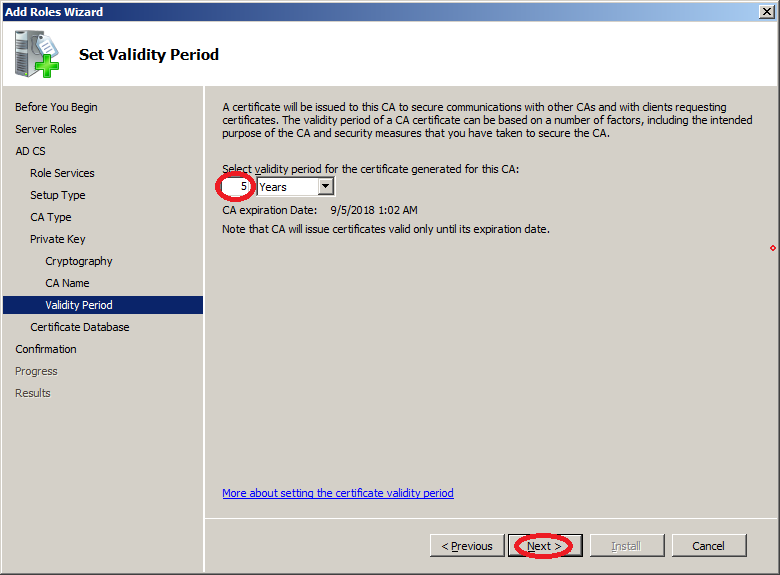

- Задайте срок действия сертификата, например:

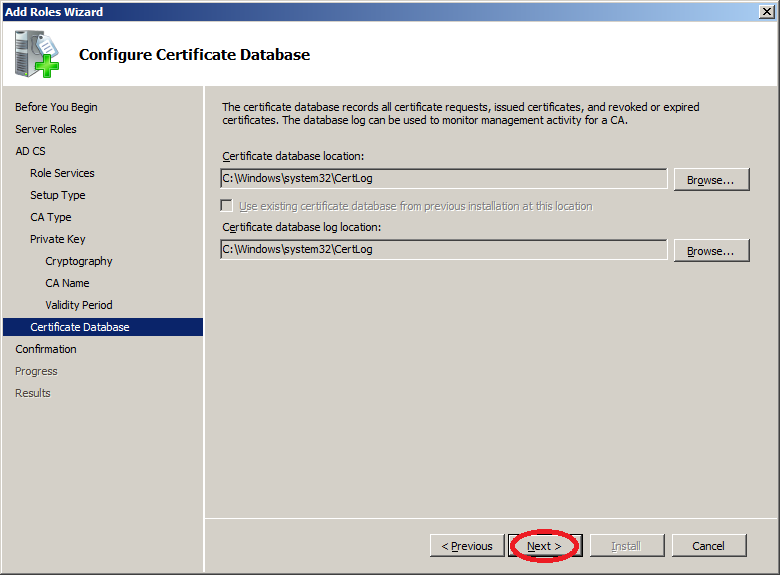

- Next.

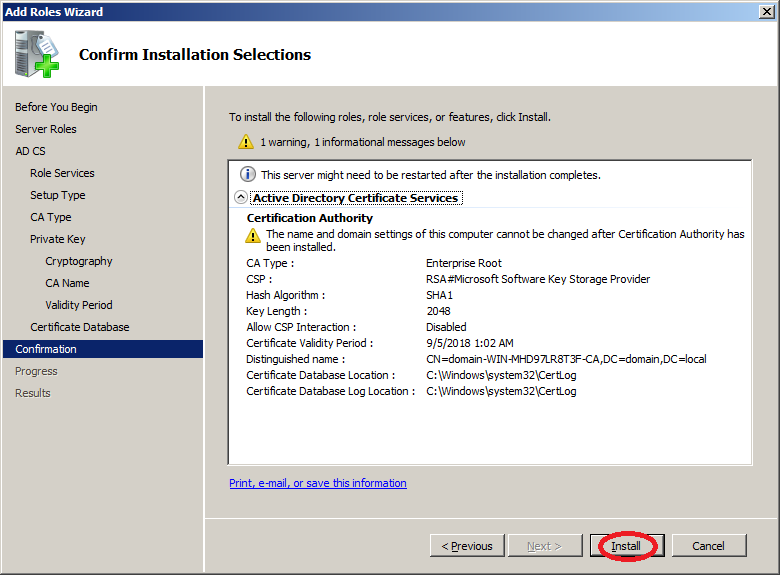

- Install.

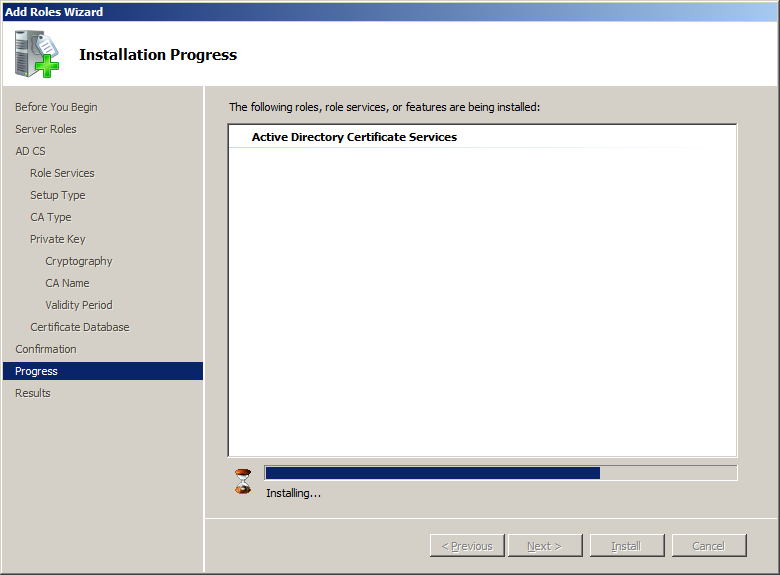

- Процесс установки…

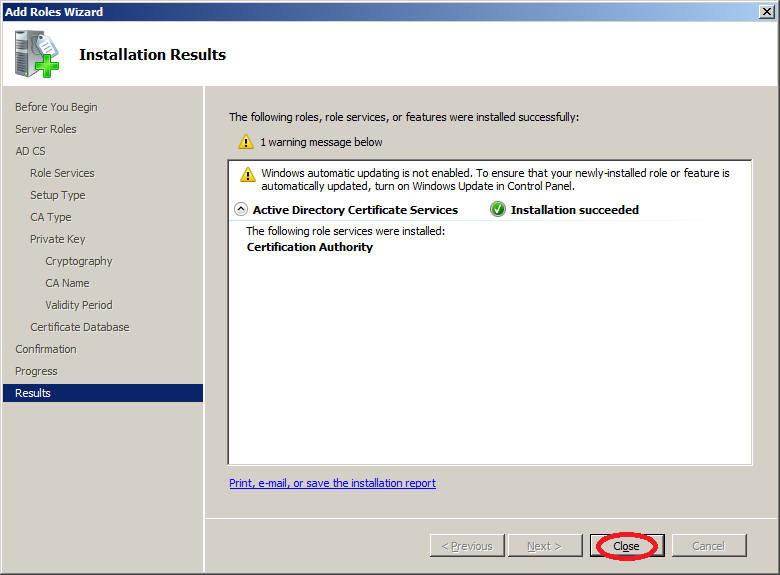

- Установка завершена. Close.

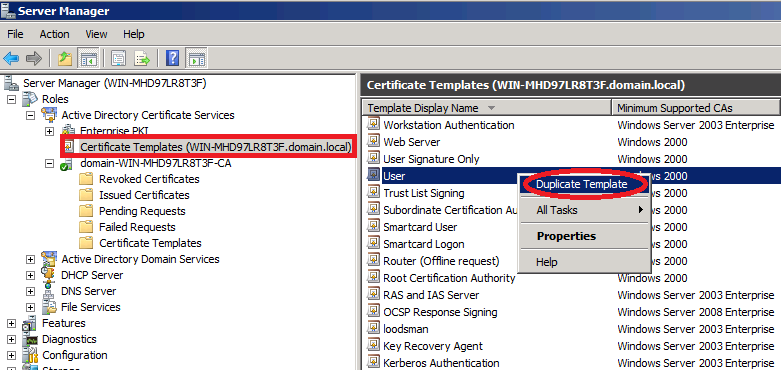

Центр сертификации установлен. Теперь нужно создать шаблон сертификатов. - Перейдите в Certificate Templates (Шаблоны сертификатов) и выполните команду Duplicate Template (Скопировать шаблон) на существующем шаблоне, например User.

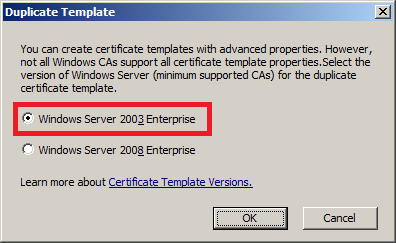

- Выберите версию Windows Server минимально поддерживаемую ЦС.

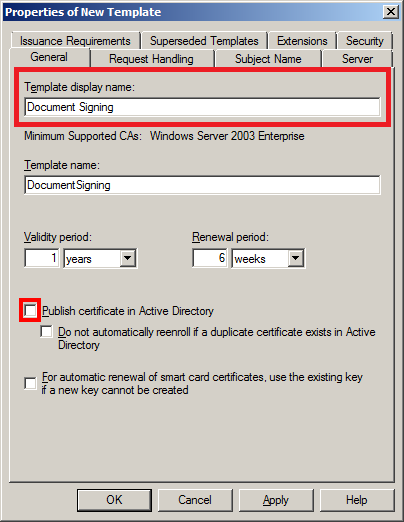

Не выбирайте Windows Server 2008, иначе при подписании созданным сертификатом документов в программных продуктах использующих .NET Framework 4.0 Вы получите сообщение «Указан неправильный тип поставщика (mscorlib)». Иными словами Вы не сможете использовать сертификат. - В открывшихся свойствах шаблона укажите имя и отключите Publish certificate in Active Directory (Опубликовать сертификат в Active Directory):

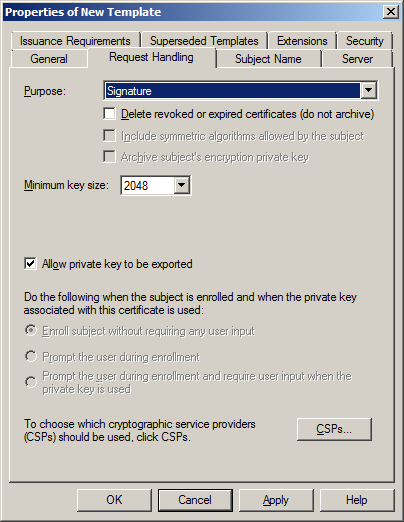

- Перейдите на вкладку Request Handling (Обработка запроса) и измените цель на «Signature» («Подпись»).

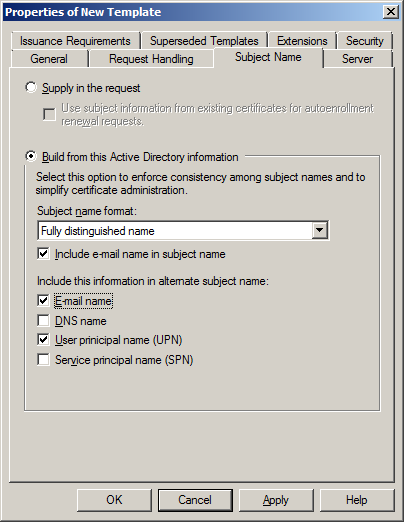

- Проверьте параметры на вкладке Subject Name (Имя субъекта).

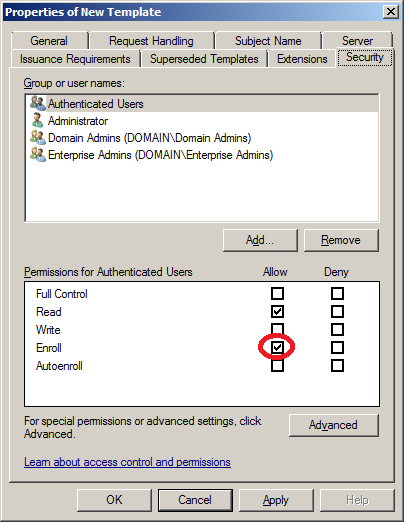

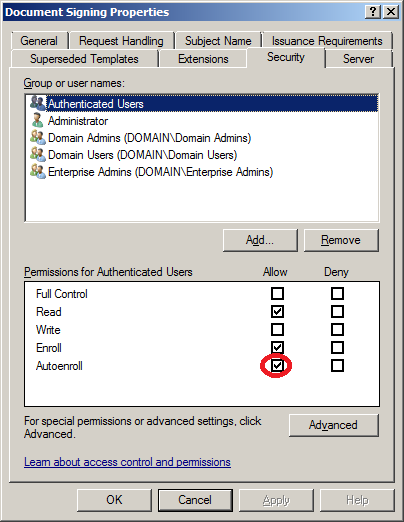

- На вкладке Security (Безопасность) для группы Authenticated Users (Прошедшие проверку) разрешите Enroll (Заявка).

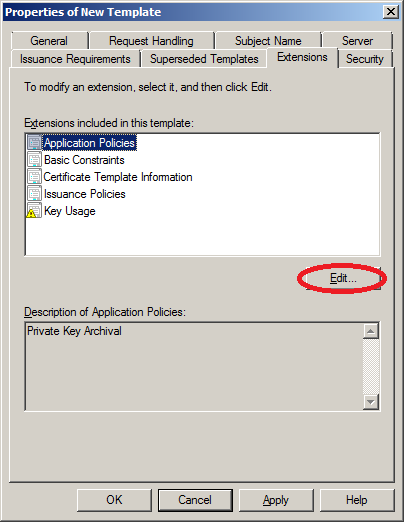

- На вкладке Extensions (Расширения) скорректируйте Application Policies (Политика применения) .

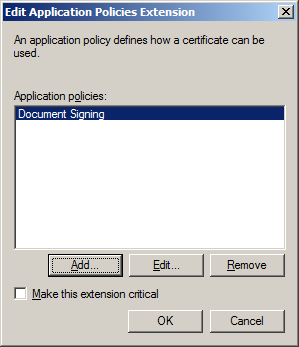

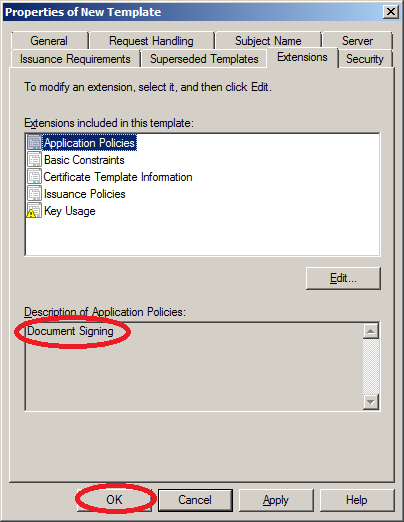

Выберите Document Signing (Подписывание документа).

ОК.

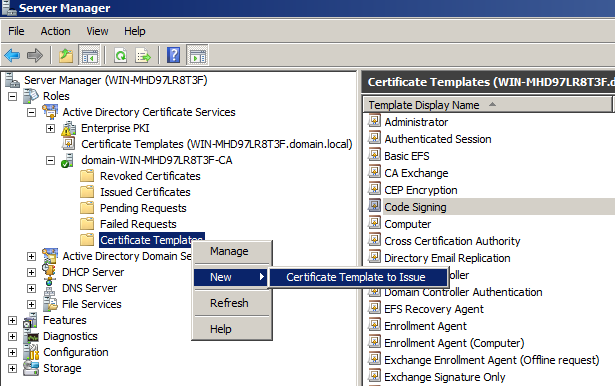

Шаблон сертификата создан, теперь необходимо его опубликовать. - Перейдите в Certificate Templates (Шаблоны сертификатов) и выполните команду «New -> Certificate Template to Issue» («Новый -> Выдать шаблон сертификата»).

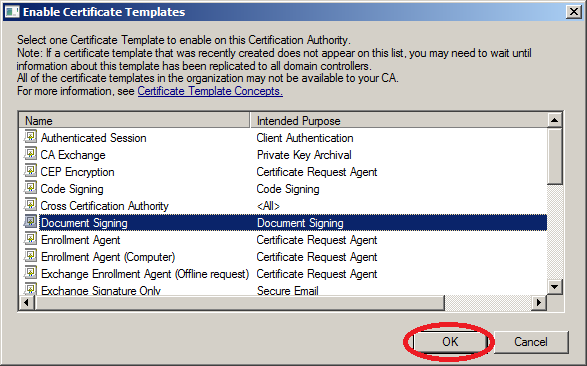

- Выберите ранее созданный шаблон. ОК.

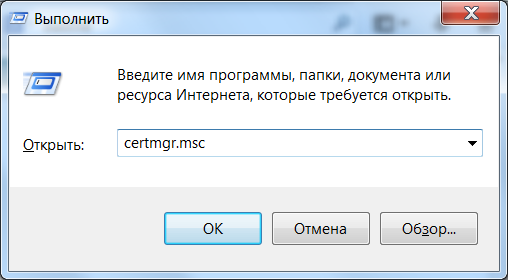

Установка и настройка шаблона сертификатов закончена. Перейдем на клиента и попробуем получить сертификат. - На клиенте запустите Certificate Manager Tool выполнив команду certmgr.msc.

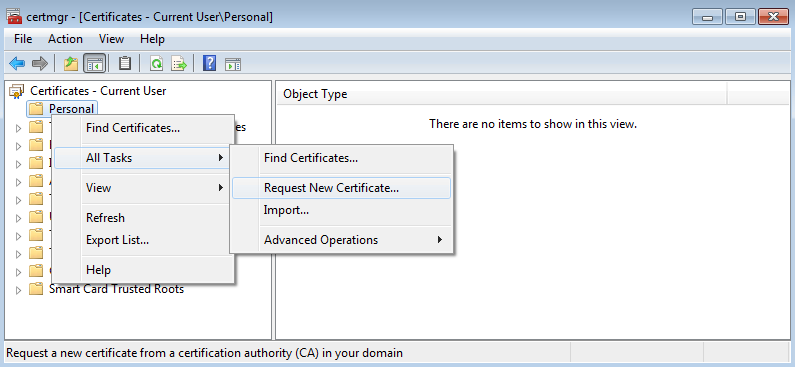

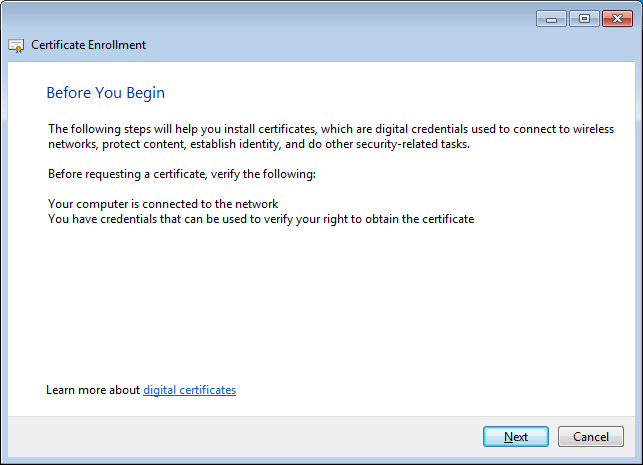

- Перейдите в Personal (Личное) и создайте запрос на получение сертификата, выполнив Request New Certificate (Запросить новый сертификат).

- Next.

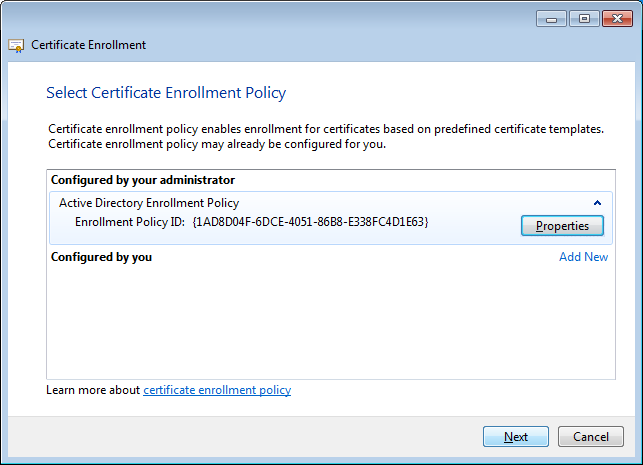

- Выберите политику Active Directory. Next.

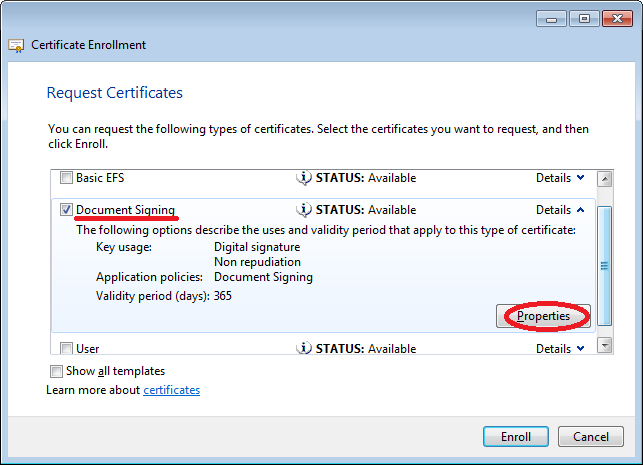

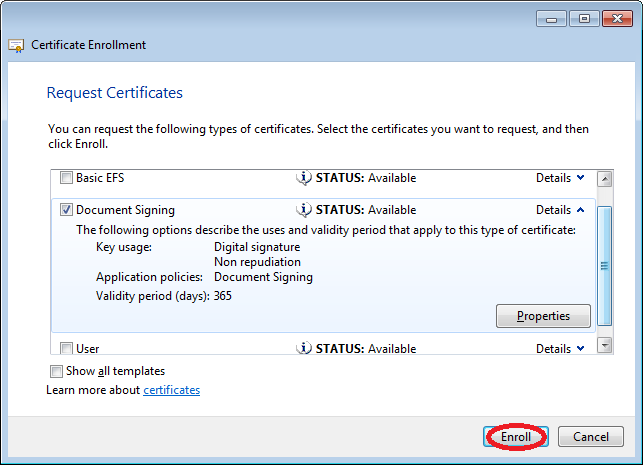

- В типах сертификатов отметьте ранее созданный шаблон.

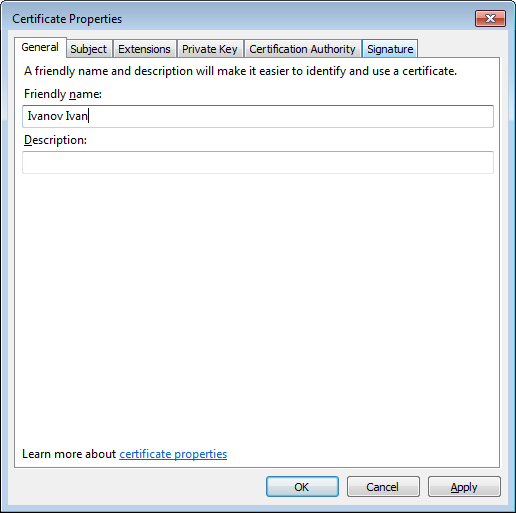

Если планируется использование нескольких сертификатов для одного пользователя, желательно присвоить имя запрашиваемому сертификату. Откройте свойства заявки. - На вкладке General (Общие) укажите Friendly name (Понятное имя).

Сохраните и закройте свойства. - Enroll.

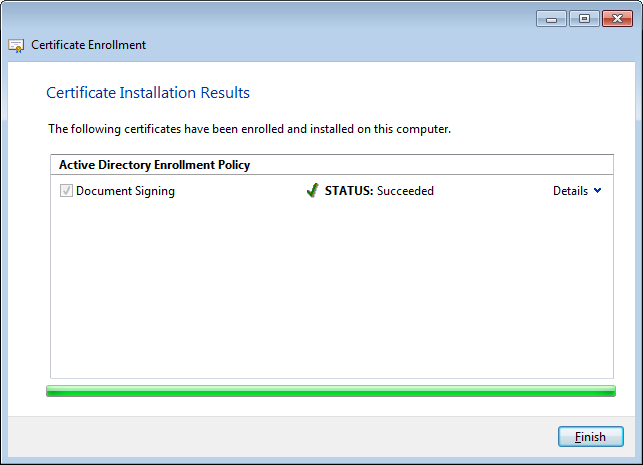

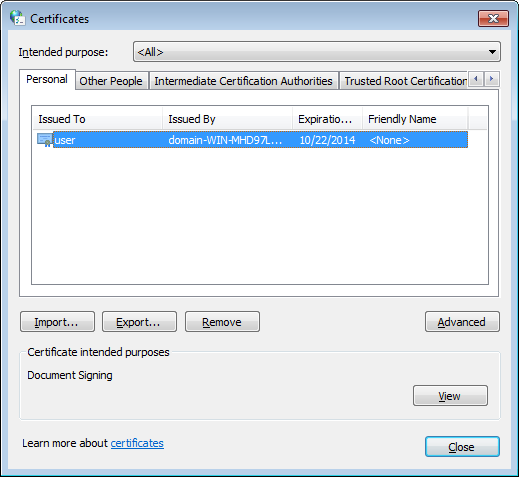

- Заявка успешно завершена, сертификат получен.

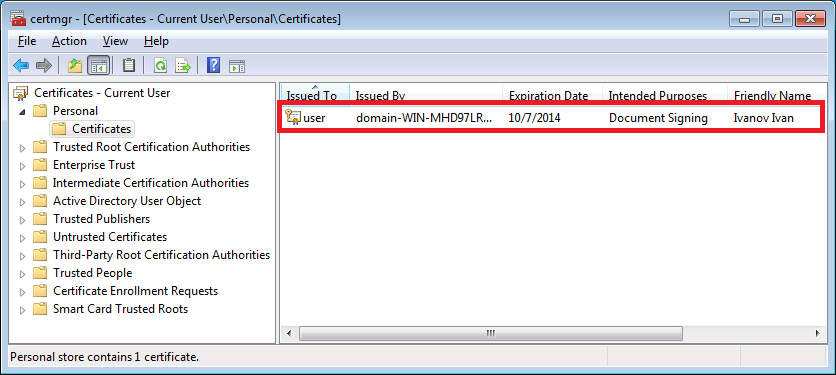

- В Certificate Manager Tool можно посмотреть параметры сертификата.

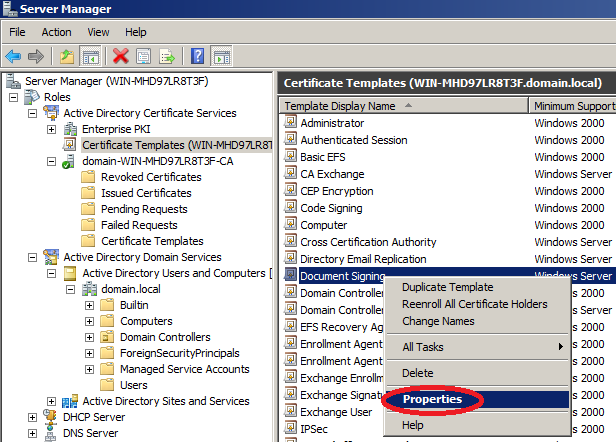

Мы получили сертификат только для одного пользователя, а когда пользователей много, такой способ не очень удобен. Для облегчения процесса давайте настроим автоматическую раздачу сертификатов групповой политикой. - Для начала необходимо изменить свойства, созданного ранее шаблона, сделать его доступным для автоматической выдачи. Найдите созданный шаблон в Server Manager и откройте свойства.

- Перейдите на вкладку Security (Безопасность) и для группы Authenticated Users (Прошедшие проверку) разрешите Autoenroll (Автозаявка).

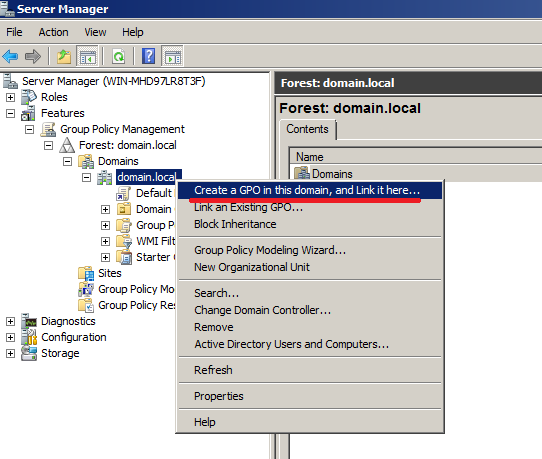

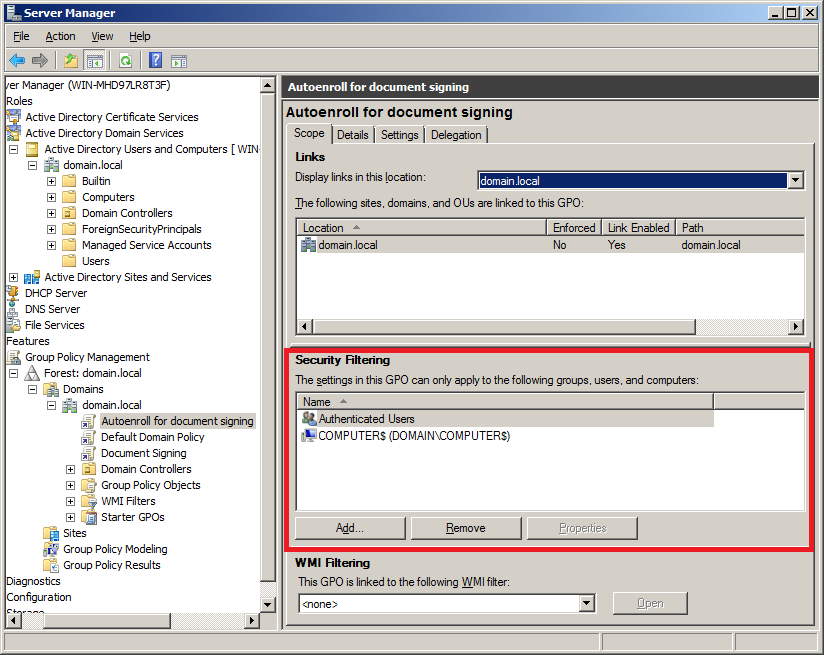

- Следующий шаг — настроить групповую политику автоматической регистрации сертификатов для домена. Можно изменить политику по-умолчанию, но лучше создать новую, так мы сможем ограничить круг пользователей, охватываемых политикой. На домене выполните команду Create a GPO in this domain, and Link it there… (Создать ОГП в документе и связать его…).

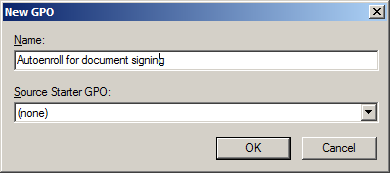

- Введите имя групповой политики, например:

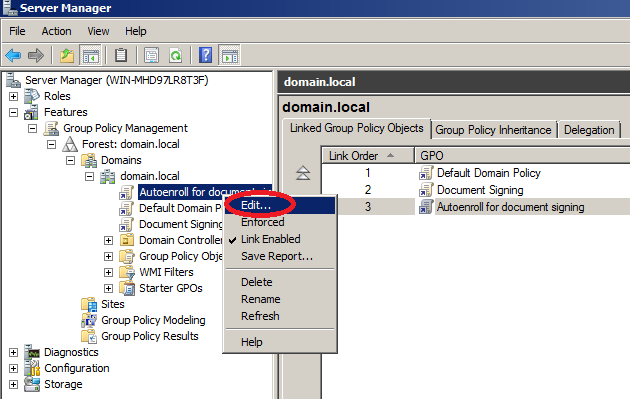

- Отредактируйте созданную политику.

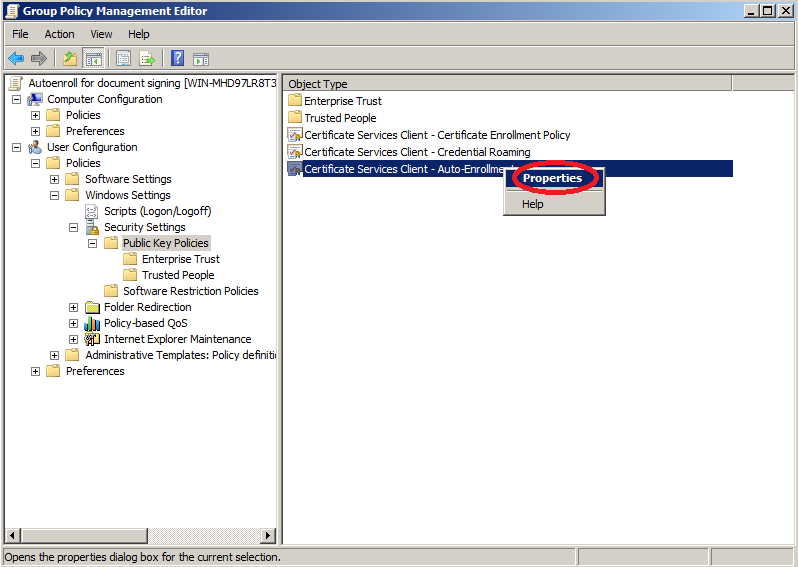

- Перейдите в раздел «User configuration — Policies — Widows Settings — Security Settings — Public Key Policies» (Конфигурация пользователя — Политики — Конфигурация Windows — Параметры безопасности — Политики открытого ключа) и откройте свойства Certificate Services Client — Auto-Enrollment (Клиент службы сертификации — автоматическая регистрация).

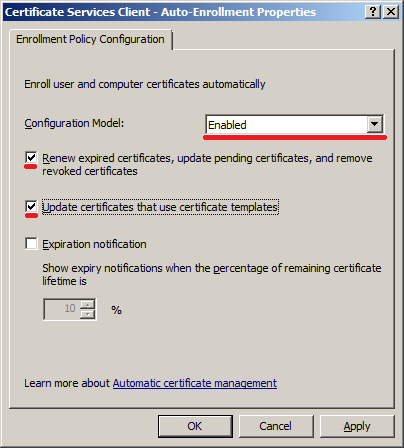

- Включите автоматическую регистрацию сертификатов и флажки:

- Обновлять сертификаты с истекшим сроком действия или в состоянии ожидания и удалять отозванные сертификаты;

- Обновлять сертификаты, использующие шаблоны сертификатов.

Групповая политика создана, проверим как она работает.

Это всё, что мы хотели сказать про установку и настройку центра сертификации. Спасибо, что читаете наш блог, до свидания!

9 комментариев

Сергей, спасибо большое. Очень нужная статья.