Aero Glass — прозрачность в Windows 8.1/10

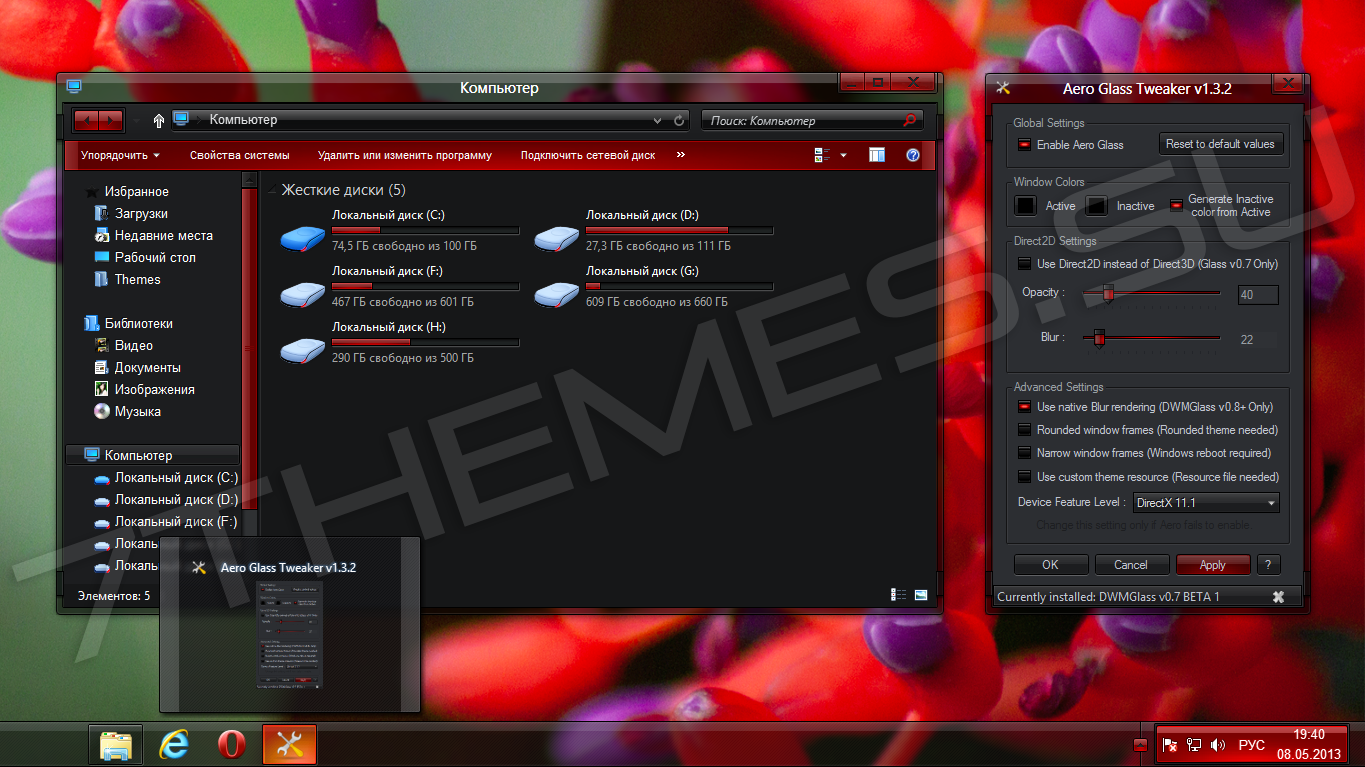

Решение для возвращения прозрачности окон и других элементов дизайна в ОС Windows 8/8.1 и 10. На скриншоте тема Poison Aero которая по умолчанию темная, после применения твика как видите получился довольно приемлемый результат. С помощью утилиты AeroGlassGUI вы сможете настроить степень эффектов прозрачности и размытия по своему вкусу, а также выбрать оттенок активного или неактивного окна.

Естественно программа будет работать только с темами которые поддерживают Aero эффекты, кстати стандартная тема их тоже поддерживает.

В ходе установки, снять все галочки в конечном диалоге если вы намерены использовать утилиту со сторонними темами.

После установки на рабочем столе будет водяной знак утилиты и при каждой загрузке системы всплывающее окно которое просит пожертвование. Чтоб избавится от этих неудобств, нужно сделать пожертвование в через оф.сайт в минимальном размере 3 евро.

Разработчик: glass8.eu

Версия: v1.5.10

Совместимость: 8.1/10 (Win10 v1809)

Привет ребята. Я тут новенький только сегодня зарегистрировался у вас на сайте. Честно говоря специально для обсуждения Aero Glass, но просмотрев сайт нашел много интересного для себя. Теперь о главном. Вчера установил Aero Glass для Windows 10 v1703 — v1909 Версия 1.5. 13

и дополнительно к ней утилиту с настройками, после запуска проги прозрачность появилась сразу же, но вот утилита с настройками никак не хочет работать, то есть какие бы манипуляции я бы не делал в ней эффектов от них было ноль. У меня установлена операционная система Windows 10 Enterprise (Корпоративная) LTSC x86-x64 1809 RU. Да чуть не забыл после установки и запуска ноутбука выскакивает вот это окно с ошибкой как показано на скриншоте:

Ребята может кто подскажет мне как и что можно сделать в данной ситуации.

Прозрачность Windows 10 — как включить, отключить и настроить

В этой инструкции подробно о включении и отключении прозрачности Windows 10, и о том, как настроить прозрачность, а точнее — увеличить прозрачность отдельных элементов. Примечание: при отсутствии установленных драйверов видеокарты (когда установлен «Базовый видеоадаптер»), прозрачность работать не будет.

Как включить или отключить прозрачность Windows 10

В Windows 10 есть лишь одна встроенная опция, позволяющая включить или отключить прозрачность панели задач, меню «Пуск» и некоторых других элементов:

- Зайдите в Параметры (можно нажать клавиши Win+I).

- Перейдите в раздел «Персонализация» — «Цвета».

- Включите или отключите пункт «Эффекты прозрачности».

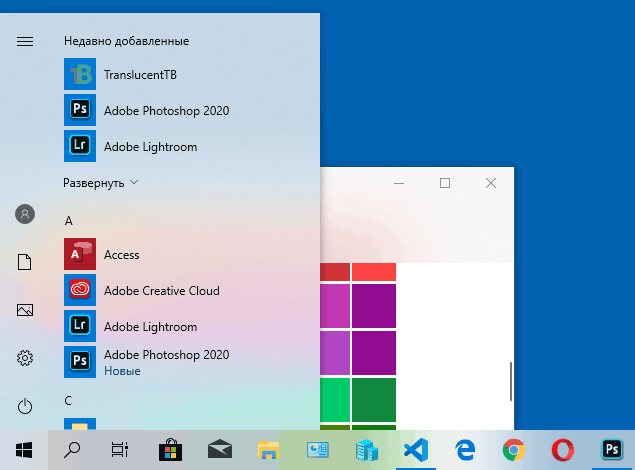

- В результате меню Пуск, панель задач и отдельные окна станут слегка прозрачными, как на скриншоте ниже.

По сути, это всё, что нам доступно для изменения на текущий момент времени. Встроенных средств, чтобы настроить уровень прозрачности, прозрачность для отдельных элементов и что-то ещё пока не предусмотрено. Но есть некоторые возможности, о которых — в следующем разделе руководства.

При желании вы можете изменить этот же параметр с помощью редактора реестра:

- Нажмите клавиши Win+R, введите regedit и нажмите Enter.

- Перейдите к разделу реестра

- В правой части окна редактора реестра обратите внимание на параметр с именем EnableTransparency. Когда его значение равно 1, прозрачность включена, при значении 0 — отключена. Менять значение можно по двойному клику с последующим вводом нужного значения.

Настройка прозрачности Windows 10 (как увеличить прозрачность панели задач и меню Пуск)

Как уже было отмечено, очевидных методов изменения параметров прозрачности в системе не предусмотрено. Но некоторые скрытые возможности у нас есть.

Первый метод — использование специальной настройки в реестре Windows 10:

- В редакторе реестра перейдите к разделу

- В правой панели редактора нажмите правой кнопкой мыши и создайте новый параметр DWORD32 (даже для 64-бит систем) с именем UseOLEDTaskbarTransparency

- Дважды нажав по этому параметру, задайте значение 1 для него.

- Зайдите в параметры персонализации Windows 10, в разделе «Цвета» отключите и снова включите эффекты прозрачности.

- В результате прозрачность панели задач увеличится. Не слишком значительно, но заметно, особенно при использовании темной темы оформления.

Если такие полумеры вам не подходят, можно использовать сторонние программы для изменения прозрачности панели задач, среди них:

- FalconX — позволяет сделать панель задач полностью прозрачной и разместить значки по центру.

- TranslucentTB — https://github.com/TranslucentTB/TranslucentTB/releases

- TaskbarTools — https://github.com/Elestriel/TaskbarTools/releases

Программы сравнительно простые и каких-то проблем с их использованием возникнуть не должно. TranslucentTB позволяет не просто сделать панель задач полностью прозрачной, но и менять её цвет и прозрачность в зависимости от события: открытия меню Пуск, развертывания окна или открытия поиска.

Параметры как на скриншоте TaskbarTools делают панель задач полностью прозрачной и отключают эффекты размытия для находящегося позади неё изображения. Достаточно попробовать разные опции, чтобы добиться нужного результата. Ниже — пример 100% прозрачности.

Если вы можете предложить дополнительные возможности настройки прозрачности Windows 10, буду рад прочесть о них в комментариях.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

Через реестр вообще никаких изменений не заметил 🙂

Но они есть) Я тоже пытался разглядеть в начале и думал, что не работает (способ не мной придуманный), но если взять что-то разноцветное и засунуть под панель задач, и не забыть про шаг с отключением-включением прозрачности, то разница видна. Можно для верности заскриншотить до и после.

AeroGlass использую, правда, ругается, что не может работать с последней сборкой 1909, хотя и работает нормально.

Как удалить TaskbarTools?

Если включали запуск при старте Windows в программе, отключить опцию, выйти из программы, удалить её папку.

System transparency для windows 10

System Transparency Tooling

This repository contains scripts, configurations files and example data to form a build-, test- and development environment for System Transparency. The source code of the various components resides in the appropriate repositories. Detailed information about the project itself can be found at https://system-transparency.org.

- The operator machine should run a Linux system (tested with Ubuntu 18.04.2 LTS (Bionic Beaver) / Kernel 4.15.0-47-generic

- Further software prerequisites will be checked during setup. For details take a look at ./scripts/checks.sh .

- make sure to also create a workspace at $HOME/go (see test Go)

- make sure $HOME/go/bin and /usr/local/go/bin or ‘/usr/bin/go are added to PATH environment variable

- you may have to disable GO111MODULE via go env -w GO111MODULE=off

If the dependency checks complains about your GCC, You need to make GCC 8 the default:

This will lead you through the process described in Build Process in Detail.

Hostvars: Cirtical data included into the initramfs

- Integer controlling the minimum number of signatures that must pass verification

- String array of allowed fingerprints of root certificates for signature verification

- Build timestamp

- Custom type indicating the boot mode

Data partition: Further data supposed to be on disk

- HTTPS root certificate

- Network settings

- IP address

- Gateway

- DNS Server

- NTP Server URL list

- Provisioning Server URL list

Proper system time is important for certificate validation. Therefore the system time is validated using NTP Servers. If no NTP Server is available the timestamp in hostvars is used for the validation of the system time.

Stboot uses https://github.com/9elements/converged-security-suite to run a self test on TXT compatibility.

Multiple boot modes for loading System Transparency Bootballs

- Configure network dynamically via DHCP

- Download bootball from a provisioning server

- Request the file from the provisioning servers in the order of the URL list in hostvars

- Take the first match

- Configure network dynamically via DHCP

- Download bootball from a provisioning server

- Request the file from the provisioning servers in the order of the URL list in hostvars

- Take the first match

Local storage: Requires operator to place new bootballs in DATA-PARTITION/stboot/bootballs/new/ and move successfully boot ones to DATA-PARTITIONstboot/bootballs/known_good/ .

- Try verifying and then booting these files first, in reverse alphabetical order: DATA-PARTITION/stboot/bootballs/new/*.stboot (close to «standard ls»).

- If signature verification fails on a file, move the file here: DATA-PARTITION/stboot/bootballs/invalid/ .

- If no files in DATA-PARTITION/new/ can be verified, try these files, in reverse alphabetical order: DATA-PARTITION/stboot/bootballs/known_good/*.stboot .

- If one of these fail, move it into /invalid ,too. (close to «standard ls»)

- Save the path to the bootball which will be booted into DATA-PARTITION/stboot/bootballs/current-ball.stboot file

A bootball includes one or more Signatures of the included boot files (kernel, initramfs, et al.) together with the corresponding certificates. The root certificate is also included. The singnature verification after downloading the bootball then works as follows:

- Validate the root certificate with the fingerprints in hostvars

- Check that the certificates are signed by the root certificate

- Verify the signature of the boot files

- Make sure there is no double signature

- The bootball will be used if minimum the number of signatures indicated in hosvars passed the verification

Build Process in Detail

There are two main parts to build. You need an operating system which is reproducible and completely self-contained in a Linux kernel + initramfs. Then you need to build the stboot bootloader depending on your deploymet scenario. Further you need some additional things likes keys to be set up and at the right place. To be able to build these components you need to build a tool chain once.

The blob containing the operating system, called bootball needs to be signed. You can use your own keys or create new ones with:

The created directory ./keys/ contains:

- signing_keys/ : Contains the keys for signing the bootball

- cpu_keys/ : Contains the keys for using the cpu command for debugging

The components, especially the bootloader require certain configuration files to work. These files can be generated with the information inside the global configuration run.config by calling:

Operating System and Bootball

The operating systems to be used with System Transparency need to be build reproducible. Currently, the only supported OS by this tooling is Debian Buster.

After the kernel and initramfs being created use the stmanager utility to create a sign a bootball from it. See stmanager —help-long or to make use of the generated keys form ./scripts/make_keys_and_certs.sh call:

If you want to go with the netboot feature of stboot have set the corresponding parameters in run.config you can upload the bootball to your provisioning server with:

System Transparency Boot (stboot) is LinuxBoot distribution. The initial RAM filesystem (initramfs) is created by the u-root ramfs builder. Since u-root beside being a ramfs builder is also a collection of different bootloader implementations, the codebase of stboot is part of u-root, too.

Regarding deployment, we defined three real world scenarios which should at least support a high chance that we have covered a lot of hardware systems. We categorized the scenarios based on the firmware with levels. With the lowest firmware level it is possible to make the whole system stack transparent.

Leased server with mixed-firmware scenario (FL3)

Bringing system transparency to already existing hardware which can’t be transformed to open source firmware machines is troublesome. Therefore, we need to propose a solution which even works on those limited systems. We will use a standard Ubuntu 18.04 server edition and standard bootloader to load stboot. This scenario is especially helpful for a server landscape with mixed firmware like BIOS and UEFI.

You need to deploy the created ./stboot/mixed-firmware/stboot_mixed_firmware_bootlayout.img to the hard drive of your host. It contains a STBOOT partition containing the bootloader and a STDATA partition containing configuration data for both bootloader and operating system. The MBR is written accordingly.

Leased server with UEFI-firmware scenario (FL2)

In this scenario we have a closed source UEFI firmware which cannot easily be modified. In order to deploy stboot underneath, we will use the Linux EFI stub kernel feature and compile the kernel as EFI application.

You need to deploy the created ./stboot/mixed-firmware/stboot_uefi_firmware_bootlayout.img to the hard drive of your host. It contains a STBOOT partition containing the bootloader and a STDATA partition containing configuration data for both bootloader and operating system. STBOOT in this case is an EFI special partition containing the bootloader as an efistub.

Colocated server with Open Source firmware scenario (FL1)

In this scenario we are able to place our own server in the data center. This server already contains Open Source firmware and is able to boot a Linux kernel payload after hardware initialization.

This process is not automated yet. Only the STDATA partition can be generated using:

To build and flash the coreboot-rom including stboot as a payload, please refer to this instructions. You need to deploy the created ./stboot/coreboot-firmware/stdata.img to the hard drive of your host. It contains a STDATA partition only.

The output of stboot can be controlled via the LinuxBoot kernel command line. You can edit the command line in the section of respective firmware scenario. Beside usual kernel parameters you can pass flags to stboot via the special parameter uroot.uinitargs .

- To enable debug output in stboot pass -debug

- To see not only the LinuxBoot kernel’s but also stboot’s output on all defined consoles (not on the last one defined only) pass -klog

print output to multiple consoles: console=tty0 console=ttyS0,115200 printk.devkmsg=on uroot.uinitargs=»-debug -klog» (input is still taken from the last console defined. Furthermore, it can happen that certain messages are only displayed on the last console)

print minimal output: console=ttyS0,115200

In order to do extensive remote debugging of the host, you can use u-root’s cpu command.