Как удалить недоступный контроллер домена Windows Server 2012

Как удалить недоступный контроллер домена Windows Server 2012

Добрый день уважаемые читатели и гости блога pyatilistnik.org, в прошлый раз когда мы с вами разговаривали на тему Active Directory, то мы с вами производили установку контроллера домена, сегодня ситуация обратная, у меня в моей инфраструктуре вышел из строя (физически) DC и восстановить его не представляется возможным, чтобы у меня AD работало без ошибок, мне необходимо удалить данные о неисправном контроллере домена и все зачистить, чем мы с вами и займемся.

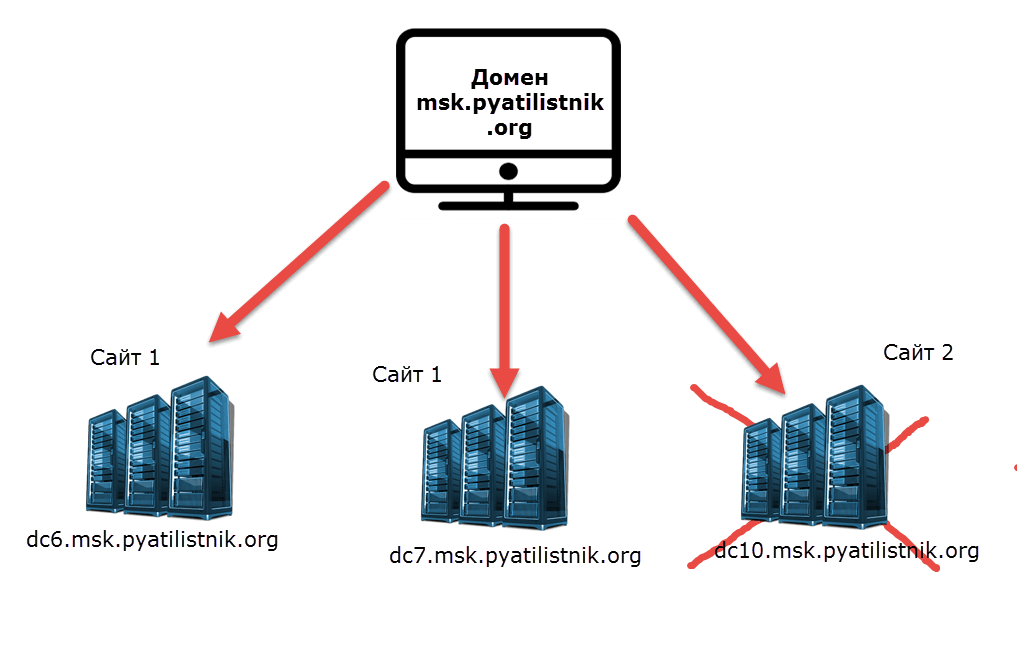

Схема сети с неработающим контроллером в AD

У меня есть инфраструктура Active Directory, есть домен msk.pyatilistnik.org и три контроллера: dc6, dc7, dc10. Последний как раз вышел из строя и находится вообще в другом сайте и его необходимо удалить, давайте я покажу как это правильно делать, так как просто нет возможности воспользоваться стандартной утилитой dcpromo,

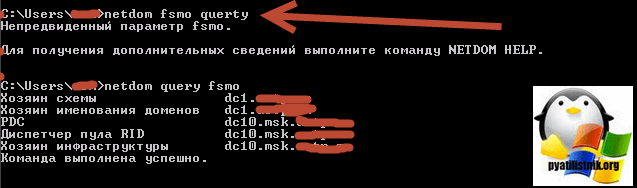

dc10 будет удален, но перед этим, нам нужно удостовериться, что все FSMO роли у нас будут доступны на работающих контроллерах домена. Узнать держателя FSMO ролей можно командой:

Как видите в моем случае первые две роли схемы и именования доменов, находятся на корневом контроллере домена в другом домене, а вот нужные мне три роли, располагаются на неисправном DC, до которого я не могу достучаться, в таком случае нам необходимо будет захватить с него все роли и передать их работающим контроллерам домена, после чего удалить о нем всю информацию в Active Directory.

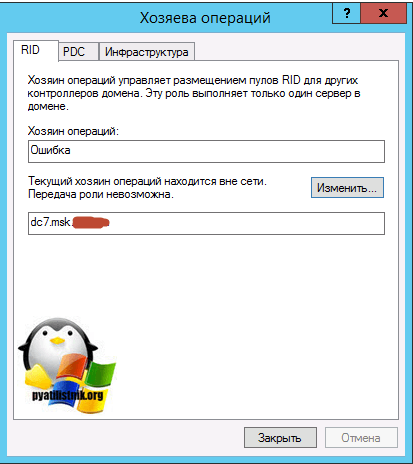

Ранее я вам рассказывал как производится захват ролей FSMO, там было два метода графический через оснастку ADUC и с помощью утилиты ntdsutil. В оснастке ADUC вы увидите вот такую картину, что хозяин операций не доступен. Как производится принудительный захват ролей, читайте по ссылке слева.

Теперь, когда все роли захвачены или переданы, то можно производить удаление всех старых данных.

Удаляем контроллер с помощью NTDSutil

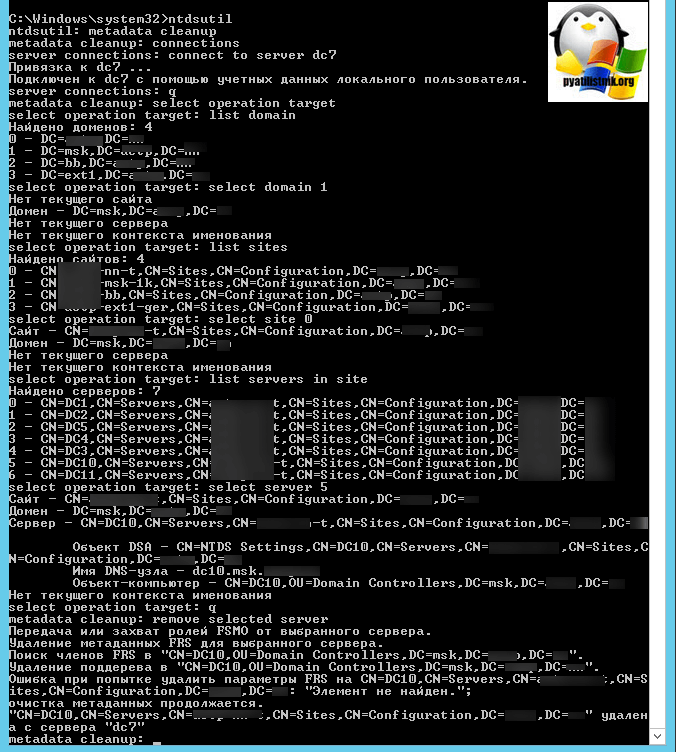

Откройте командную строку от имени администратора.

- Пишем команду ntdsutil

- Далее нам необходимо зайти в режим metadata cleanup

- Теперь вам необходимо подключиться к работающему контроллеру домена, пишем connections

- Далее вводим connect to server и имя сервера, видим успешное подключение

- Выходим из данного меню, введите q и нажмите enter.

- Далее введите select operation target

- Посмотрим список доменов командой List domain

- Выберем нужный домен, select domain

- Теперь поищем какие сайты у нас есть, делается это командой list sites

- Выбираем нужный select site и номер

- Посмотрим список серверов в сайте, list servers in site, у меня их 7, я выбираю нужный

- select server и номер

- Выходим из режима select operation target, введите q

- Ну и собственно команда на удаление remove selected server

У вас появится предупреждение, что «Вы действительно хотите удалить объект сервера, имя сервера. Это не последний сервер домена. Сервер должен постоянно работать автономно и не возвращаться в сеть обслуживания. При возвращении сервера в сеть обслуживания, объект сервера будет восстановлен.»

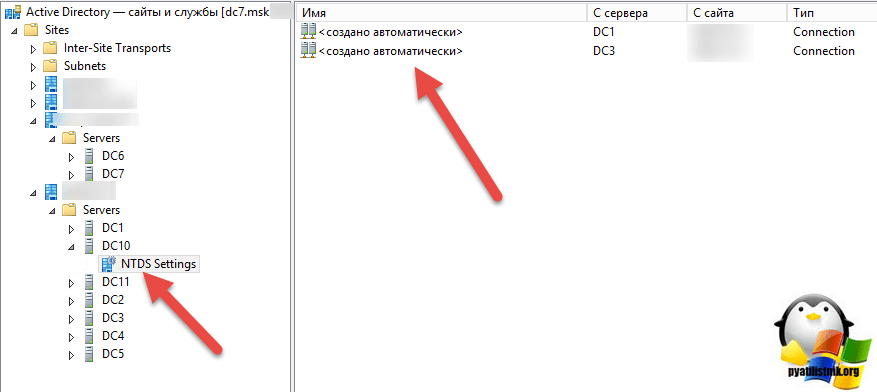

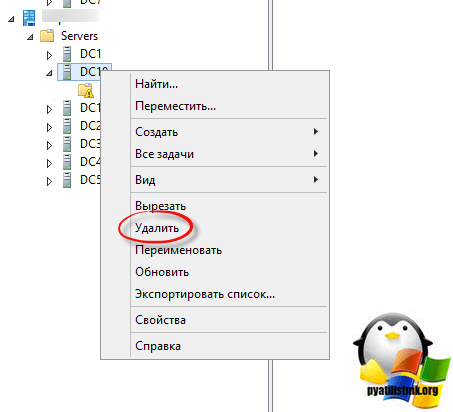

Если вы думаете, что удалить контроллер домена 2012 r2 из ntdsutil, достаточно, то хвосты еще остаются. Первый хвост это сайты Active Directory, открываем данную оснастку

Все теперь можно удалять, когда все связи устранены.

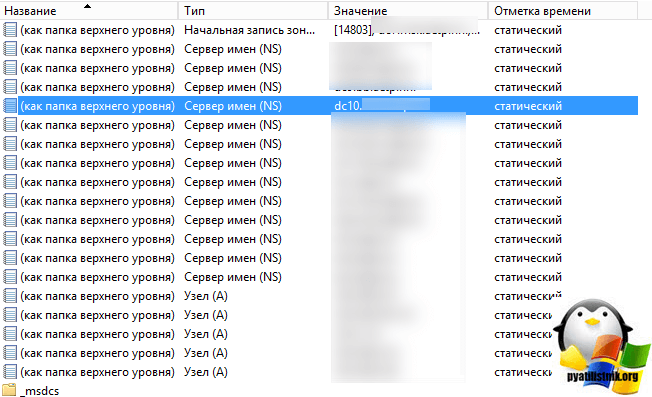

Ну и последний шаг, это удаление записей в зоне DNS, вот пример записи «Сервер имен (NS)»,

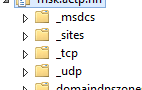

так же посмотрите папк:

Все теперь, можно смело констатировать, что мы с вами правильно удалили неисправный контроллер домена Active Directory, не оставим хвостов. Проверяем теперь реплицацию, чтобы все было без ошибок.

Полное удаления недоступного контроллера домена Windows Server 2012

Ситуация обратная, у меня в моей инфраструктуре вышел из строя (физически) DC и восстановить его не представляется возможным, чтобы у меня AD работало без ошибок, мне необходимо удалить данные о неисправном контроллере домена и все зачистить, чем мы с вами и займемся.

Схема сети с неработающим контроллером в AD

У меня есть инфраструктура Active Directory, есть домен msk.pyatilistnik.org и три контроллера: dc6, dc7, dc10. Последний как раз вышел из строя и находится вообще в другом сайте и его необходимо удалить, давайте я покажу как это правильно делать, так как просто нет возможности воспользоваться стандартной утилитой dcpromo,

dc10 будет удален, но перед этим, нам нужно удостовериться, что все FSMO роли у нас будут доступны на работающих контроллерах домена. Узнать держателя FSMO ролей можно командой:

Как видите в моем случае первые две роли схемы и именования доменов, находятся на корневом контроллере домена в другом домене, а вот нужные мне три роли, располагаются на неисправном DC, до которого я не могу достучаться, в таком случае нам необходимо будет захватить с него все роли и передать их работающим контроллерам домена, после чего удалить о нем всю информацию в Active Directory.

Ранее я вам рассказывал как производится захват ролей FSMO, там было два метода графический через оснастку ADUC и с помощью утилиты ntdsutil. В оснастке ADUC вы увидите вот такую картину, что хозяин операций не доступен. Как производится принудительный захват ролей, читайте по ссылке слева.

Теперь, когда все роли захвачены или переданы, то можно производить удаление всех старых данных.

Если у вас уровень леса и домена Windows Server 2008 R2 и выше, то самый простой способ это удалить, объект компьютера из контейнера Domain Controllers, все старые метаданные будут удалены автоматически и вам не придется делать описанные ниже манипуляции. Но я хочу вам показать ручной способ, чтобы вы более глубоко понимали, что именно происходит и откуда удаляются данные о недоступном контроллере домена

Удаляем контроллер с помощью NTDSutil

Откройте командную строку от имени администратора.

- Пишем команду ntdsutil

- Далее нам необходимо зайти в режим metadata cleanup

- Теперь вам необходимо подключиться к работающему контроллеру домена, пишем connections

- Далее вводим connect to server и имя сервера, видим успешное подключение

- Выходим из данного меню, введите q и нажмите enter.

- Далее введите select operation target

- Посмотрим список доменов командой List domain

- Выберем нужный домен, select domain

- Теперь поищем какие сайты у нас есть, делается это командой list sites

- Выбираем нужный select site и номер

- Посмотрим список серверов в сайте, list servers in site, у меня их 7, я выбираю нужный

- select server и номер

- Выходим из режима select operation target, введите q

- Ну и собственно команда на удаление remove selected server

У вас появится предупреждение, что “Вы действительно хотите удалить объект сервера, имя сервера. Это не последний сервер домена. Сервер должен постоянно работать автономно и не возвращаться в сеть обслуживания. При возвращении сервера в сеть обслуживания, объект сервера будет восстановлен.”

Если вы думаете, что удалить контроллер домена 2012 r2 из ntdsutil, достаточно, то хвосты еще остаются. Первый хвост это сайты Active Directory, открываем данную оснастку

Все теперь можно удалять, когда все связи устранены.

Ну и последний шаг, это удаление записей в зоне DNS, вот пример записи “Сервер имен (NS)”,

так же посмотрите папк:

Все теперь, можно смело констатировать, что мы с вами правильно удалили неисправный контроллер домена Active Directory, не оставим хвостов. Проверяем теперь реплицацию, чтобы все было без ошибок.

Удаление домена windows server 2012

Вопрос

Издавне существует метод удаления (ntdsutil.exe) не существующего контроллера домена.

Когда физический/виртуальный сервер вышел из строя без возможности его восстановления.

Однако, нашел в сети такое мнение:

» В домене на Windows Server 2008 и выше при удалении учетной записи компьютера неисправного контроллера домена с помощью консоли ADUC (Dsa.msc) выполняется автоматическая очистка метаданных в AD. И в общем случае никаких дополнительных ручных манипуляций, описанных ниже, выполнять не нужно. » — под описанием «ниже» имелось ввиду как раз статься про ntdsutil.

Так вот, вопрос. А действительно ли с тех времен что то изменилось и появился более удобный и человеческий метод удаления мертвого контролера домена из схемы ?

Ответы

Этот параметр следует выбрать, только если контроллер домена не может установить связь с другими контроллерами домена и нет другого способа разрешить эту сетевую проблему. Принудительное понижение уровня оставляет потерянные метаданные в Active Directory на оставшихся контроллерах домена леса. Помимо этого, все нереплицированные изменения на этом контроллере домена, например пароли и новые учетные записи пользователей, навсегда теряются. Потерянные метаданные — это основная причина обращения в службу поддержки пользователей Майкрософт по поводу AD DS, Exchange, SQL и другого программного обеспечения.

При принудительном понижении уровня контроллера домена необходимо немедленно почистить метаданные вручную. Этапы очистки см. в разделе Очистка метаданных сервера.