Контроль учетных записей в Windows 7 и Windows Server 2008 R2

Вокруг UAC в Windows Vista было сломано немало копий. Поэтому неудивительно, что в Windows 7 произошли улучшения, не только изменившие поведение контроля учетных записей, но и позволяющие более гибко настроить UAC. В Windows 7 и Windows Server 2008 R2 контроль учетных записей улучшен за счет того, что:

- уменьшено количество запросов в различных ситуациях

- увеличено число операций, которые обычный пользователь может выполнять без повышения прав

- добавлены новые параметры UAC

- введены новые политики безопасности, позволяющие настроить UAC для локальных администраторов и обычных пользователей

Microsoft уделяет большое внимание тому, чтобы разъяснить назначение контроля учетных записей в своих новейших ОС, поэтому логично начать именно с этого вопроса.

Назначение контроля учетных записей

На самом деле контроль учетных записей был создан для того, чтобы в системе можно было полноценно работать без прав администратора. Эту масштабную задачу необходимо было решать потому, что в Windows 2000/XP работа с административной учетной записью стала обыденной практикой. В этом случае проникновение вредоносного кода в систему ведет к плачевным последствиям. Ситуация осложнялась тем, что многие разработчики программ совершенно не заботились об ограниченных учетных записях, всецело полагаясь на то, что установка их продуктов и работа с ними будут вестись с правами администратора. Получался замкнутый круг, который предстояло разорвать. Создатели UAC изменили модель контроля доступа, в результате чего была не только изменена работа учетных записей, но и реализована виртуализация файловой системы и реестра (подробное описание технологии опубликовано в журнале Technet Magazine).

Для конечных же пользователей контроль учетных записей фактически свелся к столь нелюбимым запросам UAC. Основное их назначение в том, чтобы уведомить пользователя, работающего с правами администратора, о попытках приложения внести в систему изменения, требующие полного административного доступа. Обычному пользователю, не имеющему прав на совершение действия, тут же предлагается ввести учетные данные администратора. Понятно, что разработчики должны планировать приложения таким образом, чтобы для работы с программой не требовалось административных прав. А если все программное обеспечение в системе может работать в контексте обычного пользователя, то уже нет необходимости в рутинной работе с полными правами администратора. Настройку системы можно производить от имени администратора или под его учетной записью, но это не каждодневная задача. И даже если вы работаете с правами администратора, UAC контролирует выполнение задач, требующих полных административных полномочий — он уведомляет вас в тех случаях, когда требуется подтверждение прав.

Таким образом, контроль учетных записей призван не предотвратить проникновение вредоносного кода (для этого есть брандмауэр и антивирусное/антишпионское ПО), а снизить наносимый им ущерб — ограничить его влияние правами обычного пользователя. Строго говоря, повышается не безопасность операционной системы, а ее устойчивость к несанкционированному доступу.

Кстати, значок щита в этом разделе статьи не случаен — именно его вы видите на кнопках, рядом со ссылками и в пунктах меню операционной системы в том случае, если требуется повышение прав. Другими словами, если контроль учетных записей включен, обращение к элементу интерфейса, обозначенному щитом, сопровождается запросом UAC. Цветовая гамма щита изменилось по сравнению с Windows Vista, но это далеко не единственное изменение в интерфейсе.

Изменения в пользовательском интерфейсе

Доступ к параметрам контроля учетных записей упростился — их можно открыть из элементов панели управления «Центр поддержки» и «Учетные записи пользователей», а также из командной строки, запустив UserAccountControlSettings.exe.

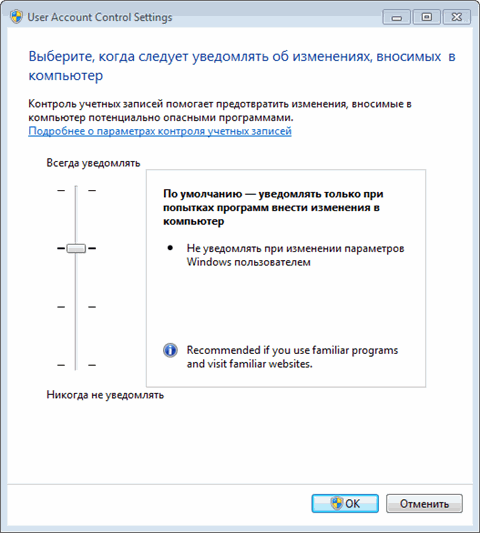

Рисунок 1 — Параметры контроля учетных записей

В настройках UAC вместо двух возможностей контроля (включен / выключен) появилось четыре уровня:

- «Уведомлять при установке программ или попытке внесения ими изменений, а также при изменении параметров Windows пользователем». Это максимальный уровень контроля учетных записей.

- «Уведомлять при установке программ или попытке внесения ими изменений». Этот уровень используется по умолчанию.

- «Уведомлять при попытке установке программ или попытке внесения ими изменений, но не затемняет рабочий стол». Затемнение рабочего стола (так называемый безопасный рабочий стол, Secure Desktop) — это своего рода подтверждение подлинности окна UAC, позволяющее визуально отличить поддельные запросы UAC от настоящих.

- «Не уведомлять ни при установке программ или попытке внесения ими изменений, ни при изменении параметров Windows пользователем». Контроль учетных записей отключен.

Помимо окна настроек, преобразились также и диалоговые окна контроля учетных записей. Изменения нацелены на то, чтобы пользователям была понятнее суть запроса.

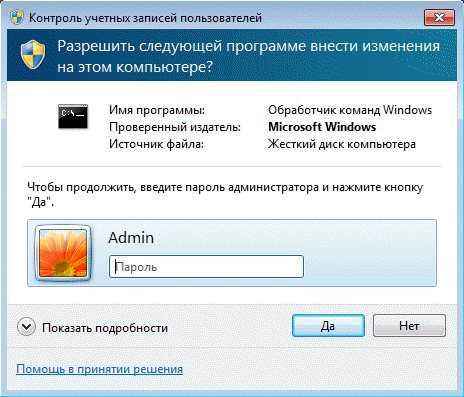

Рисунок 2 — Обычный пользователь запускает командную строку от имени администратора

Теперь, в основном, используются только два цвета:

- синий — для компонентов, имеющих цифровую подпись

- желтый — для компонентов, не имеющих цифровой подписи

Красный цвет используется только в тех редких случаях, когда программа или компонент заблокированы администратором. Кроме того, в запросах жирным шрифтом выделяется издатель программы. Для пользователей, озадаченных появлением запроса, в диалоговом окне имеется ссылка «Помощь в принятии решения».

Изменения в работе

Безусловно, в Windows 7 и Windows Server 2008 R2 работа целенаправленно велась в сторону уменьшения количества запросов UAC — именно этот аспект вызвал наибольшее недовольство пользователей Windows Vista среди всех претензий к операционной системе.

Уменьшено количество запросов

Используемый по умолчанию уровень контроля — это абсолютно новая возможность Windows 7 и Windows Server 2008 R2. Такой уровень невозможно было настроить в Windows Vista с помощью пользовательского интерфейса, политики безопасности или реестра. Работа операционной системы была изменена, чтобы, не снижая ее безопасность, реализовать автоматическое повышение прав для выполнения распространенных административных задач, вызывавших около половины запросов UAC. Это имело смысл сделать потому, что по статистике 9 из 10 таких запросов пользователи все равно одобряли.

Что же касается уровня, позволяющего отключить безопасный рабочий стол, то его появление в пользовательском интерфейсе обусловлено желанием наглядно продемонстрировать максимальную совместимость UAC с аппаратными конфигурациями. В некоторых из них затемнение рабочего стола приводило к задержкам в работе ОС, чему мог быть причиной, например, драйвер видеокарты. В Windows Vista имелась политика, позволяющая отключить безопасный рабочий стол, однако большинство пользователей о ее существовании даже не подозревали.

Если сравнивать количество запросов UAC в Windows 7 и Windows Vista, то даже при максимальном уровне контроля учетных записей, количество запросов в новой ОС уменьшилось. A уровень контроля, используемый теперь по умолчанию, еще больше должен способствовать достижению столь необходимого баланса между безопасностью и навязчивой заботой операционной системы. В таблице сравнивается количество запросов двух верхних уровней контроля учетных записей в новых ОС Microsoft и Windows Vista SP1.

Таблица 1 — Количество запросов в Windows 7 и Windows Server 2008 R2 по сравнению с Windows Vista SP1

Действие

Уровень контроля учетных записей Windows 7 и Windows Server 2008 R2

Уведомлять при установке программ или попытке внесения ими изменений

Windows Server 2008: создание нового пользователя

Создание нового пользователя в среде операционной системы Windows Server 2008 R2 относительно простая процедура. Она выполняется в несколько основных этапов.

Создание нового пользователя

Создать нового пользователя можно с помощью следующей процедуры:

Start («Пуск») -> Administrative Tools(«Администрирование») -> Server Manager («Диспетчер сервера»)

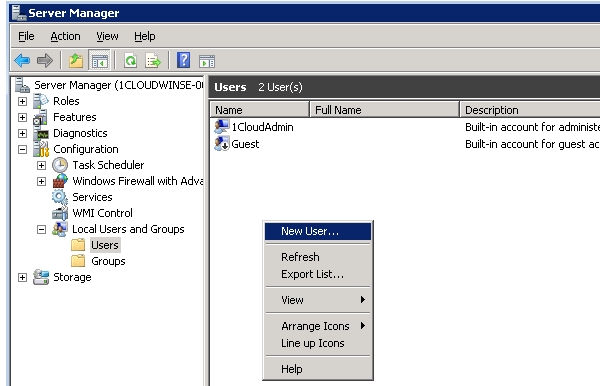

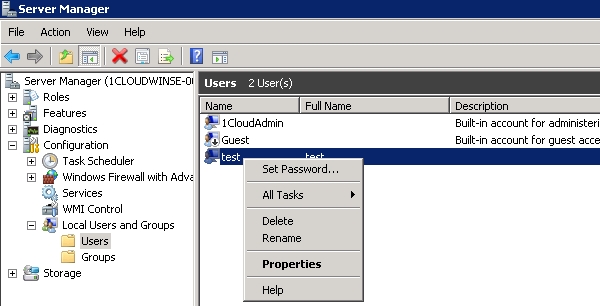

В появившемся окне необходимо раскрыть вкладку Configuration («Конфигурация») и перейти в пункт Local users and groups («Локальные пользователи и группы»). Здесь выбирается оснастка Users («Пользователи»). Имена существующих пользователей перечислены в таблице справа. Вызывается контекстное меню (правый клик мыши) и выбирается пункт New user («Новый пользователь»).

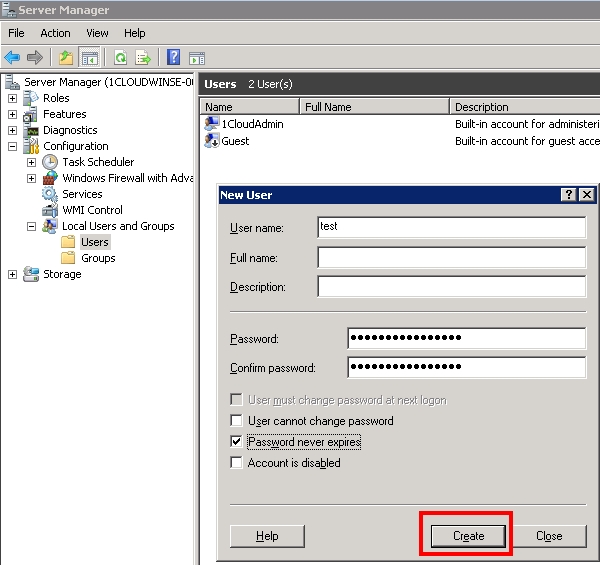

На следующем этапе открывается окно ввода пользовательских данных. В поле User Name («Пользователь») необходимо ввести имя, под которым будет входить пользователь на сервер. Поля Description («Описание») и Full Name («Полное имя») могут содержать любую информацию.

Виртуальный сервер на базе Windows

- Лицензия включена в стоимость

- Тестирование 3-5 дней

- Безлимитный трафик

Далее два раза вводится пароль. Он должен быть не менее 6 символов и содержать как цифры, так и буквы в разных регистрах. Если установить метку User must change password at next logon («Требовать смены пароля при следующем входе в систему»), то при первом входе система потребует у пользователя ввода нового пароля. В этом окне также можно запретить его изменение. Если не установить галочку Password never expired («Срок действия пароля не ограничен») то через определенное количество дней система потребует ввести новый пароль. После определения настроек (их изменение возможно в любое время) следует нажать кнопку Create («Создать»).

В появившемся списке имеется имя только что созданного пользователя. Нажатием правой кнопки мыши вызывается контекстное меню изменения пользовательского пароля, удаления, переименования имени, а также редактирование свойств.

Редактирование свойств пользователя

Свойства пользователя задаются в следующих вкладках:

- General («Общие») — позволяет изменять начальные пользовательские данные (рассказано выше).

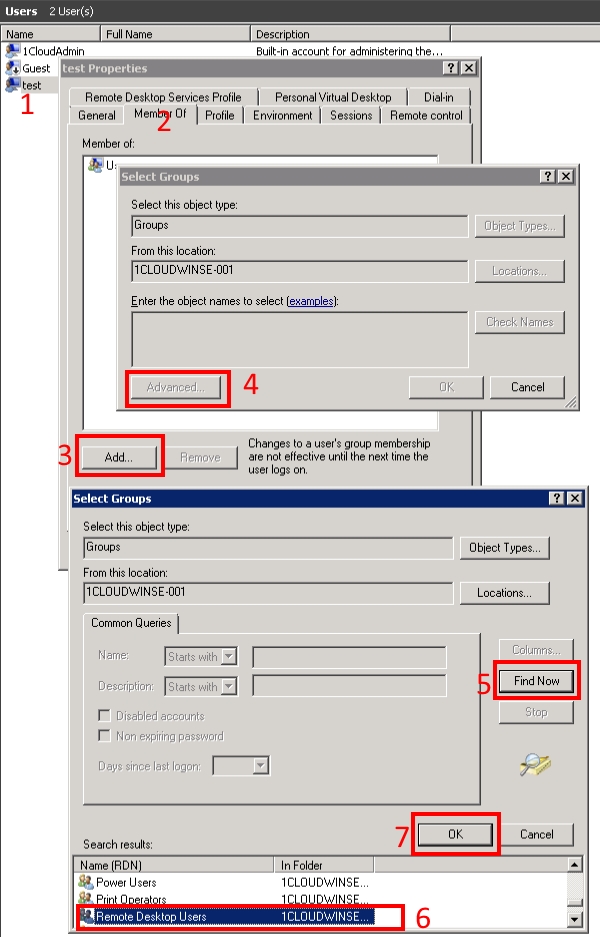

- Member of («Членство в группах») — определяет группы, в которые может входить пользователь. К примеру, он добавляется в группу Remote desktop users («Пользователи удаленного рабочего стола») для работы через удаленный рабочий стол. Для этого нажимается кнопка Add («Добавить»), затем кнопка Advanced («Дополнительно»). В окне меню выбора группы нажимается кнопка Find now («Поиск»). Выбирается нужная группа из списка. Кнопка «ОК» нажимается три раза.

Создание нового пользователя в Windows Server 2008 R2

0. Оглавление

1. Создание нового пользователя

Запускаем диспетчер сервера («Пуск» — «Администрирование» — «Диспетчер сервера» ). Раскрываем вкладку «Конфигурация» , затем «Локальные пользователи и группы» и выбираем оснастку «Пользователи» . В таблице справа мы видим уже существующих пользователей. Кликаем в свободном месте таблицы правой кнопкой мыши и выбираем «Новый пользователь» .

Откроется окно ввода данных пользователя. В поле «Пользователь» необходимо указать то имя, под которым пользователь будет логиниться на сервер, поля «Полное имя» и «Описание» могут быть любыми. Далее вводим 2 раза пароль. По умолчанию пароль должен отвечать требованиям сложности. О том как изменить политику паролей в Windows 2008 можно прочитать здесь. Рекомендую сразу записать пароль в отведенное для этого дела места. Удобно использовать специальные менеджеры паролей, например бесплатную программу KeePass. Если оставить галочку «Требовать смены пароля при следующем входе в систему» , то, соответственно, при первом входе пользователя система попросит его ввести новый пароль. Здесь также можно вообще запретить пользователю менять свой пароль. И, наконец, если не ставить галочку «Срок действия пароля не ограничен» то через количество дней, указанных в политике безопасности паролей, система потребует у пользователя ввести новый пароль. После того как все настройки определены (их можно поменять в любое время) жмем «Создать» .

В списке должен появиться только что созданный пользователь. Кликнув по нему правой кнопкой мыши, видно, что из этого меню можно изменить пароль пользователя, удалить, переименовать пользователя, а также отредактировать его свойства.

2. Редактирование свойств пользователя

Рассмотрим некоторые из свойств пользователя:

- Вкладка «Общие» — здесь можно изменить начальные данные пользователя. О них было сказано выше.

- «Членство в группах» — здесь можно определить в какие группы будет входить пользователь. Например, если предполагается, что пользователь будет работать через удаленный рабочий стол, то его нужно добавить в группу «Пользователи удаленного рабочего стола» . Для этого нажимаем кнопку «Добавить» , затем «Дополнительно» , в окне выбора группы жмем «Поиск» , выбираем нужную группу из списка и кликаем «ОК» 3 раза.

- На вкладке «Профиль» можно изменить путь хранения профиля (По умолчанию это C:\Users\), указать сценарий входа, а так же задать сетевой диск, который будет подключаться при входе пользователя.

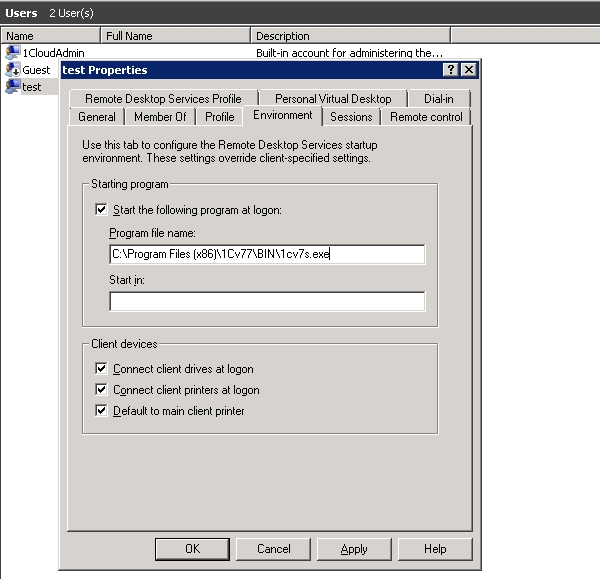

- «Среда пользователя» — здесь можно задать программу, которая будет запускаться при входе пользователя на удаленный рабочий стол. В этом случае пользователю будут недоступен рабочий стол, панель задач, а также другие программы сервера. При закрытии этой программы также будет выгружаться и учетная запись. Грубо говоря, пользователь сможет работать только с этой программой и ни с чем больше. Также на этой влкдаке можно разрешить/запретить подключение устройств при работе через удаленный рабочий стол.

- Вкладка «Сеансы» отвечает за установку параметров тайм-аута и повторного подключения к удаленному рабочему столу. Очень часто на практике я сталкивался с ситуацией, когда пользователь не отключался от удаленного рабочего стола, просто закрывая терминал «крестиком» . Учетная запись в этом случае продолжает «висеть» на сервере. Помогает в данной ситуации выставление тайм-аута отключения сеанса.

- Вкладка «Профиль служб терминалов» аналогична вкладке «Профиль» , с той лишь разницей, что относится к профилю пользователя, загружаемому при входе на сервер через удаленный рабочий стол. Также здесь можно запретить данное подключение.

- На вкладке «Удаленное управление» можно включить/отключить удаленное управление учетной записью пользователя при работе через удаленный рабочий стол. Обычно здесь я снимаю галочку «Запрашивать разрешение пользователя» т. к. если пользователь отключился от сеанса службы терминалов, то управлять этой учеткой уже не получится.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

Ниже будет рассказано о том, как добавить новое правило в Брандмауэр Windows Server 2008 R2. А конкретнее, будем добавлять разрешающее правило для порта 1433, который использует Microsoft SQL Server 2008 R2 или, как…

Иногда, при установке или запуске некоторых (часто устаревших) программ в Windows Server 2008 (справедливо и для Windows 7), можно наткнуться на ошибку вида: «Версия этого файла несовместима с используемой версией…