Произошла ошибка проверки подлинности. Указанная функция не поддерживается

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Подключение к удаленному рабочему столу

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Но, как я понимаю, это только временное обходное решение, в следующем месяце приедет новый патч и ошибка вернется. Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлениq Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывает данное обновление.

В своей проблеме вы не одиноки. У пользователей английской версии Windows при попытке подключится к RDP/RDS серверу появляется ошибка:

An authentication error has occurred.

The function requested is not supported.

Почему это происходит? В первую очередь рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation . В ней я подробно описывал, почему после установки последних (май 2018 года) обновлений безопасности на Windows клиентах, у пользователей могут появится проблемы с подключением к удаленным компьютерам / серверам по RDP. Дело в том, что в майских обновлениях безопасности Microsoft исправила серьезную уязвимость в протоколе CredSSP, использующегося для аутентификации на RDP серверах(CVE-2018-0886). В том случае, если на RDP сервере не установлены последние обновления и на нем используется устаревшая версия протокола CredSSP, такое подключение блокируется клиентом.

Что можно сделать для исправления данной проблемы

- Самый правильный способ решения проблемы – установка актуальных кумулятивных обновлений безопасности на компьютере / сервере, к которому вы подключаетесь по RDP.

- Временный способ 1 . Можно отключить NLA (Network Level Authentication / Проверку подлинности на уровне сети) на стороне RDP сервера (описано ниже).

- Временный способ 2 . Вы можете разрешить на стороне клиентов подключаться к RDP с небезопасной версией CredSSP, как описано в статье по ссылке выше (ключ реестра AllowEncryptionOracle или локальная политика Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула) = Vulnerable / Оставить уязвимость).

Отключение NLA для протокола RDP в Windows

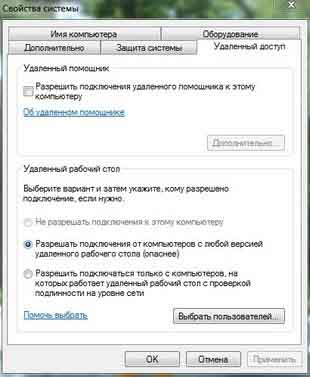

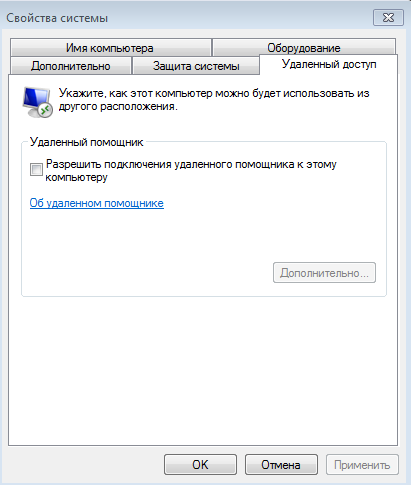

В том случае, если на стороне RDP сервера включен NLA, то это означает что для преаутентификации используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ , сняв галку « Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию « Разрешить подключения от компьютеров с любой версий удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)»

Либо можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики (gpedit.msc). Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security) нужно отключить политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике « Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP » (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP .

Для применения настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу.

Ошибка RDP подключения: Указанная функция не поддерживается, ошибка шифрования CredSSP

После установки последних обновлений безопасности, вышедших 8 мая 2018 года, на Windows 10 и 7, пользователи стали жаловаться, что при попытке подключится к RemoteApp на RDS серверах под Windows Server 2016 / 2012 R2 / 2008 R2, или удаленным рабочим столам других пользователей по протоколу RDP (на Win 10/8/7), появляется ошибка:

Remote Desktop connection

An authentication error has occurred.

The function is not supported.

Remote Computer: hostname

This could be due to CredSSP encryption oracle remediation.

Подключение к удаленному рабочему столу

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается.

Причиной ошибки может быть исправление шифрования CredSSP.

Данная ошибка связана с тем, что на Windows Server или обычных десктопных версиях Windows, к котором вы пытаетесь подключится по RDP, с марта 2018 года не устанавливались обновления безопасности. Дело в том, что еще в марте 2018 Microsoft выпустила обновление, закрывающее возможность удаленного выполнения кода с помощью уязвимости в протоколе CredSSP (бюллетень CVE-2018-0886). В мае 2018 было опубликовано дополнительное обновление, в котором по-умолчанию клиентам запрещается подключаться к удаленным RDP серверам с уязвимой (непропатченной) версией протокола CredSSP.

Таким образом, если вы не устанавливали накопительные обновления безопасности на RDS серверах Windows с марта этого года, а клиенты (Win 10 / 8 / 7) установили майские обновления, то на них при попытке подключится к RDS серверам с непропатченной версией CredSSP будет появляется ошибка о невозможности подключения: This could be due to CredSSP encryption oracle remediation.

Ошибка RDP клиента появляется после установки следующих обновлений безопасности:

- Windows 7 / Windows Server 2008 R2 — KB4103718

- Windows 8.1 / Windows Server 2012 R2 — KB4103725

- Windows Server 2016 — KB4103723

- Windows 10 1803 — KB4103721

- Windows 10 1709 — KB4103727

- Windows 10 1703 — KB4103731

- Windows 10 1609 — KB4103723

Для восстановления удаленного подключения к рабочему столу можно удалить указанное обновление (но это не рекомендуется и делать этого не стоит, есть более правильное решение).

Для решения проблемы нужно временно на компьютере, с которого вы подключаетесь по RDP, убрать данное уведомление безопасности, блокирующее подключение.

Это можно сделать через редактор локальных групповых политик. Для этого:

- Запустите редактор локальных GPO: gpedit.msc ;

В том случае, если у вас отсутствует редактор локальных GPO (например, в Home редакциях Windows), вы можете внести изменение, разрешающее RDP подключение к серверам с непропатченной версия CredSSP, напрямую в реестр с помощью команды:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Можно внести изменения сразу на множестве компьютеров в AD с помощью доменной GPO или такого PowerShell скрипта (список компьютеров в домене можно получить с помощью командлета Get-ADComputer ):

Import-Module ActiveDirectory

$PSs = (Get-ADComputer -Filter *).DNSHostName

Foreach ($computer in $PCs) <

Invoke-Command -ComputerName $computer -ScriptBlock <

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

>

>

После успешного подключения к удаленному RDP серверу (компьютеру) нужно установить на нем отсутствующие обновления безопасности через службу Windows Update (проверьте, что служба включена) или вручную. Ниже представлены прямые ссылки на обновления для Windows Server, которые обязательно нужно установить:

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 = KB4103723

После установки обновлений и перезагрузки сервера, не забудьте отключить политику на клиентах (либо выставить ее на Force Updated Clients), или вернуть значение 0 у ключа реестра AllowEncryptionOracle. В этом случае, ваш компьютер не будет подвержен риску подключения к незащищенным хостам с CredSSP и эксплуатации уязвимости.

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0

Настраиваем RDP (remote desktop protocol)

Настраиваем RDP (remote desktop protocol) – удаленный рабочий стол

Если у Вас профессиональная или максимальная версия – Вы можете настроить вход на свой ПК через удаленный рабочий стол. Для этого нужно сделать несколько вещей.

- разрешить вход через удаленный рабочий стол (для младших версий этого меню нет)

- добавить пользователей, которые имеют право работать через удаленный рабочий стол (обычно Windows добавляет текущего пользователя автоматически)

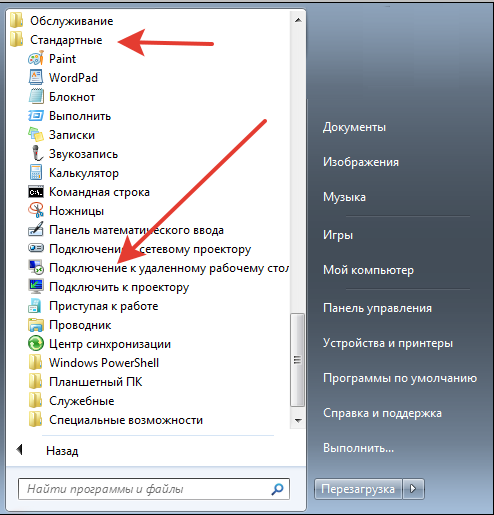

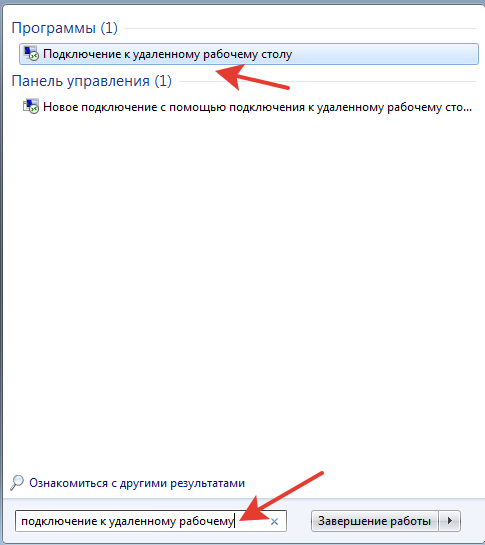

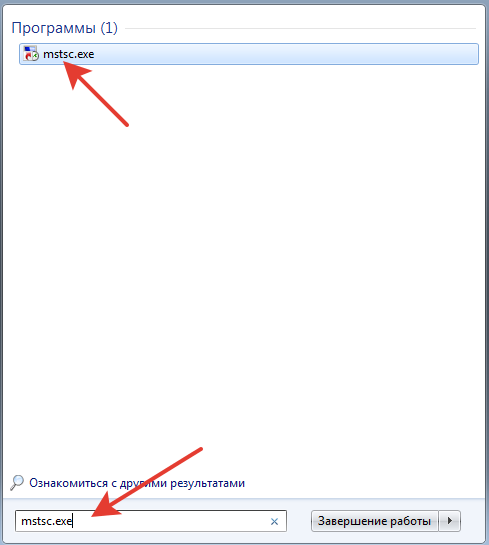

Как запустить Удаленный рабочий стол в Windows 7?

Набираем в поисковой строке “Подключение к удаленному рабочему столу” (смешно – именно так, через строку “Поиск” рекомендует MicroSoft -> откроется в новой вкладке) или “mstsc.exe” – собственно сама программа так называется

|  |

Или через папку “Стандартные” в программах. Не во всех версиях Windows есть, например в Windows 7 Started (да, та самая с программным ограничением ОЗУ в 2 Гб) такой папки нет.

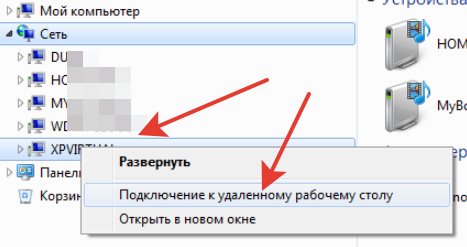

Можно и через проводник 🙂

Смотрим список сетевых ресурсов, кликаем правой клавишей мыши на нужной машине

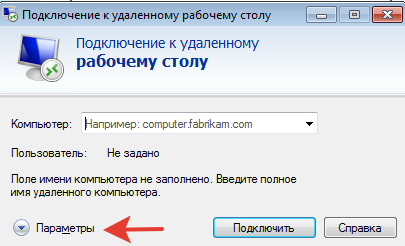

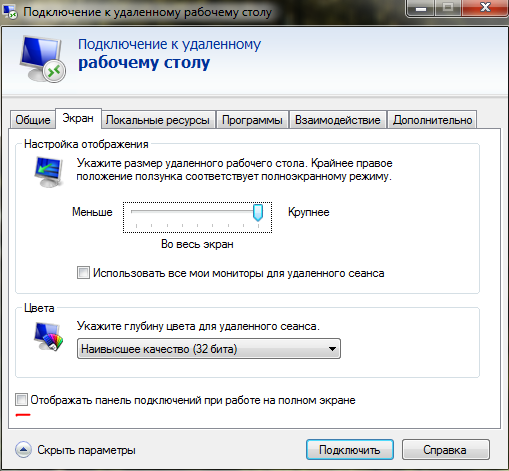

После запуска получаем форму настроек удаленного рабочего стола, нам нужен развернутый вариант (с параметрами)

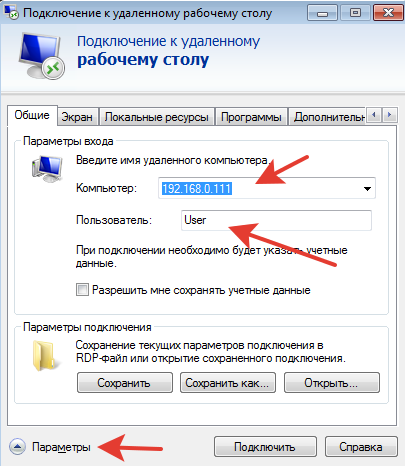

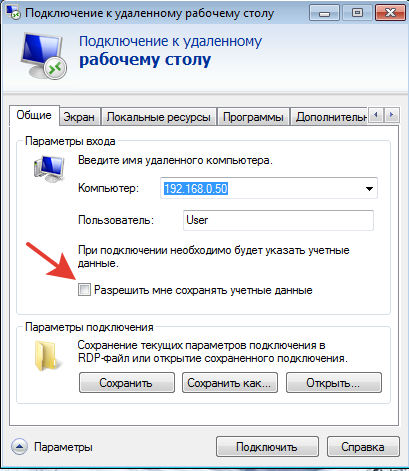

На общей вкладке настраиваем:

Компьютер – или IP-адрес или название компьютера

Пользователь – юзер, под которым будем входить на удаленный ПК

Можно сохранить как ярлык на рабочем столе (еще рано, смотрим другие вкладки)

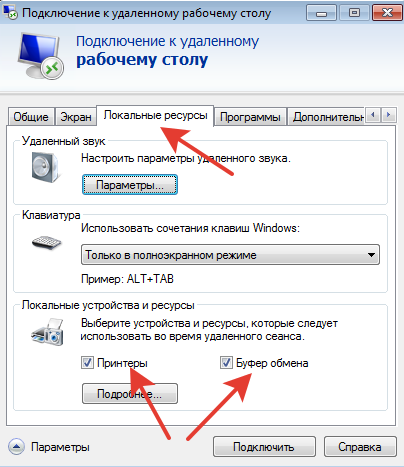

На вкладке “Локальные ресурсы” выбираем, будут ли нам доступны принтеры основного компьютера и буфер обмена.

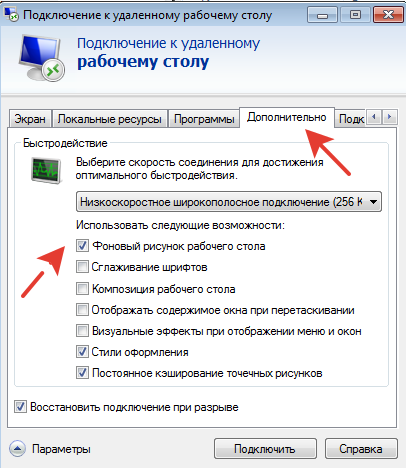

Если у Вас все ПК в местной локальной сети (т.е. скорость сети не критична) – можно на вкладке “Дополнительно” использовать фоновый рисунок рабочего стола удаленного ПК.

Ну вот, вроде все настроили – возвращаемся на первую вкладку, сохраняем как ярлык – пробуем подключиться.

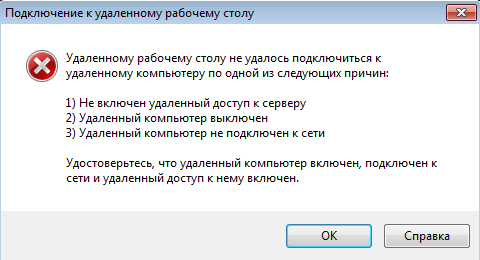

Основные причины такой ситуации:

- удаленный компьютер имеет IP-адрес, назначенный ему роутером через DHCP, он периодически меняется. Необходимо в свойства адаптера прописать фиксированный IP-адрес

- забыли разрешить удаленный доступ через “Свойства” компьютера

- удаленный доступ разрешили, но забыли указать пользователя, которому можно входить

- запрещает брендмаузер Windows, необходимо добавить “удаленный рабочий стол” в исключения

- Вы сделали удаленную перезагрузку ПК и до входа локального пользователя удаленный рабочий стол не будет работать

В большинстве случаев Windows 7 всё это должна сделать сама (добавить текущего пользователя, разрешить в брендмаузере и пр.), но не всегда это работает. Т.е. например, “Удаленный рабочий стол” в список программ в бредмаузере добавлен, но галочка не установлена 🙁

Надо всё самому проверять.

Дополнительные настройки удаленного рабочего стола.

1. Есть необходимость перезагружать ПК через удаленный рабочий стол. Сама перезагрука – это не проблема – либо через диспетчер задач либо через Alt F4. (в кнопке “Пуск” этой возможности не будет). Но до входа локального пользователя удаленный рабочий стол подключаться не будет. А если ПК стоит в темной комнате, где нет никаких локальных пользователей?

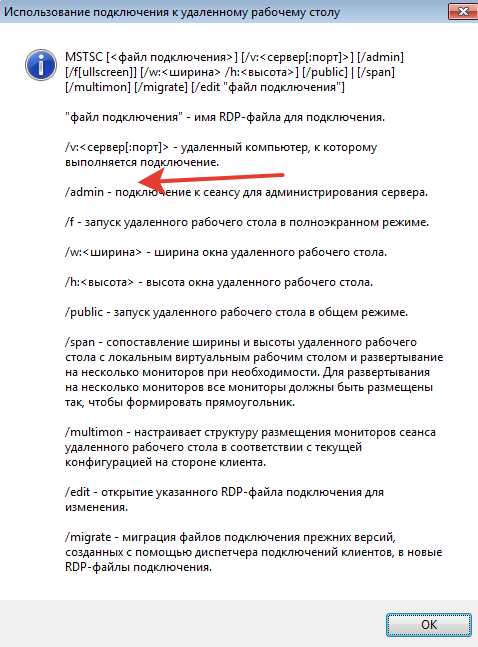

Тут сюрприз – необходимо создавать ярлык для удаленного рабочего стола через командную строку с параметром /admin

Вот так: mstsc.exe /admin

Визуально настройка ярлыка будет такая же – но система будет пускать через удаленный рабочий стол после перезагрузки удаленного ПК.

Вот полный список параметров запуска удаленного рабочего стола из командной строки

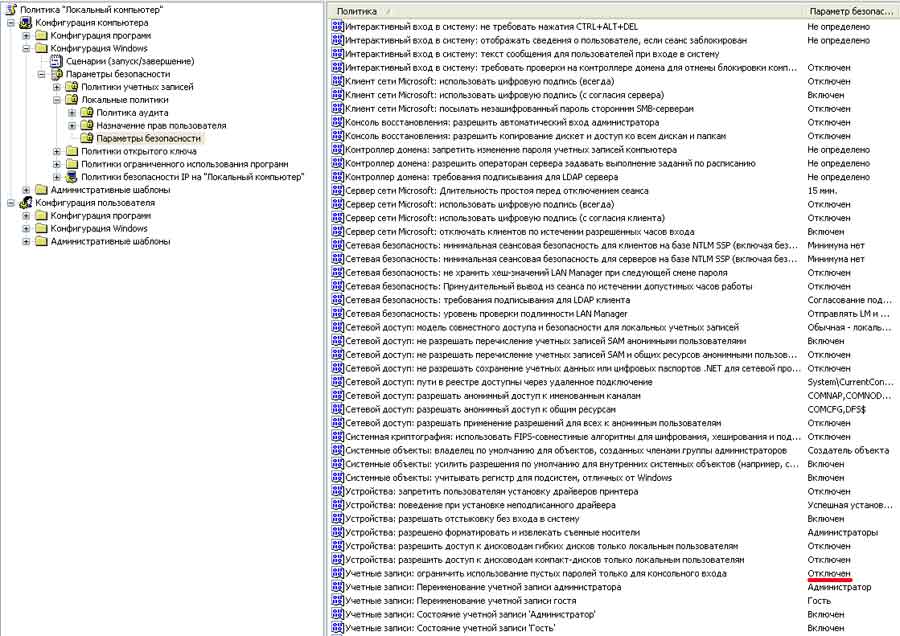

2. При необходимости разрешить вход без пароля (крайне не рекомендуется для корпоративного сегмента)

меню “Пуск” – выполнить – gpedit.msc (редактор политик) – “конфигурация компьютера” – “конфигурация windows”- “локальные политики” – “параметры безопасности” – “ограничить использование пустых паролей…..” – “отключен”

Да, на младших версиях Windows, конечно, gpedit.msc не запускается (нет этой настройки)

– Все бытовые версии Windows позволяют работать на ПК только одному пользователю (при входе нового пользователя текущий пользователь будет принудительно закрыт) в отличии от серверных вариантов. Это лицензионное ограничение – но выход есть. Немного шаманства – и все работает, смотреть здесь (открытие в новом окне)

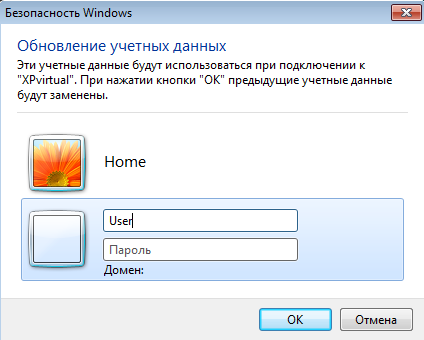

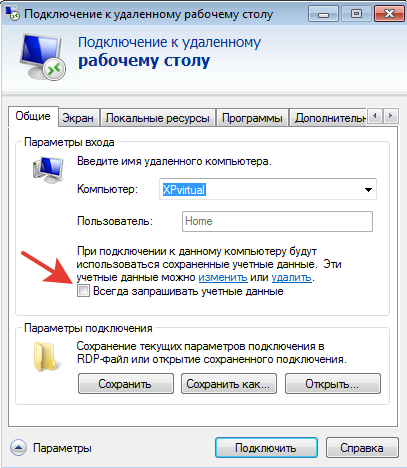

3. Автоматический вход с сохраненным логином и паролем

Есть волшебная галочка “Разрешить мне сохранять учетные данные”. Если запустить изменение еще раз – галочка сменится на “Всегда запрашивать учетные данные”

|  |

Получаем запрос на ввод данных, они сохраняются, вход на удаленную машину работает только по клику на ярлык.

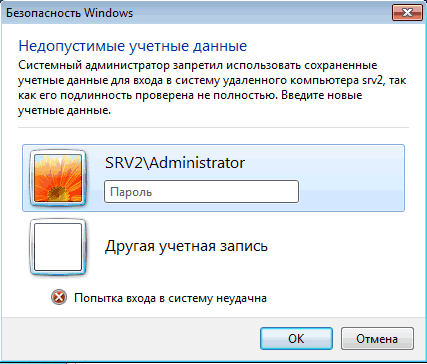

А если учетные данные не сохраняются (в Windows 7 и старше)?

Или получаем предупреждение «Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.»

Дело в том, что в последних версиях Windows пароль хранится не в rdp-файле, а в отдельном хранилище (Credential Manager — Диспетчер учетных данных). Как минимум – в групповых политиках должны быть отключены следующие параметры:

- Конфигурация пользователя — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей;

- Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей.

Вот можно почитать подробнее (откроется в новом окне)

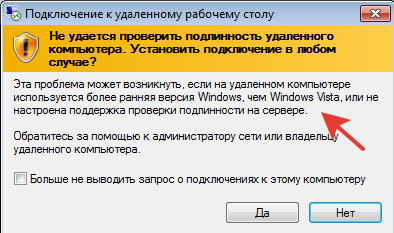

4. Иногда при подключении Вы видите такую картину – “не удается проверить подлинность удаленного компьютера”

Проверка подлинности была добавлена, начиная с Windows XP SP3. Но она там отключена по умолчанию (на Wibdows Vista уже включена).

Как включить проверку подлинности удаленного компьютера на Window XP SP3?

Идем в реестр regedit.exe (Выполнить)

Ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

Открываем параметр Security Packages и ищем там слово tspkg. Если его нет, добавляем к уже существующим параметрам.

Ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders

Открываем параметр SecurityProviders и добавляем к уже существующим провайдерам credssp.dll, если таковой отсутствует.

Закрываем редактор реестра. Перезагружаемся.

Если этого не сделать, то при попытке подключения компьютер запросит у нас имя пользователя и пароль, но вместо удаленного рабочего стола ответит следующее:

Подключение к удаленному рабочему столу

Ошибка при проверке подлинности(код 0×507)

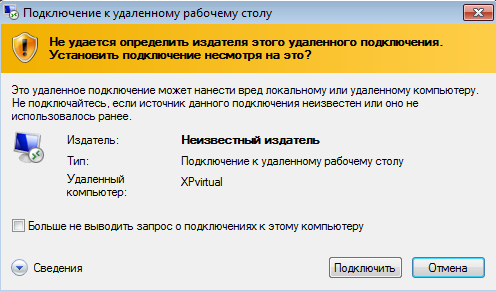

5. При подключении появляется предупреждение системы безопасности Windows

“Не удается определить издателя этого удаленного подключения”

Это означает, что файл rdp не защищен подписанным сертификатом. Для локальной сети ничего страшного тут нет, можно поставить галочку “Больше не выводить запрос…”

Сама система безопасности работает следующим образом. Параметр политики позволяет указать, могут ли пользователи запускать на клиентском компьютере неподписанные файлы протокола удаленного рабочего стола (RDP) и RDP-файлы, полученные от неизвестных издателей.

Если этот параметр политики включен или не настроен, то пользователи могут запускать на клиентском компьютере неподписанные RDP-файлы и RDP-файлы, полученные от неизвестных издателей. Перед началом сеанса RDP пользователь получит предупреждение и запрос на подтверждение подключения.

Если этот параметр политики отключен, то пользователи не могут запускать на клиентском компьютере неподписанные RDP-файлы и RDP-файлы, полученные от неизвестных издателей. Если пользователь попытается начать сеанс RDP, то он получит сообщение о блокировке издателя.

Поддерживается: Не ниже Windows Vista с пакетом обновления 1 (SP1)

| Registry Hive | HKEY_LOCAL_MACHINE |

| Registry Path | SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services |

| Value Name | AllowUnsignedFiles |

| Value Type | REG_DWORD |

| Enabled Value | 1 |

| Disabled Value | 0 |

Файл Default.rdp

Собственно – это именно файл, а не ярлык удаленного рабочего стола. Данный настроенный файл можно переслать другому пользователю, он его сохранит – и всё будет работать.

Более того – это простой текстовый файл, в котором хранятся все настройки удаленного подключения и этот файл можно открыть Блокнотом. Кстати, часть параметров не редактируется через стандартные настройки, их можно вписать руками.

screen mode id:i: – 1 – удаленный сеанс выполняется в оконном режиме, 2 – в полноэкранном. Редактируется на вкладке ”Экран” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”.

use multimon:i: – 0 – запрет поддержки нескольких мониторов, 1 – разрешение поддержки нескольких мониторов. Может использоваться в Windows 7 /Windows Server 2008 и более поздних версиях.

desktopwidth:i: – ширина рабочего стола. Выбирается на вкладке ”Экран” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”.

desktopheight:i: – высота рабочего стола. Выбирается на вкладке ”Экран” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”.

session bpp:i: – глубина цвета. Выбирается в группе ”Цвета” на вкладке ”Экран” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”.

winposstr:s: – позиция и размеры окна в формате WINDOWPOS

compression:i: – 0 – не использовать сжатие данных, 1 – использовать.

keyboardhook:i: – Определяет, как интерпретируются сочетания клавиш Windows. Значение этого параметра соответствует настройке в поле ”Клавиатура” на вкладке ”Локальные ресурсы” окна ”Параметры средства ”Подключение к удаленному рабочему столу”. 0 – на локальном компьютере. 1 – на удаленном компьютере. 2 – только в полноэкранном режиме.

audiocapturemode:i: – Определяет, где воспроизводится звук. Значение этого параметра соответствует настройкам ”Удаленный звук” на вкладке ”Локальные ресурсы” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. 0 – на клиентском компьютере. 1 – на удаленном компьютере. 2 – звук не воспроизводится.

videoplaybackmode:i: – 0 – не использовать RDP efficient multimedia streaming при воспроизведении видео. 1 – использовать.

connection type:i: 2 – тип соединения для достижения максимального быстродействия. Соответствует настройкам ”Быстродействие” на вкладке ”Дополнительно” окна ”Параметры” средства ”Подключение к удаленному рабочему столу” Определяется типом выбранной скорости соединения.

displayconnectionbar:i: – Отображение панели подключений при входе в систему удаленного компьютера в полноэкранном режиме. Значение этого параметра соответствует состоянию флажка ”Отображать панель подключений при работе на полном экране” на вкладке ”Экран” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. 0 – не отображать панель подключений. 1 – отображать панель подключений.

disable wallpaper:i: – запрет отображения фонового рисунка удаленного рабочего стола. Соответствует настройкам в группе ”Быстродействие”- флажок ”Фоновый рисунок рабочего стола” на вкладке ”Дополнительно” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. 0 – отображать фоновый рисунок. 1 – не отображать фоновый рисунок.

allow font smoothing:i:– разрешение сглаживания шрифтов. Соответствует настройкам в группе ”Быстродействие”- флажок ”Сглаживание шрифтов” на вкладке ”Дополнительно” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. 0 – не использовать сглаживание. 1 – использовать.

allow desktop composition:i: 0 – Соответствует настройкам в группе ”Быстродействие”- флажок ”Сглаживание шрифтов” на вкладке ”Дополнительно” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. 0 – не использовать сглаживание. 1 – использовать.

disable full window drag:i: – Отображение содержимого папки при перетаскивании. Значение этого параметра соответствует состоянию флажка ”Отображать содержимое окна при перетаскивании” на вкладке ”Дополнительно” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. 0 – отображать содержимое при перетаскивании. 1 – не отображать.

disable menu anims:i: – запрет визуальных эффектов. Значение этого параметра соответствует состоянию флажка ”Визуальные эффекты при отображении меню и окон” на вкладке ”Дополнительно” окна ”Параметры”. 0 – использовать визуальные эффекты, 1 – не использовать.

disable themes:i: – запрет использования тем. 0 – использовать темы. 1 – не использовать темы.

disable cursor setting:i:0 – запрет настроек курсора. 0 – настройка курсора разрешена. 1 – запрещена.

bitmapcachepersistenable:i:1 – Кэширование точечных рисунков на локальном компьютере. Значение этого параметра соответствует состоянию флажка ”Постоянное кэширование точечных рисунков” на вкладке ”Дополнительно” окна ”Параметры”. 0 – не использовать кэширование. 1 – использовать кэширование.

full address:s: – имя или IP-адрес удаленного компьютера, к которому выполняется подключение по RDP. При необходимости, можно указать номер используемого TCP порта.

audiomode:i: – определяет, где воспроизводится звук. Значение этого параметра соответствует записи в поле ”Удаленный звук” на вкладке ”Локальные ресурсы” окна ”Параметры”. 0 – на клиентском компьютере. 1 На удаленном компьютере. 2 – звук отключен.

redirectprinters:i: – использование принтеров во время удаленного сеанса. Значение этого параметра соответствует состоянию флажка ”Принтеры” на вкладке ”Локальные ресурсы” окна ”Параметры”. 0 – не использовать локальные принтеры во время удаленного сеанса. 1 – использовать автоматическое подключение принтеров.

redirectcomports:i: – использование последовательных портов локального компьютера при подключении к удаленному рабочему столу. 0 – не использовать. 1 – использовать.

redirectsmartcards:i: – использование смарт-карт локального компьютера при подключении к удаленному рабочему столу. 0 – не использовать. 1 – использовать.

redirectclipboard:i: – использовать общий буфер обмена для локального и удаленного компьютера. Значение этого параметра соответствует состоянию флажка ”Буфер обмена” на вкладке ”Локальные ресурсы” окна ”Параметры”. 0 – не использовать общий буфер обмена. 1 – использовать.

redirectposdevices:i: – перенаправления устройств, которые используют Microsoft Point of Service (POS). 0 – не использовать перенаправление. 1 – использовать.

redirectdirectx:i: – перенаправление DirectX. 0 – не использовать перенаправление DirectX. 1 – использовать.

autoreconnection enabled:i:1 – автоматическое подключение при разрыве соединения с удаленным компьютером. Значение этого параметра соответствует состоянию флажка ”Восстановить соединение при разрыве” на вкладке ”Дополнительно” окна ”Параметры”. 0 – не использовать автоматическое восстановление соединения. 1 – использовать.

authentication level:i: – уровень проверки подлинности для удаленного подключения. Определяет действия в случае, когда не удается подтвердить подлинность удаленного компьютера. Определяется настройкой группы ”Проверка подлинности сервера” на вкладке ”Подключение”. В Windows 10 – вкладке ”Подключение” соответствует вкладка ”Взаимодействие”. 0 – если не удалось подтвердить подлинность терминального сервера, то подключаться без предупреждения. 1 – не подключаться. 2 – подключаться с предупреждением.

prompt for credentials:i: – запрос пользователю на подтверждение учетных данных в случае, если они были сохранены ранее. 0 – не запрашивать учетные данные, если они были предварительно сохранены. 1 – всегда запрашивать учетные данные.

negotiate security layer:i: – уровень шифрования сессии RDP. 0 – сессия с шифрованием TLS 1.0 (SSL) будет использоваться в случае поддержки клиентом. Если клиент его не поддерживает, будет использоваться стандартное встроенное шифрование RDP. 1 – удаленная сессия будет использовать шифрование x.224

remoteapplicationmode:i: – режим работы с удаленным приложением. 0 – режим работы с удаленным рабочим столом. 1 – режим работы с удаленным приложением.

alternate shell:s: – имя альтернативной оболочки пользователя.

shell working directory:s: – рабочий каталог оболочки пользователя.

gatewayhostname:s: – имя сервера шлюза удаленных рабочих столов. Значения параметров сервера шлюза определяется группой ”Подключение из любого места” на вкладке ”Подключение” (для Windows 10 – на вкладке ”Дополнительно”).

gatewayusagemethod:i:4 – метод использования сервера шлюза удаленных рабочих столов. 0 – никогда не использовать сервер шлюза удаленных рабочих столов. 1 – всегда использовать сервер шлюза удаленных рабочих столов. 2 – не использовать сервер шлюза удаленных рабочих столов для локальных клиентов. 3 – использовать настройки по умолчанию сервера шлюза удаленных рабочих столов. 4 – не использовать сервер шлюза удаленных рабочих столов, но в настройке ”Подключение из любого места” – ”Параметры” включен флажок ”Не использовать сервер шлюза удаленных рабочих столов для локальных адресов”

gatewaycredentialssource:i:4 – используемый метод авторизации пользователя. 0 – использовать NTLM (запрос пароля) . Соответствует выбору параметра ”Метод входа” – ”Запрашивать пароль (NTLM)” в настройках ”Подключение из любого места” – ”Параметры”. 1 – использовать смарт-карты. Параметры, определяющие использование сервера шлюза удаленных рабочих столов и параметры входа и параметры подключения взаимосвязаны, и изменение одного из них, может вызвать изменение другого.

drivestoredirect:s: – перенаправление дисковых устройств локального компьютера. Значение определяется настройками на вкладке ”Локальные ресурсы” – ”Подробнее”

Поддерживаемые перенаправления периферийных устройств локального компьютера и синтаксис содержимого RDP-файла зависят от версии RDP и могут отличаться в незначительной степени.

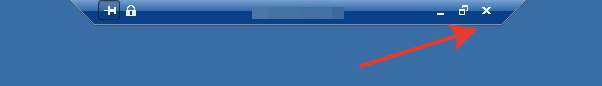

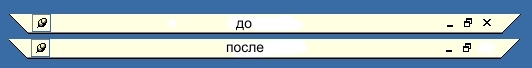

Борьба с “крестиком” терминального сеанса.

Вот он вредитель (на панели подключений при работе на полном экране) – сисадмины поймут всю боль

Проблема в том, что “крестик” только закрывает “Удаленный рабочий стол” на ПК пользователя, но оставляет на сервере открытую терминальную сессию. Если пользователей много – то все их сессии остаются на сервере открытыми и занимают память.

- Вообще убрать панель от пользователя – в настройках при создании удаленного рабочего стола (выход только через завершение сеанса)

2. Убрать сам “крестик” (выход только через завершение сеанса)

Есть специальная программа, которая крестик убирает. Смотреть здесь.

3. Ограничить время сессии (пункты 1 и 2 могут не помочь, т.к. пользователь вообще может просто выключить свой ПК и пойти домой).

Вот мечта всех админов – при закрытии (нажатии на крестик) происходит и закрытие рабочего стола и закрытие терминальной сессии на сервере. Смотреть на support Miscosoft (в новом окне)