Восстановление Active Directory из резервной копии

В этой статье мы покажем, как восстановить контроллер домена Active Directory из резервной копии System State, созданной ранее (см. статью Резервное копирование Active Directory) и рассмотрим типы и принципы восстановления DC в AD.

Допустим у вас вышел из строя контроллер домена AD, и вы хотите восстановить его из созданной ранее резервной копии. Прежде чем приступить к восстановлению DC, нужно понять какой сценарий восстановления контроллера домена вам нужно использовать. Это зависит от того, есть ли у вас в сети другие DC и повреждена ли база Active Directory на них.

Восстановление контроллера домена AD через репликацию

Восстановление DC через репликацию – это не совсем процесс восстановления DC из бэкапа. Этот сценарий может использоваться, если у вас в сети есть несколько дополнительных контроллеров домена, и все они работоспособны. Этот сценарий предполагает установку нового сервера, повышение его до нового DC в этом же сайте. Старый контроллер нужно просто удалить из AD.

Это самый простой способ, который гарантирует что вы не внесете непоправимых изменений в AD. В этом сценарии база ntds.dit, объекты GPO и содержимое папки SYSVOL будут автоматически реплицированы на новый DC с DC-ов, оставшихся онлайн.

Если размер базы ADDS небольшой и другой DC доступен по скоростному каналу, это намного быстрее, чем восстанавливать DC из бэкапа.

Типы восстановления Active Directory: полномочное и неполномочное

Есть два типа восстановления Active Directory DS из резервной копии, в которых нужно четко разобраться перед началом восстановления:

- Authoritative Restore (полномочное или авторитативное восстановление) – после восстановления объектов AD выполняется репликация с восстановленного DC на все остальные контроллеры в домене. Этот тип восстановления используется в сценариях, когда упал единственный DC или все DC одновременно (например, в результате атаки шифровальщика или вируса), или когда по домену реплицировалась поврежденная база NTDS.DIT. В этом режиме у всех восстановленных объектов AD значение USN (Update Sequence Number) увеличивается на 100000. Таким образом восстановленные объекты будут восприняты всеми DC как более новые и будут реплицированы по домену. Полномочный способ восстановления нужно использовать очень аккуратно.

Восстановление контроллера домена AD из system state бэкапа

Итак, предположим, что у вас в домене только один DC. По какой-то причине вышел из строя физический сервер, на котором он запущен.

У вас есть относительно свежий бэкап System State старого контроллера домена, и вы хотите восстановить Active Directory на новом сервере в режиме полномочного восстановления.

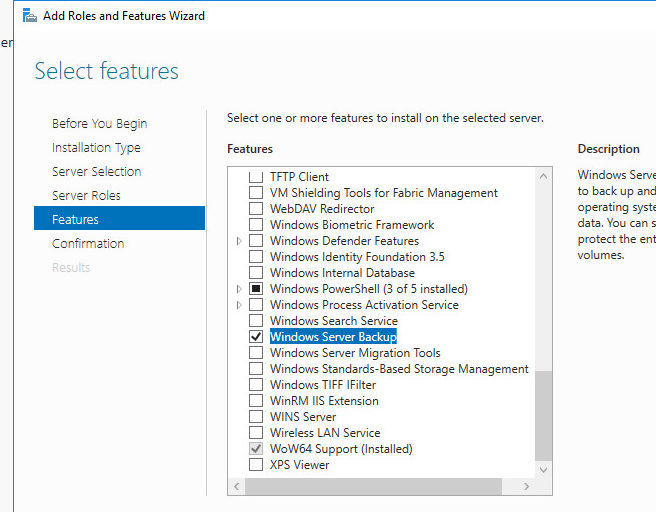

Чтобы приступить к восстановлению, вам нужно установить на новом сервер туже версию Windows Server, которая была установлена на неисправном DC. В чистой ОС на новом сервере нужно установить роль ADDS (не настраивая ее) и компонент Windows Server Backup.

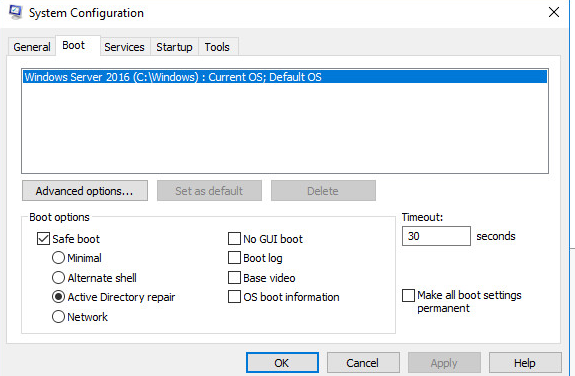

Для восстановления Actve Directory вам нужно загрузить сервер в режиме восстановления служб каталогов DSRM (Directory Services Restore Mode). Для этого запустите msconfig и на вкладе Boot выберите Safe Boot -> Active Directory repair.

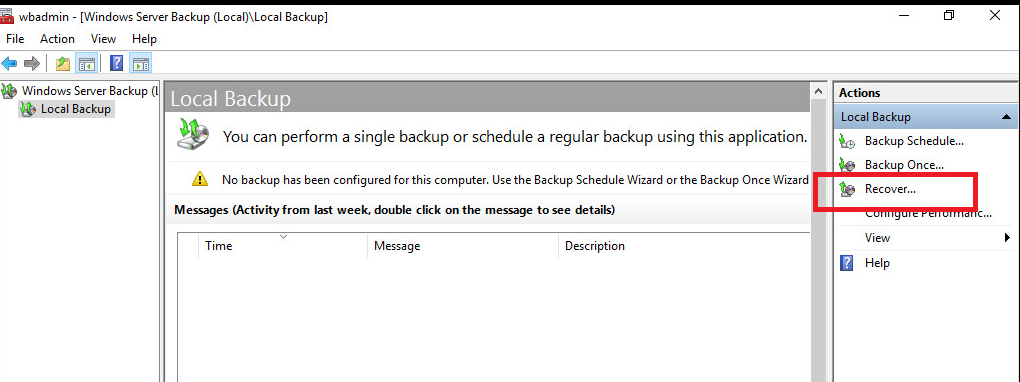

Перезагрузите сервер. Он должен загрузиться в режиме DSRM. Запустите Windows Server Backup (wbadmin) и в правом меню выберите Recover.

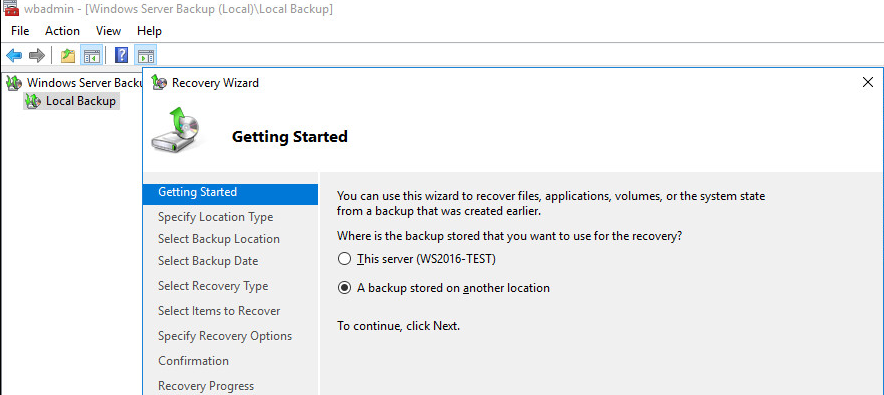

В мастере восстановления выберите, что резервная копия хранится в другом месте (A backup stored on another location).

Заметем выберите диск, на котором находится резервная копия старого контроллера AD, или укажите UNC путь к ней.

wbadmin get versions -backupTarget:D:

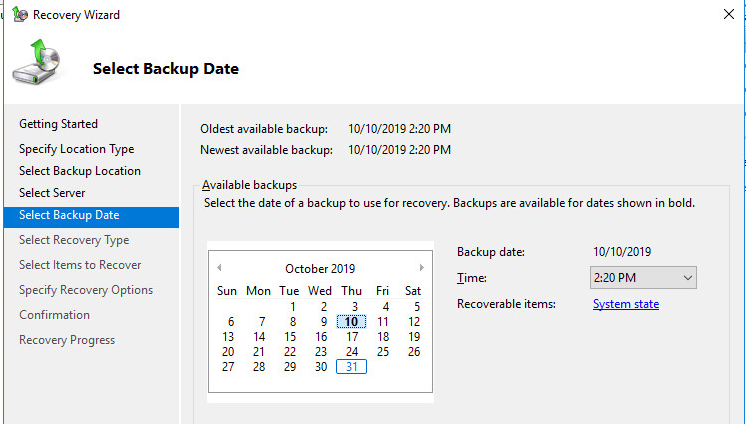

Выберите дату, на которую нужно восстановить резервную копию.

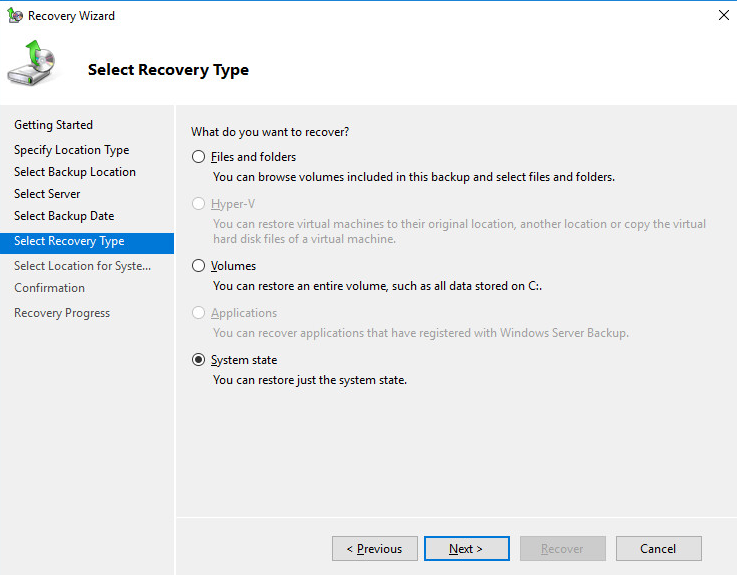

Укажите, что вы восстанавливаете состояние System State.

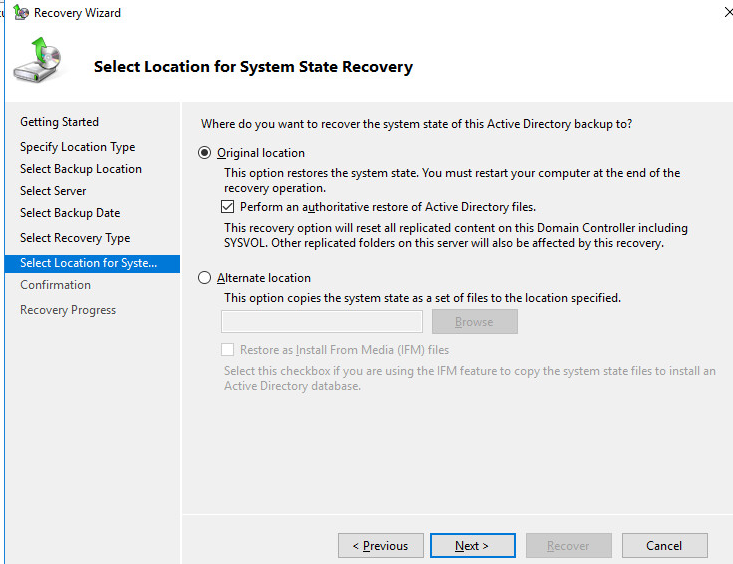

Выберите для восстановления «Исходное размещение» (Original location) и обязательно установите галочку «Выполнить заслуживающее доверия восстановление файлов Active Directory» (Perform an authoritative restore of Active Directory files).

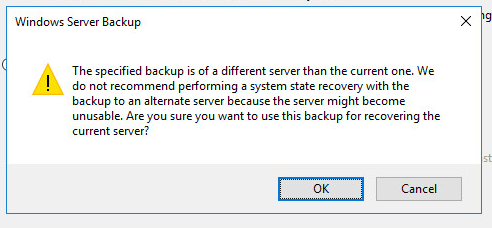

Система покажет предупреждение, что эта резервная копия другого сервера, и что при восстановлении на другом сервере может не завестись. Продолжаем.

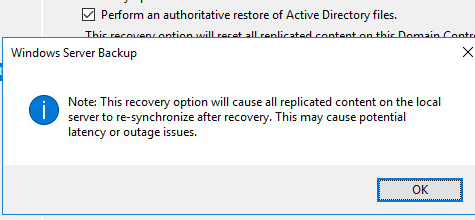

Согласитесь с еще одним предупреждением:

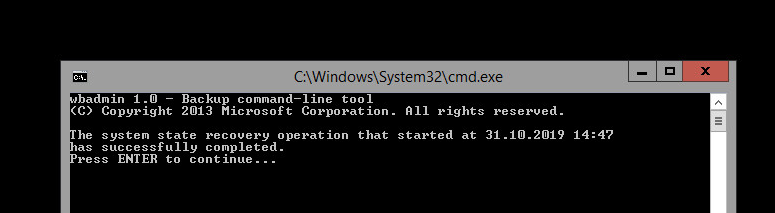

После этого запустится процесс восстановления контроллера домена AD на новом сервере. По завершении сервер потребует перезагрузку (имя нового сервера будет изменено на имя DC из бэкапа).

Загрузите сервер в обычном режиме (отключите загрузку в DSRM режиме)

Авторизуйтесь на сервере под учетной записью с правами администратора домена.

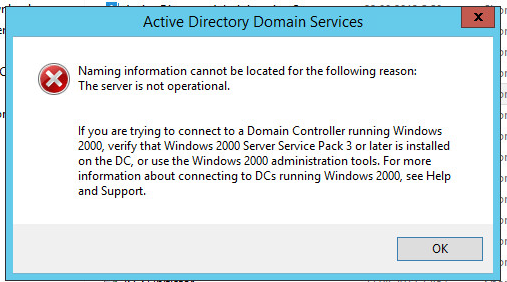

При первом запуске консоли ADUC я получил ошибку:

При этом на сервере нет сетевых папок SYSVOL and NETLOGON. Чтобы исправить ошибку:

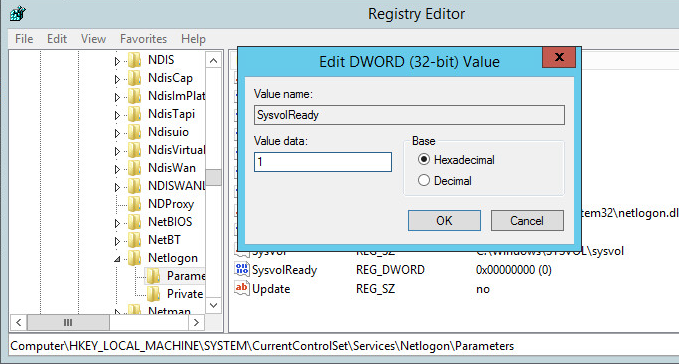

- Запустите regedit.exe;

- Перейдите в ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

- Измените значение параметра SysvolReady с 0 на 1;

- Потом перезапустите службу NetLogon: net stop netlogon & net start netlogon

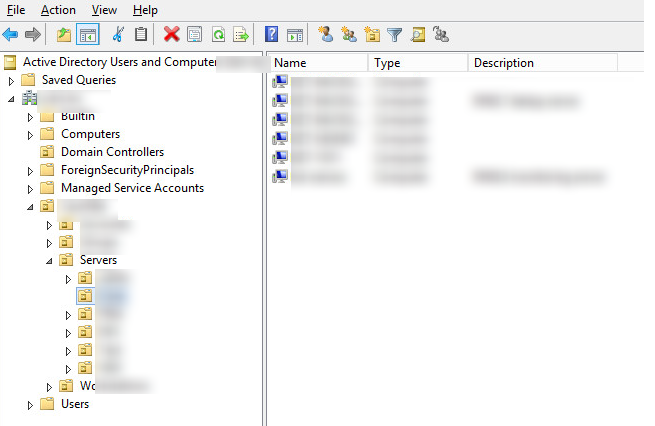

Попробуйте открыть консоль ADUC еще раз. Вы должны увидеть структуру вашего домена.

Итак, вы успешно восстановили свой контроллер домен AD в режиме Authoritative Restore. Теперь все объекты в Active Directory будут автоматически реплицированы на другие контроллеры домена.

Если у вас остался единственный DC, проверьте что он является хозяином всех 5 FSMO ролей и выполните их захват, если нужно.

Восстановление отдельных объектов в AD

Если вам нужно восстановить отдельные объекты в AD, воспользуйтесь корзиной Active Directory. Если время захоронения уже просрочено, или ActiveDirectory RecycleBin не включена, вы можете восстановить отдельные объекты AD в режиме авторитаивного восстановления.

Вкратце процедура выглядит следующим образом:

- Загрузите DC в DSRM режиме;

- Выведите список доступных резервных копий: wbadmin get versions

- Запустите восстановление выбранной резервной копии: wbadmin start systemstaterecovery –version:[your_version]

- Подтвердите восстановление DC (в не полномочном режиме);

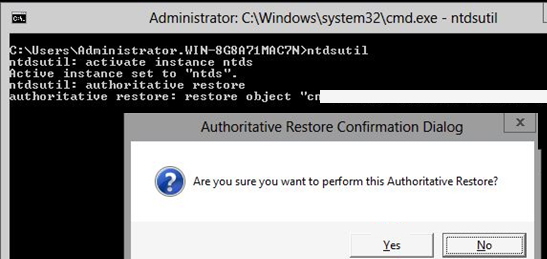

- После перезагрузки запустите: ntdsutil

- activate instance ntds

- authoritative restore

Укажите полный путь к объекту, который нужно восстановить. Можно восстановить OU целиком:

restore subtree ″OU=Users,DC=winitpro,DC=ru″

restore object “cn=Test,OU=Users,DC=winitpro,DC=ru”

Данная команда запретит репликацию указанных объектов (путей) с других контроллеров домена и увеличит USN объекта на 100000.

Выйдите из ntdsutil: quit

Загрузите сервер в обычном режиме и убедитесь, что удаленный объект был восстановлен.

Восстановление удаленных объектов в Active Directory

При удалении любого объекта в Active Directory (пользователя, группы, компьютера или OU), вы можете восстановить его. В этой статье мы рассмотрим, как восстановить удаленный объект в AD с помощью PowerShell и графических инструментов.

Сначала разберемся, что происходит при удалении объекта из каталога AD. Поведение AD при удалении объектов зависит от того включена ли Active Directory Recycle Bin или нет (по умолчанию отключена). В обоих случаях объект не удаляется физически, а помечается как удаленный (атрибут isDeleted = true) и перемещается в специальный контейнер Deleted Objects (не отображается в обычных mmc оснастках управления AD). Однако при включенной корзине AD все атрибуты и членство в группах сохраняется.

По умолчанию в течении 180 дней (определяется в атрибуте домена msDS-deletedObjectLifetime) вы можете восстановить удаленный объект. Если данный срок прошел, объект все еще остается в контейнере Deleted Objects, но большинство его атрибутов и связей очищаются (Recycled Object ). После истечения периода tombstoneLifetime (по умолчанию также 180 дней, но можно увеличить) объект полностью удаляется из AD автоматическим процессом очистки и не может быть восстановлен (можно восстановить только их резервной копии контроллера домен AD).

Корзина AD (Active Directory Recycle Bin)

AD Recycle Bin доступна в Active Directory начиная с функционального уровня домена Windows Server 2008 R2. В предыдущих версиях Windows Server процесс восстановления объектов AD также возможен, но требует довольно сложных манипуляция с помощью утилит ntdsutil (вплоть до авторитативного восстановления из бэкапа AD в режиме Directory Service Restore Mode) или ldp.exe. Кроме того, благодаря корзине вы не потеряете атрибуты объекта и членство в группах.

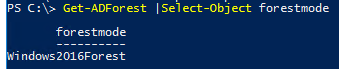

Проверьте функциональный уровень леса (в моем примере Windows2016Forest):

Get-ADForest |Select-Object forestmode

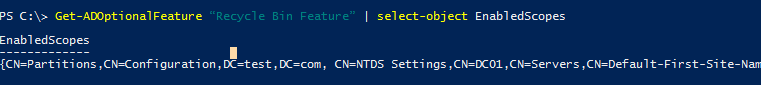

Проверьте, что корзина AD включена для вашего домена (по умолчанию она отключена):

Get-ADOptionalFeature “Recycle Bin Feature” | select-object name,EnabledScope

Если значение EnabledScope не пустое, значит в вашем домене корзина Active Directory уже включена.

Если нужно включить Active Directory Recycle Bin, используется командлет Enable-ADOptionalFeature:

Enable-ADOptionalFeature –Identity ‘CN=Recycle Bin Feature,CN=Optional Features,CN=Directory Service,CN=Windows NT,CN=Services,CN=ConfigurationDC=winitpro,DC=ru’ –Scope ForestOrConfigurationSet –Target ‘winitpro.ru’

Восстановление удаленного пользователя Active Directory

Попробуем удалить пользователя AD, а затем восстановить его из корзины AD.

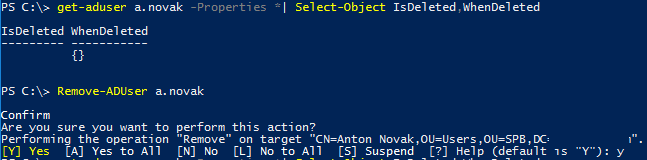

С помощью командлета Get-ADUser выведем значения атрибута пользователя IsDeleted (он пустой).

get-aduser a.novak -Properties *| Select-Object IsDeleted

Теперь удалим учетную запись пользователя:

Чтобы найти удаленную учетную запись пользователя в корзине AD, воспользуйтесь командлетом Get-ADObject с параметром IncludeDeletedObjects:

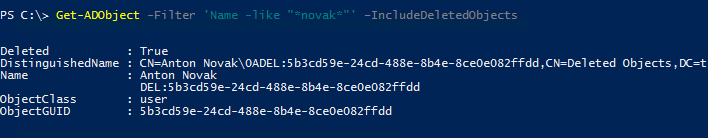

Get-ADObject -Filter ‘Name -like «*novak*»‘ –IncludeDeletedObjects

Как вы видите, пользователь нашелся в контейнере Deleted Objects.

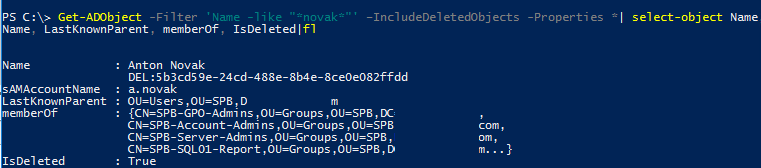

Проверим значение атрибута IsDeleted, контейнер, в котором находился пользователе перед удалением (LastKnownParent), а также список групп, в которых он состоял:

Get-ADObject -Filter ‘Name -like «*novak*»‘ –IncludeDeletedObjects -Properties *| select-object Name, sAMAccountName, LastKnownParent, memberOf, IsDeleted|fl

Чтобы восстановить учетную запись пользователя, скопируйте значение атрибута ObjectGUID и выполните команду:

Restore-ADObject -Identity ‘3dc33c7c-b912-4a19-b1b7-415c1395a34e’

Либо можно восстановить пользователя по его SAMAccountName:

Get-ADObject -Filter ‘SAMAccountName -eq «a.novak»‘ –IncludeDeletedObjects | Restore-ADObject

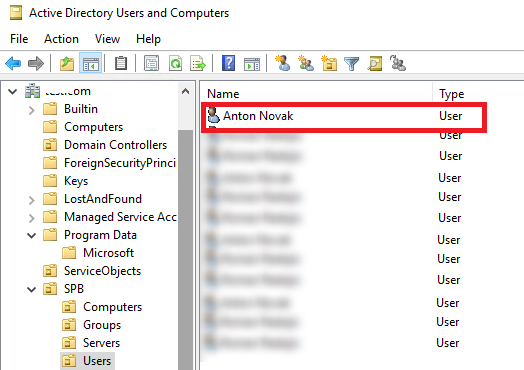

Откройте консоль ADUC и проверьте, что учетная запись пользователя была восстановлена в том же самом OU, где она находилась до удаления.

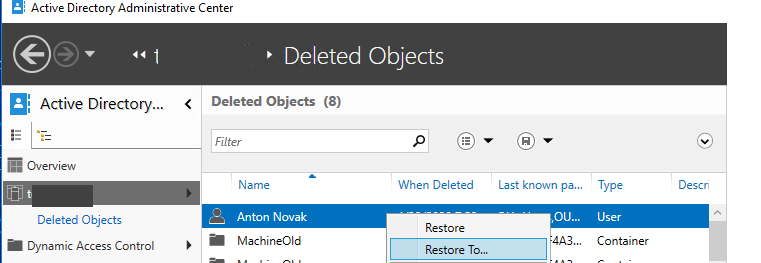

Также вы можете восстановить удалённый объект из графической консоли Active Directory Administrative Center.

- Запустите консоль dsac.exe;

- Найдите контейнер Deleted Objects, в нем находятся все удаленные объекты AD;

- Щелкните по объекту, который нужно восстановить и выберите Restore (для восстановления в исходный OU), либо Restore to (восстановление в произвольный раздел AD);

Аналогичным образом можно восстановить в Active Directory удаленную группу, компьютер или контейнер.

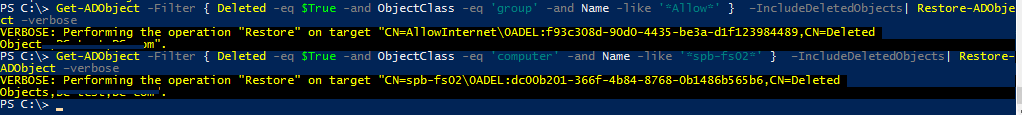

Восстановить удаленную группу:

Восстановление удаленной OU и вложенных объектов с PowerShell

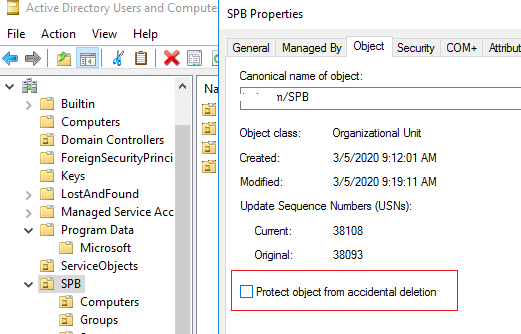

Например, у вас на каком-то OU была отключена опция “Protect object from accidental deletion” и вы случайно удалили OU вместе со всеми пользователями, компьютерами и группами.

Сначала нужно восстановить корневой OU:

Затем все вложенные OU:

Теперь можно восстановить все удаленные объекты в этих OU по параметру LastKnownParent (пользователей, компьютеры, группы, контакты):

Get-ADObject -Filter < Deleted -eq $True>–IncludeDeletedObjects -Properties *| Where-Object LastKnownParent -like ‘*OU=SPB,DC=winitpro,DC=ru’| Restore-ADObject