После подключения к VPN серверу пропадает Интернет в Windows 10

Пользователи при подключении из дома к корпоративному VPN серверу (будь то AlwaysOnVPN, стандартный VPN сервер на Windows Server RRAS, или OpenVPN) жалуются, что у них не работает доступ в Интернет со своего компьютера при активном VPN подключении. В этой статье мы разберемся, почему пропадает доступ в Интернет в Windows 10 при подключении к VPN и как исправить эту проблему.

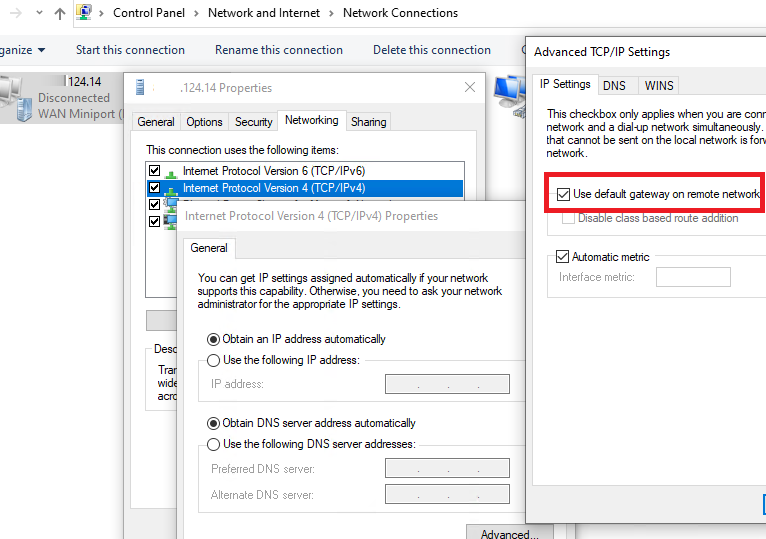

При создании нового VPN подключения в Windows (всех версий) в его настройках по-умолчанию включена опция “Использовать основной шлюз удаленной сети” (Use default gateway on remote network). Это означает, что весь трафик с вашего компьютера отправляется через VPN туннель. Если на VPN сервере для удаленных клиентов разрешен доступ только к локальным ресурсам предприятия, и запрещен доступ в Интернет, то у пользователя на компьютере не будут открываться внешние веб-сайты и другие Интернет ресурсы. Соответственно, после отключения от VPN, весь трафик пользователя пойдет через обычную сеть и у него появится Интернет-доступ.

Режим, когда часть трафика (доступ к корпоративным ресурсам) отправляется через VPN туннель, а другая часть (доступ в Интернет) через локальное сетевое подключение называется split tunneling.

В Windows 10 можно включить split tunneling (отключить маршрутизацию Интернет трафика через VPN туннель) тремя способами:

- В настройках параметров TCP/IP VPN подключения;

- С помощью фала rasphone.pbk;

- При помощи PowerShell командлета Set-VpnConnection с параметром SplitTunneling

Самый простой способ – изменить настройки TCP/IP для вашего VPN подключения через Панель управления.

- Откройте список сетевых подключений в Панели управления (Control Panel\Network and Internet\Network Connections) и откройте свойства вашего VPN подключения;

- Перейдите на вкладку Networking, выберите Internet Protocol Version 4 (TCP/IPv4) и нажмите кнопку Properties;

- Нажмите кнопку Advanced;

- Убедитесь, что на вкладке IP Settings включена опция “Use default gateway on remote network’.

После отключения опции “Использовать основной шлюз в удаленной сети” и переподключения к VPN шлюзу на компьютере появится доступ в Интернет через вашего провайдера. Но в некоторых билдах Windows 10 по какой-то причине эта опция теперь не работает (втречались разные проблемы: поле недоступно для редактирования, или настройка не сохраняется, или же не открываются настройки при нажатии на кнопку свойств TCP/IPv4), поэтому нужно рассмотреть и другие способы.

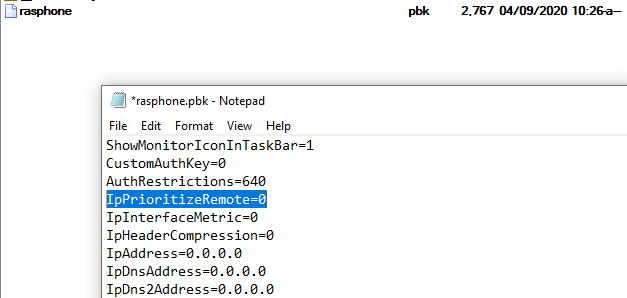

Файл rasphone.pbk находится в каталоге ( C:\ProgramData\Microsoft\Network\Connections\pbk\ ) – если вы создали VPN подключение для всех пользователей компьютера, или в каталоге профиля пользователя C:\Users\username\AppData\Roaming\Microsoft\Network\Connections\Pbk – если данное VPN подключение доступно только для вашего пользователя.

Откройте файл rasphone.pbk с помощью любого тактового редактора (подойдет даже notepad.exe). В этом файле хранятся параметры всех настроенных VPN подключений. Найдите параметр IpPrioritizeRemote. По умолчанию его значение равно 1. Измените его на 0, сохраните файл rasphone.pbk и перезапустите VPN подключение.

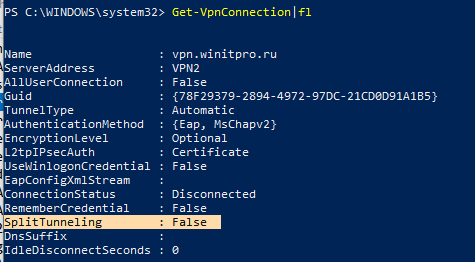

Также вы можете настроить разделение VPN трафика с помощью PowerShell. Выведите список доступных VPN подключений:

Убедитесь, что опция SplitTunneling для данного подключения отключена ( SplitTunneling: False ).

Чтобы включить SplitTunneling, нужно указать имя вашего VPN подключения:

Set-VpnConnection –name “vpn.winitpro.ru” -SplitTunneling $true

Переподключитесь к своему VPN серверу и проверьте, что у вас на компьютере появился доступ в Интернет и сохранился доступ к корпоративным ресурсам за VPN шлюзом. Включение опции SplitTunneling аналогично отключению (Use default gateway on remote network) в настройка TCP/IPv4 для VPN подключения (после выполнения предыдущей команды галка на этой опции снимается).

Виртуальная частная сеть (VPN) Virtual Private Networking (VPN)

Область применения. Windows Server (Semi-Annual Channel), Windows Server 2016, Windows 10 Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016, Windows 10

Шлюз RAS в качестве VPN-сервера одного клиента RAS Gateway as a Single Tenant VPN Server

В Windows Server 2016 роль сервера удаленного доступа является логическим группированием следующих связанных технологий доступа к сети. In Windows Server 2016, the Remote Access server role is a logical grouping of the following related network access technologies.

- Служба удаленного доступа (RAS) Remote Access Service (RAS)

- Маршрутизация Routing

- Прокси-сервер веб-приложения Web Application Proxy

Эти технологии являются службами ролей роли сервера удаленного доступа. These technologies are the role services of the Remote Access server role.

При установке роли сервера удаленного доступа с помощью мастера добавления ролей и компонентов или Windows PowerShell можно установить одну или несколько из этих трех служб ролей. When you install the Remote Access server role with the Add Roles and Features Wizard or Windows PowerShell, you can install one or more of these three role services.

При установке службы роли DirectAccess и VPN развертывается шлюз службы удаленного доступа (шлюз RAS). When you install the DirectAccess and VPN (RAS) role service, you are deploying the Remote Access Service Gateway (RAS Gateway). Шлюз RAS можно развернуть как отдельный сервер виртуальной частной сети (VPN) шлюза RAS, который предоставляет множество дополнительных функций и улучшенные функциональные возможности. You can deploy RAS Gateway as a single tenant RAS Gateway virtual private network (VPN) server that provides many advanced features and enhanced functionality.

Вы также можете развернуть шлюз RAS в качестве VPN-сервера с многопользовательским интерфейсом для использования с программно заданной сетью (SDN) или как сервер DirectAccess. You can also deploy RAS Gateway as a Multitenant VPN server for use with Software Defined Networking (SDN), or as a DirectAccess server. Дополнительные сведения см. в статье шлюз RAS, программно-определяемая сеть (SDN)и DirectAccess. For more information, see RAS Gateway, Software Defined Networking (SDN), and DirectAccess.

Связанные темы Related topics

Always on функции и функции VPN. в этом разделе вы узнаете о функциях и функциях Always on VPN. Always On VPN features and functionality: In this topic, you learn about the features and functionality of Always On VPN.

Настройка туннелей VPN-устройств в Windows 10: Always on VPN предоставляет возможность создания выделенного профиля VPN для устройства или компьютера. Configure VPN Device Tunnels in Windows 10: Always On VPN gives you the ability to create a dedicated VPN profile for device or machine. Always On VPN-подключения включают два типа туннелей: туннель устройства и туннель пользователя. Always On VPN connections include two types of tunnels: device tunnel and user tunnel. Туннель устройства используется для сценариев подключения предварительного входа и управления устройствами. Device tunnel is used for pre-logon connectivity scenarios and device management purposes. Пользовательский туннель позволяет пользователям получать доступ к ресурсам Организации через VPN-серверы. User tunnel allows users to access organization resources through VPN servers.

Always on развертывание VPN для Windows Server 2016 и Windows 10: содержит инструкции по развертыванию удаленного доступа в качестве одного VPN-шлюза RAS для VPN-подключений типа «точка — сеть», которые позволяют удаленным сотрудникам подключаться к сети организации с Always on VPN-подключениями. Always On VPN Deployment for Windows Server 2016 and Windows 10: Provides instructions on deploying Remote Access as a single tenant VPN RAS Gateway for point-to-site VPN connections that allow your remote employees to connect to your organization network with Always On VPN connections. Рекомендуется ознакомиться с руководством по проектированию и развертыванию для каждой из технологий, используемых в этом развертывании. It is recommended that you review the design and deployment guides for each of the technologies that are used in this deployment.

Техническое руководство по VPN Windows 10. пошаговые инструкции по принятию решений для клиентов Windows 10 в корпоративном VPN-решении и настройке развертывания. Windows 10 VPN Technical Guide: Walks you through the decisions you will make for Windows 10 clients in your enterprise VPN solution and how to configure your deployment. Можно найти ссылки на поставщика службы настройки поддержка vpnv2 (CSP) и предоставить инструкции по настройке управления мобильными устройствами (MDM) с помощью Microsoft Intune и шаблона профиля VPN для Windows 10. You can find references to the VPNv2 Configuration Service Provider (CSP) and provides mobile device management (MDM) configuration instructions using Microsoft Intune and the VPN Profile template for Windows 10.

Создание профилей VPN в Configuration Manager. в этом разделе вы узнаете, как создавать профили vpn в Configuration Manager. How to Create VPN profiles in Configuration Manager: In this topic, you learn how to create VPN profiles in Configuration Manager.

Настройка клиента Windows 10 Always on VPN-подключениях. в этом разделе описываются параметры и схема профилексмл, а также создание VPN профилексмл. Configure Windows 10 Client Always On VPN Connections: This topic describes the ProfileXML options and schema, and how to create the ProfileXML VPN. После настройки серверной инфраструктуры необходимо настроить клиентские компьютеры Windows 10 для связи с этой инфраструктурой с помощью VPN-подключения. After setting up the server infrastructure, you must configure the Windows 10 client computers to communicate with that infrastructure with a VPN connection.

Параметры профиля VPN. в этом разделе описываются параметры профиля VPN в Windows 10 и настраиваются профили VPN с помощью Intune или Configuration Manager. VPN profile options: This topic describes the VPN profile settings in Windows 10 and learn how to configure VPN profiles using Intune or Configuration Manager. Вы можете настроить все параметры VPN в Windows 10 с помощью узла Профилексмл в поставщике служб шифрования поддержка vpnv2. You can configure all VPN settings in Windows 10 using the ProfileXML node in the VPNv2 CSP.

Шаг 3. Step 3. Настройка сервера удаленного доступа для постоянно подключенного VPN-профиля Configure the Remote Access Server for Always On VPN

Область применения: Windows Server (половина ежегодного канала), Windows Server 2016, Windows Server 2012 R2, Windows 10 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016, Windows Server 2012 R2, Windows 10

Служба RRAS разработана так же, как маршрутизатор и сервер удаленного доступа, поскольку она поддерживает широкий набор функций. RRAS is designed to perform well as both a router and a remote access server because it supports a wide array of features. Для целей этого развертывания требуется только небольшое подмножество этих функций: поддержка VPN-подключений IKEv2 и маршрутизация по локальной сети. For the purposes of this deployment, you require only a small subset of these features: support for IKEv2 VPN connections and LAN routing.

IKEv2 — это туннельный протокол VPN, описанный в статье запрос принудительного запроса задачи по инженерам Интернета для комментариев 7296. IKEv2 is a VPN tunneling protocol described in Internet Engineering Task Force Request for Comments 7296. Основное преимущество IKEv2 заключается в том, что оно допускает прерывания в базовом сетевом подключении. The primary advantage of IKEv2 is that it tolerates interruptions in the underlying network connection. Например, если подключение временно потеряно или пользователь переместит клиентский компьютер из одной сети в другую, IKEv2 автоматически восстанавливает VPN-подключение при переустановке сетевого подключения — без вмешательства пользователя. For example, if the connection is temporarily lost or if a user moves a client computer from one network to another, IKEv2 automatically restores the VPN connection when the network connection is reestablished—all without user intervention.

Настройте сервер RRAS для поддержки подключений IKEv2 при отключении неиспользуемых протоколов, что снижает объем безопасности сервера. Configure the RRAS server to support IKEv2 connections while disabling unused protocols, which reduces the server’s security footprint. Кроме того, настройте сервер для назначения адресов VPN-клиентам из статического пула адресов. Additionally, configure the server to assign addresses to VPN clients from a static address pool. Вы можете феасибли назначать адреса из пула или DHCP-сервера. Однако использование DHCP-сервера повышает сложность проектирования и предоставляет минимальные преимущества. You can feasibly assign addresses from either a pool or a DHCP server; however, using a DHCP server adds complexity to the design and delivers minimal benefits.

Важно: It is important to:

Установите два сетевых адаптера Ethernet на физическом сервере. Install two Ethernet network adapters in the physical server. При установке VPN-сервера на виртуальной машине необходимо создать два внешних виртуальных коммутатора, по одному для каждого физического сетевого адаптера. Затем создайте два виртуальных сетевых адаптера для виртуальной машины, каждый из которых подключен к одному виртуальному коммутатору. If you are installing the VPN server on a VM, you must create two External virtual switches, one for each physical network adapter; and then create two virtual network adapters for the VM, with each network adapter connected to one virtual switch.

Установите сервер в сети периметра между пограничным и внутренним брандмауэрами с одним сетевым адаптером, подключенным к внешней сети периметра, и одним сетевым адаптером, подключенным к внутренней сети периметра. Install the server on your perimeter network between your edge and internal firewalls, with one network adapter connected to the External Perimeter Network, and one network adapter connected to the Internal Perimeter Network.

Прежде чем приступить к работе, обязательно включите IPv6 на VPN-сервере. Before you get started, make sure to enable IPv6 on the VPN server. В противном случае соединение не может быть установлено, и отображается сообщение об ошибке. Otherwise, a connection cannot be established and an error message displays.

Установка удаленного доступа в качестве VPN-сервера шлюза RAS Install Remote Access as a RAS Gateway VPN Server

В этой процедуре вы устанавливаете роль удаленного доступа как VPN-сервер шлюза RAS одного клиента. In this procedure, you install the Remote Access role as a single tenant RAS Gateway VPN server. Дополнительные сведения см. в разделе Удаленный доступ. For more information, see Remote Access.

Установка роли удаленного доступа с помощью Windows PowerShell Install the Remote Access role by using Windows PowerShell

Откройте Windows PowerShell от имени администратора. Open Windows PowerShell as Administrator.

Введите и выполните следующий командлет: Enter and run the following cmdlet:

После завершения установки в Windows PowerShell появится следующее сообщение. After installation completes, the following message appears in Windows PowerShell.

Установка роли удаленного доступа с помощью диспетчер сервера Install the Remote Access role by using Server Manager

Для установки роли удаленного доступа с помощью диспетчер сервера можно использовать следующую процедуру. You can use the following procedure to install the Remote Access role using Server Manager.

На VPN-сервере в диспетчер сервера выберите Управление и щелкните Добавить роли и компоненты. On the VPN server, in Server Manager, select Manage and select Add Roles and Features.

Откроется мастер добавления ролей и компонентов. The Add Roles and Features Wizard opens.

На странице перед началом выполнения нажмите кнопку Далее. On the Before you begin page, select Next.

На странице Выбор типа установки выберите вариант установки на основе ролей или компонентов и нажмите кнопку Далее. On the Select Installation Type page, select the Role-Based or feature-based installation option and select Next.

На странице Выбор целевого сервера выберите из пула серверов параметр выбрать сервер . On the Select destination server page, select the Select a server from the server pool option.

В разделе пул серверов выберите локальный компьютер и нажмите кнопку Далее. Under Server Pool, select the local computer and select Next.

На странице Выбор ролей сервера в области роливыберите Удаленный доступ, а затем Далее. On the Select server roles page, in Roles, select Remote Access, then Next.

На странице Выбор компонентов нажмите кнопку Далее. On the Select features page, select Next.

На странице удаленный доступ нажмите кнопку Далее. On the Remote Access page, select Next.

На странице Выбор службы роли в службах ролейвыберите DirectAccess и VPN (RAS). On the Select role service page, in Role services, select DirectAccess and VPN (RAS).

Откроется диалоговое окно Мастер добавления ролей и компонентов . The Add Roles and Features Wizard dialog box opens.

В диалоговом окне Добавление ролей и компонентов выберите Добавить компоненты , а затем нажмите кнопку Далее. On the Add Roles and Features dialog, select Add Features then select Next.

На странице роль веб-сервера (IIS) нажмите кнопку Далее. On the Web Server Role (IIS) page, select Next.

На странице Выбор служб ролей нажмите кнопку Далее. On the Select role services page, select Next.

На странице Подтверждение выбора установки просмотрите выбранные параметры и нажмите кнопку установить. On the Confirm installation selections page, review your choices, then select Install.

По завершении установки нажмите кнопку Закрыть. When the installation is complete, select Close.

Настройка удаленного доступа в качестве VPN-сервера Configure Remote Access as a VPN Server

В этом разделе вы можете настроить VPN удаленного доступа, разрешающее подключения по протоколу IKEv2 VPN, запретить подключения от других протокола VPN и назначить пул статических IP-адресов для выдачи IP-адресов для подключения разрешенных VPN-клиентов. In this section, you can configure Remote Access VPN to allow IKEv2 VPN connections, deny connections from other VPN protocols, and assign a static IP address pool for the issuance of IP addresses to connecting authorized VPN clients.

На VPN-сервере в диспетчер сервера выберите флаг уведомлений . On the VPN server, in Server Manager, select the Notifications flag.

В меню задачи выберите команду открыть мастер начало работы . In the Tasks menu, select Open the Getting Started Wizard

Откроется мастер настройки удаленного доступа. The Configure Remote Access wizard opens.

Мастер настройки удаленного доступа может открыться позади диспетчер сервера. The Configure Remote Access wizard might open behind Server Manager. Если вы считаете, что мастер занимает слишком много времени, переместите или уменьшите диспетчер сервера, чтобы узнать, находится ли мастер за ним. If you think the wizard is taking too long to open, move or minimize Server Manager to find out whether the wizard is behind it. В противном случае дождитесь инициализации мастера. If not, wait for the wizard to initialize.

Выберите вариант развернуть только VPN. Select Deploy VPN only.

Откроется консоль управления Microsoft (MMC) Маршрутизация и удаленный доступ. The Routing and Remote Access Microsoft Management Console (MMC) opens.

Щелкните правой кнопкой мыши VPN-сервер, а затем выберите настроить и включить маршрутизацию и удаленный доступ. Right-click the VPN server, then select Configure and Enable Routing and Remote Access.

Откроется мастер установки сервера маршрутизации и удаленного доступа. The Routing and Remote Access Server Setup Wizard opens.

В окне приветствия мастера установки сервера маршрутизации и удаленного доступа нажмите кнопку Далее. In the Welcome to the Routing and Remote Access Server Setup Wizard, select Next.

В окне Конфигурациявыберите Настраиваемая конфигурация, а затем нажмите кнопку Далее. In Configuration, select Custom Configuration, and then select Next.

В окне Настраиваемая конфигурациявыберите VPN-доступ, а затем нажмите кнопку Далее. In Custom Configuration, select VPN access, and then select Next.

Откроется окно Завершение работы мастера установки сервера маршрутизации и удаленного доступа. The Completing the Routing and Remote Access Server Setup Wizard opens.

Нажмите кнопку Готово , чтобы закрыть мастер, а затем кнопку ОК , чтобы закрыть диалоговое окно Маршрутизация и удаленный доступ. Select Finish to close the wizard, then select OK to close the Routing and Remote Access dialog box.

Выберите запустить службу , чтобы запустить удаленный доступ. Select Start service to start Remote Access.

В консоли управления для удаленного доступа щелкните правой кнопкой мыши VPN-сервер и выберите пункт Свойства. In the Remote Access MMC, right-click the VPN server, then select Properties.

В окне Свойства перейдите на вкладку Безопасность и выполните следующие действия. In Properties, select the Security tab and do:

а. a. Выберите поставщик проверки подлинности и выберите Проверка подлинности RADIUS. Select Authentication provider and select RADIUS Authentication.

b. b. Нажмите кнопку Настроить. Select Configure.

Откроется диалоговое окно Проверка подлинности RADIUS. The RADIUS Authentication dialog box opens.

c. c. Выберите Добавить. Select Add.

Откроется диалоговое окно Добавление сервера RADIUS. The Add RADIUS Server dialog box opens.

d. d. В поле имя серверавведите полное доменное имя (FQDN) сервера политики сети в вашей организации или корпоративной сети. In Server name, enter the Fully Qualified Domain Name (FQDN) of the NPS server on your Organization/Corporate network.

Например, если NetBIOS-имя сервера NPS — NPS1, а имя домена — corp.contoso.com, введите NPS1.Corp.contoso.com. For example, if the NetBIOS name of your NPS server is NPS1 and your domain name is corp.contoso.com, enter NPS1.corp.contoso.com.

д) e. В окне общий секретвыберите изменить. In Shared secret, select Change.

Откроется диалоговое окно изменение секрета. The Change Secret dialog box opens.

е) f. В поле новый секретвведите текстовую строку. In New secret, enter a text string.

ж. g. В поле Подтверждение нового секретавведите ту же текстовую строку, а затем нажмите кнопку ОК. In Confirm new secret, enter the same text string, then select OK.

Сохраните эту текстовую строку. Save this text string. При настройке сервера политики сети в организации или корпоративной сети этот VPN-сервер будет добавлен в качестве RADIUS-клиента. When you configure the NPS Server on your Organization/Corporate network, you will add this VPN Server as a RADIUS Client. Во время этой конфигурации вы будете использовать тот же общий секрет, чтобы серверы NPS и VPN могли обмениваться данными. During that configuration, you will use this same shared secret so that the NPS and VPN Servers can communicate.

В окне Добавление сервера RADIUSпроверьте параметры по умолчанию для. In Add RADIUS Server, review the default settings for:

Время ожидания Time-out

Первоначальная оценка Initial score

порт. Port

При необходимости измените значения в соответствии с требованиями для вашей среды и нажмите кнопку ОК. If necessary, change the values to match the requirements for your environment and select OK.

NAS — это устройство, предоставляющее некоторый уровень доступа к более крупной сети. A NAS is a device that provides some level of access to a larger network. NAS, использующий инфраструктуру RADIUS, также является клиентом RADIUS, который отправляет запросы на подключение и сообщения учета на сервер RADIUS для проверки подлинности, авторизации и учета. A NAS using a RADIUS infrastructure is also a RADIUS client, sending connection requests and accounting messages to a RADIUS server for authentication, authorization, and accounting.

Проверьте настройку регистратора. Review the setting for Accounting provider:

| Если требуется. If you want the. | То. Then… |

|---|---|

| Действие удаленного доступа, зарегистрированное на сервере удаленного доступа Remote Access activity logged on the Remote Access server | Убедитесь, что выбраны учетные данные Windows . Make sure that Windows Accounting is selected. |

| Сервер политики сети для выполнения служб учета VPN NPS to perform accounting services for VPN | Измените поставщик учетной отчетности на RADIUS-учет , а затем настройте NPS в качестве поставщика учетных данных. Change Accounting provider to RADIUS Accounting and then configure the NPS as the accounting provider. |

Перейдите на вкладку IPv4 и выполните следующие действия. Select the IPv4 tab and do:

а. a. Выберите статический пул адресов. Select Static address pool.

b. b. Выберите Добавить , чтобы настроить пул IP-адресов. Select Add to configure an IP address pool.

Пул статических адресов должен содержать адреса из внутренней сети периметра. The static address pool should contain addresses from the internal perimeter network. Эти адреса находятся на внутреннем сетевом подключении на VPN-сервере, а не в корпоративной сети. These addresses are on the internal-facing network connection on the VPN server, not the corporate network.

c. c. В поле начальный IP-адресвведите начальный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам. In Start IP address, enter the starting IP address in the range you want to assign to VPN clients.

d. d. В поле конечный IP-адресвведите конечный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам или в поле число адресоввведите номер адреса, который необходимо сделать доступным. In End IP address, enter the ending IP address in the range you want to assign to VPN clients, or in Number of addresses, enter the number of the address you want to make available. Если вы используете DHCP для этой подсети, убедитесь, что на DHCP-серверах настроено соответствующее исключение адресов. If you’re using DHCP for this subnet, ensure that you configure a corresponding address exclusion on your DHCP servers.

д) e. Используемых Если вы используете DHCP, выберите адаптери в списке результатов выберите адаптер Ethernet, подключенный к внутренней сети периметра. (Optional) If you are using DHCP, select Adapter, and in the list of results, select the Ethernet adapter connected to your internal perimeter network.

Используемых При настройке условного доступа для VPN-подключенияиз раскрывающегося списка Сертификат в разделе привязка SSL-сертификатавыберите аутентификацию сервера VPN. (Optional) If you are configuring conditional access for VPN connectivity, from the Certificate drop-down list, under SSL Certificate Binding, select the VPN server authentication.

Используемых Если вы настраиваете условный доступ для VPN-подключения, в консоли управления «NPS» разверните узел политики политики \ сети и выполните следующие действия. (Optional) If you are configuring conditional access for VPN connectivity, in the NPS MMC, expand Policies\Network Policies and do:

а. a. Правой кнопкой мыши щелкните подключения к сетевой политике сервера маршрутизации и удаленного доступа Майкрософт и выберите свойства. Right-the Connections to Microsoft Routing and Remote Access Server network policy and select Properties.

b. b. Выберите доступ с предоставлением доступа. Предоставить доступ, если запрос на подключение соответствует этому параметру политики. Select the Grant access. Grant access if the connection request matches this policy option.

c. c. В разделе Тип сервера сетевого доступа выберите сервер удаленного доступа (VPN-подключение) в раскрывающемся списке. Under Type of network access server, select Remote Access Server (VPN-Dial up) from the drop-down.

В консоли MMC «Маршрутизация и удаленный доступ» щелкните правой кнопкой мыши элемент порты и выберите пункт свойства. In the Routing and Remote Access MMC, right-click Ports, and then select Properties.

Откроется диалоговое окно Свойства портов. The Ports Properties dialog box opens.

Выберите Минипорт WAN (SSTP) и щелкните Configure (настроить). Select WAN Miniport (SSTP) and select Configure. Откроется диалоговое окно Настройка мини-порта устройства WAN (SSTP). The Configure Device — WAN Miniport (SSTP) dialog box opens.

а. a. Снимите флажки подключения удаленного доступа (только входящие) и подключения с маршрутизацией вызовов по требованию (входящие и исходящие) . Clear the Remote access connections (inbound only) and Demand-dial routing connections (inbound and outbound) check boxes.

b. b. Щелкните ОК. Select OK.

Выберите Минипорт WAN (L2TP) и щелкните Configure (настроить). Select WAN Miniport (L2TP) and select Configure. Откроется диалоговое окно Настройка мини-порта устройства WAN (L2TP). The Configure Device — WAN Miniport (L2TP) dialog box opens.

а. a. В поле Максимальное число портоввведите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать. In Maximum ports, enter the number of ports to match the maximum number of simultaneous VPN connections that you want to support.

b. b. Щелкните ОК. Select OK.

Выберите Минипорт WAN (PPTP) и щелкните Configure (настроить). Select WAN Miniport (PPTP) and select Configure. Откроется диалоговое окно Настройка мини-порта устройства WAN (PPTP). The Configure Device — WAN Miniport (PPTP) dialog box opens.

а. a. В поле Максимальное число портоввведите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать. In Maximum ports, enter the number of ports to match the maximum number of simultaneous VPN connections that you want to support.

b. b. Щелкните ОК. Select OK.

Выберите Минипорт WAN (IKEv2) и щелкните Configure (настроить). Select WAN Miniport (IKEv2) and select Configure. Откроется диалоговое окно Настройка мини-порта устройства WAN (IKEv2). The Configure Device — WAN Miniport (IKEv2) dialog box opens.

а. a. В поле Максимальное число портоввведите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать. In Maximum ports, enter the number of ports to match the maximum number of simultaneous VPN connections that you want to support.

b. b. Щелкните ОК. Select OK.

При появлении запроса выберите Да , чтобы подтвердить перезапуск сервера, и нажмите кнопку Закрыть , чтобы перезапустить сервер. If prompted, select Yes to confirm restarting the server and select Close to restart the server.

Следующий шаг Next step

Шаг 4. Установка и настройка сервера политики сети (NPS). на этом шаге вы устанавливаете сервер политики сети (NPS) с помощью Windows PowerShell или мастера добавления ролей и компонентов Диспетчер сервера. Step 4. Install and configure the Network Policy Server (NPS): In this step, you install Network Policy Server (NPS) by using either Windows PowerShell or the Server Manager Add Roles and Features Wizard. Вы также настраиваете NPS для обработки всех операций проверки подлинности, авторизации и учета для запросов на подключение, получаемых от VPN-сервера. You also configure NPS to handle all authentication, authorization, and accounting duties for connection requests that it receives from the VPN server.