Как взломать пароль от wi-fi соседа: 100% способ!

Способы взлома пароля от вай фай

Есть несколько способов взлома находящегося неподалёку wi-fi:

- Перехват и дешифровка пакетов данных. Чтобы понять, как работает этот способ, нужно понимать сам принцип работы вай фай. Роутер, в который подключён кабель с интернетом от провайдера, раздаёт его (интернет) в окружающее пространство. Если у вас есть желание пользоваться этим wi-fi, запрос от вашего компьютера или смартфона поступает к роутеру, где сверяется пароль, в результате чего вы или подключаетесь к нему, или нет. Но и после успешного подключения роутер продолжает обмениваться с каждым подключённым к нему устройством информацией — т.н. пакетами данных. Они, в том числе, содержат пароль от роутера. Таким образом, если эти пакеты перехватить или расшифровать, то можно узнать пароль от роутера. Для того, чтобы осуществить эту операцию, понадобится или высокий уровень знания компьютерных технологий, или специальное программное обеспечение.

- Подбор паролей. Данный способ является гораздо более простым, в сравнении с предыдущим. Рассмотрим его подробнее.

Взлом wi-fi пароля путем его подбора

Для начала, стоит попробовать самые очевидные комбинации вроде 12345678, 87654321 и т.д. На удивление, такие пароли встречаются у многих владельцев беспроводного интернета.

Если такой вариант не подошёл, можно использовать специальные программы для автоматического подбора паролей. Они просто перебирают все возможные комбинации цифр и букв, находя искомую комбинацию. Часто такие программы работают по так называемым словарям (наиболее часто используемым сочетаниям логин/пароль) с сумасшедшей скоростью и в несколько сотен потоков одновременно. Процесс подбора может занять как 5 минут, так и час. Да, может, это долго, скучно и монотонно, но зато действенно. Вот самые распространенные программы для автоматического подбора WiFi пароля:

Подключаемся к открытой сети вай фай изменив свой mac-адрес

Некоторые владельцы wi-fi используют вместо паролей фильтрацию по mac-адресам. В таком случае, сеть будет выглядеть открытой, доступной и незапароленной, но подключиться к ней не удастся. Как взломать wifi соседа в таком случае? Для начала, нужно разобраться, что вообще такое mac-адрес.

Mac-адрес — это особый идентификатор, который устанавливается отдельно для каждого находящегося в компьютерной сети устройства. Для того, чтобы узнать, какие адреса разрешены для конкретного роутера, существуют специальные программы-сканеры, которые могут почерпнуть эту информацию из транслируемых им пакетов данных.

После того, как эта информация будет получена, можно просто поменять mac-адрес своего компьютера на один из разрешённых, после чего появится возможность использовать этот вай фай.

Сменить его можно очень просто. Для этого нужно зайти в Панель управления компьютера, там выбрать пункт Центр управления сетями и общим доступом, и внутри него — Изменение параметров сетевого адаптера. Тут нужно нажать правой кнопкой на сетевом подключении, для которого вы хотите поменять mac-адрес.

В появившемся меню нам необходим пункт Свойства, где во вкладке Сеть нажимаем на кнопку Настроить. Во вкладке Дополнительно нужно активировать Сетевой адрес, после чего ввести новый необходимый 12-значный mac-адрес, нажать ОК и перезапустить сетевое подключение.

Проделав эту процедуру, вы сможете подключиться к беспроводному соединению, имея уже разрешённый mac-адрес.

Приложения для поиска расшареных Wi-fi паролей

Как бы это странно не звучало, но, зачастую, не нужно взламывать пароли от вай фай сетей — другие люди уже поделились доступом от закрытого вайфая к которому Вы хотели бы подключиться.

Уже несколько лет существуют специальные приложения, которые содержат необходимую информацию для подключения к миллионам закрытых WiFi сетей. Ежедневно тысячи людей делятся логинами и паролями от закрытых вай фай сетей через эти специальные приложения. Попробуйте установить одно из этих приложений и, возможно, Вам не придется нечего взламывать:

Кстати, некоторых из этих программ наглядно, на карте, могут показать Вам доступные WiFi сети рядом.

Программы для взлома/подбора паролей от wi fi

Одним из самых популярных программных решений для подбора пароля от wi fi является программа Aircrack-ng . Ещё возможными вариантами являются AirSlax . Wi-FI Sidejacking — также популярная программа для взлома паролей.

Программа MAC Address Scanner будет отличным вариантом для поиска разрешённых для роутера mac-адресов.

Как защитить свою wi-fi сеть от взлома?

Существует несколько простых шагов, которые позволят вам обезопасить свою сеть от посторонних пользователей. Многие пользователи пренебрегают ними, несмотря на лёгкость их осуществления. Приведём основные из них:

- Поменять пароль, установленный для доступа к интерфейсу роутера. По умолчанию, там стоит заводской пароль, который можно легко подобрать и менять без ведома хозяина основные настройки.

- Установить и настроить шифрование уровня WPA2 и подобрать пароль длиной более 10 знаков. Да, многие ставят пароли попроще или попонятнее, чтобы потом их не забыть, или чтобы их было несложно вводить. Но можно один раз настроить и придумать сложный пароль, пусть даже случайный набор букв и цифр, записать его куда-нибудь, и будет гораздо сложнее взломать вашу домашнюю сеть.

- Отказаться и отключить функцию WPS, которая запоминает подключающиеся устройства и позволяет даже посторонним девайсам автоматически подключаться к известной сети.

Как взломать пароль вай фай от вашего роутера после выполнения рекомендаций изложенных выше? Да никак, это практически невозможно. Эти простые рекомендации помогут вам обезопасить свою домашнюю или рабочую сеть от любых видов взлома, но периодически смотреть кто подключен к Вашему Wi-Fi все же стоит.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Работающие способы взлома Wi-Fi в 2020

Возможно ли сейчас взломать Wi-Fi?

Раньше мне под статьями об аудите безопасности Wi-Fi сетей оставляли комментарии в духе «что вы тут фигнёй занимаетесь, вы не подберёте пароль и за тысячу лет». И вроде бы это правильное утверждение, но если мне просто нужен доступ в Интернет, то практика в разных городах и даже разных странах показывает один и тот же результат: ВСЕГДА можно получить пароль от Wi-Fi.

За нас два фактора:

1. Нам не нужно взламывать определённую сеть Wi-Fi или все сети. Нам достаточно найти одну слабую Точку Доступа с приемлемым уровнем сигнала

2. Имеется несколько весьма эффективных способов, и если применить все, то практически наверняка удастся найти Wi-Fi сеть, которая поддастся

Причём делая это, я поймал себя на мысли, что не использую собственную онлайн книгу «Взлом Wi-Fi сетей с Kali Linux и BlackArch», в реальности, я применяю несколько методов, а в книгу заглядываю только в качестве подсказки для длинных команд, например, для hashcat. В общем, вначале я захотел сделать выписку команд, которые я не могу запомнить, чтобы было что-то вроде шпаргалки. Но затем появилась идея собрать все самые эффективные методики, которые в совокупности всегда приносят мне результат.

Это будет шпаргалкой и для меня и для новичков, поскольку большинство методов довольно простые и практически все являются быстрыми.

То есть, с одной стороны, в этой статье не будет никаких новых методов, которые раньше бы не рассматривались на HackWare.ru, но, с другой стороны, здесь будет что-то вроде стратегии, когда сочетая наименее затратные по времени и самые эффективных способы, можно быстро добиться успеха в получении Интернет-доступа в новом месте.

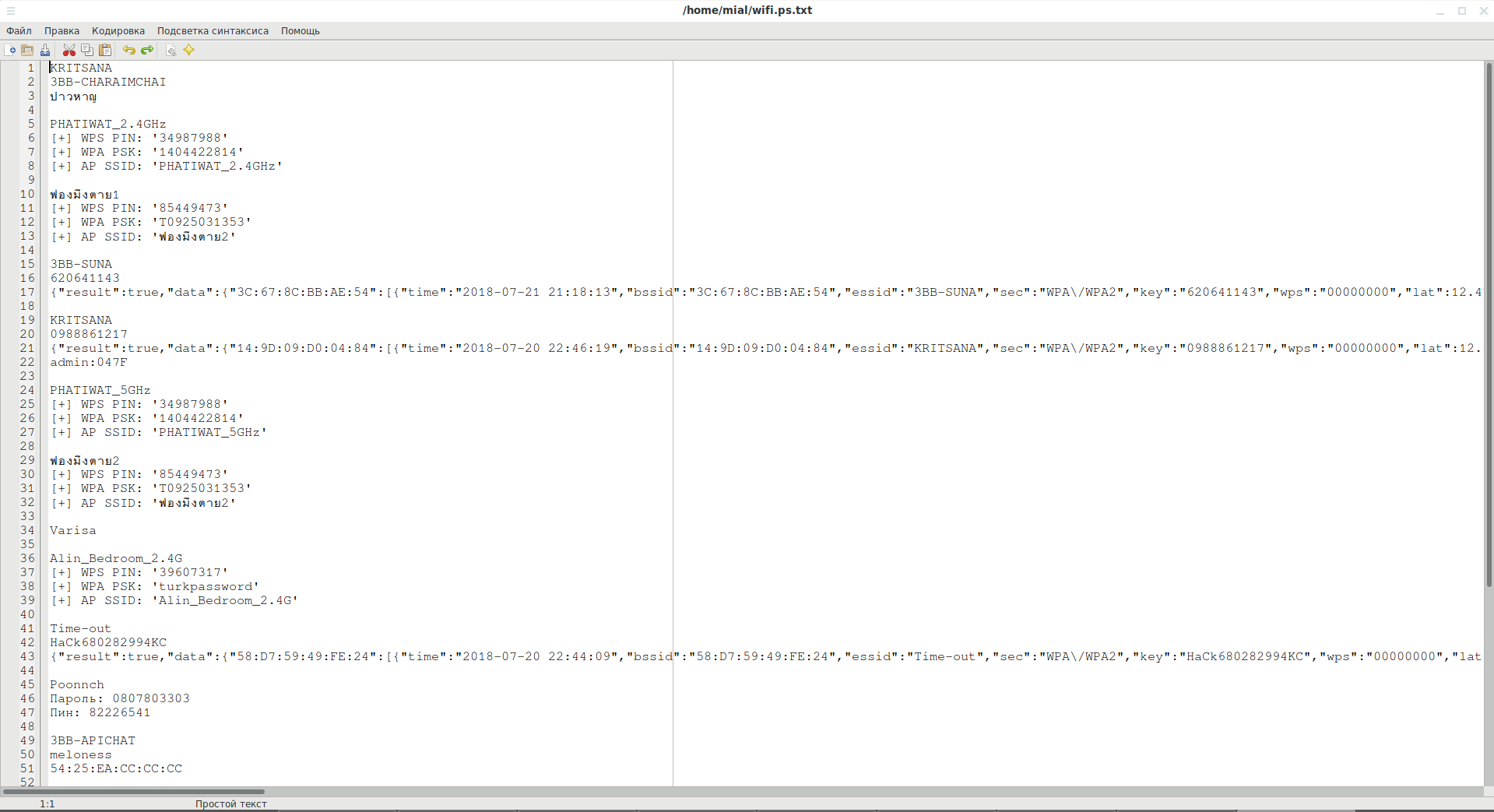

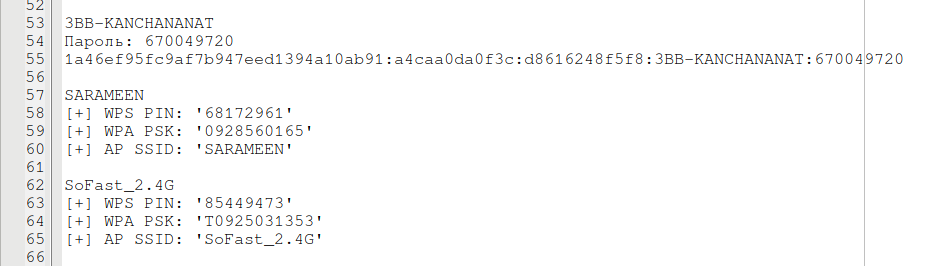

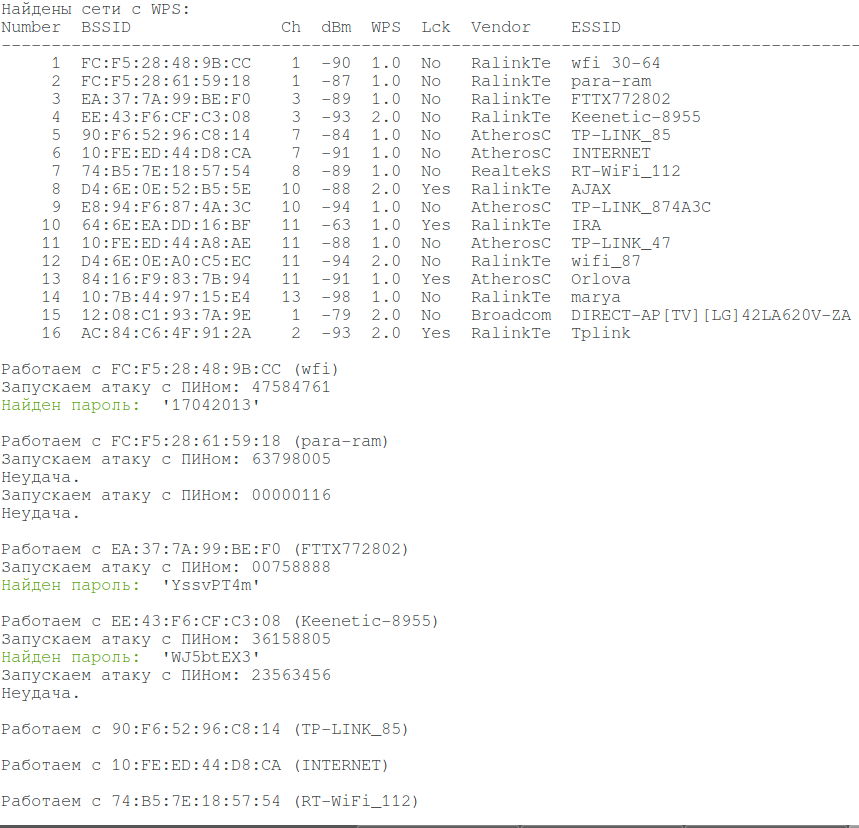

Вот пример собранных паролей в моём предыдущем месте жительства (азиатская глубинка с трёхэтажными домами):

Что нужно для взлома Wi-Fi

1. Нужно достаточное количество беспроводных сетей. Если вы живёте на краю села и у вас в пределах досягаемости одна Wi-Fi сеть, которую то видно, то невидно, что шансов не особо много.

Чем больше сетей в округе, тем лучше.

2. Нет каких-то особых требований к железу, причём для некоторых атак подойдут даже Wi-Fi адаптеры, которые не поддерживают режим монитора. Тем не менее я крайне настоятельно рекомендую адаптеры с внешней антенной, причём если антенна съёмная, то лучше купить ещё одну побольше. ИМХО, половина «скилов» взломщика Wi-Fi в большой антенне…

Необходимые команды

Дальше я буду только говорить «адаптер в режиме монитора» или «адаптер в управляемом режиме», эти команды я не буду дублировать.

Чтобы посмотреть имена беспроводных интерфейсов и их текущий режим:

Для перевода Wi-Fi карты в режим монитора:

Если для атаки не нужно Интернет-подключение (а для некоторых оно нужно), то лучше остановить процессы, которые могут помешать (при выполнении первой команды пропадёт Интернет-подключение):

Возврат в управляемый режим:

Или просто отключите и подключите Wi-Fi адаптер — по умолчанию он включается всегда в управляемом режиме.

Если вы остановили NetworkManager, то для его запуска выполните:

Поиск уже взломанных беспроводных Точек Доступа

Это самый простой метод, он не требует беспроводного режима, но требует Интернет-подключения.

После окончания сканирования, когда происходит проверка увиденных ТД по базе данных, Wi-Fi адаптер (выполнявший сканирование) уже не используется. То есть пока проходит проверка, можно перейти к следующей атаке.

Если у вас есть другой, не гостевой аккаунт 3WiFi, то в самом скрипте замените API и уберите строку

В этом случае скрипт не будет делать пауз между проверками.

В Windows для просмотра BSSID вы можете использовать программу Router Scan by Stas’M, а затем искать по 3WiFi. Подробности смотрите в статье «Сервис 3WiFi: пароли от точек доступа Wi-Fi». Если не ошибаюсь, Router Scan может в автоматическом режиме проверять увиденные им Точки Доступа по базе данных 3WiFi.

Pixie Dust без режима монитора

Про программу OneShot мне написал в комментарии автор актуального мода — с тех пор это самая любимая моя программа, я её запускаю даже чаще, чем свой собственный скрипт WiFi-autopwner.

Эта программа может получать пароли только от ТД с включённым WPS, зато не нужен режим монитора. При атаке Pixie Dust пароль можно получить в считанные секунды. Подробную инструкцию смотрите в статье «Как взломать Wi-Fi обычным адаптером без режима монитора».

Быстрый брут-форс пароля

К сожалению, точек доступа с включённым WPS не особо много. Тем не менее мы ещё вернёмся к ним. Сейчас мы рассмотрим классический вариант захвата рукопожатия и взлома пароля. Его быстрота заключается в следующем:

- выполняется автоматический захват рукопожатий для всех Точек Доступа в пределах досягаемости

- запускается два вида брут-форса с Hashcat: по словарю и по маске в восемь цифр. Опыт показывает, довольно много ТД поддаются. У этого способа тоже хорошее соотношение затрат времени к получаемому результату

Переводим беспроводной интерфейс в режим монитора.

Запускаем команду для сбора рукопожатий:

Все рукопожатия будут сохранены в файл wpa.cap.

Если вы собираетесь взламывать их все, то можно все разом конвертировать в формат hashcat с помощью cap2hccapx:

Если вам нужны только хеш определённой Точки Доступа, то в качестве фильтра используйте имя сети (ESSID). К примеру, меня интересует только рукопожатие Wi-Fi сети netis56 и я хочу сохранить его в файл netis56.hccapx:

Если хотите файл wpa.cap разбить на отдельные рукопожатия, то используйте скрипт из статьи «Как извлечь рукопожатия из файла захвата с несколькими рукопожатиями», а затем также конвертируйте их программой cap2hccapx.

Для атаки по словарю я использую словарь rockyou, очищенный вариант можно скачать по этой ссылке.

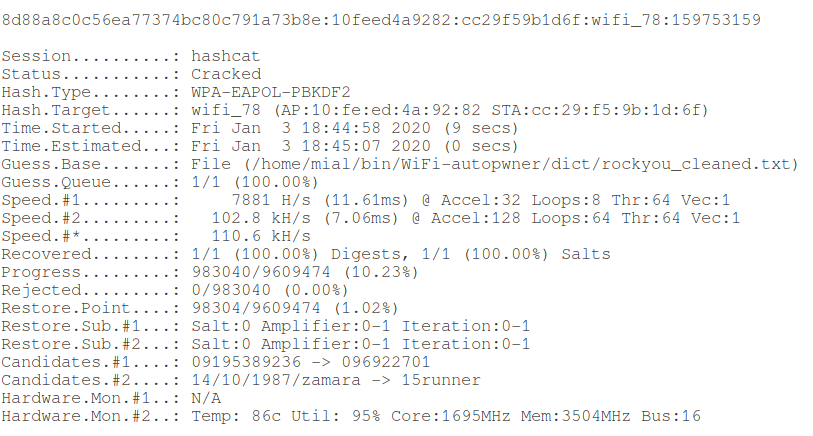

Пример удачного взлома по словарю (время взлома 9 секунд):

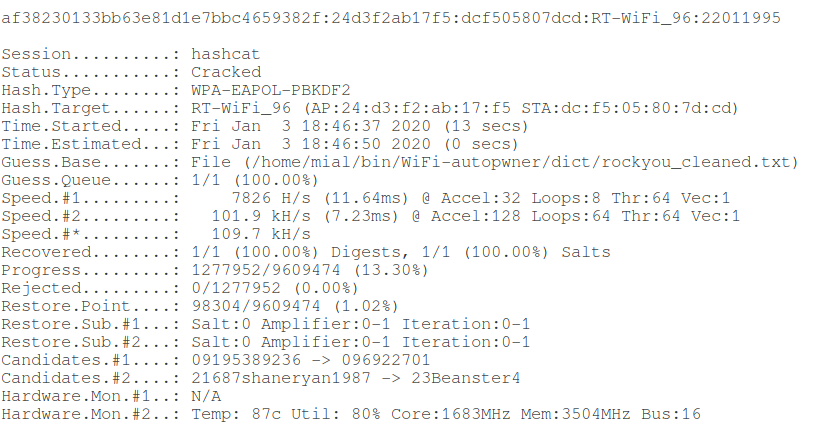

Ещё один пример удачного взлома по словарю (время взлома 13 секунд):

Моя команда для запуска:

В этой команде обязательные опции:

- ‘ХЕШ.hccapx’ — ваш файл hccapx с одним или более хешей

- /ПУТЬ/ДО/rockyou_cleaned.txt — путь до словаря

- -m 2500 — указан тип взламываемого хеша

- -a 0 — тип атаки: атака по словарю. Можно пропустить, т. к. подразумевается по умолчанию

- -D 1,2 — означает использовать и центральный процессор и видеокарту для взлома пароля. Если не указать, скорее всего будет выбрана только видеокарта

- —force — означает игнорировать предупреждения. У меня без этой опции не задействуется центральный процессор для взлома паролей. Будьте осторожны с этой опцией

- —hwmon-temp-abort=100 — это максимальная температура, при которой брут-форс будет принудительно прерван. У меня такой климат, что днём в комнате всегда больше +30℃, к тому же, я запускаю брут-форс на ноутбуке (не рекомендую это делать на ноутбуке. ), поэтому в моих условиях дефолтный барьер в +90℃ достигается очень быстро и перебор останавливается. Этой опцией, установленной на температуру выше дефолтных 90, можно реально сжечь свой комп/видеокарту/лэптоп. Используйте исключительно на свой страх и риск — Я ВАС ПРЕДУПРЕДИЛ. Хотя на практике у меня температура доходит до 94-96 и затем видеокарта сбрасывает частоты — видимо, у неё тоже есть свой лимит.

Для запуска атаки по маске:

Из нового в этой команде:

- ?d?d?d?d?d?d?d?d — маска, означает восемь цифр, на моём железе перебирается примерно минут за 20. Для создания маски в больше количество цифр, добавляйте ?d.

- -a 3 — означает атаку по маске.

Кроме паролей в 8 цифр, также распространены пароли в 9-11 цифр (последние чаще всего являются номерами телефонов, поэтому можно указывать маску как 89?d?d?d?d?d?d?d?d?d), но каждая дополнительная цифра увеличивает время перебора в 10 раз.

Взлом WPS по наиболее вероятным пинам

Кроме уже рассмотренной атаке Pixie Dust, есть ещё одна очень интересная атака на Точки Доступа с включённым WPS. Дело в том, что для некоторых моделей роутеров пины генерируются по определённым алгоритмам, например, исходя из MAC адреса роутера или его серийного номера. Зная эти данные можно сгенерировать один или несколько пинов, которые с высокой долей вероятности подойдут для беспроводной Точки доступа.

Такая атака реализована в WiFi-autopwner (описание здесь) — в этом скрипте требуется Интернет-подключение для запроса ПИНов онлайн, но зато реализован фикс для адаптеров на чипсете Ralink (таких большинство).

Пример очень быстро взломанных Wi-Fi сетей этим методом:

Ещё аналогичная атака реализована в airgeddon. Но в этой программе WPS атаки не работают с адаптерами на чипсетах Ralink. В этой программе нужно использовать, например, Alfa AWUS036NHA (чипсет Atheros). Лучше всего с антенной Alfa ARS-N19. Именно такую связку используя и я.

Открытые сети. Обход перехватывающих порталов

Нормальные открытые сети мне не встречались уже очень давно. Но перехватывающих порталов хватает.

Для совсем продвинутых пользователей смотрите статью «Обход перехватывающего портала с помощью OpenVPN».

Беспроводные адаптеры для взлома Wi-Fi

Хорошим вариантом для начинающих является Alfa AWUS036NHA с антенной Alfa ARS-N19. Это в целом очень хороший Wi-Fi адаптер для взлома беспроводных сетей, в том числе для атаки на WPS. Минус этой карты в том, что она довольно старенькая и не поддерживает современные протоколы.

Для поддержки современных протоколов можно выбрать Alfa с внешними антеннами из этого списка.

Связанные статьи:

Рекомендуется Вам:

6 комментариев to Работающие способы взлома Wi-Fi в 2020

Спасобо огромное за вклад в русскоязычное комьюнити.

Есть Олег Купреев, он на

https://github.com/0x90?tab=repositories

коллекционирует репозитории, очень впечатляющий список и как себя описывает

802.11 pwner, embedded devices hacker and just another security guy.

Может Вы уже в курсе или почерпнете что-нибудь.

А что если завтра hackware попадет в черный список роскомнадзора.

Читал что хакерские каналы ютуб уже стал прикрывать.

Это будет печалька, но не сказать что прям горе (для меня) — займусь чем-нибудь другим.

Можно было бы, конечно, аргументировать, что «хакерство» это когда воруют деньги через Интернет или грабят банкоматы, а статьи об уязвимостях это «информационная безопасность», но грань, конечно, тонкая и всё может быть…

Email и имя оставлять необязательно — можно писать анонимно. Но если указать email, то: 1) получите уведомление об ответе; 2) после хотя бы одного утверждённого комментария все остальные комментарии публикуются сразу (хотя всё равно модерируются).

Cкрипт Oneshot ещё хорош тем что его можно запускать на смартфоне с андроидом нужны только рут права и линукс в chroot.

Иногда нужно словить pmkid, а адаптера с монитор модом нет под рукой, можно словить pmkid на смартфоне (нужны рут права) вот общая инструкция:

Как известно, для атаки требуются следующие данные:

1) PMKID;

2) BSSID целевой точки;

3) MAC-адрес клиента (в данном случае MAC-адрес Wi-Fi моего смартфона);

4) ESSID целевой точки.

Данные под номерами 2, 3 и 4 мы знаем, а PMKID вытаскиваем вручную из файла захвата Tcpdump с помощью WireShark

После этого всего мы составляем текстовый файл вида:

* * *

и сохраняем его как file.16800. Этот файл уже можно ломать с помощью Hashcat